求人広告: ベトナムのアクターが偽の求人情報キャンペーンを利用してマルウェアを配信して認証情報を盗み出す

Google Threat Intelligence Group

※この投稿は米国時間 2025 年 10 月 24 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Threat Intelligence グループ(GTIG)は、ベトナムを拠点に活動する金銭目的の脅威アクターのクラスタを追跡しています。このクラスタは、正規のプラットフォームで偽の求人情報を利用して、デジタル広告やマーケティング業界の個人を標的にするものです。アクターはソーシャル エンジニアリングを効果的に利用して、マルウェアやフィッシング キットを配信し、最終的には価値の高い企業アカウントを侵害して、デジタル広告アカウントを乗っ取ることを目指しています。GTIG はこの活動の一部を UNC6229 として追跡します。

この活動は、契約社員またはパートタイムの職に就いており、現在は就業中であっても積極的に仕事を探しているリモートで働くデジタル広告担当者を対象としています。攻撃は、標的がマルウェアをダウンロードして実行するか、フィッシング サイトに認証情報を入力すると始まります。個人のアカウントで仕事用のパソコンにログインしているときや、企業の広告アカウントにアクセスできる個人用デバイスを使用しているときに標的が被害に遭った場合、脅威アクターはそれらの企業アカウントにアクセスできるようになります。企業広告やソーシャル メディアのアカウントが侵害されると、脅威アクターは、他のアクターに広告を販売したり、アカウント自体を他のアクターに販売して収益化したりできます。このブログでは、アクターの戦術、手法、手順(TTP)について説明します。

深刻な脅威アクターに対抗するための取り組みの一環として、GTIG は研究から得た結果を活かして、Google のプロダクトとユーザーの安全性とセキュリティを向上させています。特定されたすべてのウェブサイト、ドメイン、ファイルは、主要なブラウザのウェブユーザーを保護するために、発見時にセーフ ブラウジングの拒否リストに追加されます。Google は、調査結果をセキュリティ コミュニティと共有して意識向上を図るとともに、この活動を阻止するよう取り組んでいます。こうした戦術と手法に対する理解が深まることで、脅威ハンティングの能力が向上し、業界全体でユーザーの保護が強化されることを願っています。

はじめに

GTIG は、ベトナムを拠点に活動しているとされる金銭目的の脅威クラスタである UNC6229 が運営する、持続的かつ標的型のソーシャル エンジニアリング キャンペーンを特定しました。このキャンペーンでは、求人への応募プロセスに内在する信頼性を悪用し、人気の求人プラットフォーム、フリーランス マーケットプレイス、独自の求人掲載ウェブサイトに偽の求人情報を投稿します。応募者は、システムへのリモートアクセスを可能にするマルウェア、または企業の認証情報を収集するために設計された非常に説得力のあるフィッシング ページを配信する多段階のプロセスに誘導されます。

主な標的は、デジタル マーケティングや広告の仕事に従事している個人であるようです。この層を標的にすることで、UNC6229 にとっては、価値の高い企業の広告アカウントや ソーシャル メディア アカウントに正当なアクセス権を持つ個人を侵害できる可能性が高まります。このキャンペーンは、被害者が開始するソーシャル エンジニアリング、正規の商用ソフトウェアの悪用、特定の業界を標的とするアプローチが特徴です。

キャンペーンの概要: 「偽のキャリア」への誘い

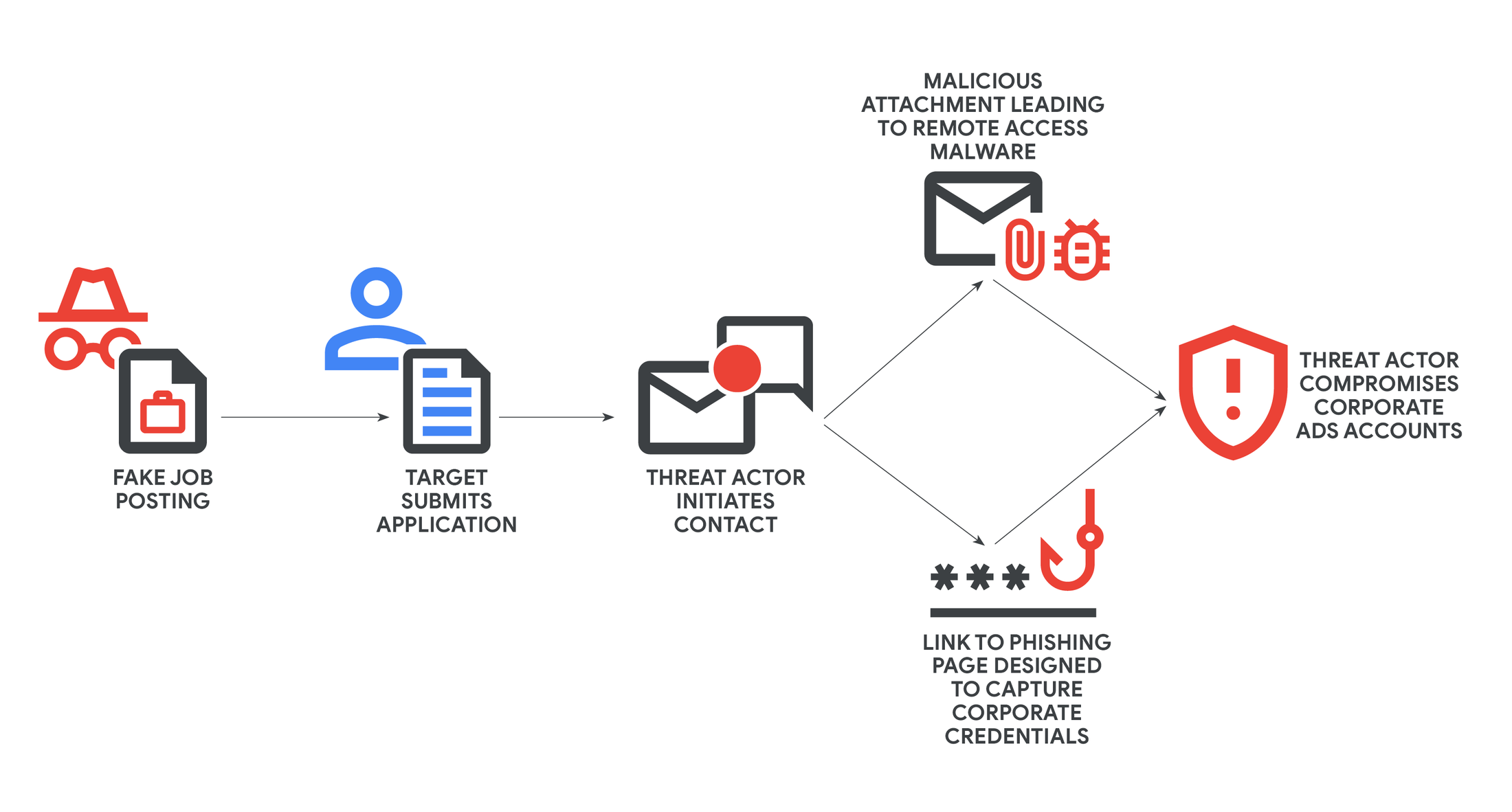

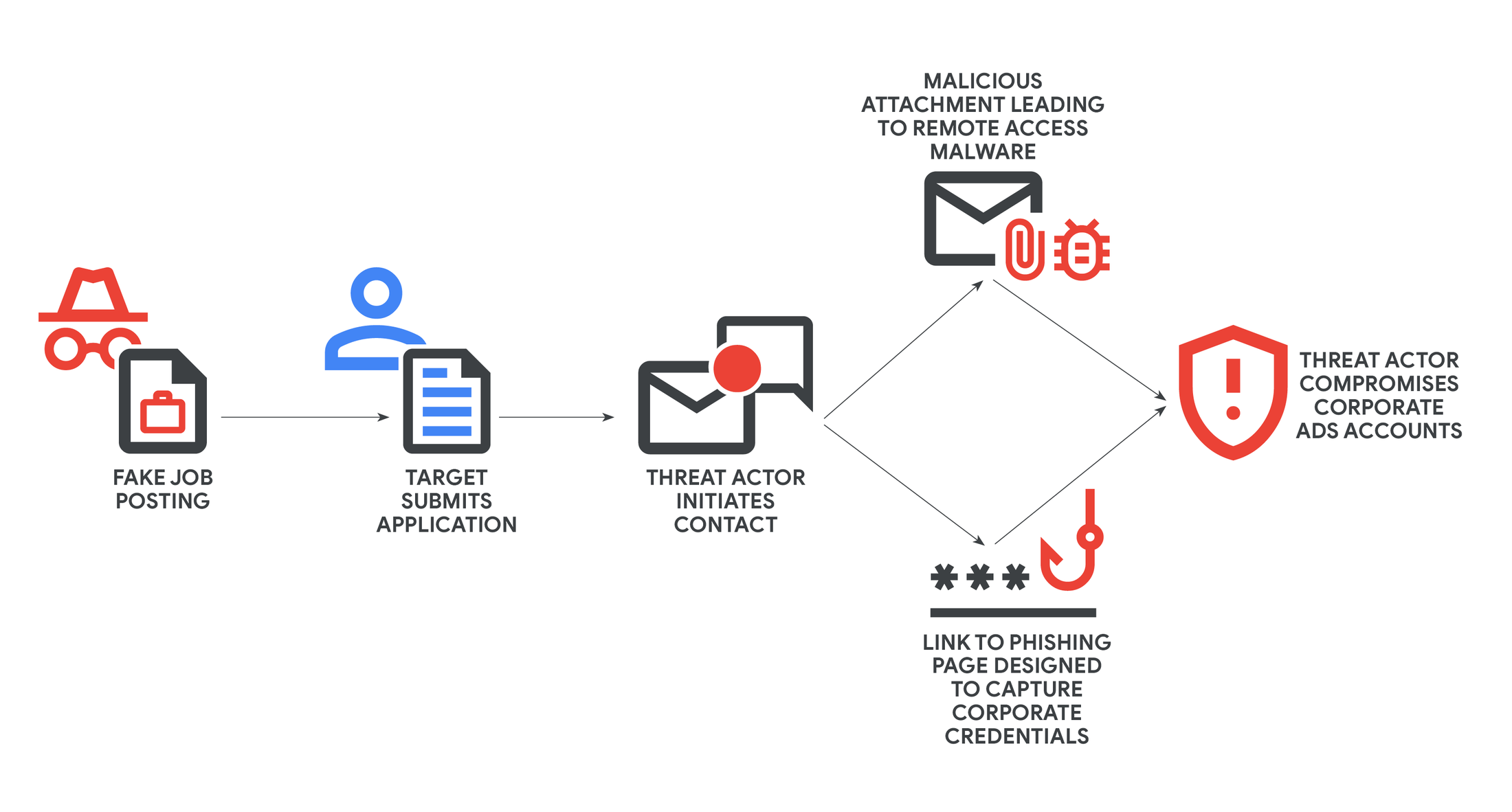

図 1: 攻撃フロー

このキャンペーンの有効性は、被害者が最初に連絡を取るという古典的なソーシャル エンジニアリングの手法にかかっています。UNC6229 は、正規の求人プラットフォームで、デジタル メディア代理店を装って偽の企業プロフィールを作成します。標的とするユーザー層に魅力的な、多くの場合リモートの求人情報を掲載します。

個人がこれらの偽の職に応募すると、名前、連絡先情報、履歴書がアクターに提供されます。この自発的な行動によって、信頼の基盤が築かれます。UNC6229 が後日応募者に連絡を取ると、被害者はそれを雇用主からの正当なフォローアップだと信じて、それをより受け入れやすくしてしまいます。

脆弱性は、最初の求人応募にとどまりません。攻撃者は、他の偽の求人情報を将来的に「コールドメール」で送るために被害者の情報を保持したり、精選した求職者のリストを同様の悪用のために他の攻撃者に販売したりすることもできます。

技術分析: 攻撃チェーン

被害者が求人に応募すると、UNC6229 は通常はメールで、場合によってはダイレクト メッセージ プラットフォームを通じて連絡を取ります。攻撃者は、大量のメールを送信できる商用の CRM ツールを使用することもあります。キャンペーンに応じて、攻撃者は被害者にマルウェアを含む添付ファイル、マルウェアをホストするウェブサイトへのリンク、または面接をスケジュールするためのフィッシング ページへのリンクを送信する場合があります。

1. 偽の求人情報

攻撃者は偽の求人情報を利用して、特定の業界や地域を標的としています。特定の地域でデジタル広告業界に関連する求人情報を掲載しています。この種のターゲティングは、業界や地域を問わず機能します。求人情報は、正規のサイトと脅威アクターが作成したウェブサイトの両方に掲載されています。

図 2: LinkedIn に投稿する脅威アクターのスクリーンショット

図 3: 攻撃者は staffvirtual[.]website などの偽の求人情報ウェブサイトを独自に設定

2. 初期アクセスとインフラストラクチャの悪用

被害者が求人に応募すると、UNC6229 は通常はメールで、場合によってはダイレクト メッセージ プラットフォームを通じて連絡を取ります。最初の連絡は、被害者が応募した仕事に言及し、被害者の名前を呼ぶなど多くの場合は無害でパーソナライズされています。通常、この最初の連絡には添付ファイルやリンクは含まれていませんが、返信を促しさらに信頼関係を築くように設計されています。

UNC6229 やその他の脅威アクターが幅広い正規のビジネス プラットフォームや顧客管理(CRM)プラットフォームを悪用してこのような最初のメールを送信しキャンペーンを管理していることを GTIG は確認しました。これらの信頼できるサービスを悪用することで、攻撃者のメールがセキュリティ フィルタを迂回し、被害者には正当なものに見える可能性が高まります。エコシステムをより安全に保護するため、UNC6229 が悪用した Salesforce などの CRM に関するキャンペーンの分析情報を共有しました。Google は、Google グループや Google AppSheet などの Google プロダクトの使用をブロックすることで、これらのアクターの活動を阻止し続けています。

3. ペイロードの配信: マルウェアまたはフィッシング

被害者が返信すると、アクターはペイロード配信フェーズに進みます。攻撃者はキャンペーンに応じて、マルウェアを含む添付ファイルやフィッシング ページへのリンクを被害者に送信する可能性があります。

-

マルウェアの配信: アクターは、スキルテスト、応募フォーム、または必須の事前タスクであると主張して、添付ファイルを送信します。多くの場合、添付ファイルはパスワードで保護された ZIP ファイルです。被害者は、ファイルを開くことが採用プロセスの必須ステップであると指示されます。ペイロードには、アクターが被害者のデバイスを完全に制御し、オンライン アカウントを乗っ取ることができるリモート アクセス トロイの木馬(RAT)が含まれていることがよくあります。

-

フィッシング リンク: アクターは、URL 短縮ツールで難読化されたリンクを送信し、被害者をフィッシング ページに誘導します。このページは、面接のスケジュールを設定したり、評価を完了したりするためのポータルとして表示されることがよくあります。

フィッシング ページは、大手企業のブランディングを使用して、非常に説得力のあるものになるように設計されています。GTIG は、この脅威活動に関連する複数のフィッシング キットを分析し、それらが企業メールの認証情報を標的とするように構成されていることが多く、Okta や Microsoft のものを含むさまざまな多要素認証(MFA)スキームに対応できることを発見しました。

アトリビューション

GTIG は、この活動はベトナムに拠点を置く金銭目的の個人の集団によって行われていると、高い確信を持って評価しています。複数のインシデントで TTP とインフラストラクチャが共有されていることから、アクターがプライベート フォーラムでツールや成功した手法を交換するような、協力的な環境が存在することが示唆されます。

今後の展望

「偽のキャリア」ソーシャル エンジニアリング手法は、人間の基本的な行動と職業生活の必要性を利用するため、強力な脅威となります。UNC6229 や他のアクターは、このアプローチをさらに洗練させ、従業員が貴重な企業資産にアクセスできる他の業界にも標的を拡大していくと予想されます。悪意のあるキャンペーンのために正規の SaaS プラットフォームや CRM プラットフォームを不正使用する傾向が強まっており、従来の検出方法では対応が難しくなっています。

セキュリティ侵害インジケーター

登録済みユーザーの方は、以下のセキュリティ侵害インジケーターを Google Threat Intelligence(GTI)コレクションで利用できます。

ー Google Threat Intelligence グループ