サイバー犯罪: 国家安全保障にとっての多面的な脅威

Google Threat Intelligence Group

※この投稿は米国時間 2025 年 2 月 12 日に、Google Cloud blog に投稿されたものの抄訳です。

概要

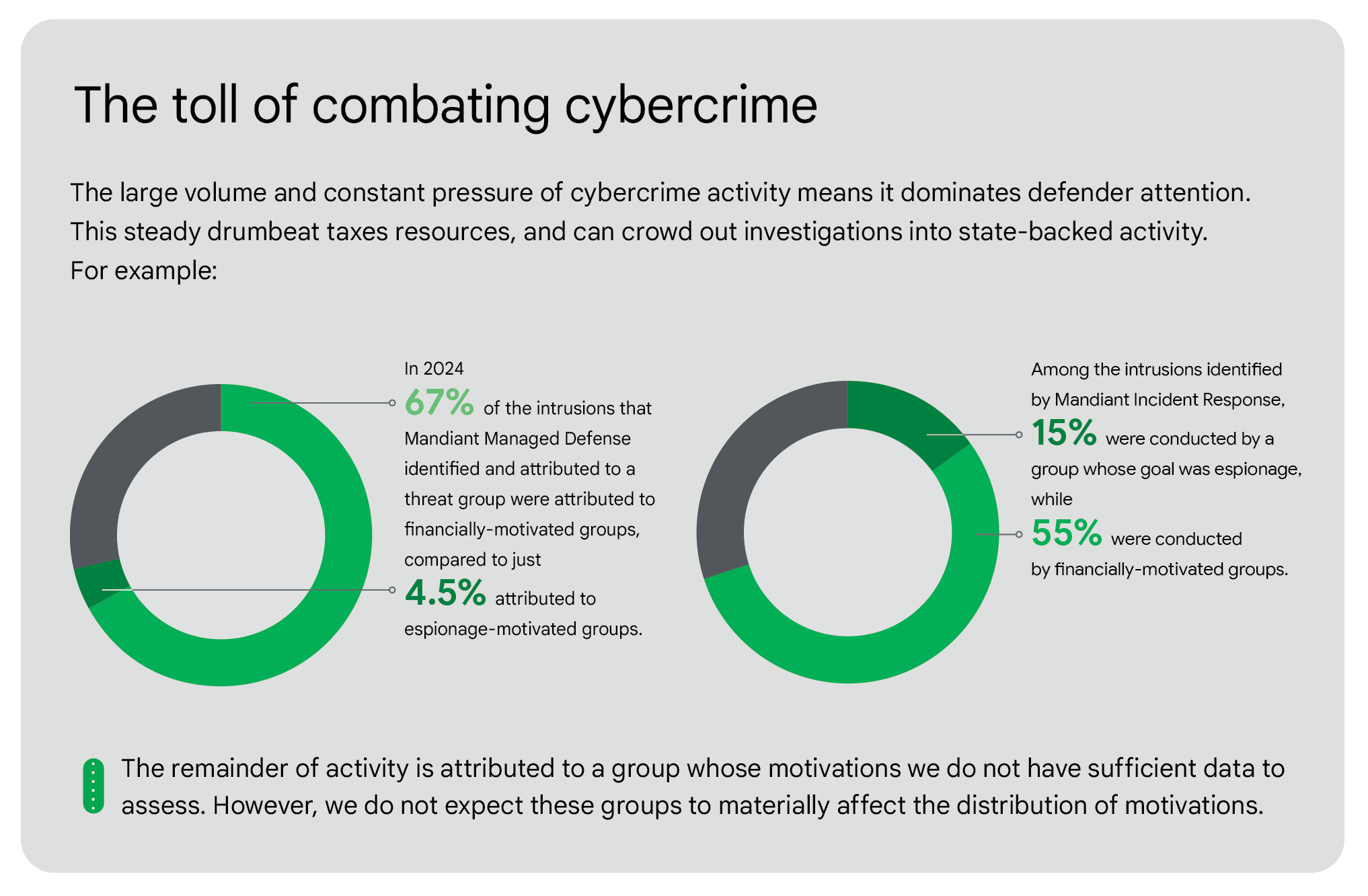

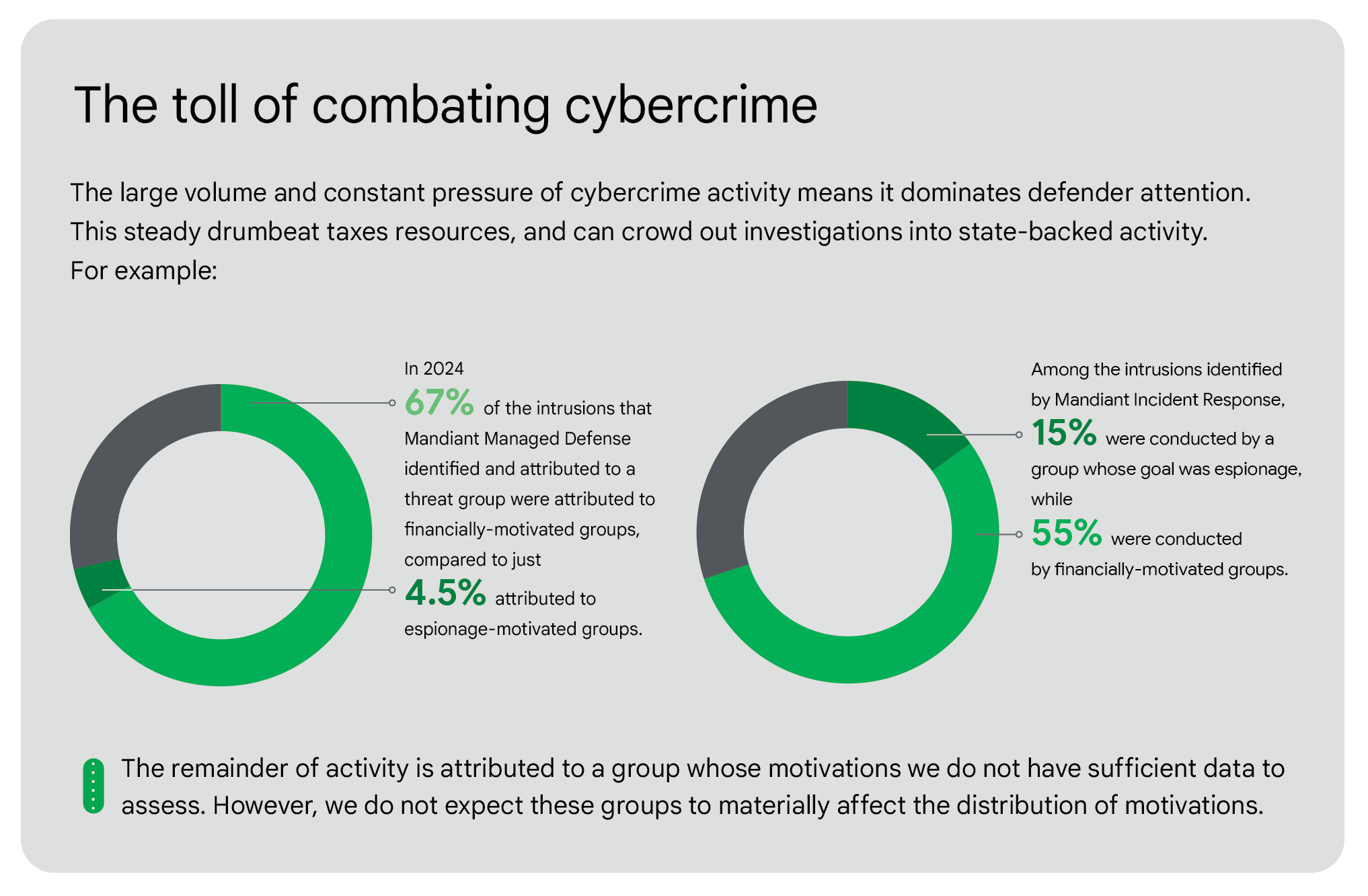

オンライン上の不正なアクティビティの大半はサイバー犯罪であり、防御側においてもその対策や対応のためにリソースの大半が費やされます。Mandiant Consulting が 2024 年に対応した侵入事件のうち、金銭目的の脅威アクターによるものは、国家の支援を背景とする侵入の 4 倍近くに達していました。この膨大な件数にもかかわらず、サイバー犯罪に対する国家安全保障の担当者からの注目度は、国家の支援を受けたグループによる脅威と比べてはるかに低いものです。国家の支援を背景とするハッキングによる脅威は深刻なものと正しく認識されていますが、これらは金銭目的の侵入と切り離して評価されるべきではありません。

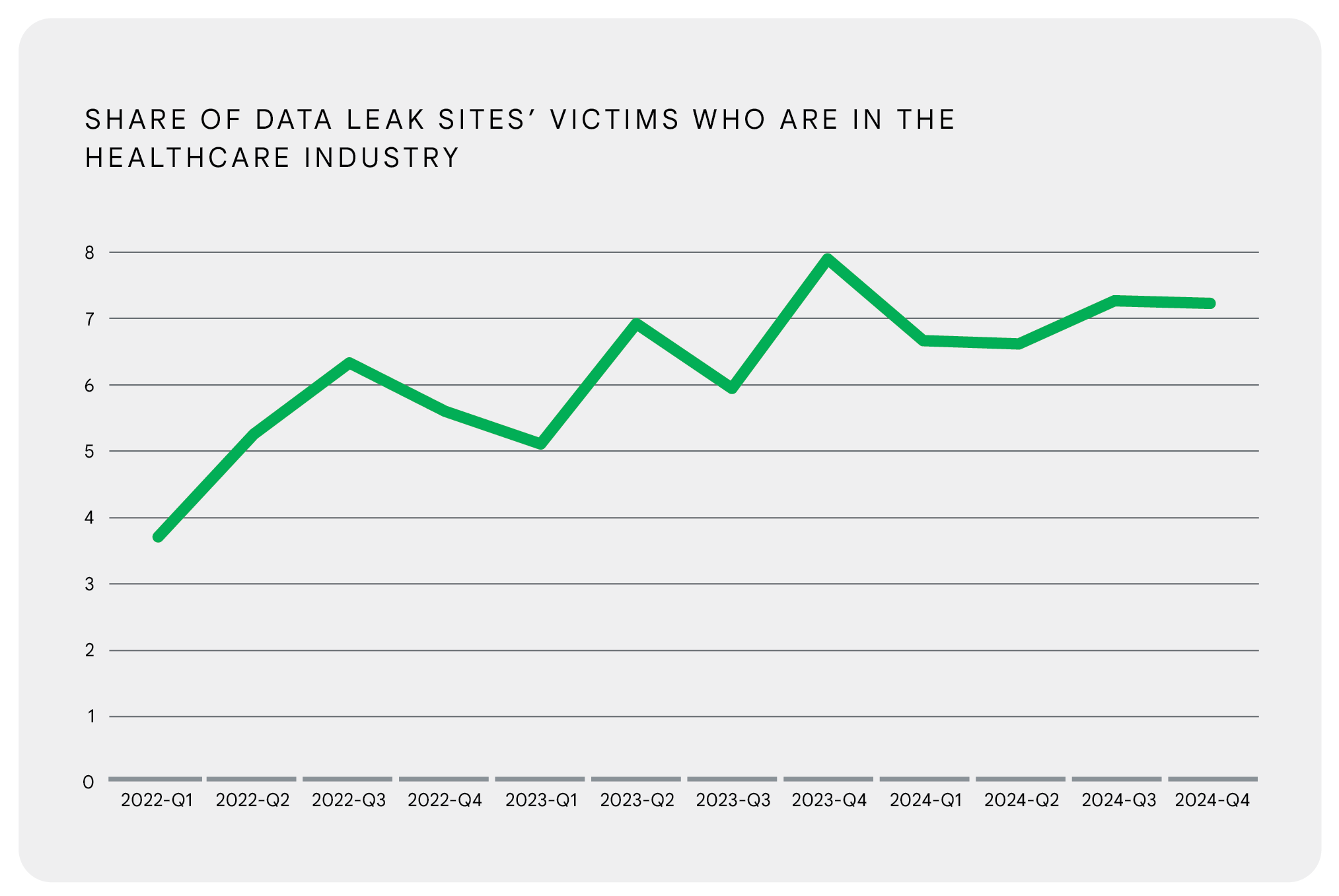

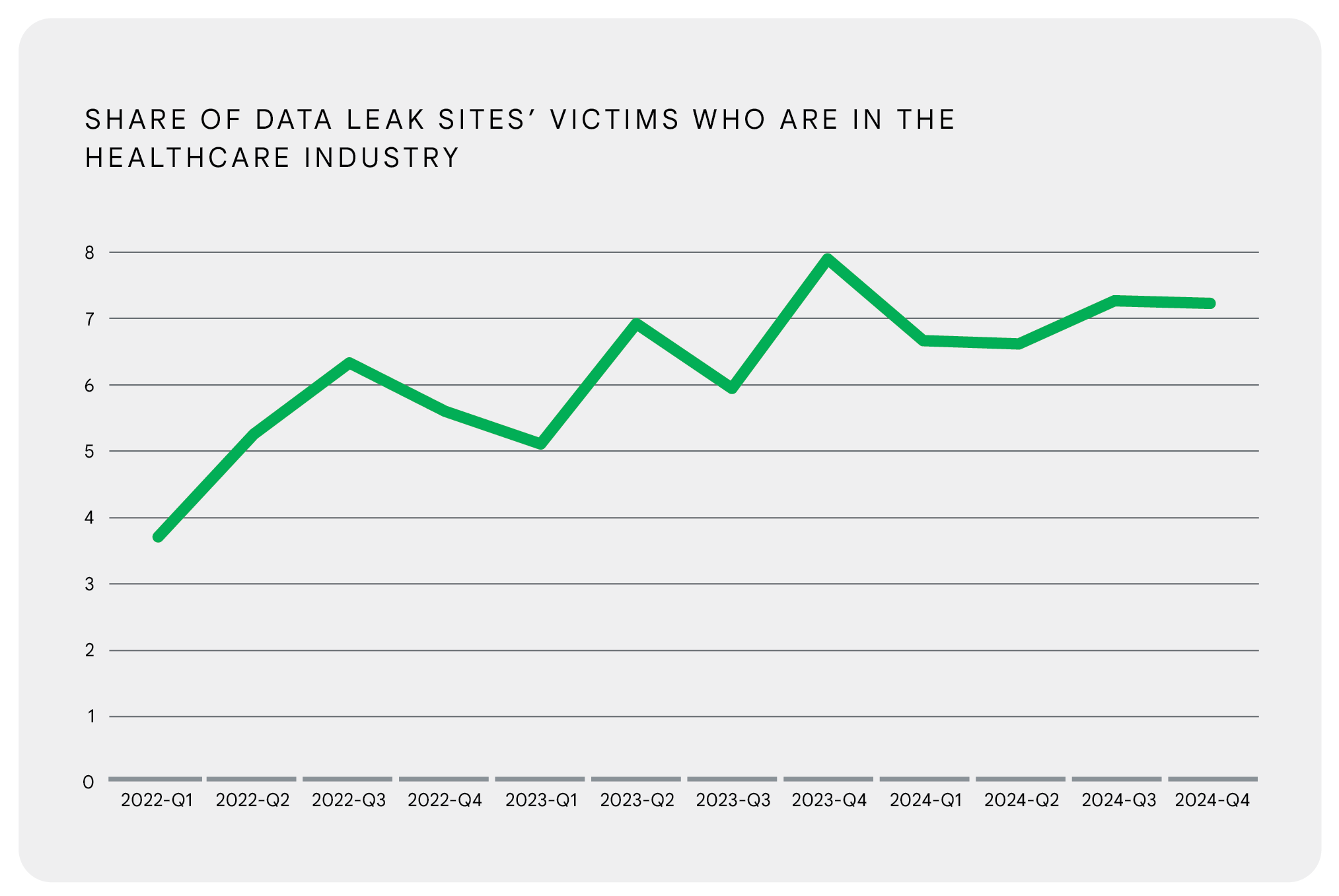

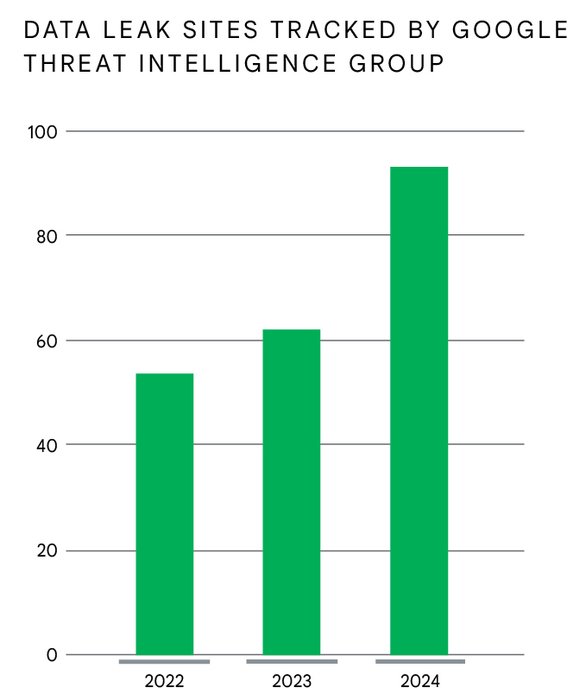

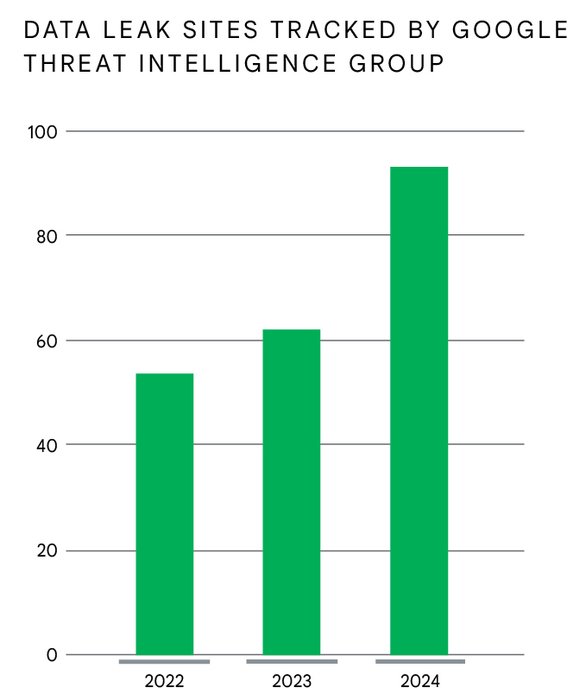

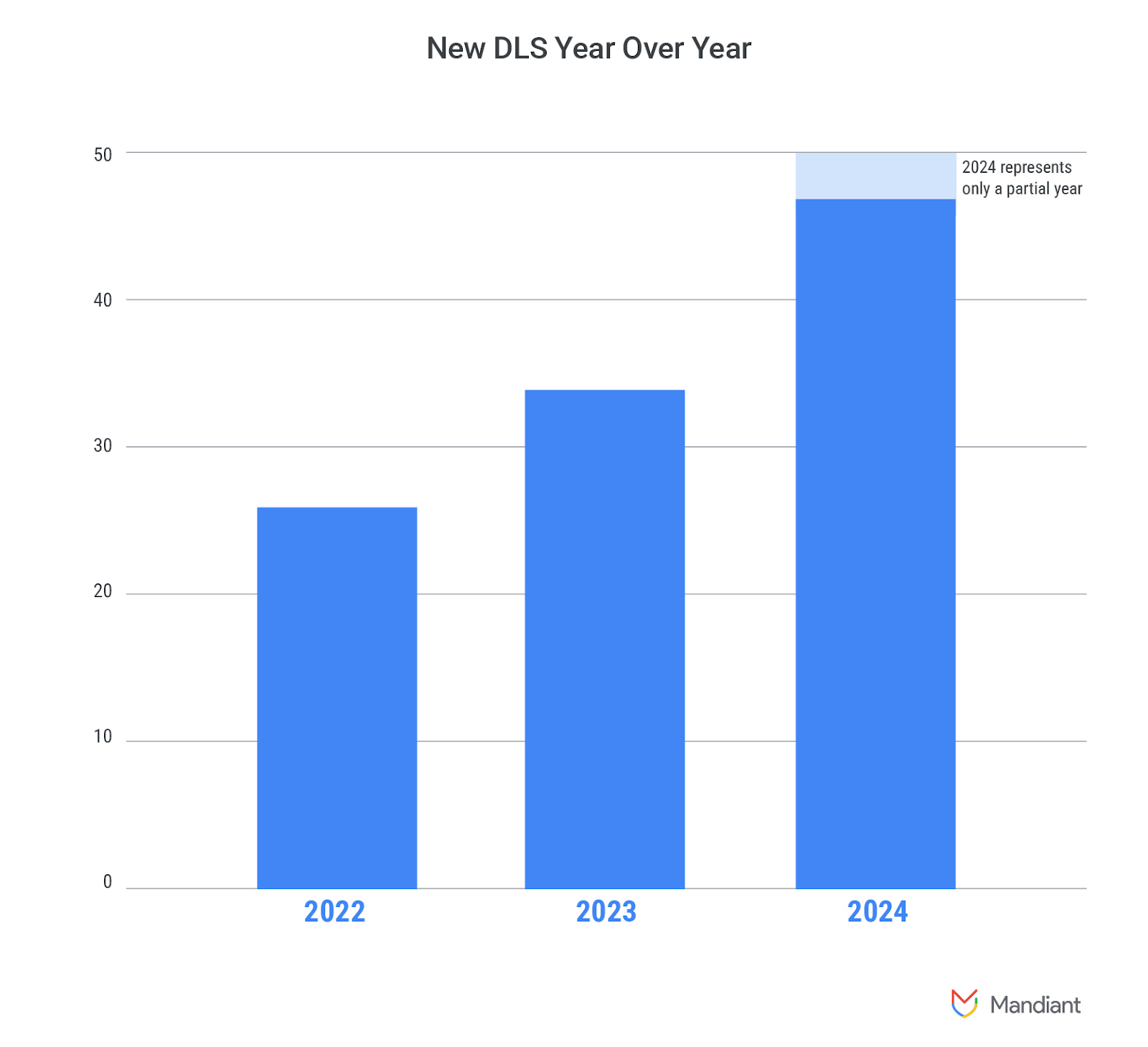

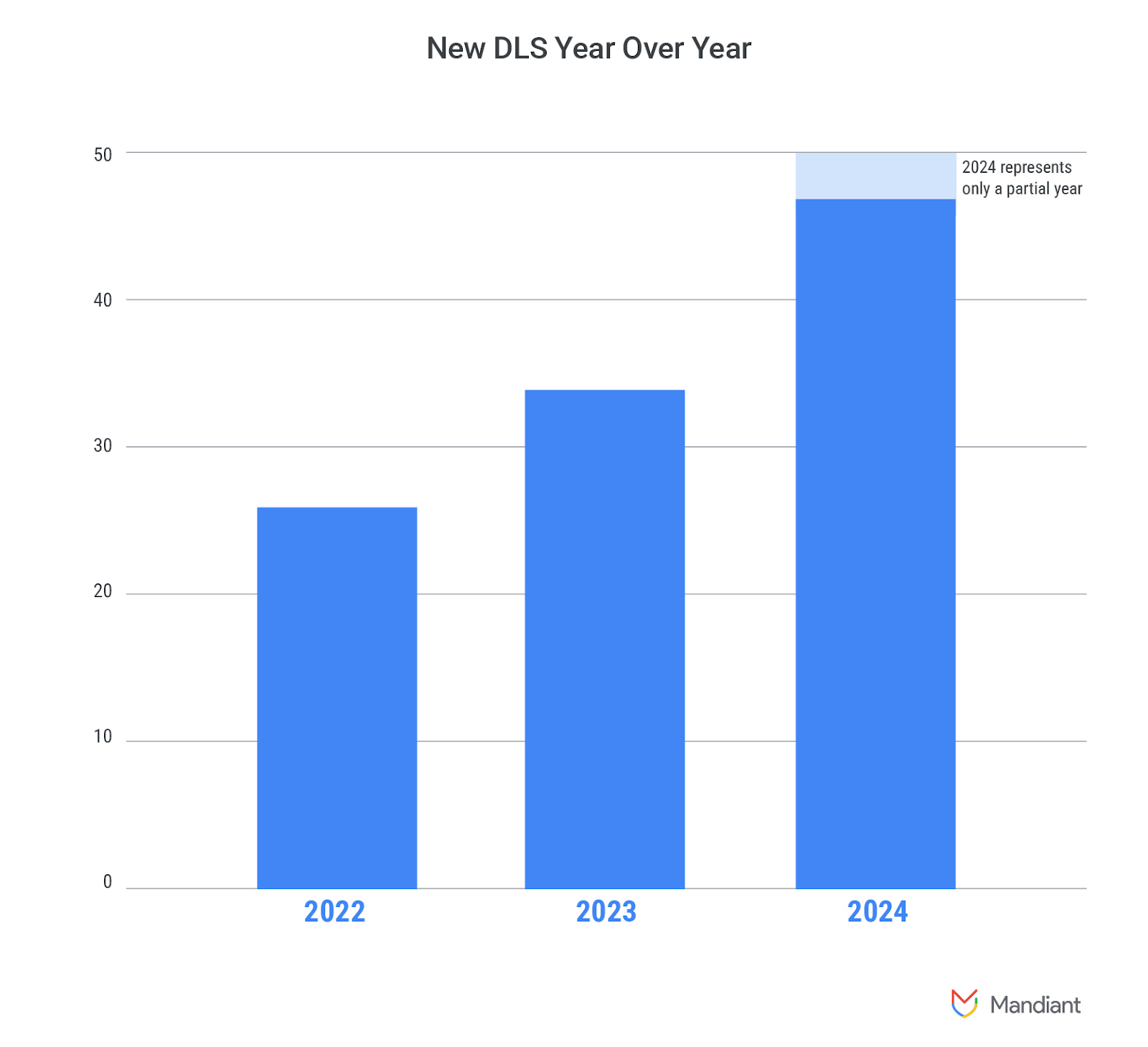

国家の支援を背景とした脅威グループがワイパーを使って病院を妨害したとしても、金銭目的のグループがランサムウェアを使って病院を妨害したとしても、患者へのケアに及ぼす影響は同じです。同様に、組織から盗まれ、データ漏洩サイトに投稿された機密データは、スパイ活動によって引き出されたデータと同じように、敵対者に悪用される可能性があります。病院を標的としてデータを漏洩させる犯罪が増加している昨今では、これらの例が特に顕著になっています。データ漏洩サイトへの投稿のうち、医療関係のものが占める割合は過去 3 年間で倍増しました。同時に、Google Threat Intelligence グループが追跡しているデータ漏洩サイトの数自体も前年比で 50% 近く増えています。これらの攻撃の影響は大きいため、その背後に存在するアクターの動機にかかわらず、国家安全保障への脅威として深刻に受け止める必要があります。

サイバー犯罪はまた、国家がサイバー能力を購入したり、犯罪者を引き入れて国家の指示のもとでデータの窃盗や妨害などの活動を行わせたりすることが可能になるため、国家の支援を背景としたハッキングを促進することにもつながります。ロシアは犯罪者の能力を利用して、ウクライナ戦争でのサイバー支援を加速しました。ロシア連邦軍の情報機関の一部隊で、GRU との関連を持つ APT44 (別名 Sandworm)は、サイバー犯罪コミュニティから入手可能なマルウェアを使用して、ウクライナでスパイ活動と破壊活動を行っています。また、従来からサイバー犯罪に特化してきた CIGAR(別名 RomCom)は 2022 年からウクライナ政府に対するスパイ活動を行ってきました。しかし、これはロシアに限った話ではありません。イランの脅威グループはランサムウェアを撒き散らして資金調達するのと同時にスパイ活動を行っています。また、中国のスパイグループは頻繁にサイバー犯罪で副収入を得ています。最も注目すべき例として、北朝鮮は国家の支援を受けたグループを使用して、政府のための収益を直接生み出しています。北朝鮮は暗号通貨を重点的な標的にしており、取引所や個人の暗号通貨ウォレットを侵害しています。

影響が重複したり、国家と連携したりしても、サイバー犯罪の根本原因に対処するには根本的に異なる解決策が必要です。サイバー犯罪において、さまざまな種類のグループが協力する場合、主権に関係なく国境を越えることが多いです。そのため、解決を図るには、法執行機関と情報機関の国際的な協力により、これらの犯罪者を追跡、逮捕して、訴追する必要があります。個々のグループを摘発しても一時的には重要な効果がありますが、サイバー犯罪は協力して行われるという性質から、機能を停止したグループは、同じ作業を行う別のグループにすぐ置き換えられます。より広範な成果を達成するには、教育や復元力の強化など、体系的な解決策において、国家間や官民で連携する必要があります。

単独でのサイバー犯罪は国家安全保障への脅威

金銭目的のサイバー侵入は、国家の目標と何の関係もない場合も、国家の安全保障に害を及ぼします。単一のインシデントだけでも、被害者に深刻な影響をもたらし、一般市民の生活に不可欠な商品の入手やサービスの利用を妨害します。日々膨大な件数の金銭目的の侵入が発生し、累積的な影響を与えています。国家の経済的な競争力を損ない、サイバー防御者に大きな負荷を与えて、セキュリティ体制の弱体化や燃え尽き症候群を引き起こします。

単一の金銭目的の攻撃がもたらしうる深刻な影響

サイバー犯罪、特にランサムウェア攻撃は、重要インフラの深刻な脅威です。2021 年の Colonial Pipeline への攻撃、2022 年に ARA(アムステルダム、ロッテルダム、アントワープ)地区の石油精製所で起きたインシデント、2023 年の Petro-Canada への攻撃などのように、エネルギー インフラが停止すると、市民は生活に必要不可欠な商品を入手できなくなります。これらの事例で起きた影響は一時的で回復可能なものでしたが、気象緊急事態や、他の深刻な状況の中でランサムウェア攻撃が起きれば、破滅的な結果をもたらす恐れがあります。

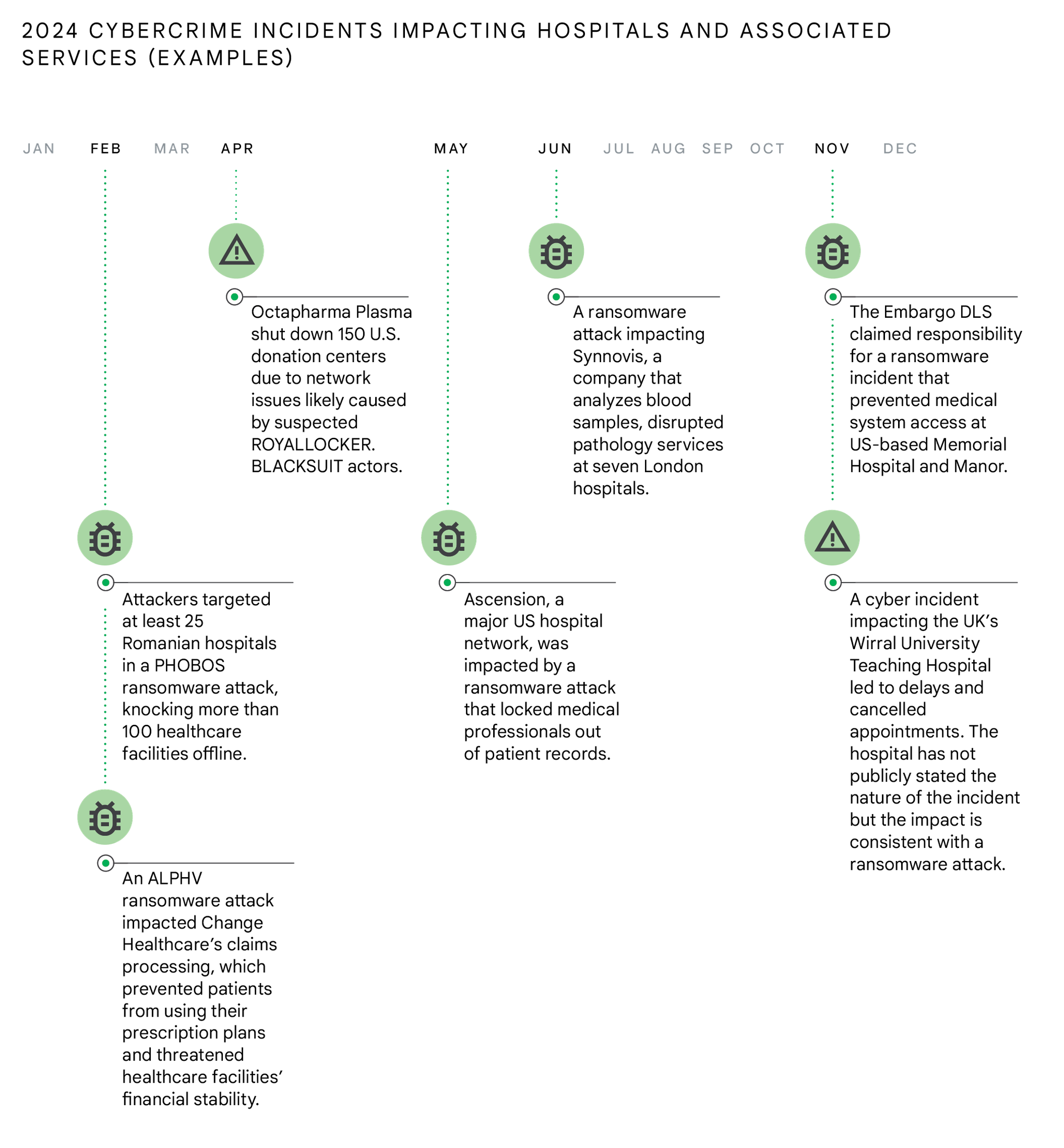

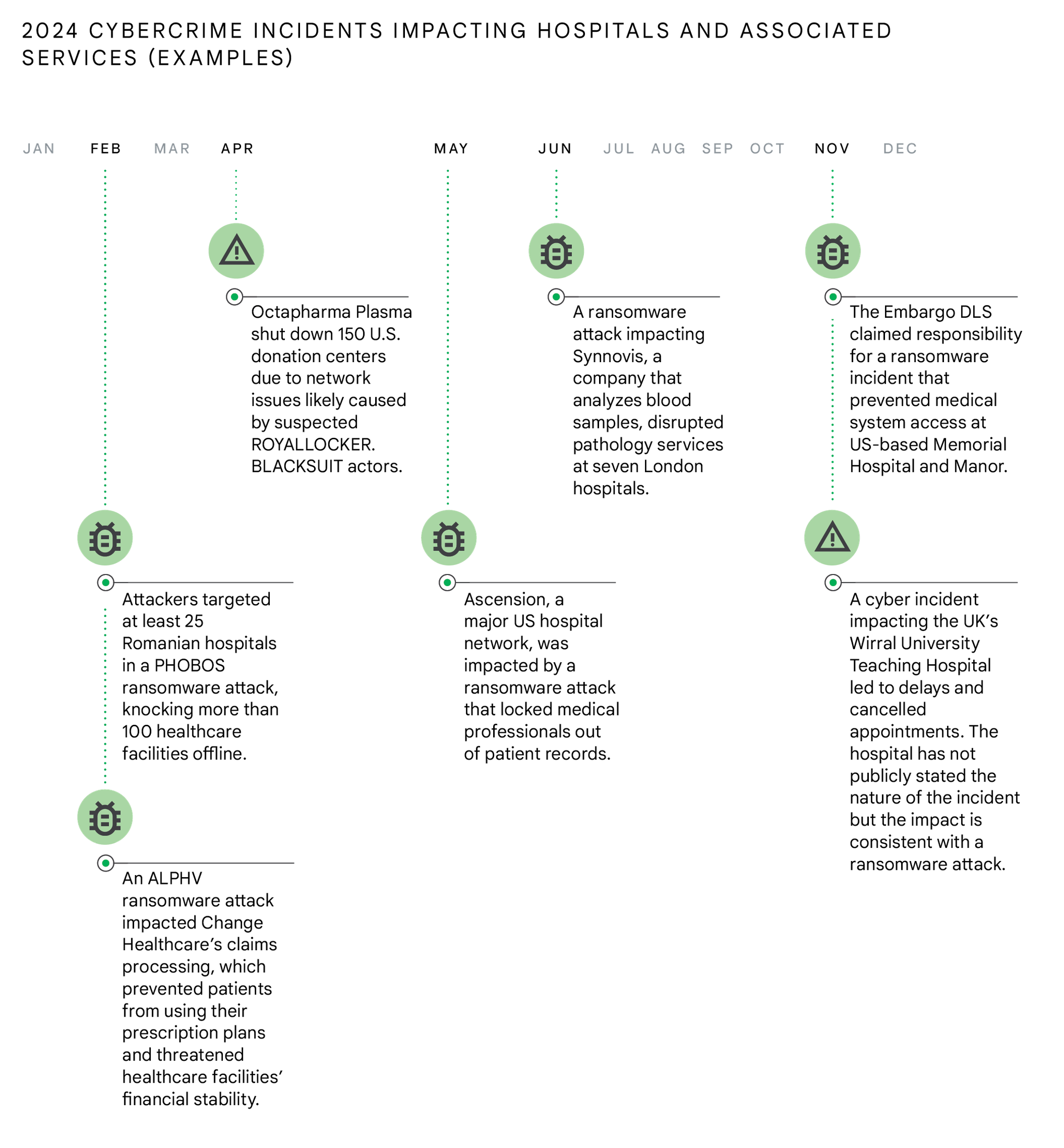

エネルギー分野だけでなく、医療分野でのランサムウェア攻撃も、人々の日常生活に非常に深刻な影響をもたらしてきました。2020 年の初め、パンデミックの最中に、ランサムウェア グループは病院を攻撃対象から除外しているように見え、いくつかのグループはその旨について声明を発表していましたが、そうした自制は続きませんでした。医療組織の任務の重要性と業務が中断した場合の影響の大きさから、ランサムウェア グループは医療機関が身代金を支払う可能性が高いと考え、一部のグループは医療機関を標的とする攻撃を増やしました。医療業界、特に病院は、患者データの機密性と実施している役務の重要性から、ランサムウェアの攻撃者にとって収益性の高い標的であり続けることはほぼ間違いないでしょう。

2022 年以降、Google Threat Intelligence グループ(GTIG)は、データ漏洩サイト(DLS)の被害件数が病院サブセクター内で大きく増加したことを観測しました。データ漏洩サイトは、データ窃盗の恐喝インシデントの後に被害組織のデータを公開するために使用され、要求した身代金を払うように被害組織に圧力をかけたり、身代金の交渉時に脅威アクターが活用したりすることを目的としています。

-

2024 年 7 月、DLS の Qilin(別名「AGENDA」)は、米国の医療機関を標的とする攻撃を予告しました。このグループは、この脅迫に続き、翌週には地域の医療センターを、2024 年 8 月には複数の診療所および歯科医院を、Qilin 上の予定攻撃先リストに追加しました。ランサムウェアの攻撃者は、身代金の支払いがいい業界を標的にしており、その一つが医療分野だと明言しました。

- 2024 年 3 月、RAMP フォーラムのアクターであり、INC ランサムウェアと関連付けられている「badbone」は、オランダとフランスの医療機関、政府機関、および教育機関への不正アクセスを試みましたが、その際これらの国の病院、特に救急サービスを提供している病院は 2~5% 増の金額を支払う意思があると述べました。

教育機関による調査や病院の内部レビューから、ランサムウェア攻撃による業務中断は単に不便をもたらすのではなく、患者の生命を危険にさらす結果につながることが判明しました。業務中断は個々の病院だけでなく、より広大な医療サプライ チェーンにも影響を及ぼす恐れがあります。重要な医薬品や命にかかわる疾病用の治療機器を製造している企業にサイバー攻撃が行われれば、全世界に広範な影響をもたらす可能性もあります。

-

ミネソタ大学ツインシティー校の公衆衛生学部の研究者による最近の調査では、ランサムウェア攻撃が行われたときすでに入院していた患者は、「院内死亡率が 35~41% も増加する」ことが示されています。

-

公表された報告書によると、英国の国民保健サービスのデータから、2024 年 6 月にある契約業者で起きたランサムウェア インシデントの結果として、「身体的、精神的、社会的機能のいずれかへの長期的または恒久的な影響、あるいは平均余命の短縮」が生じた複数の事例があり、加えてそれよりは影響が深刻ではない事例がさらに多数あったことが示されています。

ランサムウェアのオペレーターは、病院への攻撃が深刻な結果を招き、政府からの注目を集めることを承知しています。これらの活動への否定的な反応を軽減するために戦略を修正したグループもありますが、病院を標的とすることにより金銭的な見返りを得られる可能性が大きいことから、医療分野への攻撃は引き続き発生しています。

-

「FireWalker」という脅威アクターは、REDBIKE(別名 Akira)ランサムウェア攻撃のためにパートナーを雇用し、標的である政府および医療機関にアクセスさせる意思があるものの、実際にアクセスする場合は「FOULFOG」と呼ばれる別のランサムウェアが使用されるだろうと表明しました。

- 一般に「ContiLeaks」と呼ばれる、リークされた内部情報から、Conti の複数のアクターが不安を引き起こすために 2020 年秋に米国の医療システムを標的とする計画を立てており、あるアクターは「パニックが起きるだろう」と言明していたことが明らかになっています。

経済活動の停止

2022 年 5 月 8 日、コスタリカ大統領のロドリゴ チャベス氏は、前月にコスタリカの複数の政府機関に対して行われた CONTI ランサムウェア攻撃を理由に国家緊急事態を宣言しました。これらの侵入により、医療、税金、年金、税関に関する政府のシステムは広範囲に停止しました。輸出入の停止によって港は大打撃を受け、同国は数百万ドルの損失を被ったと報じられています。復旧費用を支払ったのはコスタリカだけではありません。スペインが即時対応活動を支援し、2023 年には米国がコスタリカに 2,500 万米ドルのサイバーセキュリティ支援を行うことを発表しました。

コスタリカの事例は例外的だとしても、サイバー犯罪インシデントへの対応は、身代金の要求に対する何百万ドルもの支払い、システムのダウンタイムによる収入の損失、影響を受けた顧客へのクレジット モニタリング サービスの提供、復旧費用や罰金の支払いなど、影響を受けた事業体にとって大きな損害となる可能性があります。一例として米国のある医療組織は、破壊的なインシデント後の「望ましくないサイバー攻撃の影響」は 8 億 7,200 万米ドルにのぼると報告しました。最悪の場合、これらの損害は組織の業務停止や破産宣告につながる可能性があります。

個別の組織に及ぼす直接的な影響に加えて、財務的な影響が多くの場合に納税者まで及び、業務中断後の影響によって国家の経済にまで大きな影響が及ぶことがあります。米国連邦捜査局のインターネット犯罪苦情センター(IC3)は、2013 年 10 月から 2023 年 12 月までに、ビジネスメール侵害(BEC)攻撃だけで 550 億米ドルの損失を引き起こしたことを公表しました。これらのサイバー犯罪インシデントの累積的影響は、国家の経済的な競争力にも影響を及ぼす可能性があります。これは、小国や発展途上国では特に深刻な可能性があり、経済の多様性に乏しい国の場合はさらに影響が甚大です。

データ漏洩サイトによる脅威の増大

犯罪グループは、ランサムウェアをデプロイして業務を妨害するだけでなく、自分たちの恐喝活動を強化するため、被害組織から盗んだデータを漏洩させるという脅威を加えました。この新たな標準となった手口により、犯罪者が投稿する機密データの量が増加し、国家の情報機関の手に渡って悪用される可能性が生まれました。

脅威アクターが企業の所有するデータ(研究や製品設計など)をデータ漏洩サイトに投稿するため、被害組織の競合他社がそのデータにアクセスできるようになります。GTIG は過去に、脅威アクターが恐喝活動に使用する貴重なデータを標的にするためのヒントを共有していることを確認しました。GTIG の調査によると、Conti の「案件指示書」には、交渉材料として使用できるよう、アクターが特定の種類のデータを優先的に狙うべきと記載されていることを突き止めました。このようなデータには、機密情報を含むファイル、文書のスキャン、人事関係の書類、企業プロジェクト、一般データ保護規則(GDPR)で保護されている情報などがありました。

データ漏洩サイトの数は激増しており、GTIG が追跡しているサイトの数は 2022 年から倍近くに増加しました。企業や個人の機密情報が恐喝グループによって漏洩されれば、影響を受けた組織は面目を失い、法的な結果を招くことになりますが、それだけでなく国家安全保障への脅威も発生します。企業機密の知的財産が漏洩すれば、市場における企業の競合上の地位、さらには当該国の経済的な競争力が低下する恐れがあります。個人を特定できる情報(PII)が広範囲に漏洩すれば、他国の政府がその情報を収集し、その国の市民を監視して追跡することが容易になります。

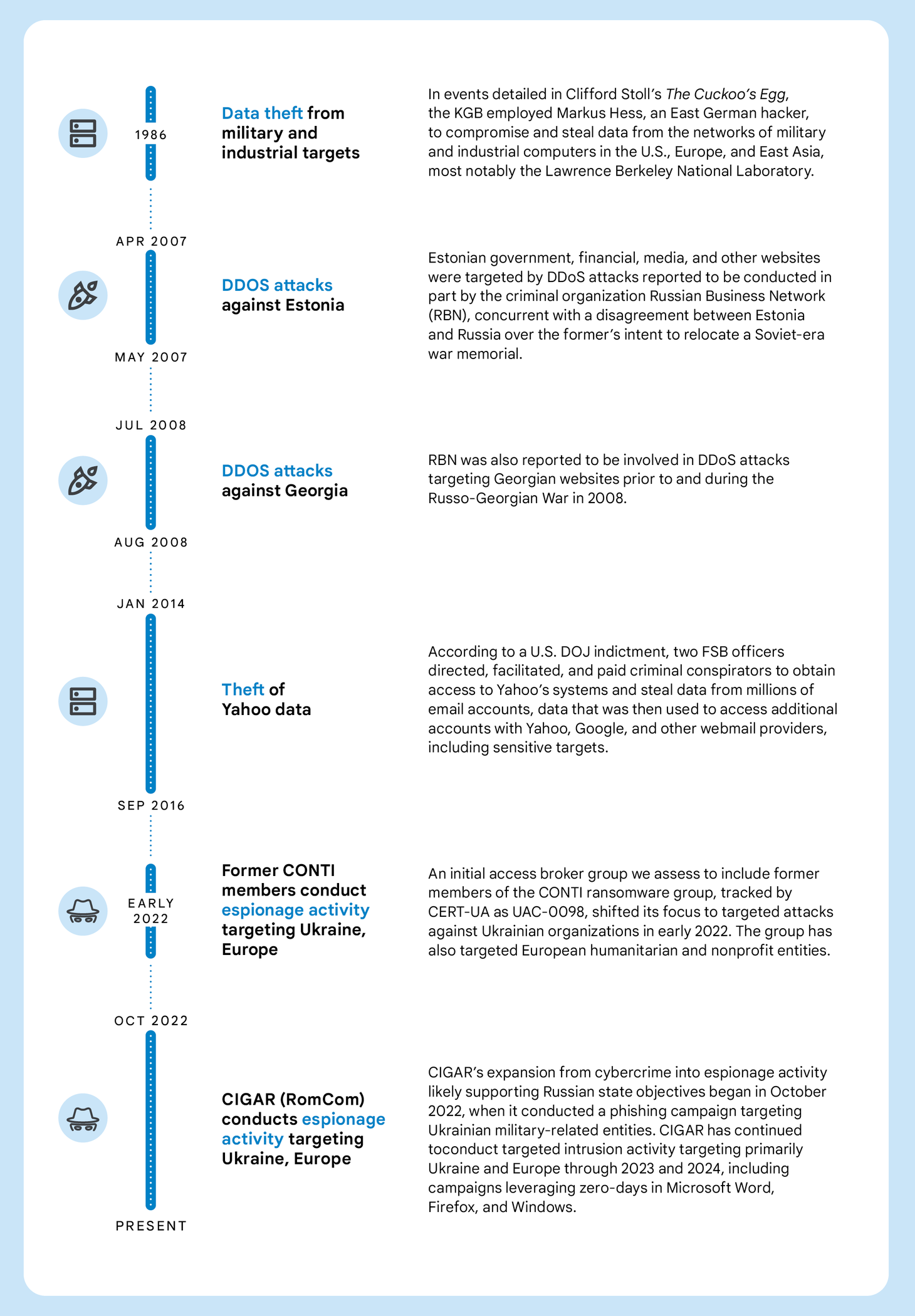

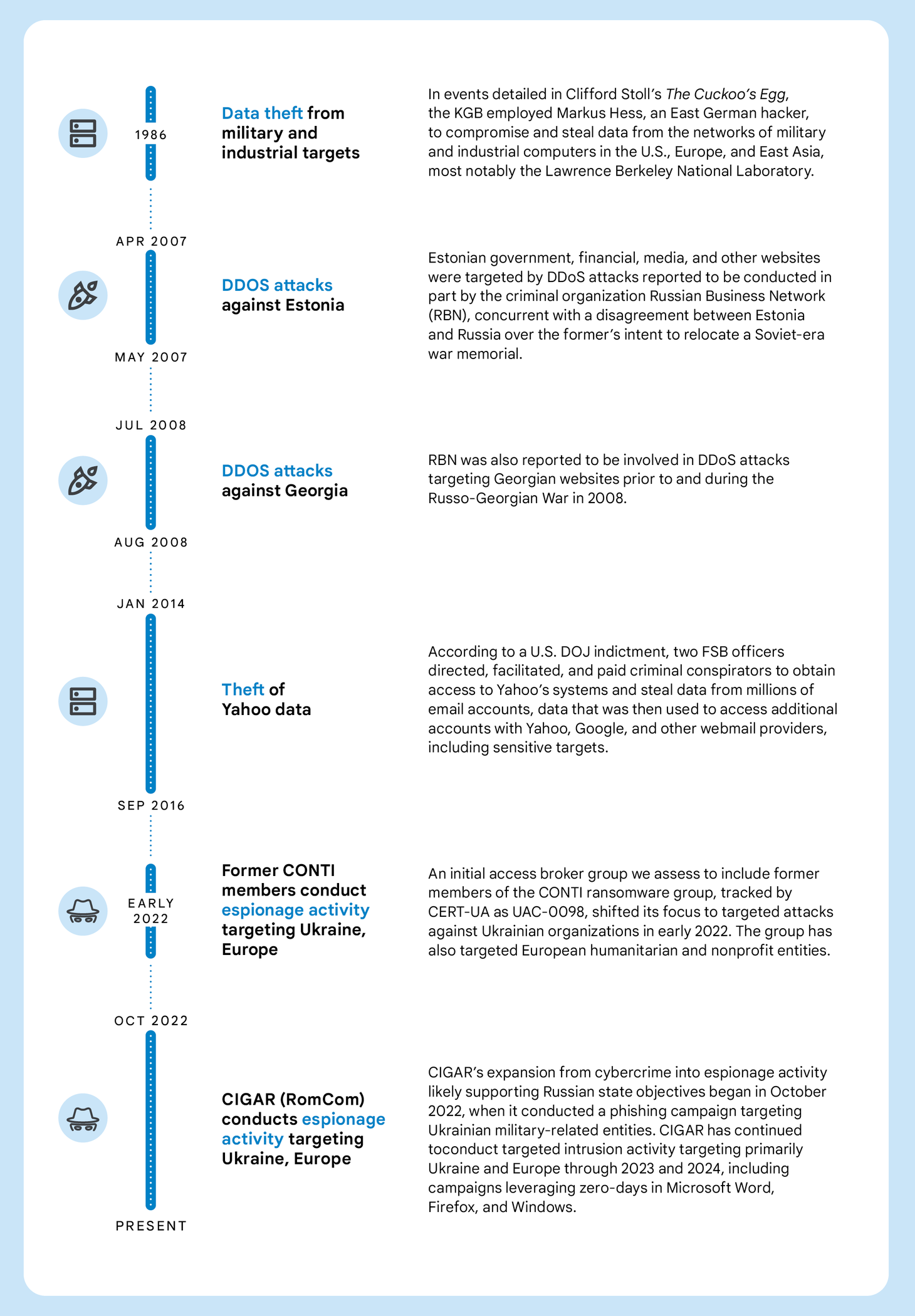

国家の活動を直接支援するサイバー犯罪

最初期のコンピュータ ネットワーク侵入の頃から、金銭目的のアクターは、敵対国の政府に利益をもたらす攻撃を行ってきました。このパターンは一貫していましたが、ロシアのウクライナでの戦争以降サイバー活動のレベルが上昇したことから、ニーズが増大した時期には、国家の目標を支援するため、サイバー犯罪者の隠れた人材プールへの支払いや活動の強要が行われていたことが示されました。国家を支援する活動を犯罪アクターが行うことには、コストの低減や、関与の否認のしやすさなど、資金を提供する国家にとって多くのメリットがあります。金銭目的の活動の件数が増えるにつれ、それに伴う潜在的な危険も増大します。

国家が顧客になるサイバー犯罪エコシステム

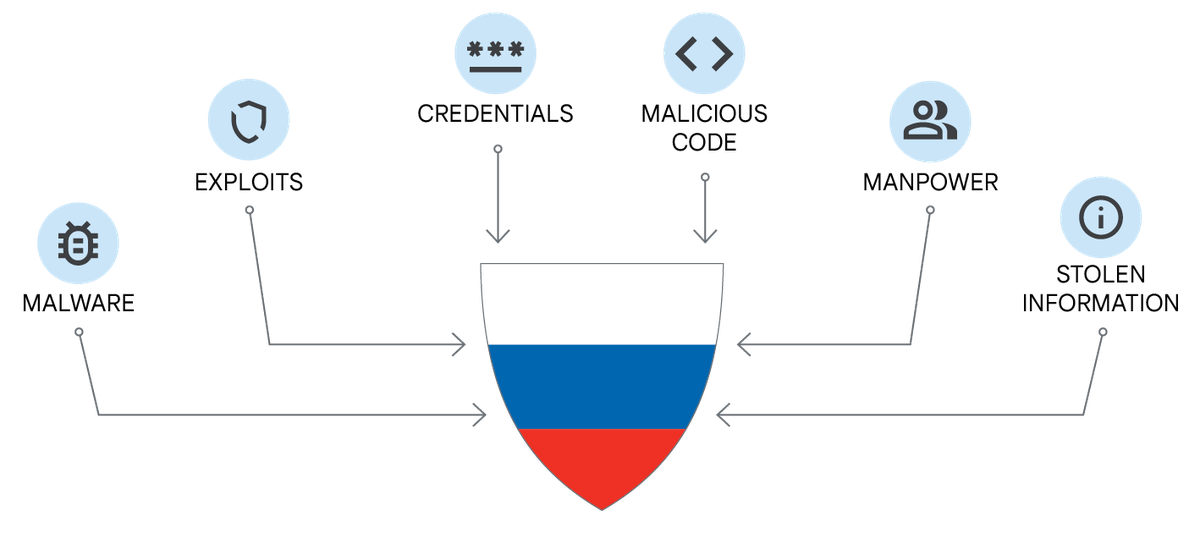

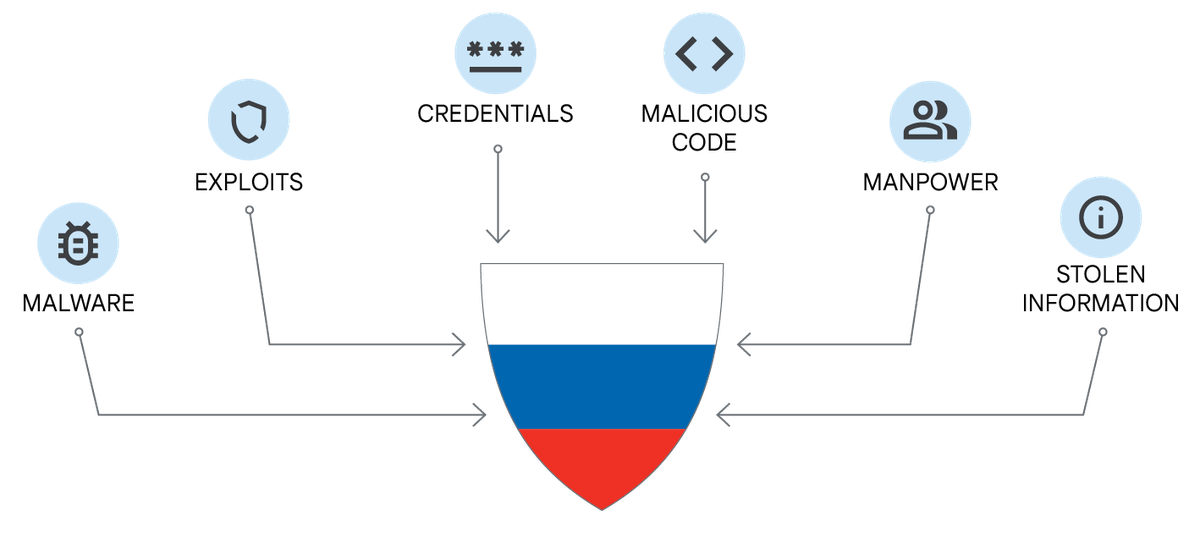

昨今のサイバー犯罪者は、サイバー犯罪の特定の分野に特化していることが多く、さまざまな専門分野を持つ他の組織と提携して活動を行っています。サイバー犯罪能力の専門化が進んだことにより、通常は他の犯罪者を相手に商売しているグループに対して、国家の支援を受けたグループが顧客として接触する機会が生まれました。マルウェア、認証情報、その他の重要リソースを不正なフォーラムから購入すれば、国家の支援を受けたグループにとって自組織内で開発するよりも安価であり、金銭目的の攻撃に混ざって注意を引きにくくすることも可能です。

ロシア政府による、犯罪マーケットプレイスから調達したマルウェアやツールの使用拡大

Google は、ロシアのサイバー エスピオナージ グループが、リソースの制約と運用上のニーズから無料の、または公開されているマルウェアとツールの使用を増やしていると評価しており、これには犯罪アクターが活動を行うため一般的に使用しているものも含まれます。ロシアによるウクライナへの全面侵攻以降、ロシア連邦軍の情報機関との関係が疑われているグループが、この種の「低自己資本」の方法により、使用するマルウェア、ユーティリティ、インフラストラクチャを管理していることを GTIG は確認しています。金銭目的のアクターから調達したツールは、政府が開発したものよりも普及していて低コストです。そのため、このマルウェアを使用した攻撃が発見されても、新しいツールの開発費用を情報機関が負担する必要はありません。さらに、このようなツールの使用により、アトリビューション作業が複雑化することが考えられます。顕著な例として、ロシア連邦軍の情報機関と結び付いている複数の脅威クラスタは、既存のランサムウェアの亜種を改造して作られた破壊的なマルウェアを利用して、ウクライナの組織を攻撃しています。

APT44(Sandworm、FROZENBARENTS)

APT44 はロシア連邦軍の情報機関が支援する脅威グループで、頻繁に稼働させている攻撃用設備を調達、維持するために、さまざまなロシアの企業や犯罪マーケットプレイスに依存していることはほぼ間違いありません。このグループは、犯罪によって入手したツールやインフラストラクチャを、過去の活動と直接関連させることなく、すぐにかつ自由に稼働させることができる最初の設備として使用していました。ロシアによるウクライナへの全面侵攻以降、APT44 はこのようなツールの使用を増やしてきました。例としては、DARKCRYSTALRAT(DCRAT)、WARZONE、RADTHIEF(「Rhadamanthys Stealer」)などのマルウェアや、サイバー犯罪の地下コミュニティで宣伝を行っており、ロシア語を話すアクター「yalishanda」が提供しているような強固なホスティング インフラストラクチャなどが挙げられます。

-

2022 年と 2023 年の APT44 のキャンペーンでは、ウクライナとポーランドの被害者に対して RADTHIEF がデプロイされました。あるキャンペーンでは、ウクライナのドローン メーカーにスピア フィッシング メールが送信され、一般公開されているダウンローダーの SMOKELOADER が使用されました。SMOKELOADER はロシア語のアンダーグラウンド フォーラムで広まったもので、現在も犯罪活動で RADTHIEF を読み込むためによく使用されます。

-

APT44 は、既知のランサムウェアの亜種をもとに構築された破壊的なマルウェアをデプロイしたこともあります。2022 年 10 月、Google が中程度の確度で APT44 だと評価したクラスタは、ポーランドとウクライナの運輸会社に PRESSTEA(別名 Prestige)ランサムウェアをデプロイしました。これは、APT44 が NATO 加盟国に対して破壊的な機能をデプロイした珍しい例です。このグループは 2017 年 6 月、ウクライナがロシアから独立した憲法記念日に合わせて、ランサムウェアを装ったワイパーの ETERNALPETYA(別名 NotPetya)を利用した攻撃を行いました。その約 2 年前の 2015 年末には、このグループは改変した亜種の BLACKENERGY を使用して、ウクライナの電力網を停止させました。BLACKENERGY は当初、分散型サービス拒否攻撃(DDoS)ツールとして登場し、後期のバージョンは犯罪マーケットプレイスで販売されました。

UNC2589(FROZENVISTA)

UNC2589 は脅威クラスタの一つで、その活動についてはロシア連邦軍参謀本部情報総局(GRU)の第 161 専門訓練センター(29155 部隊)との関連が公式に確認されており、破壊活動を含むあらゆるサイバー攻撃をウクライナに対して実行しています。このアクターは、サイバー犯罪者や民間組織などの非軍事要素に依存して活動を行っていることが知られており、GTIG はロシア語圏のサイバー犯罪コミュニティで多く販売されている、さまざまな Malware-as-a-Service ツールが使用されていることを確認しました。

侵攻の 1 か月前の 2022 年 1 月、UNC2589 は事前攻撃とみられる活動の中で、PAYWIPE(別名 WHISPERGATE)ワイパーおよび SHADYLOOK ワイパーをウクライナ政府機関にデプロイしました。GOOSECHASE ダウンローダーと FINETIDE ドロッパーを使用して、標的のマシンに SHADYLOOK をドロップして実行しました。米国司法省の起訴状によると、GTIG が犯罪請負業者の可能性が高いと評価していたロシアの民間人が、攻撃に使用されたペイロードのステージングに使用されたデジタル環境を管理していたことが特定されました。さらに、CERT-UA により、SHADYLOOK と WhiteBlackCrypt というランサムウェア(追跡名 WARYLOOK)に強い類似性があるという GTIG の発見が裏付けられました。GOOSECHASE と FINETIDE も、アンダーグラウンド フォーラムで一般に購入可能です。

Turla(SUMMIT)

GTIG は 2022 年 9 月、以前の ANDROMEDA への感染を利用して、選択した標的への初期アクセスを得る攻撃を特定しました。この攻撃は、GTIG がロシアの連邦保安庁(FSB)の支援を受けていると評価する Turla というサイバー エスピオナージ グループによって行われたものです。Turla は、2010 年代初期に広く使われていた一般的なコモディティ マルウェアの ANDROMEDA で以前に使用された、有効期限切れのコマンド&コントロール(C&C または C2)ドメインを再登録し、被害者のプロファイリングを行いました。その後、ウクライナの標的に対して選択的に KOPILUWAK と QUIETCANARY をデプロイしました。この ANDROMEDA バックドアの C2 は Turla に乗っ取られており、2013 年に初めて VirusTotal にアップロードされ、感染した USB キーから広まっています。

GTIG はさまざまな被害組織の ANDROMEDA への感染を確認していますが、Turla のペイロードと疑われるものはウクライナ国内でしか配信されていません。しかし、広く普及している金銭目的のマルウェアに便乗して、以後の侵害を可能にするという Turla の手口は、さまざまな組織に対して使用可能です。また、古いマルウェアやインフラストラクチャを使用することで、広範なアラートをトリアージする防御者によって、その脅威が見過ごされる可能性もあります。

Microsoft は 2024 年 12 月、GTIG が追跡中の Turla とほぼ連携しているアクターの Secret Blizzard により、ウクライナの軍事組織を標的として行われたサイバー犯罪活動に関連して Amadey bot マルウェアが使用されたことを報告しました。GTIG はこの活動を確認できませんが、Microsoft の発見は、Turla がサイバー犯罪マルウェアを引き続き使用していることを示唆しています。

APT29(ICECAP)

GTIG は 2021 年末、ロシアの対外情報庁(SVR)の支援を受けていると評価された脅威グループの APT29 によって行われたキャンペーンについて報告しました。このキャンペーンでは、サードパーティであるアクターが行った情報窃取型マルウェア キャンペーンから調達されたと思われる認証情報をオペレーターが使用して、欧州の事業体への初期アクセスを得ていました。情報窃取型マルウェアは、認証情報、閲覧データと Cookie、メールデータ、暗号通貨ウォレットなど、広範にわたる機密性の高いユーザー情報の収集と窃取を可能にする、または主な目標とするマルウェアのおおまかな分類です。標的が所有するワークステーションを分析した結果、一部のシステムが CRYPTBOT 情報窃取型マルウェアに感染して間もなく、標的の Microsoft 365 環境へのアクセスに使用された、盗まれたセッション トークンが生成されたことが明らかになりました。

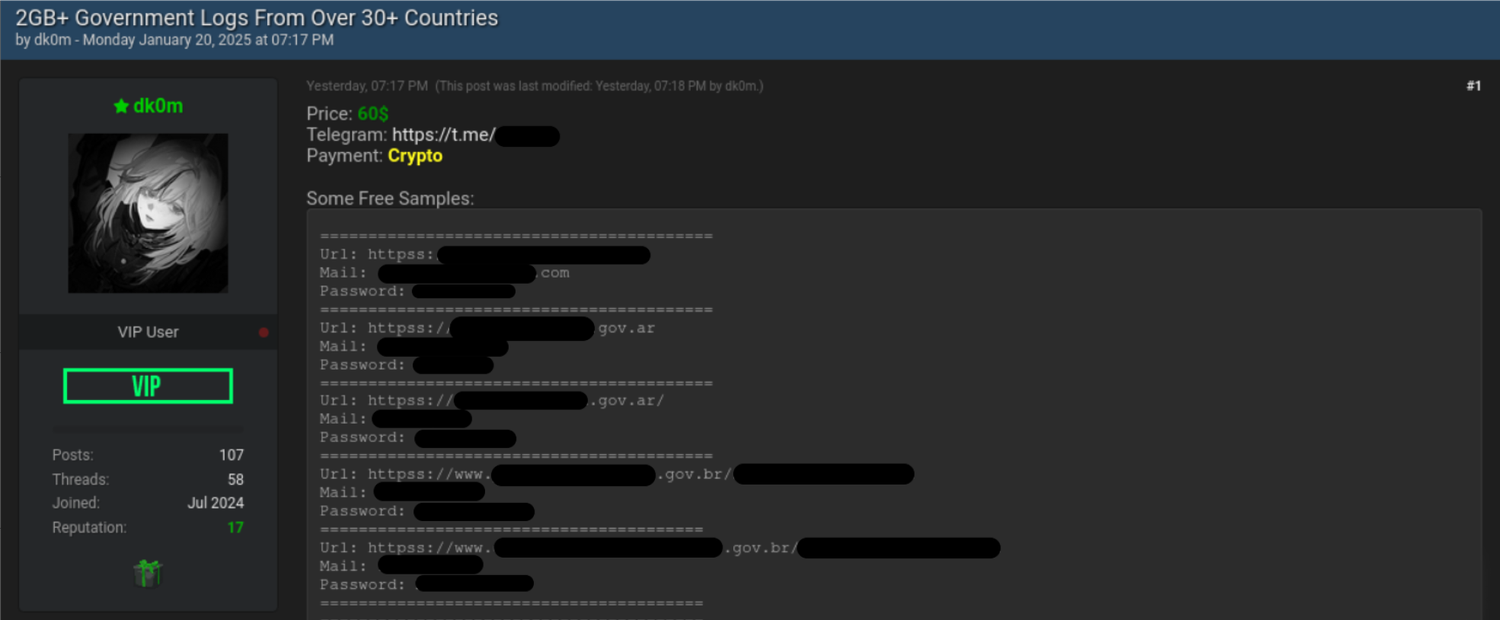

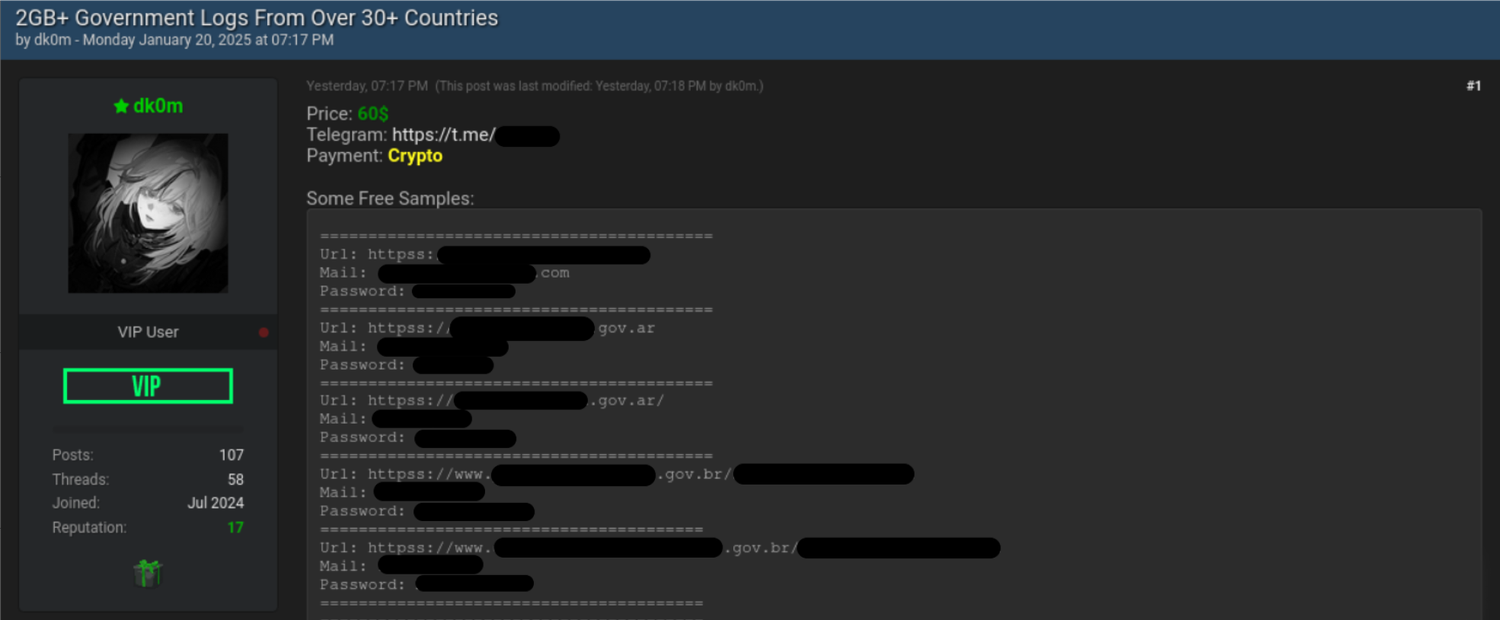

アンダーグラウンド フォーラムで政府の認証情報が販売された例

イランと中国によるサイバー犯罪ツールの使用

犯罪フォーラムからリソースを調達していることが特定される頻度が最も高い国はロシアですが、それ以外の国もあります。たとえば、GTIG は 2024 年 5 月に、イランのグループであると疑われている UNC5203 が、イスラエルの核研究業界と関連するテーマを利用した攻撃で前述の RADTHIEF バックドアを使用したことを特定しました。

複数の調査により、スパイ活動を行う中国の UNC2286 が表面上は恐喝活動(STEAMTRAIN ランサムウェアの使用を含む)を行っていたことが確認されました。これはおそらく、自分たちの活動を隠ぺいするためだと思われます。このランサムウェアがドロップした「Read Me.jpg」という名前の JPG ファイルは、DARKSIDE ランサムウェアのメッセージをほぼコピーしたものでした。しかし、DARKSIDE Ransomware-as-a-Service(RaaS)とのつながりは確立されていないことから、その類似性は主に見せかけのもので、恐喝の試みに信憑性を持たせることを意図したものだと考えられます。ランサムウェアのアクティビティとエスピオナージの侵入を意図的に組み合わせることは、サイバー エスピオナージ活動とランサムウェア攻撃を融合し、アトリビューションを困難にするという中国政府の公的な努力を支援するものです。

国家の目標を支援する犯罪者

国家の支援を背景とする侵入グループが使用するツールの購入に加えて、国が金銭目的の攻撃者を雇用または引き入れて、国家の代わりにスパイ活動や攻撃ミッションを行うことがあります。特にロシアは、サイバー犯罪者を国家活動に利用しています。

現在および過去のロシアのサイバー犯罪アクターによる、国家の目標を支援する標的型活動への関与

ロシアの情報機関は、国家の目標を進め、情報収集を強化するために、サイバー犯罪グループとの既存または新規の関係を活用する傾向を強めています。特に、ロシアによるウクライナへの全面侵攻が始まってから、このような活動が顕著です。GTIG は、これがロシア政府による新しい活動と、侵攻以前からロシアの情報機関と関係があった、ロシアを拠点とする他の金銭目的の脅威アクターの継続的な活動の組み合わせによるものと判定しています。少なくともいくつかの事例では、ロシアのサイバー犯罪グループの現在および過去のメンバーが、国家の目標を支援するものと思われる侵入活動を行っています。

CIGAR(UNC4895、RomCom)

CIGAR(追跡名 UNC4895、公式報告名 RomCom)は、金銭とスパイ活動という二重の目的で活動する脅威グループです。このグループは 2019 年もしくはそれ以前から活動しており、以前は金銭目的の攻撃を行っていましたが、その後スパイ活動にも手を広げました。これらの活動は、ロシアのウクライナへの全面侵攻が始まった後の、ロシアの国家的な関心事項を支持するスパイ活動の要件を満たすものと、GTIG は判定しています。CIGAR は両方の種類の活動への関与を続けており、この点で APT44 や UNC2589 のようにサイバー犯罪アクターとツールを国家の目標のために利用している脅威アクターとは一線を画しています。CIGAR とロシア政府との関係が正確にどのようなものであるかは明らかになっていませんが、このグループの活動が速いテンポで行われていること、使用するマルウェアと配信方法が常に進化し続けていること、複数のゼロデイ脆弱性にアクセスして悪用していることから、一般的なサイバー犯罪アクターには珍しい高度な洗練と知略が想像されます。

CIGAR からの標的型の侵入活動が最初に確認されたのは 2022 年の後半で、ウクライナの軍と政府機関を標的にしたものでした。CERT-UA は 2022 年 10 月、ウクライナ軍参謀本部報道部の代わりにメールを配信したとされるフィッシング キャンペーンにより、同グループの特徴ともいえる RomCom マルウェアがデプロイされたことを報告しました。その 2 か月後の 2022 年 12 月、CERT-UA はウクライナ軍が使用している状況認識および戦場管理システム DELTA のユーザーを標的とした RomCom の攻撃を取り上げました。

CIGAR は 2023 年と 2024 年に、ゼロデイ脆弱性を利用して侵入活動を行いました。2023 年 6 月下旬には、欧州の政府機関と軍事組織を標的としたフィッシング攻撃で、ウクライナの利益を支持する非営利団体の Ukrainian World Congress と当時開催前だった NATO サミットに関連するおとりコンテンツを使用して、Microsoft Word のゼロデイ脆弱性 CVE-2023-36884 を悪用する MAGICSPELL ダウンローダーをデプロイしました。2024 年には、このグループが Firefox の脆弱性 CVE-2024-9680 を Windows の脆弱性 CVE-2024-49039 と連鎖させて RomCom をデプロイしたことが報告されました。

CONTI

ロシアによるウクライナへの全面侵攻が開始された頃、CONTI ランサムウェア グループはロシア政府を支持することを公式に発表しました。その後に漏洩したグループ メンバーのチャット メッセージを含むとされるサーバーログから、少なくとも何人かが標的型攻撃の実行に関心を持ち、サードパーティから標的に関する指示を受けていた可能性があることが明らかになっています。GTIG はさらに、過去の CONTI メンバーがウクライナへの標的型攻撃を行ったイニシャル アクセス ブローカー グループの一部を構成していると評価しており、これは CERT-UA によって UAC-0098 として追跡されています。

UAC-0098 は過去に IcedID バンキング型トロイの木馬を配信し、人手によるランサムウェア攻撃を引き起こした経緯があり、このグループは以前に CONTI と Quantum を含む複数のランサムウェア グループのイニシャル アクセス ブローカーの役割を果たしていたと GTIG は評価しています。しかし 2022 年初め、このアクターはウクライナの政府機関とホスピタリティ業界の事業体や、欧州の人道支援組織と非営利団体に対象を変更しました。

中国語のオペレーターによるスパイ目的の支援

UNC5174(「Uteus」)

UNC5174 は、中国の国家安全部と関係があると主張する「Uteus」というハクティビストのペルソナを使用して、アクセス ブローカーの役割を果たすほか、請負業者として営利目的の侵入も行っていると考えられます。UNC5174 は、複数の脆弱性を公表直後に武器化し、無数のデバイスに対してパッチが適用される前に侵害を試みてきました。たとえば、2024 年 2 月には、UNC5174 が ConnectWise ScreenConnect の CVE-2024-1709 を悪用して、主に米国とカナダにある数百の施設を侵害したことが確認されています。また 2024 年 4 月には、CVE-2024-3400 を武器化して、Palo Alto Networks(PAN)の GlobalProtect アプライアンスの悪用を試みたことが GTIG により確認されました。どちらの事例でも、中国が関与する複数のクラスタが脆弱性を悪用したことが特定されており、UNC5174 が新しいオペレーターの攻撃が可能にできることを裏付けています。

能力を安価で使用可能にするハイブリッド グループ

金銭目的の活動が国家の目標を支援するもう一つの形態として、国家の支援を受けたスパイ活動が主な任務であるグループが、暗黙または明示的に、金銭目的の攻撃を行って収入を補填することを許されている場合が挙げられます。これにより政府は、強力な能力を持つグループを維持するために必要となる直接コストを相殺できます。

中国の請負業者による副業

APT41

APT41 は中国の外部で数多くの活動を行っているサイバー オペレーターで、国家安全部の請負業者であることはほぼ間違いありません。国家の支援を受けて広範な業界に対して行われたスパイ活動に加えて、APT41 には金銭目的の攻撃を長年にわたって行ってきた歴史があります。このグループのサイバー犯罪活動のほとんどはビデオゲーム部門に集中し、ランサムウェアのデプロイが含まれます。また、APT41 は他の中国のスパイグループにも能力を与えており、APT41 によって盗まれたデジタル証明書が後で他の中国にグループによって利用されています。APT41 のサイバー犯罪は、GTIG が 2019 年に公表したレポートから続いており、米国シークレット サービスは数百万ドルのコロナ救援資金が盗まれた攻撃を APT41 によるものと断定しています。また GTIG は、政府や地方自治体を標的とした攻撃を特定しています。

イランのグループによる妨害と利益を目的としたランサムウェアのデプロイ

GTIG は過去数年間に、イランのスパイグループがランサムウェア攻撃や破壊的なハック アンド リーク活動を行ったことを確認しています。これらの活動の多くは主に破壊的な目的で行われたものですが、イラン政府に代わって活動していた一部のアクターは、盗んだデータを私利のために収益化する方法を探していた可能性があり、イランの景気が後退しつつあることも、この活動を後押しした可能性があります。

UNC757

2024 年 8 月、米国連邦捜査局(FBI)、サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)、国防総省サイバー犯罪センター(DC3)は、合同勧告をリリースしました。この勧告では、UNC757 として知られているイランのサイバー アクターのグループが、NoEscape、Ransomhouse、ALPHV などのランサムウェア アフェリエイトと提携して、さまざまな業界の組織のネットワーク アクセスを取得してから、アフェリエイトがランサムウェアをデプロイすることを支援し、一定割合の利益を受け取ったことが示されています。この勧告ではさらに、このグループが、おそらくイラン政府を支援するために標的ネットワークからデータを窃盗し、そのランサムウェア攻撃はイラン政府から制裁を受けなかった可能性が高いことが示されています。

GTIG は、報告にあった UNC757 とランサムウェア アフェリエイトの提携を独自に裏付けることはできませんでした。しかし、このグループは以前から、2020 年半ばにサイバー犯罪フォーラムに広告を投稿し、さまざまなネットワークにアクセス可能だと主張した「nanash」というペルソナや、PAY2KEY ランサムウェアと関連付けられているハック アンド リーク活動およびイスラエルの企業を標的としている対応するペルソナとの結び付きが疑われています。

二重動機(金銭的利益とスパイ活動)の例

複数のインシデントにおいて、イラン政府に代わってサイバー侵入を行った個人は、金銭目的の侵入を行っていたことも特定されました。

-

2020 年の米国司法省の起訴状によると、2 人のイラン人が「国家安全保障、外交政策の情報、非軍事的な核情報、航空宇宙データ、人権活動家の情報、被害者の財務情報と個人を特定できる情報、および未公表の科学研究を含む知的財産に関する」データを標的とするサイバー侵入活動を行ったことが示されています。これらの侵入は、イラン政府の要請で行われたものもあれば、被告がハッキングしたデータを金銭的利益のために売却した事例もあります。

-

2017 年、米国司法省は盗んだコンテンツを公表すると脅して HBO への恐喝を試みたイラン人を起訴しました。この人物は以前に、イラン軍に代わって、軍事および核ソフトウェア システムとイスラエルのインフラストラクチャを標的とするサイバー攻撃を行っていました。

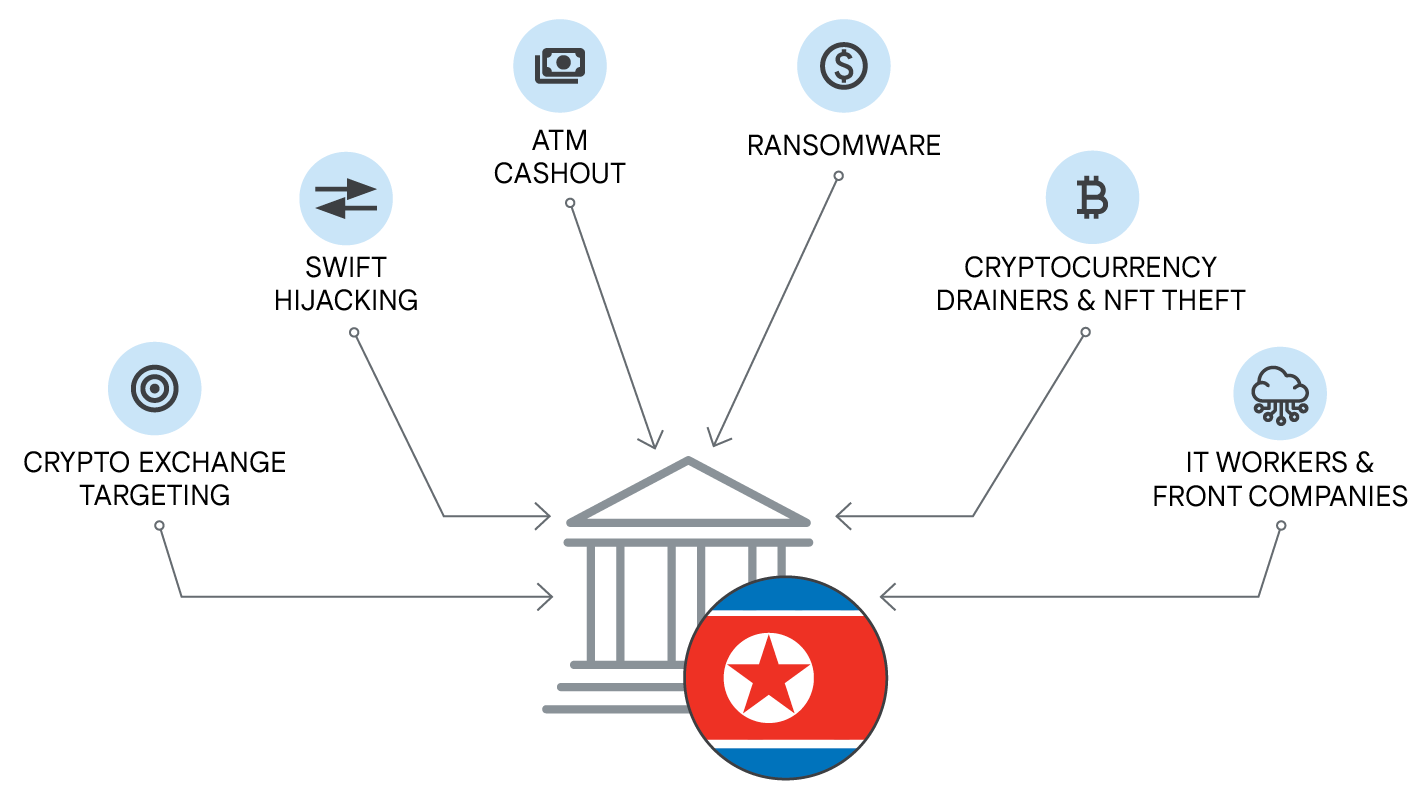

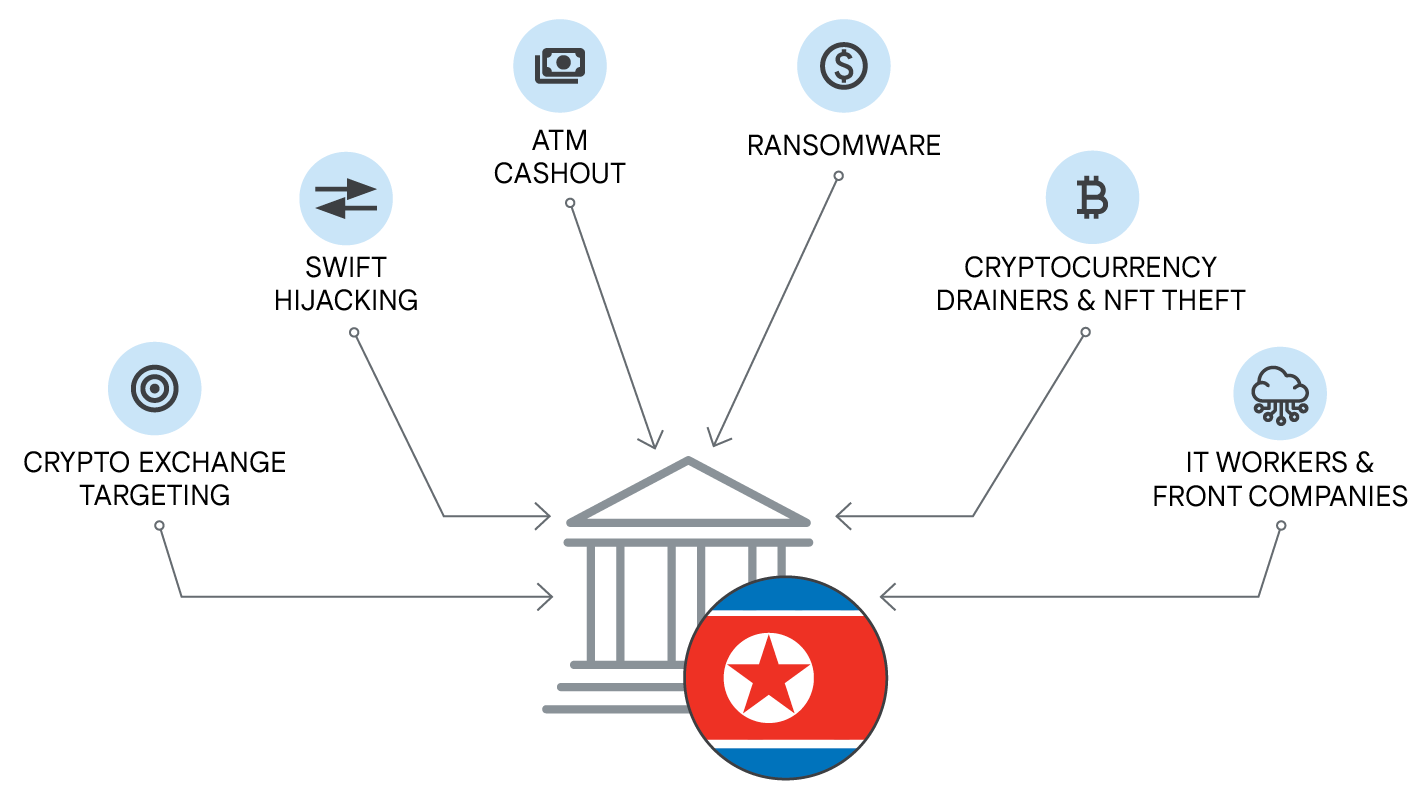

北朝鮮のサイバー脅威アクターによる、政府の収益創出とスパイ活動キャンペーンの資金調達のための金銭目的の攻撃の実行

朝鮮民主主義人民共和国(北朝鮮)と結び付いている脅威アクターの間では、金銭目的の攻撃が広く行われています。政府の収益創出に特化したグループもあれば、不正な資金を使用して情報収集活動を支援するグループもあります。サイバー犯罪は暗号通貨分野とブロックチェーン関連のプラットフォームに集中しており、暗号通貨取引プラットフォームを装った悪意のあるアプリケーションを作成してデプロイする、または悪意のある非代替性トークン(NFT)のエアドロップによってウォレットを窃取するフィッシング ウェブサイトにユーザーを誘導するといった手法を活用します。2024 年 3 月の国連(UN)の報告書によると、2017 年から 2023 年までに北朝鮮によって窃取された暗号通貨は約 30 億ドルにのぼると推定されています。

APT38

APT38 は偵察総局(RGB)と連携している金銭目的のグループで、SWIFT システムを標的とした侵入をはじめ、世界中の機関から莫大な金額を窃取しようとしました。公表された報告書によると、このグループはマネーミュールやカジノを使用して、不正な ATM および SWIFT トランザクションから資金を引き出してロンダリングしたとされています。公式に報告された窃盗だけでも、金融機関から APT38 が盗もうとした金額は合計 11 億米ドルを超え、控えめな推定でも、成功した攻撃によって 1 億米ドル以上が窃取されました。また、このグループは破壊的なマルウェアをデプロイすることで、窃取活動後に標的ネットワークを操作不能にしました。APT38 はすでに消滅したようですが、GTIG は APT38 のオペレーターが他のクラスタに再集結している証拠を確認しており、中には暗号通貨やブロックチェーン関連の事業体や他の金融機関を集中的に標的としているクラスタもあります。

UNC1069(CryptoCore)、UNC4899(TraderTraitor)

わずかな兆候から、GTIG が UNC1069(公式名 CryptoCore)および UNC4899(報告名 TraderTraitor)として追跡している脅威クラスタは、すでに消滅した APT38 の後継者であることが示唆されています。これらのクラスタは金銭的利益に重点を置き、主に暗号通貨およびブロックチェーン関係の事業体を標的としています。2024 年 12 月に米国 FBI、DC3、および日本の警察庁(NPA)が発表した共同声明では、TraderTraitor によって日本に拠点を置く企業から時価 3 億 800 万米ドル相当の暗号通貨が窃取されたことが報告されました。

APT43(Kimsuky)

APT43 は数多くの活動を行っているサイバー アクターで、収集要件が RGB の任務と合致しています。主な任務である戦略的情報の収集を支援するため、サイバー犯罪活動によって自ら資金を調達している点において、主に収益創出に集中している APT38 のようなグループとは対照的です。このグループのスパイ活動の標的は広範にわたりますが、外交政策と核安全保障に特に強い関心を示しており、中程度に洗練された技術的能力と、積極的なソーシャル エンジニアリングの手口を組み合わせ、政府機関、学術機関、シンクタンクを狙っています。一方で、APT43 の金銭目的の攻撃は、運用インフラストラクチャを購入するための暗号通貨の窃取とロンダリングに特化しています。

UNC3782

UNC3782 は、北朝鮮のものと疑われる脅威アクターで、2022 年もしくはそれ以前から活動しています。暗号通貨部門に対する金融犯罪活動と、スパイ活動の両方を行っており、韓国で暗号通貨関連の犯罪対策を行っている法律事務所などの組織や、関連する政府機関およびメディア企業を標的にしています。UNC3782 は Ethereum、Bitcoin、Arbitrum、Binance Smart Chain、Cronos、Polygon、TRON、Solana を含む暗号通貨プラットフォームのユーザーを標的にしてきました。特に Solana は、プラットフォームの急激な成長から、犯罪アクターにとって標的が豊富な環境です。

APT45(Andariel)

APT45 は 2009 年もしくはそれ以前から活動している北朝鮮のサイバー オペレーターで、政府機関、防衛、原子力、医療および製薬業界の組織を狙ったスパイ活動を行っています。このグループは金銭目的の攻撃にも対象を拡大しました。GTIG はランサムウェアの開発にも関与していると疑っており、この点で北朝鮮が関与する他のアクターとは一線を画しています。

北朝鮮の IT ワーカー

北朝鮮の IT ワーカーは、世界中の幅広い組織で求職する北朝鮮以外の国民になりすまし、北朝鮮が制裁を逃れるとともに大量破壊兵器(WMD)と弾道ミサイル プログラムの資金を調達できるよう、北朝鮮政府のために収益を創出しています。また、IT ワーカーが雇用主の組織での特権アクセスを活用して悪意のある侵入活動に関与、または侵入活動を可能にする事例も増えています。場合によっては、雇用の終了後にデータ漏洩や企業の所有する情報の売却を示唆して、それらの組織を恐喝してきました。

北朝鮮の IT ワーカーの活動は米国の企業を標的としていることが広く報告されていますが、欧州や他の地域にも対象は拡大しています。検出を逃れるための手口として、フロント企業や「ファシリテーター」のサービスが使用されます。ファシリテーターとは北朝鮮以外の国民で、金銭や暗号通貨のマネー ロンダリング、採用プロセスのサポート、会社から支給されたノートパソコンの受け取りとホスティングにより IT ワーカーのリモート アクセスを可能にするなどのサービスを IT ワーカーの収入の一定割合と引き換えに提供するものです。

包括的な取り組みの必要性

この課題に取り組むには、サイバー犯罪者の脅威が国家安全保障の優先事項であり、国際的な協力が必要なものだと認識した新しい強力なアプローチが必要だと GTIG は考えます。近年の取り組みの強化は歓迎すべきものの、さらに多くの対策が必要であり、可能でもあります。サイバー犯罪エコシステムは、その構造から撲滅してもすぐに元の状態に戻ります。金銭目的のアクターはサイバー犯罪の単一の面に特化する傾向があり、より大きな計画を実行する場合は通常、他者と手を組みます。特定のパートナーと繰り返しチームを組むアクターも存在しますが、通常は特定のサービスに対してサプライヤー(または顧客)が複数います。

単一の Ransomware-as-a-Service プロバイダを摘発しても、そのギャップを埋める他のプロバイダは多数存在します。エコシステムのこのような復元性から、個々のグループを摘発して特定の攻撃を停止させ、サイバー犯罪者を一時的に不便な状態にすることはできても、防御を強化して、これらの犯罪者が攻撃を実行する能力を奪うには、他の幅広い取り組みと併用する必要があります。GTIG は、次のような多くの対策を検討するよう、政策立案者に要請します。

-

サイバー犯罪を明確な形で国家安全保障の優先事項に格上げする: 政府は、サイバー犯罪を国家安全保障への致命的な脅威と認識し、それに応じたリソースを割り当てる必要があります。たとえば、サイバー犯罪組織についての情報収集と分析の優先、法執行機関のサイバー犯罪を調査および告訴する能力の強化、これらの多国籍ネットワークを解体するための国際的な協力の促進などが挙げられます。

-

サイバーセキュリティ防御を強化する: 政策立案者は、すべての部門、特に重要インフラストラクチャにおいて、堅牢なサイバーセキュリティ手法の導入を促進すべきです。具体的には、セキュリティ ベスト プラクティス導入の奨励、高度なセキュリティ テクノロジーの研究開発への投資、デジタル モダナイゼーションの実現と防御者に有利な新しいテクノロジーの採用、攻撃や関連する欺瞞行為に対するデジタル システムの復元力を強化するイニシアチブの支援などです。

-

サイバー犯罪エコシステムを停止させる: マルウェアの開発者、強固なホスティング プロバイダ、暗号通貨取引所を含む金融仲介機関など、犯罪を可能にする主要な要素に対する重点的な取り組みが必要です。そのためには、法的、技術的、金融的な対策を組み合わせ、サイバー犯罪活動をサポートするインフラストラクチャを解体し、国際的な協力作業を阻止する必要があります。

-

国際的な協力を強化する: サイバー犯罪は国境を越えるため、この脅威に効果的に対処するには国家間の強力な連携が必要です。政策立案者は、サイバー脅威に関する情報共有、共同捜査、サイバー犯罪ネットワークの協調的な摘発を実現するための国際的フレームワークに優先的に取り組み、リソースを供給するべきです。たとえば、GASA(Global Anti-Scams Alliance)のような、サイバー犯罪に立ち向かう専門の国際組織やイニシアチブの強化に積極的に貢献するなどです。また、必要に応じて、共同での公的なアトリビューションや協調的な制裁により、悪意のあるサイバー活動を公に非難するための共同での取り組みも優先するべきです。

-

個人と企業を支援する: サイバー脅威についての認知度を高め、サイバーセキュリティ教育を促進することは、復元力のある社会を構築するために不可欠です。政策立案者は、個人と企業に向けてオンラインの安全について教育したり、安全なベスト プラクティスの採用を奨励したり、サービス プロバイダがサイバー犯罪に対して対策できるようにしたりするイニシアチブ(法律の制定など)をサポートし、サイバー攻撃の報告と復元のためのリソースを提供するべきです。

- 民間部門の強力なセキュリティ プラクティスを格上げする: ランサムウェアや他の形式のサイバー犯罪の大部分は、安全でない、多くの場合は旧式のテクノロジー アーキテクチャを悪用します。政策立案者は、テクノロジーの変革に優先的に取り組むための手段を検討すべきです。これには、セキュリティ分野で優れた実績のあるテクノロジーや製品を採用する、ベンダーを多様化して単一のテクノロジーへの過剰な依存によるリスクを低減する、技術スタック全体にわたる相互運用性を必須にすることなどが含まれます。

著者略歴

Google Threat Intelligence グループは、Mandiant Intelligence と脅威分析グループ(TAG)チームを統合したもので、Alphabet、Google のユーザー、Google のお客様に対するあらゆる種類のサイバー脅威を特定、分析、低減し、取り除くことを重要な目的としています。活動内容には、政府の支援を受けた攻撃者、対象が絞られたゼロデイ悪用、調整された情報工作(IO)、そして深刻なサイバー犯罪ネットワークからの脅威に立ち向かうことが含まれます。チームのインテリジェンスを適用することで Google の防御を強化し、Google のユーザーとお客様を保護します。

-Google Threat Intelligence グループ