絶えないゼロデイ: 2024 年のゼロデイ攻撃の分析

Google Threat Intelligence Group

Google Threat Intelligence

Visibility and context on the threats that matter most.

Contact Us & Get a DemoWritten by: Casey Charrier, James Sadowski, Clement Lecigne, Vlad Stolyarov

※この投稿は米国時間 2025 年 4 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

エグゼクティブ サマリー

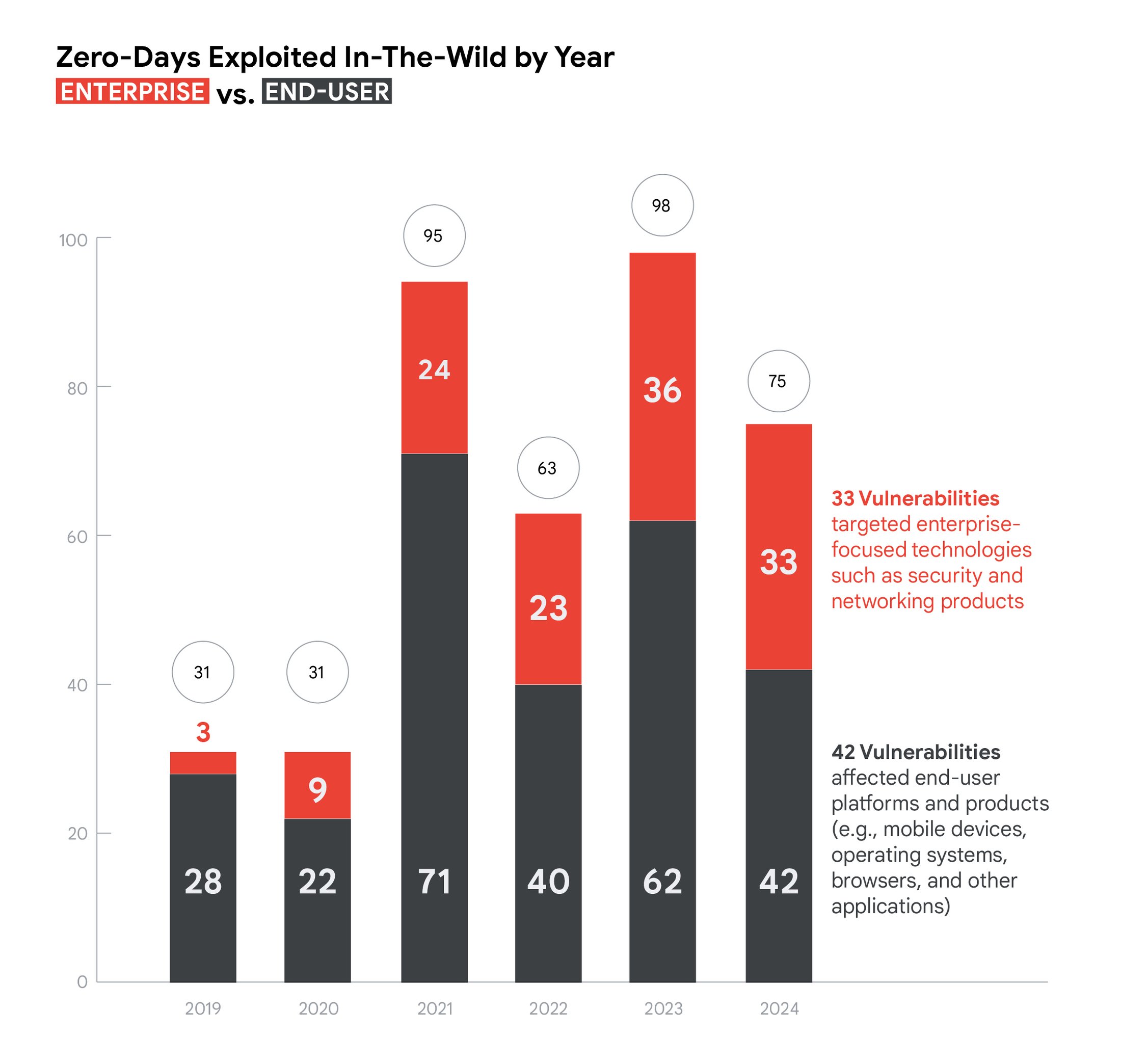

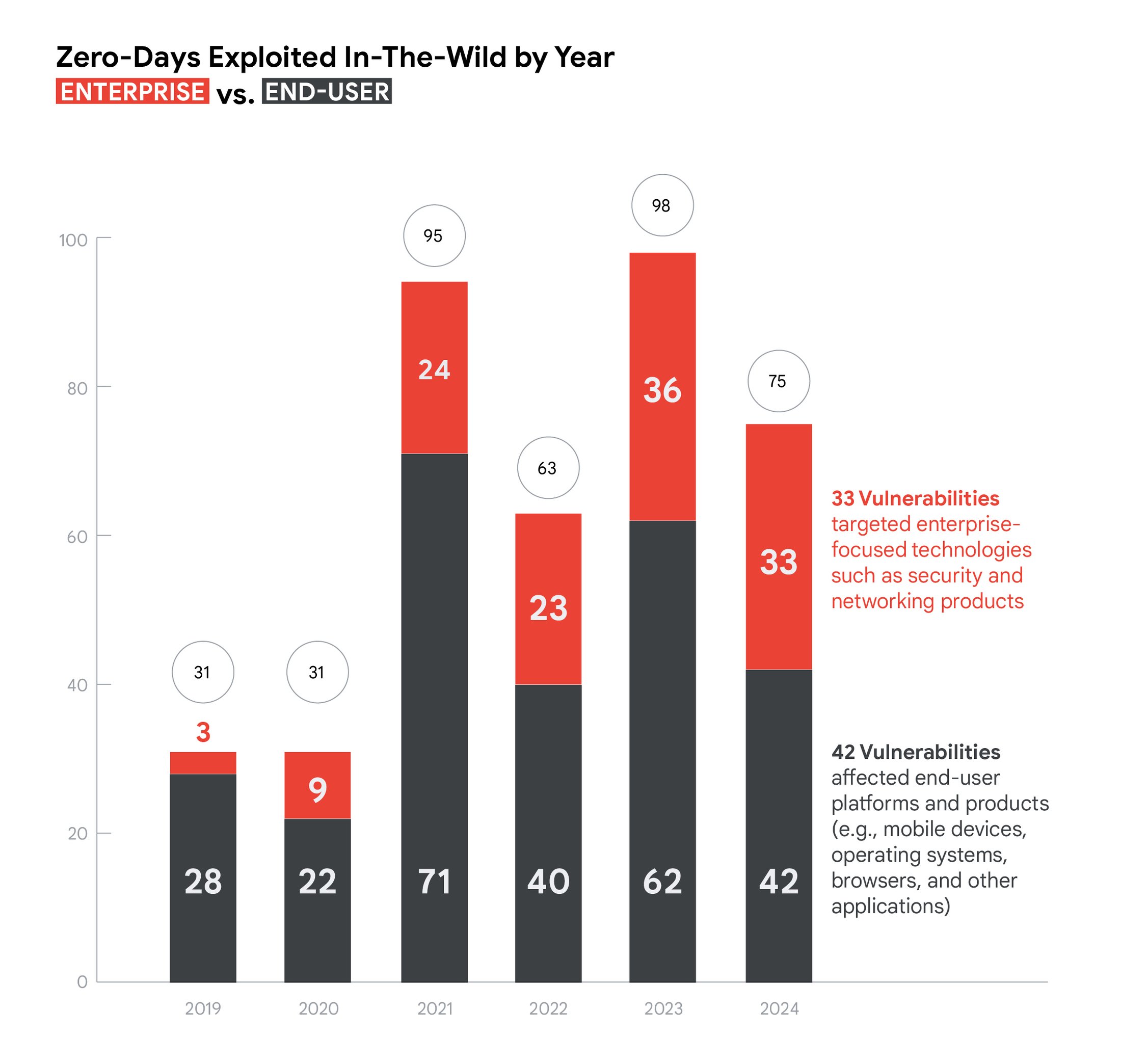

Google Threat Intelligence グループ(GTIG)は、2024 年に実際に悪用された 75 件のゼロデイ脆弱性を確認しました。2023 年に特定された件数(98 件)より減少したものの、2022 年(63 件)よりは増加しています。調査した脆弱性を 2 つの主要カテゴリに分類しました。1 つ目はエンドユーザー向けプラットフォームやプロダクト(モバイル デバイス、オペレーティング システム、ブラウザなど)、2 つ目はセキュリティ ソフトウェアやアプライアンスなどの、企業向けのテクノロジーです。

ベンダー側各社がゼロデイ攻撃を困難にする改善を継続的に進めているため、複数のカテゴリにおいて件数が減り、これまでよく見られた標的への攻撃が減っています。同時に、商用スパイウェアベンダー(CSV)が運用セキュリティを強化しているようであり、それによって攻撃者の特定と検出が減少する可能性があります。

ゼロデイ攻撃は、企業向けテクノロジーを標的とするケースが増え、その種類も増えていますが、エンドユーザー向けのテクノロジーと比較すると、脆弱性の悪用全体に占める割合は依然として低いままです。これまでは一般的なエンドユーザー向けテクノロジーとそのユーザーの脆弱性の悪用が主流でしたが、今後は企業向けのプロダクトが標的となるケースが多くなります。そのためゼロデイ攻撃を抑制するには、さまざまなベンダーが予防的なセキュリティ対策を強化する必要があります。

このレポートで取り上げている傾向と、防御者向けの推奨事項について詳しく確認するには、今後開催されるゼロデイ ウェブセミナーにお申し込みください。

スコープ

このレポートでは、2024 年のゼロデイ攻撃について、Google Threat Intelligence グループ(GTIG)が把握している情報を紹介します。標的となったベンダーと悪用されたプロダクトが、脅威アクターの目標や変化する悪用手法を反映した傾向をどのように促進しているかを検討します。また、2024 年におけるゼロデイ攻撃の複数の事例を詳しく見ることで、標的となったプロダクトの脆弱性を悪用するために、脅威アクターが既存と新規の手法をどのように併用しているかを明らかにします。以下のコンテンツは、GTIG の独自の調査に、信頼できる公開情報からの侵害調査の結果や報告を組み合わせたものですが、すべての情報源の報告を個別に確認することはできません。この分野における調査は動的であり、デジタル フォレンジック調査により過去のインシデントが継続的に発見されるため、数値は調整される可能性があります。ここに示す数値は、現在のデータからわかることを最大限に反映したものです。

GTIG はゼロデイを、パッチが公開される前に実際に悪用された脆弱性と定義しています。GTIG は、確認されてこのレポートで取り上げられている傾向が、検出され開示済みのゼロデイに基づいていることを認識しています。Google の分析は GTIG によって追跡された悪用を表していますが、すべてのゼロデイ攻撃を反映しているとは限りません。

重要ポイント

-

ゼロデイ攻撃は徐々に増加し続けている: 2024 年に悪用された 75 件のゼロデイ脆弱性は、過去 4 年間に見られたパターンを踏襲しています。各年により件数は変動していますが、平均の推移線を見ると、ゼロデイ悪用の割合が緩やかに、しかし確実に増加し続けていることがわかります。

-

企業向けテクノロジーが標的となるケースが拡大し続けている: 2024 年を通じて、GTIG は攻撃者による企業向けテクノロジーの悪用が増加していることを引き続き確認しています。2023 年には、ゼロデイ脆弱性の 37% が企業向けプロダクトを標的としていました。2024 年には 44% に急増していますが、これは主に、セキュリティとネットワークの領域におけるソフトウェアやアプライアンスの悪用が増加したことが原因です。

-

攻撃者はセキュリティとネットワークのプロダクトにますます注目している: 2024 年には、セキュリティ ソフトウェアおよびアプライアンスのゼロデイ脆弱性が攻撃者にとって価値の高い標的となりました。セキュリティとネットワークの脆弱性が 20 件特定されており、企業向けテクノロジーにおけるゼロデイ攻撃の 60% 以上を占めています。こうしたプロダクトの脆弱性の悪用は、エンドユーザー向けテクノロジーの場合よりも効果的かつ効率的に、広範なシステムやネットワークの侵害につながる可能性があります。攻撃者は今後もこうしたテクノロジーへの注目を高めていくものと思われます。

-

ベンダーが状況を変えている: ベンダーが脆弱性の悪用に対する緩和策に投資することで、脅威アクターが成功を収められる分野に明確な影響が出ています。ブラウザやモバイル オペレーティング システムなど、これまでよく標的にされていたものに対するゼロデイ攻撃が大幅に減少しています。

-

サイバー エスピオナージを行っているアクターが、引き続きゼロデイ攻撃を主導している: 政府の支援を受けたグループと、商用スパイウェアベンダー(CSV)の顧客の間で、サイバー エスピオナージ活動を行うアクターが、2024 年に特定できた脆弱性の 50% 以上を占めました。中国の支援を受けたグループが 5 件のゼロデイ脆弱性を悪用し、CSV の顧客が 8 件のゼロデイ脆弱性を悪用しており、ゼロデイ攻撃において共同で主導的な役割を果たし続けています。また今回初めて、2024 年のゼロデイのうち中国の支援を受けたグループによるものと同じ件数(5 件)が、エスピオナージと金銭目的の活動を組み合わせた北朝鮮のアクターによるものと特定されました。

数字で見る

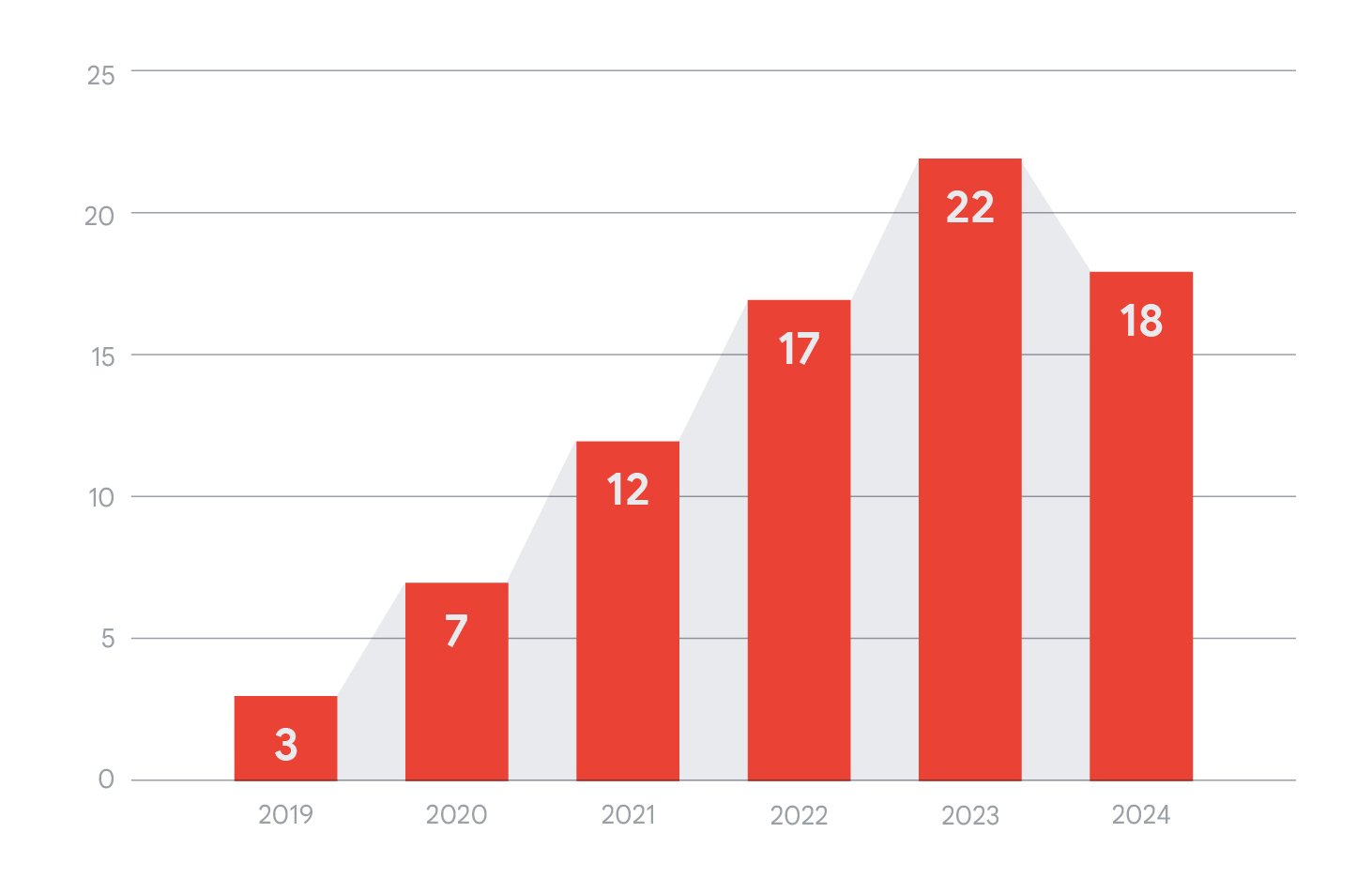

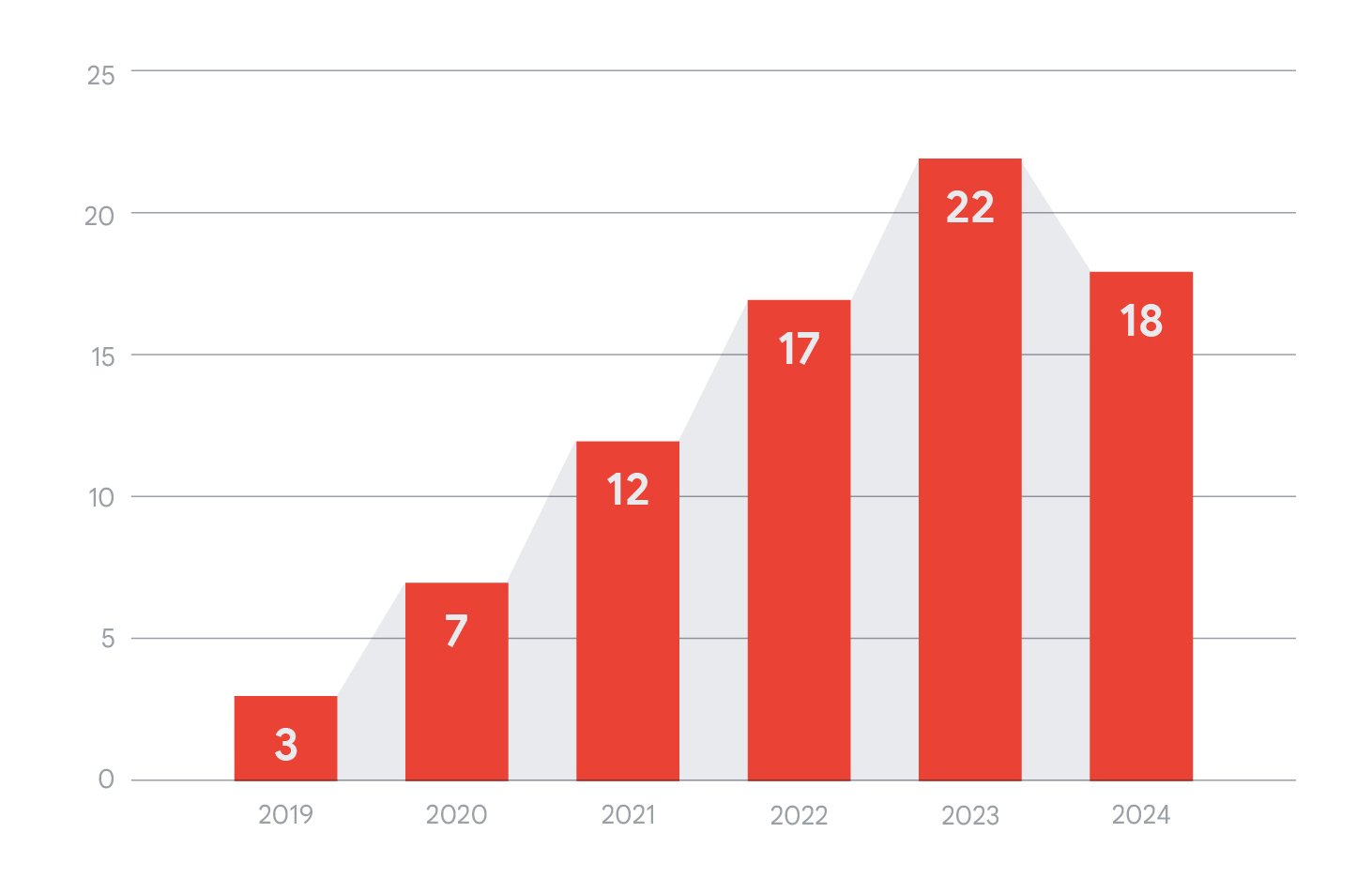

GTIG は、2024 年に明らかになり、実際に悪用された 75 件のゼロデイ脆弱性を確認しました。この数値は、過去 4 年間にわたって確認されてきた確かな増加傾向と一致しているようです。2021 年の最初の急増以降、年ごとの件数は変動していますが、2021 年以前の少ない件数には戻っていません。

ゼロデイ攻撃の発見には複数の要因が関係しますが、検出機能の継続的な改善と普及、そして公表の頻度の増加により、検出されるゼロデイ攻撃の件数が 2021 年以前に比べて大幅に増加しています。

図 1: 年別のゼロデイ

2024 年に追跡したゼロデイ脆弱性の 44%(33 件)が企業向けテクノロジーに影響を与え、過去最多を記録しており、昨年の増加と傾向が続いています。残り 42 件のゼロデイ脆弱性は、エンドユーザー向けテクノロジーを標的としていました。

ブラウザとモバイルの脆弱性悪用が減少する一方、2024 年には企業の脆弱性の悪用が拡大

エンドユーザー向けのプラットフォームとプロダクト

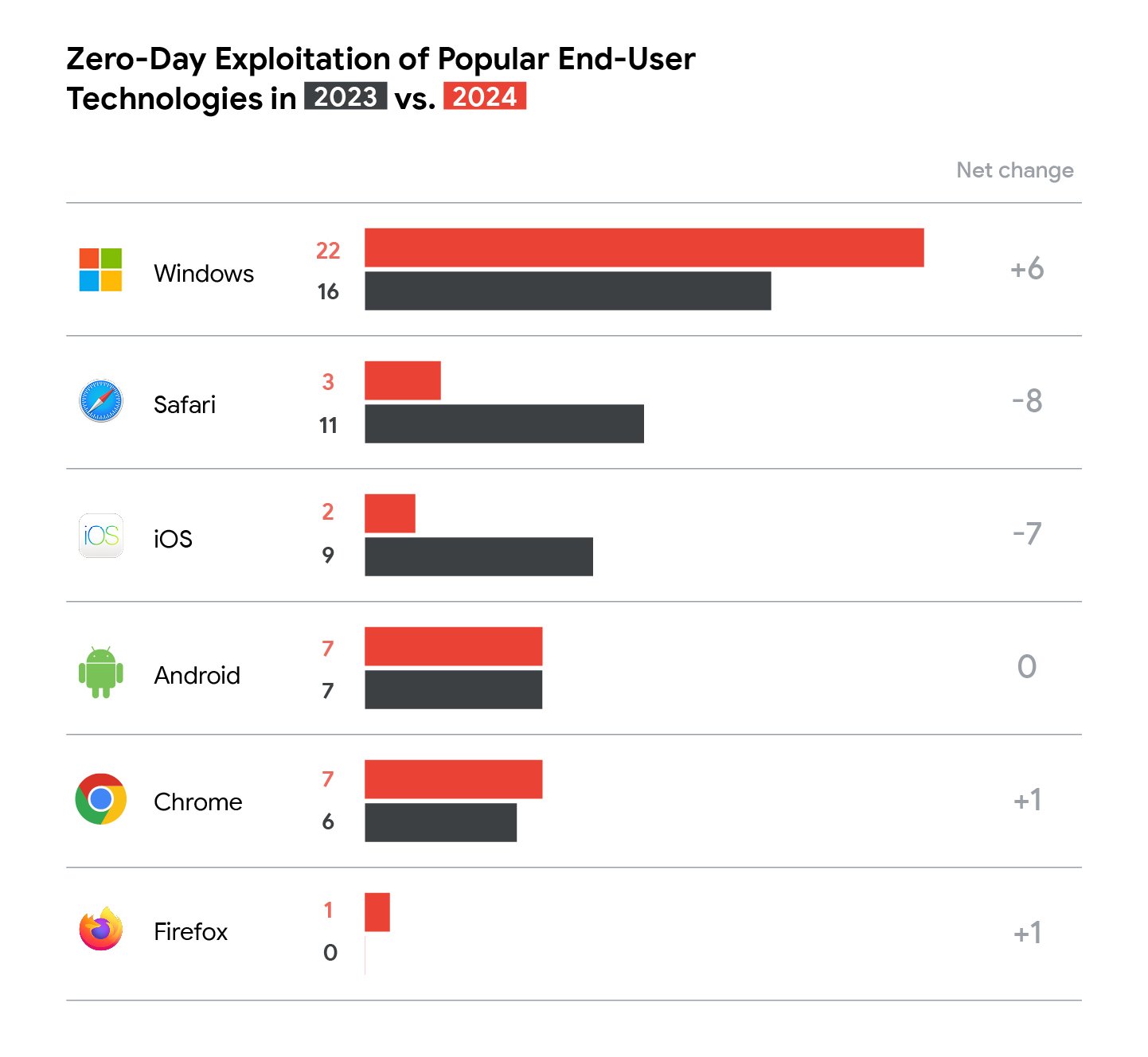

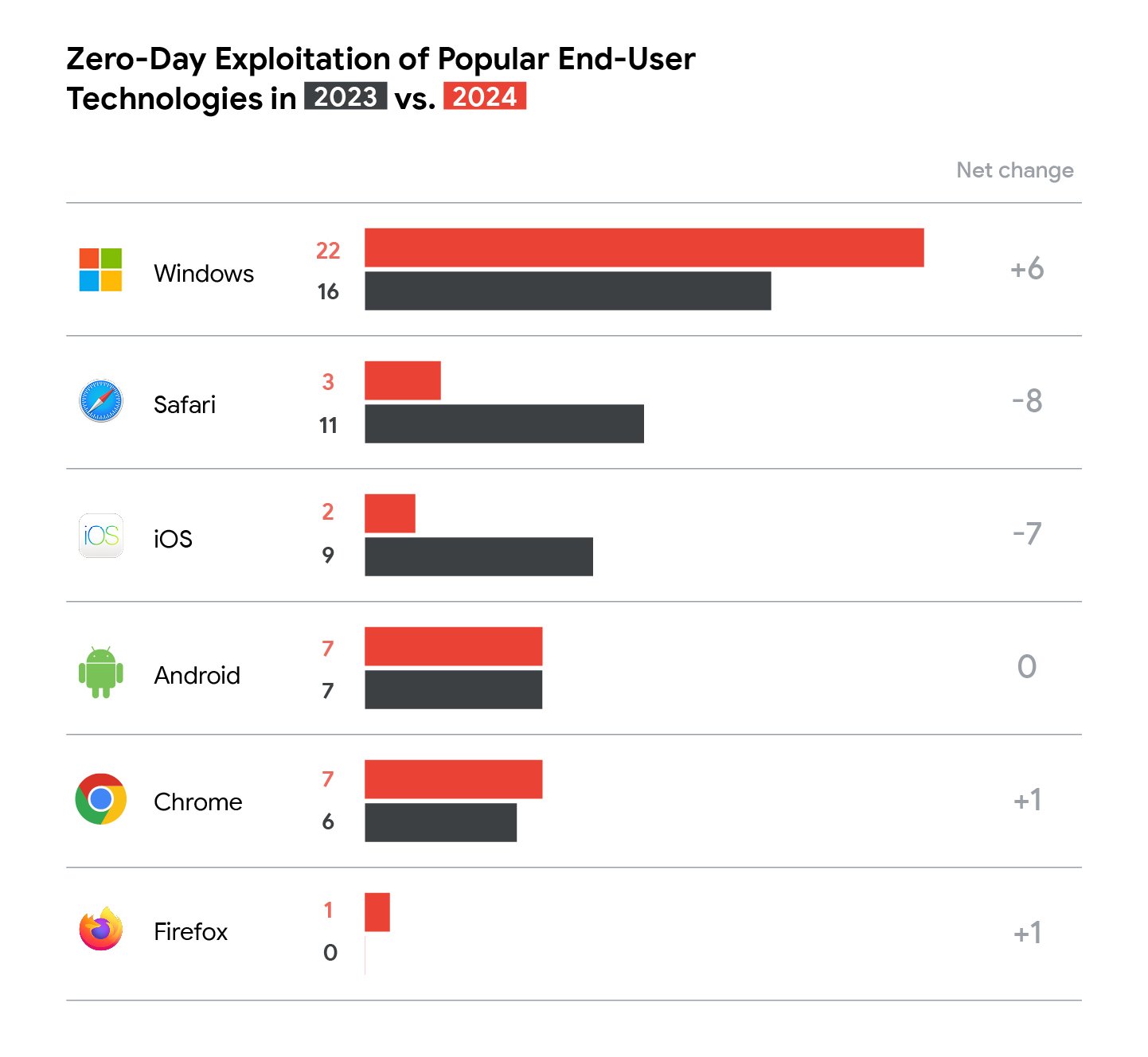

2024 年には、追跡したゼロデイのうち 56%(42 件)がエンドユーザー向けのプラットフォームとプロダクトを標的としていました。Google はこれを個人が日常生活で使用するデバイスやソフトウェアと定義していますが、企業でもよく使用されるものだと認識しています。このカテゴリの脆弱性はすべて、ブラウザ、モバイル デバイス、デスクトップ オペレーティング システムの悪用に使用されたものです。

-

ブラウザとモバイル デバイスに対するゼロデイ攻撃は大幅に減少しており、昨年に比べてブラウザでは約 3 分の 2(17 件から 11 件)に、モバイル デバイスでは約半分(17 件から 9 件)に減少しました。

-

2024 年のブラウザに対するゼロデイ攻撃は、主に Chrome が標的となりました。Chrome が数十億人のユーザーに利用されていることを反映していると考えられます。

-

複数のゼロデイ脆弱性からなるエクスプロイト チェーンは引き続き、ほとんど(約 90%)がモバイル デバイスを標的とするために使用されています。

-

Android デバイスにおいてサードパーティ コンポーネントが引き続き悪用されています。この傾向は昨年の分析でも指摘されています。2023 年には、Android デバイスで悪用された 7 件のゼロデイのうち 5 件が、サードパーティ コンポーネントの欠陥によるものでした。2024 年には、Android で悪用された 7 件のゼロデイのうち 3 件が、サードパーティ コンポーネントで確認されています。サードパーティ コンポーネントは、攻撃者が Android エコシステム全体でさまざまなメーカーやモデルのデバイスを侵害できるため、脆弱性利用型不正プログラムを開発する際の魅力的な標的とみなされていると考えられます。

-

2024 年には、デスクトップ オペレーティング システム(OS)に影響するゼロデイ脆弱性の総数が増加しました(2023 年の 17 件に対し、2024 年は 22 件)。これは、OS が引き続き非常に大きな標的となっていることを示しています。割合の増加はさらに顕著です。OS の脆弱性は 2023 年にはゼロデイ攻撃の総数の 17% を占めるにすぎませんでしたが、2024 年には 30% 近くに達しました。

-

Microsoft Windows の脆弱性の悪用は増加し続けており、ゼロデイが 2022 年の 13 件から 2023 年の 16 件、2024 年の 22 件に増加しました。Windows が家庭用と業務用で引き続き広く利用される限り、脅威アクターによるゼロデイ攻撃と N デイ攻撃(パッチがリリースされた後に悪用される脆弱性)の標的とされるでしょう。

図 2: 2023 年と 2024 年のエンドユーザー向けプロダクトのゼロデイ

企業向けテクノロジー

GTIG は 2024 年、企業向けのソフトウェアとアプライアンスで 33 件のゼロデイ攻撃を確認しました。主に企業やビジネス環境で利用されるプロダクトを、企業向けプロダクトとみなしています。絶対数は 2023 年(36 件の脆弱性)よりわずかに少ないものの、企業を標的とした脆弱性の割合は 2023 年の 37% から 2024 年には 44% に増加しています。企業のゼロデイ 33 件のうち 20 件がセキュリティとネットワークのプロダクトを標的としており、2023 年に同じカテゴリで確認された 18 件からわずかに増加しています。同年のゼロデイの総数に対する割合で比較すると 9% の増加です。

標的となる企業向けプロダクトの種類は、セキュリティとネットワークのプロダクトにわたって拡大し続けており、2024 年には特に Ivanti Cloud Services Appliance、Palo Alto Networks PAN-OS、Cisco Adaptive Security Appliance、Ivanti Connect Secure VPN などが標的となっています。セキュリティとネットワークのツールやデバイスは、プロダクトとそのサービスを管理するために必要な高い権限を持つ広範なシステムとデバイスを接続するように設計されているため、企業ネットワークへの効率的なアクセスを狙う脅威アクターにとって非常に都合の良い標的となります。エンドポイント検出対応(EDR)ツールは通常こうしたプロダクトに対応していないため、利用可能なモニタリング機能が制限されます。さらに、こうしたシステムの脆弱性を悪用するためにエクスプロイト チェーンが必要になることは通常ないため、個々の脆弱性が単独でリモートコード実行や権限昇格の対象になる可能性が高まります。

ここ数年で、標的となる企業ベンダーの数も全般的に増加しています。2024 年には、ゼロデイの標的となった企業ベンダーが 18 社確認されました。2023 年の 22 件からはわずかに減ったものの、それより前のどの年の件数よりも多いままです。また、2024 年には 20 社中 18 社が企業ベンダーであったことを考えると、企業ベンダーの割合が大幅に増加しています。2024 年の件数は、2023 年に標的となった 23 社のうち 22 社が企業ベンダーだったことと比べても、依然として大幅な割合で増加しています。

図 3: 標的とされた企業ベンダーの数

2024 年に企業のデバイスで悪用されたゼロデイの割合を見ると、広範なアクセスが可能で検出される可能性が低いプロダクトを、攻撃者が意図的に標的にしているという傾向がわかります。

ベンダー別に見る脆弱性の悪用

2024 年に複数のゼロデイ脆弱性の影響を受けたベンダーは、2 つのカテゴリに大別されます。大手テクノロジー企業(Microsoft、Google、Apple)と、セキュリティやネットワークに特化したプロダクトを提供するベンダーです。予想どおり上位 2 社を大手テクノロジー企業が占め、Microsoft が 26 件、Google が 11 件でした。Apple は今年、頻繁に脆弱性を悪用されたベンダーの 4 位に後退し、検出された脆弱性の悪用はわずか 5 件でした。Ivanti はゼロデイが 7 件であり、標的となった回数で 3 位になりました。これは、脅威アクターがネットワークとセキュリティのプロダクトに注目するようになったことを反映しています。Ivanti が上位 3 社に入ったことは、セキュリティ ベンダーが一般的なエンドユーザー向けテクノロジー ベンダーよりも頻繁に標的にされたという、新しい重要な変化を示しています。Ivanti が標的となる頻度が増加している要因の一つとして、中国の支援を受けた脆弱性悪用が、セキュリティとネットワークのテクノロジーに重点を置いていることが挙げられます。この点については以降のセクションで説明します。

標的となるベンダーやプロダクトは脅威アクターの目的や能力によって異なるため、脆弱性の悪用が、必ずしもベンダーのセキュリティ ポスチャーやソフトウェア開発プロセスを反映しているわけではありません。

悪用された脆弱性の種類

脅威アクターは、主にリモートコード実行と権限昇格を目的として、引き続きゼロデイ脆弱性を利用しています。2024 年には、こうした影響が追跡されたゼロデイ攻撃の半分以上(42 件)を占めました。

特に頻繁に悪用された脆弱性は 3 種類ありました。use-after-free 脆弱性は長年にわたって悪用され続けており、2024 年には 8 件が報告されています。また、ハードウェア、低レベル ソフトウェア、オペレーティング システム、ブラウザなど、さまざまな標的で見つかっています。2024 年には、コマンド インジェクション(OS コマンド インジェクションを含む 8 件)とクロスサイト スクリプティング(XSS)(6 件)の脆弱性も頻繁に悪用されました。コード インジェクションとコマンド インジェクションの脆弱性は、ほぼすべてがネットワークとセキュリティのソフトウェアやアプライアンスを標的としています。大規模なシステムとネットワークを掌握するためにこれらの脆弱性を利用しようとしていることがわかります。XSS の脆弱性は、メールサーバー、企業向けソフトウェア、ブラウザ、OS など、さまざまなプロダクトを標的とするために使用されました。

この 3 種類の脆弱性はすべて、ソフトウェア開発時のエラーに起因しており、発生を防ぐには高いプログラミング基準を満たす必要があります。安全で予防的なコーディング手法(コードレビュー、レガシー コードベースの更新、最新のライブラリの利用など)は、制作タイムラインを妨げるように思われるかもしれません。しかしパッチを適用すれば、これらのセキュリティ上の問題点を適切な意図と努力によって未然に防止できる可能性があります。最終的には、プロダクトやコードベースを適切に維持するための全体的な労力が軽減されます。

脆弱性の悪用を後押しする者

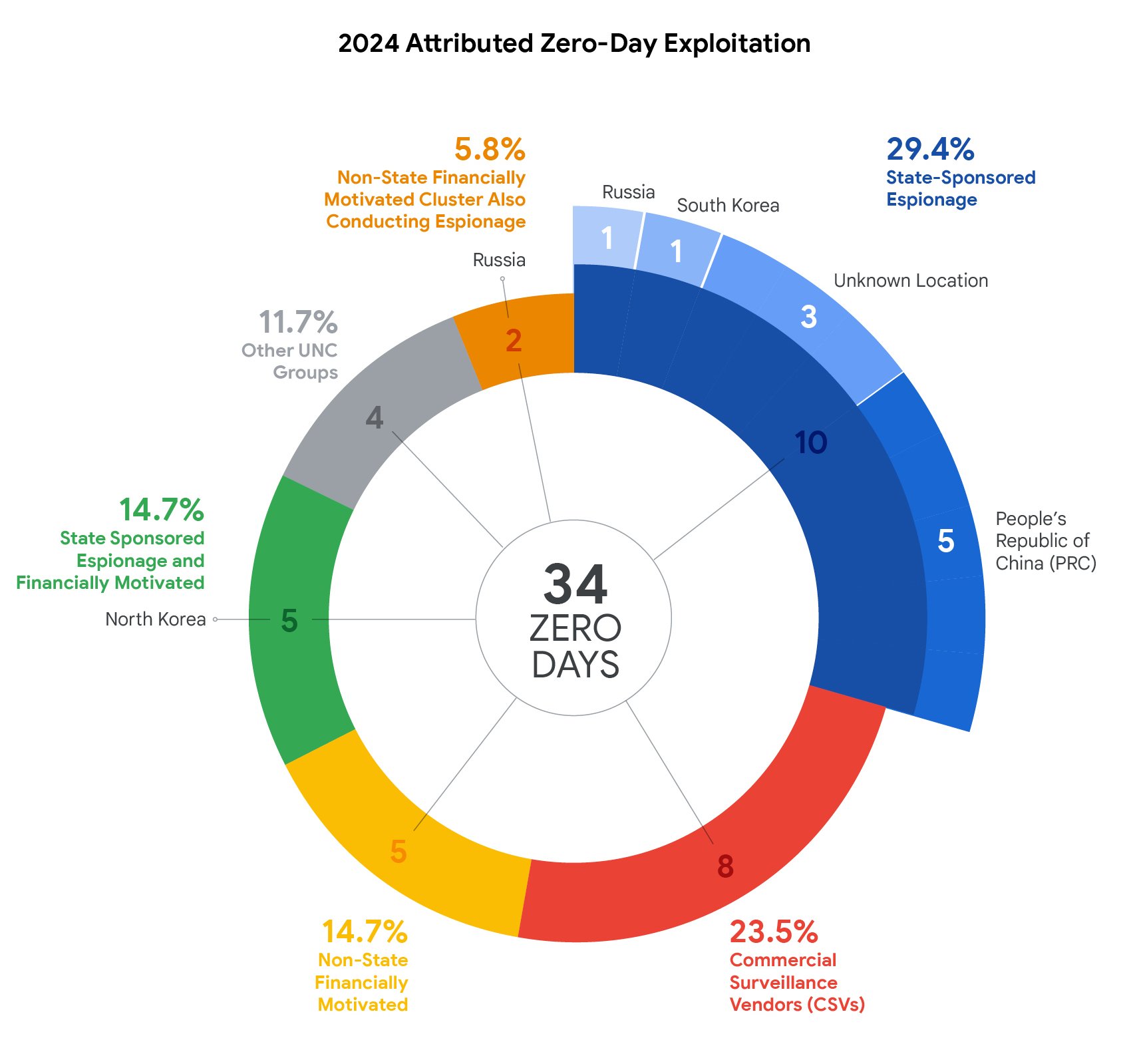

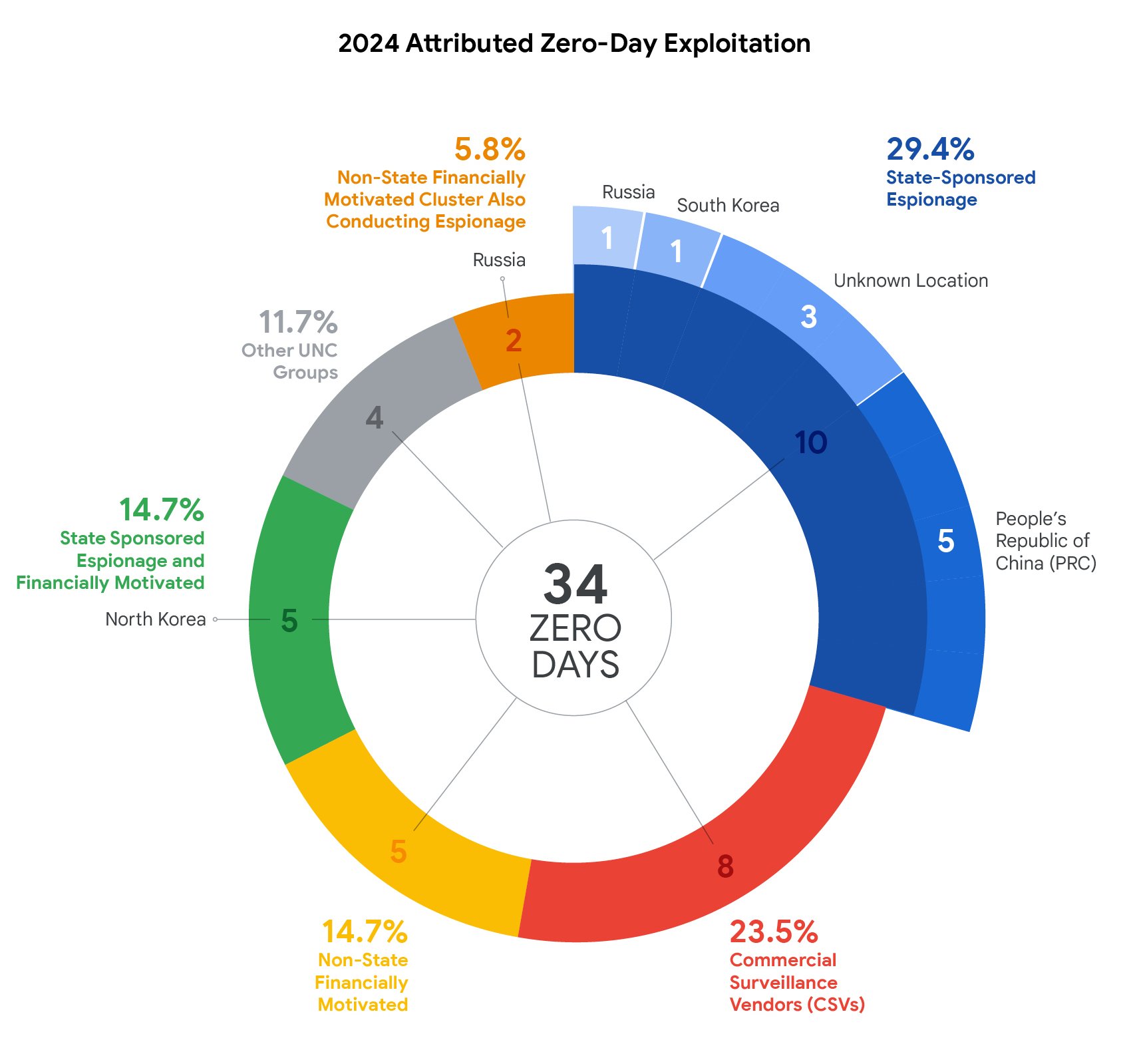

図 4: 2024 年のゼロデイ攻撃の元凶

被害組織のシステムやネットワークに密かにアクセスできるため、ゼロデイ脆弱性は依然として、脅威アクターにとって非常に利点が多い機能です。GTIG は 2024 年に、種々のプロダクトでゼロデイを悪用するさまざまな脅威アクターを追跡しました。標的となるプラットフォームとそれを悪用するアクターがともに多様化しているという、以前の確認結果と一致しています。2024 年には 34 件のゼロデイ脆弱性の悪用について、その背後にいる脅威グループを特定しました。これは、2024 年に確認された合計 75 件の半分弱にあたります。2023 年のゼロデイの分析と比較すると、脅威アクターの特定につながった割合が若干減少したものの、2022 年の約 30% と比較するとまだかなり高い割合になっています。これは、プラットフォームが脆弱性の悪用の緩和に投資することでゼロデイ攻撃を困難にしているというこれまでの確認結果を裏付けるものですが、セキュリティ コミュニティも、その活動を確認し背後にいる脅威アクターを特定する能力を徐々に高めています。

過去数年間の傾向と同様、ゼロデイ攻撃のアトリビューションとして最も多かったのは従来のエスピオナージ アクターであり、全体の約 53%(18 件の脆弱性)を占めました。この 18 件のうち、10 件のゼロデイの悪用は国家の支援を受けた脅威グループによるもので、8 件は CSV によるものであると特定されました。

CSV は引き続きゼロデイ攻撃を助長している

政府の支援を受けたアクターは、ゼロデイ攻撃の主な担い手としての役割を今後も果たすと予想されますが、現在は CSV がゼロデイ攻撃の大部分を占めています。CSV によるゼロデイの総数と割合は 2023 年から 2024 年にかけて減少しましたが、その一因は、運用セキュリティ対策がますます重視されるようになったことにあると考えられます。それでも 2024 年の総数は、2022 年やそれ以前の年と比べてかなり多い状況です。さらにその役割から、このような状況が拡大していることと、こうしたベンダーによって他のアクターがゼロデイ攻撃を行いやすくなっていることがわかります。

2024 年には、フォレンジック ベンダーが開発した、デバイスへの物理的なアクセスを必要とするゼロデイを使用する複数のエクスプロイト チェーンが確認されました(CVE-2024-53104、CVE-2024-32896、CVE-2024-29745、CVE-2024-29748)。これらのバグにより、攻撃者は悪意のあるカスタム USB デバイスを使用して、標的のモバイル デバイスをロック解除できます。たとえば、GTIG とアムネスティ インターナショナルのセキュリティ ラボは、フォレンジック企業 Cellebrite が開発して、セルビアのセキュリティ サービスがセルビアの学生と活動家の Android スマートフォンに対して使用したエクスプロイト チェーン CVE-2024-53104 を発見し、報告しました。GTIG は Android に取り組み、2025 年 2 月の Android のセキュリティに関する公開情報でこれらの脆弱性に対処しました。

中国の支援を受けた脆弱性悪用は依然として根強い

2024 年も、中国の脅威グループは政府の支援を受けてエスピオナージを行う開発者、またゼロデイの悪用者として、最も一貫した存在です。従来のエスピオナージにおけるゼロデイ攻撃の約 30%(5 件の脆弱性)は、UNC5221 による Ivanti アプライアンスのゼロデイ脆弱性の悪用(CVE-2023-46805、CVE-2024-21887)を含め、中国のグループによるものです。GTIG はこれについて詳細に報告しています。このキャンペーンで、UNC5221 は複数のゼロデイ脆弱性を連鎖させました。このことから、アクターは目的を達成するためにリソースを費やす意思を持っていることがわかります。中国のグループによるものと特定された 5 件の脆弱性の悪用は、セキュリティとネットワークのテクノロジーにのみ焦点を当てたものでした。ゼロデイ攻撃だけでなく、中国のグループによるすべての活動において、長年にわたって確認されてきた傾向が続いています。

北朝鮮のアクターは金銭目的とエスピオナージのゼロデイ攻撃が混在

2012 年にゼロデイ攻撃の追跡を開始して以来、北朝鮮国家の支援を背景とした脅威アクターは 2024 年になって初めて、中国が支援するグループと並び、ゼロデイ攻撃の総数(5 件の脆弱性)で最多を記録しました。北朝鮮のグループは、標的とする範囲、戦術、手法、手順(TTP)や、ツールが重複することで知られています。ここから、さまざまな侵入セットが他の活動クラスタの活動を支援していることや、従来のエスピオナージ活動と政権への資金提供の試みが混在していることがわかります。2024 年にゼロデイ攻撃に注力したことは、こうしたアクターがこの能力をさらに重視するようになったことを意味します。北朝鮮の脅威アクターは、Chrome の 2 件のゼロデイ脆弱性と Windows プロダクトの 3 件の脆弱性を悪用しました。

-

2024 年 10 月、APT37 が Microsoft プロダクトのゼロデイ脆弱性を悪用したことが公に報告されました。脅威アクターは、広告主を侵害して韓国のユーザーに悪意のある広告を配信し、CVE-2024-38178 のゼロクリック実行をトリガーしてマルウェアを配信したと報じられています。Google は、報告されているようにこのグループが CVE-2024-38178 を悪用した事実はまだ確認していませんが、これまでに APT37 が Internet Explorer のゼロデイを悪用してマルウェアを配信できるようにしたことは確認しています。

-

北朝鮮の脅威アクターは、カーネルレベルのアクセス権を取得してセキュリティ ツールを無効にするために、Windows AppLocker ドライバのゼロデイ脆弱性(CVE-2024-21338)を悪用したとも報告されています。この手法は、正当で信頼できるが脆弱性のあるインストール済みのドライバを悪用して、カーネルレベルの保護をバイパスするものです。脅威アクターにとっては EDR システムをバイパスして緩和するための効果的な手段になります。

国家の支援を受けた脅威グループ以外による脆弱性悪用

2024 年には、アトリビューションされたゼロデイのほぼ 15%(5 件の脆弱性)は、金銭目的の非国家グループに関連付けられました。これには、FIN11 クラスタが複数の Cleo マネージド ファイル転送プロダクトのゼロデイ脆弱性(CVE-2024-55956)を悪用してデータ窃盗の恐喝を行った疑いが含まれます。FIN11 または関連するクラスタがゼロデイ脆弱性を悪用したのは、過去 4 年間のうちこれで 3 年目であり(2021 年、2023 年、2024 年)、ほとんどはファイル転送プロダクトで発生しています。ゼロデイを悪用する金銭目的の脅威アクターは多様ですが、FIN11 は一貫してリソースを割き、複数の異なるベンダーの脆弱性を特定、捕捉、悪用する専門知識を実証しています。

2024 年はさらに 2 件のゼロデイ攻撃が、さまざまな動機を持つ非国家グループによるものと特定されました。こうしたグループは、一部の活動では金銭目的の行動を取り、他の活動ではエスピオナージを行っています。2 つの脆弱性(CVE-2024-9680 と CVE-2024-49039。次のセクションで詳しく説明します)が、CIGAR(UNC4895 としても追跡され、RomCom として公に報告されています)によってゼロデイとして悪用されました。このグループは、ウクライナとヨーロッパの政府機関や防衛機関を対象とした非常に具体的な標的設定が確認されたことから、おそらくロシア政府の代理で金銭目的の活動とエスピオナージを行っています。

CVE-2024-44308、CVE-2024-44309、CVE-2024-49039 のゼロデイに注目: GTIG の研究者によって発見されたゼロデイについて

スポットライト 1: Webkit による Cookie の窃取

GTIG は 2024 年 11 月 12 日、https://online.da.mfa.gov[.]ua/wp-content/plugins/contact-form-7/includes/js/index.js?ver=5.4 に悪意のある JavaScript コードが挿入されていることを検出しました。この JavaScript は、ウクライナ外交アカデミーのウェブサイト(online.da.mfa.gov.ua)のメインページから直接読み込まれています。さらに分析したところ、この JavaScript コードは WebKit エクスプロイト チェーンであり、Intel のハードウェアで動作する MacOS のユーザーを標的としていることが判明しました。

この脆弱性利用型不正プログラムは、WebKit のリモートコード実行(RCE)の脆弱性(CVE-2024-44308)、論理的な Just-In-Time(JIT)エラーの利用と、その後のデータ分離バイパス(CVE-2024-44309)で構成されています。RCE の脆弱性には、一般公開されているシンプルで古い次のような JavaScriptCore の悪用手法が使用されていました。

-

脆弱性を使用した addrof / fakeobj プリミティブの設定

-

StructureID の漏洩

-

任意の読み取り / 書き込みを取得するための偽の TypedArray の構築

-

シェルコードを作成して実行できる RWX メモリ マッピングを取得するための関数の JIT コンパイル

このシェルコードは、一連のポインタと vtables を走査して、空の firstPartyForCookies パラメータで WebCookieJar::cookieRequestHeaderFieldValue を見つけて呼び出します。これにより、脅威アクターは cookieRequestHeaderFieldValue の 3 番目のパラメータとして渡される任意のウェブサイトの Cookie にアクセスできます。

この脆弱性利用型不正プログラムの最終目的は、login.microsoftonline.com にアクセスするためにユーザーの Cookie を収集することです。Cookie の値は、https://online.da.mfa.gov.ua/gotcookie? に送信される GET リクエストに直接追加されました。

脅威アクターがブラウザ内にとどまってユーザーの認証情報を収集するのは、今回が初めてではありません。2021 年 3 月、iOS の WebKit に対してゼロデイを悪用した標的型キャンペーンにより、Same-Origin-Policy 保護がオフにされ、よく利用される複数のウェブサイトから認証 Cookie が収集されました。2024 年 8 月には、モンゴルのさまざまなウェブサイトに水飲み場攻撃が行われ、Chrome と Safari の N デイ脆弱性利用型不正プログラムにより、ユーザーの認証情報が盗み出されました。

フルチェーン エクスプロイトをデプロイするのではなく、この簡略化されたアプローチを採用した理由は不明ですが、次のように複数の可能性を特定しました。

-

脅威アクターは、フルチェーン エクスプロイトを実行するために必要なすべての要素を入手できませんでした。この場合、Apple シリコン デバイスを使用しているユーザーを標的とするポインタ認証コード(PAC)のバイパスがないため、おそらくこのエクスプロイトは MacIntel プラットフォームのみを標的としていました。データ分離バイパスの任意の呼び出しを行うには、PAC バイパスが必要です。

-

フルチェーン エクスプロイトは、特にチェーンを比較的大規模に使用する場合、高くつきます。とりわけ、検出される可能性が高く、その結果ゼロデイ脆弱性やエクスプロイトがすぐに無駄になる水飲み場型攻撃がこれに該当します。

-

アクターの活動や収集しようとしている情報には、認証情報を盗むだけで十分です。

この傾向はブラウザ環境以外でも見られます。サードパーティのモバイルアプリ(メッセージ アプリなど)が標的となり、脅威アクターは標的アプリ内でのみアクセス可能な情報を盗んでいます。

スポットライト 2: CIGAR のローカル権限昇格

CIGAR のブラウザ エクスプロイト チェーン

2024 年 10 月初旬、GTIG は CIGAR が使用している Firefox と Tor ブラウザ向けの、完全に武器化されたエクスプロイト チェーンを独自に発見しました。CIGAR は、金銭目的かつエスピオナージ目的の脅威グループであり、両方のタイプのキャンペーンを並列して、多くの場合同時に実施していると評価されています。2023 年、Ukrainian World Congress と NATO サミットの参加者を標的としたエスピオナージ キャンペーンの一環として、CIGAR が Microsoft Office のエクスプロイト チェーン(CVE-2023-36884)を利用していることが確認されました。ただし 2024 年 10 月のキャンペーンでは、Firefox の脆弱性利用型不正プログラムを使用するほうが、同グループの金銭目的と合致していたようです。

ESET の調査結果と概ね一致する結果が得られた Google の分析において、使用されたブラウザの RCE は Animation タイムラインの use-after-free 脆弱性であることが示されました。CVE-2024-9680 として知られるこの脆弱性は、GTIG が発見した時点では N デイでした。

さらに分析を進めたところ、NT/SYSTEM へのローカル権限昇格にも使用されていた埋め込みのサンドボックスの回避において、新たに発見された脆弱性が悪用されていることがわかりました。この脆弱性は Mozilla と Microsoft に報告され、後に CVE-2024-49039 が割り当てられました。

権限昇格の強化: Low Integrity から SYSTEM へ

Firefox はセキュリティ サンドボックスを使用してセキュリティ境界を追加し、コンテンツ プロセスでコードが実行された場合の、悪意のあるコードの影響を軽減します。そのため、ホスト上でコードを実行するには、さらなるサンドボックス回避が必要になります。

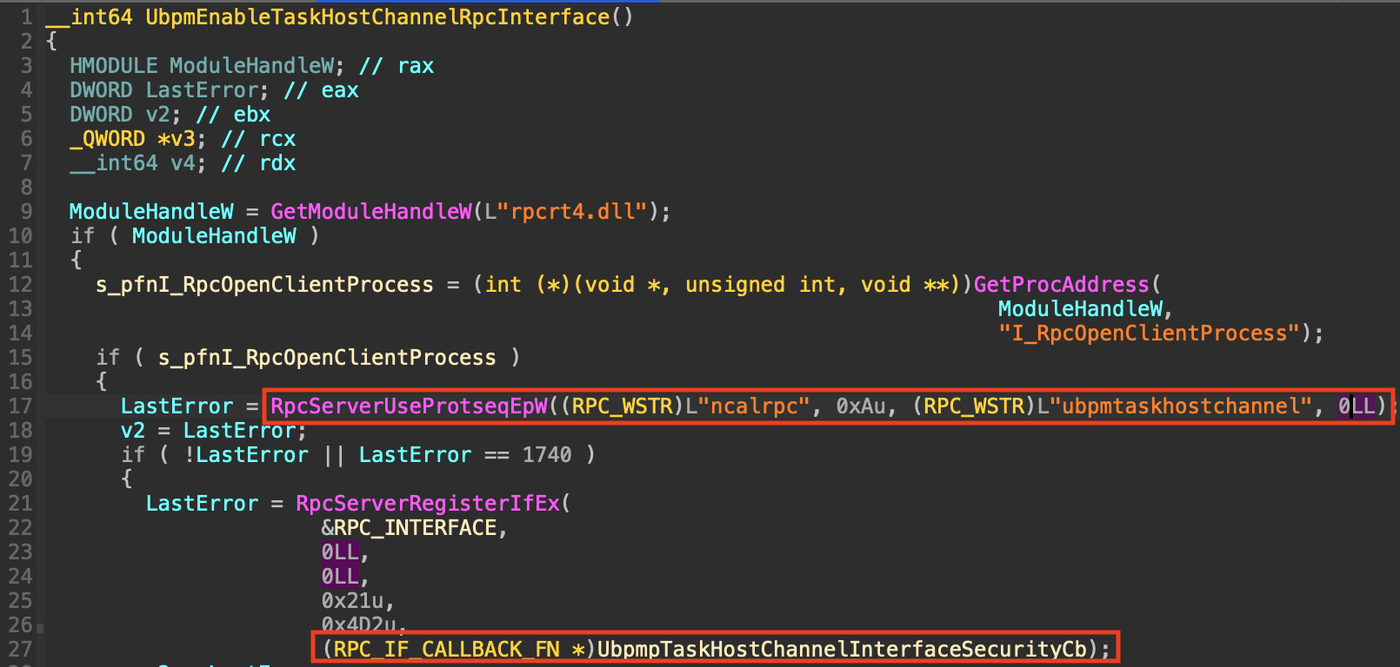

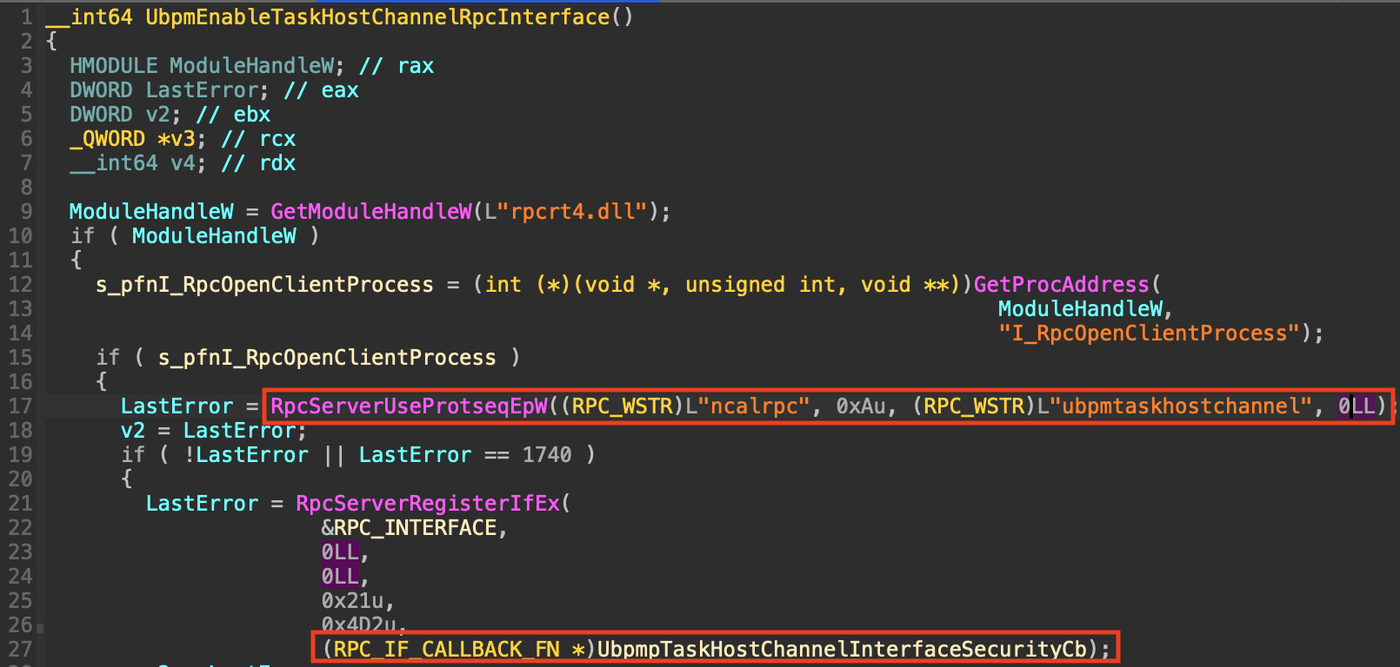

PDB 文字列 C:\etalon\PocLowIL\@Output\PocLowIL.pdb を含む CVE-2024-49039 の実際の脆弱性利用型不正プログラムは、サンドボックス回避と権限昇格の両方を達成しました。この脆弱性利用型不正プログラムは、2 つの異なる問題を悪用して、Low Integrity Level(IL)から SYSTEM に権限を昇格させました。1 つ目の問題は、WPTaskScheduler RPC インターフェース(UUID: {33d84484-3626-47ee-8c6f-e7e98b113be1})へのアクセスを許可するもので、通常、ubpm.dll で作成された「セキュリティが低いエンドポイント」ubpmtaskhostchannel を介してサンドボックス Firefox コンテンツ プロセスからアクセスすることはできません。2 つ目の問題は、WPTaskScheduler.dll RPC サーバーのアクセス制御リスト(ACL)チェックが不十分であるために、権限のないユーザーが SYSTEM としてスケジュール タスクを作成して実行できるというものでした。

「How to secure a Windows RPC Server, and how not to.」で詳しく説明されているように、RPC サーバーを保護する方法は 3 つあり、WPTaskScheduler ではその 3 つがすべて利用されています。

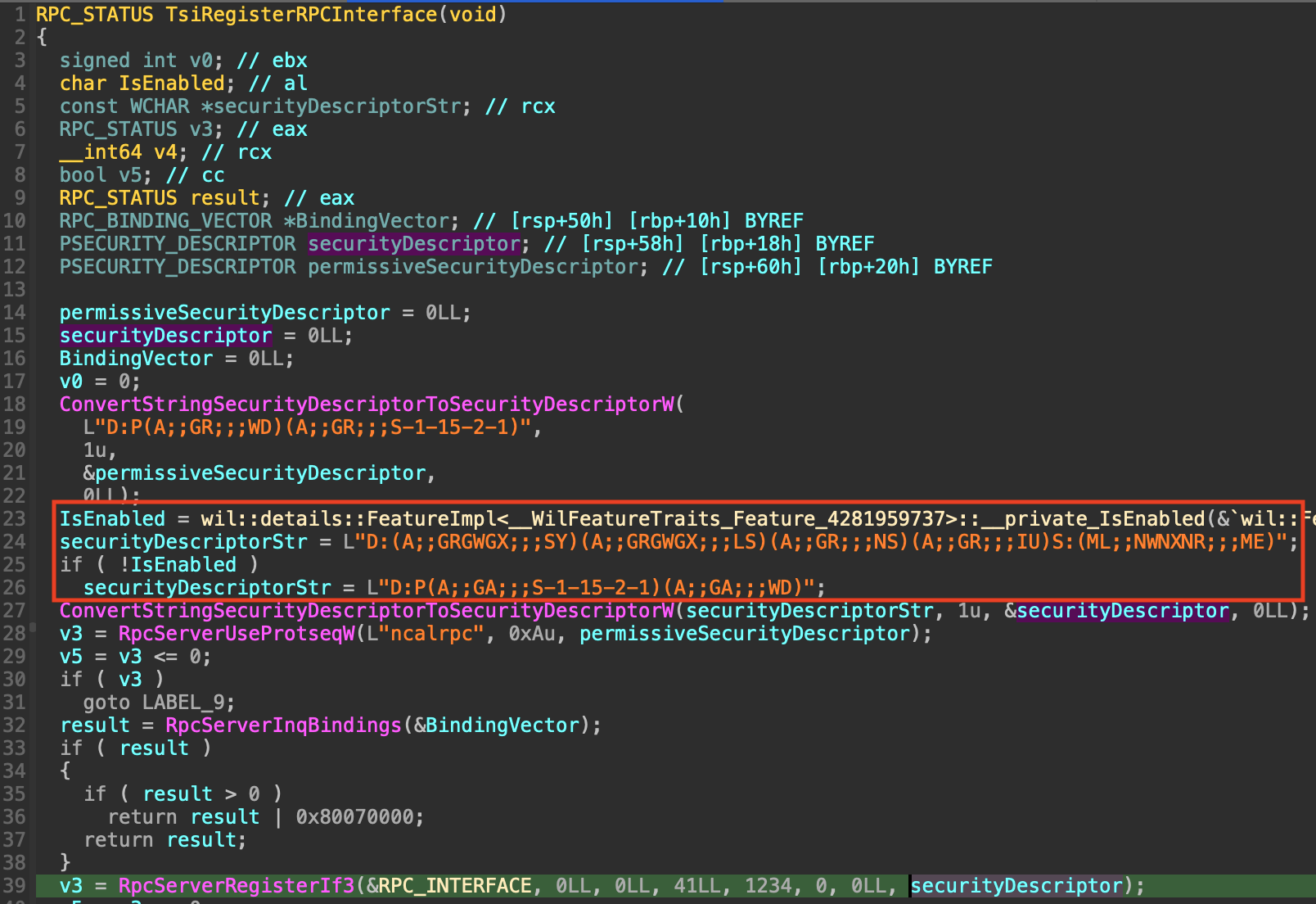

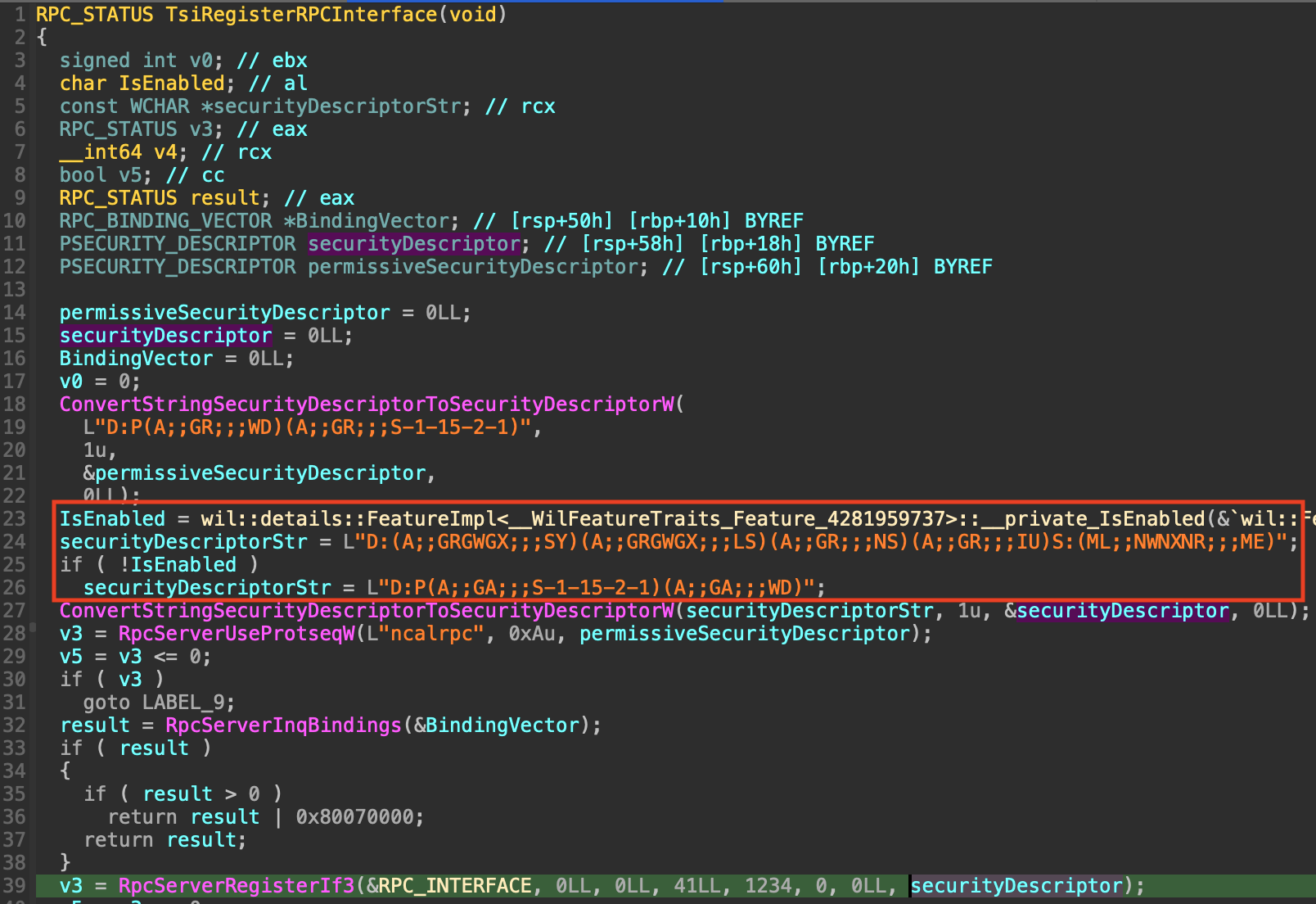

1. エンドポイントの保護: WPTaskScheduler::TsiRegisterRPCInterface では、RpcServerUseProtseq の 3 番目の引数は NULL 以外のセキュリティ記述子(SD)です。

この SD により、Firefox の「Content」プロセスが WPTaskScheduler RPC エンドポイントにアクセスできなくなります。しかし、RPC のあまり知られていない「機能」として、RPC エンドポイントは多重化されていることがあります。つまり、同じプロセスに安全性の低いエンドポイントがある場合、(ACL の制限が緩い)別のエンドポイントから間接的にインターフェースにアクセスできます。この脆弱性利用型不正プログラムは、WPTaskScheduler.dll が設定した ALPC ポートを使用して RPC にアクセスするのではなく、upbmtaskhostchannel を介して間接的にインターフェースを解決します。ubpm.dll は、インターフェースを初期化するときに NULL セキュリティ記述子を使用しますが、ACL チェックには UbpmpTaskHostChannelInterfaceSecurityCb コールバックを利用します。

図 5: ubpm.dll::UbpmEnableTaskHostChannelRpcInterface の「ubpmtaskhostchannel」RPC エンドポイントを作成するときに使用される NULL セキュリティ記述子(WPTaskScheduler インターフェースに対してセキュリティが低いエンドポイントを公開する)

2. インターフェースの保護: 同じ WPTaskScheduler::TsiRegisterRPCInterface 関数で、RpcServerRegisterIf3 の引数として過度に制限の緩いセキュリティ記述子が使用されていました。以下のリストからわかるように、CVE-2024-49039 のパッチは厳格な SD を導入することでこの問題に対処しています。

図 6: パッチを適用した WPTaskScheduler.dll は、RPC インターフェースを登録する際に制限の厳しいセキュリティ記述子を導入する

3. アドホック セキュリティ: WPTaskScheduler.dll::CallerHasAccess で実装され、スケジュールされたタスクを有効にしたり実行したりする前に呼び出されます。この関数は、呼び出し元のユーザーが自身が作成したタスクを実行しようとしているのか、アクセスできるはずのタスクを実行しようとしているのかをチェックしますが、権限のないユーザーからの呼び出しを防ぐための追加のチェックは行いません。

CVE-2024-49039 は、制限の厳しい ACL をインターフェースに適用することでこの問題に対処します。ただし「1. エンドポイントの保護」で説明したセキュリティの低いエンドポイントの問題は残っており、制限のあるトークン プロセスは引き続きエンドポイントにアクセスできます。

同じ脆弱性利用型不正プログラムを使用する未確認のアクター

CIGAR に加えて、CVE-2024-49039 がまだゼロデイであったときに、まったく同じ脆弱性利用型不正プログラム(ただしペイロードは異なる)を使用する、おそらく金銭目的の別のグループも発見されました。このアクターは、侵害された正規の暗号通貨ニュース ウェブサイト上の「水飲み場」を利用して、攻撃者が管理するドメインにリダイレクトし、同じ CVE-2024-9680 と CVE-2024-49039 の脆弱性利用型不正プログラムをホストしました。

見通しと影響

ゼロデイ攻撃に対する防御は、常に戦略と優先順位付けの競争です。攻撃者にとってゼロデイ脆弱性が調達しやすくなっているだけでなく、攻撃者が新しいタイプのテクノロジーを悪用することで、経験の浅いベンダーに負担がかかる可能性があります。これまで、組織は個人的または組織的な脅威と攻撃対象領域に基づいてパッチ適用プロセスの優先順位を決めてきましたが、広範な傾向を把握することで、主要ベンダーの緩和策から得られた教訓とともに、具体的なアプローチを導き出すことができます。

ゼロデイ脆弱性は、ステルス性、持続性、検出回避のきっかけとして、脅威アクターにとって魅力的な存在であり続けるでしょう。ベンダーのセキュリティ ポスチャーが改善され、これまで一般的だった特定のプロダクト(特にモバイルやブラウザ)への攻撃が減少している傾向が見られますが、ゼロデイ攻撃は今後も着実に増加すると予想されます。日常的に使用されるオペレーティング システムやブラウザの普及率の高さを考えると、大手テクノロジー ベンダーは常に関心度の高い標的であり、今後もそれが継続すると思われます。スマートフォンとブラウザは引き続き標的になりやすいものの、企業向けのソフトウェアとアプライアンスにおけるゼロデイ攻撃が引き続き増加するでしょう。大手テクノロジー企業は過去にゼロデイ攻撃の被害に遭っており、今後も標的となるでしょう。この経験に加え、安全性の高いプロダクトを構築して責任ある方法で脆弱性を検出できるだけのリソースがあれば、大企業はゼロデイを管理しやすい問題として扱うことができます。

新たに標的となったベンダーや、標的となる企業向けプロダクトの普及が進んでいるベンダーは、そうしたプロダクトの悪用が成功した場合に一般的な保護メカニズムがどのように回避される可能性があるかを考慮して、セキュリティ対策と手順を進化させる必要があります。脆弱性の悪用を防ぐにあたっては、ベンダーが適切で安全なコーディング手法を適用できるかどうかが重要になります。長年にわたって同じ種類の脆弱性が悪用され続けていることから、攻撃者が弱点を探し出し、悪用に最も効果的であると知るパターンが明らかになっています。同様の問題が存在し続け、悪用される限り、ゼロデイ攻撃は容易になります。脅威アクターは、何を探すべきか、そして悪用可能な弱点が最も広がっている場所がどこかを把握しています。

ベンダーは、こうした脅威活動の変化を考慮して、1 つのプロダクトの脆弱性が悪用されることで取り返しのつかない被害が生じるおそれのある、設定上のギャップやアーキテクチャ上の決定に対処する必要があります。これは特に、管理者アクセス権を有し、システムやネットワークの全体にわたっている、非常に価値の高いツールの場合に当てはまります。最小権限アクセスやネットワーク セグメンテーションなどのゼロトラスト原則を含め、セキュリティ標準の最低限の基準をアーキテクチャに取り込むことは、引き続き重要なベスト プラクティスです。不正アクセスをできる限り迅速に排除して終了させるために、可能な限り継続的なモニタリングを行う必要があります。また、現在 EDR 機能がないテクノロジー(多くのセキュリティ プロダクトやネットワーク プロダクトなど)について、ベンダーは EDR 機能を検討する必要があります。GTIG は、昨今のゼロデイ脅威の状況に対抗するために、深刻な脅威の対象領域を認識することと、それに応じたデュー デリジェンスを行うことを推奨しています。ゼロデイ攻撃は、最終的にはベンダーの決断と、脅威アクターの目標や追求に対抗する能力に左右されます。

-Google Threat Intelligence グループ、執筆者: Casey Charrier、James Sadowski、Clement Lecigne、Vlad Stolyarov