Cloud KMS に組み込まれた透明性、自動化、相互運用性

Google Cloud Japan Team

※この投稿は米国時間 2021 年 9 月 30 日に、Google Cloud blog に投稿されたものの抄訳です。

Cloud KMS は、お客様が Google Cloud 上のプロジェクトやアプリに対し、一元化された高速かつスケーラブルなクラウド鍵管理を実装する際に役立ちます。Cloud KMS の利用拡大に伴い、多くの組織が、暗号資産をより良く理解し、データ管理とコンプライアンスに関してより多くの情報に基づいた意思決定を行う方法を模索してきました。 これを受けて、Cloud KMS チームは、お客様が Cloud KMS を使用する際の透明性、相互運用性、自動化の向上に重点が置かれた目標を達成できるよう、いくつかの新機能を発表しました。

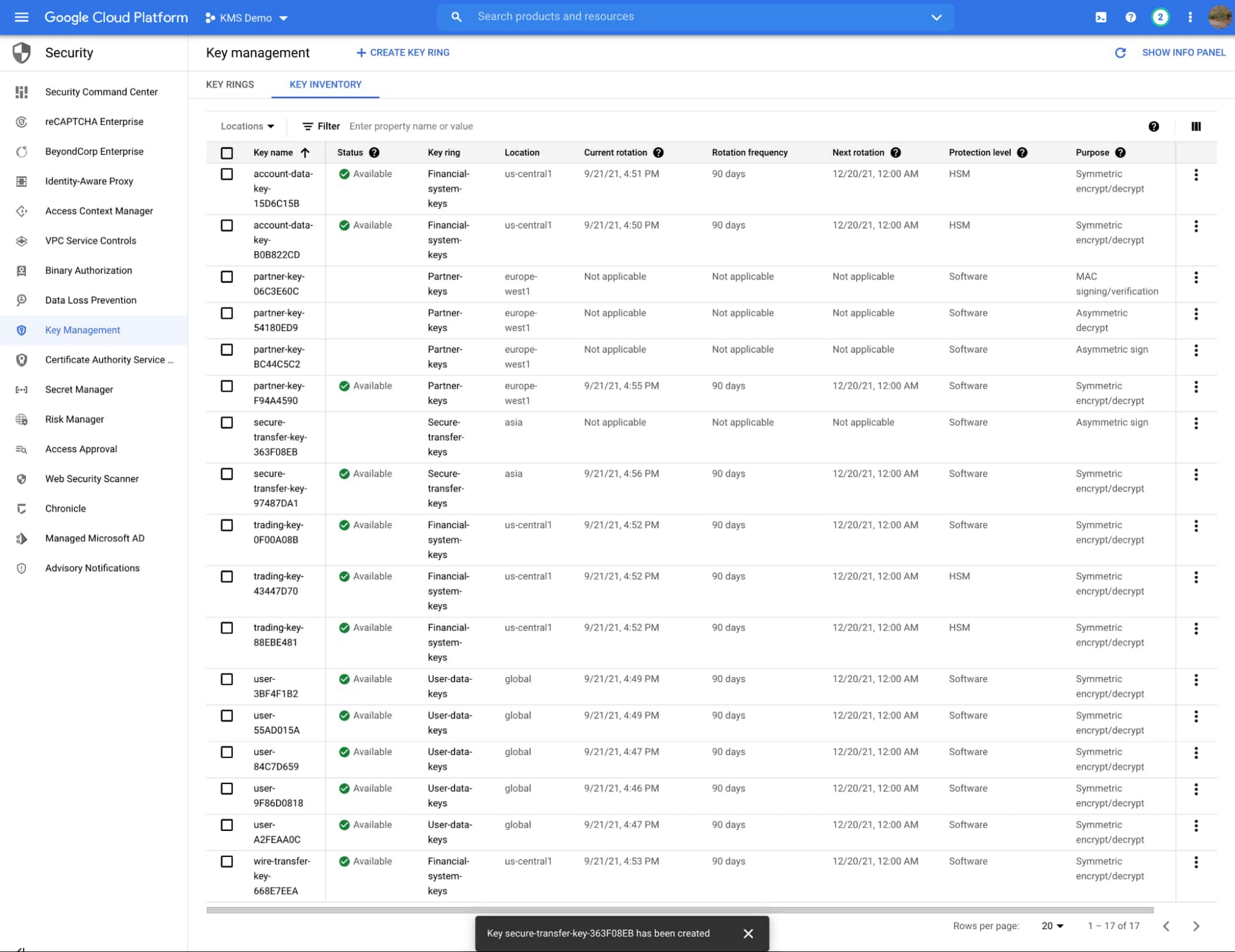

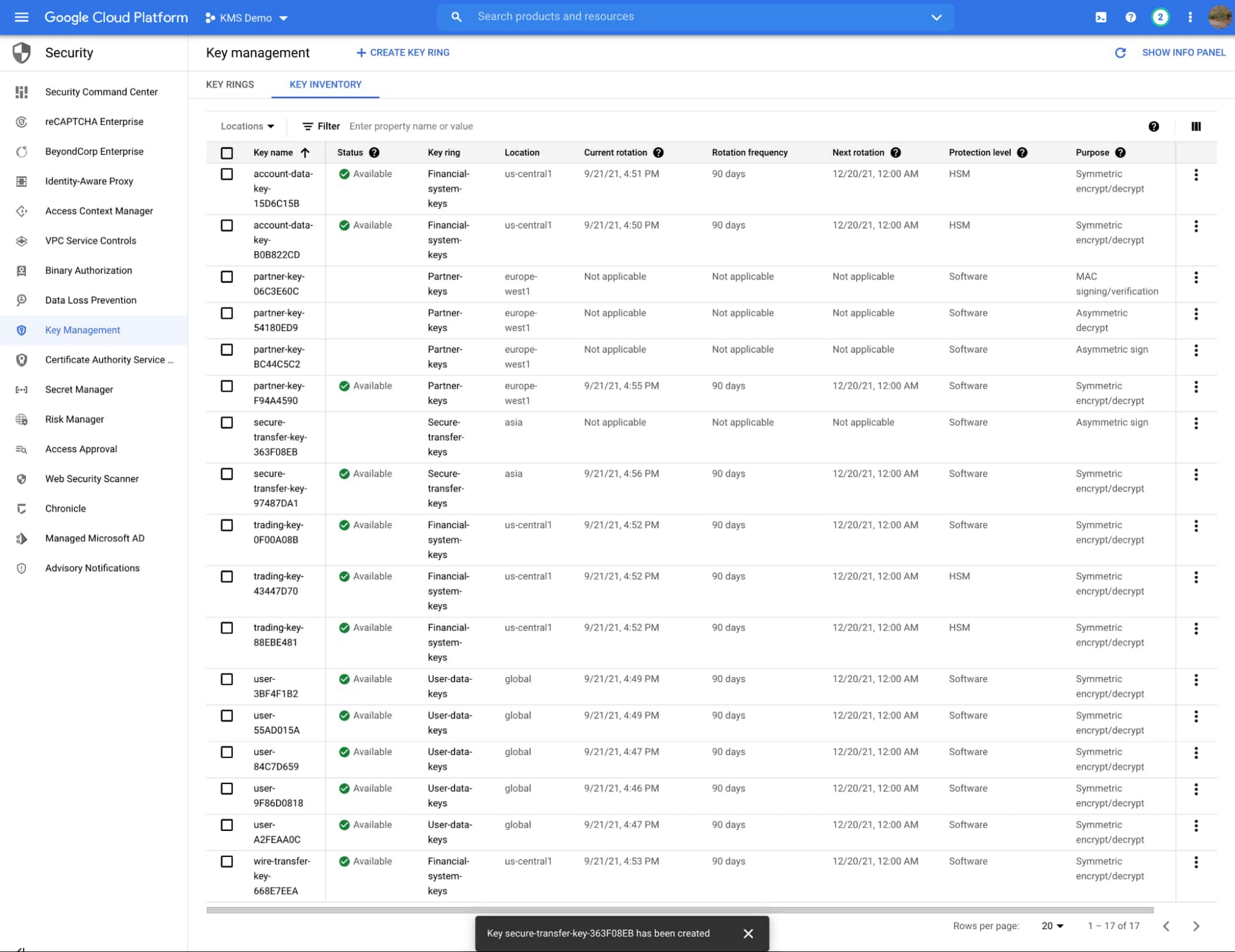

透明性: 鍵インベントリ ダッシュボード

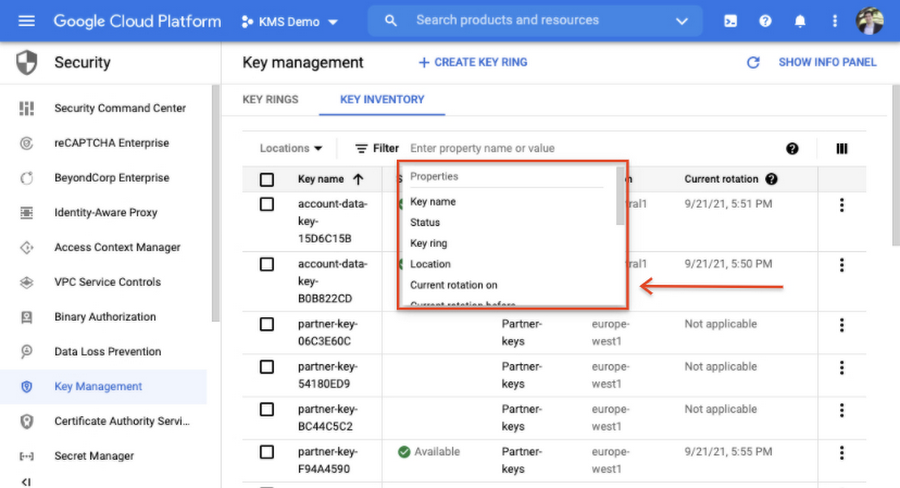

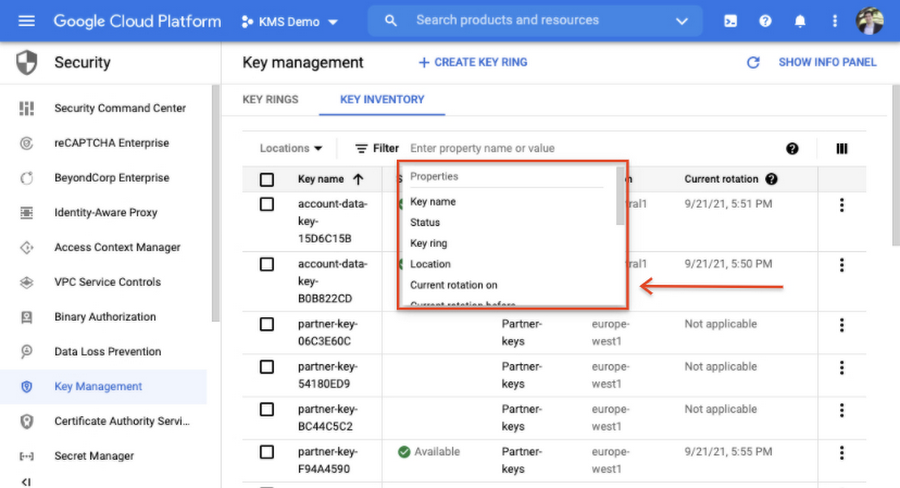

Cloud KMS を導入している最大手のお客様から寄せられた主な要望の一つとして、暗号インベントリの透明性向上が挙げられます。新しく登場した鍵インベントリ ダッシュボードを利用すると、組織内で使われている鍵を Google Cloud Console の 1 か所からより簡単に探索、検索、確認できます。

鍵インベントリ ダッシュボードは、暗号鍵に関する包括的な情報を提供します。鍵名、作成日、最新 / 次回のローテーション日、ローテーションの頻度など、さまざまな属性の詳細が表示されます。これらの詳細情報は表形式で包括的に表示されるため、さまざまな属性で鍵の並べ替えやフィルタリングを簡単に行えます。

鍵インベントリ ダッシュボードの発表は最初のステップにすぎません。今後、お客様の鍵インベントリの透明性を高めるためのさまざまな方法を発表していく予定です。

相互運用性: PKCS#11

現在、お客様が Cloud KMS または Cloud HSM を利用するには Cloud KMS API を使用する必要があります。 しかし、多くのお客様がアプリケーションで Google Cloud の暗号化を利用するにあたり、PKCS#11 標準を使用することを望んでいる(場合によっては必要としている)ことも理解しています。 このようなニーズをサポートすると同時に、お客様のアプリケーションやインフラストラクチャを Google Cloud に簡単に統合するための、より多くのオプションを提供していきたいと考えています。

Cloud KMS PKCS #11 ライブラリ(現在一般公開中のオープンソース プロジェクト)では、Cloud KMS のソフトウェア鍵や Cloud HSM のハードウェア鍵にアクセスし、PKCS #11 v2.40 API による暗号化と複合操作に使用できます。 また、このライブラリはオープンソース プロジェクトとして公開されており、今後のバージョンに搭載可能な改良に関するコミュニティの貢献を歓迎しております。

PKCS#11 ライブラリへの投資は、お客様がアプリケーションやインフラストラクチャを Google Cloud に簡単に統合できるようにするための取り組みの一つです。 Google では、お客様が Cloud KMS を利用するための新しい方法を引き続き計画しています。より多くのデータとワークロードを Google Cloud に取り込むために、どのような暗号化の機能や方式が最も役立つのか、お客様からのさらなるフィードバックをお待ちしております。

自動化: 変数鍵の破棄と鍵の高速削除

自動化が進んだことで、鍵の破棄をスケジュールしてからどれくらいの期間で破棄を実行するのかを、お客様が決定できるようになりました。また、Google がお客様の破棄した鍵マテリアルを完全削除するまでの期間も、追加で保証されるようになりました。

新しく作成またはインポートされたソフトウェア鍵やハードウェア鍵では、新しい変数鍵の破棄機能を使用して、お客様が鍵の破棄をリクエストしてから鍵が「破棄がスケジュール済み」の状態のままである期間を 0~120 日(インポートされた鍵の場合)から 1~120 日(インポートされたものではなく Google Cloud 内で作成された鍵の場合)の間で指定できます。 このような制御と自動化の強化により、お客様は適切な破棄期間を指定できます。 破棄しようと決定した直後に鍵を破棄する必要のあるお客様にとっては、より迅速に鍵を破棄できるため安心してご利用いただけます。また、不用意に鍵を破棄してしまわないように、より長い期間を設けたいとお考えのお客様は上述のオプションを選択できます。いずれの場合も、お客様は、日、時間、あるいは分レベルの粒度で鍵の破棄のタイミングを指定できます。

お客様の鍵が破棄されると、10 月下旬までに展開される新しい鍵の高速削除機能により、破棄された鍵マテリアルの残余物が Google インフラストラクチャのすべての部分から完全に削除されることが保証されます。 鍵の高速削除により、破棄された鍵に対する Google のデータ削除コミットメントが 180 日から 45 日に短縮されます。これは、破棄された鍵マテリアルのすべての痕跡が、破棄されてから 45 日以内に Google のデータセンターから完全に削除されることを意味します。

Google はお客様が破棄を希望するすべての鍵マテリアルを完全に削除しますが、Google Cloud に鍵をインポートするお客様については、破棄された鍵を復元する新しいオプションを利用できるようになりました。 新しい鍵の再インポート機能では、元の鍵マテリアルを再アップロードすることで、以前に「破棄」状態で登録されていたインポート済みの鍵を「有効」に復元できます。 再インポートは、コマンドライン インターフェースと Cloud Console のどちらからでも実行できます。 これにより、インポートした鍵を持つお客様が、意図的に鍵を破棄した場合や誤って破棄してしまった場合に、後からその鍵を再インポートすることが可能です。

Cloud KMS の今後の展開

私たちは、Google Cloud の暗号化を、主要クラウド プロバイダの中で最も完全かつ安全で使いやすいものにするための取り組みを続けています。透明性、相互運用性、自動化を向上させるための取り組みについて、ぜひ今後もご注目ください。皆様からのフィードバックをお待ちしております。Cloud KMS のすべての機能の詳細については、ドキュメントを参照してください。

- プロダクト マネージャー Bradford Galiette

- ソフトウェア エンジニアリング マネージャー Sonal Shah