La sécurité des données dans Google Cloud

Priyanka Vergadia

Staff Developer Advocate, Google Cloud

Contactez-nous

Si vous êtes une entreprise et que vous souhaitez vous développer, découvrez comment gagner en productivité avec Google Cloud ou contactez notre équipe commerciale.

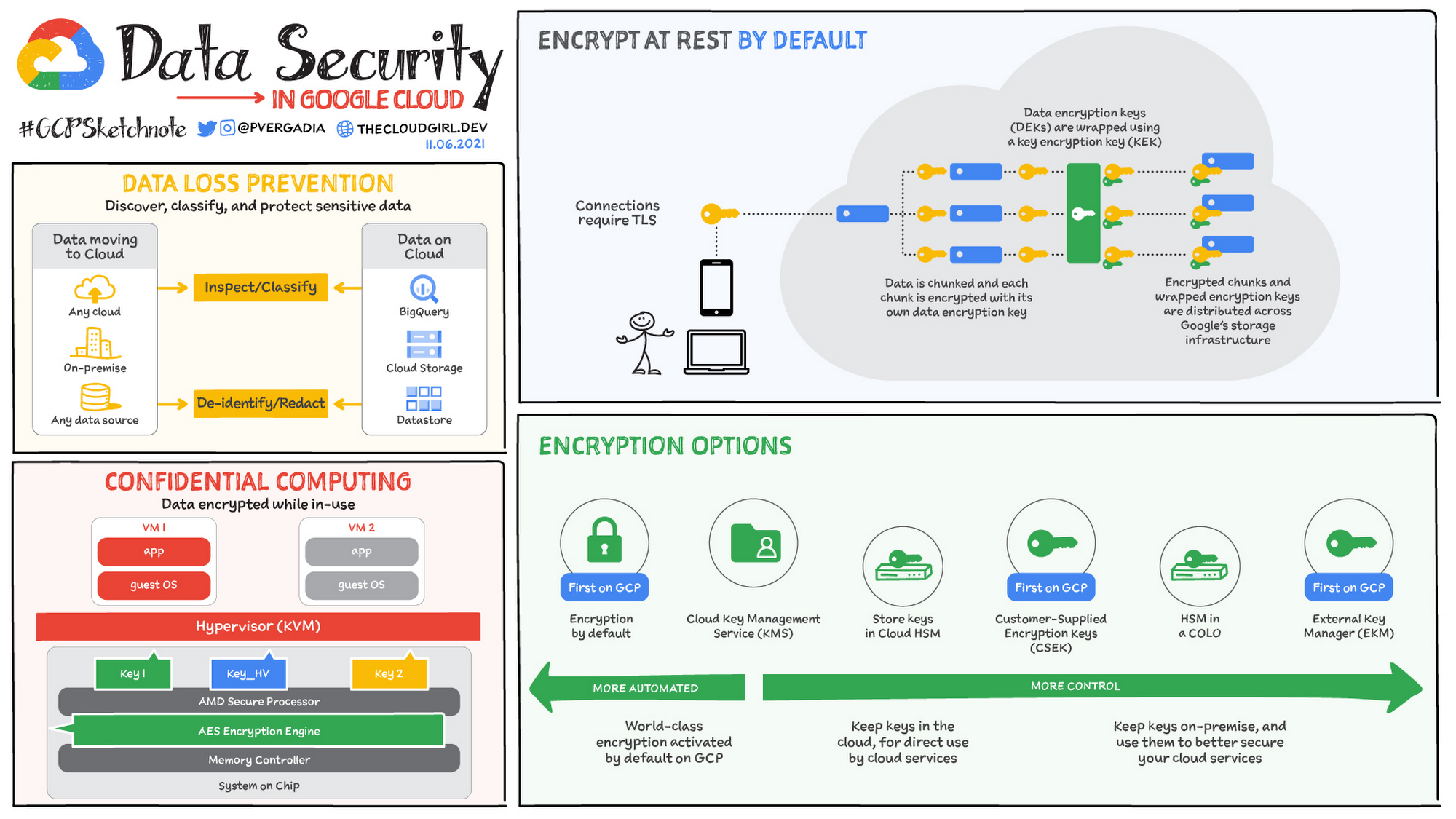

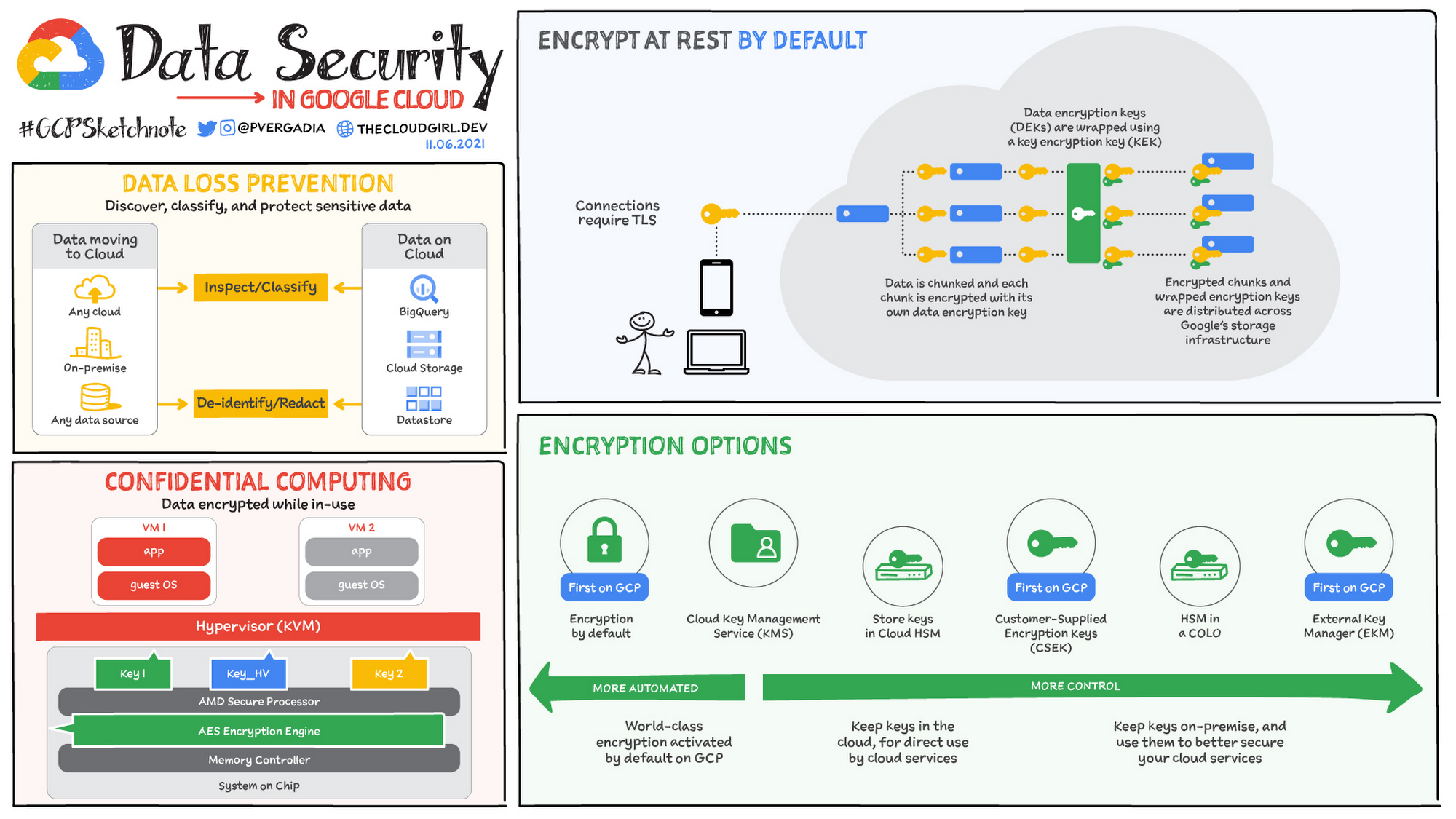

Commencer iciQuelle que soit l’organisation, publique ou privée, la sécurité des données est une composante essentielle de toute posture de cyber-résilience. Le chiffrement est un pilier essentiel de la sécurité des données. Google Cloud propose de multiples options pour chiffrer les données, qu’elles soient au repos, en transferts ou même en cours d’utilisation. Mettons un coup de projecteur sur chacune d’elles.

CHIFFREMENT

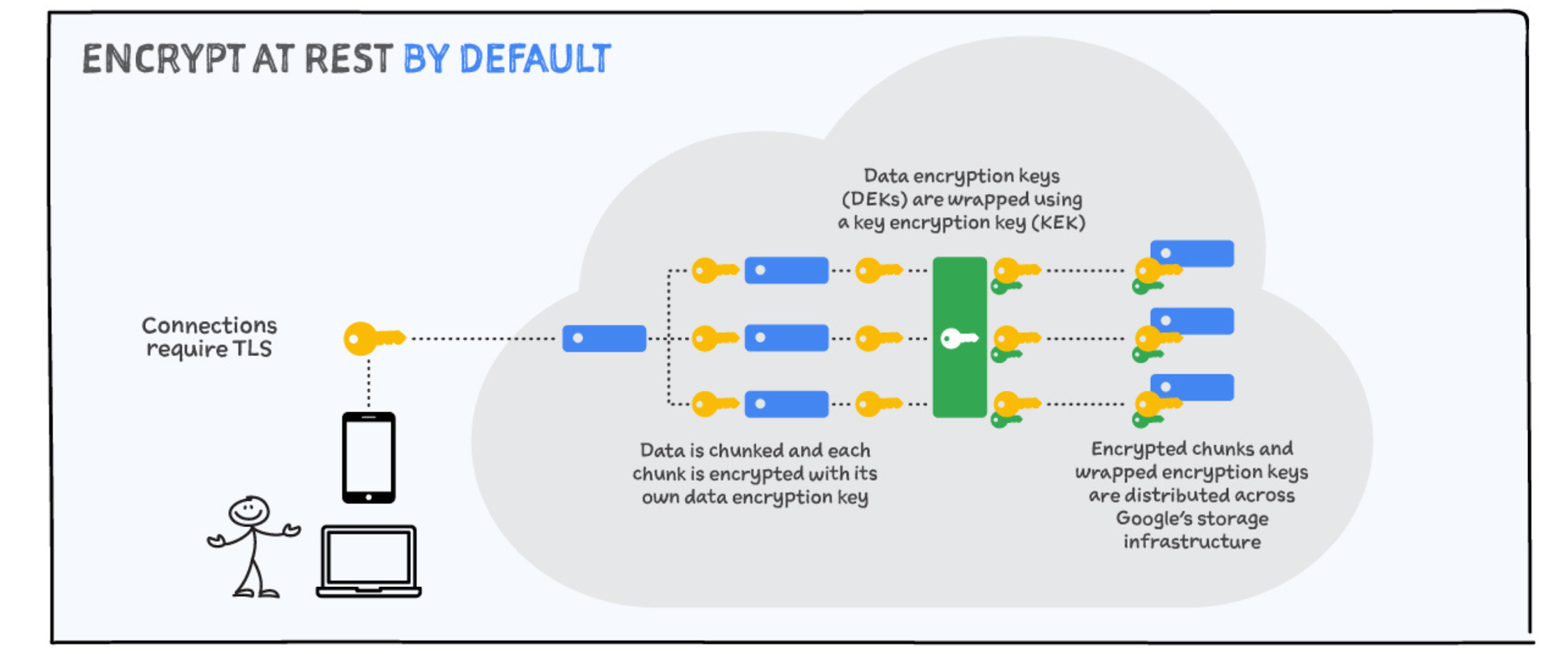

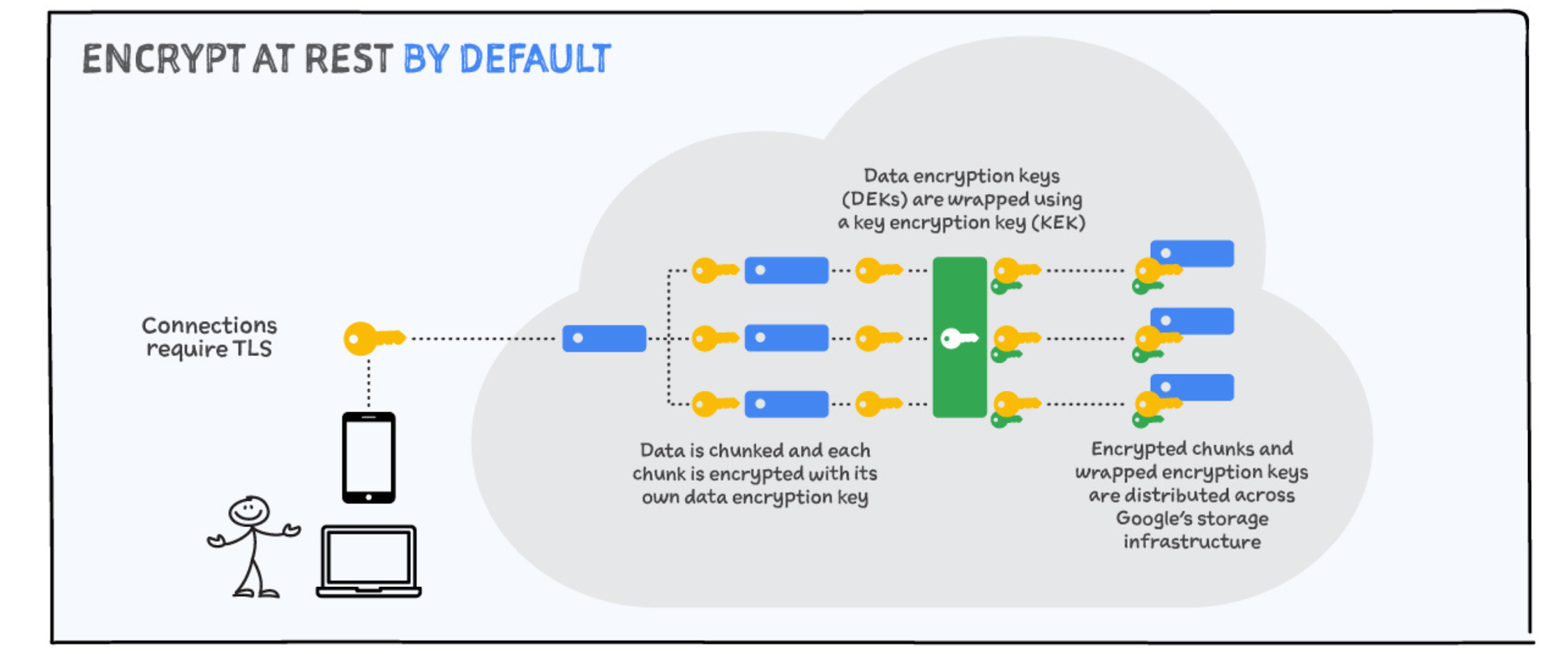

Chiffrement au repos par défaut

Pour protéger vos données, Google les chiffre au repos, en veillant à ce qu'elles ne soient accessibles qu'aux rôles et services autorisés, avec un accès contrôlé aux clés de chiffrement. Les données sont systématiquement chiffrées avant d'être écrites sur le disque. Voici comment :

Les données sont d'abord "fragmentées", c'est-à-dire divisées en blocs, et chaque bloc est chiffré avec sa propre clé de chiffrement des données (DEK – Data Encryption Key).

Chaque clé de chiffrement des données (DEK) est ensuite enveloppée à l'aide d'une clé de chiffrement de clés (KEK, Key Encryption Key). Les blocs chiffrés et les clés de chiffrement enveloppées sont alors distribués au travers de l'infrastructure de stockage de Google.

Si un morceau de données est mis à jour, il est chiffré avec une nouvelle clé, plutôt qu'en réutilisant la clé existante.

Lorsque les données doivent être récupérées (autrement dit lues et exploitées), le processus se répète en sens inverse.

Si un attaquant devait compromettre une clé individuelle ou obtenir un accès physique au stockage, il ne pourrait toujours pas lire les données des clients, car il devrait pour cela identifier tous les blocs de données d'un objet, les récupérer et retrouver également les clés de chiffrement associées.

Chiffrement par défaut des données en transit

Toutes les communications via Internet vers Google Cloud nécessitent des connexions TLS correctement « terminées », autrement dit dont l’intégrité a été pleinement vérifiée.

Un tel chiffrement protège vos données en transit même si les communications sont interceptées pendant que les données se déplacent entre votre site et le fournisseur de cloud computing ou entre deux services.

Cette protection est obtenue en chiffrant les données avant la transmission, en authentifiant les points d'extrémité et en déchiffrant et vérifiant les données à l'arrivée.

Transport Layer Security (TLS) est typiquement utilisé pour chiffrer les données en transit entre les services alors que Secure/Multipurpose Internet Mail Extensions (S/MIME) est plutôt utilisé pour la sécurité des messages électroniques.

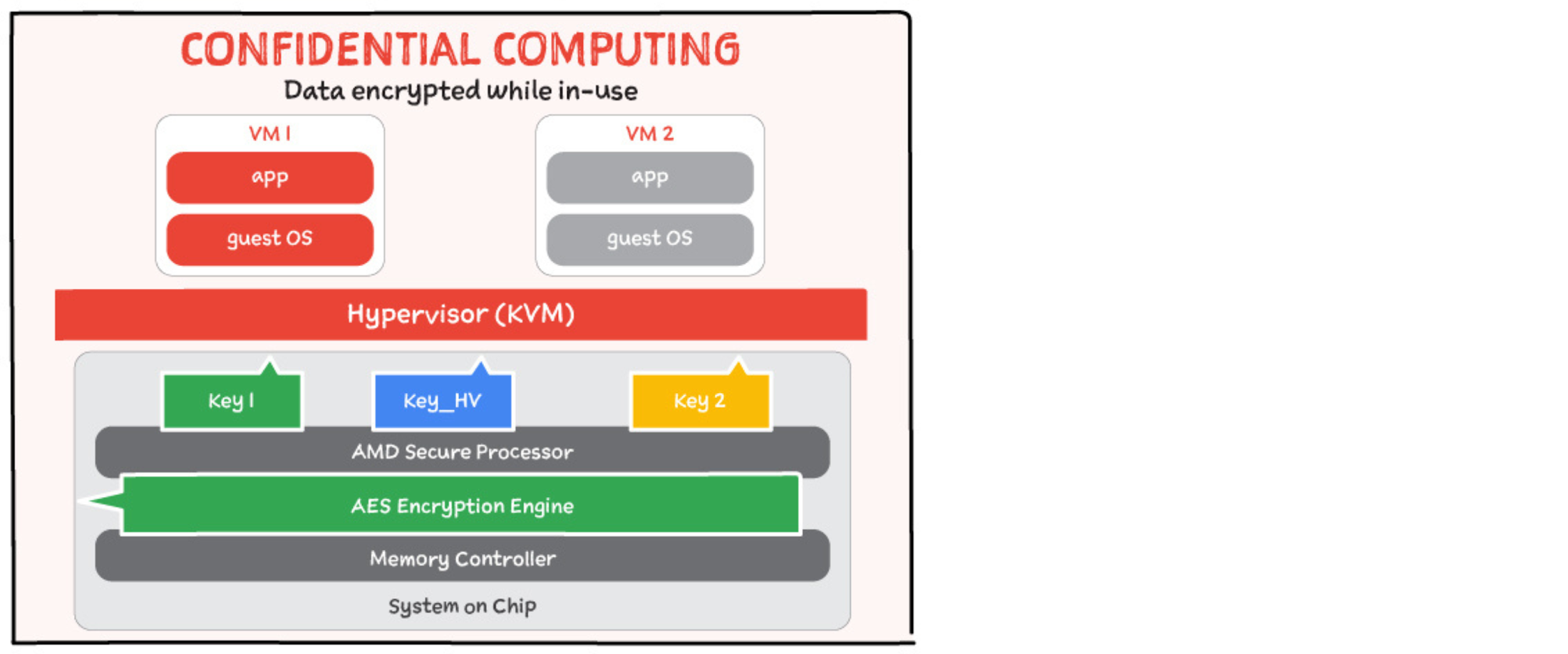

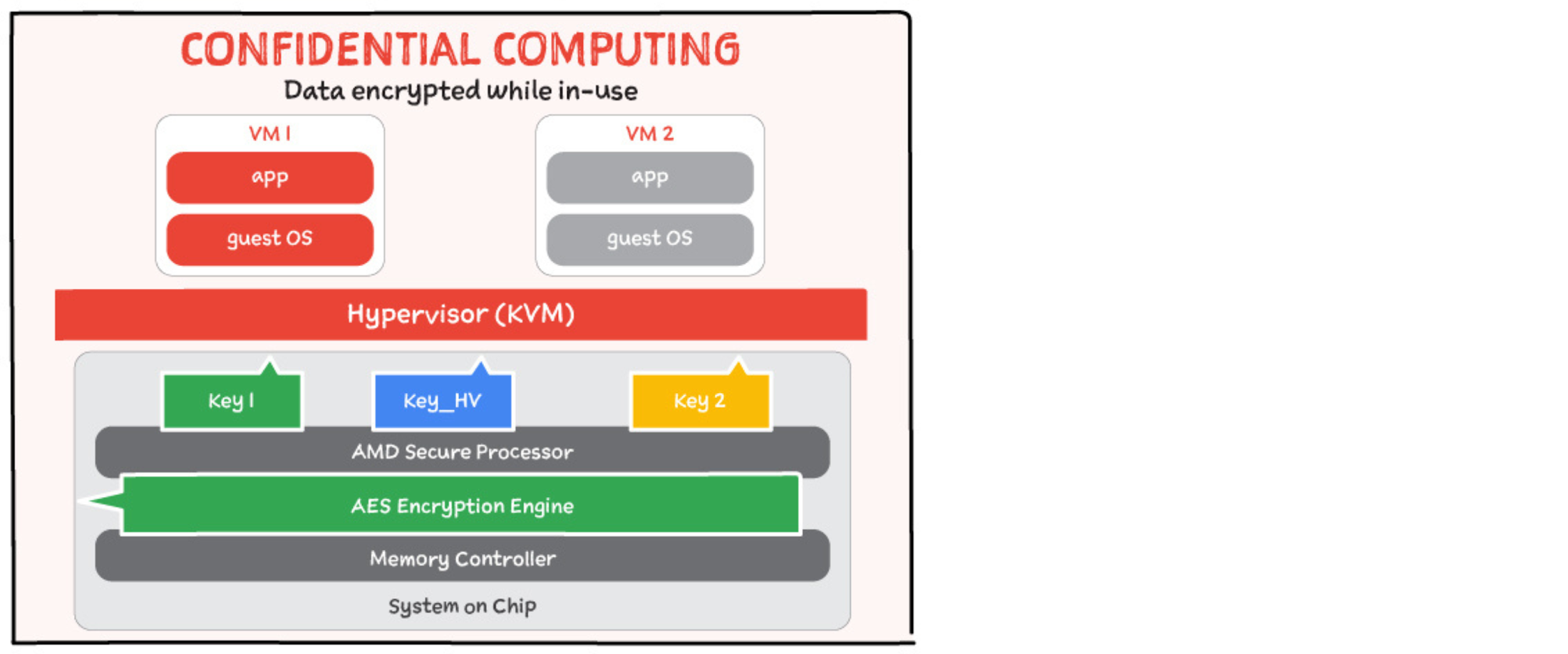

Le chiffrement de données en cours d'utilisation : L'informatique confidentielle

L'informatique confidentielle ajoute un "troisième pilier" à la protection des données. Elle protège vos données en mémoire contre toute compromission ou exfiltration en les chiffrant pendant leur traitement.

Vous pouvez protéger vos données lors de leur utilisation en vous appuyant aussi bien sur les VM confidentielles que sur les nœuds GKE confidentiels.

Ces protections reposent notamment sur les défenses offertes par les VM blindées (Shielded VMs) contre les rootkits et les bootkits.

Le chiffrement de la mémoire principale est effectué à l'aide d'un matériel dédié intégré au cœur des contrôleurs de puces mémoires. Chaque contrôleur comprend en effet un moteur AES haute performance. Ce dernier chiffre les données lorsqu'elles sont écrites dans la DRAM ou partagées entre les sockets, et les déchiffre lorsqu'elles sont lues. Il est important de signaler que Google n'a pas accès à la clé de chiffrement.

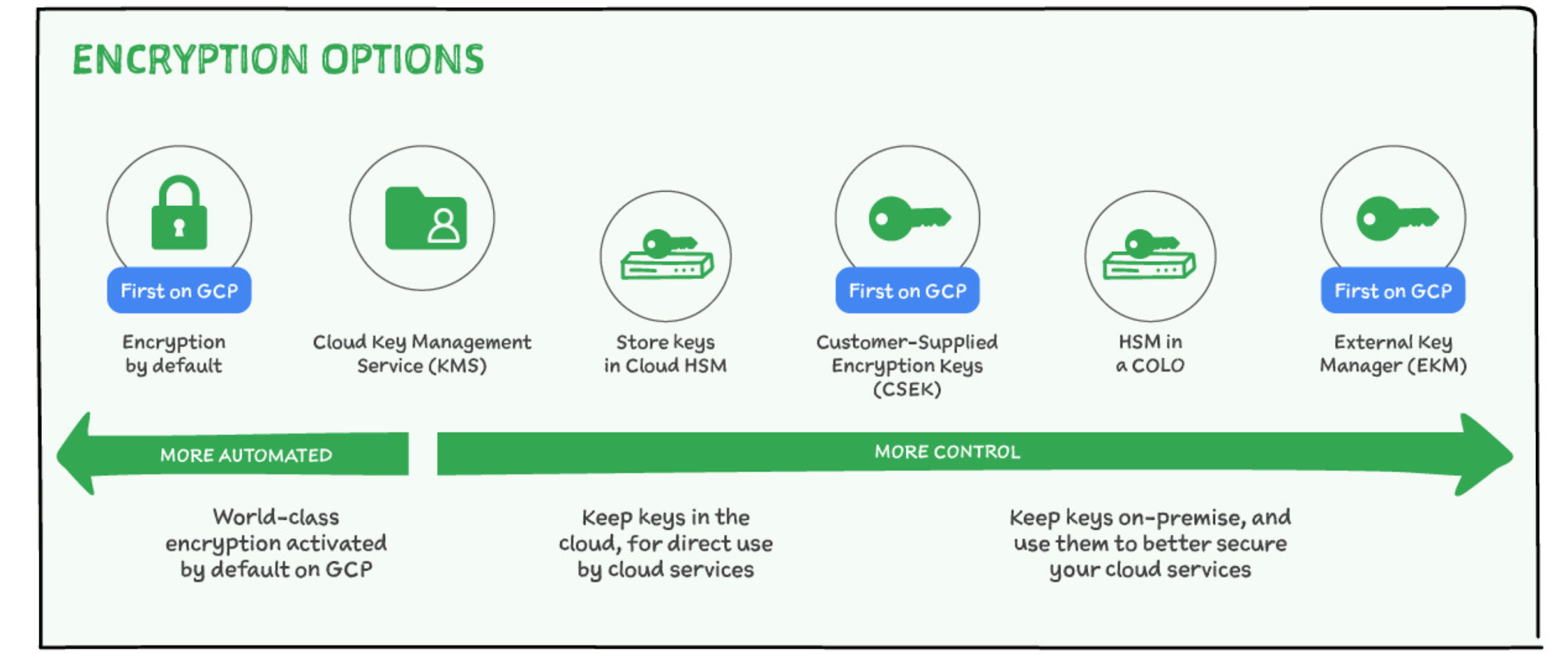

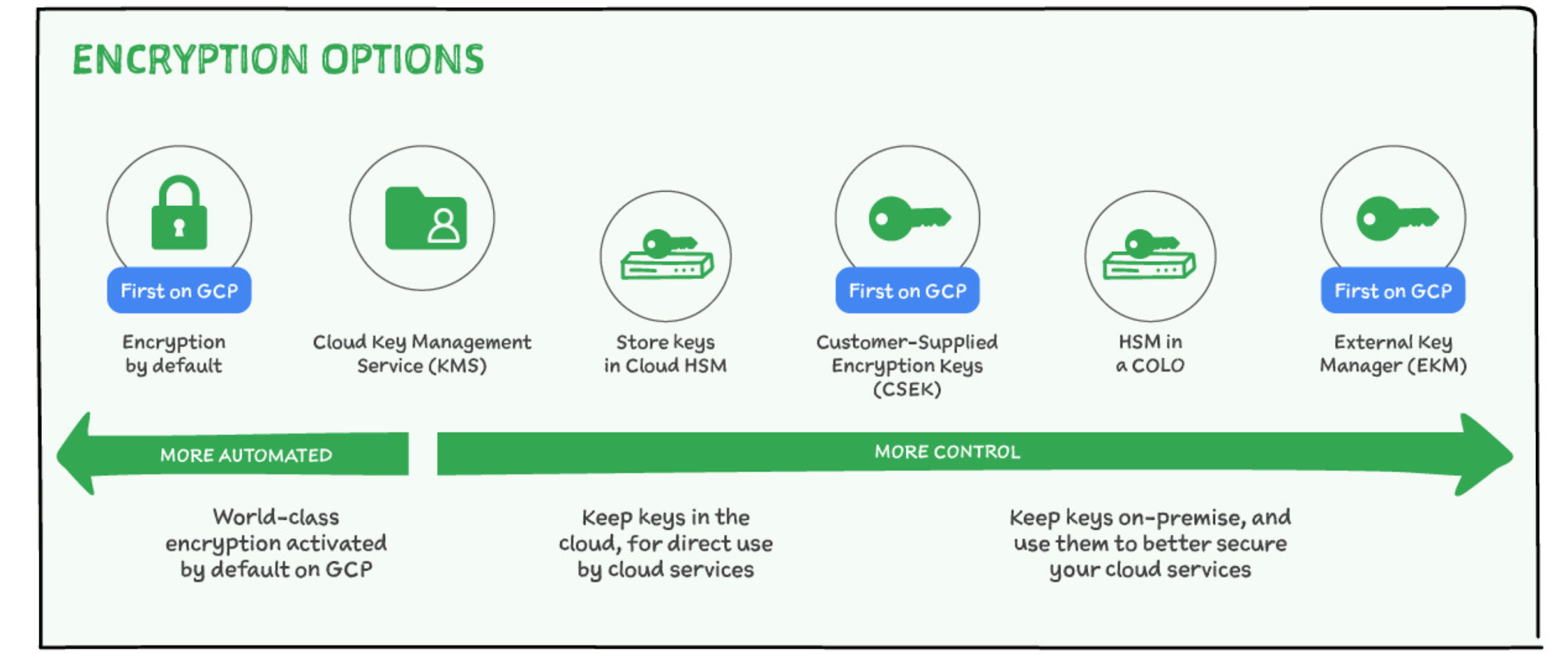

Options de chiffrement des données au repos

Même si dans la plupart des cas, le chiffrement par défaut suffit à apporter le niveau de sécurité attendu, Google Cloud propose à ses clients d'autres options en fonction de leur niveau de confiance et de leurs besoins professionnels.

Des clés de chiffrement fournies par l’entreprise

Si vous souhaitez ou devez opérer vos infrastructures cloud en n’accordant qu’une confiance minimale à Google Cloud, l’option CSEK (Customer Supplied Encryption Keys, autrement dit Clés de chiffrement fournies par le client) répond à vos besoins. Cette option vous permet de maintenir votre propre racine de confiance (root of trust) et de « pousser » les clés au moment de leur utilisation vers Google Cloud via une API. Ces clés sont stockées dans la RAM pendant le temps nécessaire à l'exécution de l'opération.

Avec CSEK, la charge et la responsabilité de protéger et ne pas perdre les clés vous incombent intégralement. Google n'a aucun moyen de récupérer vos données si vos clés sont supprimées ou perdues par inadvertance. Une erreur est si vite arrivée ! Par conséquent, si vous utilisez CSEK, vous devez être extrêmement prudent et investir dans votre propre système de distribution de clés pour envoyer des clés à Google au rythme de leur utilisation par vos applications.

Cloud KMS, le service de gestion de clés de Google Cloud

Autre option possible, le service de gestion des clés dans Google Cloud (Cloud Key Management Service) vous permet de tirer parti de notre système évolutif de gestion des clés à l'échelle mondiale. Avec Cloud KMS, vous conservez un contrôle intégral de toutes les opérations liées aux clés et pouvez activer l’audit de toutes les opérations sur toutes vos clés.

Cloud KMS vous évite de devoir créer votre propre système de distribution et de protection des clés tout en vous offrant une totale visibilité de chacune de leurs utilisations. Les clés créées et maintenues dans Cloud KMS sont utilisées comme clés de chiffrement en lieu et place des clés de chiffrement par défaut de Google.

L’option HSM (Hardware Security Modules)

Vous pouvez également stocker vos clés dans un module de sécurité matériel (HSM) hébergé dans le cloud.

Ce service vous permet de stocker des clés de chiffrement et d'effectuer des opérations cryptographiques dans un cluster de modules matériels de sécurité certifiés FIPS 140-2 Level 3. Google gère ce cluster HSM pour vous, de sorte que vous n'avez pas à vous soucier de la mise en cluster, de la mise à l'échelle ou des correctifs.

Parce que Cloud HSM utilise Cloud KMS comme frontal, vous pouvez tirer parti de toutes les commodités et fonctionnalités offertes par Cloud KMS.

L’option Cloud EKM (Gestionnaire de clés externes dans le cloud)

Avec Cloud EKM, vous pouvez utiliser les clés de chiffrement que vous gérez via un partenaire de gestion de clés externes. Ce dernier doit être pris en charge par Cloud EKM pour protéger les données dans Google Cloud.

Voici comment cela fonctionne :

Tout d'abord, vous créez ou utilisez une clé existante dans le système de votre partenaire de gestion de clés externe pris en charge par Cloud EKM. Cette clé possède un URI unique.

Ensuite, vous accordez à votre projet Google Cloud l'accès à l'utilisation de la clé hébergée dans le système du partenaire de gestion de clés externe.

Dans votre projet Google Cloud, vous créez une clé Cloud EKM, en utilisant l'URI de la clé gérée en externe.

La clé Cloud EKM et la clé externe du partenaire de gestion de clés fonctionnent ensemble pour protéger vos données. La clé externe n'est ainsi jamais exposée à Google.

Autres services de sécurité des données

Outre le chiffrement des données, d'autres services peuvent s’avérer utiles pour renforcer la sécurité des données dans Google Cloud :

Les VPC Service Controls atténuent les risques d'exfiltration de données en isolant les services multi-tenants.

Data Loss Prevention permet de découvrir, de classer et de protéger les données sensibles. Nous avons dédié un article à ce sujet sur ce Blog.

Pour une découverte plus approfondie du fonctionnement du chiffrement au repos et en transit au sein de nos différents services, consultez les livres blancs dédiés.

Pour plus de #GCPSketchnote, suivez notre repo GitHub. Et n’hésitez pas à suivre mes explorations de Google Cloud sur Twitter @pvergadia tout en gardant un œil sur thecloudgirl.dev.