Le Zero Trust et BeyondCorp de Google Cloud

Priyanka Vergadia

Staff Developer Advocate, Google Cloud

Contactez-nous

Si vous êtes une entreprise et que vous souhaitez vous développer, découvrez comment gagner en productivité avec Google Cloud ou contactez notre équipe commerciale.

Commencer iciImaginons que vous possédez une machine à remonter le temps et que vous vous apprêtez à organiser un évènement en présentiel en 2021 dans un contexte de pandémie. Vous devez bien entendu vous assurer que les participants ne courent aucun risque de contamination par le COVID. Dans cette perspective, vous mettez en place un dispositif afin de tester chaque personne, ne laissant entrer que ceux et celles qui affichent un résultat négatif. Vous faites bien entendu remplir un formulaire à chaque participant dans lequel il indique que son test est négatif. Mais vous ne pouvez pas faire confiance implicitement à vos invités pour la simple raison qu’ils peuvent avoir contracté la maladie entre le moment où ils ont eu leur résultat et celui où ils se rendent à votre évènement. Vous leur faites donc passer un test rapide sur place avant de les laisser entrer.

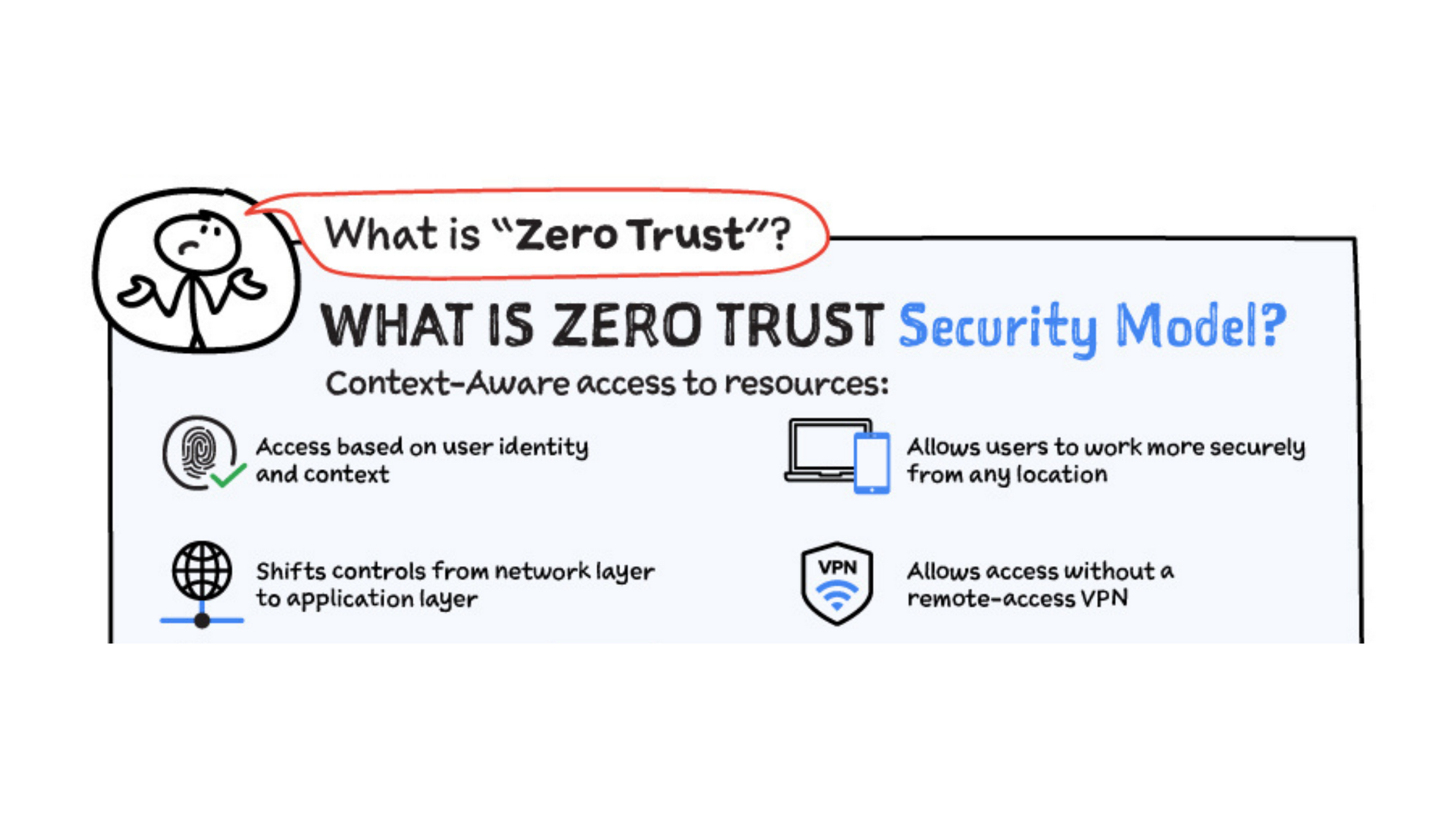

Comme dans ce scénario du monde réel, la confiance implicite dans n’importe quel composant d’un système numérique peut engendrer de gros risques de sécurité. Pour réduire les risques, le modèle de sécurité Zero-Trust exige que la confiance soit accordée par de multiples mécanismes et vérifiée en permanence. Cette approche peut être appliquée aussi bien à l’authentification des utilisateurs et à la protection des workloads qu’aux mécanismes et processus au cœur de votre système de production.

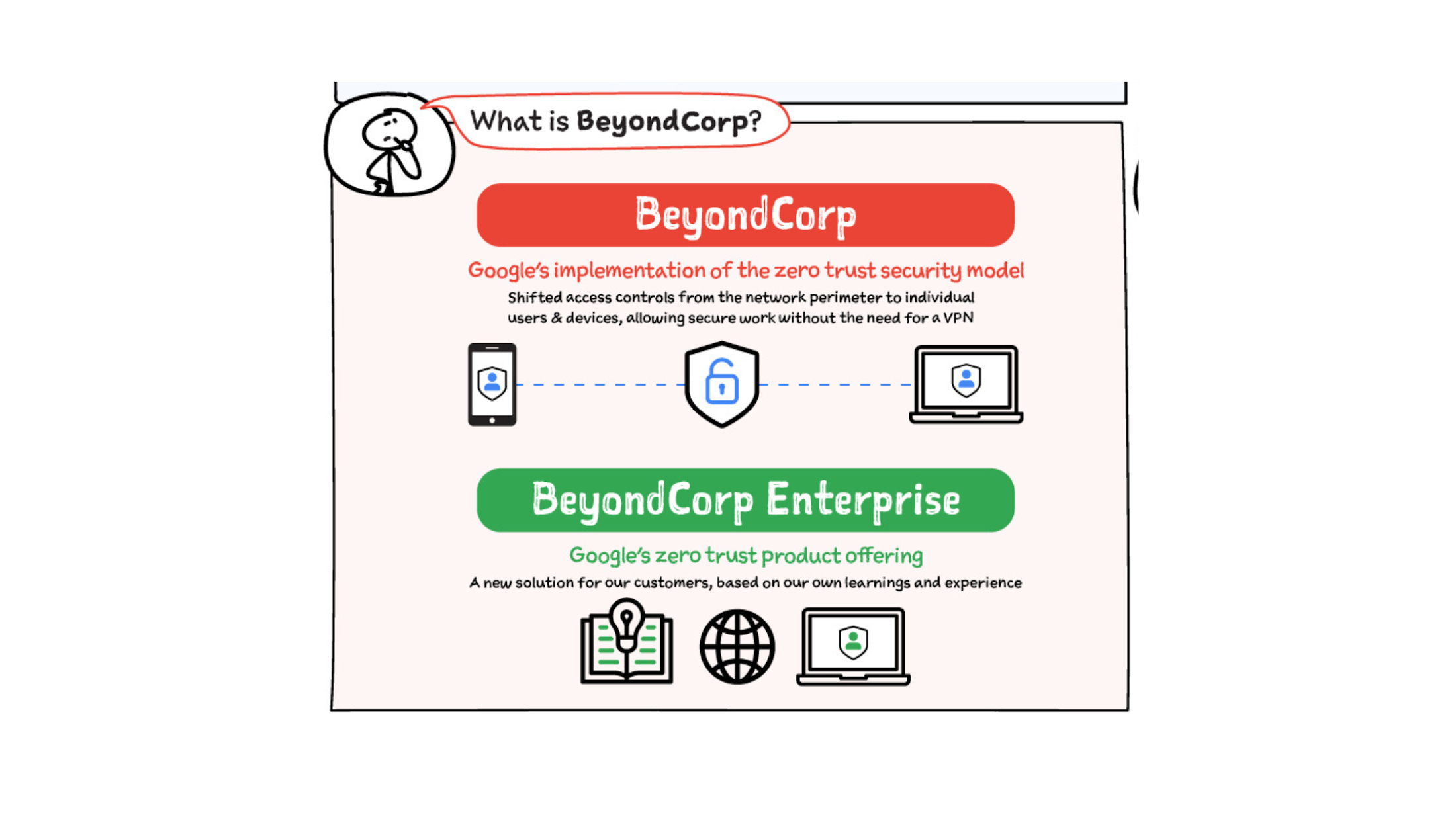

BeyondCorp, l’approche innovante Zero-Trust de Google

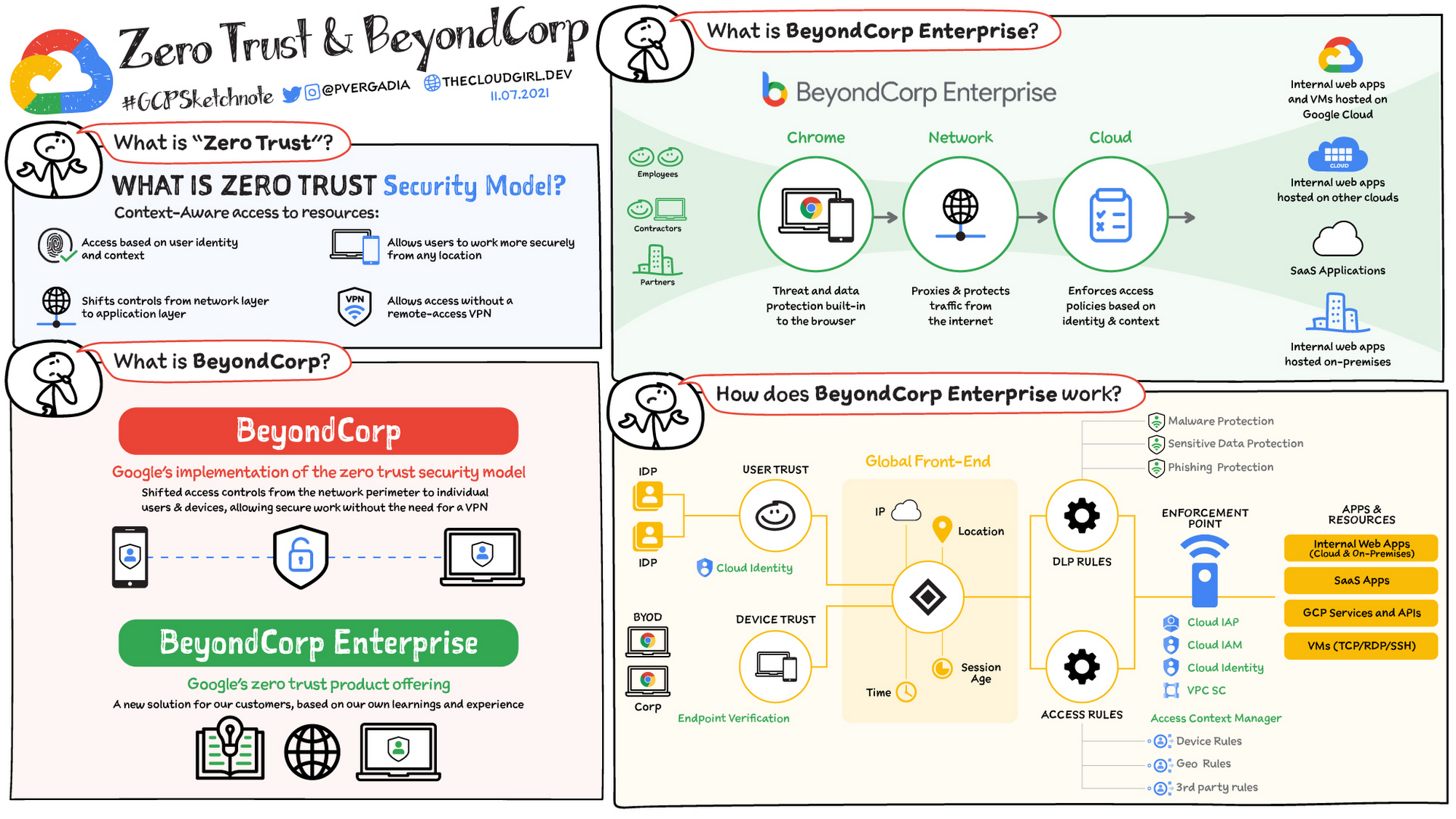

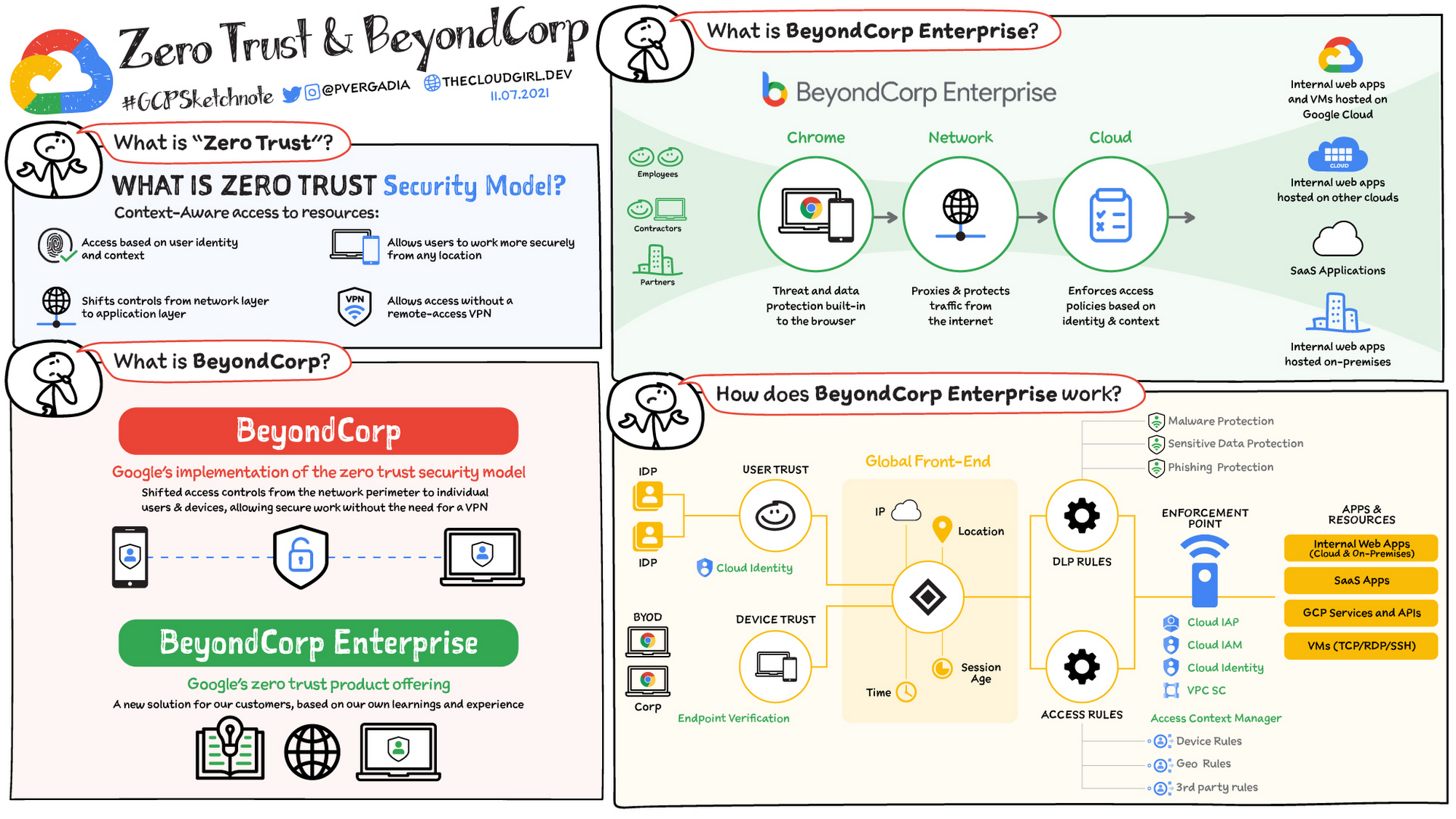

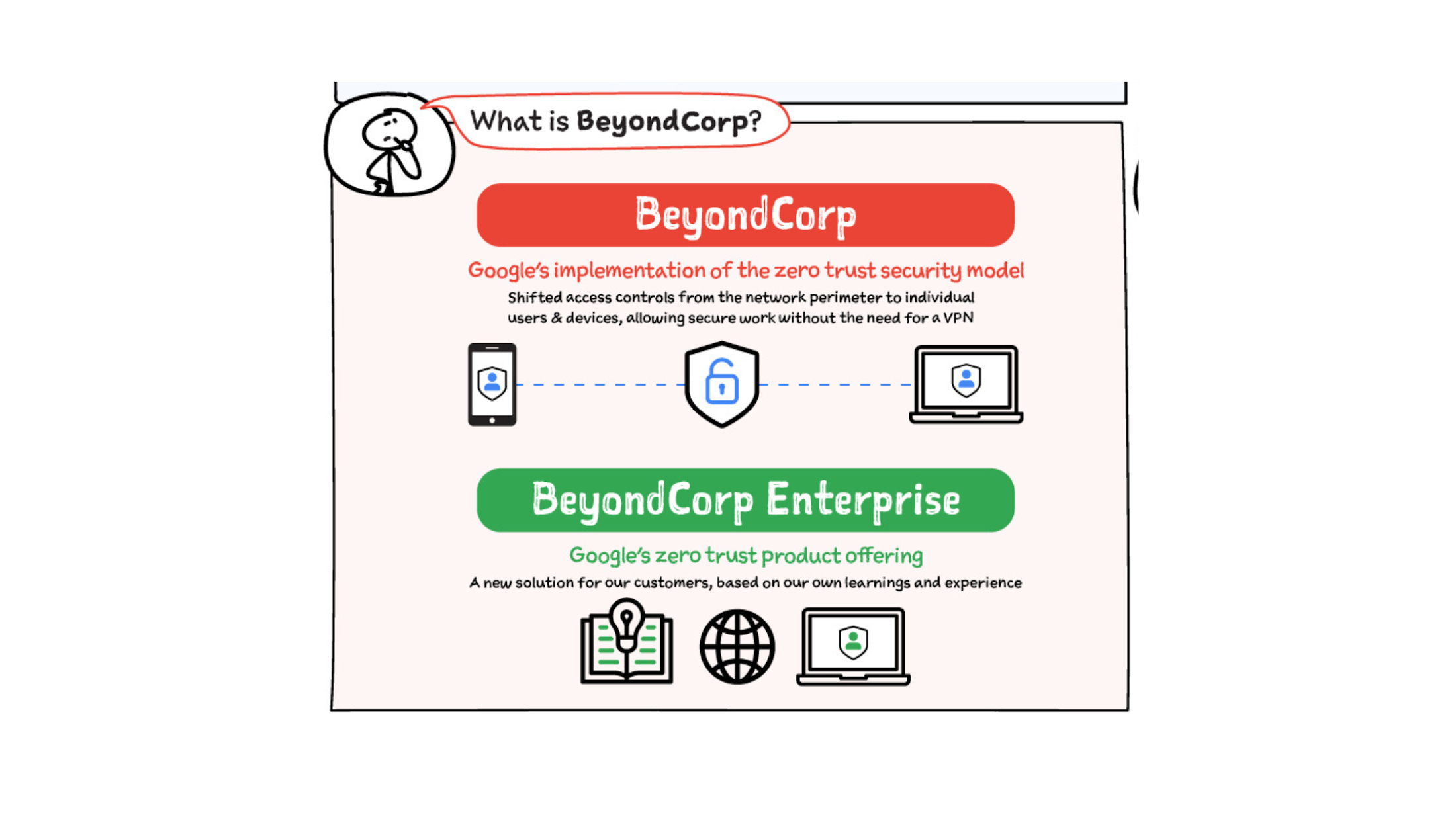

Dès 2011, Google proposait une nouvelle approche de la gestion des accès d'entreprise : le framework BeyondCorp pour faciliter l’implémentation du modèle de sécurité Zero Trust.

À l’origine, BeyondCorp était une initiative interne à Google visant à permettre à tous ses collaborateurs de travailler depuis des réseaux non sécurisés sans avoir recours à un VPN classique. Son principe est simple : en déplaçant la prise de décision d’accès au niveau de l’utilisateur et de son appareil, et non plus en fonction du réseau à partir duquel il se connecte, BeyondCorp transforme la façon de travailler tout en permettant aux collaborateurs d’exercer leurs missions de manière plus sûre depuis n'importe quel endroit.

Qu’est-ce que BeyondCorp Enterprise ?

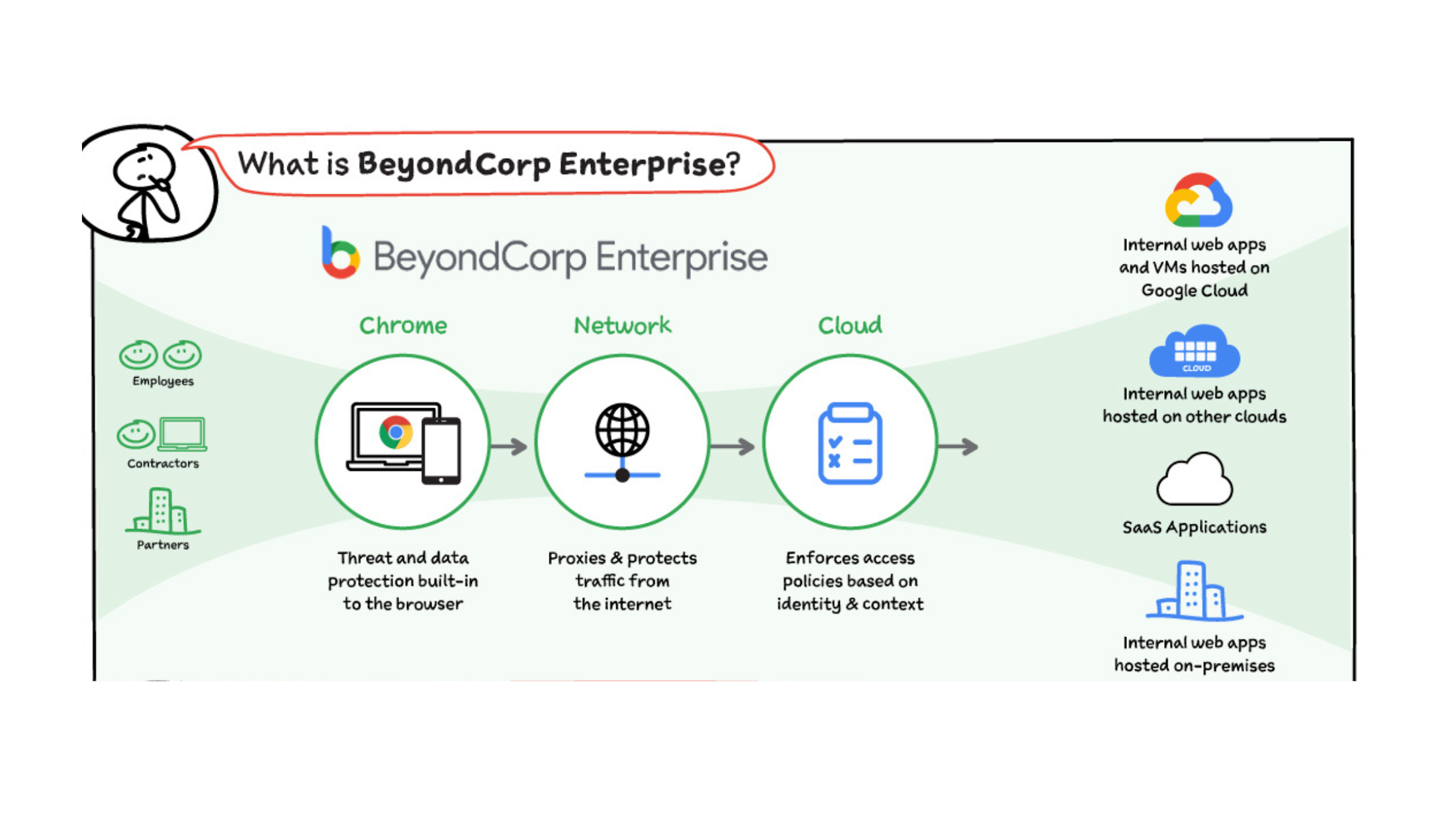

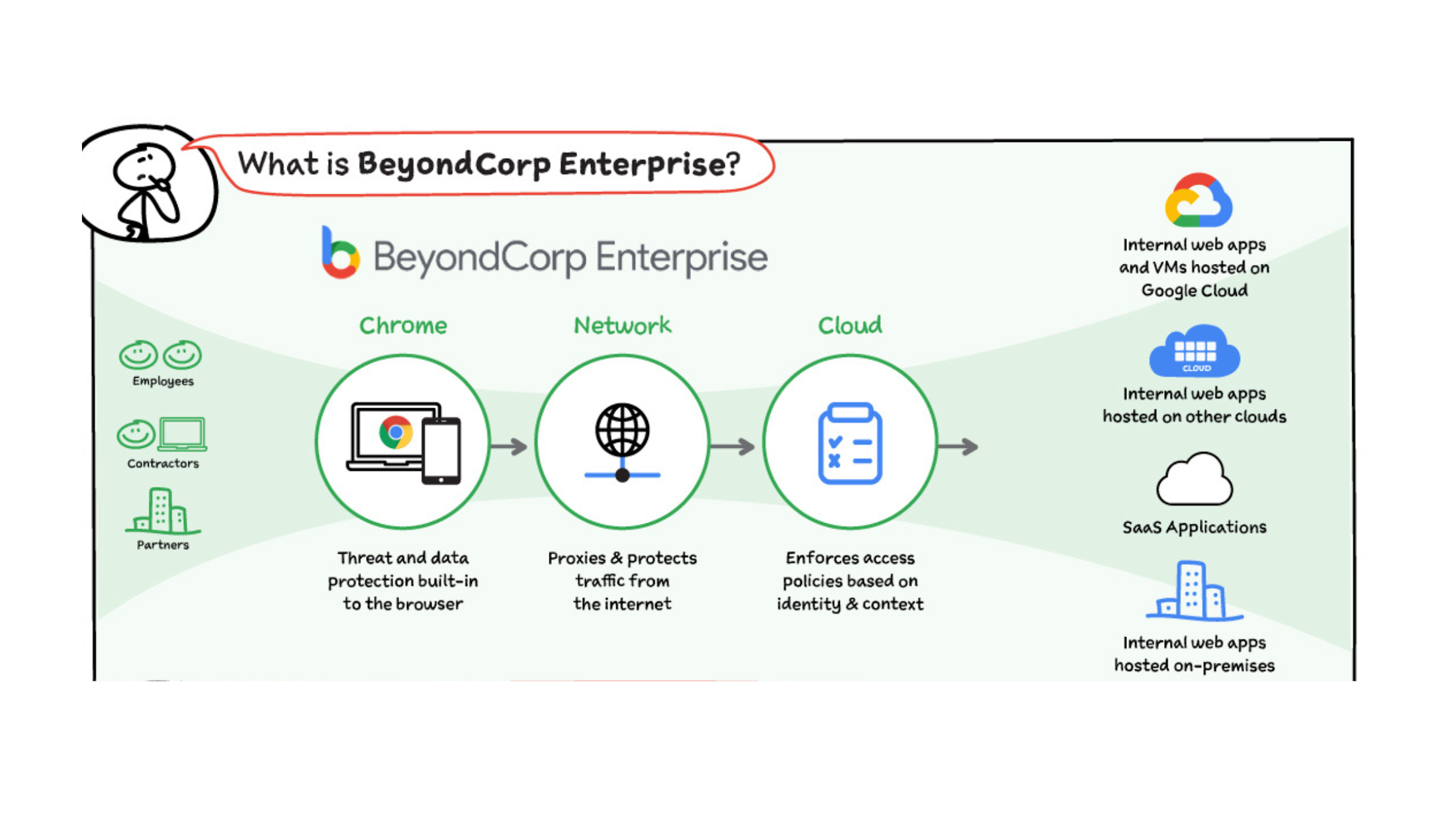

BeyondCorp Enterprise est l'implémentation commerciale du modèle de contrôle des accès développé depuis une dizaine d'années par Google. Dit autrement, c’est un service cloud qui implémente le framework BeyondCorp au-dessus de vos ressources Google Cloud.

Dans un tel modèle, personne ne peut accéder aux ressources à moins de satisfaire à toutes les règles et conditions requises, codifiées dans les politiques d'accès définies pour chaque ressource. En pratique, avec BeyondCorp Enterprise, nous aidons vos collaborateurs à accéder aux applications et aux ressources de manière simple et sécurisée.

Son fonctionnement repose sur l’utilisation de Chrome (ou un navigateur basé sur Chromium) avec des protections intégrées contre les menaces et pour la protection des données. Le réseau Google surveille et protège le trafic vers les ressources tout en permettant aux organisations d'appliquer des règles contextuelles (en utilisant des facteurs tels que l'identité, les informations sur l'appareil, la localisation, l'heure de la journée, le réseau utilisé par l'employé, etc.) pour autoriser ou non l’accès aux ressources demandées.

BeyondCorp Enterprise procure deux avantages essentiels :

* Des contrôles d'accès très complets aident à protéger l'accès aux systèmes (applications, machines virtuelles, API, etc.) en tenant compte des contextes de la demande utilisateur pour garantir que chaque demande est authentifiée, autorisée et aussi sûre que possible.

* Les protections sur les données et contre les menaces apportent un niveau de sécurité supplémentaire à vos appareils d'entreprise en défendant les utilisateurs contre les risques d'exfiltration tels que le copier-coller, en étendant la prévention des pertes de données (DLP) au navigateur et en empêchant les logiciels malveillants de pénétrer dans les appareils gérés par l'entreprise.

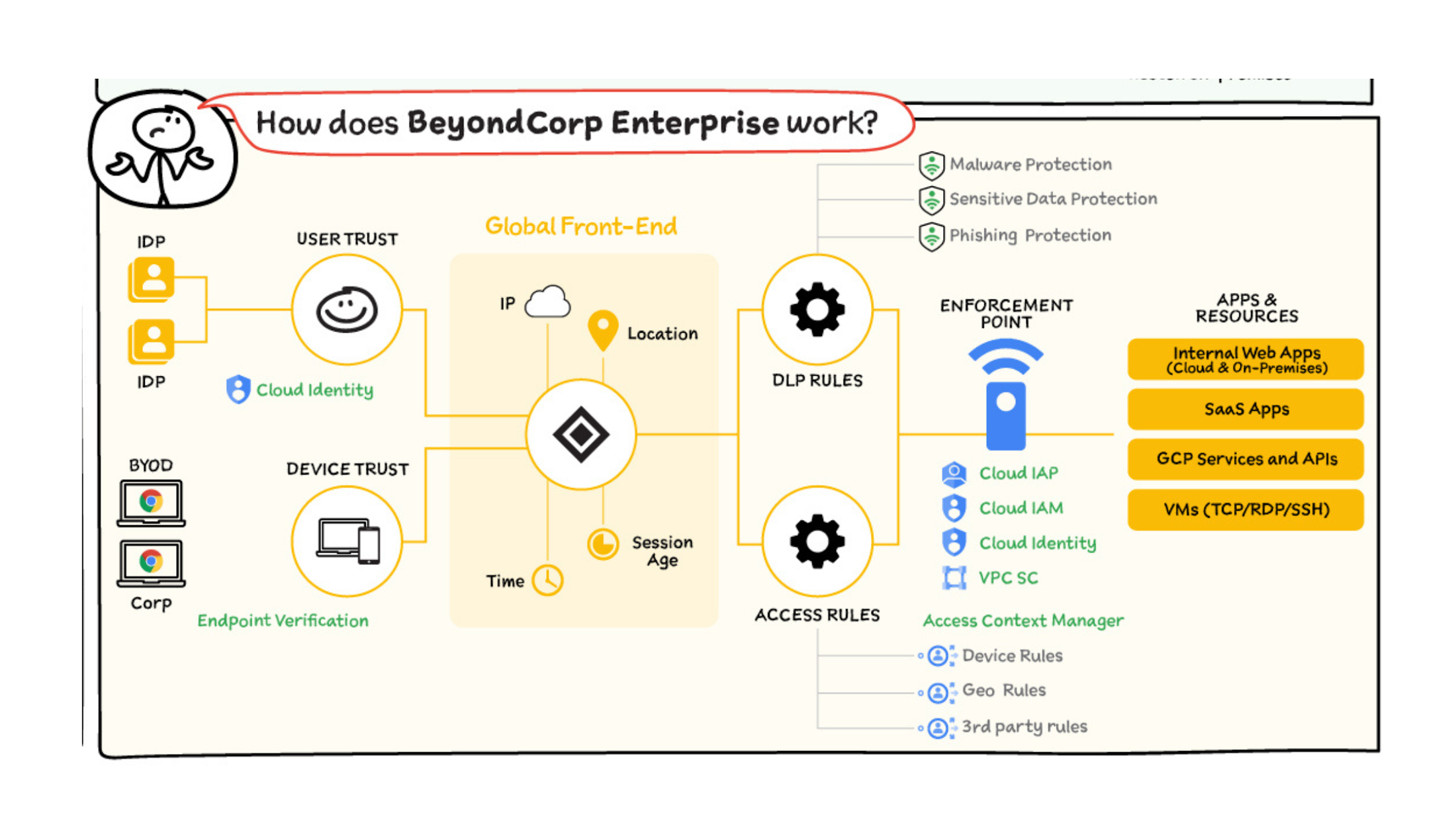

Comment fonctionne BeyondCorp Enterprise ?

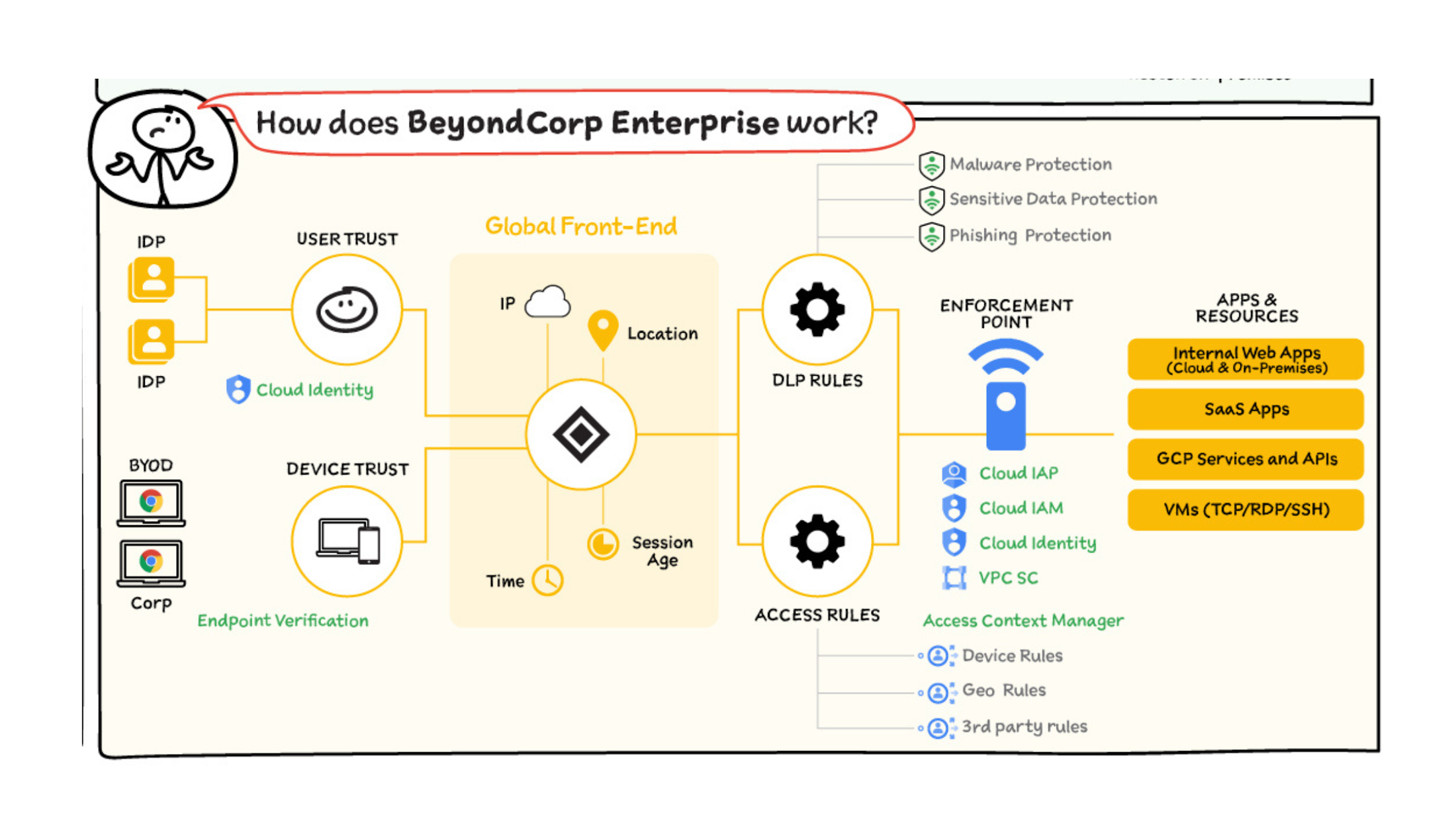

BeyondCorp fonctionne en se concentrant sur les utilisateurs et les appareils plutôt que sur les réseaux et les emplacements. Il analyse séparément puis ensemble les contextes et preuves liées à l’identification de l’utilisateur et à l’identification (et l’état de sécurité) de son appareil.

Des critères de base comme l’adresse IP, la position géographique, l’heure de connexion, la durée de la session sont combinés pour déterminer le contexte de connexion et accorder ou non les autorisations d’accès mais aussi quelles règles DLP seront appliquées.

Différentes règles d’accès peuvent être définies pour chaque ressource. Typiquement, on peut indiquer que telle ressource ne peut pas être accédée depuis une position géographique venant d’un autre pays ou encore que seuls les employés utilisant un appareil chiffré pourront y avoir accès. Couplé aux conditions IAM, vous pouvez augmenter la granularité de ce niveau d'accès en autorisant par exemple l'accès uniquement entre 9h00 et 17h00.

Sécurisation des ressources avec Google Cloud IAP

Google Cloud IAP (Identity Aware Proxy) vous permet d'appliquer les conditions IAM (Identity & Access Management, gestion des identités et des accès) sur les ressources Google Cloud et contribue à établir une couche d'autorisation centrale pour vos ressources Google Cloud accessibles par le trafic HTTPS et SSH/TCP.

Avec IAP, vous pouvez établir un modèle de contrôle d'accès au niveau des ressources au lieu de vous appuyer sur des pare-feux au niveau du réseau. Une fois sécurisées, vos ressources sont accessibles à vos employés, à partir de leurs appareils, sur votre réseau, pour autant que cet employé, ce réseau et cet appareil respectent toutes les règles et conditions d'accès préalablement définies.

Application des conditions IAM

Les conditions IAM (gestion des identités et des accès) vous permettent de définir et d'appliquer, sur les ressources Google Cloud, un contrôle d'accès conditionnel, basé sur de multiples attributs.

Avec les conditions IAM, vous pouvez choisir d'accorder des autorisations aux principaux utilisateurs uniquement si les conditions configurées sont remplies. Les conditions IAM peuvent limiter l'accès à l'aide de divers attributs, notamment les niveaux d'accès.

Les conditions sont spécifiées dans les « rôles IAP » associés aux politiques IAM d'une ressource.

BeyondProd

Les informations d'identification d'un utilisateur pouvant être saisies par des acteurs malveillants, un modèle de sécurité axé sur le périmètre est désormais inadéquat. De même, tout logiciel qui interagit avec le monde extérieur doit être protégé à plusieurs niveaux.

C'est pourquoi il est judicieux d'appliquer une approche Zero Trust au sein même de votre environnement de protection et dans la manière dont vous l’exploitez, en englobant la façon dont les logiciels sont conçus, produits, gérés et interagissent avec d'autres logiciels.

Google a publié un livre blanc sur notre modèle BeyondProd pour expliquer comment nous protégeons notre architecture cloud-native et pour aider les organisations à apprendre à appliquer les principes de sécurité Zero Trust dans ce domaine.

Cet article n’offre qu’un aperçu du modèle de sécurité Zero Trust de Google et de sa mise en œuvre commerciale au travers de notre solution cloud BeyondCorp Enterprise. Pour un examen plus approfondi de BeyondCorp Enterprise, consultez notre documentation.