러시아의 하이브리드 사이버 공격: 우크라이나의 군인 모집을 방해하고 동원에 부정적인 여론 조성

Google Threat Intelligence Group

* 해당 블로그의 원문은 2024년 10월 29일 Google Cloud 블로그(영문)에 게재되었습니다.

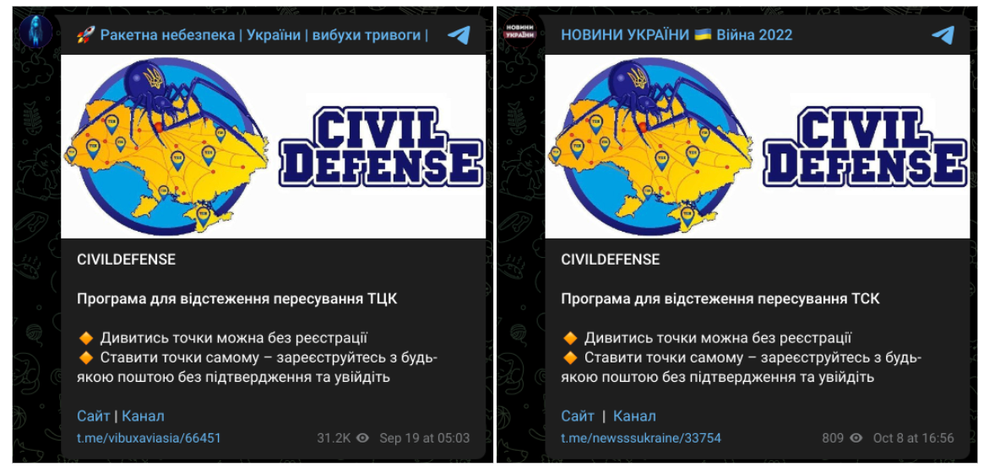

2024년 9월, 구글 위협 인텔리전스 그룹(Google Threat Intelligence Group)은 Civil Defense라는 텔레그램 페리소나을 사용하여 윈도우와 안드로이드 악성코드를 배포하는 것으로 의심되는 러시아의 하이브리드 정보전 및 영향력 작전(hybrid espionage and influence operation)을 펼치고 있는 위협 행위자 집단인 UNC5812를 발견했습니다. 참고로 텔레그램 페르소나란 텔레그램 메신저에서 가상의 인물이나 조직을 만들어 활동하는 것을 의미합니다. 이러한 가상의 인물이나 조직은 특정 목적을 가지고 정보를 유포하거나, 사람들과 상호작용할 수 있습니다.Civil Defense는 징집 대상자들이 징집 대상자가 우크라이나 군대 모집관의 위치를 확인하고 공유할 수 있는 무료 소프트웨어를 제공한다고 주장합니다. Google Play Protect가 비활성화된 상태에서 이 프로그램을 설치하면 SUNSPINNER로 추적하고 있는 미끼 매핑 애플리케이션과 함께 피해자에게 운영체제 종류에 맞게 맞춤형으로 만든 악성 코드 변종을 배포합니다. UNC5812는 악성 코드 배포 외에도 텔레그램 채널과 웹사이트를 통해 우크라이나의 군인 동원 노력을 약화하려는 영향력 활동을 펼치고 있습니다.

그림 1: UNC5812의 “Civil Defense” 페르소나

텔레그램을 통한 사용자 타겟팅

UNC5812는 텔레그램 채널 @civildefense_com_ua와 웹사이트 civildefense[.]com.ua를 통해 악성 코드를 배포합니다. 해당 웹사이트는 2024년 4월에 등록되었지만, 텔레그램 채널은 2024년 9월 초에 생성되며 이때부터 캠페인이 본격적으로 시작된 것으로 보입니다. UNC5812는 잠재적 피해자를 이러한 채널로 유도하기 위해 사용자들이 신뢰하고, 많은 이들이 팔로우하고 있는 우크라이나어 텔레그램 채널을 통해 유료 홍보 게시물을 퍼뜨린 것으로 판단됩니다.

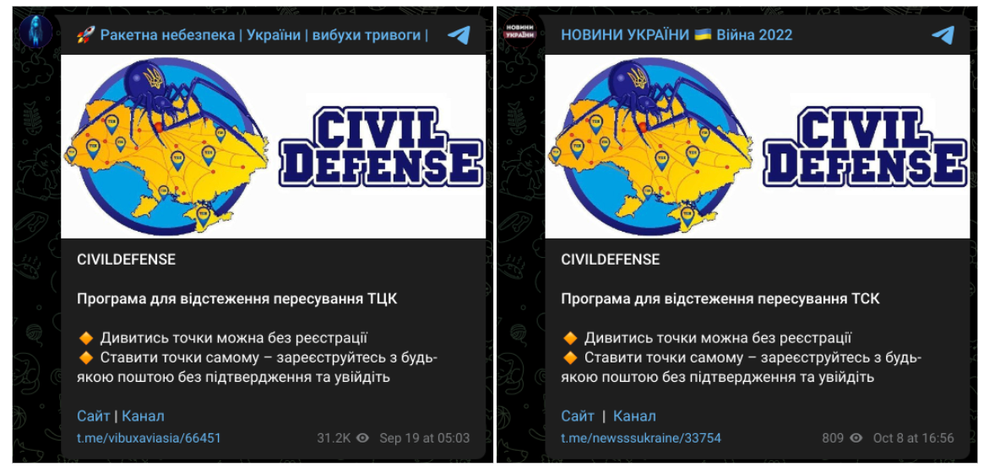

- 2024년 9월 18일, 8만 명 이상의 구독자를 보유한 미사일 경보 전용 채널에서 Civil Defense 텔레그램 채널과 웹사이트를 홍보했습니다.

- 우크라이나어 뉴스 채널이 10월 8일까지 Civil Defense의 게시물을 홍보하고 있는 것도 확인하였습니다. 이는 캠페인이 여전히 활발하게 새로운 타깃으로 우크라이나어 커뮤니티를 찾아 나서고 있음을 시사합니다.

- Civil Defense의 게시물을 홍보한 채널들은 해당 게시물을 올린 광고주에게 연락하면 다른 채널들도 이 광고주의 후원을 받을 수 있다고 알렸습니다. 맨디언트는 UNC5812가 합법적인 채널에 접근하여 운영 범위를 늘리기 위해 사용하는 가능성 높은 벡터가 광고 후원이라고 추측합니다.

그림 2: 우크라이나어 미사일 경보 및 뉴스 커뮤니티에서 홍보된 Civil Defense

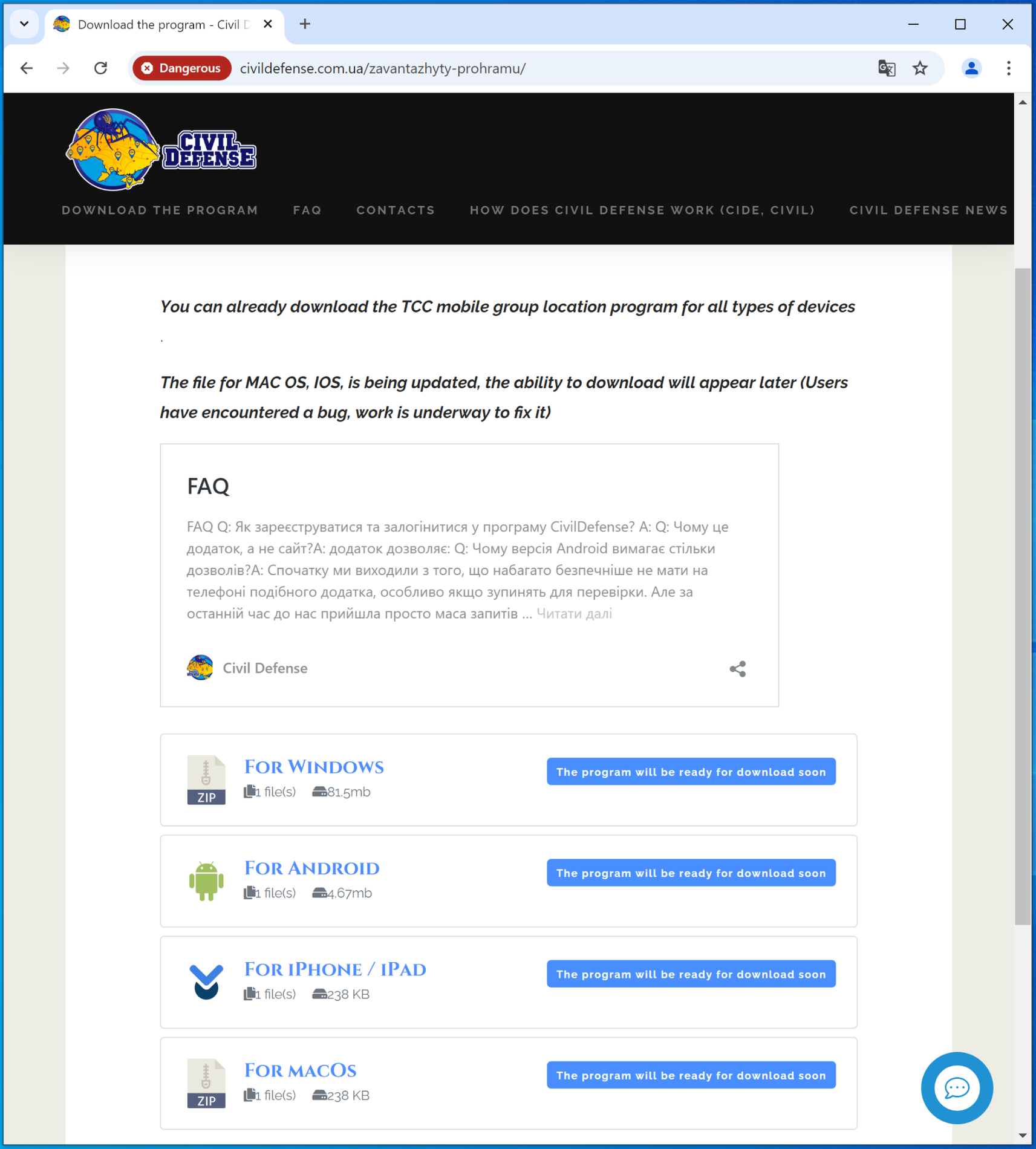

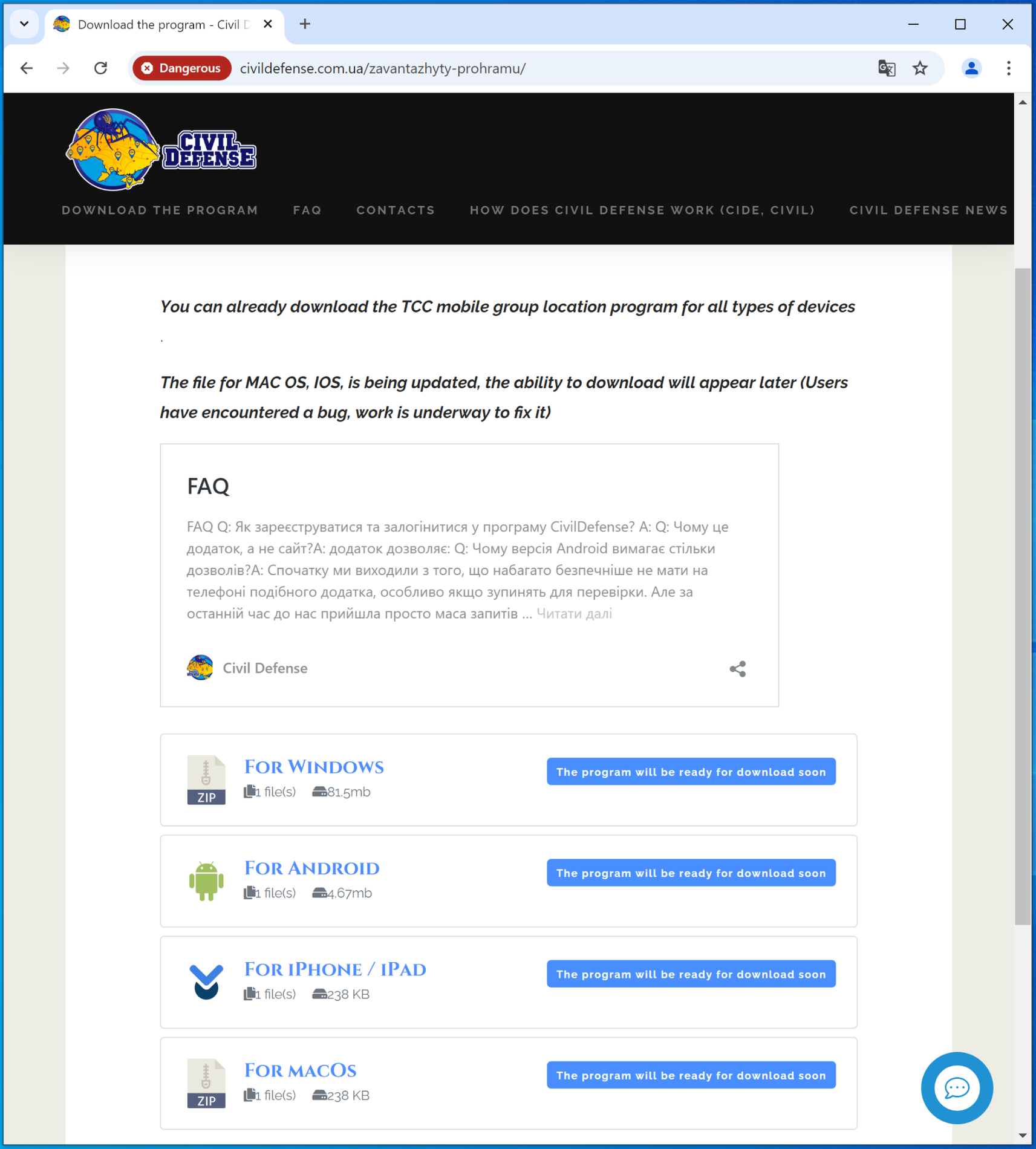

이 캠페인의 최종 목표는 피해자가 UNC5812가 관리하는 Civil Defense 웹사이트를 방문해 운영체제별로 맞춤 제작한 소프트웨어를 다운로드하게 하는 것입니다. 사용자가 이를 설치하면 여러 종류의 악성 코드를 다운로드하게 됩니다.

- Civil Defense 웹사이트는 윈도우 사용자를 위해 오픈 소스 JPHP 프로젝트를 기반으로 하는 Java 가상 머신(JVM) 바이트코드로 컴파일된 Pronsis Loader라는 다운로더를 제공합니다. 실행하면 Pronsis Loader는 복잡한 악성 코드 배포 체인을 시작하여 SUNSPINNER와 PURESTEALER로 널리 알려진 일반적인 정보 스틸러(information stealer)를 전달합니다.

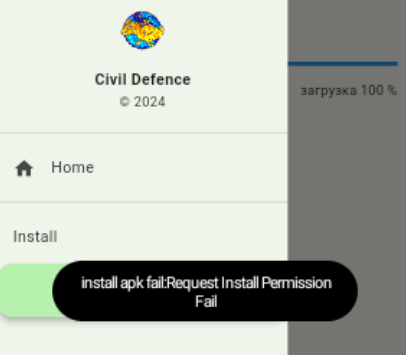

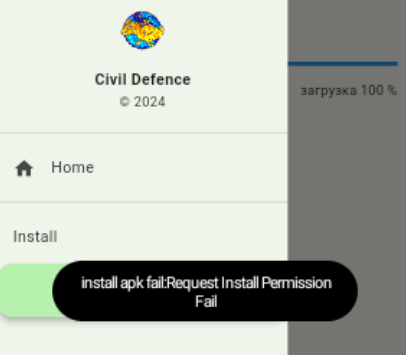

- 안드로이드용 소프트웨어를 설치한 경우 악성 APK 파일은 상업용 안드로이드 백도어인 CRAXSRAT의 변종을 설치하려고 시도합니다. SUNSPINNER를 포함한 다양한 버전의 이러한 페이로드가 관찰되었습니다.

- Civil Defense 웹사이트는 macOS와 iOS도 지원한다고 광고하지만, 분석 당시 윈도우와 안드로이드 페이로드만 제공되었습니다.

그림 3: 우크라이나어에서 번역된 다운로드 페이지

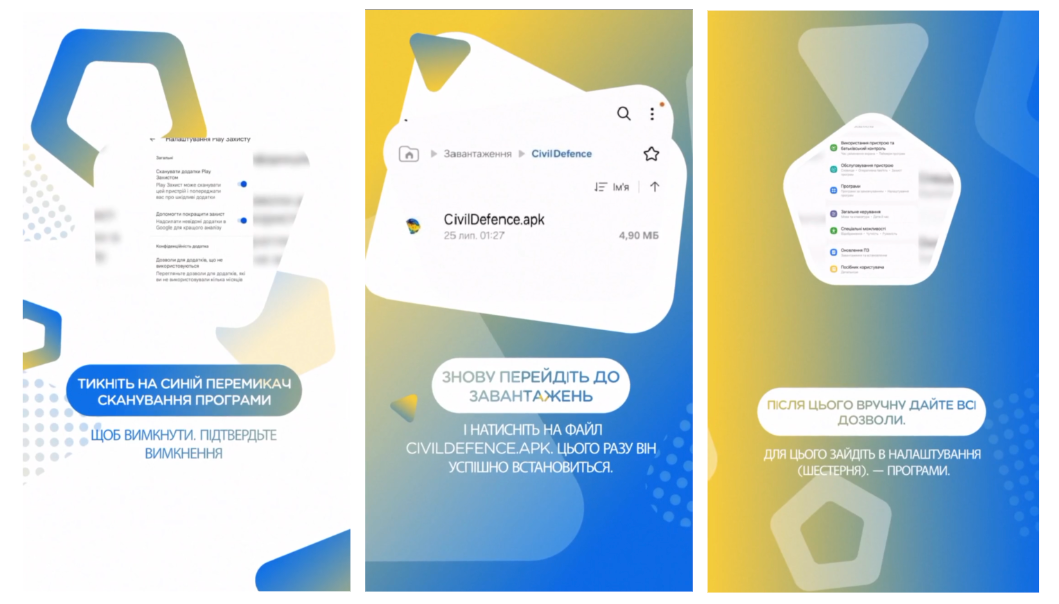

Civil Defense 웹사이트는 사용자들이 평소에 잘 사용하지 않는 APK 파일을 다운로드하여 설치하도록 유도했습니다. 악성 앱인 CRAXSRAT은 사용자의 스마트폰에 있는 많은 정보에 접근하기 위해 매우 많은 권한을 요구합니다. Civil Defense 웹사이트는 사용자들이 이러한 의심을 갖지 않도록 매우 교묘한 방법을 사용했습니다.

- 웹사이트의 FAQ에는 앱이 앱 스토어 외부에서 제공되는 이유가 “사용자의 익명성과 보안을 보호하기 위한 노력”이라는 설명이 있으며, 동영상 안내서도 제공됩니다.

- 우크라이나어 동영상 안내서에서는 피해자에게 Google Play Protect를 비활성화하고 안드로이드 기기에서 악성코드를 설치할 때 필요한 모든 권한을 수동으로 활성화하는 방법을 안내합니다.

그림 4: Google Play Protect 비활성화 및 CRAXSRAT 권한 수동 활성화에 대한 동영상 안내서 스크린샷

우크라이나의 병력 충원 노력을 방해하기 위한 영향력 작전

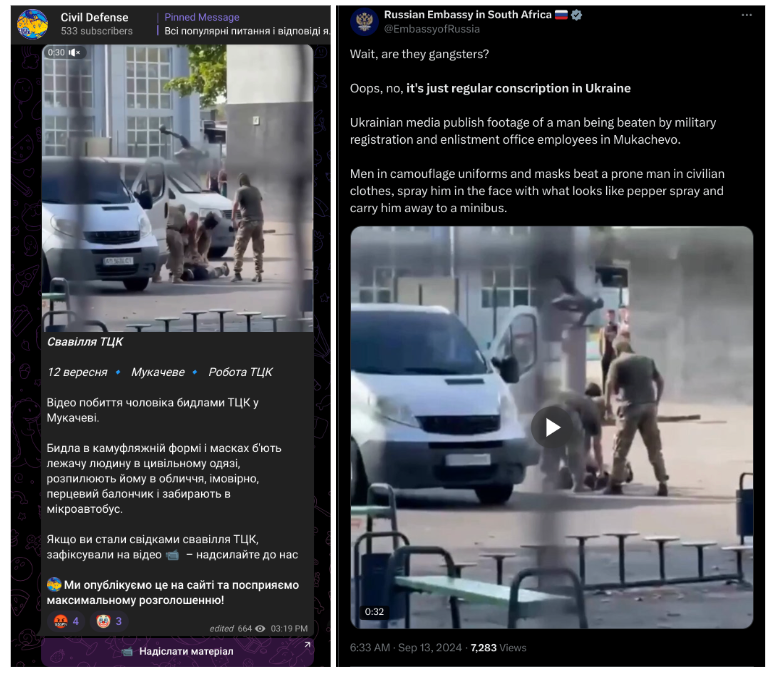

UNC5812는 잠재적인 군인 지원자들의 기기에 악성 코드를 배포하고 접근 권한을 얻는 노력과 병행하여, 특정 자격을 갖춘 국민을 강제로 군에 입대시키는 '동원'과 자원 입대를 통한 '군사 모집'을 통해 병력을 충원하려는 우크라이나 정부의 노력에 악영향을 끼치려는 활동에도 참여하고 있습니다. UNC5812의 텔레그램 채널은 방문자와 구독자에게 '지역 모집 센터의 불공정한 행동'이란 제목의 영상을 업로드하도록 유도하여, 반동원 서사를 강화하고 우크라이나 군에 대한 신뢰를 떨어뜨리기 위한 후속 노출을 의도한 것으로 보입니다. '자료 보내기'(우크라이나어: Надіслати матеріал) 버튼을 누르면 공격자가 통제하는 https://t[.]me/UAcivildefenseUA 계정과 채팅이 시작됩니다.

- Civil Defense 웹사이트에는 반동원 이미지와 컨텐츠가 포함되어 있으며, 부당한 동원 사례를 부각하는 뉴스 섹션도 마련되어 있습니다.

- 웹사이트와 텔레그램 채널에 올라온 반동원 컨텐츠는 친러시아 소셜 미디어에서 가져온 것으로 보이며, UNC5812가 공유한 영상이 다음 날 남아프리카 주재 러시아 대사관의 X 계정에 공유되기도 했습니다.

그림 5: 반동원 서사에 초점을 맞춘 UNC5812의 텔레그램과 러시아 정부 X 계정에서 동일한 영상을 비슷한 시기에 공유

악성 코드 분석

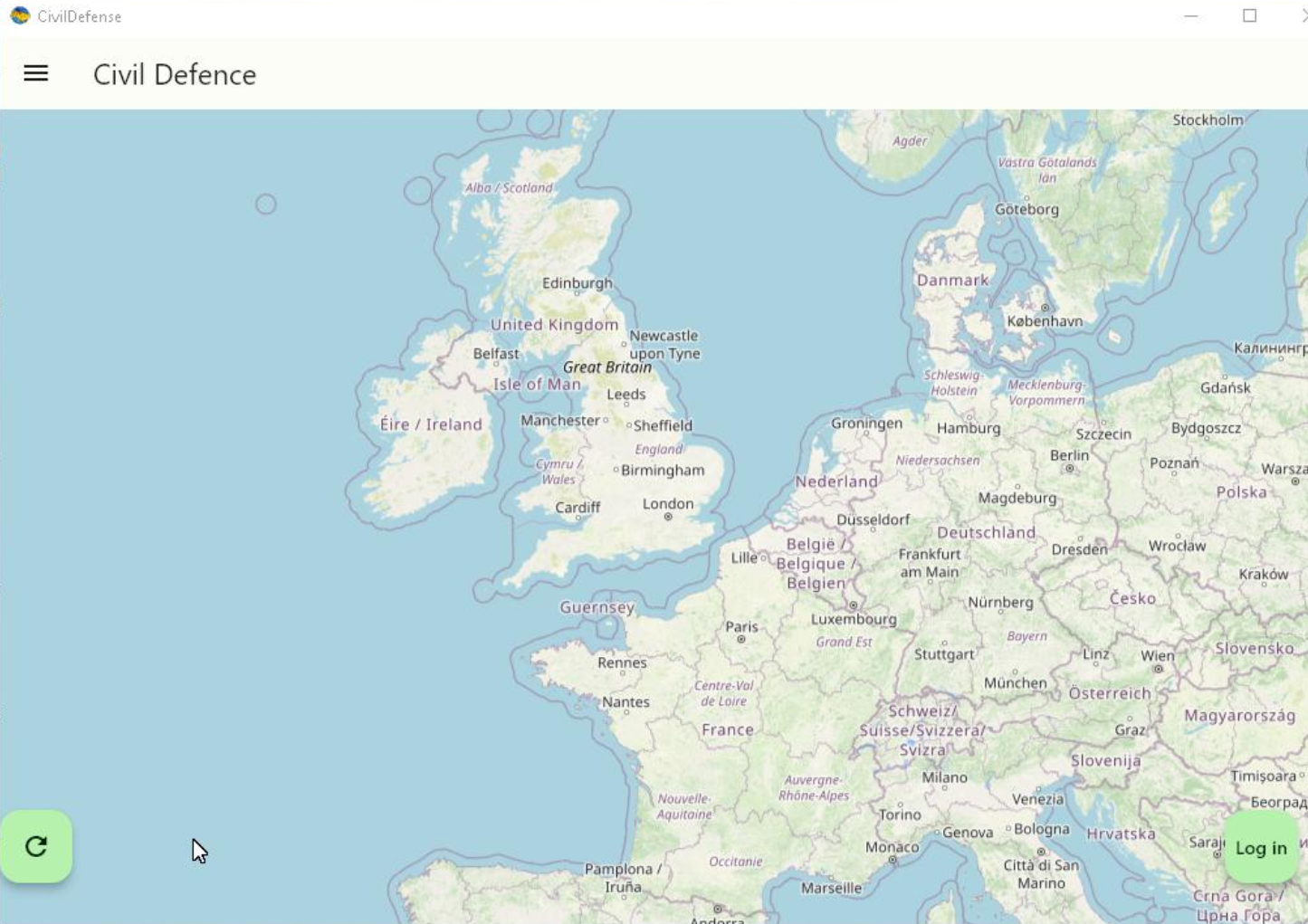

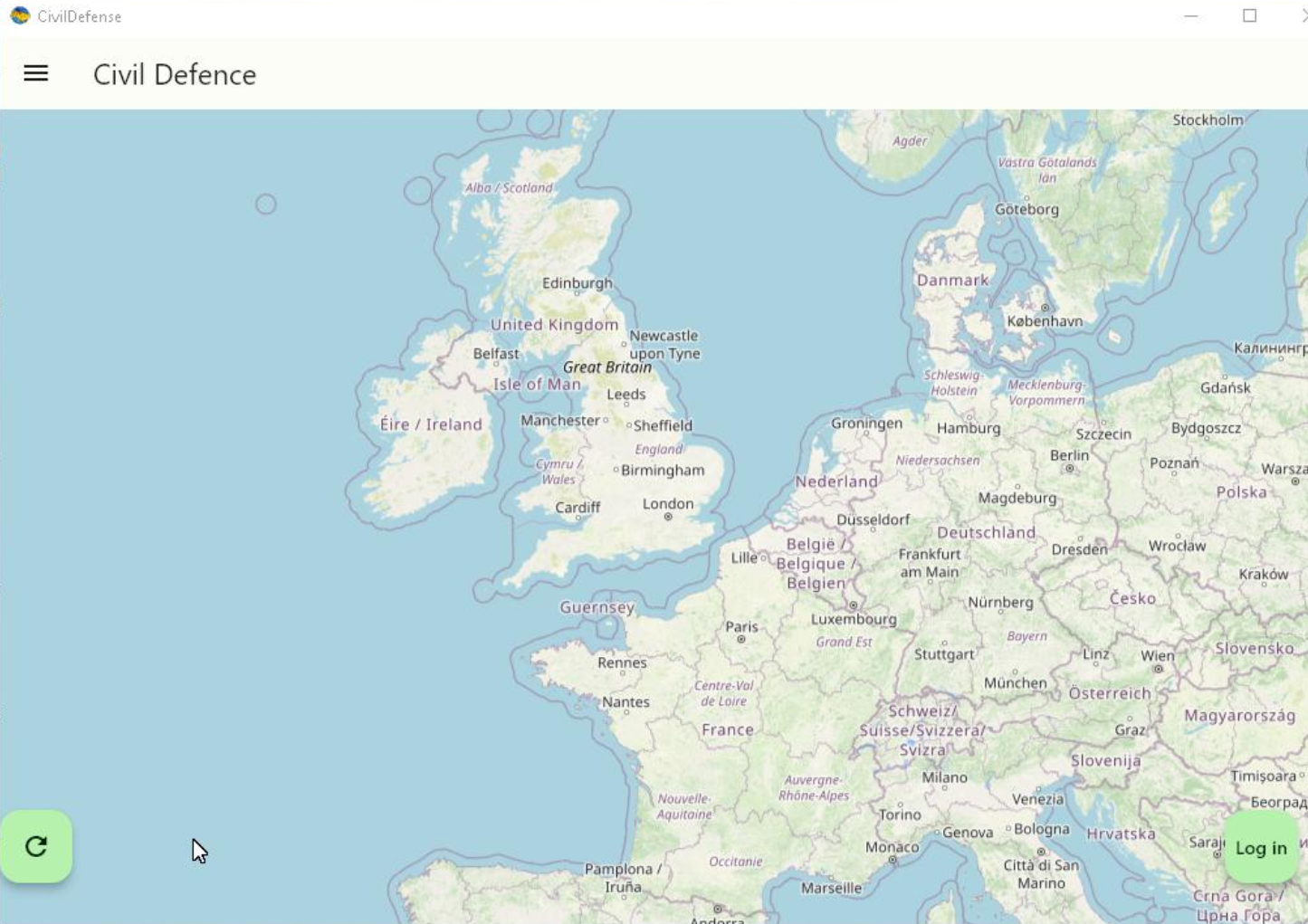

UNC5812는 civildefense[.]com[.]ua에 호스팅된 웹사이트에서 윈도우 및 안드로이드 기기를 대상으로 두 가지 악성 코드 배포 체인을 운영하고 있습니다. 이 체인에는 SUNSPINNER라는 미끼용 지도 애플리케이션이 포함되어 있어, 우크라이나 군 모집자의 위치를 표시하는 지도를 사용자에게 제공합니다. 이는 공격자가 제어하는 명령 및 제어(Command & Control, 이하 C2) 서버에서 제공됩니다.

SUNSPINNER

SUNSPINNER (MD5: 4ca65a7efe2e4502e2031548ae588cb8)는 Flutter 프레임워크로 개발된 미끼용 그래픽 사용자 인터페이스(GUI) 애플리케이션으로, 윈도우와 안드로이드 환경에서 실행됩니다. 이 앱이 실행되면 http://h315225216.nichost[.]ru/itmo2020/Student/map_markers/mainurl.json에서 새로운 서버 호스트 이름을 확인하고, https://fu-laravel.onrender[.]com/api/markers에서 지도 마커를 받아 GUI에 표시합니다.

Civil Defense 웹사이트에서 광고한 것처럼 SUNSPINNER는 우크라이나 군대 모집관의 위치를 표시하는 크라우드소싱 마커를 표시하고 사용자가 자신의 마커를 추가할 수 있는 옵션을 제공할 수 있습니다. 그러나 SUNSPINNER의 C2 인프라에서 가져온 JSON 파일의 모든 마커가 동일한 사용자에 의해 동일한 날짜에 추가되었기 때문에, 표시된 지도에는 실제 사용자 입력이 없는 것으로 보입니다.

그림 6: 우크라이나 군 모집자의 위치를 모니터링하는 미끼 애플리케이션

Windows — Pronsis Loader to PURESTEALER

Civil Defense 웹사이트에서 제공하는 윈도우 페이로드 CivilDefense.exe (MD5: 7ef871a86d076dac67c2036d1bb24c39)는 상업용 악성 코드 Pronsis Loader의 맞춤형 빌드입니다.

Pronsis Loader는 미끼용 SUNSPINNER 파일과 “civildefensestarter.exe”(MD5: d36d303d2954cb4309d34c613747ce58)라는 2차 다운로드 프로그램을 불러와 자가 추출 아카이브를 통해 여러 단계를 거쳐 PURESTEALER를 실행합니다. 2차 다운로드 프로그램은 PHP로 작성되어 JPHP 프로젝트를 통해 JVM 바이트 코드로 컴파일된 후 윈도우 실행 파일로 빌드됩니다.

최종 페이로드인 PURESTEALER (MD5: b3cf993d918c2c61c7138b4b8a98b6bf)는 .NET으로 작성된 정보 탈취기로, 비밀번호나 쿠키 같은 브라우저 데이터, 암호화폐 지갑, 메시징 및 이메일 클라이언트에서 데이터를 탈취하도록 설계되었습니다. PURESTEALER는 “Pure Coder Team”이 월 $150에서 $699의 평생 라이선스 비용으로 판매합니다.

Android — CraxsRAT

The Android Package (APK) file downloaded from the Civil Defense website "CivilDefensse.apk" (MD5: 31cdae71f21e1fad7581b5f305a9d185) is a variant of the commercially available Android backdoor CRAXSRAT. CRAXSRAT provides functionality typical of a standard Android backdoor, to include file management, SMS management, contact and credential harvesting, and a series of monitoring capabilities for location, audio, and keystrokes. Similar to PURESTEALER, it's also available for sale on underground forums.

Civil Defense 웹사이트에서 다운로드한 Android 패키지 파일인 CivilDefense.apk(MD5: 31cdae71f21e1fad7581b5f305a9d185)는 상업용 안드로이드 백도어 CRAXSRAT의 변종입니다. CRAXSRAT는 파일 관리, SMS 관리, 연락처 및 자격 증명 수집, 위치, 오디오 및 키 입력 모니터링 기능을 제공합니다.

분석 당시 배포된 안드로이드 샘플은 Civil Defense 로고가 있는 스플래시 화면을 보여주었으나, 추가로 발견된 샘플(MD5: aab597cdc5bc02f6c9d0d36ddeb7e624)에는 윈도우 체인에서와 동일한 SUNSPINNER 미끼 애플리케이션이 포함되어 있었습니다. 이 버전은 열리면 ANDROID REQUEST_INSTALL_PACKAGES 권한을 요청하며, 권한이 허용되면 http://h315225216.nichost[.]ru/itmo2020/Student/map_markers/CivilDefense.apk에서 CRAXSRAT 페이로드를 다운로드합니다.

그림 7: REQUEST_INSTALL_PACKAGES 권한을 허용하지 않으면 표시되는 오류 메시지

사용자 보호를 위한 구글의 노력

구글은 심각한 위협 행위자에 맞서기 위해 연구 결과를 바탕으로 제품의 안전과 보안을 지속적으로 강화하고 있습니다. 발견 즉시 관련 웹사이트, 도메인, 파일을 Safe Browsing에 추가해 사용자가 추가 피해를 입지 않도록 보호합니다.

또한, 구글은 안드로이드 스파이웨어를 지속적으로 모니터링하고 있으며, Google Play Protect에서 보안 기능을 배포하고 정기적으로 업데이트하여 Google Play 외부에서도 잠재적으로 유해한 앱을 검사하여 사용자를 보호합니다. UNC5812의 경우 Civil Defense 웹사이트는 소셜 엔지니어링 컨텐츠와 구체적인 비디오 안내를 통해 사용자가 Google Play Protect를 비활성화하고 CRAXSRAT가 작동하는 데 필요한 안드로이드 권한을 수동으로 허용하도록 유도했습니다. Safe Browsing은 안드로이드 Chrome 사용자에게 위험한 사이트 접근 시 경고를 표시해 추가 보호를 제공합니다. 앱 스캔 인프라는 Google Play와 Verify Apps를 통해 Google Play 외부에서 설치한 앱도 보호합니다.

구글은 우크라이나 당국과도 연구 결과를 공유했으며, 국가 차원에서 Civil Defense 웹사이트의 접근을 차단하여 이 캠페인의 범위를 제한하는 조치를 취했습니다.

요약

UNC5812의 군인 지원자들을 대상으로 하는 하이브리드 정보전 및 영향력 작전은 2024년 우크라이나의 국가 동원법 개정 이후 러시아 위협 행위자들의 작전 관심도가 증가한 것과 관련이 있습니다. 특히, 국가 군 복무 의무자들의 정보를 관리하고 모집을 촉진하기 위해 디지털 군사 ID를 사용하기 시작한 다음부터 잠재적인 군인 지원자들을 겨냥한 공격이 두드러지게 나타났습니다. EUvsDisinfo와 마찬가지로 구글도 친러시아 영향력 행위자들이 우크라이나의 동원 드라이브를 약화시키고 이를 수행하는 관리들에 대한 대중의 불신을 뿌리는 메시지를 촉진하기 위한 지속적인 노력을 관찰하고 있습니다.

전술적 관점에서 UNC5812의 캠페인은 러시아가 사이버 능력을 통해 인지적 효과를 달성하려는 전략을 보여줍니다. 텔레그램과 같은 메시징 앱은 러시아의 우크라이나 전쟁에서 악성코드 배포 및 기타 사이버 활동에 중요한 역할을 하고 있으며, 전쟁 동안 텔레그램이 주요 정보 출처로 남아 있는 한 다양한 러시아 연관 간첩 및 영향력 활동의 주요 경로로 남을 가능성이 높습니다.

침해 지표 (IoC)

UNC5812 침해 지표의 포괄적인 세트는 등록된 사용자에게 제공되는 Google Threat Intelligence Collection에서 확인할 수 있습니다.