사이버 범죄: 복합적인 국가 안보 위협

Google Threat Intelligence Group

* 해당 블로그의 원문은 2025년 2월 12일 Google Cloud 블로그(영문)에 게재되었습니다.

요약

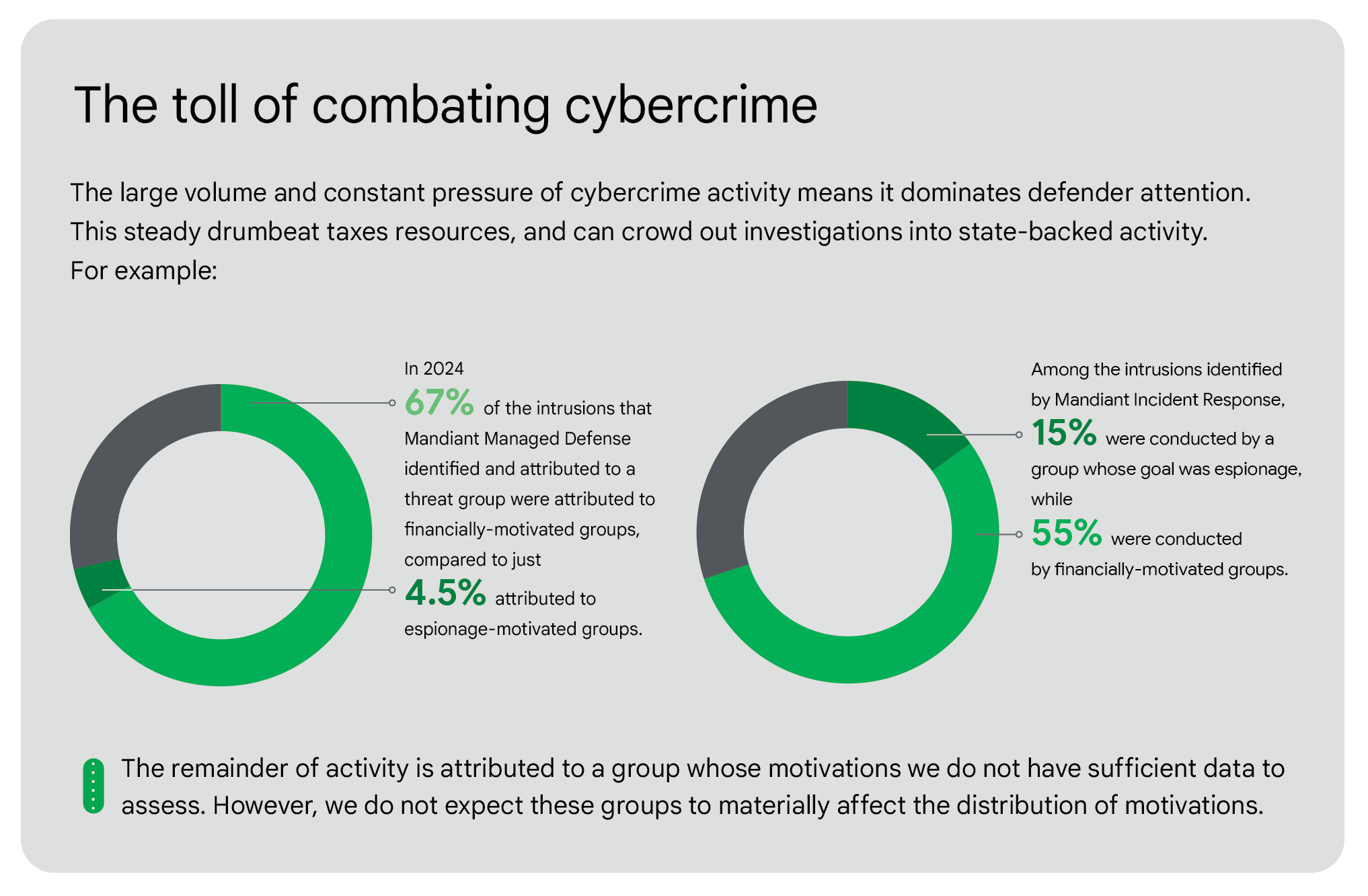

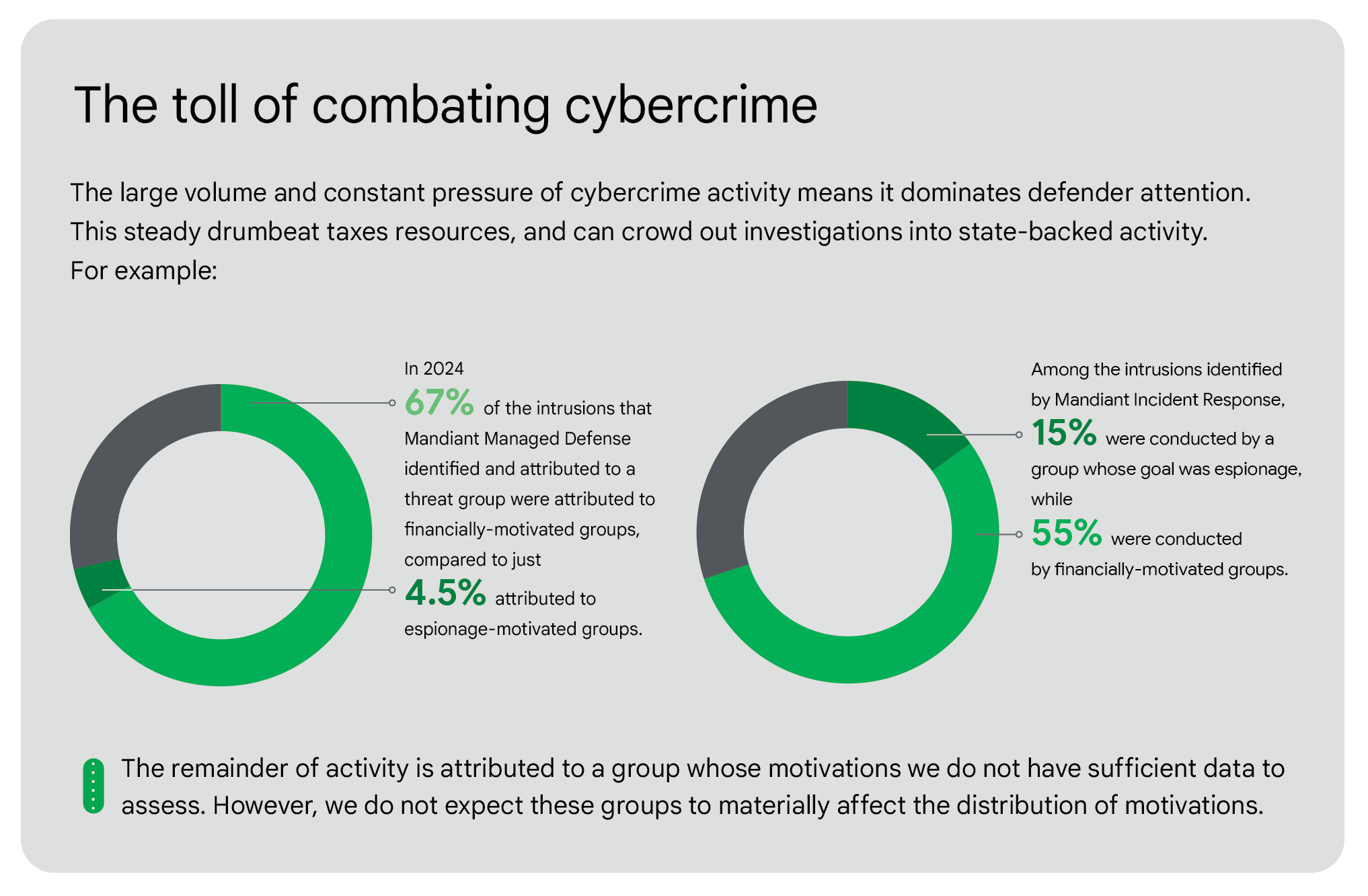

사이버 범죄는 온라인 악성 활동의 대부분을 차지하며, 방어 담당자의 자원을 가장 많이 소모합니다. 2024년, 맨디언트 컨설팅은 국가 지원 침입보다 금전적 동기의 행위자에 의한 침입에 거의 4배 더 많이 대응했습니다. 압도적인 규모에도 불구하고, 사이버 범죄는 국가 지원 그룹의 위협보다 국가 안보 전문가들의 관심을 훨씬 덜 받고 있습니다. 국가 지원 해킹의 위협이 심각하다고 인식되는 것은 당연하지만, 금전적 동기의 침입과 분리하여 평가해서는 안 됩니다.

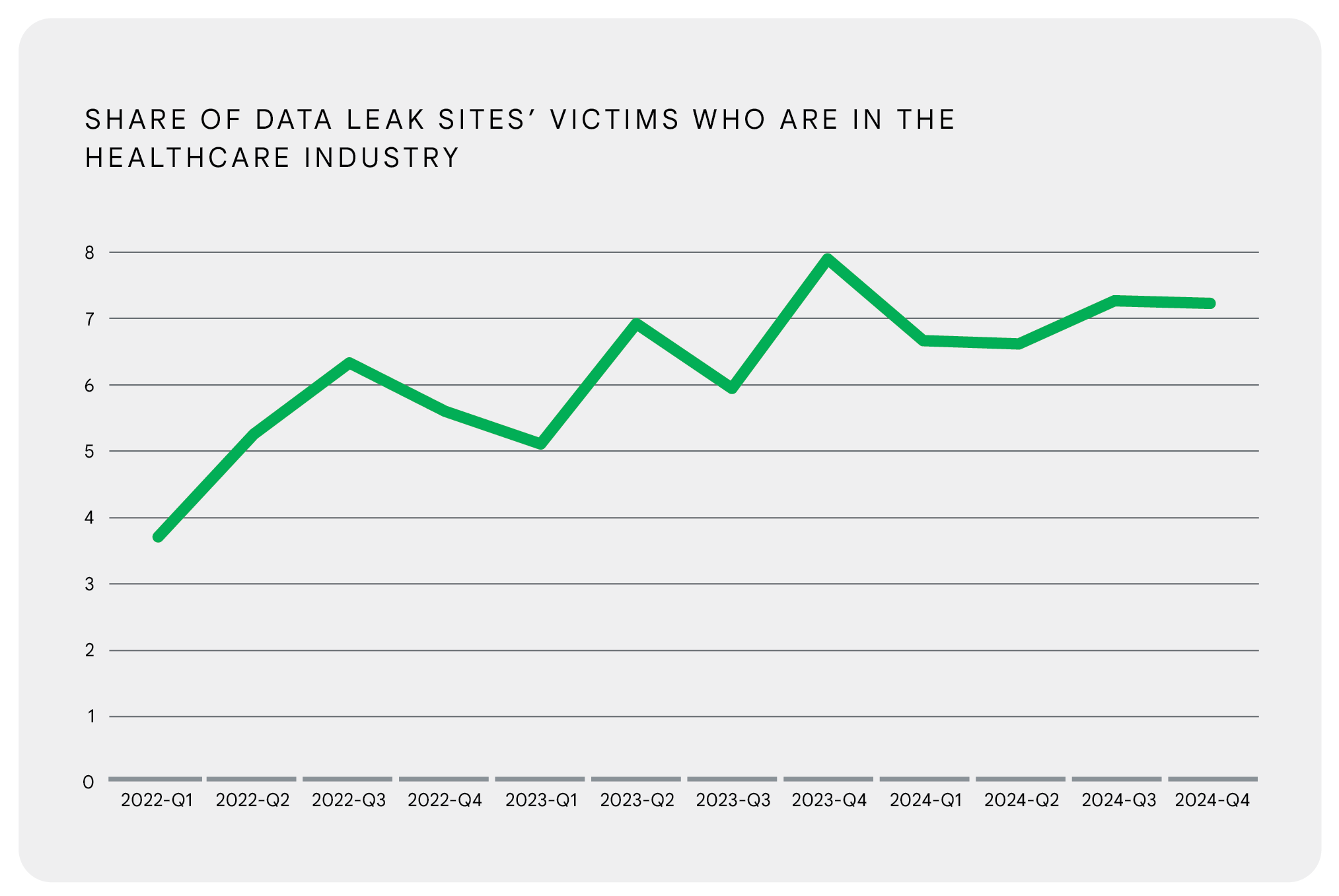

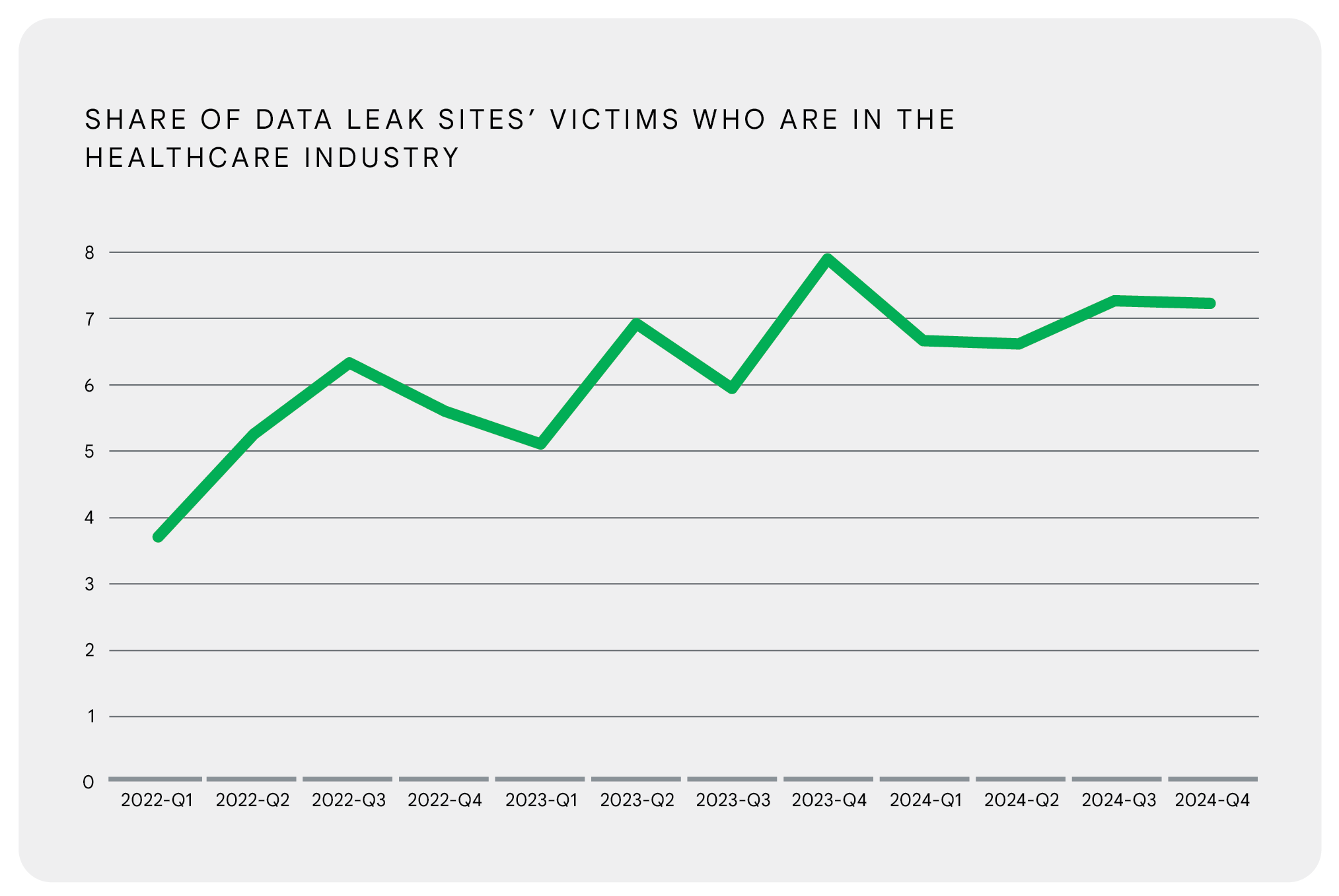

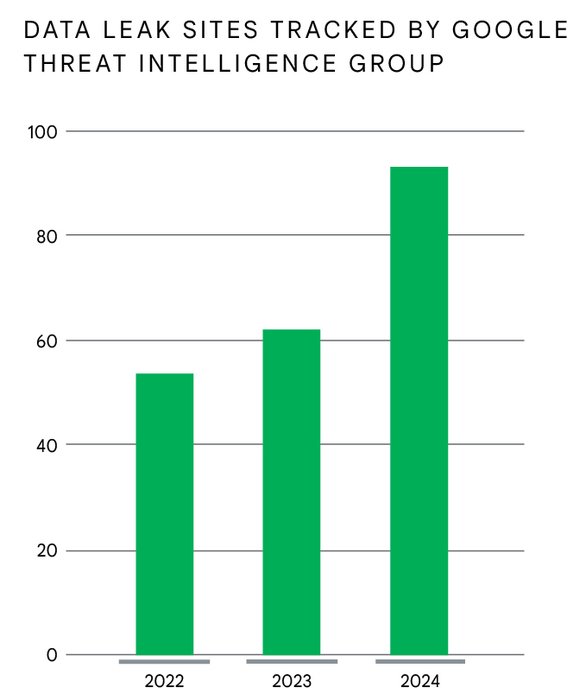

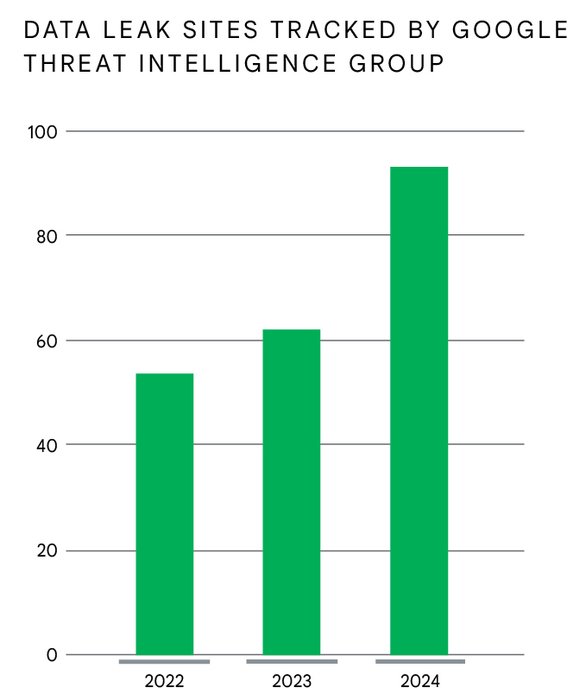

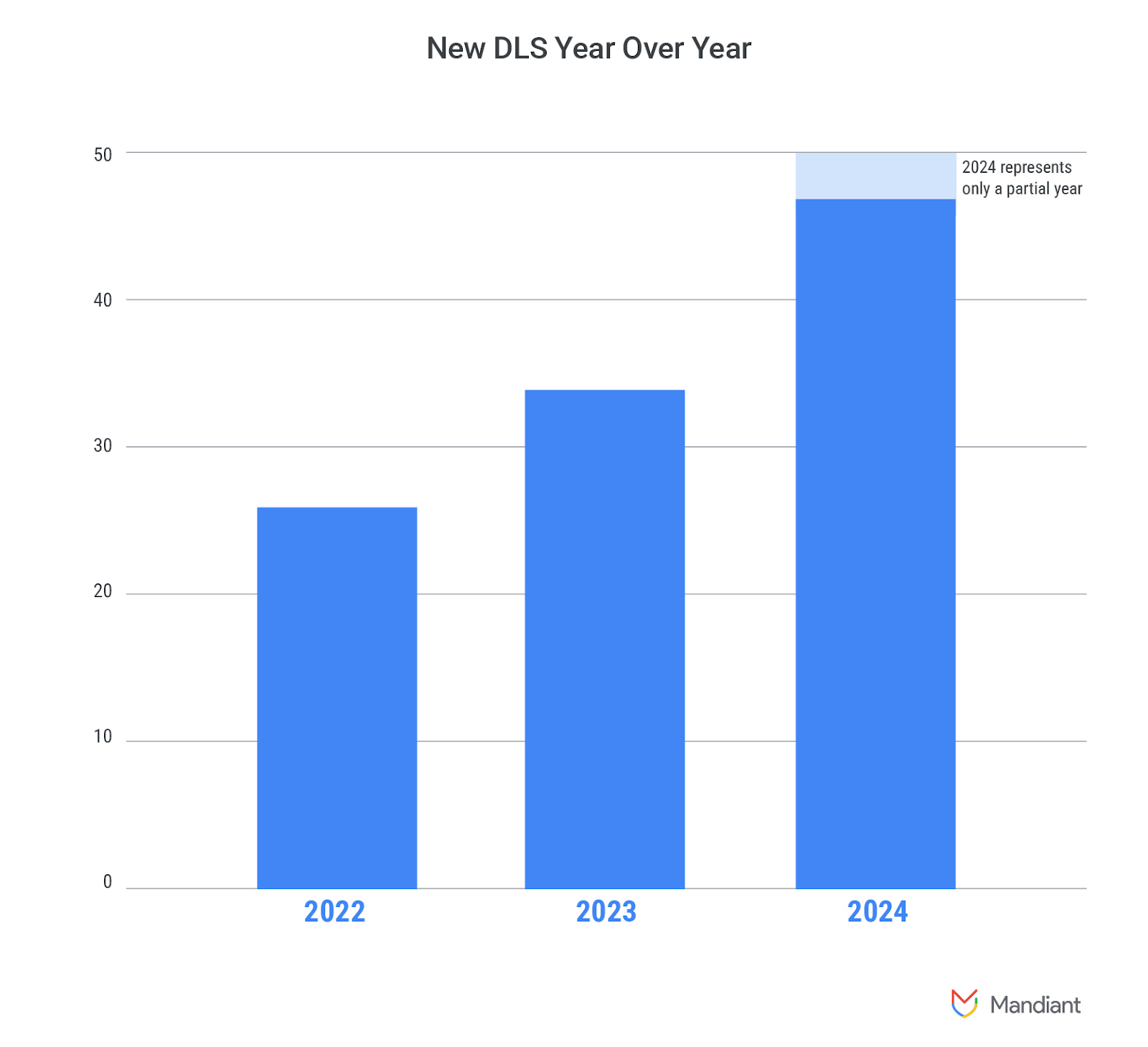

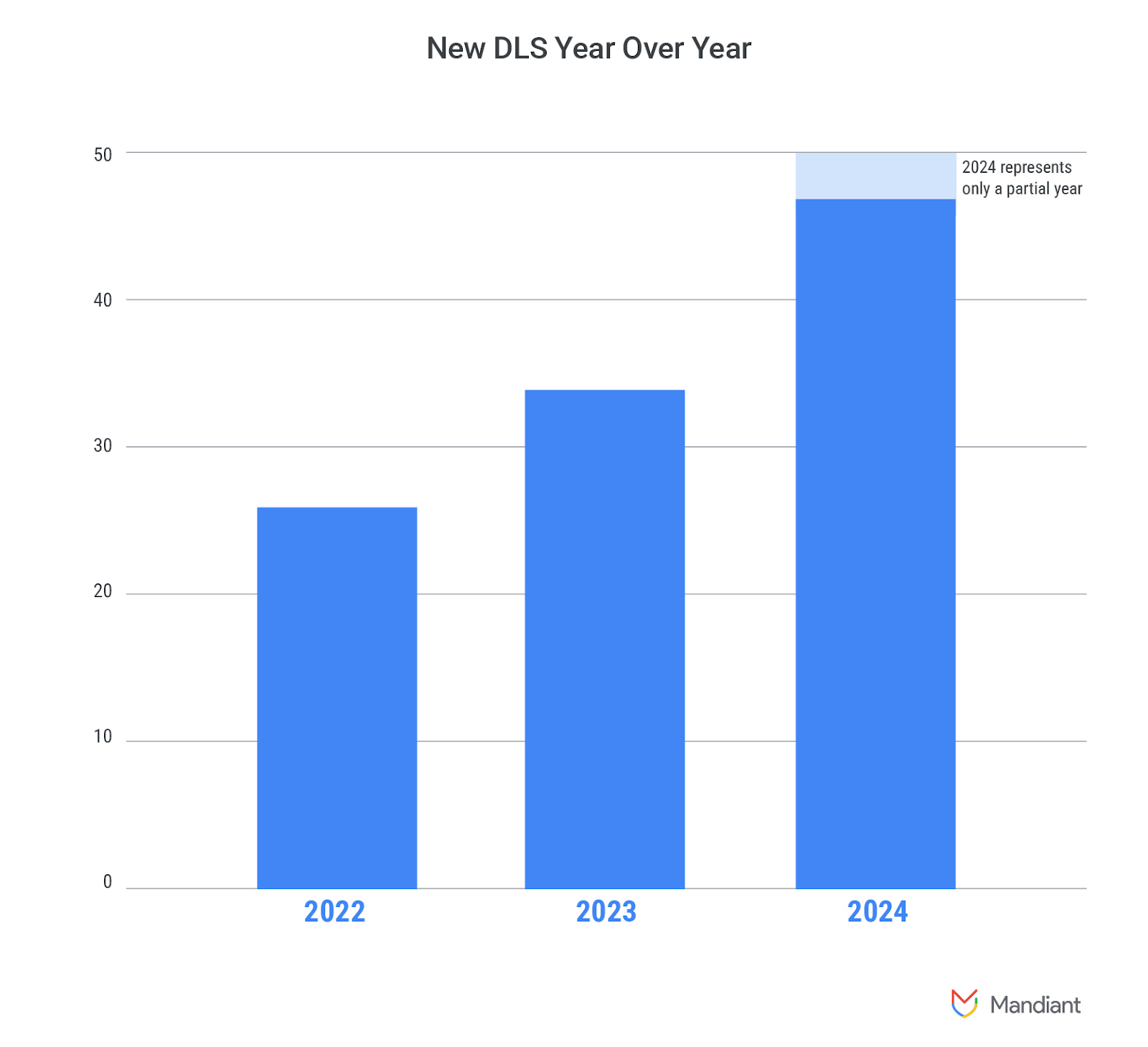

와이퍼를 사용하는 국가 지원 그룹에 의해 중단된 병원과 랜섬웨어를 사용하는 금전적 동기의 그룹에 의해 중단된 병원은 환자 치료에 동일한 영향을 미칩니다. 마찬가지로, 조직에서 유출되어 데이터 유출 사이트에 게시된 민감한 데이터는 첩보 작전에서 유출된 데이터와 동일한 방식으로 적에 의해 악용될 수 있습니다. 이러한 예는 범죄자들이 점점 더 병원의 데이터를 표적으로 삼아 유출함에 따라 오늘날 특히 두드러집니다. 구글 위협 인텔리전스 그룹이 추적하는 데이터 유출 사이트 수가 전년 대비 거의 50% 증가했음에도 불구하고, 지난 3년 동안 의료 분야의 데이터 유출 사이트 게시물 점유율은 두 배로 증가했습니다. 이러한 공격의 영향은 배후 행위자의 동기와 관계없이 국가 안보 위협으로 심각하게 받아들여야 함을 의미합니다.

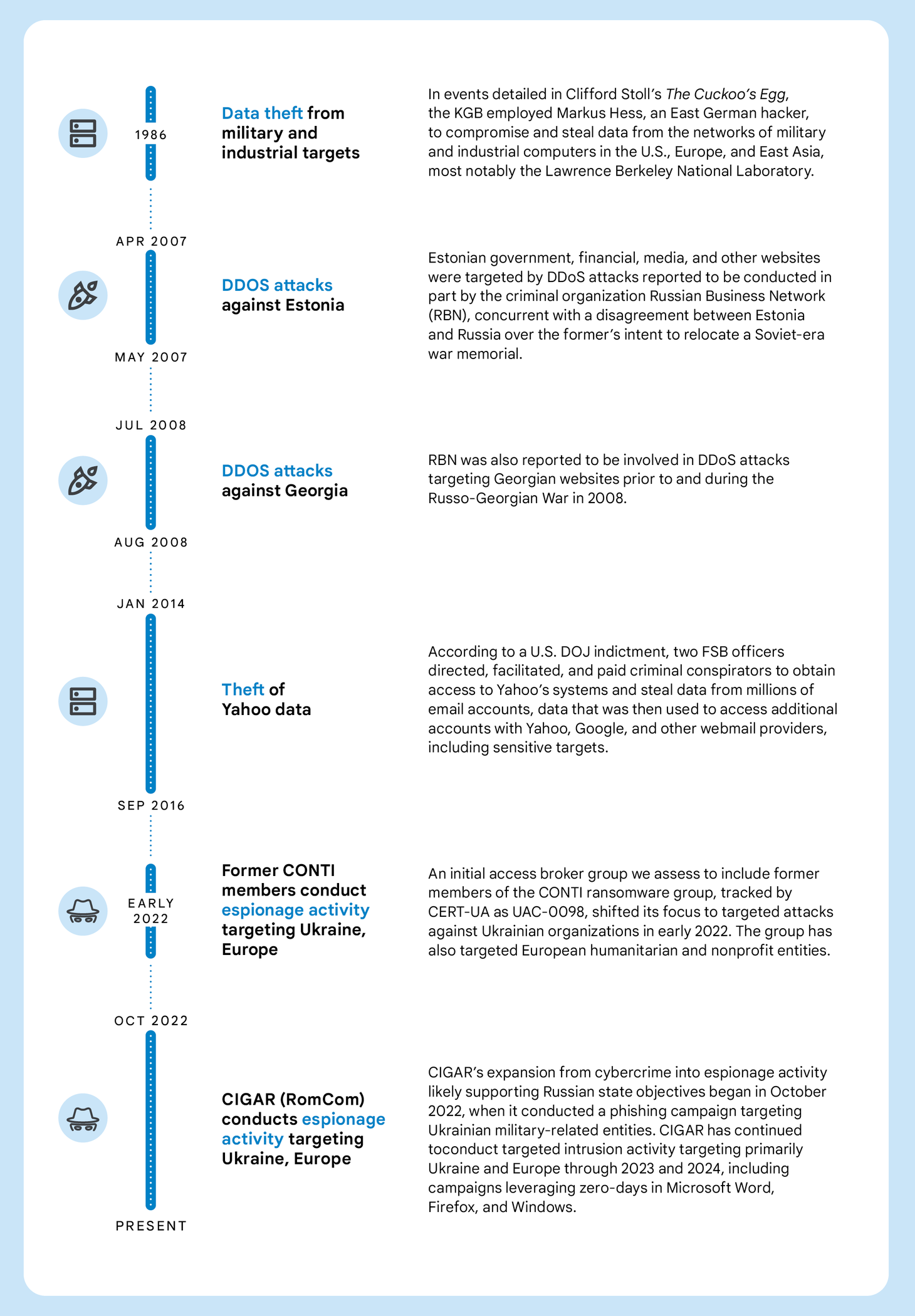

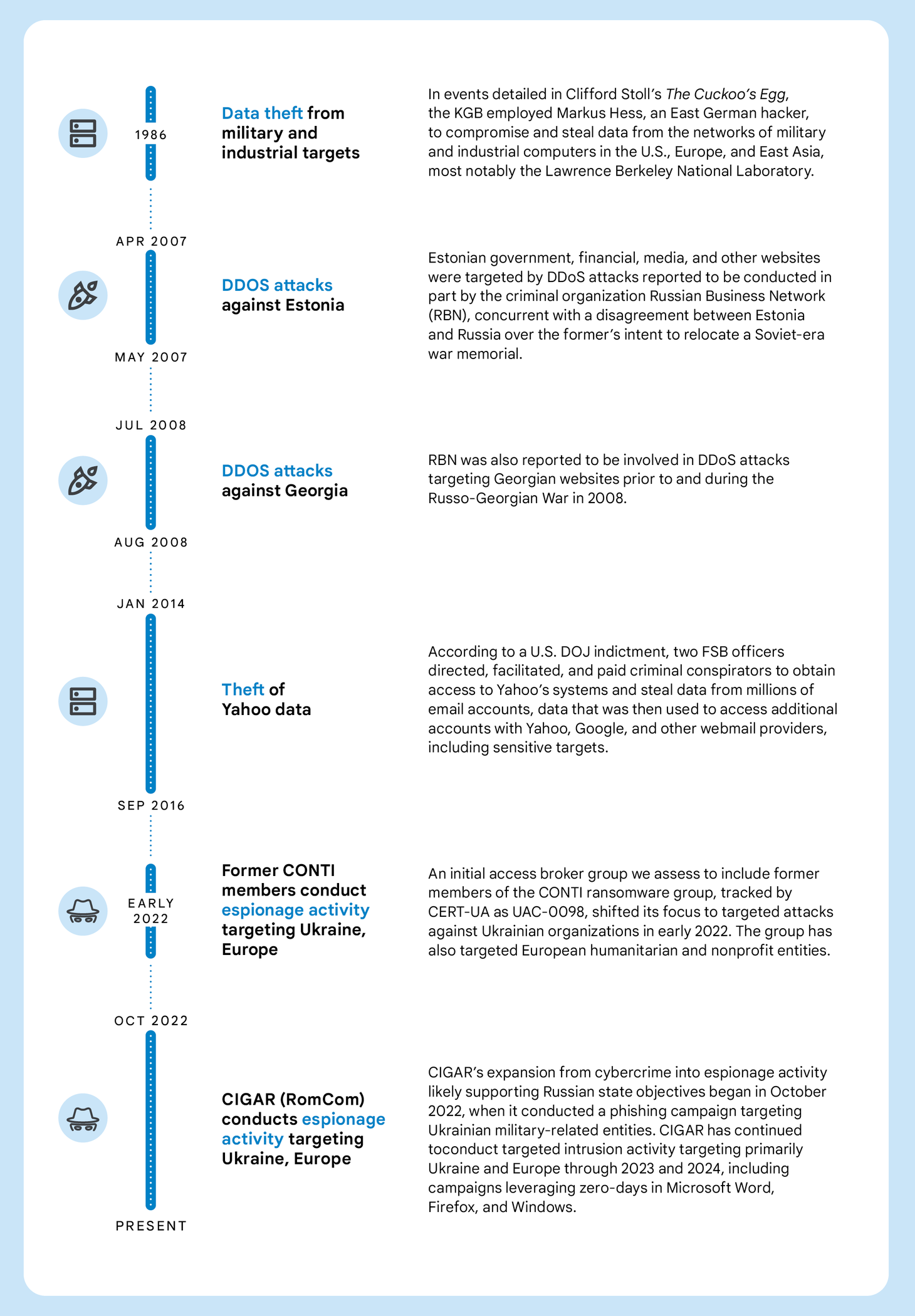

사이버 범죄는 또한 국가가 사이버 능력을 구매하거나 범죄자를 협력시켜 데이터 절도 또는 파괴 활동을 수행하도록 함으로써 국가 지원 해킹을 용이하게 합니다. 러시아는 우크라이나 전쟁에 대한 사이버 지원을 강화하기 위해 범죄 능력을 활용했습니다. 러시아 군 정보 기관의 한 부대인 GRU 관련 APT44(일명 Sandworm)는 사이버 범죄 커뮤니티에서 구할 수 있는 멀웨어를 사용하여 우크라이나에서 첩보 및 파괴 작전을 수행했으며, 과거에 사이버 범죄에 초점을 맞춘 그룹인 CIGAR(일명 RomCom)는 2022년부터 우크라이나 정부를 대상으로 첩보 작전을 수행했습니다. 그러나 이는 러시아에만 국한되지 않습니다. 이란 위협 그룹은 첩보 활동과 동시에 자금 조달을 위해 랜섬웨어를 배포하며, 중국 첩보 그룹은 종종 사이버 범죄로 수입을 보충합니다. 특히 북한은 국가 지원 그룹을 사용하여 정권을 위한 수익을 직접 창출합니다. 북한은 암호화폐 거래소와 개인 피해자의 암호화폐 지갑을 손상시켜 암호화폐를 집중적으로 표적으로 삼았습니다.

영향의 중복과 국가와의 협력에도 불구하고, 사이버 범죄의 근본 원인을 해결하려면 근본적으로 다른 해결책이 필요합니다. 사이버 범죄는 종종 국경을 넘어 주권을 존중하지 않는 이질적인 그룹 간의 협력을 포함합니다. 모든 해결책은 이러한 범죄자를 추적, 체포 및 기소하기 위해 법 집행 기관과 정보 기관 모두의 국제 협력이 필요합니다. 개별적인 단속은 중요한 일시적인 효과를 가질 수 있지만, 사이버 범죄의 협력적인 특성은 해체된 그룹이 동일한 서비스를 제공하는 다른 그룹으로 빠르게 대체될 것임을 의미합니다. 더 광범위한 성공을 달성하려면 교육 및 복원력 강화 노력과 같은 시스템적 솔루션에 대한 국가 및 공공 및 민간 부문 간의 협력이 필요합니다.

독립적인 사이버 범죄도 국가 안보에 대한 위협이다

국가의 목표와 어떠한 연관성도 없는 금전적 동기의 사이버 침입도 국가 안보를 해칩니다. 단일 사건만으로도 피해자에게 심각한 결과를 초래하고 시민들의 필수 재화 및 서비스 접근을 방해할 수 있습니다. 매일 발생하는 엄청난 양의 금전적 동기 침입은 국가 경제 경쟁력을 저해하고 사이버 방어 담당자에게 막대한 부담을 주어 준비 태세 저하 및 소진으로 이어지는 누적적인 영향을 미칩니다.

단일 금전적 동기 작전도 심각한 영향을 미칠 수 있다

사이버 범죄, 특히 랜섬웨어 공격은 중요한 기반 시설에 심각한 위협이 됩니다. 2021년 콜로니얼 파이프라인 공격, 2022년 암스테르담-로테르담-앤트워프 정유 허브 사건, 2023년 페트로 캐나다 공격과 같은 에너지 기반 시설의 중단은 시민들의 필수 재화 접근을 방해했습니다. 이러한 사건의 영향은 일시적이고 회복 가능했지만, 기상 재해 또는 기타 급박한 상황에서 랜섬웨어 공격이 발생하면 파괴적인 결과를 초래할 수 있습니다.

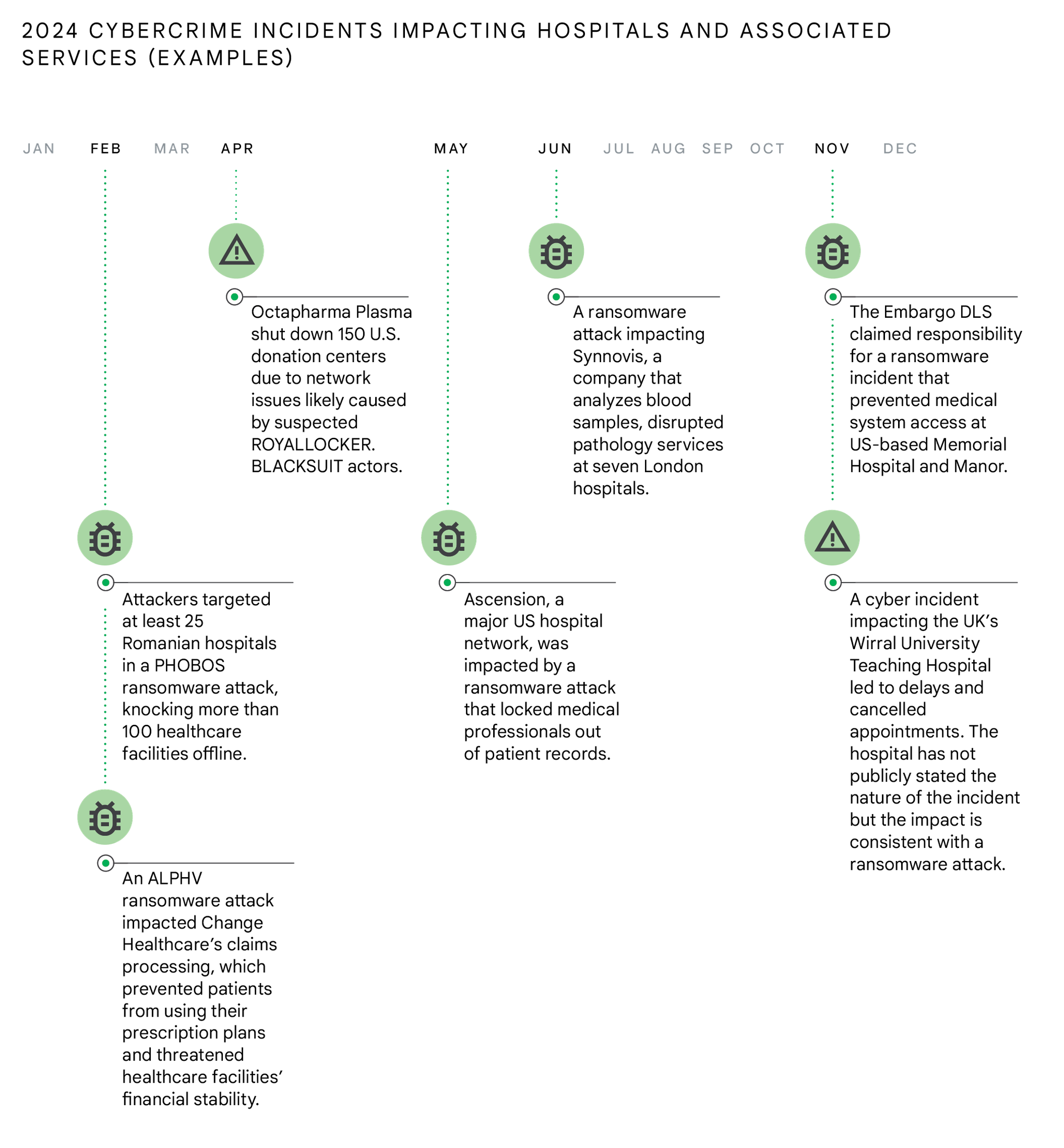

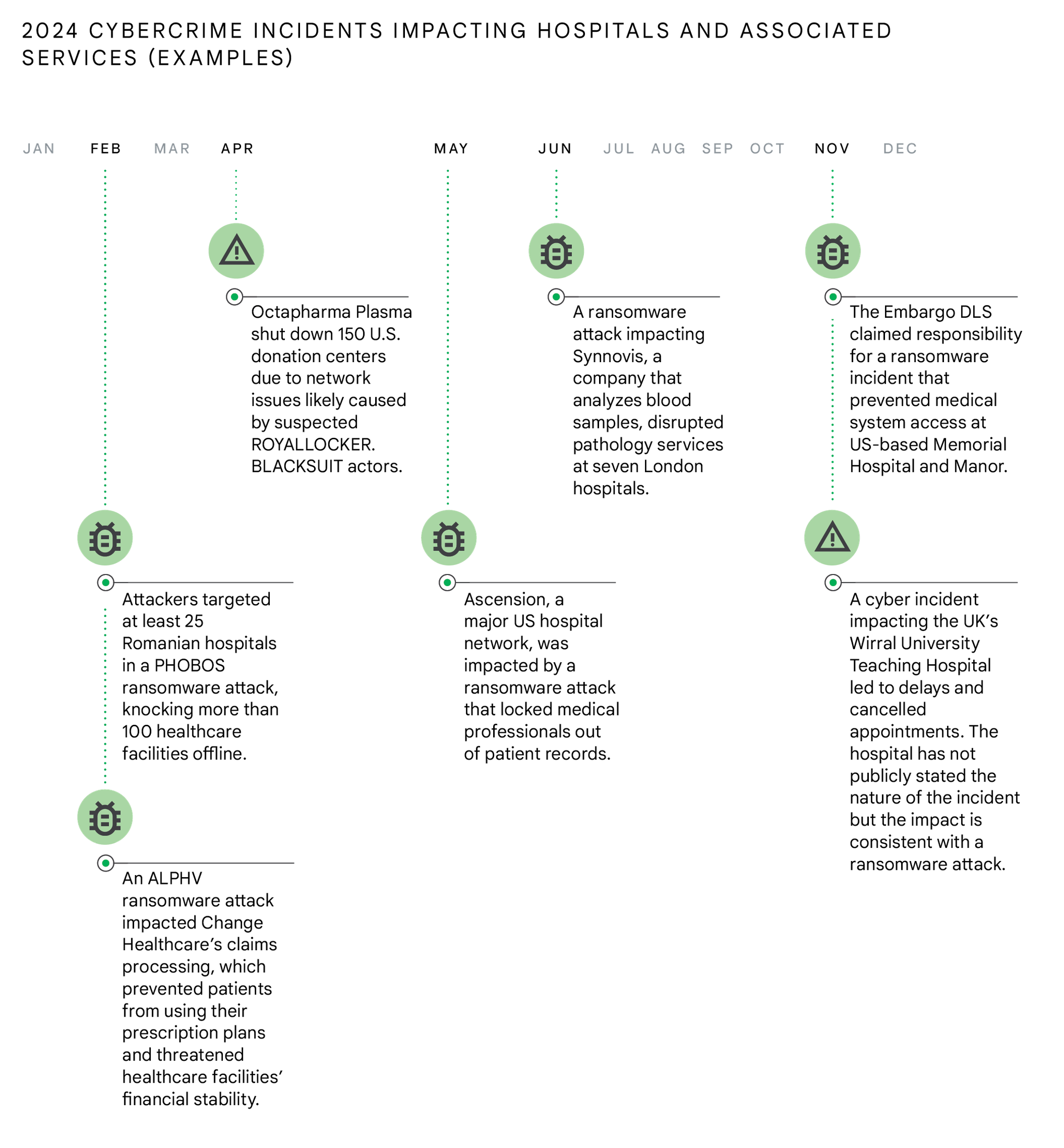

에너지 외에도 의료 부문에 대한 랜섬웨어 공격은 일반 사람들에게 가장 심각한 결과를 초래했습니다. 2020년 초 팬데믹이 절정에 달했을 때, 랜섬웨어 그룹이 병원을 피할 수도 있다는 전망이 나왔고, 여러 그룹이 그러한 성명을 발표했지만, 유예는 오래가지 못했습니다. 의료 기관의 중요한 임무와 중단의 높은 영향으로 인해 랜섬웨어 그룹은 의료 기관이 몸값을 지불할 가능성이 더 높다고 인식하고 일부 그룹은 의료 기관을 표적으로 삼는 데 집중했습니다. 환자 데이터의 민감성과 제공하는 서비스의 중요성을 고려할 때 의료 산업, 특히 병원은 랜섬웨어 운영자에게 계속해서 수익성이 높은 표적이 될 가능성이 높습니다.

2022년부터 구글 위협 인텔리전스 그룹(GTIG)은 병원 하위 부문 내 데이터 유출 사이트(DLS) 피해자 수가 눈에 띄게 증가한 것을 관찰했습니다. 데이터 절도 협박 사건 이후 피해자 데이터를 공개하는 데 사용되는 데이터 유출 사이트는 피해자가 몸값을 지불하도록 압력을 가하거나 랜섬 협상 중에 위협 행위자에게 추가적인 영향력을 제공하기 위한 것입니다.

-

2024년 7월, Qilin(일명 "AGENDA") DLS는 미국 의료 기관을 표적으로 삼는 다가오는 공격을 발표했습니다. 그들은 다음 주에 지역 의료 센터를 DLS의 주장된 피해자 목록에 추가하고 2024년 8월에 여러 의료 및 치과 진료소를 추가하여 이 위협을 실행했습니다. 랜섬웨어 운영자는 수익성이 좋은 부문에 표적을 집중한다고 밝혔으며, 그중 하나가 의료 부문입니다.

-

2024년 3월, INC 랜섬웨어와 연관된 RAMP 포럼 행위자 "badbone"은 네덜란드 및 프랑스 의료, 정부 및 교육 기관에 대한 불법적인 접근을 시도했으며, 특히 응급 서비스를 갖춘 병원에 대해 2~5% 더 많은 비용을 지불할 의향이 있다고 밝혔습니다.

학계의 연구와 내부 병원 검토에 따르면 랜섬웨어 공격으로 인한 중단은 단순한 불편함을 넘어 환자에게 생명을 위협하는 결과를 초래한 것으로 나타났습니다. 중단은 개별 병원뿐만 아니라 광범위한 의료 공급망에도 영향을 미칠 수 있습니다. 중요한 의약품과 생명을 구하는 치료법을 제조하는 회사에 대한 사이버 공격은 전 세계적으로 광범위한 결과를 초래할 수 있습니다.

-

미네소타 대학교 트윈 시티 공중 보건 대학 연구진의 최근 연구에 따르면 랜섬웨어 공격이 발생했을 때 이미 병원에 입원한 환자 중 "병원 내 사망률이 35~41% 증가"했습니다.

-

공개 보고에 따르면 영국 국민 건강 서비스(NHS) 데이터는 2024년 6월 계약업체에서 발생한 랜섬웨어 사건으로 인해 "신체적, 정신적 또는 사회적 기능에 장기적 또는 영구적인 영향 또는 기대 수명 단축"을 초래한 사례가 여러 건 발생했으며, 덜 심각한 영향의 사례는 훨씬 더 많았습니다.

랜섬웨어 운영자는 병원에 대한 공격이 심각한 결과를 초래하고 정부의 관심을 증가시킬 가능성이 높다는 것을 알고 있습니다. 일부는 이러한 작전의 반발을 완화하기 위한 전략을 고안했지만, 병원을 표적으로 삼는 것과 관련된 잠재적인 금전적 보상은 계속해서 의료 부문에 대한 공격을 주도하고 있습니다.

-

REDBIKE(일명 Akira) 랜섬웨어 작전을 위한 파트너를 모집한 행위자 "FireWalker"는 정부 및 의료 표적에 대한 접근을 수락할 의향을 밝혔지만, 이러한 경우에는 "FOULFOG"라는 다른 랜섬웨어가 사용될 것이라고 했습니다.

-

"ContiLeaks"라고 광범위하게 언급되는 유출된 개인 통신은 행위자들이 2020년 가을에 미국 의료 시스템을 표적으로 삼는 계획이 경보를 일으킬 것이라고 예상했으며, 한 행위자는 "공황 상태가 될 것"이라고 말했습니다.

경제적 혼란

2022년 5월 8일, 코스타리카의 로드리고 차베스 대통령은 한 달 전 여러 코스타리카 정부 기관에 대한 CONTI 랜섬웨어 공격으로 인한 국가 비상사태를 선포했습니다. 이러한 침입으로 인해 정부 의료, 세금, 연금 및 세관 시스템에 광범위한 혼란이 발생했습니다. 수입과 수출이 중단되면서 항만은 마비되었고, 국가는 수백만 달러의 손실을 입은 것으로 알려졌습니다. 복구 비용은 코스타리카를 넘어섰습니다. 스페인은 즉각적인 대응 노력을 지원했으며, 2023년 미국은 코스타리카에 2,500만 달러의 사이버 보안 지원을 발표했습니다.

코스타리카 사건은 예외적이었지만, 사이버 범죄 사건에 대응하는 것은 수백만 달러의 몸값 요구 지불, 시스템 중단으로 인한 소득 손실, 영향을 받은 고객에게 신용 모니터링 서비스 제공, 복구 비용 및 벌금 지불 등 피해 당사자에게 상당한 비용을 초래할 수 있습니다. 단 한 예로, 미국의 한 의료 기관은 파괴적인 사건 이후 "불리한 사이버 공격 효과"로 8억 7,200만 달러를 보고했습니다. 극단적인 경우 이러한 비용은 조직의 운영 중단 또는 파산 선언에 기여할 수 있습니다.

개별 조직에 대한 직접적인 영향 외에도 재정적 영향은 종종 납세자에게까지 확대되며, 혼란의 후속 효과로 인해 국가 경제에 상당한 영향을 미칠 수 있습니다. 미국 연방수사국(FBI)의 인터넷 범죄 신고 센터(IC3)는 2013년 10월부터 2023년 12월까지 비즈니스 이메일 침해(BEC) 작전만으로 550억 달러의 손실이 발생했다고 밝혔습니다. 이러한 사이버 범죄 사건의 누적 효과는 국가의 경제 경쟁력에 영향을 미칠 수 있습니다. 이는 특히 경제가 덜 다양화된 소규모 또는 개발도상국에 심각할 수 있습니다.

데이터 유출 사이트는 추가적인 위협을 더한다

비즈니스 운영을 방해하기 위해 랜섬웨어를 배포하는 것 외에도 범죄 그룹은 협박 작전을 강화하기 위해 피해자로부터 훔친 데이터를 유출하겠다는 위협을 추가했습니다. 이제 표준 전술이 된 이것은 범죄자들이 게시하는 민감한 데이터의 양을 늘리고 국가 정보 기관이 데이터를 얻고 악용할 수 있는 기회를 만들었습니다.

위협 행위자는 연구 및 제품 설계를 포함한 독점적인 회사 데이터를 피해자의 경쟁업체가 접근할 수 있는 데이터 유출 사이트에 게시합니다. GTIG는 이전에 위협 행위자가 협박 작전을 위해 가치 있는 데이터를 표적으로 삼는 팁을 공유하는 것을 관찰했습니다. 우리의 연구에서 GTIG는 행위자가 기밀 정보, 문서 스캔, 인사 문서, 회사 프로젝트 및 일반 데이터 보호 규정(GDPR)에 의해 보호되는 정보를 포함하여 협상에서 지렛대로 사용할 특정 유형의 데이터에 우선순위를 두어야 함을 나타내는 Conti "사례 지침"을 확인했습니다.

데이터 유출 사이트의 수는 급증했으며, GTIG가 추적하는 사이트 수는 2022년 이후 거의 두 배로 증가했습니다. 협박 그룹의 기밀 비즈니스 및 개인 정보 유출은 영향을 받은 조직에 당혹감과 법적 결과를 초래할 수 있지만, 국가 안보 위협도 제기합니다. 회사의 기밀 지적 재산이 유출되면 시장에서 회사의 경쟁적 위치를 약화시키고 호스트 국가의 경제 경쟁력을 약화시킬 수 있습니다. 개인 식별 정보(PII)의 광범위한 유출은 또한 외국 정부가 국가 시민의 감시 및 추적을 용이하게 하기 위해 이 정보를 수집할 수 있는 기회를 만듭니다.

국가 활동을 직접적으로 지원하는 사이버 범죄

초기 컴퓨터 네트워크 침입 이후, 금전적 동기의 행위자들은 적대적인 정부의 이익을 위해 작전을 수행해 왔습니다. 이러한 패턴은 일관되게 나타났지만, 러시아의 우크라이나 전쟁 이후 고조된 사이버 활동 수준은 필요성이 높아지는 시기에 잠재적인 사이버 범죄자 인력 풀이 국가 목표를 지원하도록 돈을 받거나 강요될 수 있음을 보여주었습니다. 국가를 지원하지만 범죄 행위자가 수행하는 작전은 저렴한 비용과 부인 가능성 증가를 포함하여 후원자에게 수많은 이점을 제공합니다. 금전적 동기의 활동량이 증가함에 따라 그 위험성도 증가합니다.

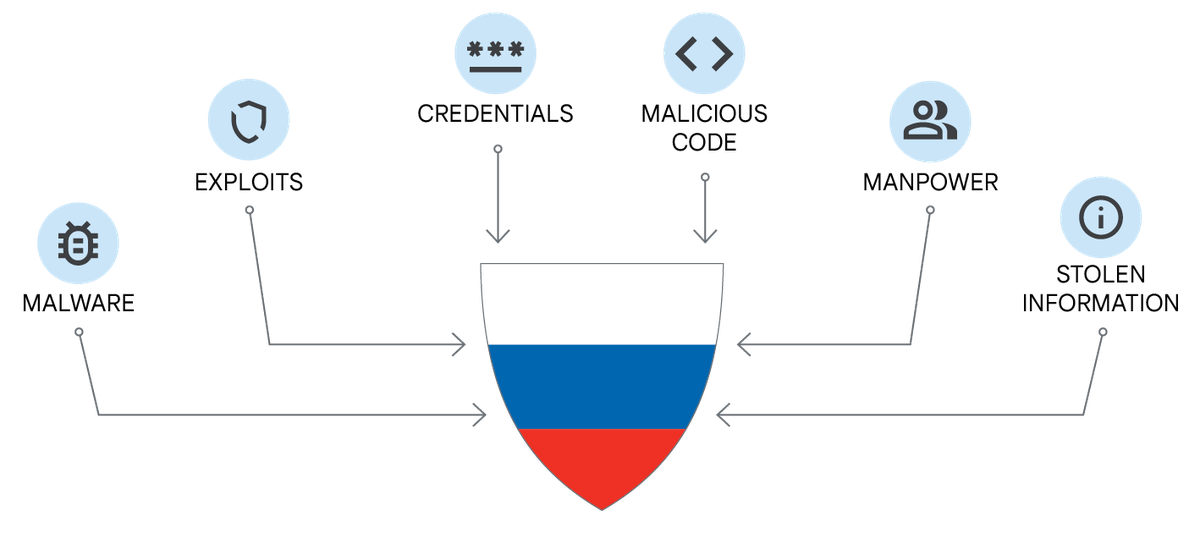

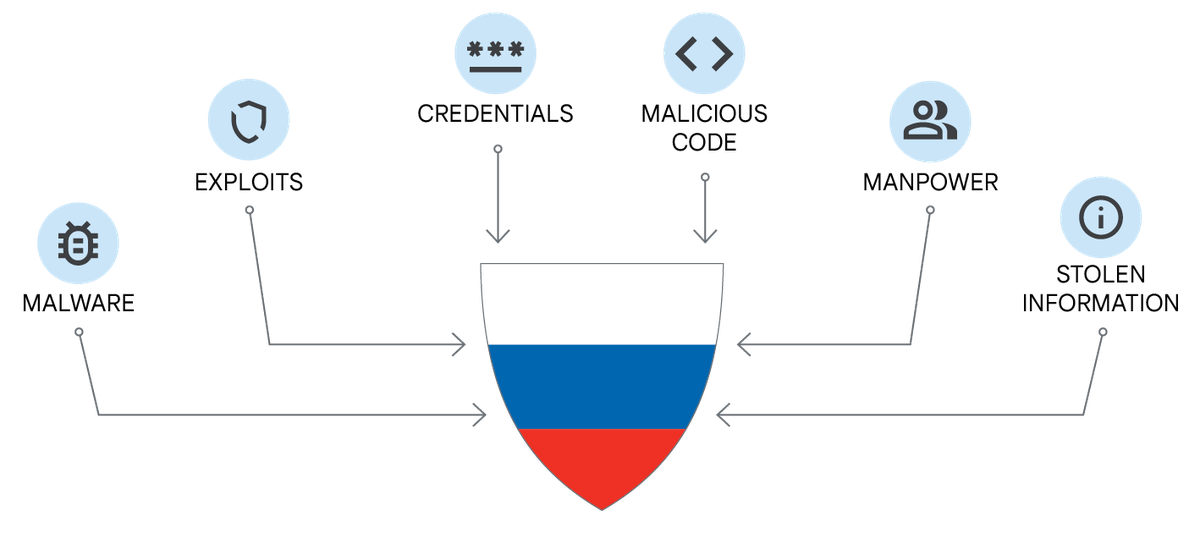

사이버 범죄 생태계의 고객으로서의 국가

현대의 사이버 범죄자들은 특정 사이버 범죄 분야를 전문으로 하고 다양한 전문 분야를 가진 다른 주체들과 협력하여 작전을 수행할 가능성이 높습니다. 사이버 범죄 능력의 전문화는 국가 지원 그룹이 일반적으로 다른 범죄자에게 판매하는 그룹의 또 다른 고객으로 나타날 수 있는 기회를 제공합니다. 불법 포럼에서 멀웨어, 자격 증명 또는 기타 주요 리소스를 구매하는 것은 국가 지원 그룹에게 자체 개발하는 것보다 저렴할 수 있으며, 금전적 동기의 작전에 섞여 눈에 띄지 않도록 하는 능력도 제공합니다.

러시아, 범죄 시장에서 조달한 멀웨어 및 도구 활용 증가

구글은 자원 제약과 운영 요구 사항이 러시아 사이버 첩보 그룹이 무료 또는 공개적으로 사용 가능한 멀웨어 및 도구를 사용하는 것을 증가시키는 데 기여했다고 평가합니다. 여기에는 범죄 행위자가 작전을 수행하는 데 일반적으로 사용되는 것들도 포함됩니다. 러시아의 우크라이나 전면 침공 이후 GTIG는 러시아 군 정보 서비스와 관련이 있는 것으로 의심되는 그룹이 멀웨어, 유틸리티 및 인프라 무기고를 관리하는 데 이러한 유형의 "저비용" 접근 방식을 채택하는 것을 관찰했습니다. 금전적 동기의 행위자로부터 조달된 도구는 정부가 개발한 것보다 더 광범위하고 저렴합니다. 이는 이 멀웨어를 사용하는 작전이 발견되면 새 도구를 개발하는 비용을 정보 기관이 부담하지 않아도 된다는 것을 의미합니다. 또한 이러한 도구를 사용하면 귀속 노력을 복잡하게 만드는 데 도움이 될 수 있습니다. 특히 러시아 군 정보와 연결된 여러 위협 클러스터는 기존 랜섬웨어 변형에서 조정된 파괴적인 멀웨어를 활용하여 우크라이나 엔터티를 표적으로 삼았습니다.

APT44 (샌드웜, FROZENBARENTS)

러시아 군 정보가 후원하는 위협 그룹인 APT44는 보다 빈번하게 운영되는 공격 기능을 조달하고 유지하기 위해 다양한 러시아 회사 및 범죄 시장에 의존하는 것으로 거의 확실합니다. 이 그룹은 과거 작전과의 즉각적인 연결 없이 단기간에 운영될 수 있는 일회용 기능의 소스로 범죄 소스 도구 및 인프라를 사용했습니다. 러시아의 우크라이나 전면 침공 이후 APT44는 사이버 범죄 지하 커뮤니티에서 광고하는 러시아어 사용 행위자 "yalishanda"가 제공하는 것과 같은 DARKCRYSTALRAT (DCRAT), WARZONE 및 RADTHIEF ("Rhadamanthys Stealer")와 같은 멀웨어 및 방탄 호스팅 인프라를 포함하여 이러한 도구 사용을 늘렸습니다.

-

2022년과 2023년의 APT44 캠페인은 우크라이나와 폴란드의 피해자를 대상으로 RADTHIEF를 배포했습니다. 한 캠페인에서 스피어 피싱 이메일은 우크라이나 드론 제조업체를 표적으로 삼았고 러시아어 지하 포럼에서 대중화된 공개적으로 사용 가능한 다운로더인 SMOKELOADER를 활용하여 RADTHIEF를 로드했습니다. 이 포럼은 여전히 범죄 작전에서 자주 사용됩니다.

-

APT44는 또한 알려진 랜섬웨어 변형을 기반으로 구축된 파괴적인 멀웨어를 배포한 이력이 있습니다. 2022년 10월, 우리가 APT44로 적당한 확신을 가지고 평가한 클러스터는 폴란드와 우크라이나의 물류 엔터티를 대상으로 PRESSTEA (일명 Prestige) 랜섬웨어를 배포했으며, 이는 APT44가 NATO 국가를 대상으로 파괴적인 기능을 배포한 드문 사례입니다. 2017년 6월, 이 그룹은 러시아로부터의 독립을 기념하는 우크라이나 헌법 기념일에 맞춰 랜섬웨어로 위장한 와이퍼인 ETERNALPETYA (일명 NotPetya)를 활용한 공격을 수행했습니다. 거의 2년 전인 2015년 후반에 이 그룹은 수정된 BLACKENERGY 변형을 사용하여 우크라이나 전력망을 방해했습니다. BLACKENERGY는 원래 분산 서비스 거부 (DDoS) 도구로 등장했으며 이후 버전은 범죄 시장에서 판매되었습니다.

UNC2589 (FROZENVISTA)

러시아 총참모부 정보총국 (GRU)의 161번째 특수 훈련 센터 (29155 부대)에 활동이 공개적으로 귀속된 위협 클러스터인 UNC2589는 우크라이나를 대상으로 파괴적인 공격을 포함한 전 범위의 사이버 작전을 수행했습니다. 이 행위자는 작전을 가능하게 하기 위해 사이버 범죄자 및 민간 부문 조직을 포함한 비군사 요소를 사용하는 것으로 알려져 있으며, GTIG는 러시아어 사용 사이버 범죄 커뮤니티에서 눈에 띄게 판매되는 다양한 멀웨어 서비스 도구를 사용하는 것을 관찰했습니다.

침공 한 달 전인 2022년 1월, UNC2589는 예비 공격일 수 있는 공격에서 우크라이나 정부 엔터티를 대상으로 PAYWIPE (WHISPERGATE라고도 함) 및 SHADYLOOK 와이퍼를 배포했으며, GOOSECHASE 다운로더 및 FINETIDE 드롭퍼를 사용하여 대상 시스템에서 SHADYLOOK를 드롭하고 실행했습니다. 미국 법무부 기소는 GTIG가 범죄 계약업체일 가능성이 높다고 평가한 러시아 민간인이 공격에 사용된 페이로드를 준비하는 데 사용된 디지털 환경을 관리했다고 밝혔습니다. 또한 CERT-UA는 SHADYLOOK와 WhiteBlackCrypt 랜섬웨어 (WARYLOOK으로도 추적됨) 간의 강력한 유사성에 대한 GTIG의 조사 결과를 뒷받침했습니다. GOOSECHASE 및 FINETIDE는 지하 포럼에서 공개적으로 구매할 수도 있습니다.

Turla (SUMMIT)

2022년 9월, GTIG는 러시아 연방 보안국 (FSB)이 후원하는 것으로 평가되는 사이버 첩보 그룹인 Turla가 수행한 선택적 표적에 대한 초기 액세스를 얻기 위해 레거시 ANDROMEDA 감염을 활용하는 작전을 확인했습니다. Turla는 2010년대 초반에 널리 퍼진 일반 상품 멀웨어인 ANDROMEDA가 이전에 사용했던 만료된 명령 및 제어 (C&C 또는 C2) 도메인을 다시 등록하여 피해자를 프로파일링했습니다. 그런 다음 우크라이나의 표적에 KOPILUWAK 및 QUIETCANARY를 선택적으로 배포했습니다. Turla가 하이재킹한 C2를 가진 ANDROMEDA 백도어는 2013년에 VirusTotal에 처음 업로드되었으며 감염된 USB 키에서 확산됩니다.

GTIG는 다양한 피해자에게서 ANDROMEDA 감염을 계속 관찰했지만, GTIG는 우크라이나에서 전달된 것으로 의심되는 Turla 페이로드만 관찰했습니다. 그러나 후속 침해를 가능하게 하기 위해 광범위하게 배포된 금전적 동기의 멀웨어를 이용하는 Turla의 전술은 광범위한 조직을 대상으로 사용할 수 있는 전술입니다. 또한 오래된 멀웨어 및 인프라를 사용하면 다양한 경고를 분류하는 방어 담당자가 이러한 위협을 간과할 수 있습니다.

2024년 12월, Microsoft는 우리가 Turla로 추적하는 것과 대략적으로 일치하는 행위자인 Secret Blizzard가 우크라이나 군사 엔터티를 표적으로 삼기 위해 사이버 범죄 활동과 관련된 Amadey 봇 멀웨어를 사용했다고 보고했습니다. 이 활동을 확인할 수는 없지만 Microsoft의 조사 결과는 Turla가 사이버 범죄 멀웨어를 사용하는 전술을 계속 활용하고 있음을 시사합니다.

APT29 (ICECAP)

2021년 후반, GTIG는 러시아 대외 정보국 (SVR)이 후원하는 것으로 평가되는 위협 그룹인 APT29가 수행한 캠페인을 보고했습니다. 이 캠페인에서 운영자는 타사 행위자가 수행한 정보 유출 멀웨어 캠페인에서 조달했을 가능성이 높은 자격 증명을 사용하여 유럽 엔터티에 대한 초기 액세스를 얻었습니다. 정보 유출자는 자격 증명, 브라우저 데이터 및 쿠키, 이메일 데이터 및 암호화폐 지갑과 같은 다양한 민감한 사용자 정보를 수집하고 훔치는 기능 또는 주요 목표를 가진 광범위한 멀웨어 분류입니다. 표적에 속하는 워크스테이션 분석 결과 일부 시스템이 표적의 Microsoft 365 환경에 액세스하는 데 사용된 도난당한 세션 토큰이 생성되기 직전에 CRYPTBOT 정보 유출자에 감염된 것으로 나타났습니다.

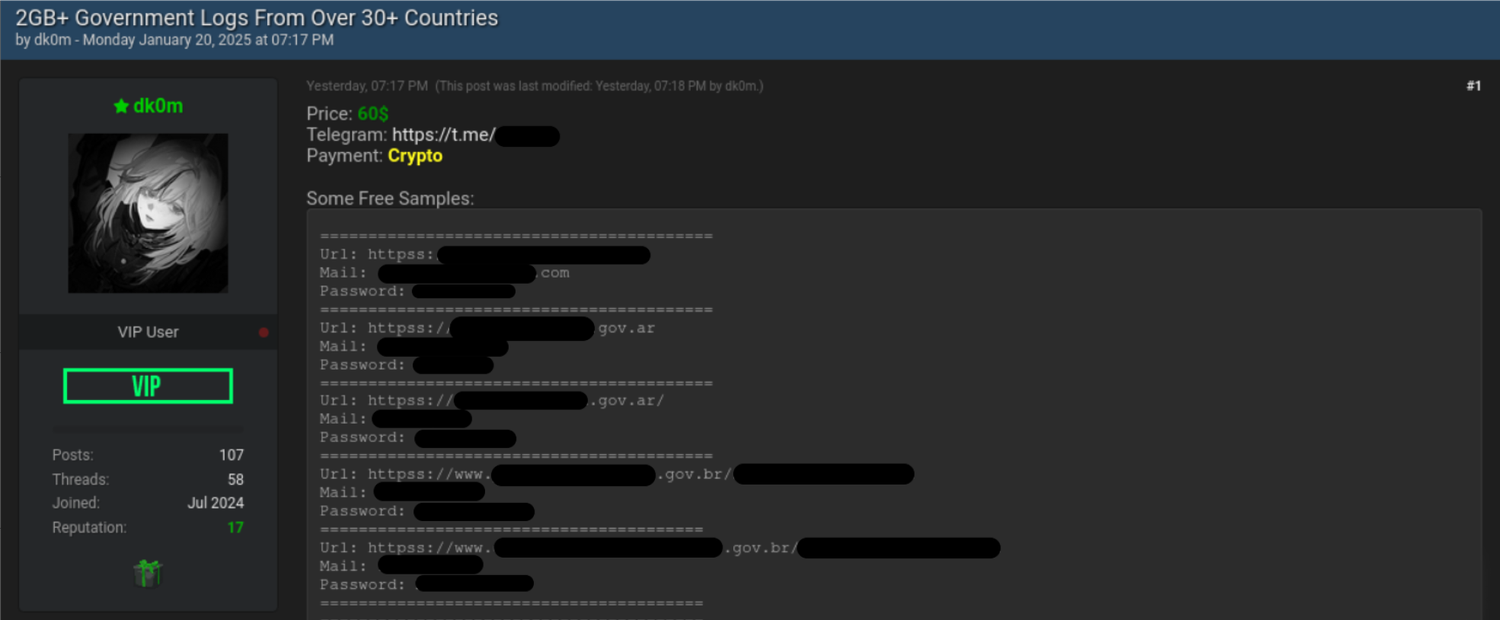

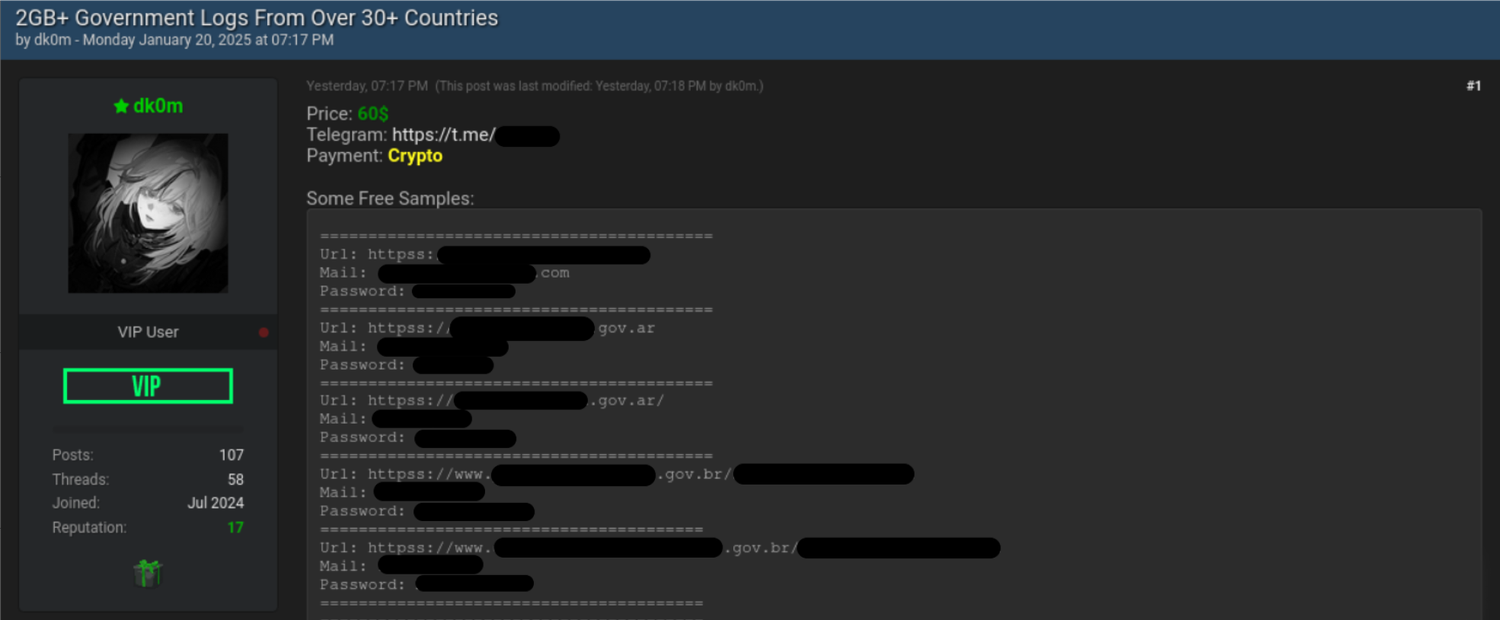

지하 포럼에서 정부 자격 증명이 판매되는 예시

이란과 중국의 사이버 범죄 도구 사용

러시아가 범죄 포럼의 자원을 가장 자주 활용하는 것으로 확인된 국가이지만, 러시아만이 유일한 경우는 아닙니다. 예를 들어, 2024년 5월 GTIG는 이전에 언급된 RADTHIEF 백도어를 이스라엘 핵 연구 산업과 관련된 테마를 사용하는 작전에서 사용하는 것으로 의심되는 이란 그룹 UNC5203을 확인했습니다.

여러 조사에서 중국 첩보 운영자 UNC2286은 활동을 위장하기 위해 STEAMTRAIN 랜섬웨어를 사용하는 것을 포함하여 표면적으로 협박 작전을 수행하는 것이 관찰되었습니다. 랜섬웨어는 DARKSIDE와 함께 제공되는 랜섬웨어 메모를 대부분 복사한 "Read Me.jpg"라는 JPG 파일을 드롭했습니다. 그러나 DARKSIDE 랜섬웨어 서비스(RaaS)와의 연관성은 확립되지 않았으며, 유사점은 대부분 피상적이며 협박 시도에 신뢰성을 부여하기 위한 것임을 시사합니다. 랜섬웨어 활동과 첩보 침입을 의도적으로 혼합하는 것은 사이버 첩보 활동과 랜섬웨어 작전을 혼동시켜 귀속을 방해하려는 중국 정부의 공개적인 노력을 뒷받침합니다.

국가 목표를 지원하는 범죄자

국가가 지원하는 침입 그룹이 사용할 도구를 구매하는 것 외에도 국가는 금전적 동기의 공격자를 직접 고용하거나 협력하여 국가를 대신하여 첩보 및 공격 임무를 수행할 수 있습니다. 특히 러시아는 국가 작전에 사이버 범죄자를 활용해 왔습니다.

국가 목표를 지원하는 표적 활동에 참여하는 현재 및 과거 러시아 사이버 범죄 행위자

러시아 정보 기관은 국가 목표를 달성하고 정보 수집을 강화하기 위해 사이버 범죄 그룹과의 기존 또는 새로운 관계를 점점 더 활용하고 있습니다. 특히 러시아의 우크라이나 전면 침공이 시작된 이후에 이러한 활동을 수행했습니다. GTIG는 이것이 러시아 국가의 새로운 노력과 침공 이전에 러시아 정보 기관과 관계를 맺었던 다른 금전적 동기의 러시아 기반 위협 행위자에 대한 지속적인 노력의 조합이라고 판단합니다. 적어도 일부 경우에는 러시아 사이버 범죄 그룹의 현재 및 과거 구성원이 국가 목표를 지원하는 것으로 보이는 침입 활동을 수행했습니다.

CIGAR (UNC4895, RomCom)

CIGAR(UNC4895로도 추적되고 RomCom으로 공개적으로 보고됨)는 이중 금전 및 첩보 동기의 위협 그룹입니다. 최소 2019년부터 활동한 이 그룹은 역사적으로 금전적 동기의 작전을 수행하다가 러시아의 우크라이나 전면 침공이 시작된 후 러시아의 국가 이익을 지원하는 첩보 요구 사항을 충족하는 첩보 활동으로 확장했습니다. CIGAR의 두 가지 유형의 활동에 대한 지속적인 참여는 국가 목표를 위해 사이버 범죄 행위자 및 도구를 활용하는 APT44 또는 UNC2589와 같은 위협 행위자와 그룹을 차별화합니다. CIGAR와 러시아 국가 간의 정확한 관계는 불분명하지만, 그룹의 높은 운영 속도, 멀웨어 무기고 및 전달 방법의 지속적인 진화, 여러 제로데이 취약점에 대한 접근 및 악용은 일반적인 사이버 범죄 행위자에게는 드문 수준의 정교함과 수완을 시사합니다.

CIGAR의 표적 침입 활동은 2022년 후반으로 거슬러 올라가며, 우크라이나 군 및 정부 엔터티를 표적으로 삼았습니다. 2022년 10월, CERT-UA는 우크라이나 군 총참모부 공보실을 대신하여 이메일을 배포하는 것으로 알려진 피싱 캠페인을 보고했으며, 이로 인해 그룹의 대표적인 RomCom 멀웨어가 배포되었습니다. 두 달 후인 2022년 12월, CERT-UA는 우크라이나 군이 사용하는 상황 인식 및 전장 관리 시스템인 DELTA 사용자를 표적으로 삼는 RomCom 작전을 강조했습니다.

2023년과 2024년의 CIGAR 활동에는 침입 활동을 수행하기 위해 제로데이 취약점을 활용하는 것이 포함되었습니다. 2023년 6월 말, 유럽 정부 및 군사 엔터티를 표적으로 삼는 피싱 작전은 우크라이나 이익을 옹호하는 비영리 단체인 우크라이나 세계 의회 및 당시 다가오는 NATO 정상 회의와 관련된 미끼를 사용하여 MAGICSPELL 다운로더를 배포했으며, 이는 Microsoft Word에서 제로데이로 CVE-2023-36884를 악용했습니다. 2024년, 이 그룹은 Windows 취약점 CVE-2024-49039와 함께 연결된 Firefox 취약점 CVE-2024-9680을 악용하여 RomCom을 배포한 것으로 보고되었습니다.

CONTI

러시아의 우크라이나 전면 침공이 시작될 때 CONTI 랜섬웨어 그룹은 러시아 정부에 대한 지지를 공개적으로 발표했으며, 그룹 구성원의 채팅 메시지가 포함된 것으로 알려진 서버 로그의 후속 유출은 적어도 일부 개인이 표적 공격을 수행하는 데 관심이 있었고 제3자로부터 표적 지시를 받았을 수 있음을 밝혔습니다. GTIG는 또한 과거 CONTI 구성원이 CERT-UA가 UAC-0098로 추적하는 우크라이나를 대상으로 표적 공격을 수행하는 초기 액세스 브로커 그룹의 일부를 구성한다고 평가했습니다.

UAC-0098은 역사적으로 인간이 운영하는 랜섬웨어 공격으로 이어지는 IcedID 뱅킹 트로이 목마를 전달했으며, GTIG는 이 그룹이 이전에 CONTI 및 Quantum을 포함한 다양한 랜섬웨어 그룹의 초기 액세스 브로커 역할을 했다고 평가합니다. 그러나 2022년 초에 이 행위자는 정부 및 숙박 부문의 우크라이나 엔터티뿐만 아니라 유럽 인도주의 및 비영리 조직에 초점을 맞췄습니다.

중국어 운영자, 첩보 목표 지원

UNC5174 ("Uteus")

UNC5174는 중국 국가안전부와 제휴했다고 주장하는 "Uteus" 해커 활동가 페르소나를 사용하여 수익을 위한 침입을 수행하는 액세스 브로커 및 가능한 계약업체로 활동합니다. UNC5174는 패치되기 전에 수많은 장치를 손상시키려고 시도하면서 공개적으로 발표된 직후 여러 취약점을 무기화했습니다. 예를 들어, 2024년 2월 UNC5174는 ConnectWise ScreenConnect에서 CVE-2024-1709를 악용하여 주로 미국과 캐나다의 수백 개의 기관을 손상시키는 것이 관찰되었으며, 2024년 4월 GTIG는 UNC5174가 Palo Alto Network(PAN)의 GlobalProtect 어플라이언스를 악용하려는 시도에서 CVE-2024-3400을 무기화했음을 확인했습니다. 두 경우 모두 여러 중국 연계 클러스터가 악용을 활용하는 것으로 확인되었으며, 이는 UNC5174가 추가 운영자를 어떻게 지원할 수 있는지를 강조합니다.

하이브리드 그룹, 저비용으로 기능 제공

국가 목표를 지원하는 금전적 동기의 활동의 또 다른 형태는 주요 임무가 국가 후원 첩보 활동인 그룹이 암묵적으로 또는 명시적으로 수입을 보충하기 위해 금전적 동기의 작전을 수행하도록 허용되는 것입니다. 이를 통해 정부는 강력한 능력을 갖춘 그룹을 유지하는 데 필요한 직접 비용을 상쇄할 수 있습니다.

중국 계약업체들의 겸업

APT41

APT41은 중국에서 활동하는 다작의 사이버 운영자이며, 국가안전부의 계약업체일 가능성이 높습니다. 광범위한 산업에 대한 국가 후원 첩보 캠페인 외에도 APT41은 금전적 동기의 작전을 수행한 오랜 역사를 가지고 있습니다. 이 그룹의 사이버 범죄 활동은 주로 랜섬웨어 배포를 포함하여 비디오 게임 부문에 초점을 맞추었습니다. APT41은 또한 다른 중국 첩보 그룹을 지원했으며, APT41이 훔친 디지털 인증서는 나중에 다른 중국 그룹에서 사용되었습니다. APT41의 사이버 범죄는 GTIG의 2019년 보고서 이후에도 계속되었으며, 미국 비밀경호국은 수백만 달러의 COVID 구호 자금을 훔친 작전을 APT41에 귀속시켰고, GTIG는 주 및 지방 정부를 대상으로 하는 작전을 확인했습니다.

이란 그룹, 파괴 및 이익을 위해 랜섬웨어 배포

지난 몇 년 동안 GTIG는 이란 첩보 그룹이 랜섬웨어 작전과 파괴적인 해킹 및 유출 작전을 수행하는 것을 관찰했습니다. 이러한 활동의 대부분은 파괴적인 의도가 주된 동기일 가능성이 높지만, 이란 정부를 대신하여 일하는 일부 행위자는 개인적인 이득을 위해 훔친 데이터를 수익화하는 방법을 찾고 있을 수도 있으며, 이란의 악화되는 경제 상황은 이러한 활동의 자극제가 될 수 있습니다.

UNC757

2024년 8월, 미국 연방수사국(FBI), 사이버 보안 및 기반 시설 보안국(CISA) 및 국방부 사이버 범죄 센터(DC3)는 UNC757로 알려진 이란 기반 사이버 행위자 그룹이 NoEscape, Ransomhouse 및 ALPHV를 포함한 랜섬웨어 제휴사와 협력하여 다양한 부문의 조직에 대한 네트워크 액세스를 얻고 이익의 일정 비율에 대해 제휴사가 랜섬웨어를 배포하도록 도왔다는 공동 권고를 발표했습니다. 이 권고는 또한 이 그룹이 이란 정부를 지원하기 위해 표적 네트워크에서 데이터를 훔쳤으며, 그들의 랜섬웨어 작전은 이란 정부의 승인을 받지 않았을 가능성이 높다고 밝혔습니다.

GTIG는 UNC757이 랜섬웨어 제휴사와 협력했다는 보고를 독립적으로 입증할 수 없습니다. 그러나 이 그룹은 다양한 네트워크에 액세스할 수 있다고 주장하는 사이버 범죄 포럼에 2020년 중반에 광고를 게시한 페르소나 "nanash"와 역사적으로 의심되는 연관성을 가지고 있으며, 이스라엘 회사를 표적으로 삼은 PAY2KEY 랜섬웨어 및 해당 페르소나와 관련된 해킹 및 유출 작전과도 연관성이 있습니다.

이중 동기(재정적 이득 및 첩보)의 예

여러 사건에서 이란 정부를 대신하여 사이버 침입을 수행한 개인은 금전적 동기의 침입을 수행한 것으로 확인되었습니다.

-

2020년 미국 법무부 기소는 두 명의 이란 국적자가 "국가 안보, 외교 정책 정보, 비군사 핵 정보, 항공 우주 데이터, 인권 운동가 정보, 피해자 금융 정보 및 개인 식별 정보, 미공개 과학 연구를 포함한 지적 재산"에 관한 데이터를 표적으로 삼는 사이버 침입 작전을 수행했다고 밝혔습니다. 일부 침입은 이란 정부의 지시에 따라 수행되었지만, 다른 경우에는 피고인이 금전적 이득을 위해 해킹된 데이터를 판매했습니다.

-

2017년, 미국 법무부는 도난당한 콘텐츠를 공개하겠다고 협박하여 HBO를 협박하려 한 이란 국적자를 기소했습니다. 이 개인은 이전에 이란 군을 대신하여 군사 및 핵 소프트웨어 시스템과 이스라엘 기반 시설을 표적으로 삼는 사이버 작전을 수행했습니다.

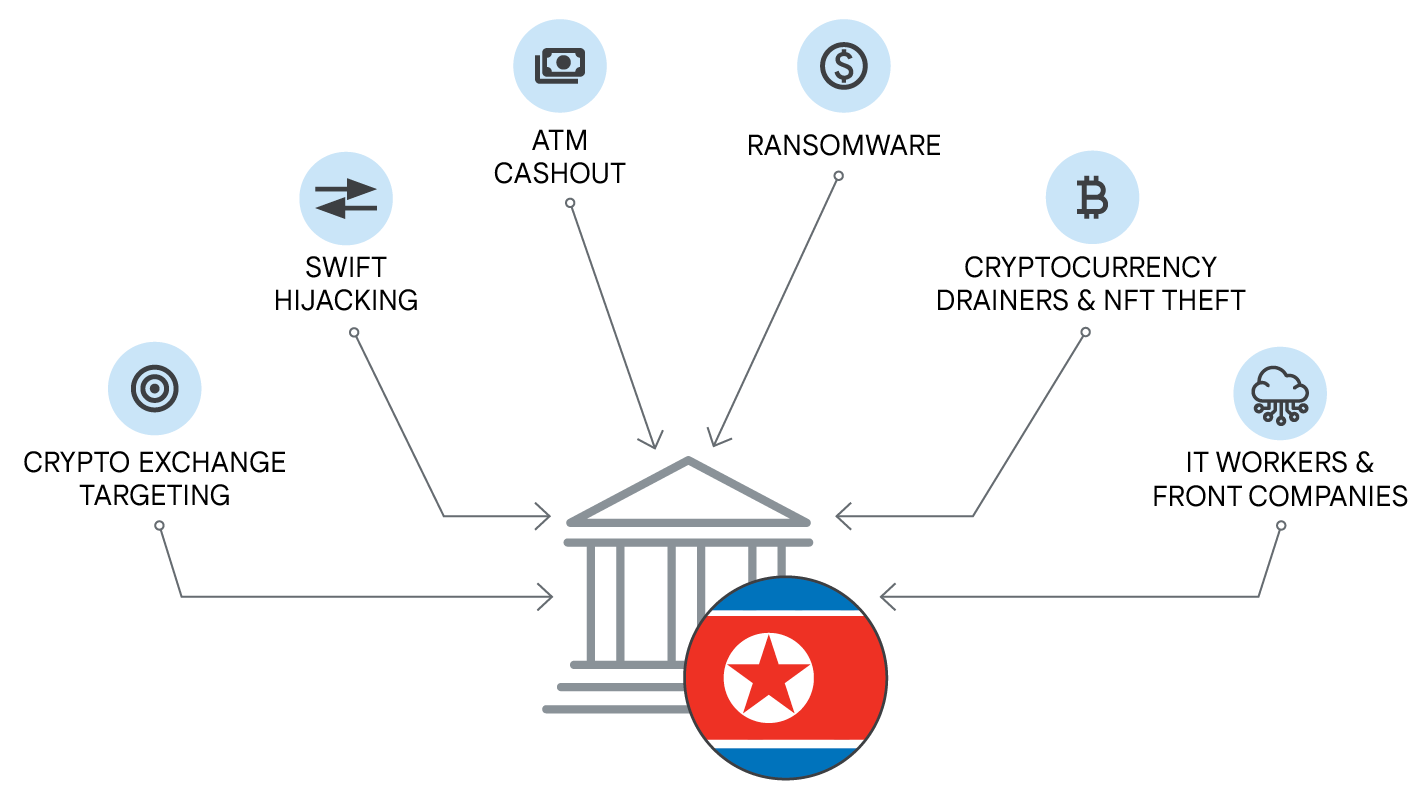

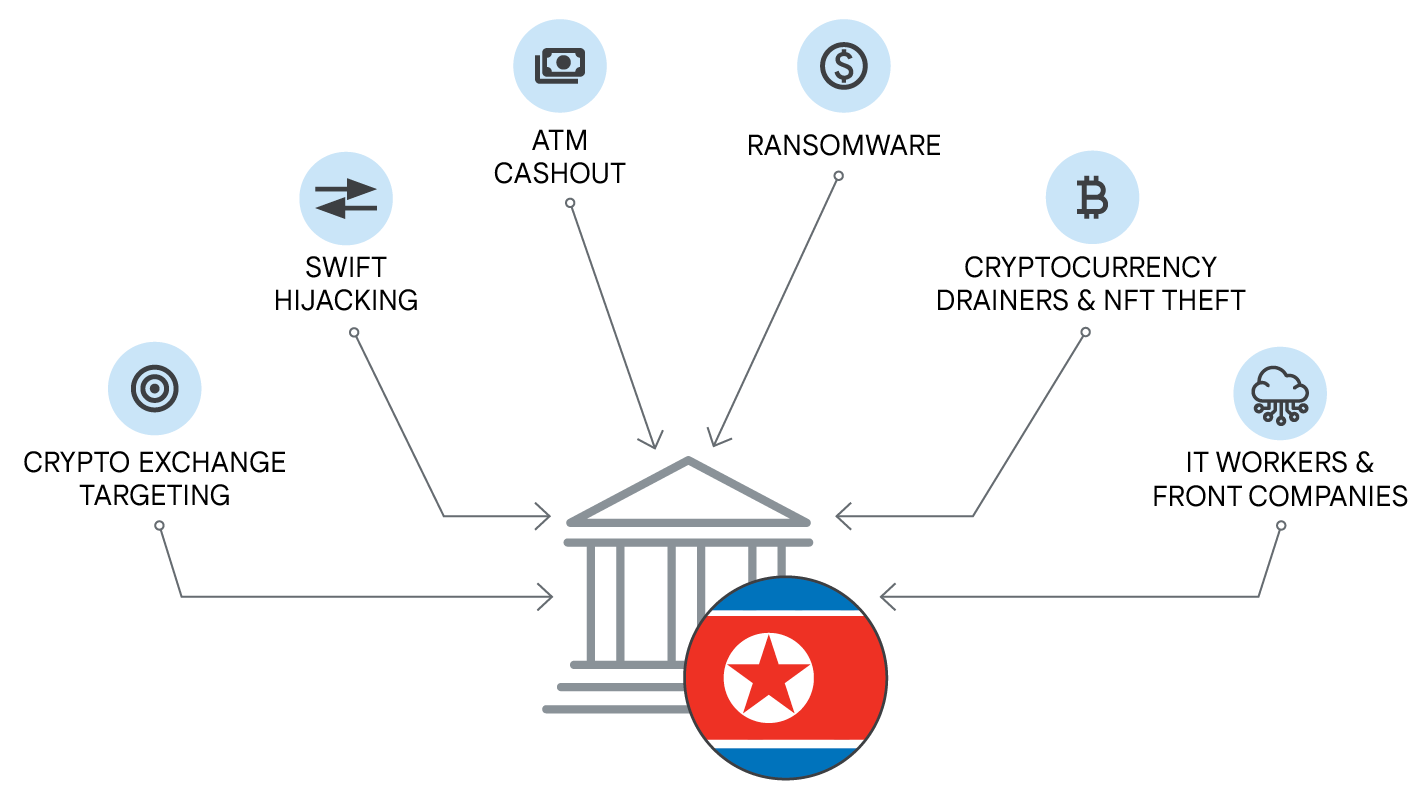

북한 사이버 위협 행위자, 정권을 위한 수익 창출 및 첩보 캠페인 자금 조달을 위한 금전적 동기의 작전 수행

북한(DPRK)과 관련된 위협 행위자들 사이에서는 금전적 동기의 작전이 광범위하게 만연해 있습니다. 여기에는 정권을 위한 수익 창출에 초점을 맞춘 그룹뿐만 아니라 불법 자금을 정보 수집 노력에 지원하는 데 사용하는 그룹도 포함됩니다. 사이버 범죄는 암호화폐 거래 플랫폼으로 위장한 악성 애플리케이션의 생성 및 배포, 지갑을 훔치는 피싱 웹사이트로 사용자를 리디렉션하는 악성 대체 불가능 토큰(NFT)의 에어드롭 등을 포함한 전술을 활용하여 암호화폐 부문 및 블록체인 관련 플랫폼에 초점을 맞춥니다. 2024년 3월 유엔(UN) 보고서는 2017년부터 2023년까지 북한의 암호화폐 절도를 약 30억 달러로 추정했습니다.

APT38

정찰총국(RGB)과 연계된 금전적 동기의 그룹인 APT38은 SWIFT 시스템을 표적으로 삼는 침해를 포함하여 전 세계 기관에서 막대한 금액의 돈을 훔치려는 시도에 책임이 있었습니다. 공개 보고에 따르면 이 그룹은 사기성 ATM 및 SWIFT 거래에서 자금을 인출하고 세탁하기 위해 돈세탁 운반책과 카지노를 사용하는 것과 연관되어 있습니다. 공개적으로 보고된 강탈만으로도 APT38의 금융 기관 대상 절도 시도는 총 11억 달러가 넘으며, 보수적인 추정으로도 성공적인 작전은 1억 달러가 넘습니다. 이 그룹은 또한 절도 작전 후 대상 네트워크를 작동 불능 상태로 만들기 위해 파괴적인 멀웨어를 배포했습니다. APT38은 현재 폐쇄된 것으로 보이지만, 우리는 운영자들이 암호화폐 및 블록체인 관련 엔터티 및 기타 금융 기관을 집중적으로 표적으로 삼는 다른 클러스터로 재편성되는 증거를 관찰했습니다.

UNC1069 (CryptoCore), UNC4899 (TraderTraitor)

Limited indicators suggest that threat clusters GTIG tracks as UNC1069 (publicly referred to as CryptoCore) and UNC4899 (also reported as TraderTraitor) are successors to the now-defunct APT38. These clusters focus on financial gain, primarily by targeting cryptocurrency and blockchain entities. In December 2024, a joint statement released by the US FBI, DC3, and National Police Agency of Japan (NPA) reported on TraderTraitor's theft of cryptocurrency then valued at $308 million USD from a Japan-based company.

제한된 지표는 GTIG가 UNC1069(공개적으로 CryptoCore라고 함) 및 UNC4899(TraderTraitor라고도 보고됨)로 추적하는 위협 클러스터가 현재 폐쇄된 APT38의 후계자임을 시사합니다. 이러한 클러스터는 주로 암호화폐 및 블록체인 엔터티를 표적으로 삼아 재정적 이득에 초점을 맞춥니다. 2024년 12월, 미국 FBI, DC3 및 일본 경찰청(NPA)이 발표한 공동 성명은 TraderTraitor가 일본 기반 회사에서 당시 3억 800만 달러 상당의 암호화폐를 훔쳤다고 보고했습니다.

APT43 (Kimsuky)

RGB의 임무와 일치하는 수집 요구 사항을 가진 다작의 사이버 행위자인 APT43은 APT38과 같이 주로 수익 창출에 초점을 맞춘 그룹과 달리 전략적 정보 수집이라는 주요 임무를 지원하기 위해 사이버 범죄 작전을 통해 자금을 조달합니다. 이 그룹의 첩보 표적은 광범위하지만 정부 기관, 학계 및 싱크 탱크에 대한 공격적인 소셜 엔지니어링 전술과 함께 적당히 정교한 기술 능력을 활용하여 외교 정책 및 핵 안보에 특별한 관심을 보였습니다. 한편, APT43의 금전적 동기의 작전은 운영 인프라를 구매하기 위해 암호화폐를 훔치고 세탁하는 데 초점을 맞춥니다.

UNC3782

최소 2022년부터 활동한 것으로 의심되는 북한 위협 행위자인 UNC3782는 암호화폐 부문에 대한 금융 범죄 작전과 법률 회사 및 관련 정부 및 미디어 기관과 같이 암호화폐 관련 범죄를 퇴치하려는 한국 조직을 표적으로 삼는 것을 포함한 첩보 활동을 모두 수행합니다. UNC3782는 Ethereum, Bitcoin, Arbitrum, Binance Smart Chain, Cronos, Polygon, TRON 및 Solana를 포함한 암호화폐 플랫폼의 사용자를 표적으로 삼았습니다. 특히 Solana는 플랫폼의 급속한 성장으로 인해 범죄 행위자에게 풍부한 표적 환경을 구성합니다.

APT45 (Andariel)

최소 2009년부터 활동한 북한 사이버 운영자인 APT45는 정부, 국방, 핵, 의료 및 제약 엔터티에 초점을 맞춘 첩보 작전을 수행했습니다. 이 그룹은 또한 금전적 동기의 작전으로 범위를 확장했으며, 우리는 이 그룹이 다른 북한 연계 행위자와 차별화되는 랜섬웨어 개발에 참여했다고 의심합니다.

북한 IT 노동자

북한 IT 노동자는 북한 정권을 위한 수익을 창출하기 위해 전 세계 광범위한 조직에서 고용을 원하는 비북한 국적자로 위장하여 제재를 회피하고 대량 살상 무기(WMD) 및 탄도 미사일 프로그램을 위한 자금을 조달할 수 있도록 합니다. IT 노동자는 또한 고용주 조직에서 특권을 가진 액세스를 활용하여 악성 침입 활동에 참여하거나 가능하게 하고, 경우에 따라 고용 종료 후 데이터 유출 또는 독점적인 회사 정보 판매 위협으로 해당 조직을 협박합니다.

북한 IT 노동자 작전은 미국 회사를 표적으로 삼는 것으로 널리 보고되었지만, 유럽 및 세계의 다른 지역으로 점점 더 확장되었습니다. 탐지를 회피하기 위한 전술에는 위장 회사 및 돈 및/또는 암호화폐 세탁, 채용 과정 지원, 노동자의 수입의 일정 비율을 대가로 노동자의 원격 액세스를 가능하게 하기 위해 회사 노트북을 받고 호스팅하는 "조력자"의 서비스 사용이 포함됩니다.

종합적인 접근 방식이 필요합니다

우리는 이러한 문제를 해결하려면 사이버 범죄 위협을 국제 협력이 필요한 국가 안보 우선순위로 인식하는 새롭고 강력한 접근 방식이 필요하다고 생각합니다. 최근 몇 년 동안 환영할 만한 개선 사항이 있었지만, 더 많은 노력이 필요하며 가능합니다. 사이버 범죄 생태계의 구조는 특히 단속에 대한 회복력이 뛰어납니다. 금전적 동기의 행위자는 단일 사이버 범죄 측면을 전문으로 하고 더 큰 계획을 달성하기 위해 정기적으로 다른 사람들과 협력하는 경향이 있습니다. 일부 행위자는 특정 파트너와 반복적으로 협력할 수 있지만, 행위자는 주어진 서비스에 대해 정기적으로 여러 공급업체(또는 고객)를 보유합니다.

단일 랜섬웨어 서비스 제공업체가 단속되더라도 생성된 격차를 채울 수 있는 다른 많은 제공업체가 이미 존재합니다. 이러한 회복력 있는 생태계는 개별적인 단속이 특정 작전을 방해하고 사이버 범죄자에게 일시적인 불편을 초래할 수 있지만, 이러한 방법은 방어를 개선하고 이러한 범죄자의 작전 수행 능력을 단속하기 위한 광범위한 노력과 결합되어야 함을 의미합니다. 우리는 정책 입안자들에게 다음과 같은 여러 단계를 고려할 것을 촉구합니다.

- 사이버 범죄를 국가 안보 우선순위로 명확하게 격상: 정부는 사이버 범죄를 유해한 국가 안보 위협으로 인식하고 그에 따라 자원을 할당해야 합니다. 여기에는 사이버 범죄 조직에 대한 정보 수집 및 분석 우선순위 지정, 사이버 범죄 조사 및 기소에 대한 법 집행 능력 강화, 이러한 초국가적 네트워크 해체를 위한 국제 협력 강화가 포함됩니다.

- 사이버 보안 방어 강화: 정책 입안자는 특히 중요한 기반 시설을 포함하여 모든 부문에서 강력한 사이버 보안 조치 도입을 촉진해야 합니다. 여기에는 보안 모범 사례 구현 장려, 고급 보안 기술 연구 개발 투자, 방어 담당자에게 유리한 새로운 기술의 디지털 현대화 및 도입 활성화, 공격 및 관련 기만적인 관행에 대한 디지털 시스템의 복원력을 강화하는 이니셔티브 지원이 포함됩니다.

- 사이버 범죄 생태계 교란: 멀웨어 개발자, 방탄 호스팅 제공업체 및 암호화폐 거래소와 같은 금융 중개자와 같은 주요 지원자를 표적으로 삼아 사이버 범죄 생태계를 교란하기 위한 표적 노력이 필요합니다. 이를 위해서는 사이버 범죄 작전을 지원하는 인프라를 해체하기 위한 법적, 기술적 및 재정적 조치와 동일한 작업을 가능하게 하기 위한 조율된 국제적 노력이 필요합니다.

- 국제 협력 강화: 사이버 범죄는 국경을 초월하므로 이러한 위협에 효과적으로 대처하기 위해서는 강력한 국제 협력이 필요합니다. 정책 입안자는 공동 공개 귀속 및 적절한 경우 조율된 제재를 통해 악의적인 사이버 활동을 공개적으로 비난하기 위한 집단적 노력을 우선시해야 합니다. 또한 글로벌 사기 방지 연합(GASA)과 같이 사이버 범죄 퇴치에 전념하는 국제 기구 및 이니셔티브 강화에 적극적으로 기여함으로써 사이버 위협 정보 공유, 공동 조사 및 사이버 범죄 네트워크의 조율된 단속을 위한 국제 프레임워크에 우선순위를 두고 자원을 할당해야 합니다.

- 개인 및 기업 역량 강화: 사이버 위협에 대한 인식을 높이고 사이버 보안 교육을 장려하는 것은 회복력 있는 사회를 구축하는 데 매우 중요합니다. 정책 입안자는 개인과 기업에 온라인 안전에 대해 교육하고, 안전한 관행 도입을 장려하고, 지원 법률을 통해 사이버 범죄자에 대해 조치를 취할 수 있도록 서비스 제공업체의 역량을 강화하고, 사이버 공격 보고 및 복구를 위한 리소스를 제공하는 이니셔티브를 지원해야 합니다.

- 강력한 민간 부문 보안 관행 격상: 랜섬웨어 및 기타 형태의 사이버 범죄는 주로 안전하지 않고 종종 레거시 기술 아키텍처를 악용합니다. 정책 입안자는 강력한 보안 실적을 가진 기술/제품 도입, 단일 기술에 대한 과도한 의존으로 인한 위험을 완화하기 위해 공급업체 다양화, 기술 스택 전반의 상호 운용성 요구 사항을 포함하여 기술 변환에 우선순위를 두는 단계를 고려해야 합니다.

저자 소개

구글 위협 인텔리전스 그룹은 맨디언트 인텔리전스 및 위협 분석 그룹(TAG) 팀을 통합하여 Alphabet, 사용자 및 고객을 대상으로 하는 전체 사이버 위협 유형을 식별, 분석, 완화 및 제거하는 데 주력합니다. 저희의 작업에는 정부 지원 공격자, 표적 0-day 익스플로잇, 조율된 정보 작전(IO) 및 심각한 사이버 범죄 네트워크의 위협에 대응하는 것이 포함됩니다. 저희는 구글의 방어를 개선하고 사용자와 고객을 보호하기 위해 저희의 정보를 적용합니다.