캠퍼스에 숨어든 사이버 범죄: 대학 피싱 공격의 모든 것

Mandiant

* 해당 블로그의 원문은 2025년 2월 25일 Google Cloud 블로그(영문)에 게재되었습니다.

작성자: Ashley Pearson, Ryan Rath, Gabriel Simches, Brian Timberlake, Ryan Magaw, Jessica Wilbur

개요

2024년 8월부터 Mandiant는 교육 산업, 특히 미국 기반 대학을 대상으로 하는 피싱 공격이 크게 증가했음을 관찰했습니다. Google Workspace Trust and Safety 팀의 별도 조사에 따르면 최소 2022년 10월부터 시작된 장기 캠페인이 확인되었으며, 매달 수천 명의 교육 기관 사용자를 대상으로 하는 공유 파일 이름의 눈에 띄는 패턴이 나타났습니다.

이러한 공격은 학술 기관 내의 신뢰를 이용하여 학생, 교수진 및 직원을 속이며, 학사 일정의 주요 날짜와 일치하도록 시기를 정했습니다. 신입생과 복학생의 유입과 함께 밀려드는 행정 업무, 그리고 학자금 지원 마감일이 겹치는 학년 초는 공격자가 피싱 공격을 수행할 기회를 만들 수 있습니다. 이러한 조사에서 이러한 요소를 이용하려는 세 가지 별개의 캠페인이 등장했습니다.

한 캠페인에서 공격자는 손상된 교육 기관을 활용하여 Google Forms를 호스팅하는 피싱 캠페인을 활용했습니다. 현재 Mandiant는 이러한 피싱 캠페인에서 최소 15개 대학이 표적이 된 것을 관찰했습니다. 이 경우 악성 양식이 보고되어 이후 제거되었습니다. 따라서 현재 식별된 피싱 양식은 활성화되어 있지 않습니다. 또 다른 캠페인에는 대학 로그인 페이지를 스크랩하여 공격자가 제어하는 인프라에서 다시 호스팅하는 것이 포함되었습니다. 두 캠페인 모두 악의적인 활동을 모호하게 하면서 인지된 합법성을 높여 궁극적으로 결제 리디렉션 공격을 수행하는 전술을 보였습니다.

이러한 피싱 방법은 학교 포털 로그인 확인, 학자금 지원금 지급, 환불 확인, 계정 비활성화 및 캠퍼스 의료 문의에 대한 긴급한 응답 요청을 포함하여 피해자를 속여 로그인 자격 증명 및 금융 정보를 밝히도록 하는 다양한 전술을 사용합니다.

Google은 제품 오용으로부터 사용자를 보호하고 전반적으로 긍정적인 경험을 창출하기 위한 조치를 취합니다. 그러나 인식과 교육은 온라인에서 안전하게 지내는 데 큰 역할을 합니다. 자신과 다른 사람을 더 잘 보호하려면 남용을 신고하십시오.

사례 연구 1: Google Forms 피싱 캠페인

첫 번째 관찰된 캠페인에는 두 갈래의 피싱 캠페인이 포함되었습니다. 공격자는 악성 Google Form에 대한 링크가 포함된 피싱 이메일을 배포했습니다. 이러한 이메일과 해당 양식은 합법적인 대학 커뮤니케이션을 모방하도록 설계되었지만 로그인 자격 증명 및 금융 세부 정보를 포함한 민감한 정보를 요청했습니다.

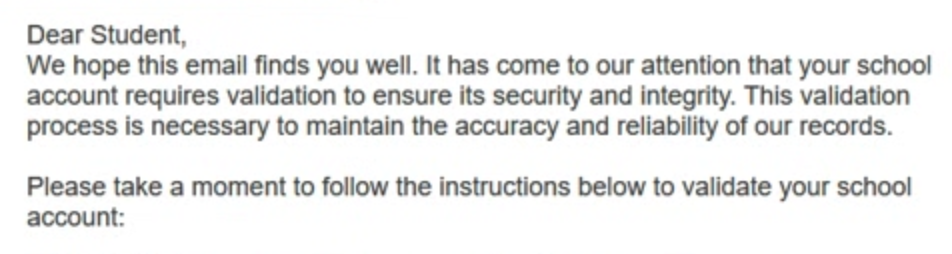

그림 1: 피싱 이메일 예시

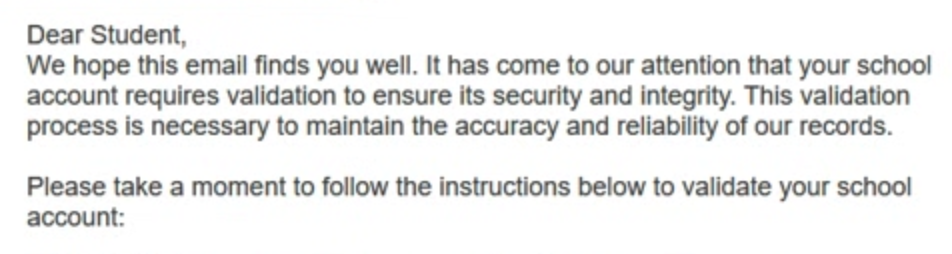

그림 2: 또 다른 피싱 이메일 예시

이 이메일은 공격의 초기 단계에 불과합니다. 피싱 이메일 내에 합법적인 URL도 포함되어 있지만, "긴급한" 정보를 제공하기 위해 외부 링크를 방문하도록 요청하는 내용도 있습니다. 이 외부 링크는 피해자를 대상 대학에 맞춰 제작된 Google Forms로 연결됩니다. 여기에는 학교 색상을 사용한 색 구성표, 로고 또는 마스코트가 있는 머리글, 대학 이름에 대한 언급 등이 포함됩니다. Mandiant는 피해자를 속여 민감한 정보를 제공하도록 다양한 방법을 사용한 여러 Google Forms가 생성 및 준비되는 것을 관찰했습니다. 한 사례에서 소셜 엔지니어링의 구실은 학생의 계정이 "두 개의 개별 대학 포털에서 로그인과 연결되어 있다"는 것이었습니다. 이 문제는 해결되지 않으면 두 대학 모두에서 서비스 중단을 초래할 수 있습니다.

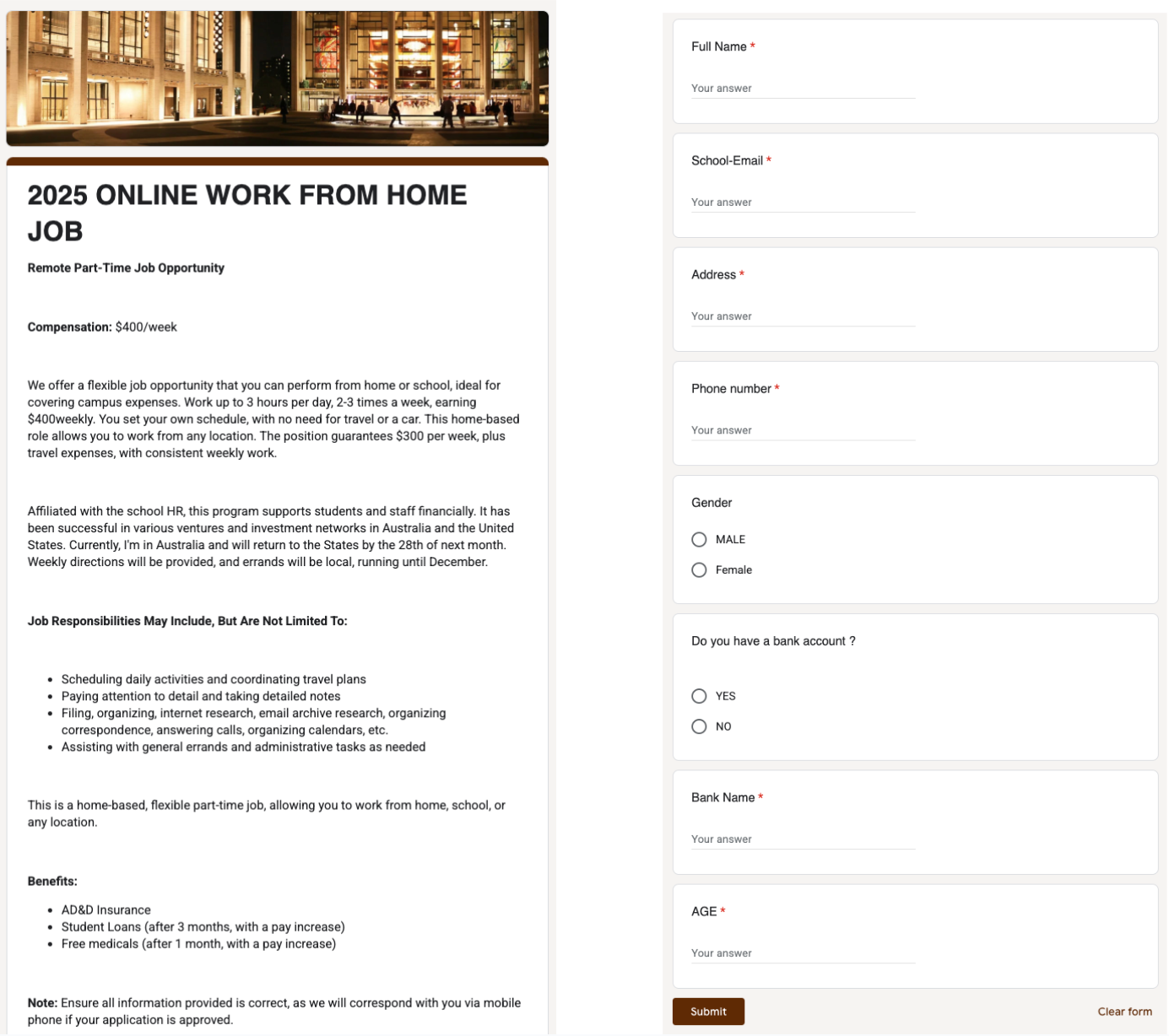

그림 3: Google Form 피싱 예시

이러한 Google Forms 피싱 캠페인은 로그인 자격 증명만을 대상으로 하는 것에 그치지 않습니다. Mandiant는 여러 사례에서 공격자들이 금융 기관 세부 정보를 얻으려고 시도하는 것을 관찰했습니다.

Your school has collaborated with <redacted> to streamline fund

distribution to students. <redacted> ensures the quickest, most

dependable, and secure method for disbursing Emergency Grants

to eligible students. Unfortunately, we've identified an outstanding

issue regarding the distribution of your financial aid through <redacted>.

We kindly request that you review and, if necessary, update your

<redacted> information within the net 24 hours. Failing to address

this promptly may result in delays in receiving your funds.그림 4: Google Form 피싱 예시

손상된 환경을 이용하여 추가 피싱 공격을 성공적으로 수행하고 확산시킨 후, 공격자는 피해자의 인프라를 사용하여 유사한 캠페인을 호스팅하여 미래의 피해자를 표적으로 삼습니다. 경우에 따라 Google Forms 링크가 차단된 다음 공격자의 목표를 더욱 발전시키는 데 다시 사용되었습니다.

사례 연구 2: 웹사이트 복제 및 리디렉션

이 캠페인은 공격자들이 합법적인 로그인 포털을 모방하여 대학 웹사이트를 복제하는 정교한 피싱 공격을 포함합니다. 그러나 이 복제된 웹사이트는 특히 모바일 장치를 대상으로 하는 일련의 리디렉션을 포함합니다.

삽입된 JavaScript는 "모바일 확인" 및 사용자 에이전트 문자열 검증을 수행하고 다음 16진수로 인코딩된 리디렉션을 수행했습니다.

if (window.mobileCheck()) {

window.location.href="\x68\x74\x74\x70\x3a\x2f\x2f\x63\x75\x74

\x6c\x79\x2e\x74\x6f\x64\x61\x79\x2f\x4a\x4e\x78\x30\x72\x37";

}그림 5: JavaScript 16진수 인코딩 리디렉션 (예시)

이 JavaScript는 사용자가 모바일 장치를 사용하고 있는지 확인합니다. 모바일 장치를 사용하고 있다면, 가능한 여러 후속 URL 중 하나로 리디렉션합니다. 다음은 두 가지 예시입니다.

hxxp://cutly[.]today/JNx0r7hxxp://kutly[.]win/Nyq0r4

사례 연구 3: 교직원 및 학생을 대상으로 하는 2단계 피싱 캠페인

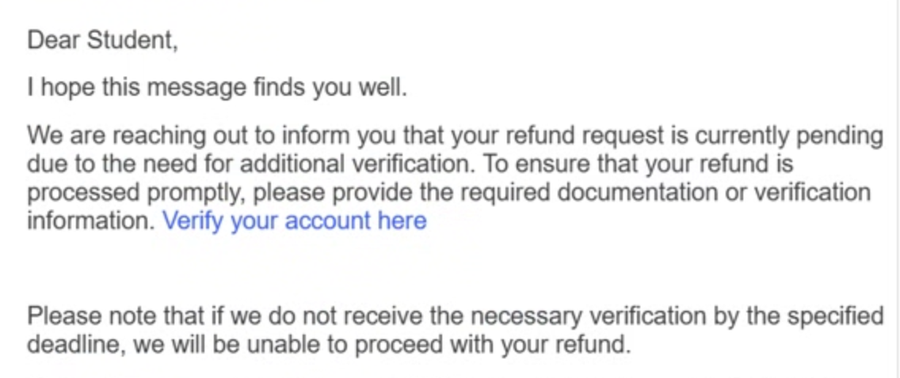

Google Workspace Trust and Safety 팀은 교직원과 학생을 대상으로 하는 2단계 피싱 캠페인도 관찰했습니다. 먼저 공격자들은 교수진과 교직원에게 피싱 이메일을 보냅니다. 이 이메일은 교수진과 교직원이 급여 인상이나 보너스에 대한 문서를 보기 위해 로그인 자격 증명을 제공하도록 유도하도록 설계되었습니다.

그림 6: 교직원을 대상으로 하는 피싱 이메일 예시

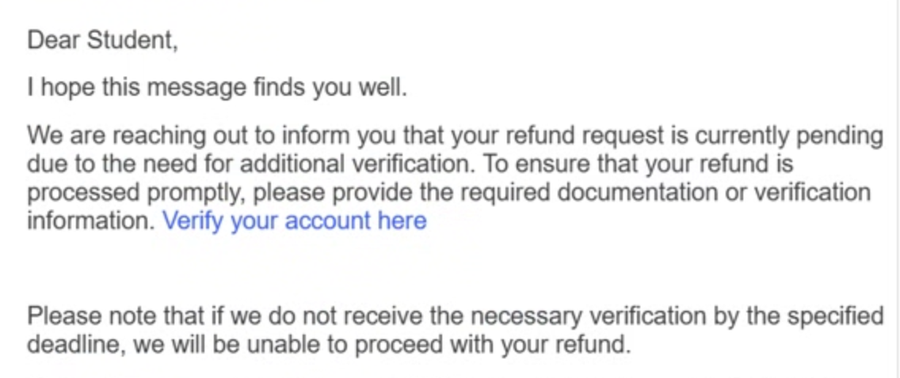

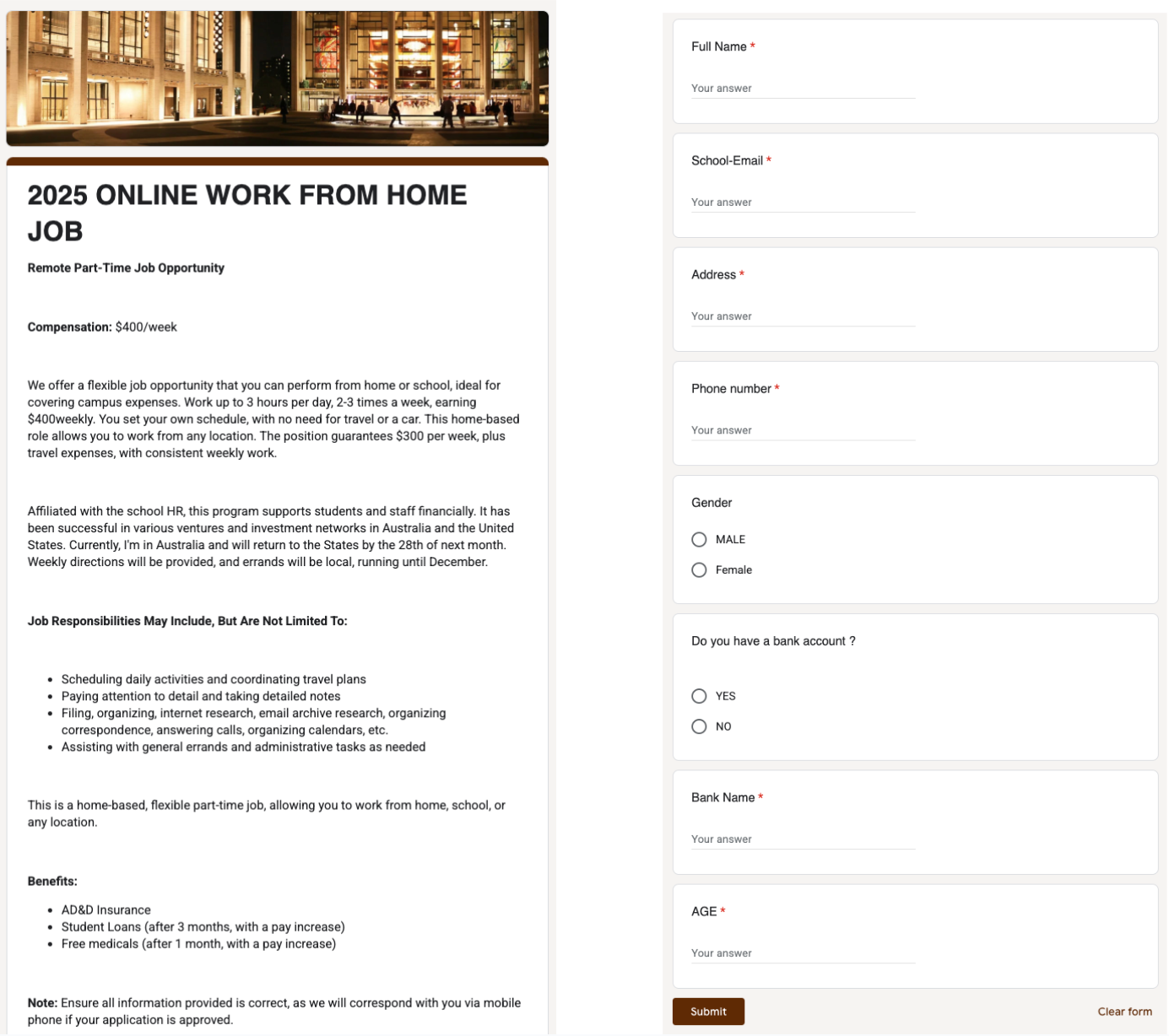

다음으로, 공격자들은 교수진 및 교직원이 제공한 로그인 자격 증명을 사용하여 이들의 계정을 탈취하고, 학생들에게 피싱 양식을 이메일로 보냅니다. 이러한 양식은 구직 지원서처럼 보이도록 설계되었으며, 개인 정보 및 금융 정보를 피싱합니다.

그림 7: 학생들에게 이메일로 발송된 피싱 양식 예시

결제 리디렉션 공격 이해하기

기업 이메일 침해(BEC)를 통한 결제 리디렉션 공격은 정교한 형태의 금융 사기입니다. 이러한 공격에서 사이버 위협 행위자는 비즈니스 이메일 계정에 대한 무단 액세스 권한을 얻고 이를 악용하여 합법적인 수신인에게 전달될 결제를 자신의 계정으로 리디렉션합니다. 이러한 공격은 종종 대규모 이체 자금의 전환을 포함하지만, 공격자가 탐지 가능성을 낮추기 위해 소액(일반적으로 5~10%)을 전환하는 사례도 있었습니다. 이러한 예외적인 전술을 통해 공격자는 자금을 점진적으로 훔칠 수 있으므로 무단 거래를 탐지하는 것이 더욱 어려워집니다.

그림 8: 결제 리디렉션 공격 (예시)

Initial Compromise: Attackers often begin by gaining access to a legitimate email account through phishing, social engineering, or exploiting vulnerabilities. A common phishing technique involves using online surveys or other similar platforms to create convincing but fraudulent login pages or forms. When unsuspecting employees enter their credentials, attackers capture them and gain unauthorized access.

초기 침해: 공격자들은 종종 피싱, 소셜 엔지니어링 또는 취약점 악용을 통해 합법적인 이메일 계정에 액세스하는 것으로 시작합니다. 일반적인 피싱 기술로는 온라인 설문 조사 또는 이와 유사한 플랫폼을 사용하여 설득력이 있지만 사기성 로그인 페이지나 양식을 만드는 것이 포함됩니다. 의심하지 않는 직원이 자신의 자격 증명을 입력하면 공격자는 이를 캡처하여 무단 액세스 권한을 얻습니다.

정찰: 이메일 계정에 액세스하면 공격자는 조직의 재무 프로세스, 공급업체와의 관계 및 재무 거래에 사용되는 일반적인 언어를 이해하기 위해 통신을 면밀히 모니터링합니다. 이 정찰 단계는 공격자가 피해자에게 진짜처럼 보이는 설득력 있는 사기성 이메일을 작성하는 데 매우 중요합니다.

사칭 및 실행: 정찰 중에 수집된 정보를 바탕으로 공격자는 침해된 사용자를 사칭하거나 유사한 이메일 주소를 만듭니다. 그런 다음 공격자는 직원, 공급업체 또는 고객에게 이메일을 보내 다가오는 거래에 대한 결제 세부 정보를 변경하도록 지시합니다. 이러한 요청이 합법적이라고 믿고 수신인은 이에 응하며 자금은 공격자가 제어하는 계정으로 리디렉션됩니다.

인출 및 자금 세탁: 자금이 전환된 후 공격자는 회수를 어렵게 만들기 위해 신속하게 자금을 인출하거나 여러 계정으로 이동시킵니다. 도난당하는 자금의 유형은 FAFSA와 같은 학자금 지원, 환불, 장학금, 급여 및 공급업체 지불 또는 보조금과 같은 기타 대규모 거래를 포함하여 매우 다양할 수 있습니다. 이러한 다양한 표적 자금은 각 범주가 다른 기관 및 프로세스와 관련될 수 있으므로 조직 및 법 집행 기관이 도난당한 자금을 추적하고 회수하는 노력을 복잡하게 만듭니다.

결제 리디렉션 공격의 영향

결제 리디렉션 공격이 성공하면 다음과 같은 심각한 결과를 초래할 수 있습니다.

-

금전적 손실: 조직은 거래 규모에 따라 잠재적으로 수백만 달러에 달하는 상당한 금액의 돈을 잃을 수 있습니다.

-

평판 손상: 이러한 공격의 영향을 받은 고객과 파트너는 조직에 대한 신뢰를 잃을 수 있으며, 이는 장기적인 비즈니스 관계와 브랜드 평판을 해칠 수 있습니다.

-

운영 중단: 공격 후에는 종종 광범위한 조사, 금융 기관 및 법 집행 기관과의 협력, 강화된 보안 조치 구현 등이 수반되며, 이 모든 것이 정상적인 비즈니스 운영을 중단시킬 수 있습니다.

결제 리디렉션 공격 완화하기

결제 리디렉션 공격으로부터 보호하기 위해 Mandiant는 예방, 탐지 및 대응에 초점을 맞춘 다계층 접근 방식을 권장합니다.

-

다단계 인증(MFA) 구현: 이메일 계정에 액세스하는 데 MFA를 요구하면 추가적인 보안 계층이 추가됩니다. 공격자가 사용자의 자격 증명을 획득하더라도 액세스 권한을 얻으려면 여전히 두 번째 요소가 필요하므로 계정 침해 위험이 크게 줄어듭니다. Mandiant는 현재 교수/직원/학생에게 MFA를 요구하지만 동문 계정에는 요구하지 않는 많은 대학을 관찰했습니다. 동문 계정이 반드시 결제 리디렉션 공격의 위험에 처해 있는 것은 아니지만 Mandiant는 동문 계정이 환경에서 다른 사용자 계정에 액세스하는 데 활용된 사례를 확인했습니다.

-

직원 교육 실시: 정기적인 교육 세션은 직원이 피싱 시도 및 의심스러운 이메일을 인식하는 데 도움이 될 수 있습니다. 교육에서는 Google Forms와 같은 플랫폼에서 호스팅되는 피싱 양식에 대한 경계심을 강조하고, 특히 금융 거래 또는 결제 세부 정보 변경과 관련된 특이한 요청을 확인하는 것의 중요성을 강조해야 합니다. Google Forms 페이지가 의심스러워 보이면 피싱으로 신고하십시오.

-

결제 확인 프로토콜 설정: 조직은 결제 정보 변경 사항을 확인하기 위한 엄격한 절차를 갖추어야 합니다. 예를 들어, 알려진 전화 번호 또는 별도의 통신 채널을 통해 변경 사항을 확인하도록 요구하는 정책은 변경 사항이 합법적인지 확인하는 데 도움이 될 수 있습니다.

-

카나리아 토큰을 사용하여 탐지: 웹 페이지 또는 문서에 포함된 고유 식별자인 카나리아 토큰을 배포하면 조기 경고 시스템 역할을 할 수 있습니다. 공격자가 합법적인 웹 페이지를 스크랩하여 악의적으로 자신의 인프라에서 호스팅하는 경우 이러한 토큰이 경고를 트리거하여 보안 팀에 잠재적인 침해 또는 무단 데이터 액세스를 알립니다.

-

고급 이메일 보안 솔루션 사용: 고급 이메일 필터링 및 모니터링 솔루션을 배포하면 악성 이메일을 탐지하고 차단하는 데 도움이 될 수 있습니다. 이러한 도구는 이메일 메타데이터를 분석하고, 도메인 이상을 확인하고, BEC 시도를 나타내는 패턴을 식별할 수 있습니다.

-

Gmail의 기본 제공 보호 기능: AI, 위협 신호 및 세이프 브라우징을 사용하여 스팸, 피싱 및 맬웨어의 99.9%를 차단하는 동시에 기존 바이러스 백신보다 더 많은 맬웨어를 탐지하고 의심스러운 계정 로그인을 방지합니다..

-

강력한 침해 사고 대응 계획 개발: BEC 시나리오를 구체적으로 다루는 잘 정의된 침해 사고 대응 계획을 통해 조직은 공격이 감지되면 신속하게 조치를 취할 수 있습니다. 이 계획에는 침해를 억제하고, 영향을 받은 당사자에게 알리고, 손실된 자금을 회수하기 위해 금융 기관 및 법 집행 기관과 협력하기 위한 절차가 포함되어야 합니다.

-

일반 사용자가 하루에 보낼 수 있는 이메일 수 제한: 일반 사용자가 하루에 보낼 수 있는 이메일 수를 제한하는 정책을 구현하면 침해된 계정에서 대량의 피싱 이메일 또는 악성 콘텐츠가 배포되는 것을 방지하는 추가적인 안전 장치를 제공할 수 있습니다. 이 제한은 안전망 역할을 하여 침해된 계정의 잠재적 영향을 줄이고 공격자가 대규모 피싱 캠페인을 수행하는 것을 더 어렵게 만들 수 있습니다.

-

상황 인식 액세스 모니터링: 각 로그인 시도의 컨텍스트를 분석하여 보안을 강화하기 위해 상황 인식 액세스 모니터링을 활용합니다. 여기에는 사용자의 위치, 장치 및 행동 패턴과 같은 요소를 평가하는 것이 포함됩니다. 액세스 시도가 확립된 표준에서 벗어나는 경우(예: 비정상적인 로그인 위치 또는 장치) 추가 확인 단계를 트리거할 수 있습니다. 이는 특히 자격 증명이 손상되었을 수 있는 경우 무단 액세스를 탐지하고 방지하는 데 도움이 됩니다.

탐지

이 블로그 게시글에 설명된 활동을 더 넓은 커뮤니티에서 검색하고 식별하는 데 도움을 주기 위해, 본 게시글과 등록된 사용자를 위한 GTI 컬렉션에 이러한 침해 지표(IOC)의 하위 집합을 포함했습니다.