Secara default, Google Cloud otomatis mengenkripsi data saat dalam penyimpanan menggunakan kunci enkripsi yang dikelola oleh Google. Jika Anda memiliki persyaratan kepatuhan atau peraturan khusus yang terkait dengan kunci yang melindungi data, Anda dapat menggunakan kunci enkripsi yang dikelola pelanggan (CMEK) untuk resource Anda.

Anda dapat membaca informasi lebih lanjut tentang manfaat khusus penggunaan CMEK dengan resource Vertex AI di bagian berikutnya dalam panduan ini. Untuk mengetahui informasi selengkapnya tentang CMEK secara umum, termasuk waktu dan alasan mengaktifkannya, lihat Dokumentasi Cloud Key Management Service.

Panduan ini menjelaskan beberapa manfaat penggunaan CMEK untuk resource Vertex AI dan cara mengonfigurasi tugas pelatihan untuk menggunakan CMEK.

CMEK untuk resource Vertex AI

Bagian berikut menjelaskan informasi dasar tentang CMEK untuk resource Vertex AI yang harus Anda pahami sebelum mengonfigurasi CMEK untuk tugas Anda.

Manfaat CMEK

Secara umum, CMEK paling berguna jika Anda memerlukan kontrol penuh atas kunci yang digunakan untuk mengenkripsi data Anda. Dengan CMEK, Anda dapat mengelola kunci dalam Cloud KMS. Misalnya, Anda dapat merotasi atau menonaktifkan kunci, atau bisa juga menyiapkan jadwal rotasi menggunakan Cloud KMS API. Untuk mengetahui informasi selengkapnya tentang CMEK secara umum, termasuk waktu dan alasan mengaktifkannya, lihat Dokumentasi Cloud KMS.

Saat Anda menjalankan AutoML atau pelatihan kustom, kode Anda berjalan pada satu atau beberapa instance virtual machine (VM) yang dikelola oleh Vertex AI. Saat Anda mengaktifkan CMEK untuk resource Vertex AI, kunci yang Anda tetapkan, bukan kunci yang dikelola oleh Google, digunakan untuk mengenkripsi data pada boot disk VM tersebut. Kunci CMEK mengenkripsi jenis data berikut:

- Salinan kode Anda di VM.

- Data apa pun yang dimuat oleh kode Anda.

- Setiap data sementara yang disimpan ke disk lokal oleh kode Anda.

- Model yang dilatih automl.

- File media (data) yang diupload ke set data media.

Secara umum, kunci CMEK tidak mengenkripsi metadata yang terkait dengan operasi Anda, seperti nama dan region tugas, atau nama tampilan set data. Metadata yang terkait dengan operasi selalu dienkripsi menggunakan mekanisme enkripsi default milik Google.

Untuk set data, saat pengguna mengimpor data ke set data, item data dan anotasi dienkripsi dengan CMEK. Nama tampilan set data tidak dienkripsi dengan CMEK.

Untuk model, model yang disimpan dalam sistem penyimpanan (misalnya, disk) dienkripsi dengan CMEK. Semua hasil evaluasi model dienkripsi dengan CMEK.

Untuk endpoint, semua file model yang digunakan untuk deployment model pada endpoint dienkripsi dengan CMEK. Jumlah ini tidak mencakup data dalam memori.

Untuk prediksi batch, setiap file sementara (seperti file model, log, disk VM) yang digunakan untuk menjalankan tugas prediksi batch dienkripsi dengan CMEK. Hasil prediksi batch disimpan di tujuan yang disediakan oleh pengguna. Akibatnya, Vertex AI akan mengikuti nilai default dari konfigurasi enkripsi tujuan. Jika tidak, hasil juga akan dienkripsi dengan CMEK.

Untuk pelabelan data, semua file input (gambar, teks, video, tabel), diskusi sementara (misalnya, pertanyaan, masukan), dan output (hasil pelabelan) dienkripsi dengan CMEK. Nama tampilan spesifikasi anotasi tidak dienkripsi dengan CMEK.

Kunci eksternal

Anda dapat menggunakan Cloud External Key Manager (Cloud EKM) untuk membuat kunci eksternal yang Anda kelola guna mengenkripsi data dalam Google Cloud.

Saat Anda menggunakan kunci Cloud EKM, Google tidak memiliki kontrol atas ketersediaan kunci yang dikelola secara eksternal. Jika Anda meminta akses ke resource yang dienkripsi menggunakan kunci yang dikelola secara eksternal dan kunci tersebut tidak tersedia, Vertex AI akan menolak permintaan tersebut. Mungkin ada penundaan hingga 10 menit sebelum Anda dapat mengakses resource setelah kunci tersedia.

Untuk pertimbangan lainnya saat menggunakan kunci eksternal, lihat Cloud External Key Manager.

Menggunakan CMEK dengan produk Google Cloud lainnya

Mengonfigurasi CMEK untuk resource Vertex AI tidak otomatis mengonfigurasi CMEK untuk produk Google Cloud lain yang Anda gunakan bersama dengan Vertex AI. Agar dapat menggunakan CMEK untuk mengenkripsi data di produk Google Cloud lainnya, konfigurasi tambahan diperlukan. Contoh:

Cloud Storage: Saat Anda melakukan pelatihan kustom, Vertex AI biasanya memuat data Anda dari Cloud Storage. Saat Anda menggunakan aplikasi pelatihan Python dan container bawaan untuk pelatihan, Vertex AI juga memuat kode Anda dari bucket Cloud Storage. Selain itu, beberapa tugas pelatihan mengekspor artefak model terlatih (misalnya, direktori SaveModel TensorFlow) ke bucket Cloud Storage sebagai bagian dari outputnya.

Untuk memastikan data Anda di Cloud Storage dienkripsi dengan CMEK, baca panduan Cloud Storage untuk menggunakan kunci enkripsi yang dikelola pelanggan. Anda dapat menetapkan kunci enkripsi sebagai kunci default untuk bucket Cloud Storage yang digunakan dengan Vertex AI, atau menggunakannya untuk mengenkripsi objek tertentu.

Artifact Registry: Saat menggunakan container kustom untuk pelatihan, Anda dapat mengonfigurasi Vertex AI untuk memuat image container dari Artifact Registry.

Untuk memastikan bahwa image container Anda dienkripsi dengan CMEK, baca Panduan Artifact Registry untuk CMEK.

Cloud Logging: Saat Anda menjalankan tugas pelatihan, pelatihan Vertex AI menyimpan log ke Logging. Log ini tidak dienkripsi dengan CMEK. Namun, jika menggunakan Router Log, Anda dapat mengonfigurasi CMEK untuk file sementara tertentu yang dibuat oleh Router Log.

Resource yang didukung CMEK saat ini

Resource Vertex AI saat ini yang dicakup oleh CMEK adalah sebagai berikut. Dukungan CMEK untuk fitur Pratinjau juga sedang dalam status Pratinjau.

| Resource | Material dienkripsi | Link dokumentasi |

|---|---|---|

| Set data |

|

|

| Model |

|

|

| Endpoint |

|

|

| CustomJob (tidak mencakup resource yang menggunakan VM TPU) |

|

|

| HyperparameterTuningJob (tidak mencakup resource yang menggunakan VM TPU) |

|

|

| TrainingPipeline (tidak mencakup resource yang menggunakan VM TPU) |

|

|

| BatchPredictionJob (tidak mencakup AutoML image batchPrediction) |

|

|

| ModelDeploymentMonitoringJob |

|

|

| PipelineJob |

|

|

| MetadataStore |

|

|

| TensorBoard |

|

|

| Toko Fitur |

|

Dukungan CMEK untuk pipeline penyesuaian AI Generatif

Dukungan CMEK disediakan dalam pipeline penyesuaian model berikut:

text-bison for PaLM 2(GPU)BERTT5image-generation (GPU)

Batasan

Dukungan CMEK tidak tersedia dalam hal berikut:

- Prediksi batch model gambar AutoML (

BatchPredictionJob) - Penyesuaian TPU

Mengonfigurasi CMEK untuk resource Anda

Bagian berikut menjelaskan cara membuat key ring dan kunci di Cloud Key Management Service, memberikan izin bagi pengenkripsi dan pendekripsi Vertex AI untuk kunci Anda, serta membuat resource yang menggunakan CMEK.

Sebelum memulai

Panduan ini mengasumsikan bahwa Anda menggunakan dua project Google Cloud yang terpisah guna mengonfigurasi CMEK untuk data Vertex AI:

- Project untuk mengelola kunci enkripsi Anda (disebut sebagai "project Cloud KMS").

- Project untuk mengakses data atau output Vertex AI di Cloud Storage, serta berinteraksi dengan produk Google Cloud lain yang Anda perlukan untuk kasus penggunaan Anda (disebut sebagai "project AI Platform").

Penyiapan yang direkomendasikan ini mendukung pemisahan tugas.

Atau, Anda dapat menggunakan satu project Google Cloud untuk seluruh panduan. Untuk melakukannya, gunakan project yang sama untuk semua tugas berikut yang merujuk ke project Cloud KMS dan tugas yang merujuk ke project AI Platform.

Menyiapkan project Cloud KMS

- Login ke akun Google Cloud Anda. Jika Anda baru menggunakan Google Cloud, buat akun untuk mengevaluasi performa produk kami dalam skenario dunia nyata. Pelanggan baru juga mendapatkan kredit gratis senilai $300 untuk menjalankan, menguji, dan men-deploy workload.

-

Di konsol Google Cloud, pada halaman pemilih project, pilih atau buat project Google Cloud.

-

Pastikan penagihan telah diaktifkan untuk project Google Cloud Anda.

-

Enable the Cloud KMS API.

-

Di konsol Google Cloud, pada halaman pemilih project, pilih atau buat project Google Cloud.

-

Pastikan penagihan telah diaktifkan untuk project Google Cloud Anda.

-

Enable the Cloud KMS API.

Menyiapkan project AI Platform

- Login ke akun Google Cloud Anda. Jika Anda baru menggunakan Google Cloud, buat akun untuk mengevaluasi performa produk kami dalam skenario dunia nyata. Pelanggan baru juga mendapatkan kredit gratis senilai $300 untuk menjalankan, menguji, dan men-deploy workload.

-

Di konsol Google Cloud, pada halaman pemilih project, pilih atau buat project Google Cloud.

-

Pastikan penagihan telah diaktifkan untuk project Google Cloud Anda.

-

Enable the Vertex AI API.

-

Di konsol Google Cloud, pada halaman pemilih project, pilih atau buat project Google Cloud.

-

Pastikan penagihan telah diaktifkan untuk project Google Cloud Anda.

-

Enable the Vertex AI API.

Menyiapkan Google Cloud CLI

Gcloud CLI diwajibkan untuk beberapa langkah dalam panduan ini, dan bersifat opsional untuk langkah lainnya.Instal Google Cloud CLI, lalu initialize dengan menjalankan perintah berikut:

gcloud init

Membuat key ring dan kunci

Ikuti Panduan Cloud KMS untuk membuat kunci simetris untuk membuat key ring dan kunci. Saat Anda membuat key ring, tentukan region yang mendukung operasi Vertex AI sebagai lokasi key ring. Vertex AI Training hanya mendukung CMEK jika resource dan kunci Anda menggunakan region yang sama. Anda tidak boleh menentukan lokasi region ganda, multi-region, atau global untuk key ring Anda.

Pastikan untuk membuat key ring dan kunci di project Cloud KMS Anda.

Memberikan Vertex AI izin

Agar dapat menggunakan CMEK untuk resource, Anda harus memberikan izin kepada Vertex AI untuk mengenkripsi dan mendekripsi data menggunakan kunci Anda. Vertex AI menggunakan agen layanan yang dikelola Google untuk menjalankan operasi menggunakan resource Anda. Akun layanan ini diidentifikasi oleh alamat email dengan format berikut:

service-PROJECT_NUMBER@gcp-sa-aiplatform.iam.gserviceaccount.com

Untuk menemukan akun layanan yang sesuai dengan project AI Platform Anda, buka halaman IAM di Konsol Google Cloud dan temukan anggota yang cocok dengan format alamat email ini, dengan nomor project untuk project AI Platform Anda yang menggantikan variabel AI_PLATFORM_PROJECT_NUMBER. Akun layanan juga memiliki nama Vertex AI Service Agent.

Catat alamat email untuk akun layanan ini, dan gunakan dalam langkah-langkah berikut guna memberi akan layanan tersebut izin untuk mengenkripsi dan mendekripsi data menggunakan kunci Anda. Anda dapat memberikan izin menggunakan Konsol Google Cloud atau Google Cloud CLI:

Konsol Google Cloud

Di Konsol Google Cloud, Click Security, lalu pilih Key Management. Anda akan diarahkan ke halaman Cryptographic Keys dan pilih project Cloud KMS Anda.

Klik nama key ring yang Anda buat di bagian sebelumnya dalam panduan ini untuk membuka halaman Key ring details.

Centang kotak untuk kunci yang Anda buat di bagian sebelumnya dalam panduan ini. Jika panel info yang berlabel nama kunci Anda belum terbuka, klik Show info panel.

Di panel info, klik Add member untuk membuka dialog Add members to "KEY_NAME". Dalam dialog ini, lakukan hal berikut:

- Di kotak New members, masukkan alamat email akun layanan yang Anda catat di bagian sebelumnya:

service-AI_PLATFORM_PROJECT_NUMBER@gcp-sa-aiplatform.iam.gserviceaccount.com Di menu drop-down Select a role, klik Cloud KMS, lalu pilih peran Cloud KMS Encrypter/Decrypter.

Klik Simpan.

- Di kotak New members, masukkan alamat email akun layanan yang Anda catat di bagian sebelumnya:

gcloud

Jalankan perintah berikut:

gcloud kms keys add-iam-policy-binding KEY_NAME \

--keyring=KEY_RING_NAME \

--location=REGION \

--project=KMS_PROJECT_ID \

--member=serviceAccount:service-AI_PLATFORM_PROJECT_NUMBER@gcp-sa-aiplatform.iam.gserviceaccount.com \

--role=roles/cloudkms.cryptoKeyEncrypterDecrypter

Dalam perintah ini, ganti placeholder berikut:

- KEY_NAME: Nama kunci yang Anda buat di bagian sebelumnya dalam panduan ini.

- KEY_RING_NAME: Key ring yang Anda buat di bagian sebelumnya dalam panduan ini.

- REGION: Region tempat Anda membuat key ring.

- KMS_PROJECT_ID: ID project Cloud KMS Anda.

- AI_PLATFORM_PROJECT_NUMBER: Nomor project AI Platform Anda, yang telah Anda catat di bagian sebelumnya sebagai bagian dari alamat email akun layanan.

Membuat resource dengan kunci KMS

Saat membuat resource yang didukung CMEK baru, Anda dapat menentukan kunci sebagai salah satu parameter pembuatan.

Konsol

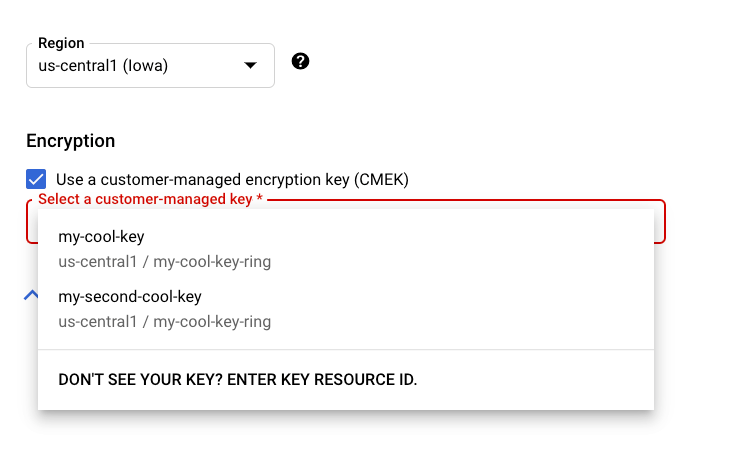

Saat membuat resource baru yang didukung CMEK di bagian Vertex AI pada Konsol Google Cloud, Anda dapat memilih kunci di bagian opsi umum atau lanjutan:

REST & CMD Line

Saat membuat resource yang didukung, tambahkan objek encryptionSpec ke permintaan Anda dan tetapkan kolom encryptionSpec.kmsKeyName untuk mengarah ke kunci resource Anda.

Misalnya, saat membuat resource dataset, Anda harus menentukan kunci dalam isi permintaan:

{

"displayName": DATASET_NAME,

"metadataSchemaUri": METADATA_URI,

"encryptionSpec": {

"kmsKeyName": "projects/PROJECT_ID/locations/LOCATION_ID/keyRings/KEY_RING_NAME/cryptoKeys/KEY_NAME"

}

}

Java

Saat membuat resource yang didukung, tetapkan EncryptionSpec agar mengarah ke resource kunci Anda. Lihat dokumentasi library klien Vertex AI untuk Java guna mengetahui informasi selengkapnya.

Node.js

Saat membuat resource yang didukung, tetapkan parameter encryptionSpec agar mengarah ke resource kunci Anda. Lihat dokumentasi library klien Vertex AI untuk Node.js guna mengetahui informasi selengkapnya.

Python

Saat membuat resource yang didukung, tetapkan parameter encryption_spec agar mengarah ke resource kunci Anda. Lihat dokumentasi Klien Python untuk Cloud AI Platform guna mengetahui informasi selengkapnya.

Langkah selanjutnya

- Pelajari lebih lanjut tentang CMEK di Google Cloud.

- Pelajari cara menggunakan CMEK dengan produk Google Cloud lainnya.