Ce guide de déploiement explique comment déployer une machine virtuelle (VM) Compute Engine prête pour l'installation de SAP Adaptive Server Enterprise (ASE) sur un système d'exploitation Windows, et vous y connecter.

Les instructions de ce guide font appel à Cloud Deployment Manager pour le déploiement et la configuration de la VM, du système d'exploitation Windows et des volumes de disque requis pour SAP ASE.

Pour en savoir plus sur la planification du déploiement, consultez le guide de planification de SAP ASE.

Prérequis

Si vous souhaitez que votre charge de travail SAP s'exécute conformément aux exigences liées à la résidence des données, au contrôle des accès, au personnel d'assistance ou à la réglementation, vous devez créer le dossier Assured Workloads requis. Pour en savoir plus, consultez la page Contrôles de conformité et de souveraineté pour SAP sur Google Cloud.

Si vous n'avez pas encore de projet Google Cloud avec la facturation activée, vous devez en créer un avant de pouvoir déployer une VM pour votre installation SAP ASE.

Pour créer un projet :

- Connectez-vous à votre compte Google Cloud. Si vous débutez sur Google Cloud, créez un compte pour évaluer les performances de nos produits en conditions réelles. Les nouveaux clients bénéficient également de 300 $ de crédits gratuits pour exécuter, tester et déployer des charges de travail.

-

Dans Google Cloud Console, sur la page de sélection du projet, sélectionnez ou créez un projet Google Cloud.

-

Vérifiez que la facturation est activée pour votre projet Google Cloud.

-

Dans Google Cloud Console, sur la page de sélection du projet, sélectionnez ou créez un projet Google Cloud.

-

Vérifiez que la facturation est activée pour votre projet Google Cloud.

Configurer l'environnement de commande gcloud

Ces instructions font appel à Cloud Shell pour la saisie des commandes gcloud qui déploient ou configurent vos ressources Google Cloud. Cloud Shell est accessible via la console Google Cloud dans votre navigateur.

Cloud Shell s'exécute sur une VM fournie par Google Cloud chaque fois que vous démarrez Cloud Shell. Lorsque vous utilisez Cloud Shell pour la première fois, Google Cloud crée également un répertoire $HOME persistant qui est restauré chaque fois que vous ouvrez Cloud Shell.

La VM provisionnée inclut la dernière version de Google Cloud CLI.

Par conséquent, les commandes gcloud que vous utilisez dans Cloud Shell sont les mêmes que celles que vous utiliseriez dans une instance de gcloud CLI installée localement.

Si gcloud CLI est installé, vous pouvez exécuter les commandes gcloud spécifiées dans ces instructions à partir de votre ordinateur local. Toutefois, si vous installez gcloud CLI en local, vous devez toujours vous assurer d'utiliser la dernière version de gcloud CLI.

Que vous utilisiez Cloud Shell ou gcloud CLI, vous pouvez définir et modifier les propriétés de votre environnement de commande gcloud et les enregistrer en tant que configuration. Les configurations sont des collections de paires clé-valeur qui influencent le comportement des commandes gcloud.

Vous pouvez effectuer certaines actions de base avec une configuration dans Cloud Shell, parmi lesquelles :

Initialiser une configuration :

gcloud init

Vérifier les paramètres de votre configuration gcloud actuelle :

gcloud config list

Basculez vers le projet Google Cloud requis. Remplacez

PROJECT_IDpar l'ID de votre projet Google Cloud.gcloud config set project PROJECT_ID

Définissez une région par défaut. Remplacez

REGIONpar une région Google Cloud.gcloud config set compute/region REGION

Définissez une zone par défaut. Remplacez

ZONEpar une zone Google Cloud.gcloud config set compute/zone ZONE

Créez une configuration. Remplacez

NAMEpar le nom de la configuration.gcloud config configurations create NAME

Pour en savoir plus sur l'utilisation des configurations, consultez la page Gérer les configurations de gcloud CLI.

Créer un réseau

Pour des raisons de sécurité, nous vous recommandons de créer un réseau, dont vous contrôlez les accès en ajoutant des règles de pare-feu ou toute autre méthode.

Si votre projet dispose d'un réseau VPC par défaut, ne l'utilisez pas. À la place, créez votre propre réseau VPC afin que les seules règles de pare-feu appliquées soient celles que vous créez explicitement.

Lors du déploiement, les instances de VM nécessitent généralement un accès à Internet pour télécharger l'agent Google Cloud pour SAP. Si vous utilisez l'une des images Linux certifiées SAP disponibles dans Google Cloud, l'instance de VM requiert également l'accès à Internet pour enregistrer la licence et accéder aux dépôts des fournisseurs d'OS. Une configuration comprenant une passerelle NAT et des tags réseau de VM permet aux VM cibles d'accéder à Internet même si elles ne possèdent pas d'adresses IP externes.

Pour configurer la mise en réseau, procédez comme suit :

Console

- Dans Google Cloud Console, accédez à la page Réseaux VPC.

- Cliquez sur Créer un réseau VPC.

- Saisissez un Nom pour le réseau.

Le nom doit respecter la convention d'attribution de noms. Les réseaux VPC utilisent la convention d'attribution de noms de Compute Engine.

- Dans le champ Mode de création du sous-réseau, sélectionnez Custom.

- Dans la section Nouveau sous-réseau, spécifiez les paramètres de configuration de sous-réseau suivants :

- Saisissez un nom pour le sous-réseau.

- Dans le champ Région, sélectionnez la région Compute Engine dans laquelle vous souhaitez créer le sous-réseau.

- Pour Type de pile IP, sélectionnez IPv4 (pile unique), puis saisissez une plage d'adresses IP au format CIDR, telle que

10.1.0.0/24.Il s'agit de la plage IPv4 principale du sous-réseau. Si vous envisagez d'ajouter plusieurs sous-réseaux, attribuez à chacun d'eux des plages d'adresses IP CIDR qui ne se chevauchent pas dans le réseau. Notez que chaque sous-réseau et ses plages d'adresses IP internes sont mappés sur une seule région.

- Cliquez sur OK.

- Pour ajouter d'autres sous-réseaux, cliquez sur Ajouter un sous-réseau et répétez les étapes ci-dessus. Vous pouvez ajouter d'autres sous-réseaux au réseau après sa création.

- Cliquez sur Create (Créer).

gcloud

- Accédez à Cloud Shell.

- Pour créer un réseau en mode de sous-réseau personnalisé, exécutez la commande suivante :

gcloud compute networks create NETWORK_NAME --subnet-mode custom

Remplacez

NETWORK_NAMEpar le nom du nouveau réseau. Le nom doit respecter la convention d'attribution de noms. Les réseaux VPC utilisent la convention de dénomination de Compute Engine.Spécifiez

--subnet-mode custompour éviter d'utiliser le mode automatique par défaut, qui crée automatiquement un sous-réseau dans chaque région Compute Engine. Pour en savoir plus, consultez la section Mode de création du sous-réseau. - Créez un sous-réseau, et spécifiez la région et la plage d'adresses IP :

gcloud compute networks subnets create SUBNETWORK_NAME \ --network NETWORK_NAME --region REGION --range RANGERemplacez les éléments suivants :

SUBNETWORK_NAME: nom du nouveau sous-réseauNETWORK_NAME: nom du réseau que vous avez créé à l'étape précédenteREGION: région dans laquelle vous souhaitez créer le sous-réseau. Si vous utilisez SAP ASE avec SAP NetWeaver, utilisez une région compatible pour SAP NetWeaver.RANGE: plage d'adresses IP spécifiée au format CIDR (par exemple,10.1.0.0/24)Si vous envisagez d'ajouter plusieurs sous-réseaux, attribuez à chacun d'eux des plages d'adresses IP CIDR qui ne se chevauchent pas. Notez que chaque sous-réseau et ses plages d'adresses IP internes sont mappés sur une seule région.

- Si vous le souhaitez, répétez l'étape précédente et ajoutez des sous-réseaux.

Configurer une passerelle NAT

Si vous avez besoin de créer une ou plusieurs VM sans adresse IP publique, vous devez utiliser la traduction d'adresse réseau (NAT) pour permettre aux VM d'accéder à Internet. Utilisez Cloud NAT, un service géré distribué et défini par logiciel de Google Cloud, qui permet aux VM d'envoyer des paquets sortants vers Internet et de recevoir tous les paquets de réponses entrants établis correspondants. Vous pouvez également configurer une VM distincte en tant que passerelle NAT.

Pour créer une instance Cloud NAT pour votre projet, consultez la page Utiliser Cloud NAT.

Une fois que vous avez configuré Cloud NAT pour votre projet, vos instances de VM peuvent accéder en toute sécurité à Internet sans adresse IP publique.

Ajouter des règles de pare-feu

Par défaut, une règle de pare-feu implicite bloque les connexions entrantes provenant de l'extérieur de votre réseau VPC (Virtual Private Cloud, cloud privé virtuel). Pour autoriser les connexions entrantes, configurez une règle de pare-feu pour votre VM. Une fois qu'une connexion entrante est établie avec une VM, le trafic est autorisé dans les deux sens via cette connexion.

Vous pouvez également créer une règle de pare-feu pour autoriser l'accès externe à des ports spécifiés ou pour limiter l'accès entre plusieurs VM d'un même réseau. Si le type de réseau VPC default est utilisé, d'autres règles par défaut s'appliquent également, telles que la règle default-allow-internal, qui permet la connectivité entre les VM d'un même réseau sur tous les ports.

En fonction de la stratégie informatique applicable à votre environnement, vous devrez peut-être isoler votre hôte de base de données, ou en restreindre la connectivité, en créant des règles de pare-feu.

Selon votre scénario, vous pouvez créer des règles de pare-feu afin d'autoriser l'accès pour ce qui suit :

- Écouteur des connexions client sur un réseau ASE. Le numéro de port ASE par défaut est

5000. - Ports requis par SAP ASE Cockpit. Pour obtenir une liste des ports utilisés par ASE Cockpit, consultez la documentation de SAP ASE Cockpit dans le portail d'aide SAP.

- Ports SAP par défaut répertoriés dans le tableau TCP/IP Ports of All SAP Products.

- Connexions à partir de votre ordinateur ou de votre environnement de réseau d'entreprise à votre instance de VM Compute Engine. Si vous ne savez pas quelle adresse IP utiliser, contactez l'administrateur réseau de votre entreprise.

- Communication entre VM sur le sous-réseau SAP HANA, y compris la communication entre les nœuds d'un système à évolutivité horizontale SAP HANA ou la communication entre le serveur de base de données et les serveurs d'applications dans une architecture à trois niveaux. Pour activer la communication entre VM, vous pouvez créer une règle de pare-feu autorisant le trafic provenant du sous-réseau.

- Connexions RDP à votre instance de VM. Le numéro de port RDP par défaut est

3389. - Connexions PowerShell à votre instance de VM. Le numéro de port RDP par défaut est

5986.

Pour créer une règle de pare-feu, procédez comme suit :

Console

Dans la console Google Cloud, accédez à la page Pare-feu du réseau VPC.

En haut de la page, cliquez sur Créer une règle de pare-feu.

- Dans le champ Réseau, sélectionnez le réseau sur lequel se trouve votre VM.

- Dans le champ Cibles, spécifiez les ressources Google Cloud auxquelles cette règle s'applique. Par exemple, spécifiez Toutes les instances du réseau. Pour limiter la règle à des instances spécifiques sur Google Cloud, saisissez des tags dans le champ Tags cibles spécifiés.

- Dans le champ Filtre source, sélectionnez l'une des options suivantes :

- Plages IP pour autoriser le trafic entrant provenant d'adresses IP spécifiques. Indiquez la plage d'adresses IP dans le champ Plages d'adresses IP sources.

- Sous-réseaux pour autoriser le trafic entrant depuis un sous-réseau particulier. Spécifiez le nom du sous-réseau dans le champ Sous-réseaux qui s'affiche. Utilisez cette option pour autoriser l'accès entre plusieurs VM dans une configuration à trois niveaux ou évolutive.

- Dans la section Protocoles et ports, sélectionnez Protocoles et ports spécifiés, puis saisissez

tcp:PORT_NUMBER.

Cliquez sur Créer pour créer la règle de pare-feu.

gcloud

Créez une règle de pare-feu à l'aide de la commande suivante :

$ gcloud compute firewall-rules create FIREWALL_NAME

--direction=INGRESS --priority=1000 \

--network=NETWORK_NAME --action=ALLOW --rules=PROTOCOL:PORT \

--source-ranges IP_RANGE --target-tags=NETWORK_TAGSDéployer une VM Windows pour SAP ASE à l'aide de Deployment Manager

Les instructions suivantes font appel à Deployment Manager pour le déploiement d'une instance de VM Windows et de tous les disques persistants dont SAP ASE a besoin. Vous définissez les valeurs nécessaires à l'installation dans un modèle de fichier de configuration Deployment Manager.

Deployment Manager traite toutes les ressources créées pour le système SAP ASE comme une seule entité appelée déploiement. Vous pouvez afficher tous les déploiements de votre projet Google Cloud sur la page Déploiements dans la console Google Cloud.

Les instructions suivantes utilisent Cloud Shell, mais vous pouvez choisir d'utiliser Google Cloud CLI dans votre terminal local.

Ouvrez Cloud Shell.

Téléchargez le modèle de fichier de configuration

template.yamldans votre répertoire de travail en saisissant la commande suivante dans Cloud Shell :wget https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_ase-win/template.yaml

Renommez éventuellement le fichier

template.yamlpour identifier la configuration qu'il définit.Ouvrez le fichier

template.yamldans l'éditeur de code Cloud Shell.Pour ce faire, cliquez sur l'icône en forme de crayon située dans l'angle supérieur droit de la fenêtre du terminal Cloud Shell.

Dans le fichier

template.yaml, mettez à jour les valeurs de propriété suivantes en remplaçant les crochets et leur contenu par les valeurs correspondant à votre installation.Valeur Type de données Description type Chaîne Spécifie l'emplacement, le type et la version du modèle Deployment Manager à utiliser lors du déploiement.

Le fichier YAML comprend deux spécifications

type, dont l'une est laissée en commentaire. La spécificationtypequi est active par défaut spécifie la version du modèle en tant quelatest. La spécificationtypequi est laissée en commentaire spécifie une version de modèle spécifique avec un horodatage.Si tous vos déploiements doivent utiliser la même version de modèle, utilisez la spécification

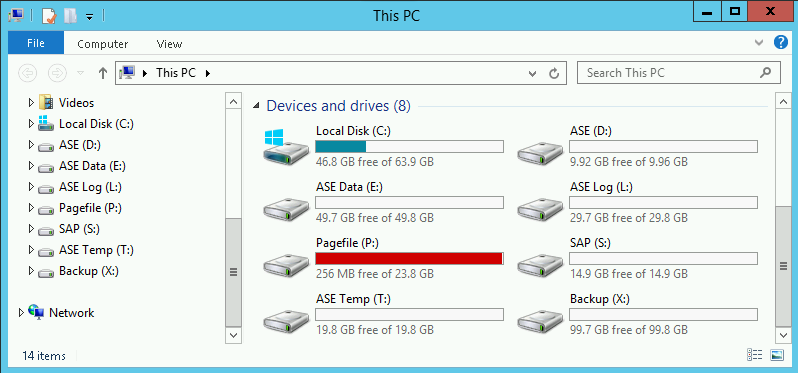

typequi inclut l'horodatage.instanceName Chaîne Nom de l'instance de VM sur laquelle SAP ASE sera installé. Ce nom doit comporter un maximum de 13 caractères et inclure des lettres minuscules, des chiffres ou des traits d'union. instanceType Chaîne Type de machine virtuelle Compute Engine sur laquelle SAP ASE sera installé. Si vous exécutez SAP ASE avec SAP NetWeaver sur la même VM, sélectionnez un type de machine comportant suffisamment de processeurs et de mémoire pour pouvoir exécuter les deux systèmes. Consultez le guide de planification de SAP NetWeaver. zone Chaîne Zone dans laquelle vous déployez le système SAP ASE. Elle doit se trouver dans la même région que celle que vous avez sélectionnée pour votre sous-réseau. subnetwork Chaîne Nom du sous-réseau que vous avez créé à une étape précédente. Si vous procédez au déploiement sur un VPC partagé, spécifiez cette valeur en tant que [SHAREDVPC_PROJECT]/[SUBNETWORK]. Exemple :myproject/network1windowsImage Chaîne Nom de la famille d'images ou de l'image du système d'exploitation Windows que vous utilisez avec SAP ASE. Pour spécifier une famille d'images, ajoutez le préfixe family/au nom de la famille. Exemple :family/windows-2012-r2Pour spécifier une image spécifique, indiquez uniquement le nom de l'image. Pour obtenir la liste des familles d'images disponibles, consultez la page Images dans Cloud Console.windowsImageProject Chaîne Le projet Google Cloud qui contient l'image que vous allez utiliser. Ce projet peut être votre propre projet ou un projet d'image Google Cloud, tel que windows-cloud. Pour obtenir la liste des projets d'image Google Cloud, consultez la page Images dans la documentation Compute Engine.asesidSize Entier Taille en Go d'ASE (D:), qui correspond au répertoire racine de l'instance de base de données. asesaptempSize Entier Taille d'ASE Temp (T), qui contient l'espace de table temporaire de la base de données. asesapdataSize Entier Taille d'ASE Data (E:), qui contient les fichiers de données de la base de données. Dans la VM déployée, ce volume est intitulé ASE Data. aselogSize Entier Taille d'ASE Log (L:), qui contient les journaux de transaction de la base de données. Dans la VM déployée, ce volume est intitulé ASE Log. asebackupSize Entier Taille de Backup (X:). Si elle est définie sur 0 ou omise, aucun disque n'est créé. Dans la VM déployée, ce volume est intitulé Backup. asesapdataSSD Booléen Activation/Désactivation du SSD pour le lecteur de données. Si cette propriété est définie sur "true", le lecteur de données sera un disque SSD. aselogSSD Booléen Activation/Désactivation du SSD pour le lecteur de journalisation. Si cette propriété est définie sur "true", le lecteur de journalisation sera un disque SSD. usrsapSize Entier Propriété requise seulement si vous installez SAP ASE pour une exécution avec SAP NetWeaver sur la même instance de VM. Dans la VM déployée, ce volume est intitulé SAP (S:). swapSize Entier Propriété requise seulement si vous installez SAP ASE pour une exécution avec SAP NetWeaver sur la même instance de VM. Dans la VM déployée, ce volume est intitulé Pagefile (P:). Le fichier de configuration suivant crée une VM configurée pour exécuter à la fois le serveur de base de données SAP ASE et SAP NetWeaver. Ce fichier de configuration demande à Deployment Manager de déployer la VM n1-standard-16 qui exécute un système d'exploitation Windows Server 2012. La VM comprend tous les répertoires requis pour exécuter SAP ASE avec NetWeaver.

resources: - name: sap_ase-win type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/latest/dm-templates/sap_ase-win/sap_ase-win.py # # By default, this configuration file uses the latest release of the deployment # scripts for SAP on Google Cloud. To fix your deployments to a specific release # of the scripts, comment out the type property above and uncomment the type property below. # # type: https://storage.googleapis.com/cloudsapdeploy/deploymentmanager/202103310846/dm-templates/sap_ase-win/sap_ase-win.py # properties: instanceName: ex-vm-ase-win instanceType: n1-standard-16 zone: us-central1-f subnetwork: example-sub-network windowsImage: family/windows-2012-r2 windowsImageProject: windows-cloud asesidSize: 10 asesaptempSize: 20 asesapdataSize: 50 aselogSize: 30 asebackupSize: 100 asesapdataSSD: Yes aselogSSD: Yes usrsapSize: 15 swapSize: 24Déployez la VM :

gcloud deployment-manager deployments create [DEPLOYMENT-NAME] --config [TEMPLATE-NAME].yaml

La commande ci-dessus appelle Deployment Manager, qui déploie la VM conformément aux spécifications de votre fichier template.yaml. Ce processus peut prendre quelques minutes. Pour vérifier la progression du déploiement, suivez les étapes de la section suivante.

Valider le déploiement

Pour vérifier le déploiement, consultez les journaux de déploiement dans Cloud Logging.

Vérifier les journaux

Dans la console Google Cloud, ouvrez Cloud Logging pour surveiller la progression de l'installation et rechercher les erreurs.

Filtrez les journaux :

Logs Explorer

Sur la page Explorateur de journaux, accédez au volet Requête.

Dans le menu déroulant Ressource, sélectionnez Global, puis cliquez sur Ajouter.

Si l'option Global n'apparaît pas, saisissez la requête suivante dans l'éditeur de requête :

resource.type="global" "Deployment"Cliquez sur Exécuter la requête.

Ancienne visionneuse de journaux

- Sur la page Ancienne visionneuse de journaux, dans le menu de sélection de base, sélectionnez Global comme ressource de journalisation.

Analysez les journaux filtrés :

- Si

"--- Finished"s'affiche, le traitement du déploiement est terminé, et vous pouvez passer à l'étape suivante. Si vous rencontrez une erreur de quota :

Sur la page Quotas de IAM et admin, augmentez les quotas qui ne répondent pas aux exigences de SAP ASE répertoriées dans le guide de planification de SAP ASE.

Sur la page Déploiements de Deployment Manager, supprimez le déploiement pour nettoyer les VM et les disques persistants de l'installation ayant échoué.

Réexécutez le déploiement.

- Si

Une fois le système SAP ASE déployé sans erreur, connectez-vous à votre VM comme décrit dans la section Se connecter à votre VM pour vérifier que tous les volumes de données requis existent et disposent des capacités prévues. Le lecteur Pagefile doit être quasiment plein.

Si l'une des étapes de validation indique que l'installation a échoué, procédez comme suit :

- Corrigez l'erreur.

- Sur la page Déploiements, supprimez le déploiement pour nettoyer les VM et les disques persistants de l'installation défaillante.

- Réexécutez le déploiement.

Se connecter à votre VM

Pour vous connecter à une VM sous Windows, vous devez d'abord générer un mot de passe pour la VM. Vous pouvez ensuite vous connecter à la VM à l'aide de RDP ou de PowerShell.

Générer des mots de passe

Pour générer ou réinitialiser un mot de passe pour une VM Windows sur Google Cloud, procédez comme suit :

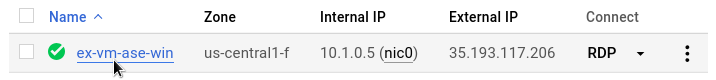

Accédez à la page Instances de VM.

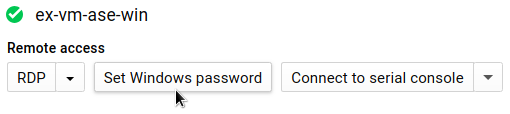

Cliquez sur le nom de la VM que vous venez de créer pour ouvrir la page d'informations de l'instance de VM.

Sur la page d'informations de l'instance, cliquez sur le bouton Définir un mot de passe Windows. Un mot de passe est alors généré. Copiez le mot de passe et stockez-le dans un emplacement sécurisé.

Utiliser RDP

Si votre règle de pare-feu autorise l'accès sur le port 3389, vous pouvez utiliser RDP pour vous connecter à une instance Windows et démarrer une session de bureau à distance. Vous pouvez également vous connecter aux instances Windows à l'aide du terminal PowerShell.

Connectez-vous au bureau à distance sur des instances Windows en vous connectant manuellement via le client de connexion de bureau à distance (RDP) Windows ou en utilisant un client tiers :

- Si vous n'avez pas encore de client RDP, installez-en un maintenant. Pour plus d'informations de Microsoft sur les clients RDP disponibles, consultez la section Clients Bureau à distance.

- Obtenez l'adresse IP externe de votre VM Windows. Pour trouver l'adresse IP de la VM, vous pouvez utiliser l'une des méthodes suivantes :

- Dans la console Google Cloud, accédez à la page Instances de VM.

- Utilisez la gcloud CLI pour exécuter

gcloud compute instances listafin de répertorier vos instances de VM avec leurs adresses IP externes.

- Dans le client RDP, indiquez l'adresse IP externe de votre VM en tant qu'adresse IP à laquelle vous connecter.

- Saisissez vos informations de connexion et laissez le champ Domaine vide. S'il s'agit de votre première connexion à cette VM ou si vous avez oublié votre mot de passe, créez ou réinitialisez votre mot de passe Windows.

Utiliser PowerShell

- Si vous n'avez pas encore créé de nom d'utilisateur et de mot de passe sur la VM Windows, créez votre mot de passe Windows.

- Ajoutez une règle de pare-feu ou modifiez votre règle existante pour ouvrir le port 5986 sur le réseau VPC, là où réside votre VM Windows Server.

- Sur votre poste de travail local, ouvrez le terminal PowerShell.

Si vous le souhaitez, vous pouvez initialiser une variable qui conservera vos identifiants et vous évitera de les saisir chaque fois que vous vous connectez à l'instance. Si vous ignorez cette étape, vous serez invité à saisir votre nom d'utilisateur et votre mot de passe ultérieurement.

$credentials = Get-CredentialUtilisez la commande Enter-PSSession pour démarrer une session PowerShell distante, en incluant les indicateurs pour utiliser SSL et ignorer les vérifications d'identification.

Enter-PSSession -ComputerName [IP_ADDRESS] -UseSSL -SessionOption (New-PSSessionOption -SkipCACheck -SkipCNCheck) -Credential $credentials

Installer la base de données

Maintenant que votre système d'exploitation Windows est configuré, vous pouvez installer votre base de données SAP ASE :

Pour installer le système SAP ASE sur votre VM, procédez comme suit :

- Connectez-vous à votre VM basée sur Windows à l'aide de RDP ou de Windows PowerShell.

- Téléchargez ou copiez le support d'installation SAP ASE fourni par SAP sur votre VM.

- Préparez le fichier de licence SAP ASE SySAM ou le serveur de licences à utiliser avec l'installation.

- Installez la base de données SAP ASE. Pour obtenir des conseils, consultez le guide d'installation et de mise à niveau de SAP ASE pour Windows.

Si vous utilisez l'option HADR (reprise après sinistre haute disponibilité) toujours activée, répétez les étapes ci-dessus pour votre serveur de secours. Pour en savoir plus sur l'installation et la configuration de l'option HADR, consultez le guide d'utilisation de SAP ASE HADR.

Vérifier l'installation de l'agent Google Cloud pour SAP

Après avoir déployé une VM et installé le système SAP, vérifiez que l'agent Google Cloud pour SAP fonctionne correctement.

Vérifier que l'agent Google Cloud pour SAP est en cours d'exécution

Pour vérifier que l'agent est en cours d'exécution, procédez comme suit :

Utilisez le protocole RDP pour vous connecter à l'instance de VM.

En tant qu'administrateur, exécutez la commande suivante à partir de PowerShell :

$(Get-Service -Name 'google-cloud-sap-agent' -ErrorAction Ignore).Status

Si l'agent est en cours d'exécution, l'état indiqueRunning.

Si l'agent n'est pas en cours d'exécution, redémarrez-le.

Vérifier que l'agent hôte SAP reçoit les métriques

Pour vérifier que les métriques d'infrastructure sont collectées par l'agent Google Cloud pour SAP et envoyées correctement à l'agent hôte SAP, procédez comme suit :

- Dans votre système SAP, saisissez la transaction

ST06. Dans le volet de synthèse, vérifiez la disponibilité et le contenu des champs suivants pour vous assurer de la configuration de façon correcte et complète de l'infrastructure de surveillance SAP et Google :

- Fournisseur cloud :

Google Cloud Platform - Accès à la surveillance améliorée :

TRUE - Détails de la surveillance améliorée :

ACTIVE

- Fournisseur cloud :

Effectuer des tâches post-déploiement

Avant d'utiliser votre instance SAP ASE, nous vous recommandons d'effectuer les étapes de post-déploiement suivantes :

- Mettez à jour votre logiciel SAP ASE avec la dernière version des correctifs, si disponible.

- Installez tous les composants supplémentaires.

- Configurez et sauvegardez votre nouvelle base de données SAP ASE.

Pour en savoir plus sur le post-déploiement, reportez-vous à la section "Postinstallation Tasks" (Tâches post-installation) du guide d'installation et de mise à niveau de SAP ASE pour Windows.