适用于 VMware Engine 的私有云网络

本文档简要介绍 Google Cloud VMware Engine、讨论网络概念、介绍最典型的流量,并提供了一些使用 VMware Engine 来设计架构的注意事项。本文档介绍 VMware Engine 的工作原理、功能以及在决定最佳架构时要考虑的事项。

如果您是一名网络工程师、云工程师、架构师或运维人员,负责设计、维护或排查 Google Cloud 中托管的基于 VMware 的应用的安全性、连接和可用性,则应参考本文档。

此外,本文档还可帮助您详细了解 VMware Engine 及其要求和功能。在您深入了解这项技术时,或者如果您打算逐步试用它或将它部署到生产环境,本文档可帮助您了解 VMware Engine 的工作原理,以及如何将它与新的或现有的 Google Cloud 环境搭配使用或集成。本文档介绍了网络的各个方面,并帮助您确定适合您的使用场景的最佳解决方案。

VMware Engine 网络与已连接本地网络的 Virtual Private Cloud (VPC) 网络以及其他 Google Cloud 服务相集成。VMware Engine 以高性能、可靠且高容量的基础架构为基础构建,可为您提供最佳经济高效的 VMware 体验。

概览

VMware Engine 是 Google 提供的一项服务,可帮助您在 Google Cloud 上迁移并运行您的 VMware 工作负载。

VMware Engine 提供全代管式 VMware 软件定义数据中心 (SDDC),其由以下组件组成:VMware vSphere 和 vCenter Server、vSAN 和 NSX-T。VMware Engine 包括 HCX,可在 Google Cloud 上的专用环境中用于云迁移,以支持企业生产工作负载。您可以使用 VMware Engine 通过 Google Cloud Console 直接连接到专用的 VMware 环境,从而将本地工作负载迁移或扩展到 Google Cloud。这种功能可让您在无需考虑重构应用的费用或复杂性的情况下迁移到云,还可让您与本地环境一致的方式运行和管理工作负载。在 Google Cloud 上运行 VMware 工作负载时,可以减少运营负担,同时还可以从扩缩能力和灵活性中获益,并保持现有工具、政策和流程的连续性。

VMware Engine 基于 Google Cloud 可扩缩的高性能基础架构构建而成,提供完全冗余且专用的 100 Gbps 网络,可提供高达 99.99% 的可用性以满足需要。Cloud 网络服务(例如 Cloud Interconnect 和 Cloud VPN)可让您轻松地从本地环境访问云环境。与云服务的这些连接的高带宽针对性能和灵活性进行了优化,同时最大限度地降低费用和运营开销。端到端一站式支持可提供此服务和 Google Cloud 的其余服务之间的集成的无缝体验。

迁移工作负载后,您立即可以访问各种 Google Cloud 服务,例如 BigQuery、Cloud Operations、Cloud Storage、Anthos 和 Cloud AI。Google Cloud 还提供完全集成的结算功能以及身份管理和访问权限控制功能,可统一您使用其他 Google Cloud 产品和服务的体验。

使用场景

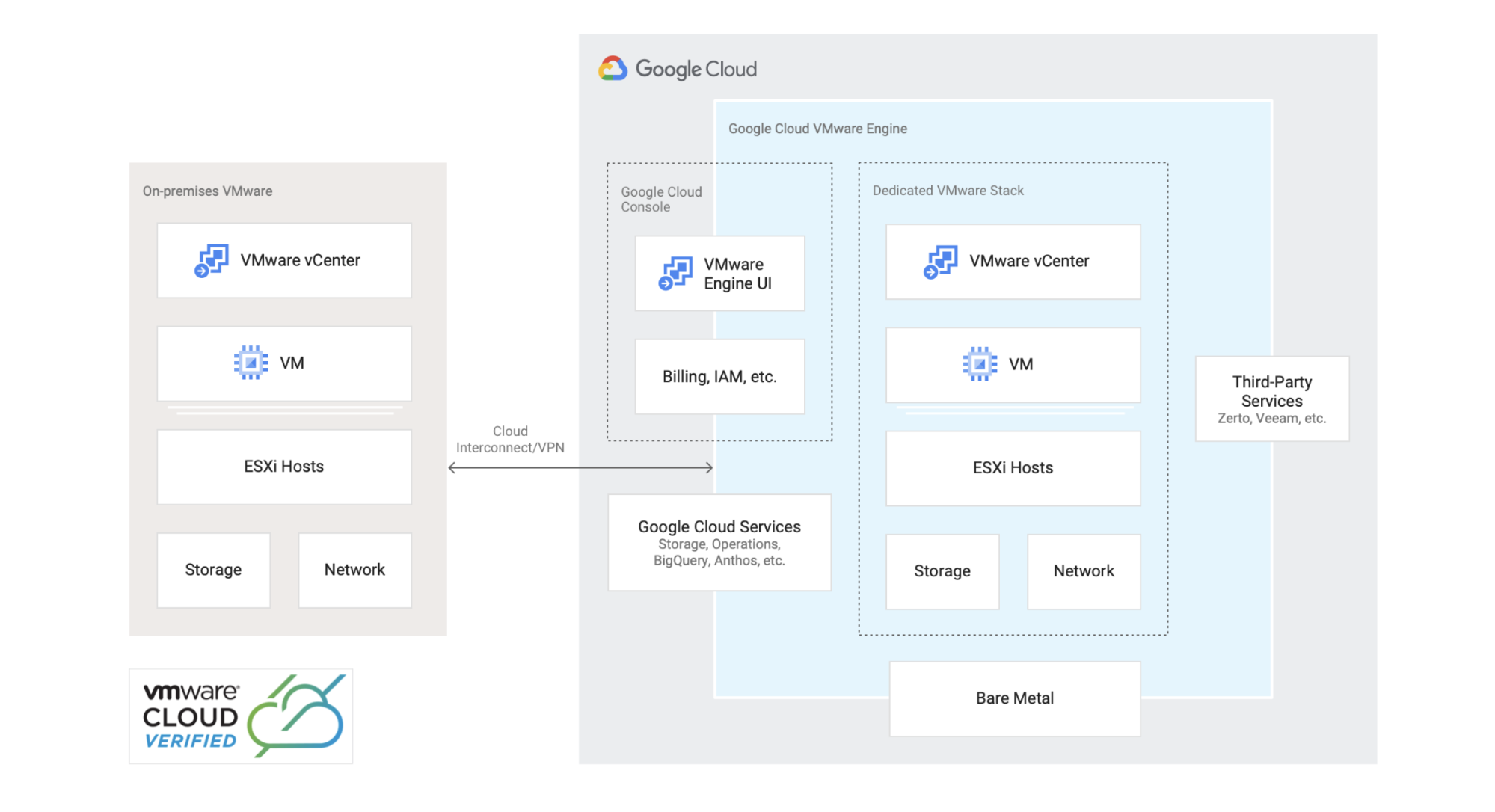

下图是一个一种典型的参考架构,展示了您可以如何将 VMware 环境迁移或扩展到 Google Cloud,同时从 Google Cloud 服务中获益。 VMware Engine 为以下使用场景提供了解决方案。

初始配置要求

在开始将您的 VMware Engine 部署到 Google Cloud 之前,请务必阅读初始配置要求。

系统组件

概括来讲,VMware Engine 组件如下所示:

- Google Cloud:

- VMware Engine:

- NSX-T

- HCX

- vCenter

- vSAN

- 您的 Google Cloud 组织:

- 具有 VPC 网络的 Google Cloud 项目

- 与本地系统的 Cloud Interconnect(使用合作伙伴互连或专用互连)或 Cloud VPN 连接

- 与 VMware Engine 区域的专用服务访问通道连接

- 专用服务访问通道连接

- Google 代管式服务集成

- VMware Engine:

- (可选)本地资源:

- 网络

- 存储

- HCX(推荐用于第 2 层连接,也称为 L2 拉伸)

- vCenter

私有云是一种独立的 VMware 堆栈,由 ESXi 主机、vCenter、vSAN、NSX-T 和 HCX 组成。这些组件统称为 Google Cloud VMware Engine 组件,并在云管理员创建私有云时部署。然后,您的组织中的用户可以通过建立专用服务访问通道连接,从其 VPC 网络以私密方式访问 VMware Engine 私有云。下图展示了此架构。

专用服务访问通道是一种专用连接,将您的 VPC 网络与 Google 或第三方拥有的网络连接起来。提供服务的 Google 或第三方实体也称为服务提供方。

对于您的每个连接到 VMware Engine 的 VPC 网络,当您在 Google Cloud 中创建专用服务访问通道连接时,系统会创建服务提供方 VPC 网络。您的 Google Cloud 项目包含一个共享 VPC 网络,可用于连接到 Memorystore 和 Cloud SQL 等其他 Google Cloud 服务。例如,您可以将本地 MySQL 或 PostgreSQL 虚拟机直接原样迁移到 VMware Engine,然后使用 Google Cloud 的嵌入式 Database Migration Service 将其迁移到 Cloud SQL,同时仍允许 VMware Engine 工作负载访问这些数据库。

VMware 不要求您在本地使用 NSX-T。此外,使用 HCX 对于任何使用场景都不是必需的,因为您可以使用其他机制来实现第 2 层 (L2) 拉伸和工作负载迁移。但是,我们建议使用 HCX,以实现高效的工作负载迁移和便利,因为如果您选择此选项,则在您创建私有云时会自动部署此功能。

网络功能

下面简要介绍了 VMware Engine 中的网络功能:

- 多 VPC 连接:VMware Engine 可让您将同一私有云连接到多个 VPC 网络(总共最多三个;如果使用区域性互联网服务,则为两个)。这些 VPC 网络可以是使用方 VPC 网络或代管式合作伙伴服务 (MPS)。

- 子网:您可以在私有云中创建管理和工作负载子网。

- 动态路由:由 NSX 管理的 VMware Engine 子网会通过边界网关协议 (BGP) 自动通告到 Google 网络的其余部分以及您的本地位置。

- 区域和全球路由功能:您可以控制连接私有云的服务提供方共享 VPC 网络是只能在区域内路由还是在全球范围内路由。

- 公共 IP 服务和互联网网关(入站流量和出站流量):VMware Engine 有它自己的公共 IP 服务用于入站流量和互联网网关出站流量。这是一项区域级服务。

- 防火墙政策:VMware Engine 允许您使用 NSX 分布式防火墙(东-西)和 NSX 网关防火墙(南-北)创建 L4 和 L7 防火墙政策。例如,您可以强制执行精细控制,以通过公共 IP 地址访问工作负载(如 Web 服务器)。

- 实现东-西安全性的服务链:提供注册合作伙伴安全解决方案(IDS、IPS 或 NGFW)的功能来配置网络服务,以检查虚拟机之间的东-西流量移动情况。

- 端点保护:通过与支持的第三方进行合作伙伴集成,可以保护 VMware Engine 支持的虚拟机,抵御恶意软件和病毒攻击。如需了解详情,请参阅官方 VMware 文档。

- 对其他 Google 服务的专用访问通道:VMware Engine 使用专用 Google 访问通道和专用服务访问通道与其他 Google Cloud 服务集成。如需查看受支持服务的完整列表,请参阅服务的专用访问通道选项。

- DNS 功能

- 用于访问管理设备的 DNS:使用 Cloud DNS 的 VMware Engine 管理设备(例如 vCenter 和 NSX Manager)的全球地址解析可让您在没有用户干预的情况下访问设备。

- 用于工作负载的 DNS:对于每个私有云,您可以选择最适合自己的 DNS 设置。NSX-T DNS 服务可让您将 DNS 查询转发到特定 DNS 服务器,在 VMware Engine 中或在本地创建 DNS 服务器,或使用 Cloud DNS 或 Compute Engine。

- DHCP 服务器:包含 NSX-T 分段的 DHCP 服务器支持。

- DHCP 中继:DHCP 中继可让组织与本地 IP 地址管理 (IPAM) 系统集成。

- 站点到站点第 2 层 VPN 和第 3 层 VPN:这些服务是在 NSX 中分别使用第 2 层 VPN 和 IPsec VPN 直接配置的。

- 负载均衡:此服务使用 NSX-T 的内置负载均衡功能,其中包括 L4 和 L7 支持以及健康检查。

- 支持部分 IP 多播路由:支持协议独立多播 (PIM),如 VMware 文档中所述。

- 支持部分 IPv6:此功能允许组织将 IPv6 用于 VMware Engine 支持的应用,如 NSX-T 3.0 设计指南中所述。

- 长距离虚拟机迁移 (vMotion):本地和云端之间或者 VMware Engine 内部云端到远端支持实时迁移(应用继续运行)和冷迁移(应用已关闭),并且具有嵌入式 WAN 优化、加密和复制支持的移动性。之所以有这种可能性,是因为 VMware HCX 包含在该服务中。

- 高级网络操作:您可以使用内置的 NSX 工具和插桩,例如端口镜像、Traceflow、数据包捕获以及带有轮询和陷阱的 SNMP v1/v2/v3 等等。

网络和地址范围

Google Cloud VMware Engine 会在部署 VMware Engine 服务的每个区域创建一个网络。该网络是一个第 3 层地址空间,默认情况下路由处于启用状态。在此区域中创建的所有私有云和子网可以相互通信,无需任何额外配置。您可以使用 NSX-T 为工作负载虚拟机创建网络分段(子网)。 您可以配置任何不与本地网络、私有云的管理网络或任何 VPC 子网重叠的 RFC 1918 地址范围。以非公开方式使用的公共 IP (PUPI) 地址也受支持。

默认情况下,所有子网都可以互相通信,从而减少私有云之间路由的配置开销。同一区域内多个私有云之间的数据流量仍位于同一第 3 层网络中,并且通过该区域内的本地网络基础架构进行传输,因此,这些私有云之间的通信不需要出站流量。当您在不同的私有云中部署不同的工作负载时,此方法可消除 WAN 或出站流量性能损失。

从概念上讲,可将私有云创建为由 vCenter 服务器管理的独立 VMware 堆栈(ESXi 主机、vCenter、vSAN 和 NSX)环境。管理组件部署在为 vSphere/vSAN 子网 CIDR 范围选择的网络中。在部署期间,网络 CIDR 范围被划分为不同的子网。

VMware Engine 中的管理子网

VMware Engine 使用多个 IP 地址范围。某些 IP 地址范围是强制性的,有些则取决于您计划部署的服务。IP 地址空间不得与任何本地子网、VPC 子网或计划的工作负载子网重叠。以下部分介绍了一组地址范围以及使用这些范围的相应服务。

下图简要展示了以下几个部分介绍的服务的管理子网:

vSphere/vSAN CIDR

初始化和创建私有云需要以下 IP 地址范围:

| 名称 | 说明 | 地址范围 |

|---|---|---|

| vSphere/vSAN CIDR | VMware 管理网络必需。必须在创建私有云时指定。 对 vMotion 来说也是必需的。 | /21、/22、/23 或 /24 |

创建私有云时,系统会自动创建多个管理子网。管理子网使用本文档前面部分介绍的 vSphere/vSAN CIDR 分配。下面是使用此 CIDR 范围创建的不同子网的示例架构和说明:

- 系统管理:ESXi 主机的管理网络、DNS 服务器和 vCenter 服务器的 VLAN 和子网。

- vMotion:适用于 ESXi 主机 vMotion 网络的 VLAN 和子网。

- vSAN:适用于 ESXi 主机 vSAN 网络的 VLAN 和子网。

- NsxtEdgeUplink1:适用于外部网络 VLAN 上行链路的 VLAN 和子网。

- NsxtEdgeUplink2:适用于外部网络 VLAN 上行链路的 VLAN 和子网。

- NsxtEdgeTransport:适用于控制 NSX-T 中第 2 层网络覆盖范围的传输区域的 VLAN 和子网。

- NsxtHostTransport:主机传输区域的 VLAN 和子网。

示例:

指定的 vSphere/vSAN 子网 CIDR 范围分为多个子网。下表提供了使用 192.168.0.0 作为 CIDR 范围的允许前缀(从 /21 到 /24)的细分示例。

| 指定的 vSphere/vSAN 子网 CIDR/前缀 | 192.168.0.0/21 |

192.168.0.0/22 |

192.168.0.0/23 |

192.168.0.0/24 |

|---|---|---|---|---|

| 系统管理 | 192.168.0.0/24 |

192.168.0.0/24 |

192.168.0.0/25 |

192.168.0.0/26 |

| vMotion | 192.168.1.0/24 |

192.168.1.0/25 |

192.168.0.128/26 |

192.168.0.64/27 |

| vSAN | 192.168.2.0/24 |

192.168.1.128/25 |

192.168.0.192/26 |

192.168.0.96/27 |

| NSX-T 主机传输 | 192.168.4.0/23 |

192.168.2.0/24 |

192.168.1.0/25 |

192.168.0.128/26 |

| NSX-T 边缘传输 | 192.168.7.208/28 |

192.168.3.208/28 |

192.168.1.208/28 |

192.168.0.208/28 |

| NSX-T 边缘上行链路 1 | 192.168.7.224/28 |

192.168.3.224/28 |

192.168.1.224/28 |

192.168.0.224/28 |

| NSX-T 边缘上行链路 2 | 192.168.7.240/28 |

192.168.3.240/28 |

192.168.1.240/28 |

192.168.0.240/28 |

根据您选择的 CIDR 范围,每个子网的子网掩码会发生变化。例如,如果您选择 vSphere/vSAN CIDR /21,则系统将创建以下子网:/24 系统管理子网、/24 vMotion 子网、/24 vSAN 子网、/23 NSX-T 主机传输子网、/28 NSX-T 边缘传输子网、/28 NSX-T 边缘上行链路 1 和 /28 NSX-T 边缘上行链路 2。

HCX 部署 CIDR 范围

您的私有云上的 HCX 需要以下 IP 地址范围:

| 名称 | 说明 | 地址范围 |

|---|---|---|

| HCX 部署 CIDR 范围 | 部署 HCX 网络必需。在创建私有云期间,该范围是可选的。 | /27 或更大 |

已分配的地址范围

VMware Engine 的专用服务访问通道需要以下 IP 地址:

| 名称 | 说明 | 地址范围 |

|---|---|---|

| 已分配的地址范围 | 用于与 Google Cloud 服务(包括 VMware Engine)的专用服务连接的地址范围。 | /24 或更大 |

边缘服务和客户端子网

如需启用 VMware Engine 提供的边缘网络服务,则需要以下 IP 地址范围:

| 名称 | 说明 | 地址范围 |

|---|---|---|

| 边缘服务 CIDR 范围 | 如果启用了可选的边缘服务(例如点到站点 VPN、互联网访问和公共 IP 地址),则该范围是必需的。范围按区域确定。 | /26 |

| 客户端子网 | 对于点到网站 VPN 是必需的。DHCP 地址从客户端子网提供给 VPN 连接。 | /24 |

适用于服务的 Google 专用访问通道选项

Google Cloud 为在 VMware Engine 或您的 Google VPC 网络中运行的工作负载提供了多种专用访问通道选项。专用服务访问通道可在您的 VPC 网络与 VMware Engine 服务之间提供专用连接。使用专用 Google 访问通道时,VMware 工作负载无需离开 Google Cloud 网络即可访问其他 Google Cloud API 和服务。

专用服务访问

VMware Engine 可使用专用服务访问通道和专用 IP 地址,将您的 VPC 网络连接到 Google 组织的租户文件夹中的服务提供方 VPC 网络。

如需了解如何配置专用服务访问通道,请参阅配置专用服务访问通道。专用服务访问通道会创建 VPC 网络对等互连连接,因此导入和导出路由非常重要。

Google 和第三方(统称为服务提供方)可以提供托管在 VPC 网络中且具有内部 IP 地址的服务。通过专用服务访问通道,您可以访问这些内部 IP 地址。专用连接可实现以下功能:

您的 VPC 网络中的虚拟机实例和 VMware 虚拟机仅使用内部 IP 地址进行通信。虚拟机实例不需要访问互联网或具备外部 IP 地址,通过专用服务访问通道即可访问可用服务。

VMware 虚拟机与 Google Cloud 支持的服务之间的通信,这些服务支持使用内部 IP 地址的专用服务访问通道。

如果您拥有使用 Cloud VPN 或 Cloud Interconnect 到 VPC 网络的本地连接,则可以使用现有的“本地连接”连接到您的 VMware Engine 私有云。

如果您在自己的项目中使用共享 VPC 网络,则必须在宿主项目中创建分配的 IP 地址范围和专用连接,以允许服务项目中的虚拟机实例与环境建立连接。

您可以设置独立于 VMware Engine 私有云创建的专用服务访问通道。您还可以在创建 VPC 网络要连接到的私有云之前或之后创建专用连接。

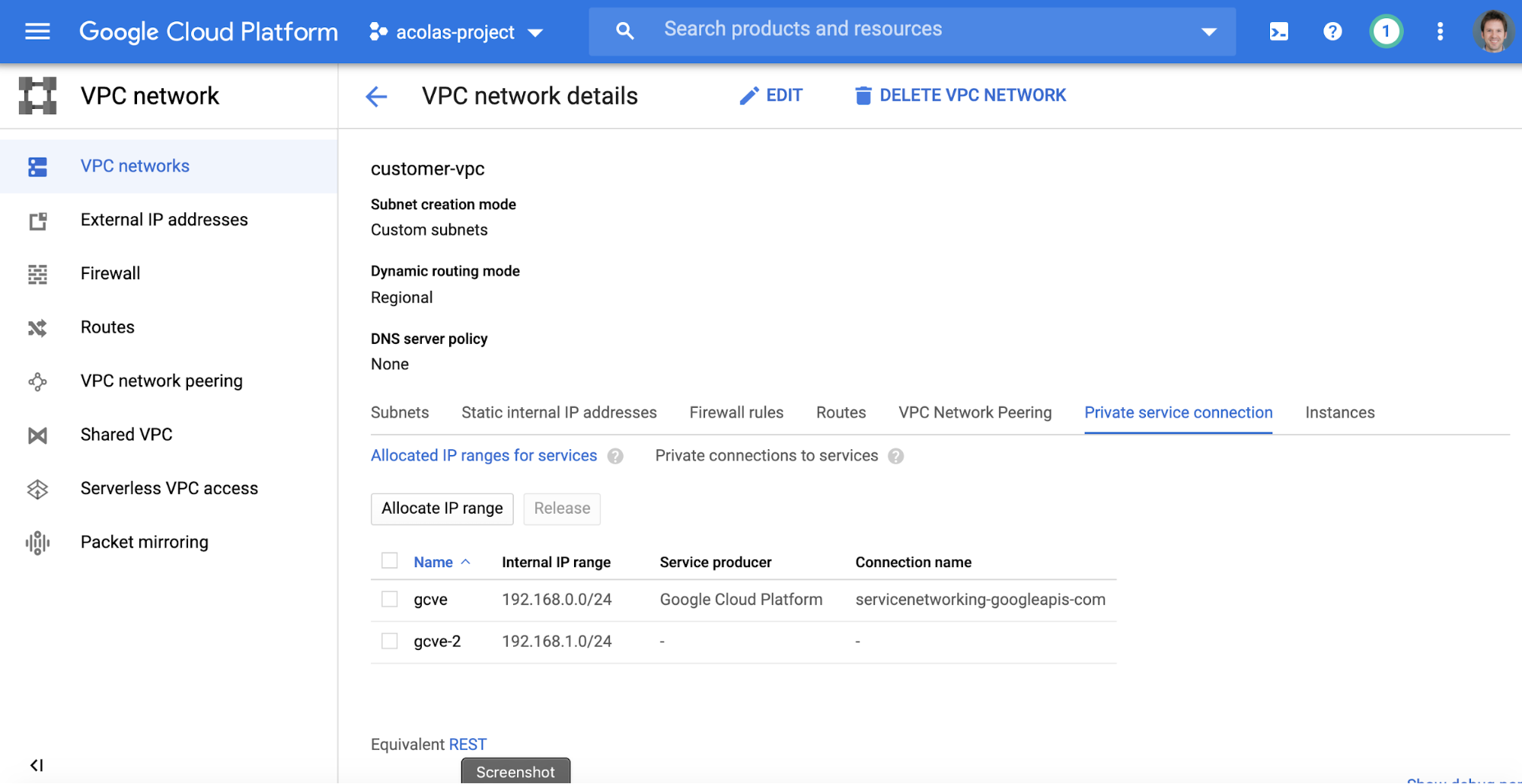

因此,在配置专用服务访问通道时,您需要分配内部 IP 地址范围,然后创建上一部分中所述的专用连接。此分配的范围是预留的 CIDR 地址块,用于专用服务访问通道连接,并且不能在本地 VPC 网络中使用。此范围仅为服务提供方预留,可防止您的 VPC 网络与服务提供方的 VPC 网络之间存在重叠。在创建专用服务连接时,您必须指定分配。如需了解服务提供方端,请参阅启用专用服务访问通道。

为了避免 IP 地址重叠,我们建议在专用服务连接中分配所有 VMware Engine 子网。在以下屏幕截图中,VMware Engine CIDR 地址块用于专用服务连接,并且系统分配了 gcve-2 CIDR 地址块以防止 IP 地址重叠:

Service Networking 不会针对接收到的动态路由检查是否存在重叠的地址,因此您需要将专用服务访问通道与为非 VMware 服务预留的前缀关联。这样做可以防止 IP 地址重叠引起的问题,因为您预留了 CIDR 范围,因此无法在您的 VPC 网络中使用它们。

在配置专用服务访问通道时,请确保正确配置 VPC 对等互连连接,以在 servicenetworking-googleapis-com 专用连接上导入和导出所有路由。您还需要记下对等互连的项目 ID,以便在 VMware Engine 中设置专用连接时使用它。

服务提供方 VPC 网络会自动连接到包含私有云(一个私有 vCenter 和单个 NSX-T 安装)的 VMware Engine 服务。

VMware Engine 使用与在服务提供方 VPC 网络中预配的、使用专用服务访问通道的多个 Google Cloud 服务(例如 Cloud SQL、Memorystore for Redis、Memorystore for Memcached、AI Platform Training 和 GKE 专用集群)的同一连接。如果您要使用这些服务,则可以选择您用于建立与 VMware Engine 的专用服务连接的 CIDR 范围。

在 VMware Engine 服务门户中,连接了区域状态后,您可以使用相应区域的租户项目 ID 来查看专用连接。专用连接详细信息显示通过 VPC 对等互连获知的路由。导出的路由显示从该区域获知和通过 VPC 对等互连导出的私有云。

私有云表示单个 vCenter 和单个 NSX-T 安装(最多具有 64 个节点)。您可以部署多个私有云,并且如果您达到了一个私有云 64 个节点的限制,则可以创建另一个私有云。这意味着您管理两个私有云、两个 vCenter 安装和两个 NSX-T 安装。

根据您的用例,您可以部署单个私有云或部署多个私有云,而不会达到 64 个节点的限制。例如,您可以部署一个私有云用于数据库工作负载,部署一个独立的私有云用于 VDI 用例,或者部署另一个私有云用于美洲工作负载以及部署另一个私有云用于 EMEA 工作负载。或者,您可以根据您的用例,将工作负载分散到同一私有云内的多个集群中。

专用 Google 访问通道

借助专用 Google 访问通道,您可以在无需为 VMware Engine 虚拟机分配外部 IP 地址的情况下连接到 Google API 和服务。配置专用 Google 访问通道后,流量会路由到互联网网关,然后再路由到请求的服务,且无需离开 Google 网络。

如需了解详情,请参阅“专用 Google 访问通道:深入了解”。

关键流量

本部分回顾了一些关键流量,并介绍了用于覆盖所有不同网络流的架构。

下面列出了为 VMware Engine 创建设计方案时需要考虑的一些事项。

VMware Engine 本地和远程用户连接

您可以使用以下选项从本地数据中心或远程位置访问 VMware Engine 环境:

- 远程用户连接:

- 本地连接:

VPN 网关可在多个网站(例如本地、VPC 网络和私有云)之间提供安全连接。这些加密的 VPN 连接会遍历互联网,并在 VPN 网关中终止。当您创建多个连接到同一 VPN 网关时,所有 VPN 隧道都会共享可用的网关带宽。

点到网站 VPN 网关可让用户从计算机远程连接到 VMware Engine。请注意,您只能为每个区域创建一个点到站点 VPN 网关。

点到网站 VPN 网关允许 TCP 和 UDP 连接,您可以选择从计算机连接时使用的协议。此外,已配置的客户端子网用于 TCP 和 UDP 客户端,CIDR 地址块定义的范围分为两个子网,一个用于 TCP 客户端,另一个用于 UDP 客户端。

点到网站 VPN 会在 VMware Engine 区域网络和客户端计算机之间发送加密流量。您可以使用点到网站 VPN 访问您的私有云网络,包括您的私有云 vCenter 和工作负载虚拟机。如需了解点到网站 VPN 网关设置,请参阅在 VMware Engine 网络上配置 VPN 网关。

您还可以将 Cloud VPN 用于站点到站点的 VPN 连接,或使用 Cloud Interconnect 在本地网络和 VMware Engine 私有云之间建立连接。您可以在 VPC 网络中预配 Cloud VPN 和 Cloud Interconnect。如需了解详情,请参阅 Cloud VPN 和 Cloud Interconnect 文档。

适合 VPN 连接的选项包括 NSX-T IPsec VPN、NSX-T 第 2 层 VPN 和 HCX 第 2 层 VPN,例如,用于配置第 2 层拉伸。NSX-T IPsec VPN 的一个使用场景是端到端加密,其中 VPN 直接在 VMware Engine 私有云内终结。如需详细了解 NSX-T VPN 功能,请参阅 VMware Virtual Private Network 文档。

我们建议您在 Cloud Router 路由器或 Cloud VPN 所在的(以及使用边界网关协议时存在 VLAN 连接的)VPC 网络中配置专用服务访问通道;否则,需要配置 VPC 路由。如果架构包含多个 VPC 对等互连连接,请注意 VPC 对等互连不具有传递性。

如果配置了路由导入和导出,则通过互连或 VPN 通告的本地路由会自动通过专用服务访问通道传播。这要求您在 VPC 对等互连连接中手动修改导入和导出路由。

另请注意,通过专用服务访问通道获知的路由不会自动传播到本地系统,因为 VPC 网络对等互连不支持传递性路由;您的 VPC 网络中的 Cloud Router 路由器不会自动通告从其他网络导入的路由。但是,您可以使用您的 VPC 网络中的 Cloud Router 路由器的自定义 IP 范围通告来共享通往对等网络中的目的地的路由。对于使用静态路由的 Cloud VPN 隧道,您必须在本地网络中配置通往对等网络的目的地范围的静态路由。

到 VMware Engine 的入站流量

本部分介绍到 VMware Engine 的入站流量的以下选项:

- 使用 VMware Engine 公共 IP 服务的入站流量

- 来自您的 VPC 网络的入站流量

- 来自本地数据中心的入站流量

您选择的选项取决于您想要将 Google Cloud 基础架构与互联网建立对等互连的位置。下图展示了这些入站流量选项。

以下各部分详细介绍了每个选项。

使用 VMware Engine 的入站流量

使用 VMware Engine 互联网网关时,可为 VMware Engine 门户私有云内的资源创建和删除按需公共 IP 地址。在这种情况下,每个公共 IP 地址都对应一个已配置的唯一私有云 IP 地址。

公共入站流量可以通过公共 IP 网关提供,该网关也负责 NAT,因此来自公共互联网的用户会连接到 Google 公共 IP 地址。Google 公共 IP 地址会转换为 VMware Engine(由 NSX-T 分段支持)中的虚拟机专用 IP 地址。

创建防火墙规则以允许从外部连接到已公开的公共 IP 地址时,防火墙规则适用于公共 IP 网关,并且需要在 VMware Engine 门户上预配这些防火墙规则。

第 0 层逻辑路由器通常用于北-南路由,例如连接到互联网的虚拟机。第 1 层逻辑路由器用于东-西路由,您可以为第 1 层配置多个子网。

公共 IP 地址可让互联网资源通过专用 IP 地址与私有云资源进行通信。专用 IP 地址是虚拟机或您的私有云 vCenter 上的软件负载平衡器。公共 IP 地址允许您将在私有云上运行的服务公开给互联网。

与公共 IP 地址关联的资源始终使用公共 IP 地址进行互联网访问。默认情况下,公共 IP 地址仅允许出站互联网访问,并且来自公共 IP 地址的传入流量会被拒绝。要允许入站流量,请为特定端口的公共 IP 地址创建防火墙规则。

您组织中的用户可以公开公共 IP 并将它们分配给私有云中的特定节点,例如虚拟机工作负载。公共 IP 地址只能分配给一个专用 IP 地址。在取消分配之前,公用 IP 地址将专用于专用 IP 地址。我们建议您不要公开 ESXi 主机或 vCenter。

如果要分配公共 IP 地址,您需要提供名称、位置或区域以及连接的本地地址。

使用您的 VPC 网络的入站流量

您可以使用 Cloud Load Balancing 通过您的 VPC 网络提供到 VMware Engine 的入站流量。当您根据所需的功能选择相应的负载均衡器时,可以创建一个代管式实例组 (MIG) 或非代管式实例组作为该负载均衡器的后端,以通过 VPC 对等互连连接代理流量。在此场景中,您还可以使用 Google Cloud Marketplace 中的第三方虚拟网络设备。

如果您要将自己的公共 IP 空间用于 Google,则可以将 Cloud Load Balancing 与自带 IP (BYOIP) 结合使用,并且可以与 Google Cloud Armor 结合使用,从而帮助保护您的应用和网站免遭分布式拒绝服务攻击 (DDOS) 和 Web 攻击(例如 SQL 注入或跨站脚本攻击)。

使用您的本地网络的入站流量

如需提供本地入站流量,我们建议使用 Cloud Interconnect。如需概念验证,或者如果您有吞吐量低且没有延迟要求,则可以改用 Cloud VPN。

VMware Engine 的出站流量

对于 VMware Engine 出站流量,您有多个选项:

- 通过 VMware Engine 互联网网关的出站流量

- 通过您的 VPC 网络的出站流量

- 通过本地数据中心的出站流量

在以下架构中,您可以从 VMware Engine 的角度查看出站流量的这些选项。

使用 VMware Engine 的公共出站流量

您可以为每个区域单独配置工作负载的互联网访问和公共 IP 服务。您可以通过 Google Cloud 的互联网边缘或通过本地连接来定向来自 VMware 工作负载的互联网绑定流量。

从托管在 VMware Engine 私有云中的虚拟机到公共互联网的流量通过层级 0 网关进行传输。层级 0 网关将流量转发到互联网网关。互联网网关执行来源端口地址转换 (PAT)。互联网服务是区域性的,也就是说,需要为每个区域启用它。

使用您的 VPC 网络的公共出站流量

或者,通过 VMware Engine 服务门户,您可以停用互联网和公共 IP 服务,并提供来自您的 VPC 网络的公共出站流量。在这种情况下,如果您通告了默认路由 0.0.0.0/0,则可通过您的 VPC 网络进行互联网访问。如果要使用此数据包流,请为 VMware Engine 区域停用互联网访问并注入默认路由 0.0.0.0/0。

此外,您还必须移除任何分配的公共 IP 地址和点到网站 VPN 网关,然后才能通过 VPC 网络传出流量。

默认路由必须在您的 VPC 网络中可见,然后会自动传播到 VMware Engine。前提条件是在您的 VPC 网络与 VMware Engine 之间的 VPC 对等互连连接上启用 VPC Service Controls。

如需执行网络地址转换 (NAT),您可以部署一个 Compute Engine 实例,或者让默认路由 0.0.0.0/0 指向与集中式第三方虚拟网络设备集群(可在 Cloud Marketplace 中获取)配对的内部负载均衡器,并在该实例中执行来源 NAT,以将来自您的 VPC 网络的出站流量传输到公共互联网。如需了解详情,请参阅如何在您的 VPC 网络中使用路由。

使用本地数据中心的公共出站流量

如果您停用互联网和公共 IP 服务并从本地提供公共出站流量,则可以通过本地数据中心传出流量。执行此操作时,互联网访问流量会经过您的 VPC 网络,然后再通过 Cloud VPN 或 Cloud Interconnect 到达本地数据中心。

如需通过本地数据中心实现公共出站流量,您需要通告默认 0.0.0.0/0 路由,然后在对等互连连接上启用 VPC Service Controls,以便正确导入默认路由,如此处所述。如需详细了解 VPC Service Controls,请参阅 VPC Service Controls 文档。

如果在 VPC 对等互连连接上停用了 VPC Service Controls,则通过本地连接访问互联网也会停用,即使默认路由 (0.0.0.0/0) 已通过 VPC 对等互连连接进行通告和传播也是如此。

服务概览:私有云到私有云

私有云通过 VMware Engine 服务门户进行管理。私有云有自己的 vCenter 服务器,该服务器位于自己的管理网域中。VMware 堆栈在 Google Cloud 位置中专用、独立的裸机硬件节点上运行。私有云环境旨在消除单点故障。

下图展示了用于 VMware Engine 中私有云之间的通信的两个网络路径。该路径取决于私有云是位于同一区域还是位于不同区域:

- VMware Engine 服务内同一区域中两个私有云之间的通信是通过直接连接进行的。您可以在同一区域中部署多个私有云,以便这些私有云之间的通信在本地进行。

- 如果私有云位于不同区域,则连接将经过由 Google 管理和拥有的服务提供方 VPC 网络。只要路由模式设置为全球,情况就会如此。

服务概览:私有云到 VPC

本部分介绍了您的 VPC 网络与私有云之间的连接。您的 VPC 网络会使用专用服务访问通道模型与服务提供方 VPC 网络建立对等互连,然后扩展与 VMware Engine 区域的连接。服务提供方 VPC 网络上会启用全球路由,并且您在 VMware Engine 服务门户中创建的任何网络都会由 NSX-T 中的层级 0 路由器自动通告。请确保对等互连连接已启用导入和导出标志,以便交换路由并在 VMware Engine 与您的 VPC 之间建立连接。

下图显示了此情况的流量。

服务概览:私有云到共享 VPC

使用共享 VPC 网络时,连接类似于上述将私有云连接到 VPC 网络的示例。不同之处在于,当您将私有云连接到共享 VPC 网络时,工作负载存在于服务项目中,它们使用宿主项目共享 VPC 网络中的 IP 地址空间。因此,您必须在配置了共享 VPC 网络和互连或 VPN 的宿主项目中配置专用服务访问通道。

例如,如果希望服务项目中具有私有云、IAM 和结算功能,请确保已在宿主项目共享 VPC 网络中建立专用服务访问通道连接。

服务概览:私有云到本地

对于私有云到本地,您的项目和组织中存在 VPC 网络,并且连接建立在私有云与本地数据中心之间。

如前文所述,在设置 VMware Engine 时,您必须为专用服务访问通道连接分配子网(最好也是 VMware Engine 的子网,以避免将来发生冲突)。在分配该子网时,请创建服务提供方 VPC 网络,以将该子网连接到私有云所在的 VMware Engine 区域。

创建并预配 VPC 对等互连连接后,服务提供方 VPC 网络会连接到您的 VPC 网络。这样一来,您的 VPC 网络中的所有子网和 IP 地址都可以通过私有云进行访问。在配置专用服务访问通道时,请务必在 VPC 对等互连连接中启用路由的导入和导出功能。

下图显示了 VMware Engine 中的私有云与本地数据中心之间的端到端连接。

专用 Google 访问通道:深入了解

如前所述,您可以使用专用 Google 访问通道连接到 Google API 和服务,无需为您的 Google Cloud 资源提供外部 IP 地址,因此 VMware Engine 服务可以利用这一点并使用互联网网关来访问 Google API。

仅具有内部 IP 地址的虚拟机实例可以利用专用 Google 访问通道来访问 Google API 和服务的外部 IP 地址。配置专用 Google 访问通道后,流量会路由到互联网网关,然后再路由到请求的服务。

如需为 VMware Engine 启用专用 Google 访问通道,请在 VMware Engine 环境中配置 DNS 服务器以使用专用虚拟 IP 地址。如需了解详情,请参阅适用于本地主机的专用 Google 访问通道和配置适用于本地主机的专用 Google 访问通道。网域 private.googleapis.com 使用 199.36.153.8/30。

如需管理 DNS 解析,您可以使用 NSX-T 中提供的 DNS 服务将请求转发到指定的 DNS 服务器。DNS 服务器可以是 VMware Engine、Cloud DNS 或本地 DNS 服务器中的虚拟机。根据在前面部分中所述的访问互联网的方式,使用其中一个选项。

专用 Google 访问通道支持大多数 Google API 和服务,例如 Cloud Storage、Cloud Spanner 和 BigQuery。专用 Google 访问通道不支持 App Engine、Memorystore 或 Filestore。如需详细了解专用访问通道选项,请参阅服务的专用访问通道选项。

以下示例展示如何将 VMware Engine 与 Google Cloud 服务搭配使用:

- 从 VMware 虚拟机访问 Cloud Storage 以导出数据或将 Cloud Storage 作为扩展存储目标。

- 使用 Cloud Monitoring 来监控您的所有公共、私人和公私兼有的应用。

- 将数据库中的数据导入 BigQuery 进行分析。

- 部署 Anthos 以进行高性能和私有容器化应用部署。

下图展示了用于与 Google API 和服务的通信的两个网络路径。专用 Google 访问通道配置取决于为 VMware Engine 启用的互联网访问:

- 如果通过 VMware Engine 提供了互联网访问,并且为相应区域启用了互联网访问,则专用 Google 访问通道和互联网访问会使用互联网网关。

- 如果您在本地或通过您的 VPC 网络提供互联网访问(通过通告

0.0.0.0/0路由),则通信会使用服务提供方 VPC 网络互联网网关。系统会忽略通过 VMware Engine 互联网服务进行的访问。

选项 1:具有 VMware Engine 提供的互联网访问的专用 Google 访问通道

如果您通过 VMware Engine 为区域提供互联网访问,则专用 Google 访问通道和互联网会使用互联网网关并执行 PAT。在这种情况下,除了为专用 Google 访问通道配置 DNS 解析之外,您不需要任何其他配置。

选项 2:具有本地或客户 VPC 提供的互联网访问的专用 Google 访问通道

如果您在本地或通过您的 VPC 网络提供互联网访问,则需要配置 VMware Engine 服务,以通过组织的租户 VPC 网络中的互联网网关将数据包路由到 Google API。您需要配置 VMware Engine 服务,以通过您的 VPC 网络路由其他流量的数据包,从而通过 VPN 或互连或通过您的 VPC 网络到达本地。

对于所有流量,为 VMware Engine 区域停用互联网访问和公共 IP 服务,并在本地注入默认路由 0.0.0.0/0。

如果您在本地或通过 VPC 网络提供互联网访问,请先移除所有已分配的公共 IP 地址和点到站点 VPN 网关,然后再停用公共 IP 服务。请确保路由在您的 VPC 网络中可见,并且路由导出到租户 VPC 网络。

此外,您需要在您的 VPC 网络与 VMware Engine 之间的 VPC 对等互连连接上启用 VPC Service Controls。

最后,访问 Google API 会使用受限的虚拟 IP 地址,因此 DNS 必须相应地配置所需的 CNAME 和 A 记录。访问 Google API 是通过 Google 组织(而不是通过您的 VPC 网络)进行的。

私有云到代管式合作伙伴服务

通过代管式合作伙伴服务 (MPS),您可以从托管在 MPS 对接网点的硬件和软件向 Google Cloud 客户提供关键任务软件即服务 (SaaS) 产品。

对于私有云与 MPS 之间的流量,VMware Engine 使用多 VPC 连接。此功能不仅可让您建立与其他使用方 VPC 网络的连接,还可建立与 Google 的 MPS 的连接。下图是私有云与 MPS 以及与其他使用方 VPC 网络之间的连接的简化版本。

其他资源:VMware

如需详细了解 VMware 堆栈,请参阅 VMware 组件版本和 NSX 3.0 设计指南。