为了以易于管理、可扩缩、精细的方式为您的 Web 资源提供安全保障,Google Cloud 通过 Identity-Aware Proxy (IAP) 提供了情境感知访问权限。IAP 旨在实施 BeyondCorp 安全模型,该模型会在公共互联网上建立零信任边界,以便能够安全地从远程工作,而不必借助于传统的 VPN。

您可以使用 IAP 控制精细限制,以允许身处任何位置或任何设备的用户安全地访问您的网站或 Web 应用。您可以根据用户的身份及其请求的上下文来配置访问权限控制,而不必再更改网站。您还可以在多个应用和网站中集中定义和强制执行访问权限政策,包括具有条件绑定的 IAM 政策。IAP 适用于其他 Google Cloud 产品,包括 App Engine 标准环境、Compute Engine 和 Google Kubernetes Engine。

配置访问权限级别

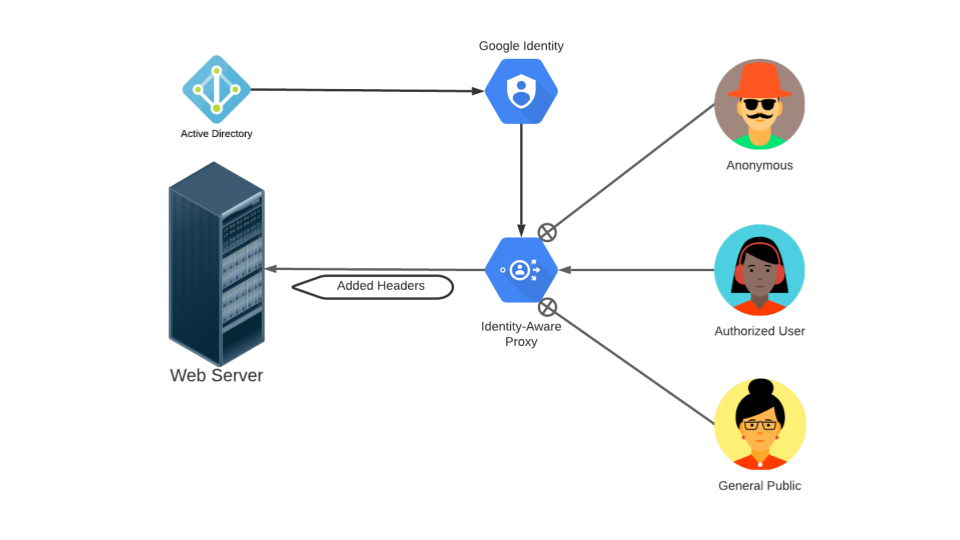

访问 IAP 知道的网络资源时,用户需要使用自己的 Google 身份服务凭据(例如 Gmail 或 Google Workspace 电子邮件地址)或使用在 LDAP 目录服务(已与 Google 身份服务同步)的 LDAP 进行登录。如果用户获得授权,则 IAP 会将其请求连同包含用户身份的标头数据转发给网络服务器。

图 1.控制用户对 IAP 后面的 Web 资源的访问权限。

在 Cloud Console 中,您可以将 IAP 配置为仅阻止未经授权的用户访问给定的资源。

如需对 App Engine 中的资源这样做,请执行以下操作:

- 打开活跃项目中的 Identity-Aware Proxy 页面。

- 选择要修改的资源。

点击添加主账号,然后添加您要向其授予项目的 IAP-secured Web App User 角色的群组或个人的电子邮件地址。

下表列出了一些常见访问场景,以及为每种场景授予访问权限的主账号。

访问权限级别 网络资源示例 主账号示例 开放式公开访问权限 公司的公开网站。 allUsers通过身份验证的用户访问权限 提交支持服务工单的网站。 allAuthenticatedUsers员工受限访问权限 在公司内网中运行的应用。 bigcorpltd.com、contractors@bigcorpltd.com高度敏感、设备和员工受限访问权限 有权访问客户私人信息的应用。 customer.support@bigcorpltd.com注意:此访问权限级别需要通过 Access Context Manager 添加限制信息,例如设备政策属性或允许的 IP 子网。用户还需要在其移动设备上创建工作资料,或在其浏览器中设置 Chrome 扩展程序。

- 点击添加以保存更改。

后续步骤

- 首先熟悉 IAP 概念并按照快速入门操作。

- 如需了解详情,请观看这些介绍性视频:

- 请参阅这些教程,了解如何在 App Engine 标准环境、Compute Engine、Google Kubernetes Engine 和本地应用中使用 IAP。