Para proteger seus recursos da Web de maneira simples, fácil de gerenciar, escalonável e granular, o Google Cloud oferece acesso baseado no contexto por meio do Identity-Aware Proxy (IAP). O IAP foi projetado para aplicar o modelo de segurança BeyondCorp, que estabelece um perímetro de confiança zero na Internet pública para trabalho remoto seguro sem a necessidade de uma VPN tradicional.

Permita o acesso seguro aos seus sites ou apps da Web para usuários localizados em qualquer lugar ou em qualquer dispositivo, usando o IAP para controlar restrições granulares. O controle de acesso pode ser configurado com base na identidade do usuário e no contexto da solicitação, sem fazer outras alterações no site. Também é possível definir e aplicar políticas de acesso de maneira centralizada em vários aplicativos e sites, incluindo políticas de IAM com vinculação condicional. O IAP funciona com outras ofertas do Google Cloud, incluindo o ambiente padrão do App Engine, o Compute Engine e o Google Kubernetes Engine.

Como configurar os níveis de acesso

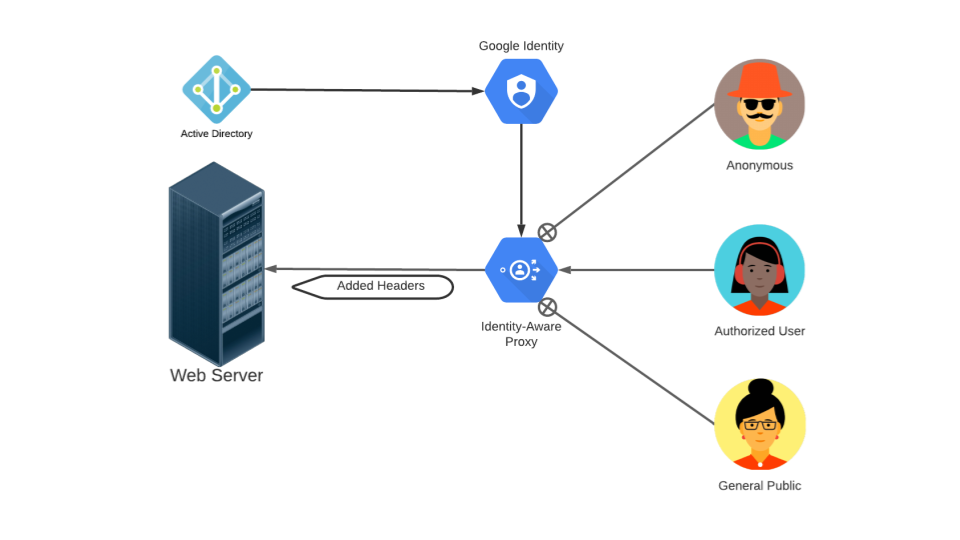

Ao acessar os recursos da Web que o IAP sabe, os usuários precisam fazer login com as credenciais do serviço de identidade do Google (como o Gmail ou o endereço de e-mail do Google) ou um LDAP registrado com um serviço de diretório LDAP sincronizado com o serviço de identidade do Google. Se o usuário estiver autorizado, o IAP encaminhará a solicitação ao servidor da Web junto com os dados do cabeçalho que inclui a identidade do usuário.

Figura 1. Como controlar o acesso dos usuários aos recursos da Web por trás do IAP.

No Console do Cloud, é possível configurar o IAP para simplesmente impedir que usuários não autorizados acessem um determinado recurso.

Para fazer isso em um recurso no App Engine:

- Abra a página Identity-Aware Proxy no projeto ativo.

- Selecione o recurso que você quer modificar.

Clique em Adicionar principal e adicione os endereços de e-mail de grupos ou indivíduos a quem você quer conceder o papel usuário do app da Web protegido pelo IAP no projeto.

A tabela abaixo lista alguns cenários de acesso comuns e o principal para conceder acesso a cada um deles.

Nível de acesso Exemplo de recurso da Web Exemplo de principal Acesso público e aberto Site público da empresa. allUsersAcesso autenticado pelo usuário Site para enviar tíquetes de suporte. allAuthenticatedUsersAcesso restrito aos funcionários Aplicativo em execução na intranet da empresa. bigcorpltd.com,contractors@bigcorpltd.comAcesso altamente confidencial, restrito ao dispositivo e ao funcionário App com acesso a informações particulares de clientes. customer.support@bigcorpltd.comObservação: esse nível de acesso requer a adição de informações de restrição por meio do Access Context Manager, como atributos de política de dispositivo ou sub-redes IP permitidas. Os usuários também precisam ter perfis de trabalho no dispositivo móvel ou uma extensão do Chrome configurada no navegador.

- Clique em Adicionar para salvar as mudanças.

Próximas etapas

- Para começar, conheça os conceitos do IAP e siga os guias de início rápido.

- Saiba mais assistindo a estes vídeos de apresentação:

- Confira estes tutoriais para usar o IAP comAmbiente padrão do App Engine .Compute Engine (em inglês) .Google Kubernetes Engine eapps locais para criar um anexo da VLAN de monitoramento.