Pour sécuriser vos ressources Web de manière simple, évolutive et précise, Google Cloud propose la fonctionnalité d'accès contextuel viaIdentity-Aware Proxy (IAP). IAP est conçu pour appliquer le modèle de sécurité BeyondCorp, qui établit un périmètre zéro confiance sur l'Internet public afin de sécuriser le travail à distance sans nécessiter de VPN classique.

Vous pouvez autoriser l'accès sécurisé à vos sites Web ou à vos applications Web pour vos utilisateurs, quels que soient leur localisation et l'appareil utilisé, en tirant parti d'IAP pour contrôler des restrictions précises. Le contrôle des accès peut être configuré en fonction de l'identité d'un utilisateur ainsi que du contexte de sa requête, sans nécessiter de modifications supplémentaires sur le site Web. Vous pouvez également définir et appliquer des stratégies d'accès de manière centralisée sur un ensemble d'applications et de sites, y compris des stratégies IAM avec liaison conditionnelle. IAP s'intègre à d'autres produits Google Cloud, y compris l'environnement standard App Engine, Compute Engine, et Google Kubernetes Engine.

Configurer vos niveaux d'accès

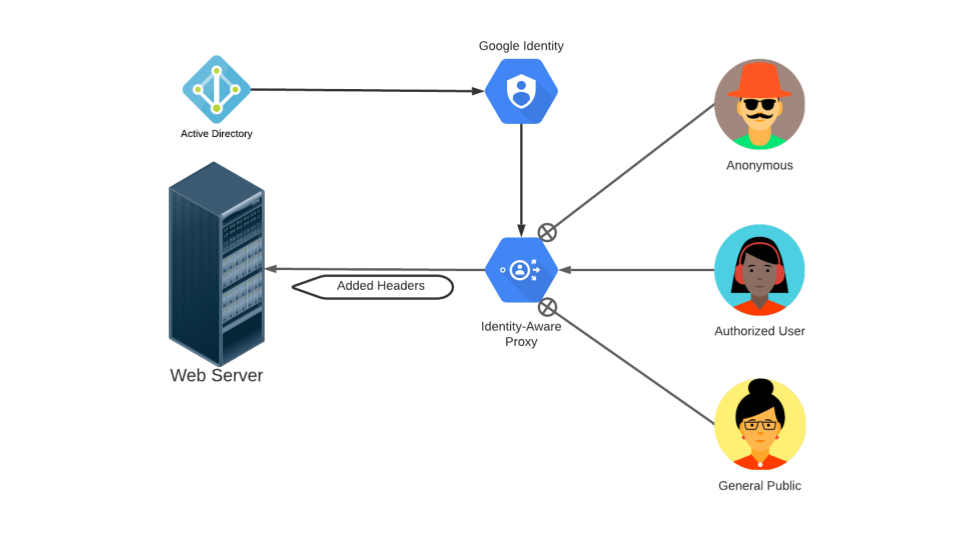

Lorsqu'ils accèdent à des ressources Web configurées dans IAP, les utilisateurs doivent se connecter avec leurs identifiants du service d'identité Google (par exemple, leur adresse e-mail Gmail ou Google Workspace) ou à l'aide d'identifiants LDAP enregistrés auprès d'un service d'annuaire LDAP synchronisé avec le service d'identité Google. Si l'utilisateur est autorisé, IAP transmet au serveur Web sa requête ainsi que les données d'en-tête incluant son identité.

Figure 1 : Contrôle de l'accès des utilisateurs aux ressources Web derrière IAP.

Dans Cloud Console, vous pouvez configurer IAP pour bloquer simplement l'accès à une ressource donnée pour tout utilisateur non autorisé.

Pour configurer l'accès à une ressource sur App Engine, procédez comme suit :

- Ouvrez la page Identity-Aware Proxy dans votre projet actif.

- Sélectionnez la ressource que vous souhaitez modifier.

Cliquez sur Ajouter un compte principal, puis ajoutez les adresses e-mail des groupes ou des personnes auxquels vous souhaitez accorder le rôle Utilisateur de l'application Web sécurisée par IAP pour le projet.

Le tableau ci-dessous liste certains scénarios d'accès courants et le compte principal auquel accorder l'accès pour chaque scénario.

Niveau d'accès Exemple de ressource Web Exemple de compte principal Accès ouvert et public Site Web public de l'entreprise. allUsersAccès authentifié par l'utilisateur Site permettant d'envoyer des demandes d'assistance. allAuthenticatedUsersAccès restreint aux employés Application s'exécutant sur l'intranet de l'entreprise. bigcorpltd.com,contractors@bigcorpltd.comAccès très sensible, restreint aux employés sur des appareils autorisés Application ayant accès aux informations privées des clients. customer.support@bigcorpltd.comRemarque : Ce niveau d'accès nécessite l'ajout d'informations de restriction via Access Context Manager, telles que les attributs de règles relatives aux appareils ou les sous-réseaux IP autorisés. Les utilisateurs doivent également avoir un profil professionnel configuré sur leur appareil mobile ou une extension Chrome configurée dans leur navigateur.

- Cliquez sur Ajouter pour enregistrer vos modifications.

Étapes suivantes

- Pour commencer, familiarisez-vous avec les concepts liés à IAP et suivez les instructions des guides de démarrage rapide.

- Pour en savoir plus, regardez les vidéos d'introduction suivantes :

- Consultez les tutoriels suivants sur l'utilisation d'IAP avec l'environnement standard App Engine, Compute Engine, Google Kubernetes Engine et les applications sur site.