ウェブリソースをシンプルで管理しやすくスケーラブルで粒度を持つようにするため、Google Cloud では Identity-Aware Proxy(IAP)を介してコンテキストアウェア アクセスを提供しています。IAP は BeyondCorp セキュリティ モデルを適用するように設計されています。このモデルは、従来のように VPN を介さなくても、安全なリモートワークのために一般公開インターネット上でゼロトラストの境界を確立します。

IAP を使用して詳細な制限を制御することで、ユーザーは場所やデバイスに関係なく、ウェブサイトやウェブアプリへの安全なアクセスが可能となります。追加のサイトの変更を行わずに、ユーザーの ID とリクエストのコンテキストに基づいてアクセス制御を構成できます。また、条件付きバインディングのある IAM ポリシーなど、複数のアプリとサイトにアクセス ポリシーを一元的に定義して適用することもできます。IAP は、App Engine スタンダード環境、Compute Engine、Google Kubernetes Engine などの他の Google Cloud サービスと連携します。

アクセスレベルの構成

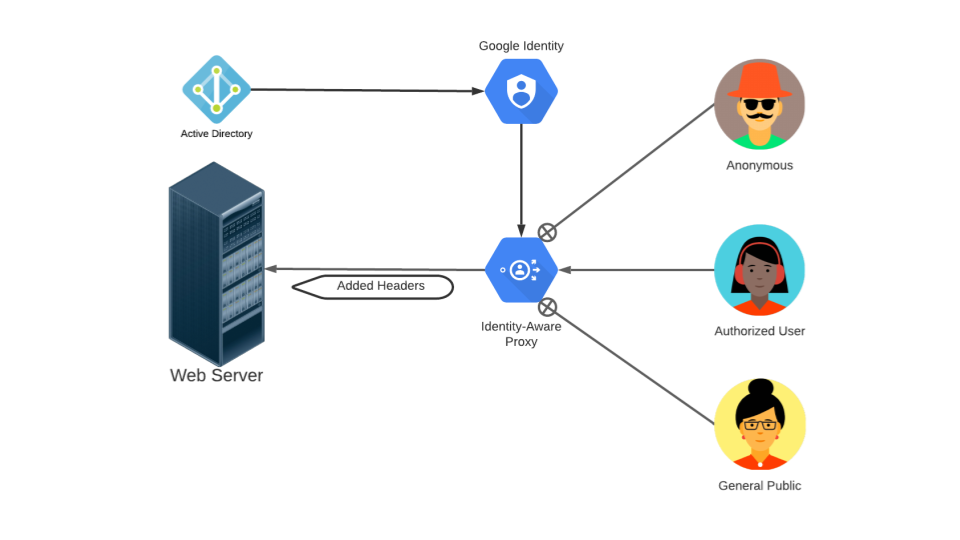

IAP が認識しているウェブリソースへのアクセス時は、Google ID サービス認証情報(Gmail または Google Workspace のメールアドレスなど)、または Google ID サービスと同期した LDAP ディレクトリ サービスに登録されている LDAP でログインする必要があります。ユーザーが承認されると、IAP はユーザー ID を含むヘッダーデータとともに、ウェブサーバーにリクエストを転送します。

図 1:IAP の背後にあるウェブリソースへのユーザー アクセスの制御。

Cloud Console で、未承認のユーザーが特定のリソースにアクセスすることをブロックすることだけできるように IAP を構成できます。

App Engine のリソースで構成するには:

- アクティブなプロジェクトで Identity-Aware Proxy ページを開きます。

- 変更するリソースを選択します。

[プリンシパルを追加] をクリックして、プロジェクトの IAP で保護されたウェブアプリ ユーザーのロールを付与するグループまたは個人のメールアドレスを追加します。

次の表に、一般的なアクセスのシナリオと、各シナリオでアクセス権を付与するプリンシパルを示します。

アクセスレベル ウェブリソースの例 プリンシパルの例 オープン、公開アクセス 会社の公開ウェブサイト。 allUsersユーザー認証アクセス サポート チケットを送信するサイト。 allAuthenticatedUsers従業員のアクセス制限 会社のイントラネットで実行されているアプリ。 bigcorpltd.com、contractors@bigcorpltd.com機密性の高い、デバイスと従業員のアクセス制限 お客様の個人情報へのアクセスがあるアプリ。 customer.support@bigcorpltd.com注: このアクセスレベルには、デバイス ポリシー属性や許可された IP サブネットワークなどのアクセス コンテキスト マネージャーを通じた制限情報の追加が必要です。また、モバイル デバイスに仕事用プロファイル、またはブラウザで Chrome 拡張機能が設定されている必要があります。

- [追加] をクリックして変更内容を保存します。

次のステップ

- IAP のコンセプトを十分に理解し、クイックスタートに従うことから始めます。

- 詳しくは、これらの紹介動画をご覧ください。

- これらのチュートリアルで、App Engine スタンダード環境、Compute Engine、Google Kubernetes Engine、オンプレミス アプリとの IAP の使用について確認します。