É possível fazer login nos dois consoles usando o mesmo nome de usuário e as mesmas credenciais.

Console do Google Cloud

No console do Google Cloud, você pode realizar tarefas como:

- Ative o Security Command Center.

- Configure as permissões do Identity and Access Management (IAM) para todos os usuários do Security Command Center.

- Configure a conectividade da AWS para o gerenciamento de vulnerabilidades.

- Trabalhar com e exportar descobertas.

- Gerenciar posturas de segurança.

- Avalie os riscos com as pontuações de exposição a ataques.

- Identifique dados de alta sensibilidade com a proteção de dados sensíveis.

- Detectar e corrigir descobertas individuais diretamente.

- Configure o Security Health Analytics, o Web Security Scanner e outros serviços integrados do Google Cloud.

- Avalie e informe sobre sua conformidade com padrões ou benchmarks de segurança comuns.

- Visualizar e pesquisar seus recursos do Google Cloud.

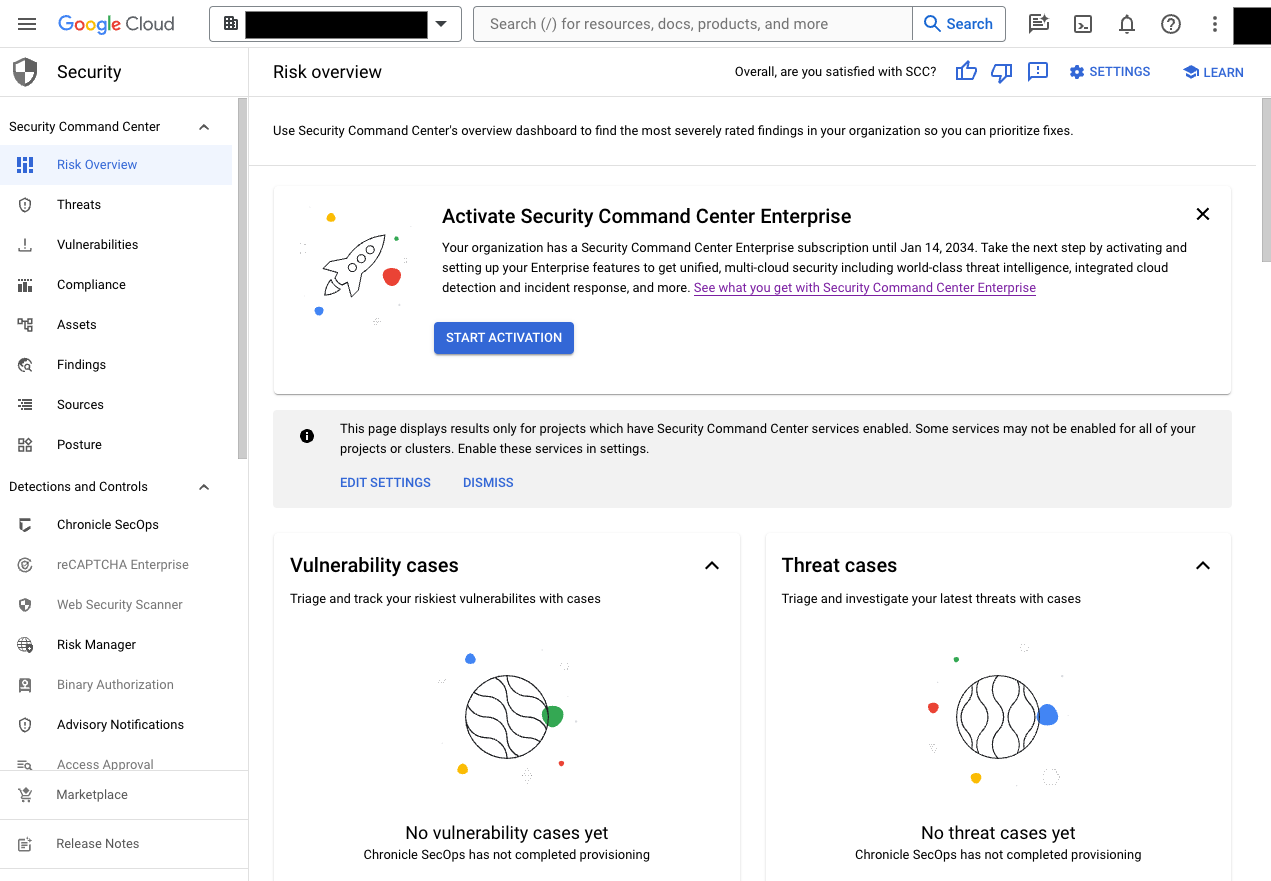

É possível acessar o conteúdo do Security Command Center no console do Google Cloud na página Visão geral de riscos.

Acesse Security Command Center

A imagem a seguir mostra o conteúdo do Security Command Center no console do Google Cloud.

Console de operações de segurança

Com o console de operações de segurança, você pode realizar tarefas como:

- Configure a conectividade da AWS para a detecção de ameaças.

- Configurar usuários e grupos para o gerenciamento de incidentes.

- Configure as configurações de orquestração, automação e resposta de segurança (SOAR).

- Configure a ingestão de dados para o gerenciamento de eventos e informações de segurança (SIEM).

- Investigar e remediar descobertas individuais para sua organização do Google Cloud e o ambiente da AWS.

- Trabalhar com casos, o que inclui agrupar descobertas, atribuir tíquetes e trabalhar com alertas.

- Use uma sequência automatizada de etapas, conhecida como playbooks, para corrigir problemas.

- Use o Workdesk para gerenciar ações e tarefas pendentes de casos abertos e playbooks.

É possível acessar o console do Security Operations em

https://customer_subdomain.backstory.chronicle.security,

onde customer_subdomain é o identificador específico do cliente. Você pode determinar seu URL usando um destes métodos:

No guia de configuração do console do Google Cloud, as etapas 4 a 6 redirecionam para o console de operações de segurança. Para acessar o guia de configuração, faça o seguinte:

Acesse o guia de configuração do Security Command Center.

Selecione a organização em que o Security Command Center está ativado.

Clique no link em qualquer uma destas etapas:

- Etapa 4: configurar usuários e grupos

- Etapa 5: configurar integrações

- Etapa 6: configurar a ingestão de registros

No console do Google Cloud, clique em um dos links de caso. Para acessar um link de caso, faça o seguinte:

Acesse a página Vulnerabilidades por caso.

Selecione a organização em que o Security Command Center está ativado.

Clique em qualquer link na coluna Case Id da tabela Vulnerability findings.

No console do Google Cloud, acesse o link na página Configurações de administração do Google Security Operations. Esse método exige que você saiba qual é o projeto de gerenciamento usado para ativar o Security Command Center Enterprise para sua organização.

Acesse a página do Google SecOps.

Selecione o projeto de gerenciamento da sua organização.

Clique em Acessar o Google Security Operations.

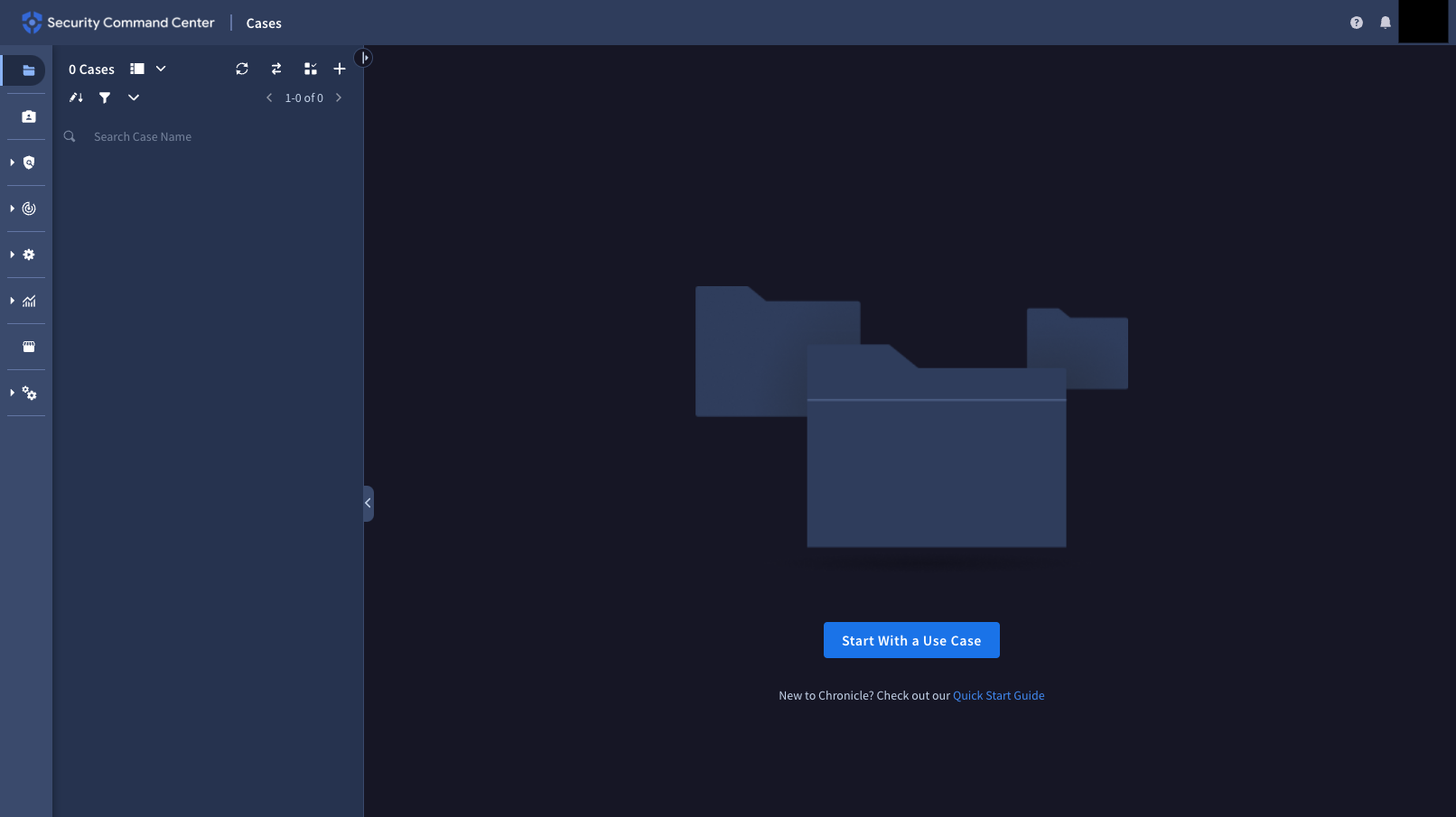

A imagem a seguir mostra o console de operações de segurança.

Painel de gerenciamento de vulnerabilidades

Os painéis no console de operações de segurança oferecem uma visão rápida dos casos de postura e vulnerabilidades em todos os seus ambientes de nuvem.

Usando o painel de gerenciamento de vulnerabilidades no console de operações de segurança, é possível investigar vulnerabilidades CVE identificadas nos ambientes do Google Cloud e da AWS.

Para acessar o painel, acesse a página Descobertas.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/security-command-center/overview/cve-vulnerabilities

Substitua CUSTOMER_SUBDOMAIN pelo seu identificador específico do cliente.

Se a página não aparecer, selecione Risco > Visão geral na navegação e, em seguida, selecione Vulnerabilidades no menu.

Em cada relatório, é possível usar filtros para mostrar dados de todos os provedores de nuvem ou um subconjunto deles. O painel inclui os seguintes relatórios:

Principais vulnerabilidades e exploits comuns mostra as descobertas de vulnerabilidade agrupadas por vulnerabilidade a exploits e impacto.

Os valores possíveis de Exploitability são os seguintes:

WIDE: um exploit para a vulnerabilidade foi relatado ou confirmado como amplamente utilizado.CONFIRMED: houve atividades de exploração relatadas ou confirmadas limitadas para a vulnerabilidade.AVAILABLE: um exploit está disponível publicamente para essa vulnerabilidade.ANTICIPATED: a vulnerabilidade não tem atividade de exploração conhecida, mas tem um alto potencial de exploração.NO_KNOWN: a vulnerabilidade não tem atividade de exploração conhecida.

Estes são os valores de ExploitationActivity retornados para um CVE pela API

organizations.sources.findings.Os possíveis valores de Impacto são uma medida da disponibilidade de uma possível exploração:

LOW: um exploit teria pouco ou nenhum impacto na segurança.MEDIUM: um exploit permite que os invasores realizem atividades ou causem um impacto direto, mas exige etapas adicionais.HIGH: uma exploração permitiria que os invasores tivessem um impacto direto notável sem precisar superar os principais fatores atenuantes.CRITICAL: um exploit prejudicaria fundamentalmente a segurança dos sistemas afetados, permitindo que os agentes realizem ataques significativos com o mínimo de esforço e com poucos ou nenhum fator mitigador que precise ser superado.

Estes são os valores de RiskRating retornados para um CVE pela API

organizations.sources.findings.Clique em uma célula no mapa de calor para ver as vulnerabilidades relacionadas filtradas pelos critérios selecionados.

A coluna Recursos mostra o número de IDs de recursos exclusivos que são identificados. A coluna Descobertas mostra o número total de descobertas identificadas em todos os recursos. Cada recurso pode ter várias descobertas. Clique no valor na coluna Descobertas para conferir informações detalhadas sobre elas.

As vulnerabilidades críticas mais comuns sujeitas a exploits mostram vulnerabilidades CVE e o número de IDs de recursos exclusivos em que a vulnerabilidade foi identificada.

Abra a linha de um único ID CVE para conferir a lista de descobertas relacionadas e o número de recursos em que a descoberta foi identificada. Várias descobertas podem ser identificadas em um único recurso. A soma de todas as contagens de recursos para as descobertas relacionadas pode ser maior do que a contagem de IDs de recursos exclusivos para o ID do CVE.

Vulnerabilidades de computação mais recentes com exploits conhecidos mostra as vulnerabilidades do CVE relacionadas ao software em instâncias de computação com exploits conhecidos. As descobertas neste relatório têm a categoria

OS_VULNERABILITYeSOFTWARE_VULNERABILITY. A tabela inclui as seguintes informações:Data de lançamento do exploit e Data de disponibilidade inicial: quando o exploit foi lançado e quando ele ficou disponível pela primeira vez ou foi confirmado.

Recursos expostos: o número de recursos identificados que também estão configurados na configuração de valor de recurso do Risk Engine. A contagem inclui aqueles com qualquer configuração de valor de recurso: alta, média ou baixa.

Pontuação de exposição a ataques: é preenchida se o Risk Engine calculou um valor. Clique no valor para conferir detalhes sobre a pontuação.

Máquina virtual: o identificador da instância da máquina virtual. Clique no valor para conferir detalhes sobre o recurso no ambiente de nuvem específico.

Observado em ambiente não controlado e Exploitability: se um exploit foi observado em ambiente não controlado e uma medida da atividade de exploração.

Contêineres com vulnerabilidades que podem ser exploradas mostra contêineres que têm vulnerabilidades CVE que podem ser exploradas, em que a atividade de exploração é

available,confirmedouwide, e a classificação de risco écritical, com base na avaliação do Google Threat Intelligence.O relatório inclui detalhes sobre cada contêiner e é classificado com base na pontuação de exposição a ataques. Os contêineres com o maior número de recursos afetados aparecem na parte de cima.

Contêiner: mostra o nome do contêiner e o ambiente de nuvem em que ele está sendo executado.

Imagem do contêiner: mostra o nome da imagem usada para implantar o contêiner.

Descoberta: mostra o ID da CVE e fornece um link para os detalhes da descoberta.

Link de recurso: para um contêiner em execução no Google Cloud, fornece um link para mostrar mais detalhes sobre o recurso. Para um contêiner em execução em outro ambiente de nuvem, fornece um link para o outro ambiente de nuvem para mais detalhes quando for possível criar um link direto.

Pontuação AES: mostra a pontuação de exposição a ataques. Clique na pontuação para conferir o caminho de ataque.