Cette page explique comment réduire le volume de résultats que vous recevez dans Security Command Center en masquant les résultats.

Présentation

Ignorer un résultat le masque de la vue par défaut de vos résultats dans la console Google Cloud. Vous pouvez ignorer les résultats manuellement ou de manière automatisée, et créer des filtres pour désactiver automatiquement les résultats existants et futurs en fonction des critères que vous spécifiez.

Les fournisseurs de résultats dans Security Command Center fournissent des évaluations de sécurité générales de votre déploiement Google Cloud, mais vous pouvez constater que certains résultats ne sont pas appropriés ou pertinents pour votre organisation ou vos projets. Un grand nombre de résultats peut également compliquer l'identification et la résolution des risques les plus critiques pour vos analystes de sécurité. La désactivation des résultats vous fait gagner du temps, car vous n'avez plus besoin d'examiner les résultats de sécurité ou d'y répondre pour les éléments isolés ou qui correspondent à des paramètres métier acceptables.

Ignorer des résultats et des listes d'autorisation

La désactivation des résultats fonctionne différemment des solutions de gestion des volumes existantes. Security Health Analytics vous permet d'utiliser des marques de sécurité dédiées pour ajouter des éléments aux listes d'autorisation, ce qui empêche les détecteurs de créer des résultats de sécurité pour des éléments spécifiques. Security Command Center vous permet également de désactiver les détecteurs.

Cependant, la désactivation des résultats présente plusieurs avantages par rapport aux listes d'autorisation et la désactivation des détecteurs:

- Vous pouvez ignorer les résultats sans localiser leurs éléments sous-jacents.

- Les résultats qui ne sont associés à aucune ressource peuvent être ignorés.

- Vous pouvez créer des filtres personnalisés pour affiner la fonctionnalité de désactivation personnalisée.

- La désactivation des résultats n'empêche pas l'analyse des éléments sous-jacents. Les résultats sont toujours générés, mais restent masqués jusqu'à ce que vous décidiez de les afficher.

Autorisations

Pour ignorer des résultats, vous devez disposer de l'un des rôles IAM (Identity and Access Management) suivants au niveau de l'organisation, du dossier ou du projet:

- Afficher les règles de blocage :

- Lecteur administrateur du centre de sécurité (

roles/securitycenter.adminViewer) - Lecteur de paramètres du centre de sécurité (

roles/securitycenter.settingsViewer) - Lecteur des configurations de mise en sourdine du centre de sécurité

(

roles/securitycenter.muteConfigsViewer)

- Lecteur administrateur du centre de sécurité (

- Affichez, créez, mettez à jour et supprimez des règles de blocage :

- Administrateur du centre de sécurité (

roles/securitycenter.admin) - Éditeur administrateur du centre de sécurité (

roles/securitycenter.adminEditor) - Éditeur de paramètres du centre de sécurité

(

roles/securitycenter.settingsEditor) - Éditeur des configurations de mise en sourdine du centre de sécurité

(

roles/securitycenter.muteConfigsEditor)

- Administrateur du centre de sécurité (

- Désactiver manuellement les résultats :

- Éditeur de données du centre de sécurité

(

roles/securitycenter.findingsEditor)

- Éditeur de données du centre de sécurité

(

Vous pouvez également créer et attribuer des rôles personnalisés avec tout ou partie des autorisations suivantes :

- Ignorer les autorisations de lecture des règles

securitycenter.muteconfigs.getsecuritycenter.muteconfigs.list

- Ignorer les autorisations d'écriture des règles

securitycenter.muteconfigs.createsecuritycenter.muteconfigs.updatesecuritycenter.muteconfigs.delete

- Rechercher des autorisations en écriture

securitycenter.findings.setMutesecuritycenter.findings.bulkMuteUpdate

Votre capacité à ignorer des résultats dépend des rôles attribués au niveau de l'organisation, du dossier ou du projet. Vous pouvez ignorer les résultats dans des dossiers ou des projets spécifiques, et limiter la possibilité pour les autres utilisateurs d'ignorer des résultats en fonction de l'accès qui leur est accordé. Par exemple, si vous avez accès à un seul projet, vous ne pouvez ignorer les résultats que dans ce projet. Si vous avez accès à un dossier, vous pouvez ignorer les résultats de n'importe quel sous-dossier ou projet dans ce dossier.

Pour en savoir plus sur les rôles Security Command Center, consultez la page Contrôle des accès.

Ignorer les résultats

Vous pouvez ignorer manuellement un résultat spécifique, désactiver plusieurs résultats à la fois avec des filtres de blocage groupé ou créer des règles de blocage qui suppriment automatiquement les résultats futurs en fonction des filtres que vous définissez.

Les résultats contiennent un attribut mute que vous pouvez définir sur MUTED ou UNMUTED.

Lorsque vous désactivez et réactivez les résultats, vous modifiez la valeur de l'attribut. Pour en savoir plus, consultez la section Ignorer les propriétés de résultats.

Ignorer des résultats est pertinent dans de nombreux cas d'utilisation, y compris dans les cas suivants:

- Éléments au sein d'environnements hors production pour lesquels certaines exigences plus strictes peuvent ne pas être applicables.

- Recommandations d'utilisation de clés de chiffrement gérées par le client dans les projets qui ne contiennent pas de données critiques.

- Lors de l'octroi d'un accès étendu à un datastore, qui est intentionnellement ouvert au public et diffuse des informations publiques.

- Résultats qui ne sont pas pertinents pour votre organisation ou votre projet par rapport aux règles de votre entreprise.

Les résultats ignorés continuent d'être enregistrés à des fins d'audit et de conformité, et peuvent être affichés si nécessaire. Toutefois, elles n'apparaissent pas par défaut dans la console Google Cloud. Vous pouvez également filtrer les résultats ignorés à partir des notifications Pub/Sub et des appels d'API Security Command Center à l'aide de l'attribut mute du résultat.

Ignorer un résultat individuel

Vous pouvez ignorer un résultat individuel à l'aide de la console Google Cloud, de gcloud CLI ou de l'API Security Command Center.

Pour obtenir un exemple de code permettant d'ignorer un résultat, consultez la section Ignorer un résultat.

Pour ignorer un résultat individuel, cliquez sur l'onglet correspondant à la procédure que vous souhaitez utiliser:

Console

Dans la console Google Cloud, accédez à la page Résultats de Security Command Center.

Si nécessaire, sélectionnez votre projet ou votre organisation Google Cloud.

Si la résidence des données est activée pour Security Command Center, utilisez le sélecteur d'emplacement situé juste en dessous du sélecteur de projet pour choisir l'emplacement du résultat dans Security Command Center. Exemple :

Si vous ne voyez pas le résultat que vous devez ignorer dans le panneau Résultats de la requête de résultats, sélectionnez la catégorie du résultat dans la section Catégorie du panneau Filtres rapides.

Cochez la case à côté du résultat que vous devez ignorer. Vous pouvez sélectionner un ou plusieurs résultats.

Dans la barre d'action Résultats de la requête de résultats, cliquez sur Options Ignorer, puis sélectionnez Ignorer.

L'attribut

mutedes résultats sélectionnés est défini surMUTED, et le résultat est supprimé du panneau Résultats de la requête de résultats.

Vous pouvez également ignorer un résultat depuis son panneau de détails:

- Dans le panneau Finding query results (Rechercher des résultats de la requête) de la page Findings (Résultats), dans la colonne Category (Catégorie), cliquez sur le nom d'un résultat individuel. Le panneau de détails du résultat s'ouvre.

- Cliquez sur Effectuer une action.

Dans le menu Effectuer une action, sélectionnez Ignorer.

Si vous sélectionnez Ignorer les résultats similaires, la page Créer une règle Ignorer s'ouvre. Elle vous permet de créer une règle Ignorer pour les résultats du même type ou qui incluent le même attribut

Indicator.

gcloud

-

Dans la console Google Cloud, activez Cloud Shell.

En bas de la fenêtre de la console Google Cloud, une session Cloud Shell démarre et affiche une invite de ligne de commande. Cloud Shell est un environnement shell dans lequel Google Cloud CLI est déjà installé, et dans lequel des valeurs sont déjà définies pour votre projet actuel. L'initialisation de la session peut prendre quelques secondes.

Pour définir l'état de blocage d'un résultat sur

MUTED, utilisez la commandeset-mutedans gcloud CLI :gcloud scc findings set-mute FINDING_ID \ --PARENT=PARENT_ID \ --location=LOCATION --source=SOURCE_ID \ --mute=MUTED

Remplacez les éléments suivants :

FINDING_ID: ID du résultat que vous souhaitez ignorer.Pour récupérer les ID de résultats, utilisez l'API Security Command Center afin de répertorier les résultats. L'ID de résultat est la dernière partie de l'attribut

canonicalName, par exempleprojects/123456789012/sources/1234567890123456789/findings/5ee30aa342e799e4e1700826de053aa9.PARENT: ressource parente (project,folderouorganization), sensible à la cassePARENT_ID: ID de l'organisation, du dossier ou du projet parentLOCATION: si la résidence des données est activée, spécifiez l'emplacement Security Command Center dans lequel le résultat est stocké.Si la résidence des données n'est pas activée, la spécification de l'option

--locationbloque le résultat à l'aide de la version 2 de l'API Security Command Center. La seule valeur valide pour cet indicateur estglobal.SOURCE_ID: ID de la sourcePour obtenir des instructions sur la manière de récupérer l'ID d'une source, consultez la section Obtenir l'ID d'une source.

Go

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Java

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Python

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

API REST

Dans l'API Security Command Center, utilisez la méthode setMute pour ignorer un résultat. Le corps de la requête est une énumération qui indique l'état de masquage obtenu.

Si la résidence des données n'est pas activée, vous pouvez utiliser la version 1 ou 2 de l'API Security Command Center. L'API v2 est disponible en version Preview. Lorsque la résidence des données est activée, l'API v2 est la seule API disponible.

Si vous utilisez la version 1 de l'API Security Command Center, appelez setMute à l'aide du point de terminaison v1:

POST https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/sources/SOURCE_ID/findings/FINDING_ID:setMute

{

"mute": "MUTED"

}

Si vous utilisez l'API Security Command Center v2, appelez setMute à l'aide du point de terminaison v2:

POST https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/sources/SOURCE_ID/locations/LOCATION/findings/FINDING_ID:setMute

{

"mute": "MUTED"

}

Remplacez les éléments suivants :

PARENT: ressource parente (organizations,foldersouprojects).PARENT_ID: ID de l'organisation, du dossier ou du projet parent.LOCATION: pour la version 2 uniquement, spécifie l'emplacement Security Command Center dans lequel le résultat est stocké. Si le champ d'emplacement est omis, la valeur par défaut estglobal.SOURCE_ID: ID numérique de la source.Pour obtenir des instructions sur la manière de récupérer l'ID d'une source, consultez la section Obtenir l'ID d'une source.

FINDING_ID: ID du résultat que vous souhaitez ignorer.Pour récupérer les ID de résultats, utilisez l'API Security Command Center afin de répertorier les résultats. L'ID de résultat est la dernière partie de l'attribut

canonicalName, par exempleprojects/123456789012/sources/1234567890123456789/findings/5ee30aa342e799e4e1700826de053aa9.

Une fois que vous avez ignoré un résultat, son attribut mute est défini sur MUTED.

Ignorer un résultat n'a aucune incidence sur son état actif ou non. Si un résultat actif est ignoré, l'attribut state reste inchangé : state="ACTIVE". Le résultat est masqué, mais reste actif jusqu'à ce que la faille, l'erreur de configuration ou la menace sous-jacente soit résolue.

Pour en savoir plus sur les règles Ignorer, consultez la page Créer des règles Ignorer.

Afficher les résultats ignorés dans la console Google Cloud

Vous pouvez afficher les résultats ignorés dans la console Google Cloud en modifiant la requête de résultat pour sélectionner les résultats qui incluent la valeur de propriété mute="MUTED".

Par exemple, la requête de résultats suivante n'affiche que les résultats actifs ayant été ignorés:

state="ACTIVE"

AND mute="MUTED"

Pour afficher tous les résultats actifs, ignorés et réactivés, omettez complètement l'attribut mute de la requête:

state="ACTIVE"

Par défaut, la requête de résultat dans la console Google Cloud n'affiche que les résultats qui ne sont pas ignorés.

Pour en savoir plus sur la modification des requêtes de résultat, consultez Créer ou modifier une requête de résultats dans le tableau de bord.

Réactiver les résultats individuels

Vous pouvez réactiver un résultat individuel à l'aide de la console Google Cloud, de gcloud CLI ou de l'API Security Command Center.

Pour obtenir un exemple de code permettant de réactiver un résultat, consultez la section Réactiver un résultat.

Pour réactiver un résultat individuel, cliquez sur l'onglet correspondant à la procédure que vous souhaitez utiliser:

Console

Dans la console Google Cloud, accédez à la page Résultats de Security Command Center.

Si nécessaire, sélectionnez votre projet ou votre organisation Google Cloud.

La page Résultats s'ouvre avec la requête par défaut affichée dans la section Aperçu de la requête. La requête par défaut filtre les résultats ignorés. Vous devez donc la modifier avant que les résultats ignorés n'apparaissent dans le panneau Résultats de la requête de résultats.

Si la résidence des données est activée pour Security Command Center, utilisez le sélecteur d'emplacement situé juste en dessous du sélecteur de projet pour choisir l'emplacement du résultat dans Security Command Center. Exemple :

À droite de la section Aperçu de la requête, cliquez sur Modifier la requête pour ouvrir l'éditeur de requête.

Dans le champ de l'éditeur de requête, remplacez l'instruction de désactivation existante par ce qui suit:

mute="MUTED"

Cliquez sur Appliquer. Les résultats du panneau Résultats de la requête de résultats sont mis à jour pour n'inclure que les résultats ignorés.

Si nécessaire, filtrez les autres résultats ignorés. Par exemple, dans le panneau Filtres rapides, sous Catégorie, sélectionnez le nom du résultat que vous devez réactiver pour filtrer toutes les autres catégories de résultats.

Cochez la case à côté du résultat que vous souhaitez réactiver. Vous pouvez sélectionner un ou plusieurs résultats.

Dans la barre d'action Résultats de la requête de résultats, cliquez sur Options Ignorer, puis sélectionnez Réactiver.

L'attribut

mutedes résultats sélectionnés est défini surUNMUTED, et le résultat est supprimé du panneau Résultats de la requête de résultats.

Vous pouvez également réactiver un résultat depuis son panneau de détails:

- Dans le panneau Finding query results (Rechercher des résultats de la requête) de la page Findings (Résultats), dans la colonne Category (Catégorie), cliquez sur le nom d'un résultat individuel. Le panneau de détails du résultat s'ouvre.

- Cliquez sur Effectuer une action.

- Dans le menu Effectuer une action, sélectionnez Réactiver.

gcloud

-

Dans la console Google Cloud, activez Cloud Shell.

En bas de la fenêtre de la console Google Cloud, une session Cloud Shell démarre et affiche une invite de ligne de commande. Cloud Shell est un environnement shell dans lequel Google Cloud CLI est déjà installé, et dans lequel des valeurs sont déjà définies pour votre projet actuel. L'initialisation de la session peut prendre quelques secondes.

Pour définir l'état de blocage d'un résultat sur

UNMUTED, utilisez la commandeset-mutedans gcloud CLI :gcloud scc findings set-mute FINDING_ID \ --PARENT=PARENT_ID \ --location=LOCATION --source=SOURCE_ID \ --mute=UNMUTED

Remplacez les éléments suivants :

FINDING_ID: ID du résultat que vous souhaitez ignorer.Pour récupérer les ID de résultats, utilisez l'API Security Command Center afin de répertorier les résultats. L'ID de résultat est la dernière partie de l'attribut

canonicalName, par exempleprojects/123456789012/sources/1234567890123456789/findings/5ee30aa342e799e4e1700826de053aa9.PARENT: ressource parente (project,folderouorganization) sensible à la cassePARENT_ID: ID de l'organisation, du dossier ou du projet parentLOCATION: si la résidence des données est activée, spécifiez l'emplacement Security Command Center dans lequel le résultat est stocké.Si la résidence des données n'est pas activée, le fait de spécifier l'option

--locationréactive le résultat à l'aide de la version 2 de l'API Security Command Center. La seule valeur valide pour cet indicateur estglobal.SOURCE_ID: ID de la sourcePour obtenir des instructions sur la récupération d'un ID source, consultez la section Obtenir l'ID source.

Go

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Java

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Python

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

API REST

Dans l'API Security Command Center, utilisez la méthode setMute pour réactiver un résultat. Le corps de la requête est une énumération qui indique l'état de masquage obtenu.

Si la résidence des données n'est pas activée, vous pouvez utiliser la version 1 ou 2 de l'API Security Command Center. L'API v2 est disponible en version Preview. Lorsque la résidence des données est activée, l'API v2 est la seule API disponible.

Si vous utilisez la version 1 de l'API Security Command Center, appelez setMute à l'aide du point de terminaison v1:

POST https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/sources/SOURCE_ID/findings/FINDING_ID:setMute

{

"mute": "UNMUTED"

}

Si vous utilisez l'API Security Command Center v2, appelez setMute à l'aide du point de terminaison v2:

POST https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/sources/SOURCE_ID/locations/LOCATION/findings/FINDING_ID:setMute

{

"mute": "UNMUTED"

}

Remplacez les éléments suivants :

PARENT: ressource parente (organizations,foldersouprojects)PARENT_ID: ID de l'organisation, du dossier ou du projet parentLOCATION: pour la version 2 uniquement, spécifie l'emplacement Security Command Center dans lequel le résultat est stocké. Si le champ d'emplacement est omis, la valeur par défaut estglobal.SOURCE_ID: ID numérique de la sourcePour obtenir des instructions sur la récupération d'un ID source, consultez la section Obtenir l'ID source.

FINDING_ID: ID du résultat que vous souhaitez ignorer.Pour récupérer les ID de résultats, utilisez l'API Security Command Center afin de répertorier les résultats. L'ID de résultat est la dernière partie de l'attribut

canonicalName, par exempleprojects/123456789012/sources/1234567890123456789/findings/5ee30aa342e799e4e1700826de053aa9.

Les résultats sélectionnés ne sont plus masqués et l'attribut mute des résultats est défini sur UNMUTED.

Les résultats désactivés ignorent les règles de blocage

Si un utilisateur désactive les notifications, elles restent ignorées même si les règles de blocage existantes correspondent toujours aux résultats. En effet, les actions de blocage créées par les utilisateurs ignorent les règles de blocage.

Les résultats ignorés ne sont à nouveau ignorés que si un utilisateur désactive manuellement les résultats ou crée une règle de blocage des correspondances dans la console Google Cloud. Les règles de blocage créées avec gcloud CLI ou l'API Security Command Center n'affectent pas les résultats obtenus par les utilisateurs.

Ignorer plusieurs résultats existants

Vous pouvez ignorer plusieurs résultats existants de manière groupée à l'aide de la commande gcloud CLI gcloud scc findings bulk-mute ou de la méthode bulkMute de l'API Security Command Center. Si vous devez ignorer des résultats futurs similaires, créez une règle Ignorer.

Spécifiez l'ensemble de résultats que vous devez ignorer en définissant un filtre de recherche. Les filtres de désactivation groupée ne sont pas compatibles avec toutes les propriétés de résultats. Pour obtenir la liste des propriétés non compatibles, consultez la section Propriétés de résultat non compatibles avec les règles Ignorer.

Si la résidence des données est activée pour Security Command Center, les opérations de masquage groupée sont limitées à l'emplacement de Security Command Center dans lequel elles sont exécutées.

Pour obtenir un exemple de code permettant d'ignorer des résultats de manière groupée, consultez la section Ignorer des résultats de manière groupée.

Pour ignorer des résultats de manière groupée, cliquez sur l'onglet correspondant à la procédure que vous souhaitez utiliser:

Console

Dans la console Google Cloud, vous ne pouvez ignorer les résultats de manière groupée qu'en créant des règles de blocage. Dans la console Google Cloud, la création de règles de blocage désactive les résultats existants et futurs.

gcloud

-

Dans la console Google Cloud, activez Cloud Shell.

En bas de la fenêtre de la console Google Cloud, une session Cloud Shell démarre et affiche une invite de ligne de commande. Cloud Shell est un environnement shell dans lequel Google Cloud CLI est déjà installé, et dans lequel des valeurs sont déjà définies pour votre projet actuel. L'initialisation de la session peut prendre quelques secondes.

Pour ignorer plusieurs résultats de manière groupée, exécutez la commande

gcloud scc findings bulk-mute:gcloud scc findings bulk-mute --PARENT=PARENT_ID \ --location=LOCATION --filter="FILTER" \

Remplacez les éléments suivants :

PARENT: champ d'application de la hiérarchie des ressources auquel s'applique la règle Ignorer (organization,folderouproject).PARENT_ID: ID de l'organisation, du dossier ou du projet parent, spécifié au formatorganizations/123,folders/456ouprojects/789.LOCATION: si la résidence des données est activée, spécifiez l'emplacement Security Command Center dans lequel vous souhaitez ignorer les résultats de manière groupée. Seuls les résultats de cet emplacement sont ignorés.Si la résidence des données n'est pas activée, la spécification de l'option

--locationbloque les résultats à l'aide de la version 2 de l'API Security Command Center. La seule valeur valide pour cet indicateur estglobal.FILTER: expression que vous définissez pour filtrer les résultats

Par exemple, pour ignorer tous les résultats

OPEN_FIREWALLetPUBLIC_IP_ADDRESSexistants de faible gravité dans le projetinternal-test, votre filtre peut être"category=\"OPEN_FIREWALL\" OR category=\"PUBLIC_IP_ADDRESS\" AND severity=\"LOW\" AND resource.project_display_name=\"internal-test\"".

Go

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Java

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Python

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

API REST

Dans l'API Security Command Center, utilisez la méthode bulkMute pour ignorer plusieurs résultats existants. Le corps de la requête contient l'expression utilisée pour filtrer les résultats.

Si la résidence des données n'est pas activée, vous pouvez utiliser la version 1 ou 2 de l'API Security Command Center. L'API v2 est disponible en version Preview. Lorsque la résidence des données est activée, l'API v2 est la seule API disponible.

Si vous utilisez la version 1 de l'API Security Command Center, appelez bulkMute à l'aide du point de terminaison v1:

POST https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/findings:bulkMute -d

{

"filter": "FILTER"

}

Si vous utilisez l'API Security Command Center v2, appelez bulkMute à l'aide du point de terminaison v2:

POST https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/findings:bulkMute -d

{

"filter": "FILTER"

}

Remplacez les éléments suivants :

PARENT: ressource parente (organizations,foldersouprojects).PARENT_ID: ID de l'organisation, du dossier ou du projet parent.LOCATION: pour la version 2 uniquement, spécifie l'emplacement Security Command Center dans lequel les résultats sont stockés. Si le champ d'emplacement est omis, la valeur par défaut estglobal.FILTER: expression que vous définissez pour filtrer les résultats.Par exemple, pour ignorer tous les résultats

OPEN_FIREWALLetPUBLIC_IP_ADDRESSexistants de faible gravité dans le projetinternal-test, votre filtre peut être"category=\"OPEN_FIREWALL\" OR category=\"PUBLIC_IP_ADDRESS\" AND severity=\"LOW\" AND resource.project_display_name=\"internal-test\"".

Tous les résultats existants de la ressource que vous sélectionnez et qui correspondent exactement au filtre sont masqués. L'attribut mute des résultats est défini sur MUTED.

La désactivation de résultats ne modifie pas leur état. Si les résultats actifs sont ignorés, ils sont masqués, mais restent actifs jusqu'à ce que les failles sous-jacentes, les erreurs de configuration ou les menaces soient résolues.

Créer des règles de blocage

Les règles de blocage sont des configurations Security Command Center qui utilisent des filtres que vous créez pour ignorer automatiquement les résultats futures en fonction des critères que vous spécifiez. Les nouveaux résultats qui correspondent aux filtres de blocage sont automatiquement ignorés de manière continue. Si vous souhaitez également ignorer des résultats existants, utilisez les mêmes filtres pour ignorer des résultats de manière groupée.

Champ d'application des règles Ignorer

Tenez compte du champ d'application d'une règle Ignorer lorsque vous créez des filtres.

Par exemple, si un filtre est écrit pour ignorer les résultats dans Project A, mais que le filtre lui-même est créé sous Project B, il est possible qu'il ne corresponde à aucun résultat.

De même, si la résidence des données est activée, le champ d'application d'une règle Ignorer est limité à l'emplacement Security Command Center dans lequel la règle Ignorer est créée. Par exemple, si vous créez une règle Ignorer aux États-Unis (us), la règle Ignorer n'ignore pas les résultats stockés dans les emplacements Union européenne (eu) ou Mondial (global).

Pour en savoir plus sur la résidence des données et les règles Ignorer, consultez la section Règles Ignorer, exportations continues et résidence des données.

Pour en savoir plus sur la création de filtres, consultez la section Filtrer les notifications.

Restrictions liées aux règles Ignorer

Les règles de blocage ne sont pas compatibles avec toutes les propriétés de résultats. Pour obtenir la liste des propriétés non compatibles avec les règles de blocage, consultez la section Propriétés de résultats non compatibles avec les règles de blocage.

Votre organisation peut créer jusqu'à 1 000 règles de blocage.

Règles Ignorer et de résidence des données

Si la résidence des données est activée, les configurations qui définissent les règles de masquage (ressources muteConfig) sont soumises au contrôle de la résidence des données et sont stockées dans un emplacement Security Command Center que vous sélectionnez.

Pour appliquer une règle Ignorer aux résultats d'un emplacement Security Command Center, vous devez la créer au même emplacement que les résultats auxquels elle s'applique.

Étant donné que les filtres utilisés dans les règles Ignorer peuvent contenir des données soumises à des contrôles de résidence, veillez à spécifier l'emplacement approprié avant de les créer. Security Command Center ne limite pas l'emplacement dans lequel vous créez des règles de blocage ou des exportations en flux continu.

Les règles Ignorer ne sont stockées que à l'emplacement où elles sont créées. Elles ne peuvent pas être affichées ni modifiées ailleurs.

Une fois que vous avez créé une règle Ignorer, vous ne pouvez plus modifier son emplacement. Pour modifier l'emplacement, vous devez supprimer la règle Ignorer et la recréer dans le nouvel emplacement.

Pour afficher les règles Ignorer dans la console Google Cloud, vous devez d'abord définir la vue de la console Google Cloud sur l'emplacement dans lequel elles ont été créées.

Les mêmes règles s'appliquent à la représentation API d'une règle Ignorer, MuteConfig.

Pour récupérer une MuteConfig à l'aide d'appels d'API, vous devez spécifier l'emplacement dans le nom complet de la ressource MuteConfig. Exemple :

GET https://securitycenter.googleapis.com/v2/{name=organizations/123/locations/eu/muteConfigs/my-mute-rule-01}

De même, pour récupérer un muteConfig à l'aide de la gcloud CLI, vous pouvez spécifier l'emplacement à l'aide de l'option --locations. Exemple :

gcloud scc muteconfigs list --organizations=123 --location=us

Créer une règle de blocage

Vous pouvez créer une règle Ignorer à l'aide de la console Google Cloud, de gcloud CLI ou de l'API Security Command Center.

Pour obtenir un exemple de code permettant de créer une règle Ignorer, consultez la section Créer une règle Ignorer.

Pour créer une règle Ignorer, cliquez sur l'onglet correspondant à la procédure que vous souhaitez utiliser:

Console

Dans la console Google Cloud, accédez à la page Résultats de Security Command Center.

Si nécessaire, sélectionnez votre projet ou votre organisation Google Cloud.

Si la résidence des données est activée pour Security Command Center, utilisez le sélecteur d'emplacement situé juste en dessous du sélecteur de projet pour choisir l'emplacement de Security Command Center dans lequel créer la règle Ignorer. Exemple :

Cliquez sur Options Ignorer, puis sélectionnez Créer une règle Ignorer.

Saisissez un ID de règle de blocage. Veuillez indiquer une valeur.

Saisissez une description de la règle de blocage qui fournit des informations sur la raison pour laquelle les résultats sont ignorés. Cette valeur est facultative, mais recommandée.

La ressource parente indique le champ d'application auquel la règle de blocage sera créée et appliquée.

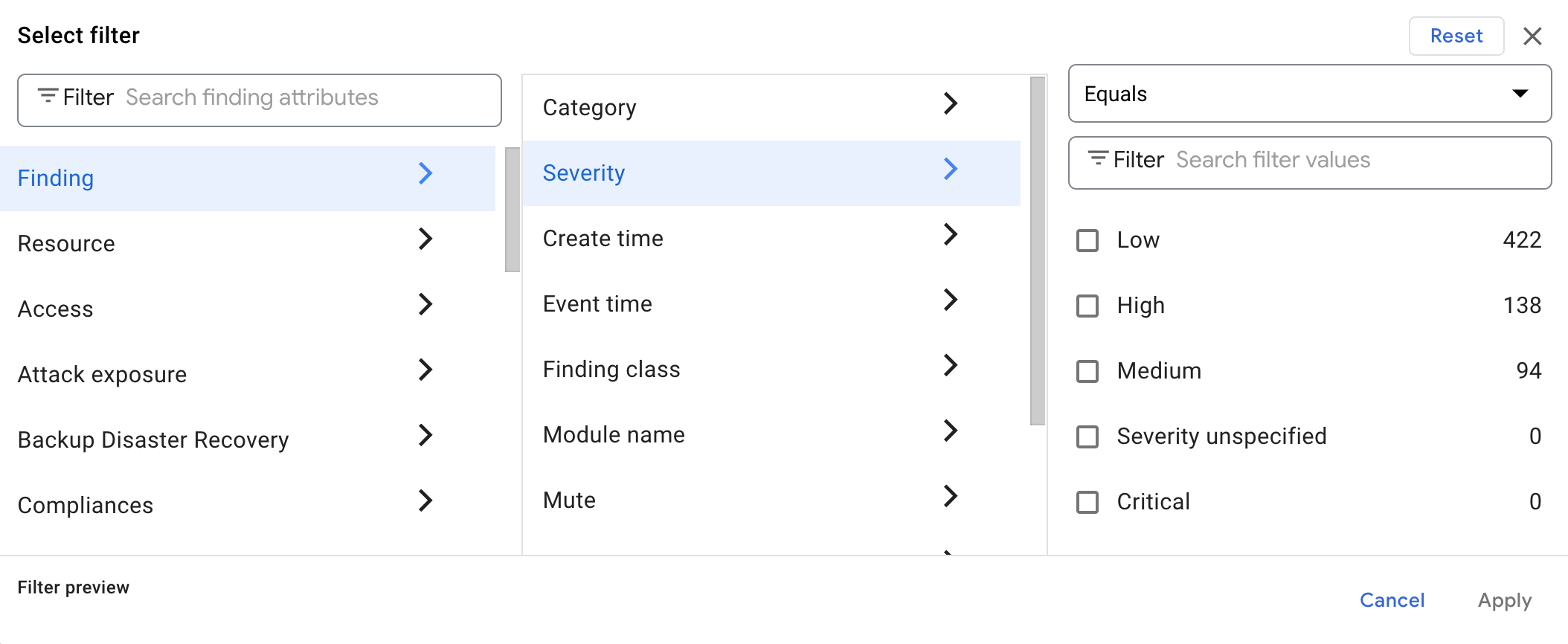

Dans le champ Requête de résultats, créez vos instructions de requête en cliquant sur Ajouter un filtre. Vous pouvez également saisir les instructions de requête manuellement.

La boîte de dialogue Sélectionner un filtre vous permet de choisir les attributs et les valeurs de résultats compatibles.

- Sélectionnez un attribut de résultat ou saisissez son nom dans la zone Rechercher des attributs de résultat. La liste des sous-attributs disponibles s'affiche.

- Sélectionnez un sous-attribut. Un champ de sélection pour vos options d'évaluation s'affiche au-dessus d'une liste de valeurs de sous-attributs trouvées dans les résultats du panneau Résultats de la requête de résultats.

- Sélectionnez une option d'évaluation pour les valeurs du sous-attribut sélectionné. Pour en savoir plus sur les options d'évaluation, ainsi que sur les opérateurs et les fonctions qu'elles utilisent, consultez la section Opérateurs de requête dans le menu "Ajouter des filtres".

- Sélectionnez Apply (Appliquer).

La boîte de dialogue se ferme et votre requête est mise à jour.

- Répétez l'opération jusqu'à ce que la requête de résultats contienne tous les attributs souhaités.

Vérifiez l'exactitude du filtre. Pour apporter des modifications, supprimez ou ajoutez des propriétés et filtrez les valeurs si nécessaire.

Cliquez sur Prévisualiser les résultats correspondants.

Une table affiche les résultats correspondant à votre requête.

Cliquez sur Enregistrer.

gcloud

-

Dans la console Google Cloud, activez Cloud Shell.

En bas de la fenêtre de la console Google Cloud, une session Cloud Shell démarre et affiche une invite de ligne de commande. Cloud Shell est un environnement shell dans lequel Google Cloud CLI est déjà installé, et dans lequel des valeurs sont déjà définies pour votre projet actuel. L'initialisation de la session peut prendre quelques secondes.

Pour créer des règles Ignorer, exécutez la commande

gcloud scc muteconfigs create:gcloud scc muteconfigs create CONFIG_ID \ --PARENT=PARENT_ID \ --location=LOCATION --description="RULE_DESCRIPTION" \ --filter="FILTER"

Remplacez les éléments suivants :

CONFIG_ID: nom de la règle Ignorer. L'ID doit contenir des caractères alphanumériques et des traits d'union, et comporter entre 1 et 63 caractères.PARENT: champ d'application de la hiérarchie des ressources auquel s'applique la règle Ignorer (organization,folderouproject).PARENT_ID: ID de l'organisation, du dossier ou du projet parent, spécifié au formatorganizations/123,folders/456ouprojects/789.LOCATION: si la résidence des données est activée, spécifiez l'emplacement Security Command Center dans lequel créer la règle Ignorer. La configuration de la règle Ignorer est stockée et ne s'applique qu'aux résultats à cet emplacement.Si la résidence des données n'est pas activée, spécifier l'option

--locationcrée la règle Ignorer à l'aide de la version 2 de l'API Security Command Center. La seule valeur valide pour cette option estglobal.RULE_DESCRIPTION: description de la règle Ignorer de 1 024 caractères maximum.FILTER: expression que vous définissez pour filtrer les résultats. Par exemple, pour ignorer les résultatsOPEN_FIREWALL, votre filtre peut êtreFILTER="category=\"OPEN_FIREWALL\"".

La réponse inclut l'ID de la règle Ignorer, que vous pouvez utiliser pour afficher, mettre à jour et supprimer des règles Ignorer, comme décrit dans la section Gérer les règles Ignorer.

Go

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Java

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Python

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

API REST

Dans l'API Security Command Center, utilisez la méthode muteConfigs create pour créer une règle Ignorer. Le corps de la requête est une instance de MuteConfig.

Si la résidence des données n'est pas activée, vous pouvez utiliser la version 1 ou 2 de l'API Security Command Center. L'API v2 est disponible en version Preview. Lorsque la résidence des données est activée, l'API v2 est la seule API disponible.

Si vous utilisez la version 1 de l'API Security Command Center, utilisez le point de terminaison version 1 pour appeler muteConfigs create.

Dans le corps de la requête, utilisez la définition MuteConfig version 1:

POST https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs?muteConfigId=MUTE_CONFIG_ID -d

{

"description": "RULE_DESCRIPTION",

"filter": FILTER

}

Si vous utilisez l'API Security Command Center v2, utilisez le point de terminaison version 2 pour appeler muteConfigs create.

Dans le corps de la requête, utilisez la définition MuteConfig version 2:

POST https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs?muteConfigId=MUTE_CONFIG_ID -d

{

"description": "RULE_DESCRIPTION",

"filter": FILTER

"type": "STATIC"

}

Remplacez les éléments suivants :

PARENT: ressource parente de votre règle de blocage (organizations,foldersouprojects)PARENT_ID: ID de l'organisation, du dossier ou du projet parentLOCATION: pour la version 2 uniquement, spécifie l'emplacement de Security Command Center auquel la règle Ignorer s'applique. Si le champ d'emplacement est omis, la valeur par défaut estglobal.MUTE_CONFIG_ID: nom de la règle Ignorer (entre 1 et 63 caractères)RULE_DESCRIPTION: description de la règle Ignorer (1 024 caractères maximum).FILTER: expression que vous définissez pour filtrer les résultatsPar exemple, pour ignorer les résultats

OPEN_FIREWALL, votre filtre peut être"category=\"OPEN_FIREWALL\"".

La réponse inclut un ID de configuration de blocage, que vous pouvez utiliser pour afficher, mettre à jour et supprimer des règles de blocage, comme décrit dans la section Gérer les règles de blocage.

Les nouveaux résultats qui correspondent exactement au filtre sont masqués et l'attribut mute des résultats est défini sur MUTED.

Propriétés de résultats non compatibles avec les règles de blocage

Les règles de blocage ne sont pas compatibles avec toutes les propriétés de résultat dans les filtres. Les propriétés suivantes ne sont pas compatibles avec les filtres de règle de blocage.

createTimeeventTimemutemute_initiatormute_update_timenameparentsecurity_markssource_propertiesstate

Ignorer les propriétés des résultats

Cette section répertorie les propriétés de blocage des résultats et décrit leur impact sur les opérations de blocage :

mute: défini surUNDEFINEDlorsque des résultats sont créés et changent dans les scénarios suivants :MUTED: le résultat est ignoré manuellement ou par une règle de blocageUNMUTED: un utilisateur réactive le résultat

mute_update_time: heure à laquelle un résultat est ignoré ou réactivémute_initiator: identifiant de la règle principale ou de blocage qui a ignoré un résultat

Arrêter les notifications pour les résultats ignorés

Si vous activez les notifications de résultats, les résultats ignorés qui correspondent à vos filtres de notification déclenchent toujours des notifications dans Pub/Sub.

Pour arrêter les notifications concernant les résultats ignorés, utilisez l'attribut mute afin d'exclure les résultats ignorés dans votre filtre NotificationConfig. Par exemple, le filtre suivant n'envoie de notification que pour les résultats actifs qui ne sont pas ignorés ou pour lesquels l'attribut de désactivation n'a pas été défini :

FILTER="state=\"ACTIVE\" AND -mute=\"MUTED\""

Gérer les règles de blocage

Vous pouvez afficher, mettre à jour et supprimer des règles de blocage en fonction du champ d'application de vos rôles IAM. Les rôles au niveau de l'organisation s'affichent pour tous les dossiers et projets de l'organisation. Si vous disposez de rôles au niveau des dossiers, vous pouvez accéder aux règles de blocage pour des dossiers spécifiques, ainsi que tous les sous-dossiers et projets de ces dossiers, et les gérer. Les rôles au niveau du projet vous permettent de gérer les règles de blocage dans des projets spécifiques.

Security Command Center Premium permet d'accorder des rôles au niveau de l'organisation, du dossier et du projet. Security Command Center Standard n'accepte que l'attribution de rôles au niveau de l'organisation. Pour plus d'informations, consultez la section Contrôle des accès.

Répertorier les règles de blocage

Vous pouvez répertorier les règles Ignorer dans une organisation, un dossier ou un projet à l'aide de la console Google Cloud, de la gcloud CLI ou de l'API Security Command Center.

Votre capacité à répertorier les règles Ignorer pour un champ d'application donné dépend des autorisations accordées à vos rôles IAM.

Si la résidence des données est activée pour Security Command Center, le champ d'application de la commande list est également limité à l'emplacement Security Command Center sélectionné.

Pour obtenir un exemple de code répertoriant les règles Ignorer, consultez la section Répertorier les règles Ignorer.

Pour répertorier les règles de masquage d'une organisation, d'un dossier ou d'un projet, cliquez sur l'onglet de la procédure que vous souhaitez utiliser:

Console

Dans la console Google Cloud, accédez à l'onglet Règles Ignorer sur la page Paramètres de Security Command Center.

Si nécessaire, sélectionnez votre projet ou votre organisation Google Cloud.

Si la résidence des données est activée pour Security Command Center, utilisez le sélecteur d'emplacement situé juste en dessous du sélecteur de projet afin de choisir l'emplacement de Security Command Center dans lequel la règle Ignorer est stockée. Exemple :

Dans la section Règles Ignorer, vous pouvez consulter les détails des règles Ignorer actives, y compris les suivantes:

- Nom : ID de la règle de blocage

- Ressource parente : ressource où réside la règle de blocage

- Description : description de la règle de blocage, si disponible

- Dernière mise à jour par : compte principal qui a mis à jour la règle pour la dernière fois.

- Dernière mise à jour : date et heure de la dernière mise à jour de la règle.

gcloud

-

Dans la console Google Cloud, activez Cloud Shell.

En bas de la fenêtre de la console Google Cloud, une session Cloud Shell démarre et affiche une invite de ligne de commande. Cloud Shell est un environnement shell dans lequel Google Cloud CLI est déjà installé, et dans lequel des valeurs sont déjà définies pour votre projet actuel. L'initialisation de la session peut prendre quelques secondes.

Pour répertorier les règles Ignorer, exécutez la commande

gcloud scc muteconfigs list:gcloud scc muteconfigs list --PARENT=PARENT_ID --location=LOCATION

Remplacez les éléments suivants :

PARENT:organization,folderouprojectparent pour lesquels répertorier les règles IgnorerPARENT_ID: ID de l'organisation, du dossier ou du projet parentLOCATION: si la résidence des données est activée, spécifiez l'emplacement Security Command Center dans lequel répertorier les règles de masquage.Si la résidence des données n'est pas activée, vous pouvez spécifier l'option

--locationpour lister les règles Ignorer à l'aide de la version 2 de l'API Security Command Center. La seule valeur valide pour cet indicateur estglobal.

Go

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Java

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Python

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

API REST

Dans l'API Security Command Center, utilisez la méthode muteConfigs list pour répertorier les règles Ignorer. Le corps de la requête est vide.

Si la résidence des données n'est pas activée, vous pouvez utiliser la version 1 ou 2 de l'API Security Command Center. L'API v2 est disponible en version Preview. Lorsque la résidence des données est activée, l'API v2 est la seule API disponible.

Si vous utilisez la version 1 de l'API Security Command Center, utilisez le point de terminaison v1 pour appeler muteConfigs list:

GET https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs

Si vous utilisez l'API Security Command Center v2, utilisez le point de terminaison v2 pour appeler muteConfigs list:

GET https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs

Remplacez les éléments suivants :

PARENT: ressource parente de votre règle de blocage (organizations,foldersouprojects)PARENT_ID: ID de l'organisation, du dossier ou du projet parentLOCATION: pour la version 2 uniquement, spécifie l'emplacement de Security Command Center pour lequel vous souhaitez répertorier les règles de masquage. Si le champ d'emplacement est omis, la valeur par défaut estglobal.

La réponse inclut les noms, les descriptions et les ID de configuration de blocage pour vos règles de blocage.

Afficher la configuration d'une règle Ignorer

Vous pouvez afficher la configuration d'une règle Ignorer à l'aide de la console Google Cloud, de gcloud CLI ou de l'API Security Command Center.

Pour obtenir un exemple de code permettant de récupérer la configuration d'une règle Ignorer, consultez la section Afficher une règle Ignorer.

Pour afficher la configuration d'une règle Ignorer, cliquez sur l'onglet correspondant à la procédure que vous souhaitez utiliser:

Console

Dans la console Google Cloud, accédez à l'onglet Règles Ignorer sur la page Paramètres de Security Command Center.

Si nécessaire, sélectionnez votre projet ou votre organisation Google Cloud.

Si la résidence des données est activée pour Security Command Center, utilisez le sélecteur d'emplacement situé juste en dessous du sélecteur de projet pour choisir l'emplacement de la règle Ignorer dans Security Command Center. Exemple :

La section Règles de blocage s'affiche dans la section.

Cliquez sur le nom de la règle que vous souhaitez afficher.

La page qui s'ouvre affiche la configuration de la règle de blocage.

gcloud

-

Dans la console Google Cloud, activez Cloud Shell.

En bas de la fenêtre de la console Google Cloud, une session Cloud Shell démarre et affiche une invite de ligne de commande. Cloud Shell est un environnement shell dans lequel Google Cloud CLI est déjà installé, et dans lequel des valeurs sont déjà définies pour votre projet actuel. L'initialisation de la session peut prendre quelques secondes.

Pour afficher la configuration d'une règle Ignorer, exécutez la commande

gcloud scc muteconfigs get:gcloud scc muteconfigs get MUTE_CONFIG_ID \ --PARENT=PARENT_ID --location=LOCATION

Remplacez les éléments suivants :

MUTE_CONFIG_ID: ID de la règle Ignorer.PARENT: ressource parente de votre règle de blocage (organization,folderouproject)PARENT_ID: ID de l'organisation, du dossier ou du projetLOCATION: si la résidence des données est activée, spécifiez l'emplacement Security Command Center dans lequel la règle Ignorer est stockée. La valeur par défaut estglobal.Si la résidence des données n'est pas activée, le fait de spécifier l'option

--locationpermet d'obtenir la règle Ignorer à l'aide de la version 2 de l'API Security Command Center. La seule valeur valide pour cet indicateur estglobal.

Go

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Java

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Python

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

API REST

Dans l'API Security Command Center, utilisez la méthode muteConfigs get pour renvoyer la configuration d'une règle Ignorer. Le corps de la requête est vide.

Pour obtenir le CONFIG_ID d'une règle Ignorer, commencez par exécuter un appel d'API Lister les règles Ignorer.

La réponse inclut des ID de configuration pour les règles de blocage renvoyées.

Si la résidence des données n'est pas activée, vous pouvez utiliser la version 1 ou 2 de l'API Security Command Center. L'API v2 est disponible en version Preview. Lorsque la résidence des données est activée, l'API v2 est la seule API disponible.

Si vous utilisez l'API Security Command Center v1, utilisez le point de terminaison v1 pour appeler muteConfigs get:

GET https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs/CONFIG_ID

Si vous utilisez l'API Security Command Center v2, utilisez le point de terminaison v2 pour appeler muteConfigs get:

GET https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs/CONFIG_ID

Remplacez les éléments suivants :

PARENT: ressource parente de votre règle de blocage (organizations,foldersouprojects)PARENT_ID: ID de l'organisation, du dossier ou du projetLOCATION: pour la version 2 uniquement, spécifie l'emplacement de Security Command Center dans lequel la règle Ignorer est stockée. Si le champ d'emplacement est omis, la valeur par défaut estglobal.CONFIG_ID: ID numérique de la règle de blocage

Mettre à jour les règles de blocage

Vous pouvez mettre à jour la description ou le filtre de résultat d'une règle Ignorer à l'aide de la console Google Cloud, de gcloud CLI ou de l'API Security Command Center.

Vous ne pouvez pas modifier l'ID, l'organisation, le dossier ou le projet parent, ni l'emplacement d'une règle Ignorer. Pour modifier l'une de ces valeurs, vous devez créer une règle Ignorer.

Si vous avez précédemment réactivé les résultats, ils seront de nouveau ignorés s'ils sont mis en correspondance par une règle de blocage mise à jour dans la console Google Cloud. Pour en savoir plus, consultez la section Réactiver les règles de blocage des résultats.

Pour obtenir un exemple de code mettant à jour une règle Ignorer, consultez la section Mettre à jour une règle Ignorer.

Pour mettre à jour une règle Ignorer, cliquez sur l'onglet correspondant à la procédure que vous souhaitez utiliser:

Console

Dans la console Google Cloud, accédez à l'onglet Règles Ignorer sur la page Paramètres de Security Command Center.

Sélectionnez le projet ou l'organisation Google Cloud qui est la ressource parente de la règle de blocage que vous souhaitez modifier.

Si la résidence des données est activée pour Security Command Center, utilisez le sélecteur d'emplacement situé juste en dessous du sélecteur de projet pour choisir l'emplacement de la règle Ignorer dans Security Command Center. Exemple :

Cliquez sur le nom de la règle de blocage que vous souhaitez modifier.

Si vous n'avez pas sélectionné le projet ou l'organisation appropriés, une note peut vous informer que vous n'êtes pas autorisé à modifier la règle de blocage.

Saisissez une nouvelle description, puis cliquez sur Enregistrer.

Mettez à jour le filtre.

Pour obtenir des instructions, consultez l'article Créer des règles de blocage.

Pour afficher les résultats correspondant au filtre mis à jour, cliquez sur Prévisualiser les résultats correspondants.

Une table se charge avec les résultats correspondant à la nouvelle requête.

Cliquez sur Enregistrer.

gcloud

-

Dans la console Google Cloud, activez Cloud Shell.

En bas de la fenêtre de la console Google Cloud, une session Cloud Shell démarre et affiche une invite de ligne de commande. Cloud Shell est un environnement shell dans lequel Google Cloud CLI est déjà installé, et dans lequel des valeurs sont déjà définies pour votre projet actuel. L'initialisation de la session peut prendre quelques secondes.

Pour mettre à jour les règles Ignorer, exécutez la commande

gcloud scc muteconfigs update:gcloud scc muteconfigs update MUTE_CONFIG_ID \ --PARENT=PARENT_ID \ --location=LOCATION --description=RULE_DESCRIPTION \ --filter=FILTERRemplacez les éléments suivants :

MUTE_CONFIG_ID: ID de la règle Ignorer.PARENT: ressource parente de votre règle Ignorer (organization,folderouproject).PARENT_ID: ID de l'organisation, du dossier ou du projet.LOCATION: si la résidence des données est activée, spécifiez l'emplacement Security Command Center dans lequel la règle Ignorer est stockée. La valeur par défaut estglobal.Si la résidence des données n'est pas activée, spécifier l'option

--locationmet à jour la configuration de la règle Ignorer à l'aide de la version 2 de l'API Security Command Center. La seule valeur valide pour cet indicateur estglobal.RULE_DESCRIPTION: description de la règle Ignorer (1 024 caractères maximum).FILTER: expression que vous définissez pour filtrer les résultats.Par exemple, pour ignorer les résultats

OPEN_FIREWALL, votre filtre peut êtreFILTER="category=\"OPEN_FIREWALL\"".

Go

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Java

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Python

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

API REST

Dans l'API Security Command Center, utilisez la méthode muteConfigs patch pour mettre à jour une règle Ignorer. Le corps de la requête est une instance de MuteConfig.

Pour obtenir le CONFIG_ID d'une règle Ignorer, exécutez un appel d'API afin de répertorier les règles Ignorer.

La réponse inclut des ID de configuration pour les règles de blocage renvoyées.

Si la résidence des données n'est pas activée, vous pouvez utiliser la version 1 ou 2 de l'API Security Command Center. L'API v2 est disponible en version Preview. Lorsque la résidence des données est activée, l'API v2 est la seule API disponible.

Si vous utilisez la version 1 de l'API Security Command Center, utilisez le point de terminaison v1 pour appeler muteConfigs patch:

PATCH https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs/CONFIG_ID

{

"description": "RULE_DESCRIPTION",

"filter": "FILTER",

"type": "STATIC"

}

Si vous utilisez l'API Security Command Center v2, utilisez le point de terminaison v2 pour appeler muteConfigs patch:

PATCH https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs/CONFIG_ID

{

"description": "RULE_DESCRIPTION",

"filter": "FILTER",

}

Remplacez les éléments suivants :

PARENT: ressource parente de votre règle de blocage (organizations,foldersouprojects)PARENT_ID: ID de l'organisation, du dossier ou du projetLOCATION: pour la version 2 uniquement, spécifie l'emplacement de Security Command Center dans lequel la règle Ignorer est stockée. Si le champ d'emplacement est omis, la valeur par défaut estglobal.CONFIG_ID: ID numérique de la règle de blocageRULE_DESCRIPTION: description de la règle Ignorer (1 024 caractères maximum).FILTER: expression que vous définissez pour filtrer les résultatsPar exemple, pour ignorer les résultats

OPEN_FIREWALL, votre filtre peut être"category=\"OPEN_FIREWALL\"".

Les nouveaux résultats qui correspondent exactement au filtre sont masqués et l'attribut mute des résultats est défini sur MUTED.

La mise à jour des règles de blocage ne réactive pas automatiquement les résultats ignorés par les règles précédentes. Vous devez réactiver manuellement les résultats.

Supprimer les règles de blocage

Vous pouvez supprimer une règle Ignorer à l'aide de la console Google Cloud, de gcloud CLI ou de l'API Security Command Center.

Avant de supprimer les règles de blocage, prenez en compte les points suivants :

- Vous ne pouvez pas récupérer les règles de blocage supprimées.

- La suppression des règles Ignorer ne réactive pas automatiquement les résultats ignorés. Vous devez réactiver les résultats manuellement ou par programmation.

- Les futurs résultats qui correspondent aux filtres dans les règles de blocage supprimées ne sont pas ignorés.

Pour obtenir un exemple de code permettant de supprimer une règle Ignorer, consultez la section Supprimer une règle Ignorer.

Pour supprimer une règle Ignorer, cliquez sur l'onglet correspondant à la procédure que vous souhaitez utiliser:

Console

Dans la console Google Cloud, accédez à l'onglet Règles Ignorer sur la page Paramètres de Security Command Center.

Si nécessaire, sélectionnez votre projet ou votre organisation Google Cloud.

Si la résidence des données est activée pour Security Command Center, utilisez le sélecteur d'emplacement situé juste en dessous du sélecteur de projet afin de choisir l'emplacement de Security Command Center dans lequel la règle Ignorer est stockée. Exemple :

Cliquez sur le nom de la règle de blocage que vous souhaitez supprimer.

Cliquez sur delete Supprimer.

Lisez la boîte de dialogue et, si vous êtes satisfait, cliquez sur Supprimer.

gcloud

-

Dans la console Google Cloud, activez Cloud Shell.

En bas de la fenêtre de la console Google Cloud, une session Cloud Shell démarre et affiche une invite de ligne de commande. Cloud Shell est un environnement shell dans lequel Google Cloud CLI est déjà installé, et dans lequel des valeurs sont déjà définies pour votre projet actuel. L'initialisation de la session peut prendre quelques secondes.

Pour supprimer des règles Ignorer, exécutez la commande

gcloud scc muteconfigs delete:gcloud scc muteconfigs delete MUTE_CONFIG_ID \ --PARENT=PARENT_ID --location=LOCATION

Remplacez les éléments suivants :

MUTE_CONFIG_ID: ID de la configuration de blocagePARENT: ressource parente de votre règle de blocage (organization,folderouproject)PARENT_ID: ID de l'organisation, du dossier ou du projetLOCATION: si la résidence des données est activée, spécifiez l'emplacement Security Command Center dans lequel la configuration de la règle Ignorer est stockée. La valeur par défaut estglobal.Si la résidence des données n'est pas activée, spécifier l'option

--locationsupprime la règle Ignorer à l'aide de la version 2 de l'API Security Command Center. La seule valeur valide pour cette option estglobal.

Confirmez votre demande de suppression de la règle de blocage.

Go

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Java

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

Python

L'exemple suivant utilise l'API v1. Pour modifier l'exemple pour la v2, remplacez v1 par v2 et ajoutez /locations/LOCATION au nom de la ressource.

Pour la plupart des ressources, ajoutez /locations/LOCATION au nom de la ressource après /PARENT/PARENT_ID, où PARENT est organizations, folders ou projects.

Pour les résultats, ajoutez /locations/LOCATION au nom de la ressource après /sources/SOURCE_ID, où SOURCE_ID est l'ID du service Security Command Center qui a émis le résultat.

API REST

Dans l'API Security Command Center, utilisez la méthode muteConfigs delete pour supprimer une règle Ignorer. Le corps de la requête est vide.

Pour obtenir le CONFIG_ID d'une règle Ignorer, exécutez un appel d'API Lister les règles Ignorer.

La réponse inclut des ID de configuration pour les règles de blocage renvoyées.

Si la résidence des données n'est pas activée, vous pouvez utiliser la version 1 ou 2 de l'API Security Command Center. L'API v2 est disponible en version Preview. Lorsque la résidence des données est activée, l'API v2 est la seule API disponible.

Si vous utilisez l'API Security Command Center v1, utilisez le point de terminaison v1 pour appeler muteConfigs delete:

DELETE https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs/CONFIG_ID

Si vous utilisez l'API Security Command Center v2, utilisez le point de terminaison v2 pour appeler muteConfigs delete:

DELETE https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs/CONFIG_ID

Remplacez les éléments suivants :

PARENT: ressource parente de votre règle de blocage (organizations,foldersouprojects)PARENT_ID: ID de l'organisation, du dossier ou du projetLOCATION: pour la version 2 uniquement, spécifie l'emplacement de Security Command Center dans lequel la règle Ignorer est stockée. Si le champ d'emplacement est omis, la valeur par défaut estglobal.CONFIG_ID: ID numérique de la règle de blocage

Étapes suivantes

Découvrez comment filtrer les notifications de résultats.

Consultez d'autres exemples de filtres que vous pouvez utiliser.