Es posible que tu servicio o trabajo necesiten dependencias que requieran claves de API, contraseñas u otra información sensible. Para Cloud Run, Google recomienda que almacenes este tipo de información sensible en un secreto creado en Secret Manager.

Puedes hacer que un Secret esté disponible para los contenedores de dos maneras:

- Activa cada Secret como un volumen, lo que hace que el Secret esté disponible para el contenedor como archivos. La lectura de un volumen siempre recupera el valor del Secret de Secret Manager, de modo que se puede usar con la versión más reciente. Este método también funciona bien con la rotación de Secrets.

- Pasa un secreto mediante variables de entorno. Nota: Las variables de entorno se resuelven en el momento del inicio de la instancia, por lo que si usas este método, Google te recomienda fijar el secreto en una versión específica en lugar de usar la versión más reciente.

Para obtener más información, consulta el documento Prácticas recomendadas de Secret Manager.

Cómo se verifican los secretos en la implementación y el entorno de ejecución

Durante la implementación del servicio o la creación de un trabajo, se verifican todos los Secrets que se usaron, ya sea como variable de entorno o como volumen, a fin de garantizar que la cuenta de servicio que se usa para ejecutar el contenedor tenga acceso a ellas. Si alguna verificación falla, la implementación o la creación de trabajos fallan.

Durante el tiempo de ejecución, cuando se inician las instancias:

- Si el secreto es una variable de entorno, su valor se recupera antes de iniciar la instancia, por lo que si se recuperan los secretos, la instancia no se inicia.

- Si el secreto se activa como un volumen, no se realiza ninguna verificación durante el inicio de la instancia. Sin embargo, durante el tiempo de ejecución, si no se puede acceder a un secreto, los intentos de leer el volumen activado fallarán.

La propiedad del volumen difiere según el entorno de ejecución y el tipo de implementación

Cuando activas un volumen, la identidad que posee los archivos y directorios difiere según el entorno de ejecución de la carga de trabajo y si la implementación consta de uno o varios contenedores.

En el entorno de ejecución de primera generación en el que implementas un solo contenedor, el volumen es propiedad de la identidad que se usa para el contenedor. En todos los demás casos, el volumen es propiedad de la raíz. que incluye estos productos:

- Entorno de ejecución de primera generación en el que implementas varios contenedores

- El entorno de segunda generación

Permite que Cloud Run acceda a un Secret

Puedes usar un Secret de Secret Manager existente o crear uno nuevo. Sin embargo, para permitir que un servicio de Cloud Run acceda al secreto, debes otorgar la función de descriptor de acceso a secretos de Secret Manager a la cuenta de servicio de Cloud Run:

Ve a la página de Secret Manager en la consola de Google Cloud

Selecciona el Secret y, en la pestaña de permisos del lado derecho, haz clic en Agregar miembro.

En el cuadro de texto Nuevos miembros, ingresa el correo electrónico de la cuenta de servicio para el servicio de Cloud Run.

Otórgale la función Descriptor de acceso a los Secrets de Secret Manager.

Haz que Cloud Run tenga acceso a un Secret

Puedes hacer que los Secrets estén disponibles para los servicios y los trabajos.

Para los servicios de Cloud Run

Cualquier cambio en la configuración conlleva la creación de una revisión nueva. Las revisiones posteriores también adoptarán esta configuración de manera automática, a menos que realices actualizaciones explícitas para cambiarla.

Puedes hacer que un servicio sea accesible para tu servicio con la consola de Google Cloud, Google Cloud CLI o un archivo de YAML cuando implementas un servicio nuevo o actualizas un servicio existente y, luego, implementas una revisión:

Console

Haz clic en Crear servicio si quieres configurar un servicio nuevo en el que realizarás la implementación. Si quieres configurar un servicio existente, haz clic en el servicio y, luego, en Edit and Deploy New Revision.

Si configuras un servicio nuevo, completa la página de configuración del servicio inicial como desees y haz clic en Contenedor, herramientas de redes, seguridad para expandir la página de configuración del servicio.

Haz clic en la pestaña Contenedor.

- En Secrets, haz lo siguiente:

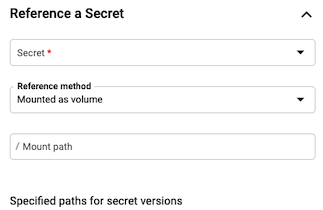

- Haz clic en Hacer referencia a un Secret (Reference a Secret).

- Selecciona el Secret que quieres usar de la lista desplegable Secret.

- En el menú desplegable Reference Method (Método de referencia), selecciona la forma en la que deseas usar el Secret, activado como un volumen o expuesto como variables de entorno.

- Si activas el secreto como un volumen, haz lo siguiente:

- En Ruta de activación, especifica la ruta de activación que usas para los Secrets.

- De forma predeterminada, se selecciona la versión más reciente. Si lo deseas, puedes seleccionar una versión específica. En Rutas especificadas para las versiones de secretos, especifica la ruta a la versión y su número.

- Haga clic en Listo.

- Si deseas exponer el Secret como una variable de entorno, sigue estos pasos:

- Proporciona el Nombre de la variable y selecciona la versión del Secret, o la más reciente, para usar siempre la versión actual del Secret.

- Haga clic en Listo.

- En Secrets, haz lo siguiente:

Haz clic en Crear o Implementar.

Línea de comandos

Para que un servicio sea accesible a tu secreto, ingresa uno de los siguientes comandos.

Para activar el secreto como un volumen cuando se implementa un servicio, haz lo siguiente:

gcloud run deploy SERVICE --image IMAGE_URL \ --update-secrets=PATH=SECRET_NAME:VERSION

Reemplaza lo siguiente:

SERVICEpor el nombre de tu servicio- IMAGE_URL por una referencia a la imagen del contenedor, como

us-docker.pkg.dev/cloudrun/container/hello:latestCuando se usa Artifact Registry, la URL tiene el siguiente formato:REGION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. PATHpor la ruta de activación del volumen y el nombre de archivo del Secret Debe comenzar con una barra inicial, por ejemplo:/etc/secrets/dbconfig/password, donde/etc/secrets/dbconfig/es la ruta de activación del volumen ypasswordes el nombre del archivo del Secret.SECRET_NAMEpor el nombre secreto en el mismo proyecto, p. ej.,mysecret.VERSIONpor la versión del Secret Usalatestpara la versión más reciente o un número, por ejemplo,2.

Para exponer el secreto como una variable de entorno cuando implementas un servicio, haz lo siguiente:

gcloud run deploy SERVICE --image IMAGE_URL --update-secrets=ENV_VAR_NAME=SECRET_NAME:VERSION

Reemplaza lo siguiente:

SERVICEpor el nombre de tu servicio- IMAGE_URL por una referencia a la imagen del contenedor, como

us-docker.pkg.dev/cloudrun/container/hello:latestCuando se usa Artifact Registry, la URL tiene el siguiente formato:REGION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. ENV_VAR_NAMEpor el nombre de la variable de entorno que deseas usar con el SecretSECRET_NAMEpor el nombre secreto en el mismo proyecto, p. ej.,mysecret.VERSIONpor la versión del Secret Usalatestpara la versión más reciente o un número, por ejemplo,2.

Puedes actualizar varios Secrets al mismo tiempo. Para ello, separa las opciones de configuración de cada secreto mediante una coma. Con el siguiente comando, se actualiza un secreto activado como un volumen y otro expuesto como una variable de entorno.

Para actualizar los secretos existentes, ingresa el siguiente comando:

gcloud run deploy SERVICE --image IMAGE_URL \ --update-secrets=PATH=SECRET_NAME:VERSION,ENV_VAR_NAME=SECRET_NAME:VERSION

Si deseas borrar los secretos existentes y hacer que un servicio nuevo sea accesible para el servicio, usa la marca

--set-secrets:gcloud run services update SERVICE \ --set-secrets="ENV_VAR_NAME=SECRET_NAME:VERSION"

YAML

Puedes descargar y ver las configuraciones del servicio existente mediante el comando gcloud run services describe --format export, que genera resultados limpios en formato YAML.

Luego, puedes modificar los campos que se describen a continuación y subir el YAML modificado mediante el comando gcloud run services replace.

Asegúrate de modificar los campos tal como se indica en la documentación.

Para ver y descargar la configuración:

gcloud run services describe SERVICE --format export > service.yaml

Para los Secrets expuestos como variables de entorno, en

env, actualiza ENV_VAR, VERSION o SECRET_NAME según lo desees. Si tienes varios Secrets activados como variables de entorno, tendrás varios de estos atributos.apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: name: REVISION spec: containers: - image: IMAGE_URL env: - name: ENV_VAR valueFrom: secretKeyRef: key: VERSION name: SECRET_NAMEPara los Secrets activados como rutas de acceso a archivos, actualiza MOUNT_PATH, VOLUME_NAME, VERSION, FILENAME o SECRET_NAME según lo desees. Si tienes varios Secrets activados como rutas de archivo, tendrás varios de estos atributos.

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: name: REVISION spec: containers: - image: IMAGE_URL volumeMounts: - mountPath: MOUNT_PATH name: VOLUME_NAME volumes: - name: VOLUME_NAME secret: items: - key: VERSION path: FILENAME secretName: SECRET_NAMETen en cuenta que

VOLUME_NAMEse puede establecer en cualquier nombre.Reemplazar

- SERVICE por el nombre del servicio de Cloud Run

- IMAGE_URL por una referencia a la imagen del contenedor, como

us-docker.pkg.dev/cloudrun/container/hello:latestCuando se usa Artifact Registry, la URL tiene el siguiente formato:REGION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. - REVISION por un nombre de revisión nuevo o bórralo (si está presente). Si proporcionas un nuevo nombre de revisión, debe cumplir con los siguientes criterios:

- Comienza con

SERVICE- - Solo contiene letras minúsculas, números y

- - No termina con

- - No supera los 63 caracteres

- Comienza con

Reemplaza el servicio por la configuración nueva mediante el comando siguiente:

gcloud run services replace service.yaml

Haz referencia a Secrets de otros proyectos

Puedes hacer referencia a un secreto desde otro proyecto, si la cuenta de servicio de tu proyecto tiene permiso para acceder al Secret.

Consola

Haz clic en Crear servicio si quieres configurar un servicio nuevo en el que realizarás la implementación. Si quieres configurar un servicio existente, haz clic en el servicio y, luego, en Edit and Deploy New Revision.

Si configuras un servicio nuevo, completa la página de configuración del servicio inicial como desees y haz clic en Contenedor, herramientas de redes, seguridad para expandir la página de configuración del servicio.

Haz clic en la pestaña Contenedor.

- En Secrets, haz lo siguiente:

- Haz clic en Hacer referencia a un Secret (Reference a Secret).

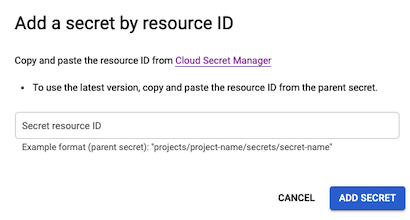

- Selecciona ¿No ves tu Secret? Ingresa el ID del recurso del Secret de la lista desplegable Secret para mostrar el siguiente formulario:

- En el formulario Agregar un Secret por ID de recurso, ingresa el Secret del otro proyecto, en el formato

projects/PROJECT_NUMBER/secrets/SECRET_NAME. De manera alternativa, puedes copiar y pegar el ID de recurso del otro proyecto si tienes acceso a él. Para ello, selecciona el Secret y haz clic en los puntos suspensivos Actions a la derecha del secreto. Selecciona Copiar ID del recurso en el menú desplegable. - Haz clic en Agregar Secret.

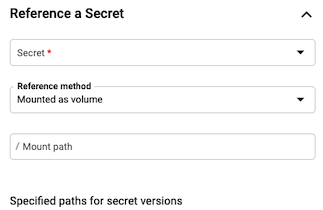

- En el menú desplegable Reference Method (Método de referencia), selecciona la forma en la que deseas usar el Secret, activado como un volumen o expuesto como variables de entorno.

- Si activas el secreto como un volumen, haz lo siguiente:

- En Ruta de activación, especifica la ruta de activación que usas para los Secrets.

- De forma predeterminada, se selecciona la versión más reciente. Si lo deseas, puedes seleccionar una versión específica. En Rutas especificadas para las versiones de secretos, especifica la ruta a la versión y su número.

- Haga clic en Listo.

- Si deseas exponer el Secret como una variable de entorno, sigue estos pasos:

- Proporciona el Nombre de la variable y selecciona la versión del Secret, o la más reciente, para usar siempre la versión actual del Secret.

- Haga clic en Listo.

- En Secrets, haz lo siguiente:

Haz clic en Crear o Implementar.

Línea de comandos

Para activar el Secret como un volumen cuando se implementa un servicio, haz lo siguiente:

gcloud run deploy SERVICE --image IMAGE_URL \ --update-secrets=PATH=projects/PROJECT_NUMBER/secrets/SECRET_NAME:VERSION

Reemplaza lo siguiente:

SERVICEpor el nombre de tu servicio- IMAGE_URL por una referencia a la imagen del contenedor, como

us-docker.pkg.dev/cloudrun/container/hello:latestCuando se usa Artifact Registry, la URL tiene el siguiente formato:REGION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. PATHpor la ruta de activación del volumen y el nombre de archivo del Secret Debe comenzar con una barra inicial, por ejemplo:/etc/secrets/dbconfig/password, donde/etc/secrets/dbconfig/es la ruta de activación del volumen ypasswordes el nombre del archivo del Secret.PROJECT_NUMBERpor el número del proyecto en el que se creó el SecretSECRET_NAMEpor el nombre del secreto, p. ej.,mysecret.VERSIONpor la versión del Secret Usalatestpara la versión más reciente o un número, por ejemplo,2.

YAML

Puedes descargar y ver las configuraciones del servicio existente mediante el comando gcloud run services describe --format export, que genera resultados limpios en formato YAML.

Luego, puedes modificar los campos que se describen a continuación y subir el YAML modificado mediante el comando gcloud run services replace.

Asegúrate de modificar los campos tal como se indica en la documentación.

Para ver y descargar la configuración:

gcloud run services describe SERVICE --format export > service.yaml

Debido a las restricciones en torno a la compatibilidad de la API, las ubicaciones del secreto deben almacenarse en una anotación.

Para los secretos expuestos como variables de entorno:

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: annotations: run.googleapis.com/secrets: SECRET_LOOKUP_NAME:projects/PROJECT_NUMBER/secrets/SECRET_NAME spec: containers: - image: IMAGE_URL env: - name: ENV_VAR valueFrom: secretKeyRef: key: VERSION name: SECRET_LOOKUP_NAMEReemplaza lo siguiente:

SERVICEpor el nombre de tu servicio- IMAGE_URL por una referencia a la imagen del contenedor, como

us-docker.pkg.dev/cloudrun/container/hello:latestCuando se usa Artifact Registry, la URL tiene el siguiente formato:REGION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. ENV_VARPROJECT_NUMBERpor el número del proyecto en el que se creó el SecretSECRET_NAMEpor el nombre del secreto, p. ej.,mysecret.VERSIONpor la versión del Secret Usalatestpara la versión más reciente o un número, por ejemplo,2.SECRET_LOOKUP_NAMEpor cualquier nombre que tenga una sintaxis de nombre de secreto válida (p. ej.,my-secret). Puede ser igual aSECRET_NAME

Para los secretos activados como rutas de acceso de archivo:

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: annotations: run.googleapis.com/secrets: SECRET_LOOKUP_NAME:projects/PROJECT_NUMBER/secrets/SECRET_NAME spec: containers: - image: IMAGE_URL volumeMounts: - mountPath: MOUNT_PATH name: VOLUME_NAME volumes: - name: VOLUME_NAME secret: items: - key: VERSION path: FILENAME secretName: SECRET_LOOKUP_NAMEReemplaza lo siguiente:

SERVICEpor el nombre de tu servicio- IMAGE_URL por una referencia a la imagen del contenedor, como

us-docker.pkg.dev/cloudrun/container/hello:latestCuando se usa Artifact Registry, la URL tiene el siguiente formato:REGION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. PATHpor la ruta de activación del volumen y el nombre de archivo del Secret Debe comenzar con una barra inicial, por ejemplo:/etc/secrets/dbconfig/password, donde/etc/secrets/dbconfig/es la ruta de activación del volumen ypasswordes el nombre del archivo del Secret.PROJECT_NUMBERpor el número del proyecto en el que se creó el SecretSECRET_NAMEpor el nombre del secreto, p. ej.,mysecret.VERSIONpor la versión del Secret Usalatestpara la versión más reciente o un número, por ejemplo,2.SECRET_LOOKUP_NAMEpor cualquier nombre que tenga una sintaxis de nombre de secreto válida (p. ej.,my-secret). Puede ser igual aSECRET_NAMEVOLUME_NAMEpor cualquier nombre (p. ej.,my-volume). Puede ser igual aSECRET_NAME

Para trabajos de Cloud Run

Puedes hacer que un Secret sea accesible para tu trabajo mediante la consola de Google Cloud, Google Cloud CLI o YAML:

Consola

Si quieres configurar un nuevo trabajo, haz clic en la pestaña Trabajos y completa la página de configuración de trabajo inicial como desees. Si quieres configurar un trabajo existente, haz clic en el trabajo y, luego, en Editar.

Haz clic en Contenedor, variables y secretos, conexiones y seguridad para expandir la página de propiedades del trabajo.

Haz clic en la pestaña Variables y Secrets.

- En la pestaña Variables y Secrets, haz lo siguiente:

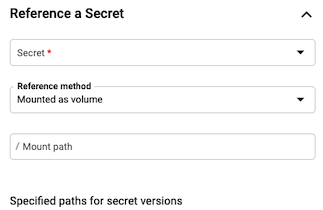

- En Secretos, haz clic en Hacer referencia a un Secret.

- Selecciona el Secret que quieres usar de la lista desplegable Secret.

- En el menú desplegable Reference Method (Método de referencia), selecciona la forma en la que deseas usar el Secret, activado como un volumen o expuesto como variables de entorno.

- Si activas el secreto como un volumen, haz lo siguiente:

- En Ruta de activación, especifica la ruta de activación que usas para los Secrets.

- De forma predeterminada, se selecciona la versión más reciente. Si lo deseas, puedes seleccionar una versión específica. En Rutas especificadas para las versiones de secretos, especifica la ruta a la versión y su número.

- Haga clic en Listo.

- Si deseas exponer el Secret como una variable de entorno, sigue estos pasos:

- Proporciona el Nombre de la variable y selecciona la versión del Secret, o la más reciente, para usar siempre la versión actual del Secret.

- Haga clic en Listo.

- En la pestaña Variables y Secrets, haz lo siguiente:

Haz clic en Crear o Actualizar.

Línea de comandos

Para especificar el Secret en una variable de entorno cuando crees un trabajo nuevo, haz lo siguiente:

gcloud run jobs create JOB_NAME \ --image IMAGE_URL \ --set-secrets ENV_VAR_NAME=SECRET_NAME:VERSION

Reemplazar

- JOB_NAME por el nombre de tu trabajo.

- ENV_VAR_NAME por el nombre de la variable de entorno que se usará para el secreto.

- SECRET_NAME por el nombre secreto en el mismo proyecto, p. ej.,

mysecret. - VERSION por la versión del Secret Usa

latestpara la versión más reciente o un número, por ejemplo,2. - Reemplaza IMAGE_URL por una referencia a la imagen de contenedor, como

us-docker.pkg.dev/cloudrun/container/job:latest.

Puedes especificar varios pares de variables entorno y Secret mediante una lista delimitada por comas.

Para especificar el Secret en una variable de entorno cuando actualices un trabajo, haz lo siguiente:

gcloud run jobs update JOB_NAME \ --set-secrets ENV_VAR_NAME=SECRET_NAME:VERSION

Para activar el Secret como un volumen cuando creas un trabajo, haz lo siguiente:

gcloud run jobs create JOB_NAME \ --image IMAGE_URL \ --set-secrets=PATH=SECRET_NAME:VERSION

Reemplaza lo siguiente:

- JOB_NAME por el nombre de tu trabajo.

- IMAGE_URL por una referencia a la imagen de contenedor, como

us-docker.pkg.dev/cloudrun/container/job:latest PATHpor la ruta de activación del volumen y el nombre de archivo del Secret Debe comenzar con una barra inicial, por ejemplo:/etc/secrets/dbconfig/password, donde/etc/secrets/dbconfig/es la ruta de activación del volumen ypasswordes el nombre del archivo del Secret.SECRET_NAMEpor el nombre secreto en el mismo proyecto, p. ej.,mysecret.VERSIONpor la versión del Secret Usalatestpara la versión más reciente o un número, por ejemplo,2.

Para actualizar un Secret en un trabajo existente, haz lo siguiente:

gcloud run jobs update JOB_NAME \ --update-secrets=PATH=SECRET_NAME:VERSION

YAML

Debido a las restricciones en torno a la compatibilidad de la API, las ubicaciones del secreto deben almacenarse en una anotación.

Descarga y visualiza la configuración del trabajo existente mediante el comando gcloud run jobs describe --format export, que genera resultados limpios en formato YAML. Luego, modifica los campos que se describen a continuación y sube el YAML modificado mediante el comando gcloud run jobs replace.

Asegúrate de modificar los campos tal como se indica en la documentación.

Para ver y descargar la configuración, ejecuta el siguiente comando:

gcloud run jobs describe JOB_NAME --format export > job.yaml

Para los secretos expuestos como variables de entorno:

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB spec: template: spec: template: spec: containers: - env: - name: SECRET_NAME valueFrom: secretKeyRef: key: VERSION name: SECRET_LOOKUP_NAME image: IMAGE_URLReemplaza lo siguiente:

JOBpor el nombre de tu trabajo.- IMAGE_URL por una referencia a la imagen del contenedor, como

us-docker.pkg.dev/cloudrun/container/hello:latestCuando se usa Artifact Registry, la URL tiene el siguiente formato:REGION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. SECRET_NAMEpor el nombre del secreto, p. ej.,mysecret.VERSIONpor la versión del Secret Usalatestpara la versión más reciente o un número, por ejemplo,2.SECRET_LOOKUP_NAMEpor cualquier nombre que tenga una sintaxis de nombre de secreto válida (p. ej.,my-secret). Puede ser igual aSECRET_NAME

Para los secretos activados como rutas de acceso de archivo:

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB_NAME spec: template: spec: template: spec: containers: - image: IMAGE_URL volumeMounts: - mountPath: MOUNT_PATH name: VOLUME_NAME volumes: - name: VOLUME_NAME secret: items: - key: VERSION path: FILENAME secretName: SECRET_LOOKUP_NAMEReemplaza lo siguiente:

JOB_NAMEpor el nombre de tu trabajo.- IMAGE_URL por una referencia a la imagen del contenedor, como

us-docker.pkg.dev/cloudrun/container/hello:latestCuando se usa Artifact Registry, la URL tiene el siguiente formato:REGION-docker.pkg.dev/PROJECT_ID/REPO_NAME/PATH:TAG. PATHpor la ruta de activación del volumen y el nombre de archivo del Secret Debe comenzar con una barra inicial, por ejemplo:/etc/secrets/dbconfig/password, donde/etc/secrets/dbconfig/es la ruta de activación del volumen ypasswordes el nombre del archivo del Secret.PROJECT_NUMBERpor el número del proyecto en el que se creó el SecretSECRET_NAMEpor el nombre del secreto, p. ej.,mysecret.VERSIONpor la versión del Secret Usalatestpara la versión más reciente o un número, por ejemplo,2.SECRET_LOOKUP_NAMEpor cualquier nombre que tenga una sintaxis de nombre de secreto válida (p. ej.,my-secret). Puede ser igual aSECRET_NAMEVOLUME_NAMEpor cualquier nombre (p. ej.,my-volume). Puede ser igual aSECRET_NAME

Visualiza la configuración de los Secrets

Para ver la configuración actual de los Secrets del servicio de Cloud Run, sigue estos pasos:

Consola

Haz clic en el servicio que te interesa para abrir la página Detalles del servicio.

Haz clic en la pestaña Revisiones (Revisions).

En el panel de detalles a la derecha, la configuración de los secretos aparece en la pestaña Variables y Secrets.

Línea de comandos

Usa el siguiente comando:

gcloud run services describe SERVICE

Busca la configuración de Secrets en la configuración mostrada.

Para ver la configuración actual de los Secrets de tu trabajo de Cloud Run, sigue estos pasos:

Consola

Haz clic en el trabajo que te interesa para abrir la página Detalles del trabajo.

Haz clic en la pestaña Configuración.

Ubica la configuración de secretos en los detalles de configuración.

Línea de comandos

Usa el siguiente comando:

gcloud run jobs describe JOB_NAME

Busca la configuración de Secrets en la configuración mostrada.

Usa secretos en tu código

Para ver ejemplos sobre cómo acceder a los secretos en tu código como variables de entorno, consulta el instructivo sobre la autenticación de usuario final, en especial la sección Maneja la configuración sensible con Secret Manager.

Rutas no permitidas y limitaciones

Cloud Run no te permite activar secretos en /dev, /proc y /sys, ni en sus subdirectorios.

Si activas secretos en /tmp y usas el entorno de ejecución de primera generación, consulta el problema conocido sobre activar secretos en /tmp.

Cloud Run no te permite activar varios Secrets en la misma ruta porque dos activaciones de volumen no se pueden activar en la misma ubicación.