Cette page présente la restriction d'utilisation des ressources (RUR), une règle de gouvernance qui permet aux administrateurs d'entreprise de contrôler les services de ressources Google Cloud qui peuvent être utilisés dans la hiérarchie des ressources Google Cloud. Actuellement, la règle RUR ne s'applique qu'aux services qui gèrent directement les ressources client, telles que Compute Engine et Cloud Storage. Elle exclut les services d'infrastructure partagée de Google Cloud, tels que Identity and Access Management (IAM), Cloud Logging et Cloud Monitoring.

La règle RUR est implémentée en tant que contrainte de règle d'administration nommée Restreindre l'utilisation des services de ressources. Cette contrainte permet aux administrateurs de définir des restrictions hiérarchiques dans des services Google Cloud autorisés dans un conteneur de ressources, tel qu'une organisation, un dossier ou un projet. Par exemple, autorisez storage.googleapis.com dans le projet X ou refusez compute.googleapis.com dans le dossier Y.

La contrainte Restreindre l'utilisation des services de ressources peut être utilisée de deux manières qui s'excluent mutuellement :

Liste de refus : les ressources d'un service non refusé sont autorisées.

Liste d'autorisation : les ressources d'un service non autorisé sont refusées.

Pour obtenir la liste des services compatibles avec cette contrainte, consultez la page Restreindre les services compatibles avec l'utilisation des ressources.

La contrainte Restreindre l'utilisation des services de ressources contrôle l'accès de l'environnement d'exécution à toutes les ressources couvertes. Lorsqu'une règle RUR est mise à jour, la modification s'applique immédiatement à l'accès à l'ensemble des ressources couvertes. Nous recommandons aux administrateurs de gérer avec soin les mises à jour des règles RUR. Vous pouvez déployer cette modification de règle de manière plus sécurisée en utilisant des tags pour appliquer la contrainte de manière conditionnelle. Pour en savoir plus, consultez la section Définir une règle d'administration avec des tags.

Utiliser la contrainte de restriction de l'utilisation des services de ressources

Les règles RUR sont des contraintes de règle d'administration qui peuvent être définies au niveau de l'organisation, du dossier et du projet. Chaque règle s'applique à toutes les ressources de la hiérarchie des ressources correspondante, mais elle peut être ignorée à des niveaux inférieurs de la hiérarchie des ressources.

Pour en savoir plus sur l'évaluation des règles, consultez la page Comprendre le processus d'évaluation hiérarchique.

Définir la règle d'administration

Pour définir, modifier ou supprimer une règle d'administration, vous devez disposer du rôle Administrateur de règle d'administration.

Console

Pour définir une règle d'administration incluant une contrainte Restreindre l'utilisation des services de ressources, procédez comme suit :

- Accédez à la page "Règles d'administration" dans Google Cloud Console.

Accéder à la page Règles d'administration

Dans l'outil de sélection de projets situé en haut de l'écran, sélectionnez la ressource pour laquelle vous souhaitez définir la règle.

Dans le tableau des règles d'administration, sélectionnez Restreindre l'utilisation des services de ressources.

Cliquez sur Modifier.

Sous Applies to (Applicable à), sélectionnez Customize (Personnaliser).

Sous Policy enforcement (Application des règles), déterminez comment appliquer l'héritage de cette règle.

Si vous souhaitez hériter de la règle d'administration de la ressource parente et la fusionner avec celle-ci, sélectionnez Merge with parent (Fusionner avec le parent).

Si vous souhaitez remplacer des règles d'administration existantes, sélectionnez Replace (Remplacer).

Sous Valeurs de règles, sélectionnez Personnalisé.

Sous Policy type (Type de règle), sélectionnez Deny (Refuser) pour la liste de blocage ou Allow (Autoriser) pour la liste d'autorisation.

Sous Custom values (Valeurs personnalisées), ajoutez le service dont vous souhaitez bloquer ou autoriser l'accès à la liste.

Par exemple, pour bloquer Filestore, vous pouvez saisir

file.googleapis.com.Pour ajouter d'autres services, cliquez sur New policy value (Nouvelle valeur de règle).

Sur le côté droit de la page, vérifiez le récapitulatif de la règle.

Pour appliquer la règle, cliquez sur Save (Enregistrer).

gcloud

Les règles d'administration peuvent être définies via la CLI Google Cloud. Pour appliquer une règle d'administration qui inclut la contrainte Limiter l'utilisation des services de ressources, créez d'abord un fichier YAML contenant la règle à mettre à jour:

$ cat /tmp/policy.yaml constraint: constraints/gcp.restrictServiceUsage list_policy: denied_values: - file.googleapis.com - bigquery.googleapis.com - storage.googleapis.com

Pour définir cette règle sur une ressource, exécutez la commande suivante :

gcloud beta resource-manager org-policies set-policy \ --project='PROJECT_ID' /tmp/policy.yaml

Où :

- PROJECT_ID est l'ID de projet de la ressource sur laquelle vous souhaitez appliquer la règle d'administration.

Pour en savoir plus sur l'utilisation de contraintes dans les règles d'administration, consultez la page Utiliser des contraintes.

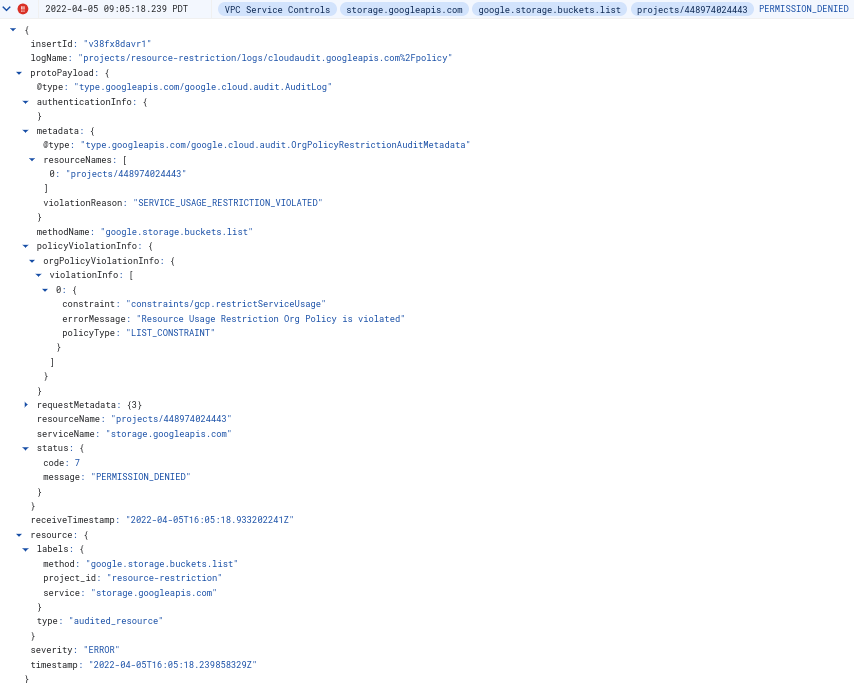

Message d'erreur

Si vous définissez une règle d'administration pour refuser le service A dans la hiérarchie des ressources B, l'opération échoue lorsqu'un client tente d'utiliser le service A dans la hiérarchie des ressources B. Une erreur indiquant la raison de cet échec s'affiche. Une entrée AuditLog est également générée pour optimiser la surveillance, les alertes ou le débogage.

Exemple de message d'erreur

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/policy-violation-test attempting to use service file.googleapis.com.

Exemple de journaux d'audit Cloud