운영 에이전트를 사용한 Apache 웹 서버 측정항목 수집

운영 에이전트를 사용하여 Compute Engine 가상 머신(VM) 인스턴스에 설치된 Apache 웹 서버에서 측정항목을 수집하고 모니터링하는 방법을 알아봅니다.

- Compute Engine VM 인스턴스를 만들고 운영 에이전트를 설치합니다.

- Apache 웹 서버 설치

- Apache 웹 서버 운영 에이전트를 구성합니다.

- Apache 웹 서버로 트래픽을 생성합니다.

- 사전 정의된 Apache 대시보드에서 측정항목을 봅니다.

- 알림 정책을 만듭니다.

- 알림 정책을 테스트합니다.

- 삭제

Google Cloud 콘솔에서 이 태스크에 대한 단계별 안내를 직접 수행하려면 둘러보기를 클릭합니다.

시작하기 전에

-

조직에서 정의한 보안 제약조건으로 인해 다음 단계를 완료하지 못할 수 있습니다. 문제 해결 정보는 제한된 Google Cloud 환경에서 애플리케이션 개발을 참조하세요.

- Google Cloud 계정에 로그인합니다. Google Cloud를 처음 사용하는 경우 계정을 만들고 Google 제품의 실제 성능을 평가해 보세요. 신규 고객에게는 워크로드를 실행, 테스트, 배포하는 데 사용할 수 있는 $300의 무료 크레딧이 제공됩니다.

-

Google Cloud Console의 프로젝트 선택기 페이지에서 Google Cloud 프로젝트를 선택하거나 만듭니다.

-

API Compute Engine, Cloud Monitoring, and Cloud Logging 사용 설정

-

Google Cloud Console의 프로젝트 선택기 페이지에서 Google Cloud 프로젝트를 선택하거나 만듭니다.

-

API Compute Engine, Cloud Monitoring, and Cloud Logging 사용 설정

VM 인스턴스 만들기

-

Google Cloud 콘솔의 탐색 패널에서 Compute Engine을 선택한 후 VM 인스턴스를 선택합니다.

인스턴스 만들기를 클릭하여 VM 인스턴스를 만듭니다.

이름 필드에 설명이 포함된 이름을 입력합니다.머신 유형 필드에서 e2-small을 선택합니다.부팅 디스크 섹션에서 기본 설정인 Debian GNU/Linux를 그대로 둡니다.방화벽 섹션에서 HTTP 트래픽 허용 및 HTTPS 트래픽 허용을 모두 선택합니다.- 관측 가능성 - 운영 에이전트 섹션에서 모니터링 및 로깅을 위한 운영 에이전트 설치를 선택합니다.

만들기 를 클릭합니다.

Apache 웹 서버 설치

Compute Engine VM 인스턴스에 Apache 웹 서버를 배포하려면 다음을 수행합니다.

VM 인스턴스 페이지에서 새 VM을 찾고 연결 열로 이동한 후 SSH를 클릭합니다.

연결하는 데 문제가 있다면 SSH 문제 해결을 참조하세요.

패키지 목록을 업데이트하려면 다음 명령어를 클립보드에 복사하고 SSH 터미널에 붙여넣은 다음 Enter 키를 누릅니다.

sudo apt-get update'Reading package lists... Done'이라는 메시지가 표시되면 SSH 터미널에서 다음 명령어를 실행하여 Apache2 웹 서버를 설치합니다.

sudo apt-get install apache2 php7.0계속 설치할지 묻는 메시지가 표시되면

Y를 입력합니다. 설치 명령어가 실패하면sudo apt-get install apache2 php를 사용합니다.명령어 프롬프트가 반환되면 VM 인스턴스 페이지로 이동하고 VM의 외부 IP 주소를 다음 URL에 복사합니다.

http://EXTERNAL_IPApache 웹 서버에 연결하려면 새 브라우저 탭을 열고 이전 단계의 URL을 입력합니다.

웹 서버가 성공적으로 설치되면 브라우저 탭에 Apache2 Debian 기본 페이지가 표시됩니다.

Apache 웹 서버 로그 및 측정항목 수집

이 단계에서는 운영 에이전트를 구성하여 Apache 웹 서버에서 로그와 측정항목을 수집합니다.VM 인스턴스의 SSH 터미널로 이동합니다. 터미널이 열려 있지 않으면 다음을 수행합니다.

-

Google Cloud 콘솔의 탐색 패널에서 Compute Engine을 선택한 후 VM 인스턴스를 선택합니다.

- 새 VM을 찾은 후 SSH를 클릭합니다.

-

다음 명령어를 복사하여 인스턴스의 터미널에 붙여넣은 다음 Enter 키를 누릅니다.

이전 명령어는 Apache 웹 서버에서 로그와 측정항목을 수집하는 구성을 만듭니다. 자세한 내용은 Apache 웹 서버용 운영 에이전트 구성을 참조하세요.

- 명령어 프롬프트가 표시될 때까지 기다립니다(60초 이상 소요).

트래픽 생성

Apache 웹 서버로 트래픽을 생성하려면 다음을 수행합니다.

VM 인스턴스의 SSH 터미널로 이동합니다. 터미널이 열려 있지 않으면 다음을 수행합니다.

-

Google Cloud 콘솔의 탐색 패널에서 Compute Engine을 선택한 후 VM 인스턴스를 선택합니다.

- 새 VM을 찾은 후 SSH를 클릭합니다.

-

SSH 터미널에서 다음 명령어를 실행하여 Apache 웹 서버에 대한 요청을 생성합니다.

timeout 120 bash -c -- 'while true; do curl localhost; sleep $((RANDOM % 4)) ; done'- 명령어 프롬프트가 반환되거나 터미널이 종료될 때까지 2분 정도 기다립니다. 명령어가 실행되는 동안 HTML 텍스트가 터미널에 표시됩니다.

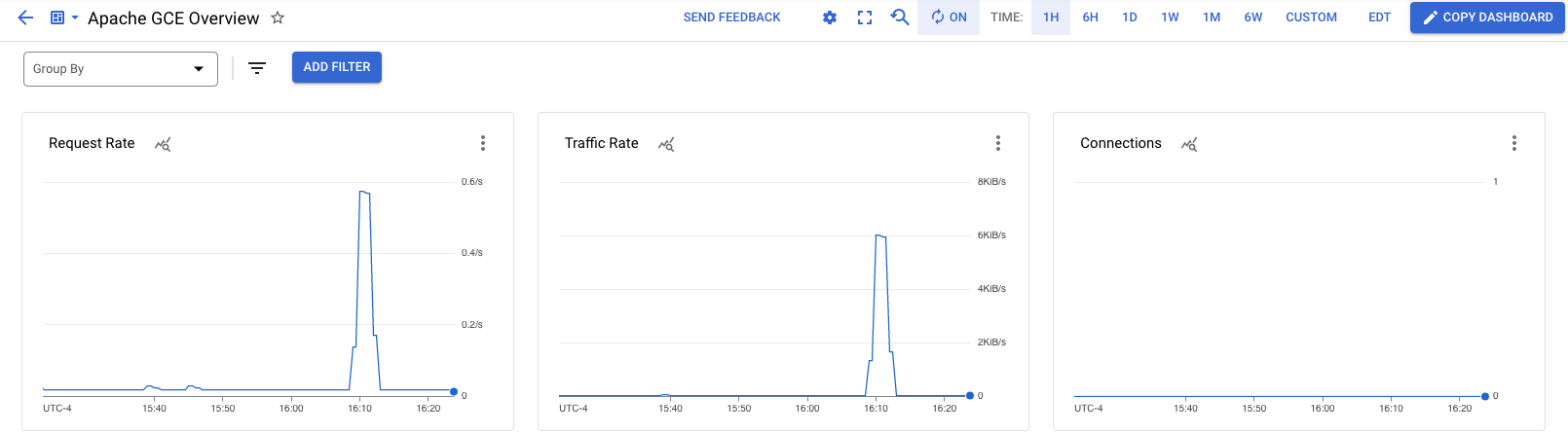

Apache 측정항목 보기

자동으로 생성되는 Apache 개요 대시보드를 보려면 다음 안내를 따르세요.

-

Google Cloud 콘솔의 탐색 패널에서 Monitoring을 선택한 후

대시보드를 선택합니다.

대시보드를 선택합니다.

모든 대시보드 창의 목록에서 Apache 개요 대시보드를 선택합니다.

Apache 웹 서버에서 로그 및 측정항목을 수집하도록 운영 에이전트를 구성했으며 측정항목을 확인했습니다. 다음 단계에서는 Apache 웹 서버의 로드가 기준점을 초과할 때 알림을 받을 수 있도록 알림 정책을 만듭니다.

이메일 알림 채널 만들기

알림 정책을 만들기 전에 알림 정책에서 사용할 알림 채널을 구성합니다. Cloud Monitoring은 이메일, Slack, PagerDuty, Pub/Sub를 비롯한 다양한 유형의 알림 채널을 지원합니다. 자세한 내용은 알림 채널 만들기 및 관리를 참고하세요. 이메일로 알림을 받으려면 다음 안내를 따르세요.-

Google Cloud 콘솔의 탐색 패널에서 Monitoring을 선택한 후 notifications 알림을 선택합니다.

- 툴바에서 알림 채널 수정을 클릭합니다.

- 알림 채널 페이지에서

이메일 까지 스크롤하고 새로 추가를 클릭합니다. - 이메일 주소와 표시 이름(예:

My email)을 입력한 후 저장을 클릭합니다.

알림 정책 만들기

이 섹션에서는 Apache 웹 서버에 대한 트래픽이 정의된 기준점을 초과할 때 알림을 받을 수 있도록 알림 정책을 만듭니다.

-

Google Cloud 콘솔의 탐색 패널에서 Monitoring을 선택한 후 notifications 알림을 선택합니다.

- 정책 만들기를 클릭합니다.

모니터링할 시계열을 선택합니다.

- 측정항목 선택을 클릭하고 VM 인스턴스를 선택합니다.

- 활성 측정항목 카테고리 목록에서 Apache를 선택합니다.

- 활성 측정항목 목록에서 workload/apache.traffic을 선택합니다.

- 적용을 클릭합니다.

Apache 트래픽 차트가 표시됩니다.

트리거 구성 필드로 이동한 후 기준 값 필드를

1500으로 설정합니다.차트에는 기준점이 점선으로 표시됩니다. 점선이 최대 트래픽 수준보다 훨씬 작은지 확인합니다.

알림 및 이름 필드로 이동한 다음 알림 채널 메뉴를 사용하여 이메일 주소를 선택합니다.

정책 이름으로

Apache traffic above threshold를 입력합니다.알림 검토 필드로 이동하여 알림 정책을 검토한 후 정책 만들기를 클릭합니다.

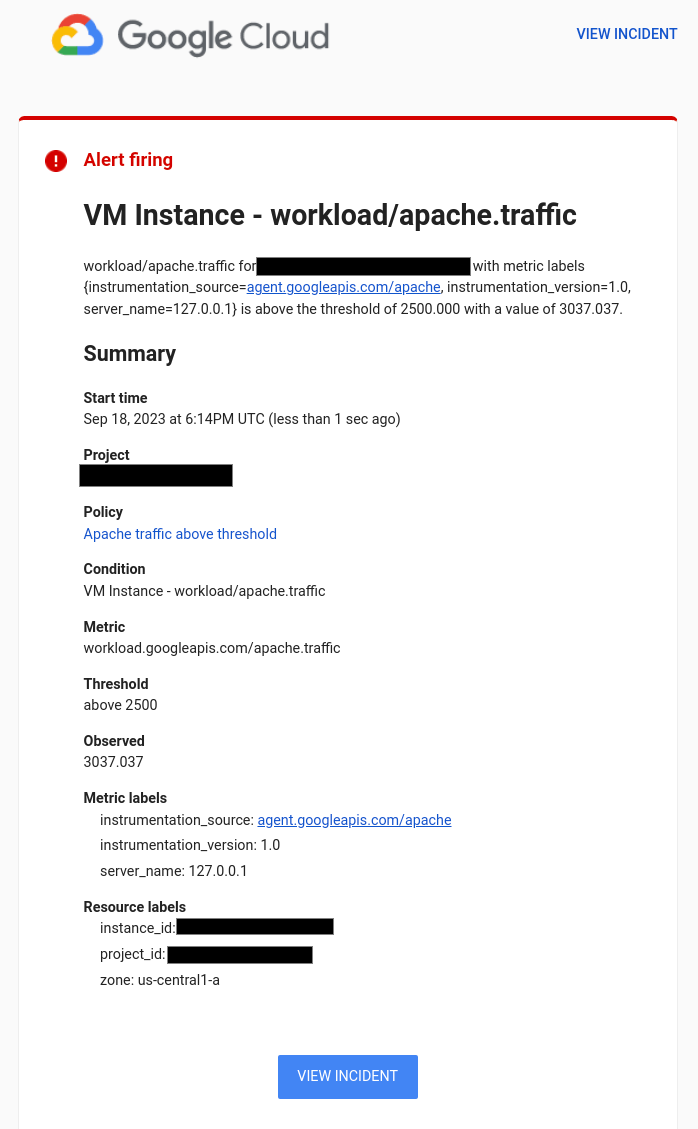

알림 정책 테스트

알림 정책을 테스트하려면 기준점을 초과하는 트래픽을 생성합니다.

VM 인스턴스의 SSH 터미널로 이동합니다. 터미널이 열려 있지 않으면 다음을 수행합니다.

-

Google Cloud 콘솔의 탐색 패널에서 Compute Engine을 선택한 후 VM 인스턴스를 선택합니다.

- 새 VM을 찾은 후 SSH를 클릭합니다.

-

SSH 터미널에서 다음 명령어를 실행하여 Apache 웹 서버에 대한 요청을 생성합니다.

timeout 120 bash -c -- 'while true; do curl localhost; sleep $((RANDOM % 4)) ; done'- 명령어 프롬프트가 반환되거나 터미널이 종료될 때까지 2분 정도 기다립니다. 명령어가 실행되는 동안 HTML 텍스트가 터미널에 표시됩니다.

명령어 프롬프트가 반환되면 이메일에서 제목 줄이

[ALERT]로 시작하는 메시지가 있는지 확인합니다.이메일이 표시되지 않으면 알림 정책의 차트를 조사하여 트래픽 수준이 기준점을 초과했는지 확인합니다. 이전 명령어를 다시 실행해야 할 수 있습니다. 그렇지 않으면 이메일이 도착할 때까지 1~2분 정도 기다립니다.

알림은 알림 정책 요약과 이슈에 대한 링크를 제공합니다. 각 이슈에는 실패 기록이 포함되며 일반적으로 문제 해결 시 유용합니다.

운영 에이전트가 Apache 웹 서버에서 로그와 측정항목을 수집하도록 구성했지만 측정항목만 살펴봤습니다. Apache 웹 서버 로그를 보는 방법에 대한 자세한 내용은 빠른 시작 Apache 웹 서버 로그 보기를 참조하세요.

삭제

이 페이지에서 사용한 리소스 비용이 Google Cloud 계정에 청구되지 않도록 하려면 다음 단계를 수행합니다.

새 프로젝트를 만들었지만 더 이상 필요하지 않은 경우 프로젝트를 삭제하세요.

기존 프로젝트를 사용한 경우 다음을 수행합니다.

VM을 만든 경우 삭제합니다.

- Google Cloud 콘솔에서 VM 인스턴스 페이지로 이동합니다.

- 삭제할 인스턴스.

- 인스턴스를 삭제하려면 추가 작업을 클릭하고, 삭제를 클릭한 후 안내를 따르세요.

만든 알림 정책을 삭제합니다.

-

Google Cloud 콘솔의 탐색 패널에서 Monitoring을 선택한 후 notifications 알림을 선택합니다.

- 만든 알림 정책을 선택한 후

삭제 를 클릭합니다.

-

다음 단계

운영 에이전트 및 지원되는 통합에 대한 자세한 내용은 다음을 참조하세요.

URL이 요청에 응답하는지 테스트하고 실패를 시뮬레이션하는 방법은 빠른 시작 애플리케이션이 응답하지 않으면 알림 받기를 참조하세요.

Apache 웹 서버의 로그를 보려면 빠른 시작 Compute Engine VM용 Cloud Logging을 참조하세요.

성능 데이터 차트 작성 및 보기에 대한 자세한 내용은 대시보드 개요를 참조하세요.

Google Cloud에서 지원하는 측정항목의 목록은 측정항목 목록을 참조하세요.

고유한 Cloud Monitoring 측정항목을 만들려면 커스텀 측정항목을 참조하세요.