Diese Serie führt Sie durch die Verwendung von Managed Microsoft AD zum Bereitstellen einer Active Directory-Ressourcengesamtstruktur in Google Cloud. Die folgenden Themen werden behandelt:

- Richten Sie eine freigegebene VPC ein, mit der Sie von mehreren Projekten aus auf Managed Microsoft AD zugreifen und Managed Microsoft AD mithilfe einer Gesamtstrukturvertrauensstellung mit einem lokalen Active Directory verbinden können.

- Konfigurieren Sie Firewall-Regeln, die den Zugriff auf Active Directory vor nicht autorisierten Quellen schützen.

- Stellen Sie Managed Microsoft AD in einer einzelnen Region bereit und verbinden Sie es mit einer vorhandenen freigegebenen VPC.

- Erstellen Sie eine Verwaltungs-VM und fügen Sie sie der Domain hinzu.

- Verwenden Sie einen delegierten Administrator, um eine Verbindung zu Managed Microsoft AD herzustellen.

Architektur

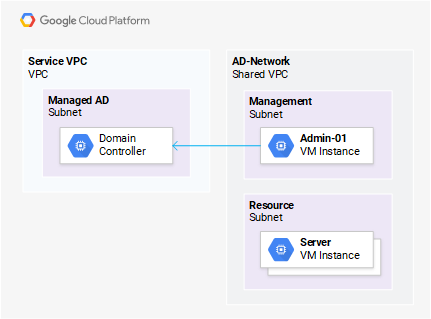

Damit VMs aus mehreren Projekten Active Directory verwenden können, benötigen Sie eine freigegebene VPC und drei separate Subnetze:

- Managed Microsoft AD-Subnetz: Wird von Managed Microsoft AD zum Ausführen von Domänencontrollern verwendet.

- Verwaltungssubnetz: Enthält Computer, die ausschließlich zum Verwalten von Active Directory verwendet werden.

- Ressourcensubnetze: Enthält Active Directory-Mitgliedsserver (z. B. Anwendungs- oder Datenbankserver). Jedes Ressourcensubnetz ist auf eine einzelne Region beschränkt. In diesem Handbuch erstellen Sie nur ein einzelnes Ressourcen-Subnetz. Sie können jedoch später zusätzliche Ressourcen-Subnetze hinzufügen, wenn Sie Server in mehreren Regionen bereitstellen möchten.

Um Sicherheitsrisiken zu verringern, stellen Sie eine Verwaltungs-VM mit einer internen RFC 1918-IP-Adresse und ohne Internetzugang bereit. Um sich bei VM-Instanzen anzumelden, verwenden Sie IAP-TCP-Tunneling.

Nach der bewährten Methode, separate Projekte für Verwaltung und Server zu verwenden, erstellen Sie zwei separate Projekte:

- VPC-Hostprojekt: Enthält die Shared VPC-Konfiguration sowie Managed Microsoft AD.

- Verwaltungsprojekt: Für die Verwaltung von Active Directory. In diesem Projekt erstellen Sie eine Verwaltungs-VM und konfigurieren damit Active Directory.

Hinweise

In diesem Lernprogramm wird eine freigegebene VPC verwendet, für die eine Google Cloud-Organisation erforderlich ist. Wenn Sie keine Organisation haben, erstellen Sie zuerst eine. Darüber hinaus erfordern einige Setup-Aktivitäten Verwaltungsrollen. Stellen Sie sicher, dass Ihnen die folgenden IAM-Rollen zugewiesen wurden, bevor Sie fortfahren.

In diesem Artikel wird davon ausgegangen, dass Sie einen Windows-Computer verwenden, auf dem die Google Cloud CLI installiert ist. Sie müssen einige der Schritte anpassen, wenn Sie ein anderes Betriebssystem verwenden.

Sammeln Sie abschließend die folgenden Informationen, bevor Sie beginnen:

- Projektnamen für das VPC-Hostprojekt und das Verwaltungsprojekt. Diese beiden Projekte spielen eine zentrale Rolle in Ihrer Bereitstellung. Wählen Sie daher Namen aus, die leicht zu erkennen sind, und befolgen Sie die Konventionen für Unternehmensnamen.

- Ordner zum Erstellen des VPC-Hostprojekts und des Verwaltungsprojekts in. Wenn Sie noch keinen geeigneten Ordner haben, sollten Sie einen separaten Unterordner für funktionsübergreifende Ressourcen und Dienste wie Active Directory erstellen.

- Ein DNS-Domänenname, der für die Gesamtstruktur-Stammdomäne der neuen Active Directory-Gesamtstruktur verwendet werden soll.

- Eine anfängliche Region, in der Ressourcen bereitgestellt werden sollen. Beachten Sie, dass Sie Managed Microsoft AD nur in einigen Regionen bereitstellen können (dies hat keinen Einfluss auf die allgemeine Verfügbarkeit Ihrer Domain, die in allen Regionen verfügbar ist, in denen Ihre VPC präsent ist). Konsultieren Sie die Best Practices für die Auswahl von Regionen, wenn Sie sich nicht sicher sind, welche Region Ihren Anforderungen am besten entspricht. Sie können die Bereitstellung später auf weitere Regionen ausweiten.

- Der Name der zu erstellenden freigegebenen VPC. Da die VPC für mehrere Projekte freigegeben wird, müssen Sie einen Namen auswählen, der leicht zu erkennen ist.

Subnetzbereiche für die folgenden Subnetze:

- Managed Microsoft AD-Subnetz: Muss mindestens /24 groß sein.

- Verwaltungssubnetz: Muss alle Verwaltungsserver aufnehmen. Ein Subnetzbereich mit einer Größe von /28 oder größer wird empfohlen.

- Ressourcensubnetz: Größe dieses Subnetzes so, dass es alle Server aufnehmen kann, die Sie in der ursprünglichen Region bereitstellen möchten.

Stellen Sie sicher, dass sich Ihre Subnetze nicht mit lokalen Subnetzen überschneiden, und lassen Sie ausreichend Platz für Wachstum.

Kosten

Das Lernprogramm verwendet abrechnungsfähige Komponenten von Google Cloud, einschließlich Compute Engine, Cloud DNS und Google Clouds Operations Suite. Informationen zum Berechnen der Kosten für das Ausfüllen dieses Lernprogramms finden Sie im Preisrechner. Stellen Sie sicher, dass Sie alle anderen Ressourcen enthalten, die für Ihre Bereitstellung spezifisch sind.

Einrichten des VPC-Netzwerks

Erstellen des VPC-Hostprojekts

Ein VPC-Hostprojekt wird verwendet, um eine gemeinsam genutzte VPC zu erstellen und die netzwerkbezogene Konfiguration wie Subnetze, Firewallregeln und Routen zu verwalten.

Öffnen Sie in der Google Cloud Console die Seite Ressourcen verwalten.

Wählen Sie aus der Drop-down-Liste Organisation oben links Ihre Organisation aus.

Klicken Sie auf Projekt erstellen und geben Sie die folgenden Einstellungen ein:

- Projektname: Die ID, die Sie als Projektname ausgewählt haben.

- Abrechnungskonto: Ihr Abrechnungskonto.

- Speicherort: Der Ordner, in dem das Projekt erstellt werden soll.

Klicken Sie auf Erstellen.

Schutz des Projekts vor versehentlichem Löschen

Durch das Löschen eines Projekts werden auch alle darin bereitgestellten Managed Microsoft AD-Domänen gelöscht. Zusätzlich zur Verwendung von IAM-Richtlinien, um den Zugriff auf das Projekt zu beschränken, sollten Sie das Projekt vor versehentlichem Löschen schützen.

Öffnen Sie Cloud Shell in der Google Cloud Console. Mit Cloud Shell erhalten Sie Zugriff auf die Befehlszeile in der Google Cloud Console. Außerdem enthält Cloud Shell die Google Cloud CLI und andere Tools, die Sie für die Google Cloud-Verwaltung benötigen. Cloud Shell kann mehrere Minuten für das Deployment benötigen.

Cloud Shell aktivierenInitialisieren Sie Variablen so, dass sie Ihren Organisationsnamen und die Projekt-ID des VPC-Hostprojekts enthalten:

ORG_NAME=[ORG-NAME] \ VPCHOST_PROJECT_ID=[PROJECT-ID]Ersetzen Sie

[ORG-NAME]durch den Namen Ihrer Organisation und[PROJECT-ID]durch die ID des VPC-Hostprojekts. Beispiel:ORG_NAME=example.com VPCHOST_PROJECT_ID=ad-host-123Führen Sie den folgenden Befehl aus, um die ID Ihrer Organisation nachzuschlagen, und ersetzen Sie

ORG-NAMEdurch den Namen Ihrer Organisation (z. B.example.com):ORG_ID=$(gcloud organizations list \ --filter="DISPLAY_NAME=$ORG_NAME" \ --format=value\(ID\)) && \ echo "ID of $ORG_NAME is $ORG_ID"Erzwingen Sie die

compute.restrictXpnProjectLienRemoval-Richtlinie für Ihre Organisation:gcloud resource-manager org-policies enable-enforce \ --organization $ORG_ID compute.restrictXpnProjectLienRemoval

Löschen der Standard-VPC

Compute Engine erstellt in jedem von Ihnen erstellten Projekt eine default VPC. Diese VPC wird im automatischen Modus konfiguriert. Dies bedeutet, dass für jede Region ein Subnetz vorab zugewiesen und automatisch ein Subnetzbereich zugewiesen wird.

Wenn Sie planen, die VPC mit einem lokalen Netzwerk zu verbinden, ist es unwahrscheinlich, dass die vordefinierten IP-Bereiche, die Compute Engine im automatischen Modus verwendet, Ihren Anforderungen entsprechen. Sie können sich mit vorhandenen IP-Bereichen überschneiden oder eine unzureichende Größe haben. Sie sollten die Standard-VPC löschen und durch eine benutzerdefinierte Modus-VPC ersetzen.

Kehren Sie zu Ihrer bestehenden Cloud Shell-Sitzung zurück.

Aktivieren Sie die Compute Engine -API im VPC-Hostprojekt:

gcloud services enable compute.googleapis.com --project=$VPCHOST_PROJECT_IDLöschen Sie alle Firewall-Regeln, die der

defaultVPC zugeordnet sind:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$VPCHOST_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$VPCHOST_PROJECT_IDLöschen Sie die Standard-VPC:

gcloud compute networks delete default --project=$VPCHOST_PROJECT_ID

Gemeinsame VPC und Subnetze erstellen

Nachdem die default VPC gelöscht wurde, können Sie jetzt die benutzerdefinierte VPC erstellen (Sie werden diese später in eine gemeinsam genutzte VPC umwandeln).

Kehren Sie zu Ihrer bestehenden Cloud Shell-Sitzung zurück.

Erstellen Sie Variablen für den VPC-Namen, die Anfangsregion und die Subnetzbereiche:

SHAREDVPC_NAME=[NAME] \ SUBNET_REGION=[REGION] \ SUBNET_RANGE_MANAGEMENT=[MANAGEMENT-RANGE] \ SUBNET_RANGE_RESOURCES=[RESOURCES-RANGE] \ SUBNET_RANGE_MANAGEDAD=[MANAGED-AD-RANGE] \ SUBNET_RANGE_ONPREMAD=[ONPREM-AD-RANGE]Ersetzen Sie die Platzhaltervariablen durch Folgendes:

[NAME]mit einem Namen wiead-network-env-test.[REGION]mit der Region, in der die Active Directory-Domänencontroller bereitgestellt werden sollen. Sie können die VPC und Ihre Domain jederzeit erweitern, um weitere Regionen abzudecken.[MANAGEMENT-RANGE]mit dem Subnetzbereich, der für das Management-Subnetz verwendet werden soll.[RESOURCES-RANGE]mit dem Subnetzbereich, der für das Ressourcen-Subnetz verwendet werden soll.[MANAGED-AD-RANGE]mit dem Subnetzbereich, der für das Managed Microsoft AD-Subnetz verwendet werden soll.[ONPREM-AD-RANGE]mit dem Subnetzbereich, der für das On-Prem-AD-Subnetz verwendet werden soll.

Beispiel:

SHAREDVPC_NAME=ad-network \ SUBNET_REGION=us-central1 \ SUBNET_RANGE_MANAGEMENT=10.0.0.0/24 \ SUBNET_RANGE_RESOURCES=10.0.1.0/24 \ SUBNET_RANGE_MANAGEDAD=10.0.2.0/24 \ SUBNET_RANGE_ONPREMAD=192.168.0.0/24Aktivieren Sie das VPC-Hostprojekt, um eine gemeinsam genutzte VPC zu hosten:

gcloud compute shared-vpc enable $VPCHOST_PROJECT_IDErstellen Sie ein neues VPC-Netzwerk im benutzerdefinierten Modus:

gcloud compute networks create $SHAREDVPC_NAME \ --subnet-mode=custom \ --project=$VPCHOST_PROJECT_IDErstellen Sie das Verwaltungs- und Ressourcensubnetz und aktivieren Sie Private Google Access, damit Windows aktiviert werden kann, ohne den VMs direkten Internetzugang zu gewähren.

gcloud compute networks subnets create $SUBNET_REGION-management \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_MANAGEMENT \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID && \ gcloud compute networks subnets create $SUBNET_REGION-resources \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_RESOURCES \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID

Sichern der freigegebenen VPC

Ihr VPC-Hostprojekt enthält jetzt eine gemeinsam genutzte VPC mit zwei Subnetzen. Durch Anhängen von Serviceprojekten an diese freigegebene VPC können Sie die freigegebene VPC für die Verwendung in mehreren Projekten verfügbar machen.

Anstatt Mitgliedern von Serviceprojekten die Berechtigung zur Verwendung aller Subnetze der freigegebenen VPC zu erteilen, sollten Sie den Zugriff über das Subnetz gewähren.

Gewähren Sie aus Sicherheitsgründen nur einer kleinen Gruppe von Verwaltungsmitarbeitern das Recht, auf das Verwaltungssubnetz zuzugreifen. Dadurch wird sichergestellt, dass das Subnetz nur zur Verwaltung von Active Directory verwendet wird. Sie können eine mildere Zugriffssteuerung auf das Ressourcen-Subnetz anwenden.

Firewallregeln erstellen

Bevor Sie Active Directory bereitstellen, müssen Sie Firewall-Regeln erstellen, mit denen Sie es verwalten und verwenden können.

Kehren Sie zu Ihrer bestehenden Cloud Shell-Sitzung zurück.

Aktivieren Sie die Firewall-Protokollierung für eingehenden Datenverkehr, damit alle fehlgeschlagenen Zugriffsversuche protokolliert werden:

gcloud compute firewall-rules create deny-ingress-from-all \ --direction=INGRESS \ --action=deny \ --rules=tcp:0-65535,udp:0-65535 \ --enable-logging \ --source-ranges=0.0.0.0/0 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 65000Sie verwalten Active Directory mithilfe eines dedizierten Verwaltungsservers, der im Verwaltungssubnetz bereitgestellt wird. Da dieser Server ohne externe IP-Adresse bereitgestellt wird, müssen Sie die IAP-TCP-Weiterleitung verwenden, um eine Verbindung zum Server herzustellen.

Erstellen Sie die folgende Firewall-Regel, um den RDP-Eingang von IAP zu ermöglichen:

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --enable-logging \ --source-ranges=35.235.240.0/20 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 10000

Ihre freigegebene VPC kann jetzt für die Bereitstellung von Managed Microsoft AD verwendet werden.

Active Directory bereitstellen

Managed Microsoft AD übernimmt die Bereitstellung und Wartung von Active Directory-Domänencontrollern. Die folgenden Rollen werden auf den Domänencontrollern bereitgestellt:

- Active Directory Domain Services

- DNS

Die Domänencontroller werden außerhalb Ihres Projekts bereitgestellt und werden in Ihrem Projekt nicht als VM-Instanzen angezeigt. Um die Domänencontroller für Sie verfügbar zu machen, werden die folgenden Änderungen auf Ihr Projekt angewendet, wenn Sie Managed Microsoft AD bereitstellen:

- VPC-Peering wird Ihrer VPC hinzugefügt. Dadurch wird Ihre VPC mit der Service-VPC verbunden, die die Domänencontroller enthält.

- Im Projekt wird eine Cloud DNS Private DNS Peered Zone erstellt. Es leitet DNS-Abfragen, die Ihrer Active Directory-Domain entsprechen, an den DNS-Dienst weiter, der als Teil von Managed Microsoft AD ausgeführt wird.

Da Sie eine freigegebene VPC verwenden, müssen Sie Managed Microsoft AD im VPC-Hostprojekt bereitstellen, damit Active Directory für alle Dienstprojekte verwendet werden kann.

Erstellen der Active Directory-Gesamtstruktur und -Domain

Führen Sie die folgenden Schritte aus, um Managed Microsoft AD in dem im vorherigen Teil des Handbuchs erstellten VPC-Hostprojekt bereitzustellen:

Kehren Sie in der Google Cloud Console zu Cloud Shell zurück.

Initialisieren Sie eine Variable, die den Gesamtstruktur-Stammdomänennamen der neuen zu erstellenden Active Directory-Gesamtstruktur enthält. Informationen zur Auswahl eines Namens finden Sie in den Microsoft-Namenskonventionen.

AD_DNS_DOMAIN=[AD-DNS-NAME]Beispiel:

AD_DNS_DOMAIN=cloud.example.comAktivieren Sie Cloud DNS im VPC-Hostprojekt:

gcloud services enable dns.googleapis.com --project $VPCHOST_PROJECT_IDAktivieren Sie die Managed Microsoft AD-API im VPC-Hostprojekt:

gcloud services enable managedidentities.googleapis.com --project $VPCHOST_PROJECT_IDStellen Sie die Domänencontroller bereit und erstellen Sie eine neue Gesamtstruktur:

gcloud active-directory domains create $AD_DNS_DOMAIN \ --admin-name=SetupAdmin \ --reserved-ip-range=$SUBNET_RANGE_MANAGEDAD \ --region=$SUBNET_REGION \ --authorized-networks=projects/$VPCHOST_PROJECT_ID/global/networks/$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_IDWarten Sie 15 bis 20 Minuten, bis der Befehl abgeschlossen ist.

Der vorherige Befehl erstellt einen anfänglichen Active Directory-Nutzer mit dem Namen

SetupAdmin@[AD_DNS_DOMAIN]für Sie. Dieser Nutzer hat Administratorrechte delegiert, mit denen Sie die Konfiguration der neuen Active Directory-Gesamtstruktur abschließen können.Führen Sie den folgenden Befehl aus, um die Anmeldeinformationen des Nutzers anzuzeigen. Sie müssen bestätigen, dass das Kennwort sicher auf dem Bildschirm angezeigt wird.

gcloud active-directory domains reset-admin-password $AD_DNS_DOMAIN \ --project=$VPCHOST_PROJECT_IDKopieren Sie das Passwort. Sie werden es später brauchen.

Das Kennwort kann von Projektbesitzern und Projekteditoren des VPC Host-Projekts jederzeit zurückgesetzt werden.

Managementprojekt erstellen

Die von Managed Microsoft AD erstellte Active Directory-Gesamtstruktur und Gesamtstruktur-Stammdomäne ist jetzt voll funktionsfähig, und Sie haben einen ersten Nutzer (SetupAdmin), der die weitere Konfiguration vornimmt. Da auf Managed Microsoft AD-Domänencontroller nicht direkt über RDP zugegriffen werden kann, muss jede Konfiguration über eine Verwaltungs-VM durchgeführt werden.

Sie erstellen diese VM-Instanz in einem Projekt für die Active Directory-Verwaltung und verbinden die VM-Instanz mit dem Verwaltungssubnetz der freigegebenen VPC.

Nach dem Beitritt zur Domain können Sie die Remoteserver-Verwaltungstools, die Gruppenrichtlinien-Verwaltungskonsole und PowerShell verwenden, um Active Directory- und Active Directory-bezogene Ressourcen zu verwalten.

So erstellen Sie das Verwaltungsprojekt:

- Öffnen Sie in der Google Cloud Console die Seite Ressourcen verwalten.

- Wählen Sie aus der Drop-down-Liste Organisation oben links Ihre Organisation aus.

- Klicken Sie auf Projekt erstellen und füllen Sie die folgenden Felder aus:

- Projektname: Die ID, die Sie als Projektname ausgewählt haben.

- Abrechnungskonto: Ihr Abrechnungskonto. Wenn Sie Zugriff auf mehrere Rechnungskonten haben, überprüfen Sie Ihre internen Richtlinien für jedes dieser Konten und wählen Sie das entsprechende Konto aus.

- Speicherort: Ein Ordner, in dem das Projekt erstellt werden soll.

- Klicken Sie auf Erstellen.

Das Verwaltungsprojekt enthält VM-Instanzen für die Verwaltung von Active Directory. Im gestuften Verwaltungsmodell bedeutet dies, dass sich Nutzer mit hohen Berechtigungen ab Stufe 0 bei diesen VM-Instanzen anmelden.

Diese Instanzen können attraktive Ziele für Angreifer sein. Sie bieten möglicherweise die Möglichkeit, Kennwörter, Kennwort-Hashes oder Kerberos-Token zu erfassen. Da diese Anmeldeinformationen über Administratorzugriff auf Active Directory verfügen, können sie zur Gefährdung der Domain verwendet werden.

VM-Instanzen im Verwaltungsprojekt sollten gleichwertig mit Workstations mit privilegiertem Zugriff behandelt werden. Dies impliziert:

- Nur einer kleinen Gruppe von Verwaltungsmitarbeitern sollten Berechtigungen zum Anmelden bei diesen Instanzen gewährt werden (ob über RDP oder auf andere Weise).

- Der Zugriff auf das enthaltende Verwaltungsprojekt sollte mit Mindestberechtigung gewährt werden. Nur einigen wenigen Nutzern sollte gestattet sein, Ressourcen im Google Cloud-Projekt anzuzeigen und darauf zuzugreifen.

Lesen Sie die Best Practices zur Steuerung des Zugriffs auf Ressourcen, um mehr über die Sicherheit eines Google Cloud-Projekts zu erfahren.

Verwenden der freigegebenen VPC anstelle der Standard-VPC

Das Managementprojekt verfügt derzeit über eine eigene default VPC. Da Sie stattdessen eine freigegebene VPC verwenden, können Sie diese VPC löschen.

Kehren Sie in der Google Cloud Console zu Cloud Shell zurück.

Initialisieren Sie eine Variable, die die Projekt-ID des Verwaltungsprojekts enthält (ersetzen Sie

[MANAGEMENT_PROJECT_ID]durch die Projekt-ID des gerade erstellten Verwaltungsprojekts):MANAGEMENT_PROJECT_ID=[MANAGEMENT_PROJECT_ID]Aktivieren Sie die Compute Engine -API im VPC-Hostprojekt:

gcloud services enable compute.googleapis.com \ --project=$MANAGEMENT_PROJECT_IDLöschen Sie alle Firewall-Regeln, die der

defaultVPC zugeordnet sind:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$MANAGEMENT_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$MANAGEMENT_PROJECT_IDLöschen Sie die

defaultVPC:gcloud compute networks delete default --project=$MANAGEMENT_PROJECT_IDVerknüpfen Sie das Verwaltungsprojekt mit der freigegebenen VPC:

gcloud compute shared-vpc associated-projects add $MANAGEMENT_PROJECT_ID \ --host-project=$VPCHOST_PROJECT_ID

Das Verwaltungsprojekt ist jetzt ein -Dienstprojekt, und Sie können die freigegebene VPC innerhalb des Verwaltungsprojekts verwenden.

Verbindung zu Active Directory herstellen

Sie können jetzt eine erste Verwaltungs-VM-Instanz erstellen und diese mit Active Directory verknüpfen. Mit dieser VM können Sie Ihre Active Directory-Gesamtstruktur und die Gesamtstruktur-Stammdomäne konfigurieren.

Erstellen einer Verwaltungs-VM

Gehen Sie folgendermaßen vor, um eine Verwaltungs-VM-Instanz zu erstellen:

- Kehren Sie in der Google Cloud Console zu Cloud Shell zurück.

Erstellen Sie eine neue VM-Instanz unter Windows Server 2019 mit Remoteserver-Verwaltungstools (RSAT), DNS-Serververwaltungstools und vorinstallierter Gruppenrichtlinien-Verwaltungskonsole (GPMC).

Da Sie über die IAP-TCP-Weiterleitung auf den Computer zugreifen, muss der Instanz keine externe IP-Adresse zugewiesen werden.

gcloud compute instances create admin-01 \ --image-family=windows-2019 \ --image-project=windows-cloud \ --machine-type=n1-standard-2 \ --no-address \ --zone=$SUBNET_REGION-a \ --subnet=projects/$VPCHOST_PROJECT_ID/regions/$SUBNET_REGION/subnetworks/$SUBNET_REGION-management \ --project=$MANAGEMENT_PROJECT_ID \ --metadata="sysprep-specialize-script-ps1=Install-WindowsFeature -Name RSAT-AD-Tools;Install-WindowsFeature -Name GPMC;Install-WindowsFeature -Name RSAT-DNS-Server"Führen Sie den folgenden Befehl aus, um den Startvorgang zu beobachten.

gcloud compute instances tail-serial-port-output admin-01 \ --zone=$SUBNET_REGION-a \ --project=$MANAGEMENT_PROJECT_IDWarten Sie etwa drei Minuten, bis die Ausgabe

Instance setup finishedangezeigt wird, und drücken Sie dann STRG + C. Die VM-Instanzen sind jetzt einsatzbereit.Erstellen Sie einen lokalen SAM-Nutzer

LocalAdminfür die Instanz:gcloud compute reset-windows-password admin-01 \ --user=LocalAdmin \ --project=$MANAGEMENT_PROJECT_ID \ --zone=$SUBNET_REGION-a \ --quietKopieren Sie das Passwort. Sie werden es später brauchen.

Beitritt der Verwaltungs-VM zur Domain

Sie können sich jetzt bei der Verwaltungs-VM anmelden und diese mit Active Directory verbinden

Öffnen Sie auf Ihrer lokalen Windows-Workstation eine Eingabeaufforderung (

cmd).Wenn Sie

gcloudzum ersten Mal auf Ihrer lokalen Workstation verwenden, müssen Sie zuerst authentifizieren.Führen Sie den folgenden Befehl aus, um einen IAP-TCP-Tunnel von Ihrer lokalen Workstation zur

admin-01VM einzurichten, und ersetzen Sie[MANAGEMENT_PROJECT_ID]durch die ID des Verwaltungsprojekts.gcloud compute start-iap-tunnel admin-01 3389 ^ --local-host-port=localhost:13389 ^ --project=[MANAGEMENT_PROJECT_ID]Warten Sie, bis die folgende Ausgabe angezeigt wird

Listening on port [13389]`Der Tunnel ist jetzt betriebsbereit.

Öffnen Sie den Client Windows-Remotedesktopverbindung (

mstsc.exe).Klicken Sie auf Show Options.

Die folgenden Werte eingeben:

- Computer:

localhost:13389 - Nutzername:

localhost\LocalAdmin

- Computer:

Klicken Sie auf Verbinden.

Fügen Sie im Dialogfeld Geben Sie Ihre Anmeldeinformationen ein das Kennwort ein, das Sie zuvor für den lokalen

LocalAdminNutzer generiert haben. Klicken Sie dann auf OK.Da Sie keine RDP-Zertifikate für die Verwaltungs-VM eingerichtet haben, wird eine Warnmeldung angezeigt, die angibt, dass die Identität des Remotecomputers nicht überprüft werden kann. Schließen Sie diese Warnung, indem Sie auf Ja klicken.

Sie sollten jetzt den Windows Server-Desktop der

admin-01VM sehen.Klicken Sie mit der rechten Maustaste auf die Schaltfläche Start (oder drücken Sie Win + X) und klicken Sie auf Eingabeaufforderung (Administrator).

Bestätigen Sie die Eingabeaufforderung für erhöhte Rechte durch Klicken auf Ja.

Starten Sie an der Eingabeaufforderung mit erhöhten Rechten eine PowerShell-Sitzung, indem Sie

powershellausführen.Führen Sie den folgenden Befehl aus, um einen Domänenbeitritt zu initiieren.

Add-Computer -DomainName [AD-DNS-NAME]Ersetzen Sie

[AD-DNS-NAME]durch den DNS-Namen des DNS-Namens für die Gesamtstruktur-Stammdomäne.Geben Sie im Dialogfeld Windows PowerShell-Anmeldeinformationsanforderung die folgenden Werte ein:

- Nutzername:

SetupAdmin - Kennwort: Geben Sie das Kennwort ein, das bei der Bereitstellung von Managed Microsoft AD für

SetupAdminerstellt wurde. Verwenden Sie nicht das Passwort des lokalenLocalAdminNutzers.

- Nutzername:

Starten Sie den Computer neu, indem Sie

Restart-Computerausführen. Warten Sie etwa eine Minute, bis die VM neu gestartet wurde.

Starten von Active Directory-Nutzern und -Computern

Die Verwaltungs-VM ist jetzt Mitglied Ihrer Active Directory-Domain. Sie können damit Active Directory verwalten:

- Öffnen Sie auf Ihrer lokalen Windows-Workstation den Client Windows-Remotedesktopverbindung (

mstsc.exe). - Klicken Sie auf Show Options.

- Geben Sie die folgenden Werte ein:

- Computer:

localhost:13389 - Nutzername:

SetupAdmin@[AD-DNS-NAME]. Ersetzen Sie[AD-DNS-NAME]durch den DNS-Namen des DNS-Namens für die Gesamtstruktur-Stammdomäne.

- Computer:

- Klicken Sie auf Verbinden.

- Fügen Sie im Dialogfeld Geben Sie Ihre Anmeldeinformationen ein das Kennwort ein, das Sie zuvor für den Nutzer

SetupAdmingeneriert haben. Klicken Sie dann auf OK. - Da Sie keine RDP-Zertifikate für die Verwaltungs-VM eingerichtet haben, wird eine Warnmeldung angezeigt, die angibt, dass die Identität des Remotecomputers nicht überprüft werden kann. Schließen Sie diese Warnung, indem Sie auf Ja klicken.

- Sie sollten jetzt den Windows Server-Desktop der

admin-01VM sehen. - Klicken Sie mit der rechten Maustaste auf die Schaltfläche Start (oder drücken Sie Win + X) und wählen Sie Ausführen.

- Geben Sie

dsa.mscein und klicken Sie auf OK.

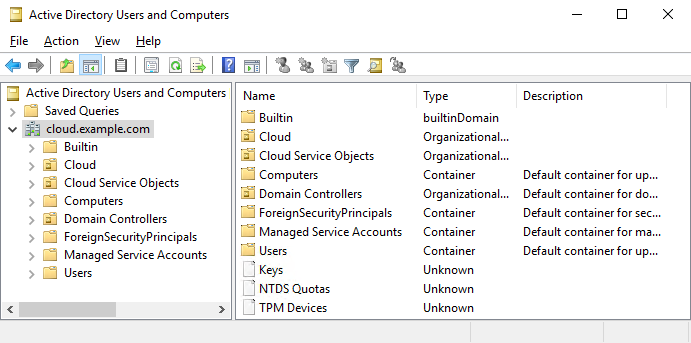

Sie sollten nun die Active Directory-Nutzer und -Computer sehen:

Glückwunsch! Sie sind mit Ihrer Managed Microsoft AD-Domain verbunden!

Bereinigen

Wenn Sie nicht vorhaben, die Ressourcen aus diesem Lernprogramm in Zukunft zu verwenden, bereinigen Sie sie, damit Ihnen keine Kosten in Rechnung gestellt werden.

Löschen der Active Directory-Gesamtstruktur und -Domain

Öffnen Sie Cloud Shell in der Google Cloud Console.

Führen Sie den folgenden Befehl aus, um die Active Directory-Gesamtstruktur und -Domain zu löschen, und ersetzen Sie

[AD_DNS_DOMAIN]durch den DNS-Domänennamen, der für die Managed Microsoft AD-Domain verwendet wird, und[VPCHOST_PROJECT_ID]durch die ID Ihres VPC-Hostprojekts:gcloud active-directory domains delete [AD_DNS_DOMAIN] \ --project=[VPCHOST_PROJECT_ID]

Verwaltungsprojekt löschen

- Öffnen Sie in der Google Cloud Console die Seite Projekte.

- Wählen Sie in der Projektliste das Verwaltungsprojekt aus und klicken Sie auf Löschen.

- Geben Sie im Dialogfeld die Projekt-ID ein und klicken Sie auf Herunterfahren, um das Projekt zu löschen.

Löschen des VPC-Hostprojekts

- Öffnen Sie in der Google Cloud Console die Seite Projekte.

- Wählen Sie in der Projektliste das VPC-Hostprojekt aus und klicken Sie auf Löschen.

- Geben Sie im Dialogfeld die Projekt-ID ein und klicken Sie auf Herunterfahren, um das Projekt zu löschen.

Nächste Schritte

- Erfahren Sie, wie Sie die Zugriffsebenen und conditions verwenden, um den Zugriff auf Ressourcen über IAP einzuschränken.

- Schützen Sie das Verwaltungsprojekt vor versehentlichem Löschen, indem Sie ein Pfandrecht auf das Projekt setzen.