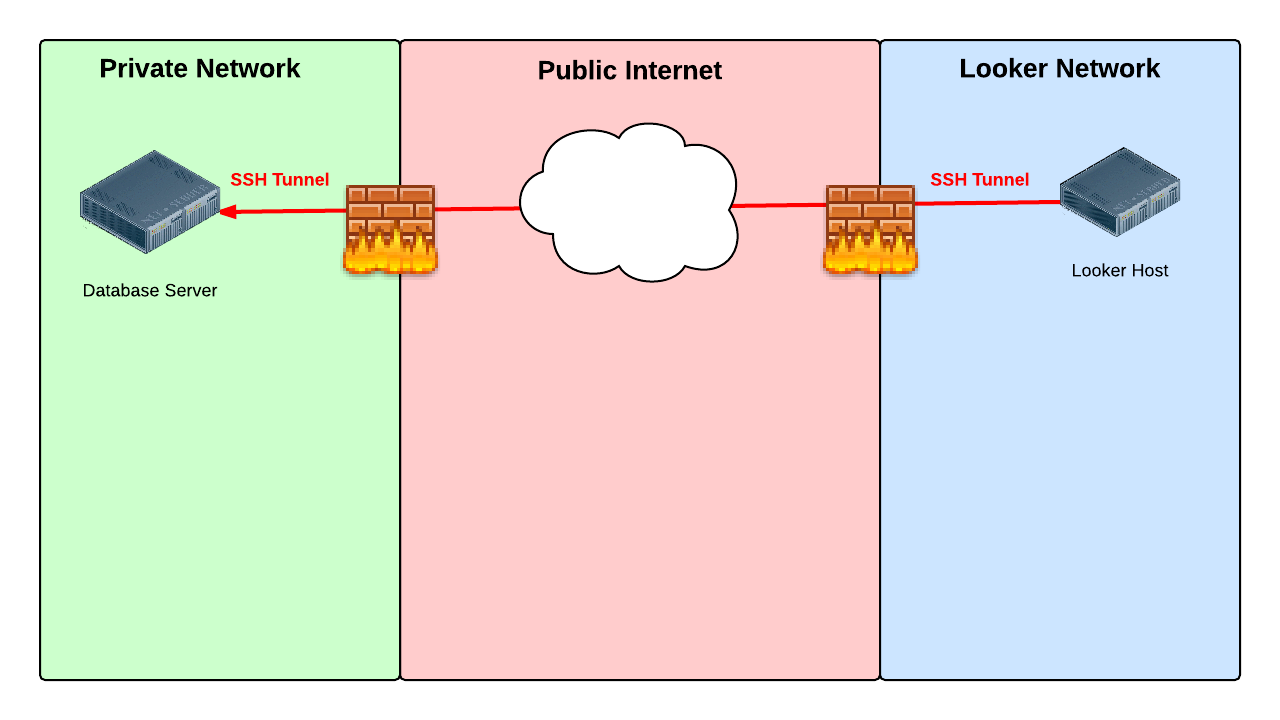

要实现最强大的 Looker 和数据库之间的加密,您可以创建一个隧道服务器或数据库服务器本身来创建一个 SSH 隧道。

SSH 隧道不适用于缺少单个主机地址的数据库,例如 Google BigQuery 和 Amazon Athena 数据库。BigQuery 和 Athena 用户应直接跳转到数据库配置。

第 1 步:选择终止隧道的主机

要为您的数据库设置 SSH 隧道访问权限,第一步是选择将用于终止隧道的主机。隧道可以在数据库主机本身或单独的主机(隧道服务器)上终止。

使用数据库服务器

在不使用隧道服务器的情况下,Looker 通过公共互联网通过 SSH 隧道直接连接到您的数据库服务器。终止数据库具有简单易用的优势。减少主机需求,因此不会增加额外的机器及其相关费用。如果您的数据库服务器所在的互联网未直接访问互联网,则此选项可能不可行。

使用隧道服务器

当您使用隧道服务器时,Looker 会通过受限网络上的单独隧道服务器连接到您的数据库服务器。在单独的服务器上终止隧道的好处是无法将您的数据库服务器从互联网访问。如果隧道服务器被破解,则只需再执行一步即可从数据库服务器中移除。建议您从隧道服务器中移除所有非必要的软件和用户,并使用 IDS 等工具密切监控。

隧道服务器可以是任何具备下列特点的 Unix/Linux 主机:

- 可以使用 SSH 从互联网访问

- 可以访问数据库

第 2 步:创建 IP 许可名单

第二步是允许网络流量通过 SSH(通常位于 TCP 端口 22)上到达隧道服务器或数据库主机。

允许托管您 Looker 实例的区域中列出的每个 IP 地址的网络流量。默认情况下,这将是美国。

在 Google Cloud 上托管的实例

默认情况下,Looker 托管的实例托管在 Google Cloud 上。对于托管在 Google Cloud 上的实例,请将与您的区域匹配的 IP 地址添加到许可名单。

点击此处获取 Google Cloud 上托管的实例的完整 IP 地址列表

美国南卡罗来纳州蒙克斯科纳 (us-east1)

34.75.58.12335.196.30.11035.243.254.16634.111.239.10235.237.174.1734.73.200.23535.237.168.216

美国北弗吉尼亚州阿什本 (us-east4)

35.221.30.17735.245.82.7335.194.74.18535.245.177.11234.86.118.23934.86.52.18835.221.3.16335.245.211.10934.86.136.19034.86.214.22635.221.62.21834.86.34.13535.236.240.16834.150.212.934.150.174.5434.85.200.21734.145.147.14635.245.20.1634.145.139.2234.150.217.2035.199.35.17635.245.72.3535.236.220.22534.150.180.9434.85.187.175

美国爱荷华州康瑟尔布拉夫斯 (us-central1)

34.69.207.17634.70.128.7435.239.118.197104.154.21.23135.192.130.12635.184.100.5134.172.2.22734.71.191.21034.173.109.50

美国俄勒冈州达尔斯 (us-west1)

34.82.120.2535.247.5.9935.197.64.5735.233.172.2335.233.249.16035.247.55.3335.247.117.035.247.61.15134.82.193.21535.233.222.22634.83.94.15135.203.184.4834.83.138.10535.197.35.18834.127.116.8534.145.90.8334.127.41.19934.82.57.22535.197.66.24434.105.127.12235.233.191.8434.145.93.130

美国加利福尼亚州洛杉矶 (us-west2)

35.236.22.7735.235.83.17735.236.51.71

加拿大魁北克省蒙特利尔 (northamerica-northeast1)

35.234.253.10335.203.46.25534.152.60.21035.234.252.15035.203.0.635.203.96.235

英国伦敦 (europe-west2)

35.189.94.10535.246.36.6735.234.140.7734.142.77.1834.105.131.13334.89.54.8434.89.124.13934.89.25.534.105.209.4434.105.181.13335.242.138.13334.105.219.15434.89.127.5135.246.10.20635.189.111.17335.197.222.22034.105.198.15135.246.117.5834.142.123.9634.105.176.20935.189.95.16734.89.55.235.197.199.2035.242.174.15834.89.3.120

德国法兰克福 (europe-west3)

34.159.224.18734.159.10.5934.159.72.7735.242.243.25534.159.247.21135.198.128.12634.89.159.13834.159.253.10334.159.244.43

印度孟买 (asia-south1)

34.93.221.13735.244.24.19835.244.52.179

荷兰埃姆斯哈文 (europe-west4)

35.204.118.2835.204.216.734.90.52.19135.204.176.2934.90.199.9534.90.145.226

台湾彰化 (asia-east1)

104.199.206.20934.80.173.21235.185.137.114

日本东京 (asia-northeast1)

34.85.3.19834.146.68.20334.84.4.21835.200.82.7234.84.163.2734.85.31.212

新加坡裕廊西 (asia-southeast1)

34.143.210.11634.143.132.20634.87.134.20235.197.143.535.247.186.6834.142.215.2635.198.246.81

印度尼西亚雅加达 (asia-southeast2)

34.101.158.8834.101.157.23834.101.184.52

澳大利亚悉尼 (australia-southeast1)

34.87.195.3634.116.85.14034.151.78.4835.189.13.2935.189.9.8135.244.68.217

巴西奥萨斯库(圣保罗)(southamerica-east1)

34.151.199.20135.199.122.1934.95.180.12234.95.168.3834.151.235.24134.95.181.19

托管在 Amazon Elastic Kubernetes Service (Amazon EKS) 上的实例

对于托管在 Amazon EKS 上的实例,请将与您的区域匹配的 IP 地址添加到许可名单。点击此处获取托管在 Amazon EKS 上的实例的完整 IP 地址列表

美国东部(北弗吉尼亚 (us-east-1)

18.210.137.13054.204.171.25350.17.192.8754.92.246.22375.101.147.9718.235.225.16352.55.239.16652.86.109.6854.159.176.1993.230.52.22054.211.95.15052.55.10.236184.73.10.8552.203.92.11452.3.47.18952.7.255.5454.196.92.552.204.125.24434.200.64.24318.206.32.25454.157.231.7654.162.175.24454.80.5.1735.168.173.23852.44.187.2218.213.96.4023.22.133.20634.239.90.16934.236.92.873.220.81.24154.197.142.23834.200.121.563.83.72.4154.159.42.1443.229.81.10134.225.255.22054.162.193.16534.235.77.1173.233.169.6354.87.86.11318.208.86.2952.44.90.201

美国东部 (俄亥俄州) (us-east-2)

3.135.171.2918.188.208.2313.143.85.223

美国西部(俄勒冈)(us-west-2)

44.237.129.3254.184.191.25035.81.99.30

加拿大(中部)(ca-central-1)

52.60.157.6135.182.169.2552.60.59.12835.182.207.12815.222.172.643.97.27.5135.183.191.13315.222.86.12352.60.52.14

欧洲(爱尔兰)(eu-west-1)

54.74.243.24654.195.216.9554.170.208.6752.49.220.10352.31.69.11734.243.112.7652.210.85.11052.30.198.16334.249.159.11252.19.248.17654.220.245.17154.247.22.227176.34.116.19754.155.205.15952.16.81.13954.75.200.18834.248.52.454.228.110.3234.248.104.9854.216.117.22552.50.172.40

欧洲(法兰克福)(eu-central-1)

18.157.231.10818.157.207.3318.157.64.19818.198.116.1333.121.148.1783.126.54.154

亚太地区(东京)(ap-northeast-1)

54.250.91.5713.112.30.11054.92.76.241

亚太地区(悉尼)(ap-southeast-2)

13.238.132.1743.105.238.713.105.113.36

南美洲(圣保罗)(sa-east-1)

54.232.58.18154.232.58.98177.71.134.208

在 Microsoft Azure 上托管的实例

对于在 Azure 上托管的实例,请将与您的区域匹配的 IP 地址添加到许可名单。旧式托管

这些 IP 地址适用于在 AWS 上托管且在 2020 年 7 月 7 日之前创建的所有实例。点击此处可查看旧版托管的 IP 地址的完整列表

美国(AWS 默认)

54.208.10.16754.209.116.19152.1.5.22852.1.157.15654.83.113.5

加拿大

99.79.117.12735.182.216.56

亚洲

52.68.85.4052.68.108.109

爱尔兰

52.16.163.15152.16.174.170

德国

18.196.243.9418.184.246.171

澳大利亚

52.65.128.17052.65.124.87

南美洲

52.67.8.10354.233.74.59

第 3 步:SSH 隧道

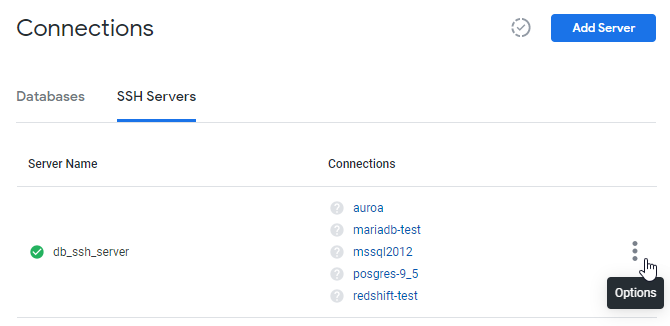

如果启用了 SSH 服务器标签页,请按照本页面上的说明将 SSH 服务器配置信息添加到 Looker 中。

如果实例部署在 Kubernetes 基础架构上,且已启用将 SSH 服务器配置信息添加到 Looker 实例的功能,则 SSH 服务器选项可用。如果您的 Looker 实例未启用此选项,而您希望启用它,请与 Google Cloud 销售专员联系或打开支持请求。

在 Looker 管理部分的连接页面中,选择 SSH 服务器标签页。

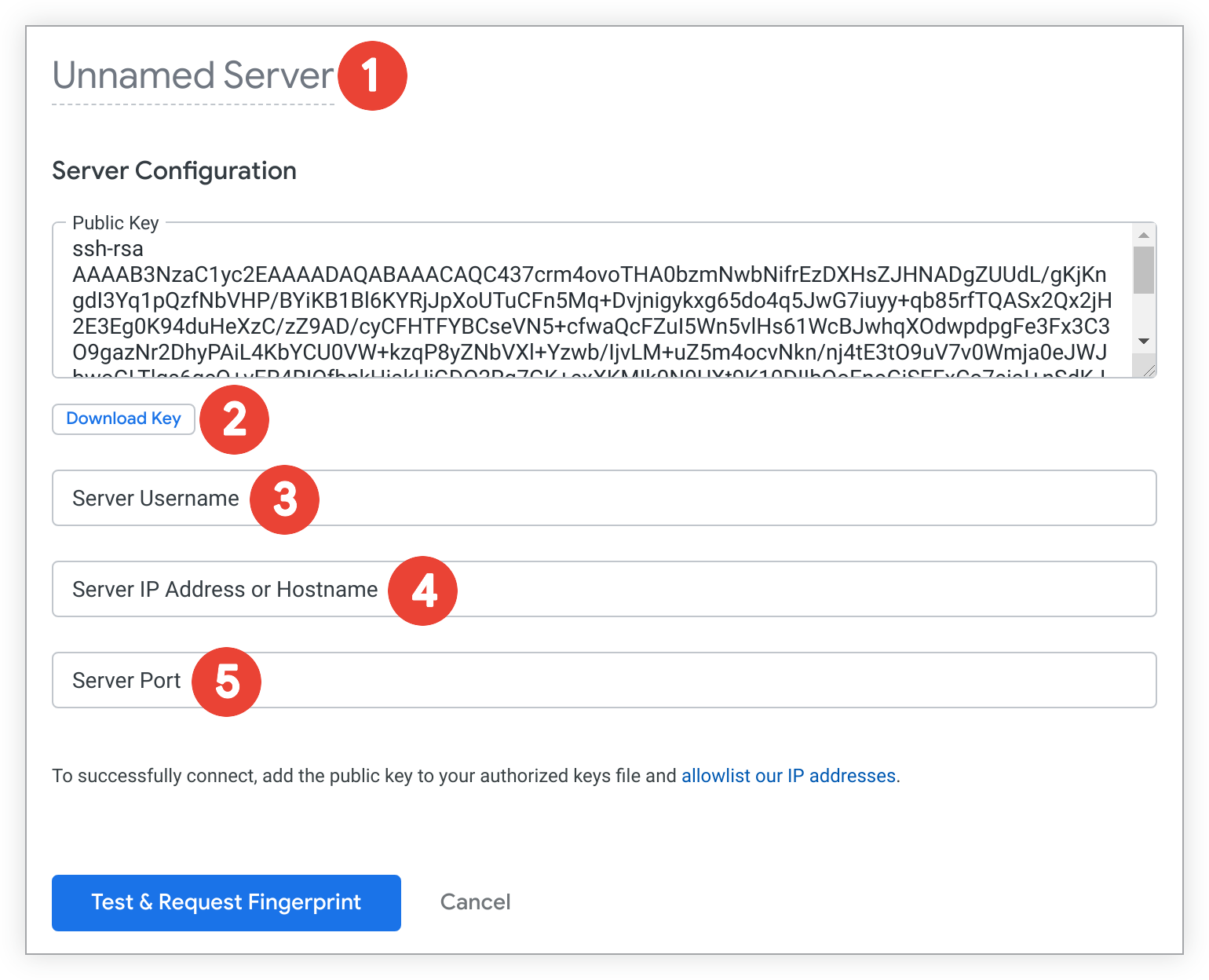

然后选择添加服务器。Looker 会显示添加 SSH 服务器页面:

- 输入 SSH 服务器配置的名称。

- 选择 Download Key,将公钥下载到文本文件。请务必保存此文件,因为您稍后需要将公钥添加到 SSH 服务器的授权密钥文件中。

- 输入 Looker 将用于连接到 SSH 服务器的用户名。

- 输入 SSH 服务器 IP 地址或主机名。

- 输入用于连接到 SSH 服务器的端口号。

第 4 步:准备隧道主机

将公钥添加到 authorized_keys 文件

要对 SSH 隧道会话进行身份验证,Looker 需要使用唯一的公钥(Looker 不支持使用密码登录)。如果您的实例启用了 SSH 服务器标签页,您可以在输入 SSH 配置信息时选择下载密钥按钮,从而将公钥下载到文本文件。如果您是在 Looker 分析师的帮助下配置 SSH 隧道,您的 Looker 分析师将为您提供一个唯一的公钥。

您需要创建主机 looker 并将 Looker 公钥添加到 Looker .ssh/authorized_keys 文件中,从而准备好主机(数据库服务器或隧道服务器)。具体方法如下:

在命令行中,创建一个名为

looker的组:sudo groupadd looker创建用户

looker及其主目录:sudo useradd -m -g looker looker切换到

looker用户:sudo su - looker创建

.ssh目录:mkdir ~/.ssh设置权限:

chmod 700 ~/.ssh切换到

.ssh目录:cd ~/.ssh创建

authorized_keys文件:touch authorized_keys设置权限:

chmod 600 authorized_keys

使用您喜爱的文本编辑器,将 Looker 分析师提供的 SSH 密钥添加到 authorized_keys 文件中。密钥必须始终位于一行中。在某些情况下,当您从电子邮件中检索该密钥时,您的电子邮件客户端将插入换行符。如果不移除,则无法建立 SSH 隧道。

将 ssh-rsa 添加到您的 sshd_config 文件中

OpenSSH 默认已停用 ssh-rsa,这可能会在设置 SSH 隧道时导致错误。如需解决此问题,请将 ssh-rsa 添加到您服务器接受的算法列表中。具体方法如下:

- 修改

sshd_config文件。通常可以在以下位置找到它:~/etc/ssh/sshd_config。 请将以下内容添加到

sshd_config文件:HostKeyAlgorithms +ssh-rsa PubKeyAcceptedAlgorithms +ssh-rsa

隧道安全注意事项

当 SSH 隧道在数据库服务器上终止时,Looker 的连接看起来就像是数据库服务器上的本地连接。因此,它打破了数据库平台(如 MySQL)内置的基于连接的安全机制。例如,向本地用户授予没有密码的本地访问权限的情况很常见!

默认情况下,打开 SSH 访问时也会允许转发任何端口,并绕过 Looker 和终止 SSH 隧道的数据库主机之间的任何防火墙。这种安全风险可能会被视为不可接受。您可以通过正确配置 Looker 公钥的 .ssh/authorized_keys 条目来控制此端口转发以及登录隧道服务器的功能。

例如,以下文本可以附加到 authorized_keys 文件中的 Looker SSH 密钥前面。请注意,此文本必须针对您的环境进行自定义。

no-pty,no-X11-forwarding,permitopen="localhost:3306",permitopen="localhost:3307",

command="/bin/echo Login Not Permitted"

如需查看示例和完整详情,请参阅 man ssh 和 man authorized_keys Linux 文档。

后续步骤

如果您的实例启用了 SSH 服务器标签页,请返回到添加 SSH 服务器页面,然后选择测试和请求指纹以验证你与 SSH 服务器的连接。Looker 会显示一个屏幕,其中显示了新的 SSH 配置和选项,供您下载或查看公钥以及查看 SSH 服务器配置的唯一指纹。

然后,在数据库连接设置页面上执行以下操作:

- 将 SSH 服务器切换开关上的滑块滑至开启位置,然后从下拉列表中选择您的 SSH 服务器配置。

- 在远程主机和端口字段中,输入数据库的 IP 地址或主机名和端口号。

使用 SSH 隧道的数据库连接无法向远程主机和端口字段应用用户属性。

如果您是在 Looker 分析师的帮助下配置 SSH 隧道,请通知您的 Looker 分析师您已准备好测试 SSH 隧道。他们确认隧道建立之后,会向您提供 SSH 隧道的 Looker 端的端口号。

然后,在数据库连接设置页面上执行以下操作:

- 在 Remote Host(远程主机)字段中输入

localhost。 - 在端口字段中,输入 Looker 分析师提供的 SSH 隧道的 Looker 端的端口号。

关闭数据库连接页面上的验证 SSL 证书。

从 Looker 设置指向数据库的 SSH 隧道时,不支持 SSL 证书。相反,您在第 4 步中添加的 SSH 密钥会在 Looker 和数据库之间提供握手安全性。