Para lograr la encriptación más sólida entre Looker y su base de datos, puede crear un túnel SSH a un servidor de túnel o al servidor de base de datos.

Los túneles SSH no están disponibles para las bases de datos que carecen de una única dirección de host, como las de Google BigQuery y Amazon Athena. Los usuarios de BigQuery y Athena deben saltar directamente a la configuración de la base de datos.

Paso 1: Elige un host para finalizar el túnel

El primer paso a fin de configurar el acceso al túnel SSH para tu base de datos es elegir el host que se usará a fin de finalizar el túnel. El túnel se puede finalizar en el host de la base de datos o en un host independiente (el servidor del túnel).

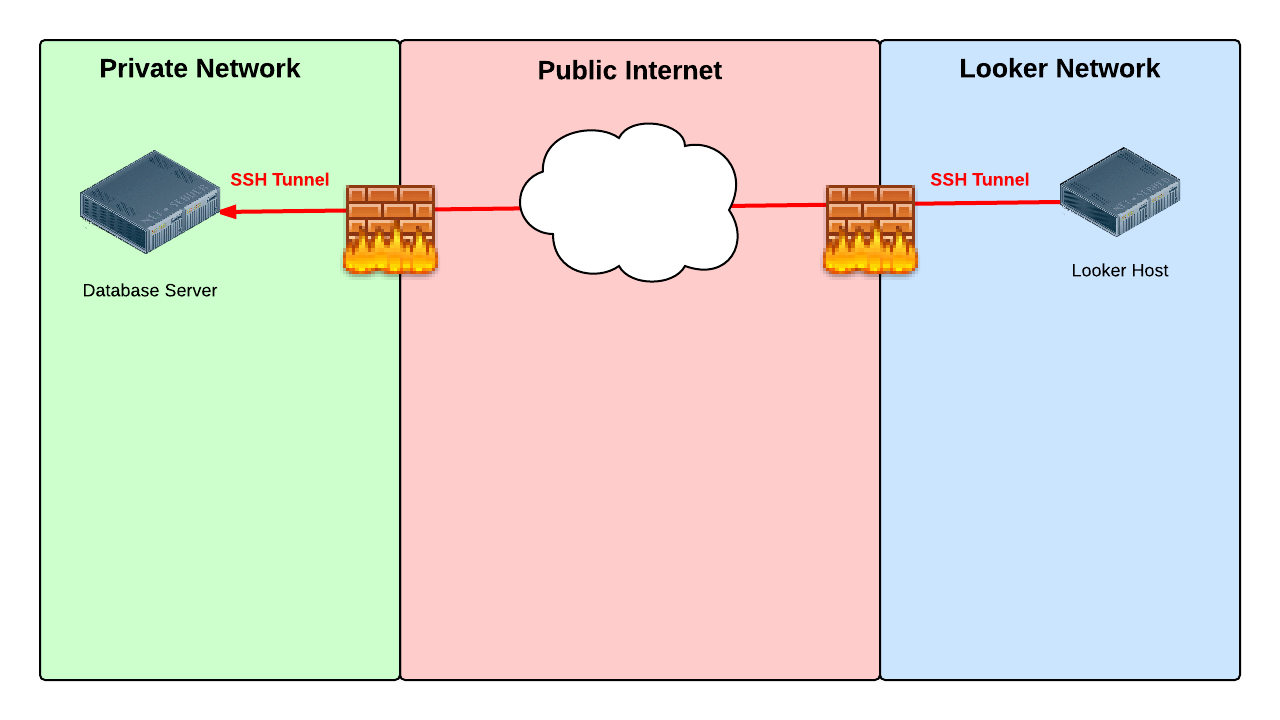

Usa el servidor de la base de datos

Cuando no usas un servidor de túnel, Looker se conecta directamente a tu servidor de base de datos a través de un túnel SSH a través de la Internet pública. Finalizar en la base de datos tiene la ventaja de la simplicidad. Hay un host menos involucrado, por lo que no hay máquinas adicionales y sus costos asociados. Es posible que esta opción no sea factible si tu servidor de base de datos se encuentra en una red protegida que no tiene acceso directo desde Internet.

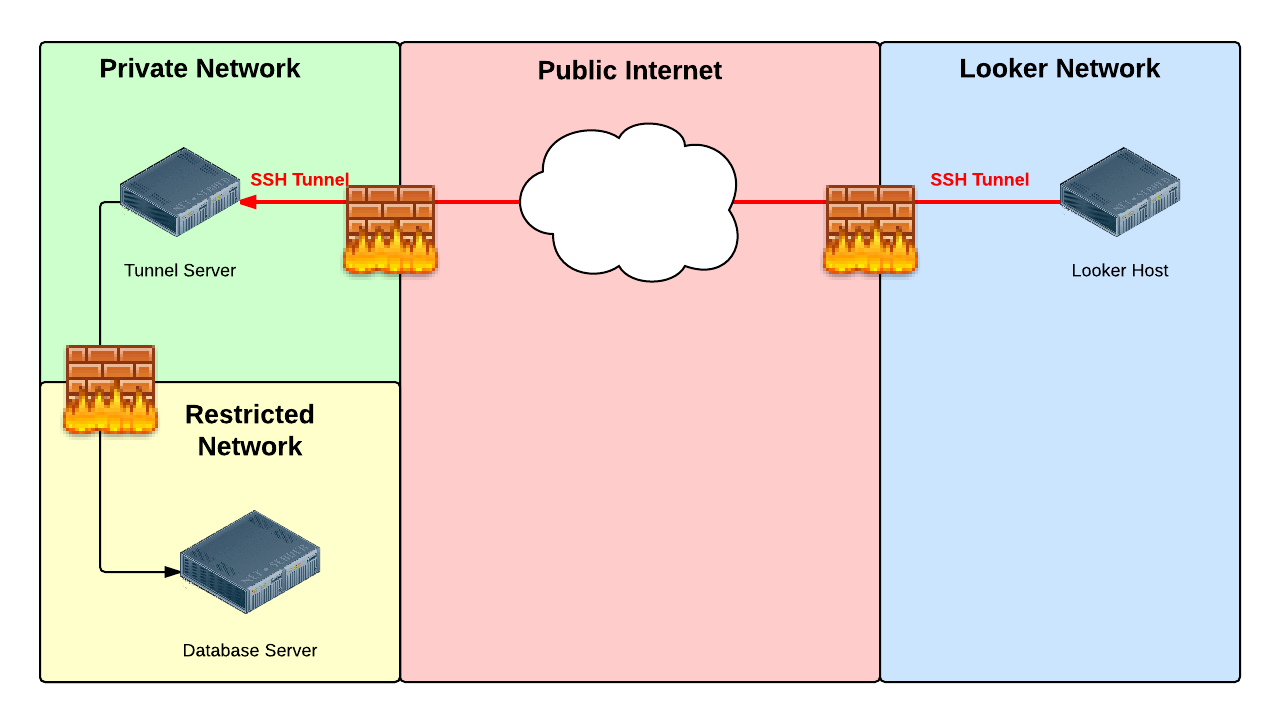

Usa un servidor de túnel

Cuando usas un servidor de túnel, Looker se conecta a tu servidor de base de datos a través de un servidor de túnel independiente en una red restringida. Terminar el túnel en un servidor independiente tiene la ventaja de mantener el servidor de la base de datos inaccesible desde Internet. Si el servidor del túnel está comprometido, se quita un paso del servidor de la base de datos. Te recomendamos quitar todo el software y los usuarios no esenciales del servidor del túnel y supervisarlo de cerca con herramientas como un IDS.

El servidor del túnel puede ser cualquier host de Unix/Linux que tenga las siguientes características:

- Se puede acceder a él desde Internet mediante SSH

- Puede acceder a la base de datos

Paso 2: Crea una lista de IP de anunciantes permitidos

El segundo paso es permitir que el tráfico de red llegue al servidor del túnel o al host de la base de datos mediante SSH, que suele estar en el puerto TCP 22.

Permite el tráfico de red de cada una de las direcciones IP enumeradas aquí para la región en la que se aloja la instancia de Looker. De forma predeterminada, será Estados Unidos.

Instancias alojadas en Google Cloud

Las instancias alojadas en Looker se alojan en Google Cloud de forma predeterminada. Para las instancias alojadas en Google Cloud, agrega a la lista de entidades permitidas las direcciones IP que coinciden con tu región.

Haz clic aquí para ver una lista completa de las direcciones IP de las instancias alojadas en Google Cloud

Moncks Corner, Carolina del Sur, EE.UU. (us-east1)

34.75.58.12335.196.30.11035.243.254.16634.111.239.10235.237.174.1734.73.200.23535.237.168.216

Ashburn, Virginia del Norte, EE.UU. (us-east4)

35.221.30.17735.245.82.7335.194.74.18535.245.177.11234.86.118.23934.86.52.18835.221.3.16335.245.211.10934.86.136.19034.86.214.22635.221.62.21834.86.34.13535.236.240.16834.150.212.934.150.174.5434.85.200.21734.145.147.14635.245.20.1634.145.139.2234.150.217.2035.199.35.17635.245.72.3535.236.220.22534.150.180.9434.85.187.175

Council Bluffs, Iowa, EE.UU. (us-central1)

34.69.207.17634.70.128.7435.239.118.197104.154.21.23135.192.130.12635.184.100.5134.172.2.22734.71.191.21034.173.109.50

The Dalles, Oregón, EE.UU. (us-west1)

34.82.120.2535.247.5.9935.197.64.5735.233.172.2335.233.249.16035.247.55.3335.247.117.035.247.61.15134.82.193.21535.233.222.22634.83.94.15135.203.184.4834.83.138.10535.197.35.18834.127.116.8534.145.90.8334.127.41.19934.82.57.22535.197.66.24434.105.127.12235.233.191.8434.145.93.130

Los Ángeles, California, EE.UU. (us-west2)

35.236.22.7735.235.83.17735.236.51.71

Montreal, Quebec, Canadá (northamerica-northeast1)

35.234.253.10335.203.46.25534.152.60.21035.234.252.15035.203.0.635.203.96.235

Londres, Inglaterra, Reino Unido (europe-west2)

35.189.94.10535.246.36.6735.234.140.7734.142.77.1834.105.131.13334.89.54.8434.89.124.13934.89.25.534.105.209.4434.105.181.13335.242.138.13334.105.219.15434.89.127.5135.246.10.20635.189.111.17335.197.222.22034.105.198.15135.246.117.5834.142.123.9634.105.176.20935.189.95.16734.89.55.235.197.199.2035.242.174.15834.89.3.120

Fráncfort, Alemania (europe-west3)

34.159.224.18734.159.10.5934.159.72.7735.242.243.25534.159.247.21135.198.128.12634.89.159.13834.159.253.10334.159.244.43

Bombay, India (asia-south1)

34.93.221.13735.244.24.19835.244.52.179

Puerto de Ems, Países Bajos (europe-west4)

35.204.118.2835.204.216.734.90.52.19135.204.176.2934.90.199.9534.90.145.226

Condado de Changhua, Taiwán (asia-east1)

104.199.206.20934.80.173.21235.185.137.114

Tokio, Japón (asia-northeast1)

34.85.3.19834.146.68.20334.84.4.21835.200.82.7234.84.163.2734.85.31.212

Jurong West, Singapur (asia-southeast1)

34.143.210.11634.143.132.20634.87.134.20235.197.143.535.247.186.6834.142.215.2635.198.246.81

Yakarta, Indonesia (asia-southeast2)

34.101.158.8834.101.157.23834.101.184.52

Sídney, Australia (australia-southeast1)

34.87.195.3634.116.85.14034.151.78.4835.189.13.2935.189.9.8135.244.68.217

Osasco (São Paulo), Brasil (southamerica-east1)

34.151.199.20135.199.122.1934.95.180.12234.95.168.3834.151.235.24134.95.181.19

Instancias alojadas en Amazon Elastic Kubernetes Service (Amazon EKS)

Para las instancias alojadas en Amazon EKS, agrega a la lista de entidades permitidas las direcciones IP que coincidan con tu región.Haz clic aquí para obtener una lista completa de las direcciones IP de las instancias alojadas en Amazon EKS

Este de EE.UU. (Norte de Virginia) (us-east-1)

18.210.137.13054.204.171.25350.17.192.8754.92.246.22375.101.147.9718.235.225.16352.55.239.16652.86.109.6854.159.176.1993.230.52.22054.211.95.15052.55.10.236184.73.10.8552.203.92.11452.3.47.18952.7.255.5454.196.92.552.204.125.24434.200.64.24318.206.32.25454.157.231.7654.162.175.24454.80.5.1735.168.173.23852.44.187.2218.213.96.4023.22.133.20634.239.90.16934.236.92.873.220.81.24154.197.142.23834.200.121.563.83.72.4154.159.42.1443.229.81.10134.225.255.22054.162.193.16534.235.77.1173.233.169.6354.87.86.11318.208.86.2952.44.90.201

Este de EE.UU. (Ohio) (us-east-2)

3.135.171.2918.188.208.2313.143.85.223

Oeste de EE.UU. (Oregón) (us-west-2)

44.237.129.3254.184.191.25035.81.99.30

Canadá (Central) (ca-central-1)

52.60.157.6135.182.169.2552.60.59.12835.182.207.12815.222.172.643.97.27.5135.183.191.13315.222.86.12352.60.52.14

Europa (Irlanda) (eu-west-1)

54.74.243.24654.195.216.9554.170.208.6752.49.220.10352.31.69.11734.243.112.7652.210.85.11052.30.198.16334.249.159.11252.19.248.17654.220.245.17154.247.22.227176.34.116.19754.155.205.15952.16.81.13954.75.200.18834.248.52.454.228.110.3234.248.104.9854.216.117.22552.50.172.40

Europa (Fráncfort) (eu-central-1)

18.157.231.10818.157.207.3318.157.64.19818.198.116.1333.121.148.1783.126.54.154

Asia-Pacífico (Tokio) (ap-northeast-1)

54.250.91.5713.112.30.11054.92.76.241

Asia-Pacífico (Sídney) (ap-southeast-2)

13.238.132.1743.105.238.713.105.113.36

Sudamérica (São Paulo) (sa-east-1)

54.232.58.18154.232.58.98177.71.134.208

Instancias alojadas en Microsoft Azure

Para las instancias alojadas en Azure, agrega a la lista de entidades permitidas las direcciones IP que coincidan con tu región.Haz clic aquí a fin de obtener una lista completa de las direcciones IP para instancias alojadas en Microsoft Azure

Virginia, EE.UU. (us-east2)

52.147.190.201

Hosting heredado

Use estas direcciones IP para todas las instancias alojadas en AWS y que se crearon antes del 7/07/2020.Haz clic aquí para ver una lista completa de las direcciones IP del hosting heredado

Estados Unidos (configuración predeterminada de AWS)

54.208.10.16754.209.116.19152.1.5.22852.1.157.15654.83.113.5

Canadá

99.79.117.12735.182.216.56

Asia

52.68.85.4052.68.108.109

Irlanda

52.16.163.15152.16.174.170

Alemania

18.196.243.9418.184.246.171

Australia

52.65.128.17052.65.124.87

Sudamérica

52.67.8.10354.233.74.59

Paso 3: Uso de túneles SSH

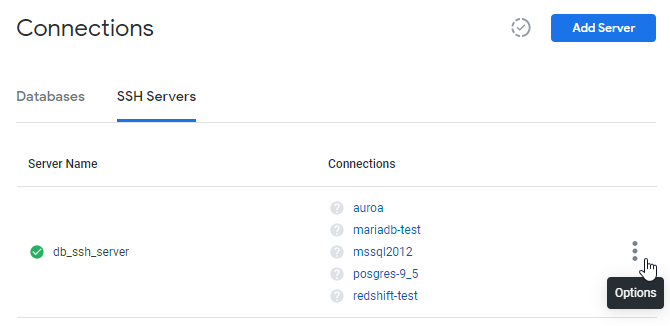

Si la pestaña Servidores SSH está habilitada, sigue las instrucciones de esta página para agregar la información de configuración del servidor SSH a Looker.

La opción Servidor SSH está disponible si la instancia se implementa en la infraestructura de Kubernetes y solo si se habilitó la capacidad de agregar información de configuración del servidor SSH a su instancia de Looker. Si la opción no está habilitada en tu instancia de Looker y deseas habilitarla, comunícate con un especialista en ventas de Google Cloud o abre una solicitud de asistencia.

En la página Conexiones de la sección Administrador de Looker, selecciona la pestaña Servidor SSH.

Luego, selecciona Agregar servidor. Looker muestra la página Agregar servidor SSH:

- Ingresa un nombre para la configuración del servidor SSH.

- Selecciona Descargar clave para descargar la clave pública en un archivo de texto. Asegúrate de guardar este archivo, ya que deberás agregar la clave pública al archivo de claves autorizado del servidor SSH más adelante.

- Ingresa el nombre de usuario que usará Looker para conectarse al servidor SSH.

- Ingresa la dirección IP o el nombre de host del servidor SSH.

- Ingresa el número de puerto que se usó para conectarse al servidor SSH.

Paso 4: Prepara el host del túnel

Agrega la clave pública a tu archivo authorized_keys

Para autenticar la sesión del túnel SSH, Looker requiere una clave pública única (Looker no admite el acceso con una contraseña). Si la pestaña Servidores SSH está habilitada en su instancia, puede descargar la clave pública en un archivo de texto seleccionando el botón Descargar clave cuando ingrese la información de su configuración SSH. Si configuras tu túnel SSH con la asistencia de un analista de Looker, este te proporcionará una clave pública única.

Prepara tu host (el servidor de la base de datos o el del túnel). Para ello, crea un usuario looker y agrega la clave pública de Looker al archivo .ssh/authorized_keys de Looker. A continuación, le indicamos cómo hacerlo:

En la línea de comandos, crea un grupo llamado

looker:sudo groupadd lookerCrea el usuario

lookery su directorio principal:sudo useradd -m -g looker lookerCambia al usuario

looker.sudo su - lookerCrea el directorio

.ssh:mkdir ~/.sshConfigura los permisos:

chmod 700 ~/.sshCambia al directorio

.ssh:cd ~/.sshCrea el archivo

authorized_keys:touch authorized_keysConfigura los permisos:

chmod 600 authorized_keys

Con tu editor de texto favorito, agrega la clave SSH proporcionada por el analista de Looker al archivo authorized_keys. La clave debe estar en una sola línea. En algunos casos, cuando recuperes la clave de tu correo electrónico, tu cliente de correo electrónico insertará saltos de línea. Si no los quitas, será imposible establecer el túnel SSH.

Agrega ssh-rsa a tu archivo sshd_config

OpenSSH inhabilitó ssh-rsa de forma predeterminada, lo que puede provocar errores cuando se configura un túnel SSH. Para resolver esto, agrega ssh-rsa a la lista de algoritmos aceptados del servidor. A continuación, le indicamos cómo hacerlo:

- Edita el archivo

sshd_config. Por lo general, puedes encontrarla en~/etc/ssh/sshd_config. Agrega lo siguiente a tu archivo

sshd_config:HostKeyAlgorithms +ssh-rsa PubKeyAcceptedAlgorithms +ssh-rsa

Notas de seguridad del túnel

Cuando se finaliza un túnel SSH en el servidor de la base de datos, la conexión de Looker parece ser una conexión local en el servidor de la base de datos. Por lo tanto, anula los mecanismos de seguridad basados en la conexión integrados en las plataformas de bases de datos, como MySQL. Por ejemplo, es muy común que se otorgue acceso local al usuario root sin contraseña.

De forma predeterminada, la apertura del acceso SSH también permite el reenvío de cualquier puerto, lo que elude cualquier firewall entre Looker y el host de la base de datos que finaliza el túnel SSH. Es posible que este riesgo de seguridad se considere inaceptable. La redirección de puertos y la capacidad de acceder al servidor del túnel se pueden controlar si se configura correctamente la entrada .ssh/authorized_keys para la clave pública de Looker.

Por ejemplo, el siguiente texto puede estar antepuesto a la Llave SSH de Looker en tu archivo authorized_keys. Tenga en cuenta que este texto DEBE personalizarse para su entorno.

no-pty,no-X11-forwarding,permitopen="localhost:3306",permitopen="localhost:3307",

command="/bin/echo Login Not Permitted"

Consulta la documentación de Linux man ssh y man authorized_keys para ver ejemplos y detalles completos.

Próximos pasos

Si la pestaña Servidores SSH está habilitada en su instancia, regrese a la página Agregar servidor SSH y seleccione Probar y solicitar huella digital para verificar su conexión con el servidor SSH. Looker mostrará una pantalla con la nueva configuración de SSH y opciones para descargar o ver la clave pública y ver la huella digital única de la configuración del servidor SSH.

Luego, en la página de Configuración de conexión de tu base de datos, haz lo siguiente:

- Habilita el botón de activación Servidor SSH y selecciona la configuración del servidor SSH de la lista desplegable.

- En los campos Remote Host y Port, ingresa la dirección IP o el nombre de host y el número de puerto de la base de datos.

Las conexiones de bases de datos que usan un túnel SSH no pueden aplicar un atributo de usuario a los campos Remote Host y Port.

Si configuras tu túnel SSH con la asistencia de un analista de Looker, notifica a tu analista de Looker que estás listo para probar el túnel SSH. Una vez que se confirme que el túnel está establecido, te proporcionará el número de puerto del lado de Looker del túnel SSH.

Luego, en la página de Configuración de conexión de tu base de datos, haz lo siguiente:

- Ingresa

localhosten el campo Host remoto. - En el campo Puerto, ingresa el número de puerto del lado de Looker del túnel SSH que proporcionó tu analista de Looker.

Desactiva Verificar SSL en la página Conexiones de tu base de datos.

Los certificados SSL no son compatibles cuando se configura un túnel SSH hacia tu base de datos desde Looker. En cambio, la clave SSH que agregaste en el paso 4 proporciona la seguridad del protocolo de enlace entre Looker y tu base de datos.