Looker-Administratoren können festlegen, was ein Nutzer oder eine Gruppe von Nutzern in Looker sehen und tun darf. Dazu geben sie den folgenden Zugriff an:

- Inhaltszugriff: Damit legen Sie fest, ob ein Nutzer oder eine Gruppe von Nutzern Ordner ansehen oder verwalten kann. Ein Nutzer, der einen Ordner ansehen kann, kann den Ordner aufrufen und sich die Listen der Dashboards und Looks im Ordner ansehen. Ein Nutzer, der einen Ordner verwalten kann, kann die Inhalte eines Ordners ändern (also kopieren, verschieben, löschen und umbenennen, z. B. den Ordner selbst umbenennen, verschieben oder löschen). Außerdem kann er anderen Nutzern und Gruppen Zugriff darauf gewähren. Der Zugriff auf Inhalte wird von Looker-Administratoren im Bereich Verwaltung oder, sofern zulässig, von einzelnen Nutzern aus dem Ordner verwaltet.

- Datenzugriff: Hier legen Sie fest, welche Daten ein Nutzer sehen darf. Der Datenzugriff wird hauptsächlich über Modellsätze verwaltet, die die Hälfte einer Looker-Rolle ausmachen. Diese Rollen werden dann auf Nutzer und Gruppen angewendet. Der Datenzugriff kann mit einem Zugriffsfilter innerhalb eines Modells weiter eingeschränkt werden, um so einzuschränken, welche Datenzeilen für sie angezeigt werden können – so als ob es einen automatischen Filter für ihre Abfragen gäbe. Außerdem können Sie den Zugriff auf bestimmte Explores, Joins, Datenansichten oder Felder mithilfe von Zugriffsgenehmigungen einschränken.

- Featurezugriff: Damit wird gesteuert, welche Aktionen ein Nutzer in Looker ausführen darf. Dazu gehören das Aufrufen von Daten und gespeicherten Inhalten, das Ändern der LookML-Modelle und das Verwalten von Looker. Der Featurezugriff wird über Berechtigungssätze verwaltet, die die andere Hälfte einer Looker-Rolle ausmachen. Einige dieser Berechtigungen gelten für die gesamte Looker-Instanz, z. B. können alle Zeitpläne zum Senden von Daten angezeigt werden. Die meisten Berechtigungen werden auf bestimmte Modellsätze angewendet, z. B. auf benutzerdefinierte Dashboards, die auf diesen Modellen basieren.

Mit Daten- und Funktionszugriff sowie Inhaltszugriff für Nutzer und Gruppen wird festgelegt, was Nutzer in Looker tun und sehen dürfen.

Nutzer und Gruppen

In Looker gibt es sowohl einzelne Nutzer als auch Nutzergruppen. Nutzer werden auf der Seite Nutzer des Admin-Steuerfelds von Looker verwaltet, während Gruppen auf der Seite im Looker-Steuerfeld verwaltet werden.

Wir empfehlen, Gruppen so zu verwenden, dass es nicht mehr mühsam ist, Steuerelemente für Nutzer einzeln zuzuweisen, anzupassen und zu entfernen. In der Regel kann die Kombination von Aktivitäten, die für einen Nutzer möglich ist, organisiert werden, indem er zu einer oder mehreren Gruppen gehört. Wenn keine Kombination von Gruppen ausreicht, sollten Sie in Erwägung ziehen, eine Gruppe mit nur einem Nutzer zu erstellen. So können Sie diese Gruppe künftig auf weitere Personen ausweiten. Verwenden Sie für Zugriffsfilter die Verwendung von Nutzerattributen, da Sie Nutzerattribute Gruppen zuweisen können.

Zugriff auf Nutzerinhalte steuern

Mit Looker-Ordnern können Sie Dashboards und Looks organisieren. Sie können auch andere Ordner enthalten, was die verschachtelte Hierarchie der Organisation ermöglicht.

Mit Ordnern können Sie Zugriffsebenen festlegen, um festzulegen, welche Nutzer Ordnerinhalte wie Designs und Dashboards bearbeiten dürfen. Außerdem können Sie die Inhalte in einem Ordner ansehen und die Einstellungen ändern:

Ein Nutzer benötigt mindestens die Zugriffsebene Ansicht für einen Ordner, um zu sehen, ob der Ordner vorhanden ist, damit er sich die darin enthaltenen Looks und Dashboards ansehen und die Looks und Dashboards im Ordner kopieren kann.

Ein Nutzer muss die Zugriffsebene Zugriff verwalten, bearbeiten für einen Ordner haben, damit er den Zugriff verwalten und den Ordner und seinen Inhalt bearbeiten kann, einschließlich des Umbenennens und Verschiebens von Inhalten sowie des Löschens von Looks und Dashboards.

Ordner steuern nicht anderweitig, was Nutzer auf der Looker-Plattform tun können und welche Daten sie zum Erstellen ihrer eigenen Inhalte verwenden können. Weitere Informationen zur Zugriffsebene finden Sie im Abschnitt Zugriff auf Funktionen und Daten steuern auf dieser Seite.

Eine detaillierte Anleitung zum Anpassen der Zugriffsebenen für Ordner für Nutzer, die in Looker suchen, finden Sie auf der Seite Zugriff auf Inhalte organisieren und verwalten. Looker-Administratoren können auf der Seite Inhaltszugriff von Looker auch die Zugriffsebenen von Ordnern für alle Gruppen und Nutzer anpassen. Auf der Dokumentation System für Zugriffsebenen entwerfen und konfigurieren finden Sie Informationen zum Design der instanzübergreifenden Zugriffsebene.

Der Zugriff auf Inhalte wird zwar unabhängig vom Featurezugriff verwaltet. Die Rolle, die einem Nutzer zugewiesen ist, kann jedoch Einfluss darauf haben, ob er Look und Dashboards in einem Ordner sehen oder aufrufen oder ansehen kann. Weitere Informationen

Feature- und Datenzugriff steuern

Zum Steuern des Feature- und Datenzugriffs in Looker erstellen Sie in der Regel eine Gruppe von Nutzern (optional, aber empfohlen), und weisen diese Gruppe einer Rolle zu. Eine Rolle verknüpft eine Reihe von Berechtigungen mit einer Reihe von LookML-Modellen. Die Modelle selbst definieren, welche Felder und Daten verfügbar sind.

Mit Zugriffsfiltern können Sie bestimmte Datenlimits auf bestimmte Nutzer anwenden. Außerdem können Sie Looker-Entwickler mithilfe von Projekten auf die Arbeit mit Modellen beschränken, die auf bestimmten Datenbanken basieren.

Sie können auch den Zugriff auf bestimmte Explores, Joins, Datenansichten oder Felder steuern. Dazu erstellen Sie Zugriffsgenehmigungen. Der Zugriff beschränkt den Zugriff auf Nutzer, denen bestimmte Nutzerattributwerte zugewiesen wurden.

| Wenn Sie das erreichen möchten ... | Das sind die grundlegenden Schritte ... |

|---|---|

| Aktionen von Nutzern steuern | Erstellen Sie einen Berechtigungssatz mit den entsprechenden Berechtigungen und weisen Sie einer Gruppe oder einem Nutzer dann eine Rolle mit diesem Berechtigungssatz zu. |

| Festlegen, auf welche Felder ein Nutzer zugreifen kann | Erstellen Sie ein Modell mit den entsprechenden Feldern und weisen Sie einer Gruppe oder einem Nutzer eine Rolle mit diesem Modell zu. |

| Festlegen, auf welche Daten ein Nutzer zugreifen kann | Erstellen Sie ein Modell mit den entsprechenden Dateneinschränkungen und weisen Sie dann einer Gruppe oder einem Nutzer eine Rolle mit diesem Modell zu - oder - Verwenden Sie Zugriffsfilter, um einen Nutzer auf die entsprechenden Daten zu beschränken - oder - Nutzen Sie Nutzerattribute, um einer Gruppe oder einem Nutzer unterschiedliche Datenbankanmeldedaten zuzuweisen - oder - Nutzen Sie Nutzerattribute mit Zugriffsberechtigungen, um den Zugriff auf bestimmte Ansichten, Joins oder Joins einzuschränken |

| Festlegen, auf welche Datenbankverbindungen ein Looker-Entwickler zugreifen kann | Erstellen Sie ein Projekt mit den entsprechenden Verbindungen, verknüpfen Sie das Projekt mit einer Reihe von Modellen und weisen Sie dann einer Gruppe oder einem Nutzer eine Rolle mit diesen Modellen zu. |

Der Zugriff auf Funktionen kann sich auch auf den Zugriff auf Inhalte auswirken. Weitere Informationen

Bausteine, die Sie verstehen müssen

Rollen

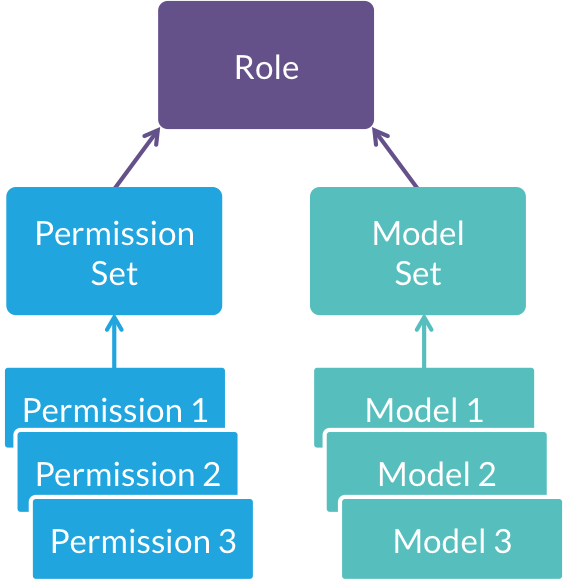

Eine Rolle ist eine Kombination aus einem Berechtigungs- und einem Modellsatz. Ein Berechtigungssatz besteht aus einer oder mehreren Berechtigungen. Mit ihm wird festgelegt, welche Berechtigungen die Rolle haben kann. Ein Modellsatz besteht aus einem oder mehreren Modellen und definiert, für welche LookML-Modelle die Rolle gilt.

Nachdem Sie eine Rolle erstellt haben, können Sie ihr einen einzelnen Nutzer oder eine Gruppe von Nutzern zuweisen. Wenn Sie einem einzelnen Nutzer einige Rollen und andere Rollen einer Gruppe, der der Nutzer angehört, hinzufügen, übernimmt der Nutzer alle zusammengefügten Rollen.

Einige Berechtigungen sind für die gesamte Looker-Instanz relevant, andere nur für Modelle mit derselben Rolle. Weitere Informationen finden Sie auf der Dokumentationsseite zu Rollen.

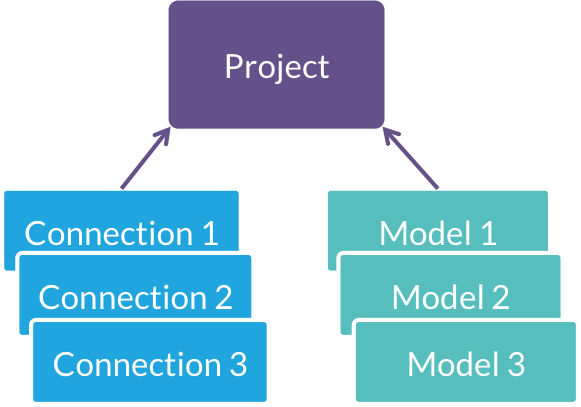

Projekte

Mit Projekten können Sie einschränken, welche Datenbankverbindungen von welchen Modellen verwendet werden können. So können Sie steuern, mit welchen Datenmengen Ihre Looker-Entwickler beim Erstellen von Modellen interagieren können. Ein Projekt kann ein oder mehrere Modelle enthalten und für die Verwendung einer oder mehrerer Verbindungen konfiguriert sein.

Diese über Projekte definierte Einschränkung fließt ebenfalls in den Looker SQL Runner, der dafür sorgt, dass Ihre Entwickler mit SQL Runner keinen Zugriff auf unzulässige Datenbankverbindungen erhalten.

Nutzerattribute

Mit Nutzerattributen können Sie Nutzergruppen oder beliebigen Nutzern beliebige Werte zuweisen. Diese Werte werden dann als Eingaben für verschiedene Teile von Looker verwendet, um die Angebote für jeden Nutzer anzupassen.

Eine Möglichkeit, den Nutzerzugriff zu steuern, besteht darin, die Anmeldedaten für die Datenbank an den jeweiligen Nutzer anzupassen. Dieser Wert ist nur sinnvoll, wenn die Datenbank mehrere Nutzer mit unterschiedlichen Datenzugriffen enthält. Weitere Informationen finden Sie auf der Dokumentationsseite Nutzerattribute.

Eine weitere Möglichkeit, Nutzerattribute zu steuern, ist ein Teil von Zugriffsfiltern. Mit Zugriffsfiltern können Sie ein oder mehrere Nutzerattribute als Datenfilter verwenden. Wenn Sie beispielsweise jedem Nutzer einen Unternehmensnamen zuweisen, müssen alle Inhalte, die er sieht, nach diesem Namen gefiltert sein. Eine Beschreibung zum Anwenden von Zugriffsfiltern finden Sie auf der Dokumentationsseite für Nutzerattribute und auf der Dokumentationsseite zu access_filter-Parametern.

Nutzerattribute steuern auch Zugriffsberechtigungen. Mit einer Zugriffsberechtigung wird ein Nutzerattribut festgelegt und zulässige Werte in diesem Nutzerattribut definiert, um Zugriff auf ein Explore-, Join-, View- oder Feldfeld zu gewähren. Anschließend verwenden Sie den Parameter required_access_grants auf der Ebene Erkunden, Join, Ansicht oder Feld, um den Zugriff auf diese LookML-Strukturen auf Nutzer zu beschränken, die die zulässigen Nutzerattributwerte haben. Sie können z. B. mit einer Zugriffsberechtigung den Zugriff auf die Dimension salary auf Nutzer beschränken, die in ihrem department-Nutzerattribut den Wert payroll haben. Eine Beschreibung zum Definieren von Zugriffsberechtigungen finden Sie auf der Seite mit der Parameterdokumentation zu access_grant.

Bausteine verwenden

Zugriff auf Funktionen steuern

Mit Berechtigungen wird gesteuert, welche Arten von Aktivitäten ein Nutzer oder eine Gruppe ausführen kann.

- Als Best Practice wird empfohlen, eine oder mehrere Nutzergruppen festzulegen, die eine Berechtigung haben sollen. Erstellen Sie gegebenenfalls eine Gruppe. Bei Bedarf können Sie einzelnen Nutzern Berechtigungen erteilen.

- Erstellen Sie einen Berechtigungssatz, der die entsprechenden Berechtigungen enthält.

- Wenn einige der zuzuweisenden Berechtigungen modellspezifisch sind, erstellen oder identifizieren Sie einen vorhandenen Modellsatz.

- Erstellen Sie eine Rolle, in der der Berechtigungssatz und bei Bedarf der Modellsatz kombiniert wird.

- Weisen Sie die Rolle auf der Seite Rollen zu. Nachdem die Rolle vorhanden ist, können Sie sie einem Nutzer auch auf der Seite Nutzer zuweisen.

Sie können einem Nutzer oder einer Gruppe mehrere Rollen zuweisen. In diesem Fall haben die Nutzer alle Berechtigungen aller Rollen. Beispiel:

- Mit Rolle1 können Sie Dashboards in Modell1 aufrufen.

- Mit Rolle2 können Sie Dashboards aufrufen und auf Modell2 untersuchen.

Wenn Sie einer Nutzergruppe beide Rollen zuweisen, können sie Dashboards sowohl für Modell1 als auch für Modell2 sehen, jedoch nur für Modell2.

Nutzerzugriff auf Looker-Felder steuern

Die Felder, mit denen ein Nutzer arbeiten kann, werden von den Modellen gesteuert, auf die er Zugriff hat. So kann ein Nutzer Feldzugriff erhalten:

- Erstellen Sie ein LookML-Modell (oder eine Kombination aus LookML-Modellen), das nur die Felder enthält, auf die ein Nutzer Zugriff haben sollte.

- Erstellen Sie einen Modellsatz, der diese Modelle enthält, und weisen Sie ihn dann einer Rolle zu. Rufen Sie dazu die Looker-Seite Rollen auf.

- Wenn Sie mit Nutzergruppen arbeiten möchten, empfehlen wir in der Regel eine Gruppe auf der Looker-Seite Gruppen. Weisen Sie diese Gruppe dann den entsprechenden Rollen auf der Seite Rollen zu.

- Wenn Sie mit einzelnen Nutzern arbeiten möchten, weisen Sie ihnen auf der Seite Nutzer oder auf der Seite Rollen Rollen zu.

Sie können einem Nutzer oder einer Gruppe mehrere Rollen zuweisen. Nutzer können dann mit allen Modellen aus allen ihren Rollen arbeiten.

Hinweis: Mit dem Parameter hidden in Feldern soll dem Nutzer mehr Möglichkeiten geboten werden, nicht den Zugriff auf Felder zu steuern. Mit dem Parameter hidden werden Felder in der Feldauswahl ausgeblendet. Der Nutzer kann diese Felder jedoch nicht verwenden. Wenn ein Nutzer einen Link über dieses Feld sendet, kann er es an anderen Orten in Looker sehen.

Nutzerzugriff auf Daten steuern

Es gibt je nach Anwendungsfall mehrere Möglichkeiten, den Datenzugriff eines Nutzers zu steuern:

- Wenn Sie verhindern möchten, dass Nutzer bestimmte Datenspalten sehen, steuern Sie die Felder, auf die sie wie oben beschrieben zugreifen können. Solange sich ein Nutzer nicht entwickeln kann und den SQL Runner nicht verwenden kann, ist er durch die Felder eingeschränkt, auf die er Zugriff hat.

- Wenn Sie verhindern möchten, dass Nutzer bestimmte Zeilen mit Daten sehen, müssen Sie Felder für die Zugriffsfilter anwenden, wie auf der Seite mit der Parameterdokumentation zu

access_filterbeschrieben. - Wenn Sie den Zugriff auf bestimmte Explores, Joins, Datenansichten oder Felder beschränken möchten, gewähren Sie Zugriffsberechtigungen, die den Zugriff auf Nutzer beschränken, denen die Werte für zulässige Nutzerattribute zugewiesen sind. Diese werden auf der Seite mit der Parameterdokumentation für

access_grantbeschrieben. - Wenn Sie Looker-Nutzer auf die Ausführung von Abfragen für einen bestimmten Datenbanknutzer beschränken möchten, den Ihr Datenbankteam für die Beschränkung des Datenzugriffs konfiguriert hat, verwenden Sie Nutzerattribute. Sie ermöglichen Ihnen die Parametrisierung Ihrer Datenbankverbindung, sodass eine Gruppe von Nutzern oder einzelnen Nutzern ihre Abfragen mit bestimmten Datenbankanmeldedaten ausführt. Sie sollten auch Nutzer auf die richtigen Looker-Felder beschränken. Andernfalls wird möglicherweise ein Feld abgefragt, auf das der Datenbanknutzer keinen Zugriff hat, und es wird eine Fehlermeldung angezeigt.

So wie der Feldparameter hidden nicht für die Steuerung des Feldzugriffs vorgesehen ist, wird durch den Parameter hidden für explorative Datenanalysen nicht verhindert, dass alle Nutzer ein Explore aufrufen. Wenn Sie den hidden-Parameter verwenden, wird das Menü „Erkunden“ aus dem Menü „Erkunden“ entfernt. Wenn ein Nutzer jedoch Inhalte gespeichert hat, die auf ein verborgenes Explore-Element verweisen, hat er weiterhin Zugriff auf die Daten des Explorers.

Wenn Sie die Einmalanmeldung (SSO) verwenden, konfigurieren Sie die Datenzugriffssteuerung unbedingt über die SSO-Einbettungs-URL.

Entwicklerzugriff auf Datenbankverbindungen steuern

Im Gegensatz zu regulären Nutzern sind Looker-Entwickler nicht vollständig durch Modelle und Zugriffsfilter eingeschränkt, da sie einfach Ergänzungen oder Änderungen an LookML-Modellen vornehmen können. Allerdings können Administratoren Looker-Entwickler mithilfe von Projekten dennoch auf bestimmte Datenbankverbindungen beschränken. Anleitung:

- ein Projekt erstellen, das eine bestimmte Anzahl von Modellen auf eine bestimmte Anzahl von Datenbankverbindungen beschränkt. Dazu erstellen Sie in Looker die Seite Projekte verwalten.

- Erstellen Sie einen Modellsatz, der mindestens eines der Modelle im Projekt enthält, und weisen Sie es dann einer Rolle zu. Rufen Sie dazu die Looker-Seite Rollen auf.

- Wenn Sie mit Nutzergruppen arbeiten möchten, empfehlen wir in der Regel eine Gruppe auf der Looker-Seite Gruppen. Weisen Sie diese Gruppe dann den entsprechenden Rollen auf der Seite Rollen zu.

- Wenn Sie mit einzelnen Nutzern arbeiten möchten, weisen Sie ihnen auf der Seite Nutzer oder auf der Seite Rollen Rollen zu.

Wenn ein Looker-Entwickler alle Modelle ansehen kann, die Teil eines Projekts sind, kann er alle Modelle ansehen, die Teil dieses Projekts sind. Das kann beispielsweise der Fall sein, wenn Sie einen Looker-Entwickler einer Rolle mit nur einem Modell zugewiesen haben, dieses Modell aber Teil eines Projekts mit anderen Modellen war.

Interaktion und Zugriff von Inhalten

Der Zugriff auf Inhalte wird von Nutzern verwaltet, wenn sie sich einen Ordner ansehen, oder die von einem Looker-Administrator auf der Seite Inhaltszugriff im Bereich Admin verwaltet werden. Die Rollen, die einem Nutzer zugewiesen sind, bestimmen die Funktion und den Datenzugriff des Nutzers. Dies wirkt sich darauf aus, welche Aktionen Nutzer in einem Ordner ausführen können und ob sie Look und Dashboards aufrufen können.

Daten in Looks und Dashboards ansehen

Wenn Sie sich die Daten eines Look- oder Dashboards ansehen möchten, muss der Nutzer mindestens Lesezugriff auf den Ordner haben, in dem der Inhalt gespeichert ist.

Nutzer benötigen die Berechtigungen access_data und see_looks, um einen Look auszuwählen und ihre Daten anzusehen. Nutzer benötigen die Berechtigungen access_data und see_user_dashboards, um ein Dashboard auszuwählen und ihre Daten anzusehen.

Damit sich die Daten in einer Look- oder Dashboard-Kachel ansehen können, muss der Nutzer auf diese Daten zugreifen können. Ohne den erforderlichen Datenzugriff:

- Auch wenn ein Nutzer einen Look in einem Ordner sehen kann und zum Looker wechseln kann, wird die Abfrage des Look nicht ausgeführt und der Nutzer kann die Daten des Looks nicht sehen.

- Auch wenn der Nutzer ein Dashboard in einem Ordner sehen und es öffnen kann, werden alle Kacheln, auf die der Nutzer keinen Zugriff hat, als leere Elemente angezeigt. Wenn auf einem Dashboard Kacheln aus mehreren Modellen erstellt sind, kann ein Nutzer die Kacheln der Modelle sehen, auf die er Zugriff hat. Außerdem werden auf den Kacheln anderer Modelle ein Fehler angezeigt.

Beispiel: Ein Nutzer mit Lesezugriff für einen Ordner, Datenzugriff auf alle Daten in allen Ordnern im Ordner und Berechtigungen mit den Berechtigungen access_data und see_looks können eine Liste aller Looks im Ordner sehen und sich diese Looks ansehen. Wenn dieser Nutzer keinen Zugriff auf LookML oder benutzerdefinierte Dashboards hat, sieht er keine im Ordner enthaltenen Dashboards.

Ordner und Listen von Looks und Dashboards ansehen

Ein Nutzer benötigt mindestens die Zugriffsebene Ansicht für einen Ordner, um diesen Ordner ansehen und die Liste der darin enthaltenen Inhalte sehen zu können.

Nutzer, die mindestens die Berechtigung see_looks haben, können die Titel von „Looks“ im Ordner sehen. Nutzer mit mindestens see_user_dashboards-Berechtigung können die Titel der Dashboards im Ordner sehen. Das bedeutet jedoch nicht, dass sie die Daten des Looks oder Dashboards ansehen können.

Beispielsweise kann ein Nutzer mit der Berechtigung see_looks, aber ohne access_data-Berechtigung die Titel von Looks sehen, aber nicht die Daten des Looks.

Nutzer mit der Berechtigung access_data, aber nicht auf see_looks oder see_user_dashboards, können keine Ordner oder Inhalte sehen.

Ordner ändern

Ein Nutzer muss die Zugriffsebene Zugriff verwalten, bearbeiten für einen Ordner haben, um diesen Ordner organisieren zu können, einschließlich des Kopierens und Verschiebens von Inhalten, Umbenennen und Verschieben von Ordnern usw. Nutzer benötigen außerdem die Berechtigung manage_spaces, um Ordner zu erstellen, zu bearbeiten, zu verschieben und zu löschen.

Nutzung der Infrastruktur für Nutzerberechtigungen (LDAP, SAML und OpenID Connect)

Wenn Sie bereits eine LDAP-, SAML- oder OpenID-Infrastruktureinrichtung haben, können Sie mit diesem System die Nutzeranmeldungen verwalten. Eine Anleitung zum Einrichten von LDAP finden Sie auf der Seite LDAP-Authentifizierung. Eine Anleitung zur Einrichtung von SAML finden Sie auf der Dokumentationsseite zur SAML-Authentifizierung. Eine Anleitung zum Einrichten von OpenID Connect finden Sie auf der Dokumentationsseite zur OpenID Connect-Authentifizierung.

Wenn Sie Gruppen in Ihrer LDAP-, SAML- oder OpenID Connect-Implementierung konfiguriert haben, können Sie diese Gruppen auch in Looker verwenden. Dabei ist jedoch zu beachten:

- Alle von Ihnen erstellten Gruppen werden automatisch in Looker übertragen und sind auf der Seite Gruppen sichtbar. Für jede LDAP-, SAML- oder OpenID Connect-Gruppe wird eine Looker-Gruppe erstellt, die den Namen der LDAP-, SAML- oder OpenID Connect-Gruppe widerspiegelt.

- Sie können diese Looker-Gruppen verwenden, um Mitgliedern Gruppenzugriffsebenen und Nutzerattribute zuzuweisen.

- Sie können Looker-Gruppen nicht wie in einer manuell erstellten Gruppe verwenden. Stattdessen ordnen Sie Ihre LDAP-, SAML- oder OpenID Connect-Gruppen den Looker-Rollen bei der Einrichtung zu. Sie können dann nur die zugewiesenen Rollen auf den LDAP-, SAML- oder OpenID Connect-Einrichtungsseiten ändern. Wir benötigen diesen Ansatz, damit Ihre LDAP-, SAML- oder OpenID Connect-Gruppen Ihre einzige verlässliche Quelle bleiben. Ohne diese Einschränkung können die Zuordnungen von Gruppierungen zu Rollen von der gewünschten Funktion in Ihrem LDAP-, SAML- oder OpenID Connect-Schema abweichen.

Sie können LDAP auch verwenden, um nutzerspezifische Datenbankverbindungen auf Looker-Abfragen anzuwenden. Dies wird auf der Dokumentationsseite zur LDAP-Authentifizierung beschrieben.