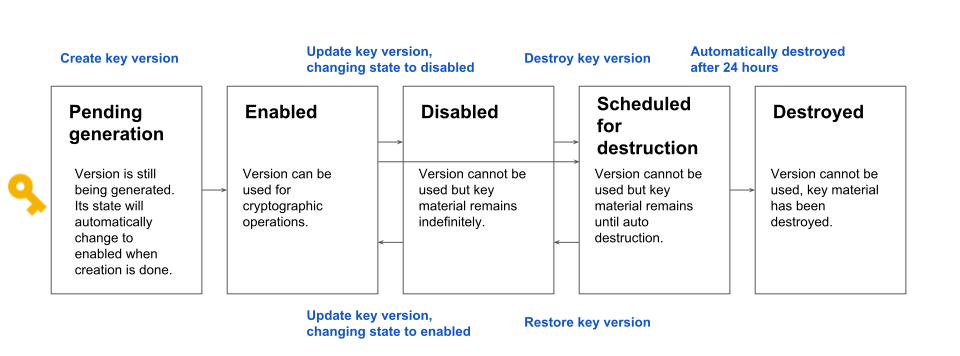

A versão da chave tem um state:

Geração pendente (

PENDING_GENERATION): (aplica-se apenas a chaves assimétricas). A versão desta chave ainda está sendo gerada. Ela não pode ser usada, ativada, desativada ou destruída ainda. O Cloud Key Management Service mudará automaticamente o estado para ativado assim que a versão estiver pronta.Importação pendente (

PENDING_IMPORT): aplica-se apenas a chaves importadas. A versão desta chave ainda está sendo importada. Ela não pode ser usada, ativada, desativada ou destruída ainda. O Cloud Key Management Service mudará automaticamente o estado para ativado assim que a versão estiver pronta.Ativado (

ENABLED): a versão da chave está pronta para uso.Desativado (

DISABLED): a versão desta chave não pode ser usada, mas o material ainda está disponível, e a versão pode ser revertida ao estado Ativado.Programado para destruição (

DESTROY_SCHEDULED): a versão desta chave está programada para destruição e será destruída em breve. É possível revertê-la ao estado Desativado. Esse estado corresponde ao Estágio 2: exclusão reversível no pipeline de exclusão de dados.Destruído (

DESTROYED): a versão desta chave foi destruída, e o material da chave não está mais armazenado no Cloud KMS. Se a versão da chave foi usada para criptografia assimétrica ou simétrica, qualquer texto criptografado com essa versão não será recuperável. Se a versão da chave foi usada para assinatura digital, novas assinaturas não poderão ser criadas. Além disso, para todas as versões de chave assimétrica, a chave pública não está mais disponível para download. Uma versão de chave não pode deixar o estado destruído depois que ele foi inserido. Esse estado corresponde ao Estágio 3: exclusão lógica de sistemas ativos no pipeline de exclusão de dados, o que significa que o material da chave é excluído de todos os sistemas ativos do Cloud KMS. A exclusão do material da chave de todos os sistemas ativos e de backup do Google leva 45 dias a partir do tempo de destruição. Consulte a linha do tempo de exclusão do Cloud KMS para mais informações.Falha na importação (

IMPORT_FAILED): não foi possível importar a versão desta chave. Consulte Solução de problemas de importações com falha para mais informações sobre as condições que causam falhas de importação.

Como alterar os estados de uma versão de chave

Veja a seguir como os estados de uma versão de chave podem ser alterados:

Quando uma versão de chave para uma chave assimétrica é criada, ela começa com um estado de geração pendente. Quando o Cloud KMS conclui a geração da versão da chave, o estado dela é alterado automaticamente para ativado.

Quando uma versão de chave para uma chave simétrica é criada, ela inicia com um estado de ativado.

Uma versão de chave pode ser movida de ativada para desativada e de desativada para ativada usando

UpdateCryptoKeyVersione interfaces com esse método. Para exemplos, consulte Como ativar e desativar versões de chave.Uma versão de chave que esteja ativada ou desativada pode ser alterada para programada para destruição usando

DestroyCryptoKeyVersione interfaces para esse método. Para exemplos, consulte Agendar uma versão de chave para destruição.Uma versão de chave programada para destruição pode ser revertida para desativada usando

RestoreCryptoKeyVersione interfaces para esse método. Para exemplos, consulte Restaurar uma versão da chave.

O diagrama a seguir mostra os estados permitidos para uma versão de chave.

Observe que apenas versões de chave para chaves assimétricas começam no estado de geração pendente. Versões de chaves para chaves simétricas começam no estado ativado.

Impacto do estado da versão chave em operações criptográficas

O impacto do estado da versão de chave em operações criptográficas depende se a chave é usada para:

- Criptografia simétrica

- criptografia assimétrica ou assinatura digital.

Criptografia simétrica

Todas as chaves de criptografia simétrica têm uma versão principal designada que é usada para criptografar dados. Para que uma chave fique disponível para uso em dados criptografados, ela precisa ter uma versão de chave principal ativada.

Quando uma chave é usada para criptografar texto simples, a respectiva versão principal é usada para criptografar os dados. As informações sobre a versão que foi utilizada para criptografar dados são armazenadas no texto cifrado dos dados. Apenas uma versão da chave pode ser a principal em um determinado momento.

Se a versão de chave principal estiver desativada, essa versão não poderá ser usada para criptografar dados. É possível que uma versão de chave principal ativada seja desativada, programada para destruição ou destruída, e uma versão não ativada passe a ser a principal.

A versão de chave principal não afeta a capacidade de descriptografar dados. Uma versão de chave pode ser usada para descriptografar dados, desde que ela esteja ativada.

Criptografia assimétrica ou assinatura digital

Cada vez que uma chave assimétrica é usada para criptografia ou assinatura digital, uma versão de chave precisa ser especificada. Para que a versão da chave esteja disponível para criptografia assimétrica ou assinatura digital, a versão da chave precisa estar ativada. É possível recuperar a chave pública de uma versão de chave somente se ela estiver ativada.

Duração variável do estado Programado para destruição

Por padrão, as chaves no Cloud KMS passam 30 dias no estado Programadas para destruição (exclusão reversível) antes que o material da chave seja excluído logicamente do sistema. Essa duração pode ser configurada com as seguintes ressalvas:

- A duração só é configurável durante a criação da chave.

- Uma vez especificada, a duração da chave não pode ser alterada.

- A duração se aplica a todas as versões da chave criadas no futuro.

- A duração mínima é de 24 horas para todas as chaves, exceto para chaves somente de importação, que têm duração mínima de 0.

- A duração máxima é de 120 dias.

O valor é configurado no campo destroy_scheduled_duration da

CryptoKey

em CreateCryptoKeyRequest.

Recomendamos que você use a duração padrão de 30 dias para todas as chaves, a menos que tenha requisitos regulatórios ou de aplicativo específicos que exijam um valor diferente.