Eine Schlüsselversion hat den state:

Generierung ausstehend (

PENDING_GENERATION): Gilt nur für asymmetrische Schlüssel. Diese Schlüsselversion wird derzeit generiert und kann noch nicht verwendet, aktiviert, deaktiviert oder gelöscht werden. Der Status wird in Cloud Key Management Service automatisch in "Aktiviert" geändert, wenn die Version bereit ist.Import ausstehend (

PENDING_IMPORT): Gilt nur für importierte Schlüssel. Diese Schlüsselversion wird derzeit importiert. und kann noch nicht verwendet, aktiviert, deaktiviert oder gelöscht werden. Der Status wird in Cloud Key Management Service automatisch in "Aktiviert" geändert, wenn die Version bereit ist.Aktiviert (

ENABLED): Die Schlüsselversion kann verwendet werden.Deaktiviert (

DISABLED): Diese Schlüsselversion kann nicht verwendet werden, aber das Schlüsselmaterial ist weiterhin verfügbar und die Version kann in den aktivierten Status zurückgesetzt werden.Zum Löschen vorgemerkt (

DESTROY_SCHEDULED): Diese Schlüsselversion ist zum Löschen vorgemerkt und wird bald gelöscht. Sie kann wieder in den deaktivierten Status zurückversetzt werden. Dieser Status entspricht Phase 2 – Vorläufiges Löschen in der Datenlösch-Pipeline.Gelöscht (

DESTROYED): Diese Schlüsselversion wurde gelöscht und das Schlüsselmaterial ist nicht mehr in Cloud KMS gespeichert. Wenn die Schlüsselversion für die asymmetrische oder symmetrische Verschlüsselung verwendet wurde, kann mit dieser Version verschlüsselter Geheimtext nicht wiederhergestellt werden. Wurde die Schlüsselversion zur digitalen Signierung verwendet, können keine neuen Signaturen erstellt werden. Der öffentliche Schlüssel kann für alle asymmetrischen Schlüsselversionen nicht mehr heruntergeladen werden. Eine gelöschte Schlüsselversion kann nicht mehr in einen anderen Status zurückgesetzt werden. Dieser Status entspricht Phase 3 – Logisches Löschen aus aktiven Systemen in der Pipeline zur Datenlöschung, was bedeutet, dass Schlüsselmaterial aus allen aktiven Cloud KMS-Systemen gelöscht wird. Nach dem Löschen dauert es 45 Tage, bis das Schlüsselmaterial aus allen aktiven Google-Systemen und Sicherungssystemen gelöscht ist. Weitere Informationen finden Sie unter Zeitplan für das Löschen von Cloud KMS.Import fehlgeschlagen (

IMPORT_FAILED): Diese Schlüsselversion konnte nicht importiert werden. Weitere Informationen zu den Bedingungen, die Importfehler verursachen, finden Sie unter Fehlerbehebung bei fehlgeschlagenen Importen.

Status einer Schlüsselversion ändern

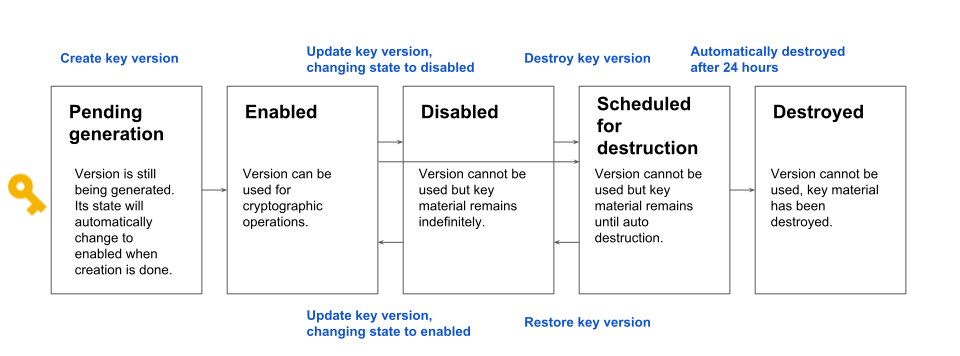

Im Folgenden wird beschrieben, wie sich der Status einer Schlüsselversion ändern kann:

Wenn eine Schlüsselversion für einen asymmetrischen Schlüssel erstellt wird, startet sie mit dem Status "Generierung ausstehend". Wenn der Vorgang in Cloud KMS abgeschlossen ist, ändert sich der Status der Schlüsselversion automatisch in "Aktiviert".

Wenn eine Schlüsselversion für einen symmetrischen Schlüssel erstellt wird, startet sie mit dem Status "Aktiviert".

Eine Schlüsselversion kann mit

UpdateCryptoKeyVersionund dieser Methode zugeordneten Schnittstellen von "Aktiviert" in "Deaktiviert" (und umgekehrt) versetzt werden. Beispiele finden Sie unter Schlüsselversionen aktivieren und deaktivieren.Eine aktivierte oder deaktivierte Schlüsselversion kann mit

DestroyCryptoKeyVersionund dieser Methode zugeordneten Schnittstellen zum Löschen vorgemerkt werden. Beispiele finden Sie unter Schlüsselversion zum Löschen vormerken.Eine Schlüsselversion, die zum Löschen vorgemerkt wurde, kann mit

RestoreCryptoKeyVersionund dieser Methode zugeordneten Schnittstellen in den Status "Deaktiviert" zurückgesetzt werden. Beispiele finden Sie unter Schlüsselversion wiederherstellen.

Das folgende Diagramm zeigt die zulässigen Status für eine Schlüsselversion.

Nur Schlüsselversionen für asymmetrische Schlüssel werden im Status "Generierung ausstehend" gestartet. Schlüsselversionen für symmetrische Schlüssel starten im Status "Aktiviert".

Auswirkungen des Schlüsselversionsstatus auf kryptografische Operationen

Wie sich der Schlüsselversionsstatus auf kryptografische Operationen auswirkt, hängt davon ab, ob der Schlüssel für Folgendes eingesetzt wird:

- Symmetrische Verschlüsselung

- Asymmetrische Verschlüsselung oder digitale Signaturen

Symmetrische Verschlüsselung

Für jeden symmetrischen Verschlüsselungsschlüssel gibt es eine bestimmte primäre Version, die zu dieser Zeit zum Verschlüsseln von Daten verwendet wird. Ein Schlüssel ist nur dann zum Verschlüsseln verfügbar, wenn für ihn eine aktivierte Primärschlüsselversion vorhanden ist.

Wenn ein Schlüssel zum Verschlüsseln von Klartext verwendet wird, werden diese Daten mit seiner Primärschlüsselversion verschlüsselt. Die Angabe der Version, die zum Verschlüsseln von Daten verwendet wurde, wird im Chiffretext der Daten gespeichert. Nur jeweils eine Version eines Schlüssels kann zu einem bestimmten Zeitpunkt primär sein.

Wenn die primäre Schlüsselversion deaktiviert ist, kann der Schlüssel nicht zum Verschlüsseln von Daten verwendet werden. Beachten Sie, dass eine aktivierte primäre Schlüsselversion deaktiviert, zum Löschen vorgemerkt oder gelöscht und eine nicht aktivierte Version als primäre Version festgelegt werden kann.

Welche Schlüsselversion primär ist, hat keinen Einfluss auf die Fähigkeit, Daten zu entschlüsseln. Solange eine Schlüsselversion aktiviert ist, kann sie zum Verschlüsseln von Daten verwendet werden.

Asymmetrische Verschlüsselung oder digitale Signaturen

Jedes Mal, wenn ein asymmetrischer Schlüssel zur Verschlüsselung oder für digitale Signaturen verwendet wird, muss eine Schlüsselversion angegeben werden. Damit eine Schlüsselversion für die asymmetrische Verschlüsselung oder für digitale Signaturen genutzt werden kann, muss sie aktiviert werden. Sie können den öffentlichen Schlüssel einer Schlüsselversion nur abrufen, wenn die Schlüsselversion aktiviert ist.

Variable Dauer des Status Zum Löschen vorgemerkt

Standardmäßig verbringen Schlüssel in Cloud KMS 30 Tage im Status Löschen geplant (vorläufig gelöscht), bevor das Schlüsselmaterial logisch aus dem System gelöscht wird. Diese Dauer kann mit folgenden Einschränkungen konfiguriert werden:

- Die Dauer kann nur bei der Schlüsselerstellung konfiguriert werden.

- Nach der Angabe kann die Dauer für den Schlüssel nicht mehr geändert werden.

- Die Dauer gilt für alle Versionen des künftig erstellten Schlüssels.

- Die Mindestdauer beträgt 24 Stunden für alle Schlüssel mit Ausnahme von reinen Importschlüsseln, die eine Mindestdauer von 0 haben.

- Die maximale Dauer beträgt 120 Tage.

Der Wert wird mithilfe des Felds destroy_scheduled_duration des CryptoKey in CreateCryptoKeyRequest konfiguriert.

Wir empfehlen, die Standarddauer von 30 Tagen für alle Schlüssel zu verwenden, es sei denn, Sie haben bestimmte Anwendungs- oder regulatorische Anforderungen, die einen anderen Wert erfordern.