Questo argomento mostra come importare una chiave di crittografia in Cloud HSM o Cloud Key Management Service come nuova versione della chiave.

Per ulteriori dettagli sull'importazione delle chiavi, incluse limitazioni e limitazioni, consulta la sezione Importazione delle chiavi.

Puoi completare i passaggi in questo argomento in 5-10 minuti, esclusi i passaggi Prima di iniziare. Inserire manualmente la chiave aggiunge complessità all'attività.

Prima di iniziare

Ti consigliamo di creare un nuovo progetto per testare questa funzionalità, per facilitare la pulizia dopo il test e per assicurarti di disporre delle autorizzazioni IAM (Identity and Access Management) adeguate per importare una chiave.

Prima di poter importare una chiave, devi preparare il progetto, il sistema locale e la chiave stessa.

Preparazione del progetto

- Accedi al tuo account Google Cloud. Se non conosci Google Cloud, crea un account per valutare le prestazioni dei nostri prodotti in scenari reali. I nuovi clienti ricevono anche 300 $di crediti gratuiti per l'esecuzione, il test e il deployment dei carichi di lavoro.

-

Nella pagina del selettore di progetti della console Google Cloud, seleziona o crea un progetto Google Cloud.

-

Assicurati che la fatturazione sia attivata per il tuo progetto Google Cloud.

-

Attiva l'API richiesta.

- Installa Google Cloud CLI.

-

Per initialize gcloud CLI, esegui questo comando:

gcloud init

-

Nella pagina del selettore di progetti della console Google Cloud, seleziona o crea un progetto Google Cloud.

-

Assicurati che la fatturazione sia attivata per il tuo progetto Google Cloud.

-

Attiva l'API richiesta.

- Installa Google Cloud CLI.

-

Per initialize gcloud CLI, esegui questo comando:

gcloud init

-

L'utente che esegue l'importazione deve disporre delle seguenti autorizzazioni IAM per creare keyring, chiavi e job di importazione. Se l'utente non è il proprietario del progetto, puoi assegnare all'utente entrambi i seguenti due ruoli predefiniti:

roles/editorroles/cloudkms.importer

Per saperne di più sui ruoli e sulle autorizzazioni IAM disponibili per Cloud KMS, consulta la pagina Autorizzazioni e ruoli.

Preparazione del sistema locale

Prepara il sistema locale scegliendo una delle seguenti opzioni. Il wrapping di chiavi automatico è consigliato per la maggior parte degli utenti.

- Se vuoi consentire a Google Cloud CLI di eseguire il wrapping automatico delle chiavi prima di trasmetterle a Google Cloud, devi installare la libreria di crittografia Pyca sul tuo sistema locale. La libreria Pyca viene utilizzata dal job di importazione che esegue il wrapping e la protezione della chiave localmente prima di inviarla a Google Cloud.

- Se vuoi eseguire il wrapping delle chiavi manualmente, devi configurare OpenSSL per il wrapping manuale delle chiavi.

Preparazione della chiave

Verifica che l'algoritmo e la lunghezza della chiave siano supportati. Gli algoritmi consentiti per una chiave dipendono dal fatto che la chiave venga utilizzata per la crittografia simmetrica, asimmetrica o asimmetrica, nonché il fatto che la chiave sia archiviata in un software o in un HSM. Devi specificare l'algoritmo della chiave come parte della richiesta di importazione.

Devi anche verificare la modalità di codifica della chiave e apportare modifiche, se necessario.

Non è possibile modificare quanto segue per una versione della chiave dopo la creazione o l'importazione:

Il livello di protezione indica se la chiave rimane nel software, in un HSM o in un sistema di gestione delle chiavi esterno. Il materiale della chiave non può essere spostato da uno di questi ambienti di archiviazione a un altro. Tutte le versioni di una chiave hanno lo stesso livello di protezione.

Lo scopo indica se le versioni della chiave vengono utilizzate per la crittografia simmetrica, la crittografia asimmetrica o la firma asimmetrica. Lo scopo della chiave limita i possibili algoritmi che possono essere utilizzati per creare versioni della chiave. Tutte le versioni di una chiave hanno lo stesso scopo.

Se non hai una chiave da importare ma vuoi convalidare la procedura per l'importazione delle chiavi, puoi creare una chiave simmetrica sul sistema locale utilizzando il seguente comando:

openssl rand 32 > ${HOME}/test.bin

Utilizza questa chiave solo per i test. Una chiave creata in questo modo potrebbe non essere adatta all'uso in produzione.

Se devi eseguire il wrapping della chiave manualmente, prima di continuare con le procedure di questo argomento.

Crea il keyring e il keyring di destinazione

Una chiave Cloud KMS è un oggetto container che contiene zero o più versioni della chiave. Ogni versione della chiave contiene una chiave di crittografia.

Quando importi una chiave in Cloud KMS o Cloud HSM, la chiave importata diventa una nuova versione della chiave su una chiave Cloud KMS o Cloud HSM esistente. Nel resto di questo argomento, questa chiave è denominata chiave di destinazione. La chiave di destinazione deve esistere prima di poter importare il materiale della chiave al suo interno.

L'importazione della versione di una chiave non ha alcun effetto sulle versioni esistenti di quella chiave. Tuttavia, ti consigliamo di creare una chiave vuota quando testi l'importazione della chiave. Una chiave vuota non ha una versione, non è attiva e non può essere usata.

Facoltativamente, puoi specificare che la chiave appena creata può contenere solo versioni importate, il che impedisce la generazione accidentale di nuove versioni in Cloud KMS.

In un keyring esiste una chiave; in questo argomento si chiama ring key di destinazione. La posizione del keyring di destinazione determina la località in cui il materiale della chiave è disponibile dopo l'importazione. Le chiavi Cloud HSM non possono essere create o importate in alcune località. Una volta creata, la chiave non può essere spostata in un altro keyring o posizione.

Segui questi passaggi per creare una chiave vuota in un nuovo keyring utilizzando Google Cloud CLI o la console Google Cloud.

Console

Nella console Google Cloud, vai alla pagina Gestione delle chiavi.

Fai clic su Crea keyring.

Nel campo Nome keyring, inserisci il nome del keyring.

In Tipo di località, seleziona un tipo e una località.

Fai clic su Crea. Viene visualizzata la pagina Crea chiave.

Nel campo Nome chiave, inserisci il nome della chiave.

In Livello di protezione, seleziona Software o HSM, quindi fai clic su Continua.

In Materiale della chiave, seleziona Chiave importata e fai clic su Continua. Questo impedisce la creazione di una versione iniziale della chiave.

Imposta lo Scopo e l'Algoritmo per la chiave, quindi fai clic su Continua.

(Facoltativo) Se vuoi che la chiave contenga solo le versioni delle chiavi importate, seleziona Limita le versioni delle chiavi alla sola importazione. Questo ti impedisce di creare accidentalmente nuove versioni della chiave in Cloud KMS.

(Facoltativo) Per le chiavi importate, la rotazione automatica è disattivata per impostazione predefinita. Per attivare la rotazione automatica, seleziona un valore nel campo Periodo di rotazione della chiave.

Se abiliti la rotazione automatica, in Cloud KMS verranno generate nuove versioni della chiave e la versione della chiave importata non sarà più quella predefinita dopo una rotazione.

Fai clic su Crea.

gcloud

Per utilizzare Cloud KMS nella riga di comando, devi prima installare o eseguire l'upgrade alla versione più recente di Google Cloud CLI.

Crea il keyring di destinazione. Se intendi eseguire l'importazione in una chiave Cloud HSM, seleziona una località che supporti Cloud HSM.

gcloud kms keyrings create KEY_RING \ --location LOCATION

Scopri di più sulla creazione di keyring.

Crea la chiave di destinazione.

- Specifica lo scopo della chiave.

- Impedisci la creazione di una versione iniziale utilizzando il flag

--skip-initial-version-creation. - (Facoltativo) Impedisci la creazione di nuove versioni in Cloud KMS utilizzando il flag

--import-only. - (Facoltativo) Non specificare un criterio di rotazione. Se abiliti la rotazione automatica, in Cloud KMS verranno generate nuove versioni della chiave e la versione della chiave importata non sarà più quella predefinita dopo una rotazione. Non puoi specificare un criterio di rotazione se hai specificato il flag

--import-only.

gcloud kms keys create KEY_NAME \ --location LOCATION \ --keyring KEY_RING \ --purpose PURPOSE \ --skip-initial-version-creation \ --import-only

Scopri di più sulla creazione di chiavi Cloud KMS o chiavi Cloud HSM.

Go

Per eseguire questo codice, prima configura un ambiente di sviluppo Go e installa l'SDK Cloud KMS Go.

Java

Per eseguire questo codice, prima configura un ambiente di sviluppo Java e installa l'SDK Java di Cloud KMS.

Node.js

Per eseguire questo codice, prima configura un ambiente di sviluppo Node.js e installa l'SDK Node.js di Cloud KMS.

Python

Per eseguire questo codice, prima configura un ambiente di sviluppo Python e installa l'SDK Python di Cloud KMS.

API

In questi esempi viene utilizzato curl come client HTTP per dimostrare l'utilizzo dell'API. Per maggiori informazioni sul controllo dell'accesso, consulta Accesso all'API Cloud KMS.

Crea un nuovo keyring:

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings?keyRingId=KEY_RING" \ --request "POST" \ --header "authorization: Bearer TOKEN" \ --header "content-type: application/json" \ --header "x-goog-user-project: PROJECT_ID" \ --data "{}"Per ulteriori informazioni, consulta la documentazione relativa all'API

KeyRing.create.Crea una chiave vuota solo per l'importazione:

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings/KEY_RING/cryptoKeys?cryptoKeyId=KEY_NAME&skipInitialVersionCreation=true&importOnly=true" \ --request "POST" \ --header "authorization: Bearer TOKEN" \ --header "content-type: application/json" \ --header "x-goog-user-project: PROJECT_ID" \ --data "{"purpose":"PURPOSE", "versionTemplate":{"protectionLevel":"PROTECTION_LEVEL","algorithm":"ALGORITHM"}}"Per ulteriori informazioni, consulta la documentazione relativa all'API

CryptoKey.create.

Il keyring e la chiave esistono ora, ma la chiave non contiene materiale della chiave, non ha una versione e non è attiva. Successivamente, crea un job di importazione.

Crea il job di importazione

Un job di importazione definisce le caratteristiche delle chiavi che importa, incluse le proprietà che non possono essere modificate dopo l'importazione della chiave.

Il livello di protezione definisce se le chiavi importate da questo job di importazione risiedono nel software, in un HSM o in un sistema di gestione delle chiavi esterno. Non è possibile modificare il livello di protezione dopo l'importazione della chiave.

Il metodo di importazione definisce l'algoritmo utilizzato per creare la chiave di wrapping che protegge le chiavi importate durante il transito dal sistema locale al progetto Google Cloud di destinazione. Puoi scegliere una chiave RSA a 3072-bit o 4096-bit. A meno che tu non abbia requisiti specifici, è consigliabile utilizzare la chiave di wrapping a 3072 bit.

Puoi creare un job di importazione utilizzando gcloud CLI, la console Google Cloud o l'API Cloud Key Management Service.

Console

Vai alla pagina Gestione delle chiavi nella console Google Cloud.

Fai clic sul nome del keyring di destinazione.

Imposta il Livello di protezione su Software o HSM. Utilizza lo stesso livello di protezione impostato per la chiave di destinazione.

Fai clic su Crea job di importazione.

Nel campo Nome, inserisci il nome del job di importazione.

Nel menu a discesa Metodo di importazione, imposta il metodo di importazione su RSA a 3072 bit o RSA a 4096 bit.

Fai clic su Crea.

gcloud

Per utilizzare Cloud KMS nella riga di comando, devi prima installare o eseguire l'upgrade alla versione più recente di Google Cloud CLI.

Utilizza un comando come il seguente per creare un job di importazione.

gcloud kms import-jobs create IMPORT_JOB \ --location LOCATION \ --keyring KEY_RING \ --import-method IMPORT_METHOD \ --protection-level PROTECTION_LEVEL

- Utilizza lo stesso keyring e la stessa posizione della chiave di destinazione.

- Imposta il livello di protezione su

softwareohsm. - Imposta il metodo di importazione su

rsa-oaep-3072-sha1-aes-256rsa-oaep-4096-sha1-aes-256,rsa-oaep-3072-sha256-aes-256,rsa-oaep-4096-sha256-aes-256,rsa-oaep-3072-sha256orsa-oaep-4096-sha256.

Go

Per eseguire questo codice, prima configura un ambiente di sviluppo Go e installa l'SDK Cloud KMS Go.

Java

Per eseguire questo codice, prima configura un ambiente di sviluppo Java e installa l'SDK Java di Cloud KMS.

Node.js

Per eseguire questo codice, prima configura un ambiente di sviluppo Node.js e installa l'SDK Node.js di Cloud KMS.

Python

Per eseguire questo codice, prima configura un ambiente di sviluppo Python e installa l'SDK Python di Cloud KMS.

API

In questi esempi viene utilizzato curl come client HTTP per dimostrare l'utilizzo dell'API. Per maggiori informazioni sul controllo dell'accesso, consulta Accesso all'API Cloud KMS.

Per creare un job di importazione, utilizza il metodo ImportJobs.create:

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings/KEY_RING/importJobs?import_job_id=IMPORT_JOB_ID" \

--request "POST" \

--header "authorization: Bearer TOKEN" \

--header "content-type: application/json" \

--data '{"import_method": "IMPORT_METHOD", "protection_level": "PROTECTION_LEVEL"}'

Sostituisci quanto segue:

- IMPORT_METHOD: un metodo di wrapping delle chiavi supportato.

- PROTECTION_LEVEL: il livello di protezione delle versioni della chiave importate da questo job di importazione.

Controllo dello stato del job di importazione in corso...

Lo stato iniziale di un job di importazione è PENDING_GENERATION. Quando lo stato è ACTIVE, puoi utilizzarlo per importare le chiavi.

Un job di importazione scade dopo tre giorni. Se il job di importazione è scaduto, devi crearne uno nuovo.

Puoi verificare lo stato di un job di importazione utilizzando Google Cloud CLI, la console Google Cloud o l'API Cloud Key Management Service.

Console

Vai alla pagina Gestione delle chiavi nella console Google Cloud.

Fai clic sul nome del keyring che contiene il job di importazione.

Fai clic sulla scheda Job di importazione nella parte superiore della pagina.

Lo stato sarà visibile in Stato accanto al nome del job di importazione.

gcloud

Per utilizzare Cloud KMS nella riga di comando, devi prima installare o eseguire l'upgrade alla versione più recente di Google Cloud CLI.

Quando un job di importazione è attivo, puoi utilizzarlo per importare le chiavi. L'operazione potrebbe richiedere alcuni minuti. Utilizza questo comando per verificare che il job di importazione sia attivo. Utilizza la posizione e il keyring in cui hai creato il job di importazione.

gcloud kms import-jobs describe IMPORT_JOB \ --location LOCATION \ --keyring KEY_RING \ --format="value(state)"

L'output è simile al seguente:

state: ACTIVE

Go

Per eseguire questo codice, prima configura un ambiente di sviluppo Go e installa l'SDK Cloud KMS Go.

Java

Per eseguire questo codice, prima configura un ambiente di sviluppo Java e installa l'SDK Java di Cloud KMS.

Node.js

Per eseguire questo codice, prima configura un ambiente di sviluppo Node.js e installa l'SDK Node.js di Cloud KMS.

Python

Per eseguire questo codice, prima configura un ambiente di sviluppo Python e installa l'SDK Python di Cloud KMS.

API

In questi esempi viene utilizzato curl come client HTTP per dimostrare l'utilizzo dell'API. Per maggiori informazioni sul controllo dell'accesso, consulta Accesso all'API Cloud KMS.

Per verificare lo stato di un job di importazione, utilizza il metodo ImportJobs.get:

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings/KEY_RING/importJobs/IMPORT_JOB_ID" \

--request "GET" \

--header "authorization: Bearer TOKEN"

Non appena il job di importazione è attivo, puoi richiedere l'importazione di una chiave.

Impedisce la modifica dei job di importazione

Il job di importazione determina molte caratteristiche della chiave importata, tra cui l'algoritmo della chiave e se una chiave importata è una chiave HSM o una chiave software. Puoi configurare le autorizzazioni IAM per impedire agli utenti di creare job di importazione, consentendo al contempo di utilizzare job di importazione per importare le chiavi.

- Concedi l'autorizzazione

importjobs.createsolo agli amministratori delle chiavi. - Concedi l'autorizzazione

importjobs.useToImportper un job di importazione specifico all'operatore che utilizzerà il job per importare le chiavi. - Quando crei il job di importazione, specifica il livello di protezione e l'algoritmo per le versioni della chiave importate utilizzando questo job.

Fino alla scadenza del job di importazione, gli utenti che hanno importjobs.useToImport e

non hanno l'autorizzazione importjobs.create per un determinato job di importazione possono importare

le chiavi, ma non possono modificare le caratteristiche del job di importazione.

Importa la chiave

Dopo aver verificato lo stato del job di importazione, puoi effettuare una richiesta di importazione.

Utilizzi flag diversi per effettuare la richiesta di importazione, a seconda che tu voglia che Google Cloud CLI esegua il wrapping automatico della chiave o se hai già sottoposto il wrapping della chiave manualmente.

Indipendentemente dal fatto che tu abbia eseguito il wrapping della chiave manualmente o automaticamente, devi impostare l'algoritmo su un algoritmo supportato che corrisponda alla lunghezza della chiave effettiva da importare e che specifichi lo scopo della chiave.

Le chiavi con scopo

ENCRYPT_DECRYPTutilizzano l'algoritmogoogle-symmetric-encryptione hanno una lunghezza di 32.Le chiavi con scopo

ASYMMETRIC_DECRYPToASYMMETRIC_SIGNsupportano diversi algoritmi e lunghezze.Lo scopo di una chiave non può essere modificato dopo la creazione della chiave, ma le versioni successive della chiave possono essere create a lunghezze diverse rispetto alla versione iniziale della chiave.

Wrapping e importazione automatici di una chiave

Se vuoi utilizzare il wrapping automatico, devi usare Google Cloud CLI.

Utilizza un comando come il seguente. Imposta --target-key-file sulla posizione della chiave senza wrapping di cui eseguire il wrapping e l'importazione. Non impostare --wrapped-key-file.

Facoltativamente, puoi impostare il flag --public-key-file sulla posizione in cui la chiave pubblica è già stata scaricata. Quando importi un numero elevato di chiavi, questo impedisce il download della chiave pubblica durante ogni importazione. Ad esempio, potresti scrivere uno script che ha scaricato la chiave pubblica una volta e che poi ne abbia fornito la posizione durante l'importazione di ogni chiave.

gcloud kms keys versions import \

--import-job IMPORT_JOB \

--location LOCATION \

--keyring KEY_RING \

--key KEY_NAME \

--algorithm ALGORITHM \

--target-key-file PATH_TO_UNWRAPPED_KEY

La chiave viene sottoposta a wrapping dalla chiave di wrapping associata al job di importazione, trasmessa a Google Cloud e importata come nuova versione della chiave nella chiave di destinazione.

Importazione di una chiave con wrapping manuale

Utilizza le istruzioni in questa sezione per importare una chiave che hai aggregato manualmente. Imposta

--wrapped-key-file sulla località della chiave di cui hai eseguito il wrapping manualmente.

Non impostare --target-key-file.

Facoltativamente, puoi impostare il flag --public-key-file sulla posizione in cui la chiave pubblica è già stata scaricata. Quando importi un numero elevato di chiavi, questo impedisce il download della chiave pubblica durante ogni importazione. Ad esempio, potresti scrivere uno script che ha scaricato la chiave pubblica una volta e che poi ne abbia fornito la posizione durante l'importazione di ogni chiave.

Console

Apri la pagina Gestione delle chiavi nella console Google Cloud.

Fai clic sul nome del keyring che contiene il job di importazione. Viene visualizzata la chiave di destinazione, insieme a tutte le altre chiavi del keyring.

Fai clic sul nome della chiave di destinazione e poi su Importa versione chiave.

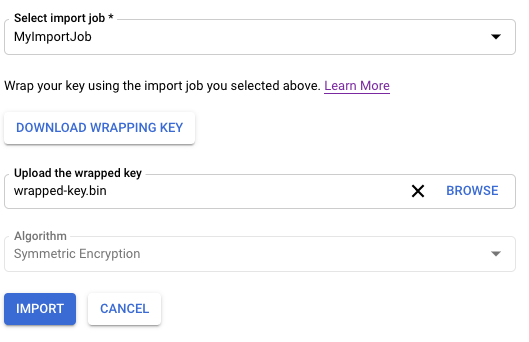

Seleziona il job di importazione dal menu a discesa Seleziona job di importazione.

Nel selettore Carica la chiave con wrapping, seleziona la chiave di cui hai già aggregato il wrapping.

Se importi una chiave asimmetrica, seleziona l'algoritmo dal menu a discesa Algoritmo. La pagina Versione della chiave di importazione dovrebbe essere simile a:

Fai clic su Importa.

gcloud

Per utilizzare Cloud KMS nella riga di comando, devi prima installare o eseguire l'upgrade alla versione più recente di Google Cloud CLI.

Utilizza un comando come il seguente.

gcloud kms keys versions import \ --import-job IMPORT_JOB \ --location LOCATION \ --keyring KEY_RING \ --key KEY_NAME \ --algorithm ALGORITHM \ --wrapped-key-file PATH_TO_WRAPPED_KEY

Per ulteriori informazioni, consulta l'output del comando gcloud kms keys versions import --help.

Go

Per eseguire questo codice, prima configura un ambiente di sviluppo Go e installa l'SDK Cloud KMS Go.

Java

Per eseguire questo codice, prima configura un ambiente di sviluppo Java e installa l'SDK Java di Cloud KMS.

Node.js

Per eseguire questo codice, prima configura un ambiente di sviluppo Node.js e installa l'SDK Node.js di Cloud KMS.

Python

Per eseguire questo codice, prima configura un ambiente di sviluppo Python e installa l'SDK Python di Cloud KMS.

API

In questi esempi viene utilizzato curl come client HTTP per dimostrare l'utilizzo dell'API. Per maggiori informazioni sul controllo dell'accesso, consulta Accesso all'API Cloud KMS.

Utilizza il metodo cryptoKeyVersions.import per importare una chiave.

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings/KEY_RING/cryptoKeys/KEY_NAME/cryptoKeyVersions:import" \

--request "POST" \

--header "authorization: Bearer TOKEN" \

--header "content-type: application/json" \

--data '{"importJob": "IMPORT_JOB_ID", "algorithm": "ALGORITHM", "wrappedKey": "WRAPPED_KEY"}'

Sostituisci quanto segue:

IMPORT_JOB_ID: il nome completo della risorsa del job di importazione corrispondente.

ALGORITHM:

algorithmdella chiave importata, di tipoCryptoKeyVersionAlgorithm.WRAPPED_KEY: la chiave con wrapping manuale in formato base64.

La richiesta di importazione della chiave viene avviata. Puoi monitorarne lo stato.

Controlla lo stato della versione della chiave importata

Lo stato iniziale di una versione della chiave importata è PENDING_IMPORT. Quando lo stato è ENABLED, la versione della chiave è stata importata correttamente. Se l'importazione non va a buon fine, lo stato è IMPORT_FAILED.

Puoi controllare lo stato di una richiesta di importazione utilizzando Google Cloud CLI, la console Google Cloud o l'API Cloud Key Management Service.

Console

Apri la pagina Gestione delle chiavi nella console Google Cloud.

Fai clic sul nome del keyring che contiene il job di importazione.

Fai clic sulla scheda Job di importazione nella parte superiore della pagina.

Lo stato sarà visibile in Stato accanto al nome del job di importazione.

gcloud

Per utilizzare Cloud KMS nella riga di comando, devi prima installare o eseguire l'upgrade alla versione più recente di Google Cloud CLI.

Usa il comando versions list per verificare lo stato. Utilizza la stessa località, il keyring di destinazione e la stessa chiave di destinazione che hai creato in precedenza in questo argomento.

gcloud kms keys versions list \ --keyring KEY_RING \ --location LOCATION \ --key KEY_NAME

Go

Per eseguire questo codice, prima configura un ambiente di sviluppo Go e installa l'SDK Cloud KMS Go.

Java

Per eseguire questo codice, prima configura un ambiente di sviluppo Java e installa l'SDK Java di Cloud KMS.

Node.js

Per eseguire questo codice, prima configura un ambiente di sviluppo Node.js e installa l'SDK Node.js di Cloud KMS.

Python

Per eseguire questo codice, prima configura un ambiente di sviluppo Python e installa l'SDK Python di Cloud KMS.

API

In questi esempi viene utilizzato curl come client HTTP per dimostrare l'utilizzo dell'API. Per maggiori informazioni sul controllo dell'accesso, consulta Accesso all'API Cloud KMS.

Chiama il metodo ImportJob.get e controlla il campo state. Se state è PENDING_GENERATION, il job di importazione è ancora in fase di creazione.

Ricontrolla periodicamente lo stato fino a quando non raggiungi ACTIVE.

Dopo l'importazione della versione iniziale della chiave, lo stato della chiave diventa Attivo. Per le chiavi simmetriche, devi impostare la versione della chiave importata come versione principale prima di poter utilizzare la chiave.

Chiavi simmetriche: imposta la versione primaria

Questo passaggio è obbligatorio per l'importazione di chiavi simmetriche e non è pertinente per le chiavi asimmetriche. Una chiave asimmetrica non ha una versione primaria. Devi utilizzare Google Cloud CLI per impostare la versione principale.

gcloud kms keys set-primary-version KEY_NAME\

--location=LOCATION\

--keyring=KEY_RING\

--version=KEY_VERSION

Reimportare una chiave eliminata in precedenza

Cloud Key Management Service supporta la reimportazione della chiave, che consente di ripristinare la versione della chiave importata in precedenza nello stato DESTROYED o IMPORT_FAILED nello stato ENABLED, fornendo il materiale della chiave originale. Se non è mai stato importato alcun materiale originale della chiave a causa di un errore di importazione iniziale, può essere fornito qualsiasi materiale della chiave.

Limitazioni

- Solo l'elemento

CryptoKeyVersionsimportato in precedenza può essere reimportato. - Il materiale della chiave reimportato deve corrispondere esattamente al materiale della chiave originale se la versione è stata importata in precedenza.

- Impossibile reimportare la proprietà

CryptoKeyVersionseliminata prima del rilascio di questa funzionalità. Il camporeimport_eligiblediCryptoKeyVersionètruese la versione è idonea per la reimportazione efalsein caso contrario.

Puoi reimportare le chiavi software e Cloud HSM, ma non le chiavi esterne.

Reimportazione di una chiave eliminata

Crea un ImportJob per la reimportazione seguendo i passaggi in

Creare il job di importazione. Puoi utilizzare un ImportJob esistente o un nuovo ImportJob, purché il livello di protezione corrisponda al livello di protezione originale.

Console

Vai alla pagina Gestione delle chiavi nella console Google Cloud.

Fai clic sul nome del keyring che contiene la chiave di cui reimporterai la versione della chiave.

Fai clic sulla chiave di cui vuoi reimportare la versione.

Fai clic sui tre puntini accanto alla versione della chiave da reimportare.

Seleziona Reimporta versione chiave

Seleziona il job di importazione dal menu a discesa Seleziona job di importazione.

Nel selettore Carica la chiave con wrapping, seleziona la chiave di cui hai già aggregato il wrapping. Questa chiave deve corrispondere al materiale originale della chiave.

Fai clic su Re-Import (Importa di nuovo).

gcloud

Per utilizzare Cloud KMS nella riga di comando, devi prima installare o eseguire l'upgrade alla versione più recente di Google Cloud CLI.

Importa di nuovo la versione della chiave utilizzando il materiale originale della chiave.

gcloud kms keys versions import \ --location LOCATION \ --keyring KEY_RING \ --key KEY_NAME \ --version KEY_VERSION \ --algorithm ALGORITHM \ --import-job IMPORT_JOB \ --target-key-file PATH_TO_KEY \

API

In questi esempi viene utilizzato curl come client HTTP per dimostrare l'utilizzo dell'API. Per maggiori informazioni sul controllo dell'accesso, consulta Accesso all'API Cloud KMS.

Nel corpo della richiesta del metodo

cryptoKeyVersions.import, imposta il campocryptoKeyVersionsul nome della versione della chiave della versione importata. Deve essere un elemento secondario della chiave di crittografia.Nel corpo della richiesta, imposta il campo

algorithmsull'algoritmo della chiave da importare. Questo valore deve corrispondere all'algoritmo della versione originale della chiave. Il campoalgorithmè di tipoCryptoKeyVersionAlgorithm.Nel corpo della richiesta, imposta il campo

wrappedKeyMaterialsul materiale della chiave che hai già sottoposto a wrapping.Chiama il metodo

cryptoKeyVersions.import. La rispostacryptoKeyVersions.importè di tipoCryptoKeyVersion. Dopo che una chiave viene importata correttamente, il suo stato èENABLEDe puoi utilizzarla in Cloud KMS.

Passaggi successivi

- Verifica una chiave importata. Dopo aver confermato che il materiale della chiave importato è identico a quello della chiave originale, puoi utilizzare la chiave per la firma o per proteggere i dati.

- Risolvere i problemi relativi all'importazione di chiavi non riuscita.