このページでは、ベアメタル ラック HSM ソリューションの概要について説明します。

概要

ベアメタル ラック HSM は Infrastructure as a Service であり、Google Cloud ワークロードの横にお客様所有のハードウェア セキュリティ モジュール(HSM)のラックをデプロイできます。HSM は、セキュリティ、コンプライアンス、低レイテンシの要件を満たすために PCI 準拠の施設にデプロイされます。

ワークロードのクラウドへの移行をサポートするために、Google は HSM をホストし、物理セキュリティとネットワーク セキュリティ、ラックスペース、電力、ネットワーク統合を月額料金で提供しています。

ベアメタル ラック HSM では、HSM の配置に関して Google と直接契約できます。HSM は指定されたコロケーション施設内に配置され、Google Cloud に接続されます。

ベアメタル ラック HSM ソリューションは、アクティブなピアリング ファブリックを備えたコロケーション施設でサポートされています。これらの施設は、データセンター セキュリティに関する Google の基準を満たし、低レイテンシで可用性の高いサービスを提供します。

ベアメタル HSM との比較

ベアメタル ラック HSM とベアメタル HSM のどちらでも、Google Cloud 施設で独自の HSM をホストできます。ベアメタル ラック HSM ソリューションとベアメタル HSM ソリューションの主な違いはスケーリングです。次の表に、これらのソリューションの主な違いを示します。

| ベアメタル HSM | ベアメタル ラック HSM |

|---|---|

| Google はデバイス単位で HSM をホストします。 | Google はラック単位で HSM をホストします。 |

| HSM には論理的にアクセスできますが、物理的にアクセスできません。 | HSM への論理アクセス権があり、付随する物理的なアクセスをスケジュールできる。 |

| 10~15 台の HSM の小規模なデプロイ向け | 100 台以上の HSM の大規模なラックレベルのデプロイ向け |

どのソリューションがニーズに適しているかわからない場合は、アカウント担当者にお問い合わせください。

運用モデル

- オンボーディング プロセス

- 契約: 12 か月以上。プレミアム サポートが必要です。

- 調達と構成: 組織が HSM を取得、構成し、Google に発送します。

- ラック、スタック、接続: Google が HSM をデプロイし、Partner Interconnect 接続を構成します。

- 検証とハンドオフ: エンジニアリング ソリューションと HSM へのアクセス性を確認し、ソリューションをテストして、サインオフします。

- サポートモデル

- Google は、ラックとスタック、ホスティング、スマートハンズ、コンプライアンス、Partner Interconnect 接続をサポートしています。

- HSM ソフトウェア、ライセンス、ツール、トラブルシューティングのサポートについては、HSM ベンダーにお問い合わせください。

- 必要に応じて、ラックに物理的にアクセスできる。

- 廃止プロセス

- 廃止のリクエストを提出します。

- すべてのデータを消去し、すべての HSM を工場出荷時のデフォルトに初期化する必要があります。

コンプライアンス要件

このソリューションは、FIPS 140-2 レベル 3 認定またはそれ以上の HSM に限定されており、一般化されたホスティングまたはコロケーション サービスではありません。ベアメタル ラック HSM ソリューションは、PCI-DSS、PCI-3DS、SOC 1、2、3 に完全準拠している施設でホストされています。Google は、すべての地域で PCI-PIN、PCI-P2PE、SOC の遵守のために AOC をサポートします。

責任の分散

HSM を入手してプロビジョニングし、適切な Google Cloud リージョンに発送する責任はお客様にあります。使用する HSM はお客様が選択できますが、HSM 機器の要件に準拠する必要があります。

Google が、ラック、トップオブラックスイッチ、接続性を事前に構成します。 スイッチは、ラックのペアごとに異なるベンダーからのものです。ベアメタル ラック HSM ソリューションの場合、独自の専用ラックとスイッチがあります。Google はお客様の HSM 用のラッキング サービスを提供し、お客様と協力して Partner Interconnect 接続を検証します。各ラックには冗長電源が備わっています。

ベアメタル ラック HSM へのアクセス

お客様には HSM への論理的な管理アクセス権があり、保守と管理の責任を担います。HSM の完全な制御はお客様が維持します。

Google は HSM に論理的にアクセスできませんが、ラック、スイッチング、接続の提供と維持を行います。Google は、HSM のデータや鍵にアクセスできません。

Google は、リモートのハンドサービスを提供しています。通知があれば、施設への付き添いの訪問をスケジュールできます。コンプライアンスと監査に関する要件の責任は、お客様にあります。

契約終了時、または HSM の寿命が尽きた場合、HSM を廃止してすべてのデータを削除するか、HSM を工場出荷時の設定に復元するリクエストを送信します。HSM が消去またはリセットされ、法的権利を得た後で、HSM はお客様に返送されるか、返送できない場合には破棄されます。

HSM 機器の要件

このセクションでは、Google の施設で HSM をホストするための HSM と関連するケーブルの物理的要件について詳しく説明します。

ラックに収まる可能性がある HSM の数は、トップオブラック スイッチの現在のモデルで使用可能なポートの数、HSM モデルを構成するラックユニットの数および HSM の電力消費によって異なります。

電源

- デュアル AC 電源装置(電源装置ごとに最大 16A)。

配電

- ライン間電圧 208V(米国をベースとするロケーションの場合)

- C13 または C19 レセプタクルとアウトレットを提供するラック PDU。

電源ケーブル(ご自身で用意)

- ラック PPU ケーブルの終端は C14 または C20 コネクタタイプでなければなりません。

- 2 x 6 フィートまたは 2 メートル(推奨長さ)の電源ケーブル。

ネットワーク

- ネットワーク インターフェース コントローラ: デュアル 1g 銅 NIC(該当する場合)。

ネットワーク ケーブル(ユーザーが用意)

- 2 x 6 フィートまたは 2 メートル(推奨長さ)の CAT-5e 以上のパッチケーブル。

実際のサイズ

- ラックの深さ: 42 インチ。

- ラックユニットの間隔: 標準の EIA-310 19 インチ ラックマウント(四角い穴マウント付き)。HSM ごとに最大 4 ラックユニットを占有できます。

セキュリティ

- HSM にカメラや Bluetooth などのワイヤレス ネットワークを搭載しないでください。

- HSM は、FIPS 140-2 レベル 3 認定以上である必要があります。

HSM は新しい機器である必要があります。

HSM は完全にリモートで管理できる必要があります。

重量や冷却に関する要件はありません。

デプロイの概要

稼働率 99.99% の SLA に適格となるには、次の要件を満たす必要があります。

- 最低 2 つの Google Cloud リージョンで HSM をデプロイします。

- リージョンごとに少なくとも 4 つの HSM をデプロイします(少なくとも 2 つのラックで、ラックごとに 2 つ以上の HSM)。

各 HSM ネットワーク インターフェースの MAC アドレスとそれに割り当てられた IP アドレスを Google に提供します。この情報は、Google がサーバーからトップオブラックへのケーブル接続を確認するのに役立ち、デプロイ プロセス中のトラブルシューティングに役立ちます。

ネットワーク要件については、オンボーディング プロセス中にアカウント担当者と詳細に話し合います。

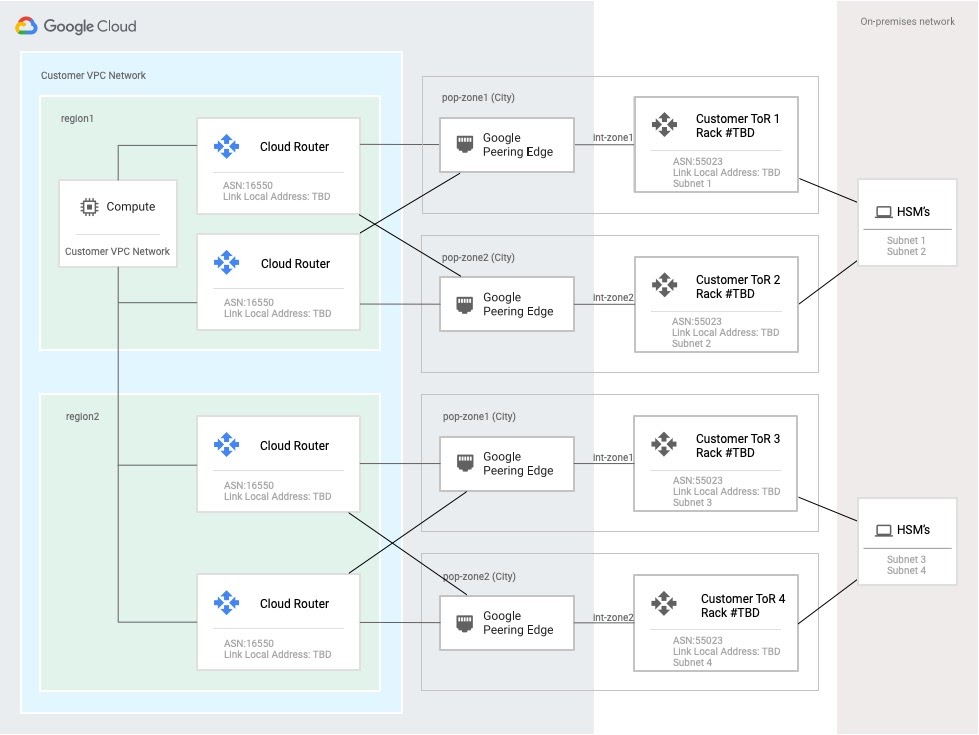

ネットワーク トポロジ

1 つの場所に 2 つのラックを設置することにより、稼働率 99.9% の SLA を保証します。

2 つの場所への完全なデプロイにより、稼働率 99.99% の SLA を実現します。

この冗長性モデルを利用するようにアプリケーションを設計する必要があります。アプリケーションでは、HSM から HSM またはラックからラックへの単一の場所内で、ゾーン 1 からゾーン 2 にフェイルオーバーできるようにする必要があります。

グローバル ルーティング機能を有効にすると、いずれかの場所にある HSM が、どのリージョンでも Google Cloud リソースにアクセスできます。

Partner Interconnect 接続の 1 か所の障害は、SLA 違反ではありません。

次の概要図では、サービスで 99.99% の SLA を達成するために必要な接続性を示します。

- 各リージョンのデプロイには、使用のために最低 2 つのラックが含まれ、ラックごとに 1 つの スイッチ が含まれます。

- トップオブラック スイッチは Google が提供するものですが、さまざまなベンダーによるものです。

- 各トップオブラック スイッチには、Partner Interconnect を冗長 Cloud Router に接続するために、10G Partner Interconnect と Partner Interconnect の冗長 VLAN アタッチメントが 1 つあります。

- 各 HSM には、少なくとも 2 つの 1GE Copper ネットワーク インターフェースがあり、両方のトップオブラック スイッチへの冗長接続が必要です。管理とデータのインターフェースの両方に、両方のトップオブラック スイッチへの独自の冗長接続が必要です。

- HSM ネットワークの IP アドレス割り振りを指定します。

- トップオブラック スイッチは、ローカルに接続されているサブネットを Cloud Router のペアにアドバタイズします。

- Virtual Private Cloud(VPC)でグローバル動的ルーティングを有効にして、リソースをデプロイした Google Cloud リージョンから HSM へのアクセスを許可します。99.99% の可用性に適格となるには、グローバル動的ルーティングも必要です。

- トップオブラック スイッチとプロジェクト内の Cloud Router の間の BGP は、Google Cloud プロジェクト リソースと HSM の間でルーティング可能なネットワーク到達性情報を交換します。

ネットワーキングの要件

HSM を Google でホストできるようにするには、リージョン内のラックのセットごとに次の手順を済ませておく必要があります。

ASN16550 を使用して、リージョンごとに Cloud Router の冗長ペアを作成します。詳細な手順については、Cloud Router の作成をご覧ください。

前の手順での Cloud Router を使用して、リージョンごとに Partner Interconnect で 2 つの冗長 VLAN アタッチメントを作成します。事前有効化オプションを有効にしてアタッチメントを作成します。リージョンごとに合計 4 つのアタッチメントが必要です。事前有効化オプションを有効にせずにアタッチメントが作成された場合は、手動で接続を有効にすることができます。

Partner Interconnect と事前有効化オプションの詳細については、Partner Interconnect の概要をご覧ください。

VPC ネットワークでグローバル動的ルーティングを有効にします。

- 99.99% の可用性を実現するには、Partner Interconnect で 99.99% の可用性を実現するの手順を行います。

- 単一リージョン内のデプロイでは、2 番目のリージョンが使用可能になるまで 99.9% の可用性が保証されます。これに関しては、Partner Interconnect で 99.9% の可用性を実現するをご覧ください。

必要に応じて、オンプレミス リソースとプロジェクト リソース間のトラフィックを許可するようにファイアウォール ルールを構成します。

Google に問い合わせ

このプロダクトは、特定のビジネスと技術の要件のあるお客様のみがご利用いただけます。このプロダクトは、世界中の限定された地域でご利用いただけます。

Google でベアメタル ラック HSM に関心をお持ちの場合は、アカウント担当者にお問い合わせください。