Halaman ini menjelaskan cara Identity-Aware Proxy (IAP) menangani penerusan TCP. Untuk mempelajari cara memberikan akses kepada akun utama ke resource yang disalurkan dan cara membuat tunnel yang merutekan traffic TCP, lihat Menggunakan IAP untuk penerusan TCP.

Pengantar

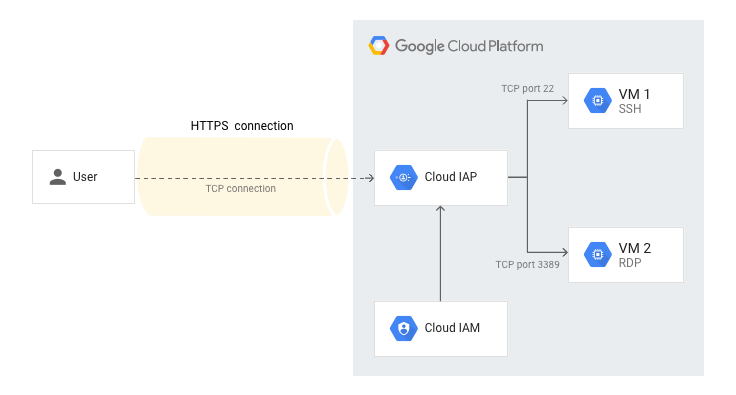

Fitur penerusan TCP IAP memungkinkan Anda mengontrol siapa saja yang dapat mengakses layanan administratif, seperti SSH dan RDP di backend Anda dari internet publik. Fitur penerusan TCP mencegah layanan ini terekspos ke internet secara terbuka. Sebagai gantinya, permintaan ke layanan Anda harus lulus pemeriksaan autentikasi dan otorisasi sebelum sampai ke resource target.

Mengekspos layanan administratif langsung ke internet saat menjalankan workload di cloud akan menimbulkan risiko. Meneruskan traffic TCP dengan IAP memungkinkan Anda mengurangi risiko tersebut, sehingga memastikan hanya pengguna yang diotorisasi yang mendapatkan akses ke layanan sensitif ini.

Karena fitur ini secara khusus ditujukan untuk layanan administratif, target load balancing tidak didukung.

Memanggil layanan penerusan TCP IAP tidak didukung di perangkat seluler.

Cara kerja penerusan TCP IAP

Fitur penerusan TCP IAP memungkinkan pengguna terhubung ke port TCP arbitrer di instance Compute Engine. Untuk traffic TCP umum, IAP membuat port pemroses pada host lokal yang meneruskan semua traffic ke instance tertentu. IAP kemudian menggabungkan semua lalu lintas dari klien dalam HTTPS. Pengguna mendapatkan akses ke antarmuka dan port jika lulus pemeriksaan autentikasi dan otorisasi kebijakan Identity and Access Management (IAM) resource target.

Kasus khusus, membuat koneksi SSH menggunakan gcloud compute ssh

akan menggabungkan koneksi SSH di dalam HTTPS dan meneruskannya ke instance jarak jauh

tanpa memerlukan port pemroses di host lokal.

Mengaktifkan IAP pada resource admin tidak secara otomatis memblokir permintaan langsung ke resource. IAP hanya memblokir permintaan TCP yang bukan dari IP penerusan TCP IAP ke layanan yang relevan di resource.

Penerusan TCP dengan IAP tidak memerlukan alamat IP publik yang dapat dirutekan ke resource Anda. Sebagai gantinya, ia menggunakan IP internal.

Langkah selanjutnya

- Pelajari cara terhubung ke port TCP di instance dan memberi akun utama akses ke resource yang di-tunnel.