Descripción general

La conectividad privada es una conexión entre tu red de nube privada virtual (VPC) y la red privada de Datastream, lo que permite que Datastream se comunique con recursos mediante direcciones IP internas. Cuando se usa la conectividad privada, se establece una conexión dedicada en la red de Datastream, lo que significa que ningún otro cliente puede compartirla.

Puedes usar la conectividad privada para conectar Datastream a cualquier fuente. Sin embargo, solo las redes de VPC con intercambio de tráfico directo pueden comunicarse entre sí.

No se admite el intercambio de tráfico transitivo. Si la red con la que se intercambia tráfico Datastream no es la red en la que se aloja tu fuente, se requiere un proxy inverso. Necesitas un proxy inverso si tu fuente es Cloud SQL y si está alojada en otra VPC o fuera de la red de Google.

En esta página, aprenderás a usar proxies para establecer conectividad privada entre Datastream y Cloud SQL, o entre Datastream y fuentes alojadas en otra VPC o fuera de la Red de Google.

¿Por qué necesitas un proxy inverso para Cloud SQL?

Cuando configuras una instancia de Cloud SQL para MySQL o de Cloud SQL para PostgreSQL a fin de que use direcciones IP privadas, utilizas una conexión de intercambio de tráfico de VPC entre tu red de VPC y la de los servicios de Google subyacentes donde reside tu instancia de Cloud SQL.

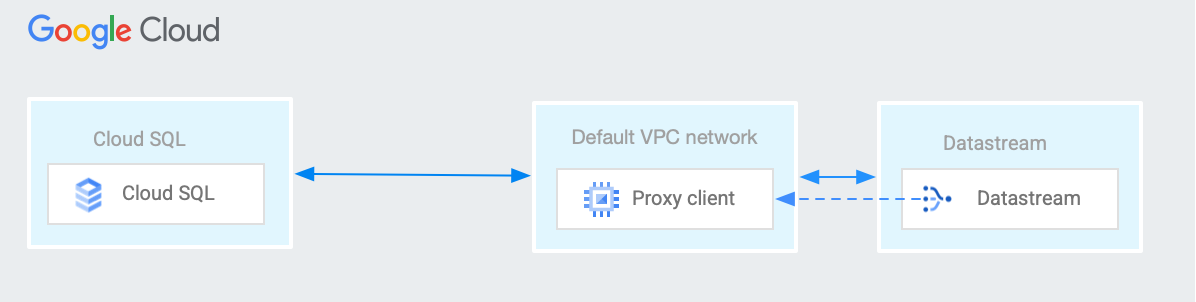

Como la red de Datastream no puede intercambiar tráfico directamente con la red privada de servicios de Cloud SQL, y dado que el intercambio de tráfico de VPC no es transitivo, se requiere un proxy inverso para Cloud SQL para conectar la conexión de Datastream a tu instancia de Cloud SQL.

En el siguiente diagrama, se ilustra el uso de un proxy inverso para establecer una conexión privada entre Datastream y Cloud SQL.

¿Por qué necesitas un proxy inverso para un origen alojado en otra VPC?

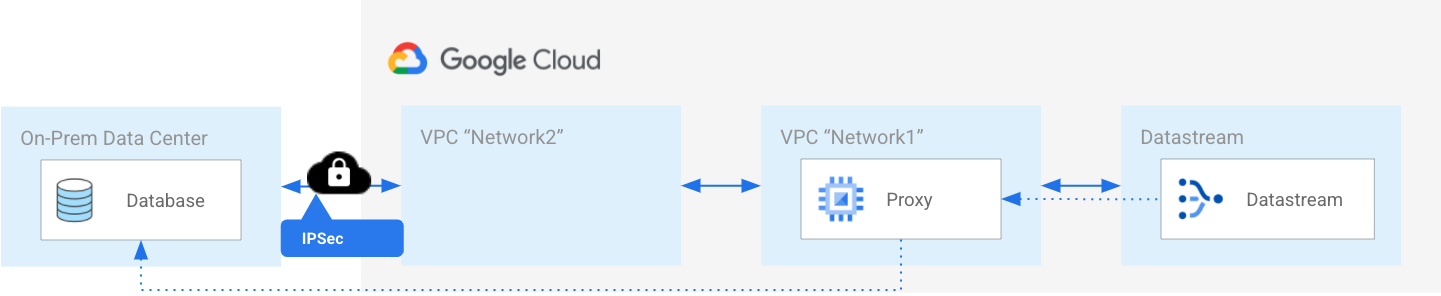

Si la red de VPC de Datastream intercambia tráfico con tu red de VPC (“Network1”) y se puede acceder a tu fuente desde otra red de VPC (“Network2”), entonces Datastream no podrá usar solo el intercambio de tráfico entre redes de VPC para comunicarse con el origen. También se necesita un proxy inverso para conectar la conexión entre Datastream y la fuente.

En el siguiente diagrama, se ilustra el uso de un proxy inverso para establecer una conexión privada entre Datastream y una fuente alojada fuera de la red de Google.

Configura un proxy inverso

- Identifica la red de VPC a través de la cual Datastream se conecta al origen.

- En esta red de VPC, crea una nueva máquina virtual (VM) con la imagen básica de Debian o Ubuntu. Esta VM alojará el proxy inverso.

- Verifica que la subred esté en la misma región que Datastream y que el proxy inverso reenvíe el tráfico al origen (y no desde él).

- Conéctate a la VM del proxy con SSH. Para obtener información sobre las conexiones SSH, consulta Acerca de las conexiones SSH.

- Para confirmar que la VM del proxy puede comunicarse con el origen, ejecuta un comando

pingotelnetdesde la VM hasta el puerto y la dirección IP interna de la fuente. En la VM del proxy, crea una secuencia de comandos de inicio con el siguiente código. Para obtener más información sobre las secuencias de comandos de inicio, consulta Usa secuencias de comandos de inicio en VM de Linux.

#! /bin/bash export DB_ADDR=[IP] export DB_PORT=[PORT] export ETH_NAME=$(ip -o link show | awk -F': ' '{print $2}' | grep -v lo) export LOCAL_IP_ADDR=$(ip -4 addr show $ETH_NAME | grep -Po 'inet \K[\d.]+') echo 1 > /proc/sys/net/ipv4/ip_forward iptables -t nat -A PREROUTING -p tcp -m tcp --dport $DB_PORT -j DNAT \ --to-destination $DB_ADDR:$DB_PORT iptables -t nat -A POSTROUTING -j SNAT --to-source $LOCAL_IP_ADDRLa secuencia de comandos se ejecuta cada vez que se reinicia la VM.

Crea una configuración de conectividad privada en Datastream para establecer un intercambio de tráfico de VPC entre tu VPC y la de Datastream.

Verifica que las reglas de firewall permitan el tráfico de los rangos de direcciones IP seleccionados para la conectividad privada.

Crea un perfil de conexión en Datastream.

Prácticas recomendadas para configurar un proxy inverso

En esta sección, se describen las prácticas recomendadas para configurar las VM de la puerta de enlace y el proxy.

Tipo de máquina

Para determinar qué tipo de máquina funciona mejor para ti, comienza con una configuración simple y mide la carga y la capacidad de procesamiento. Si el uso es bajo y los picos de capacidad de procesamiento se manejan sin problemas, considera reducir la cantidad de CPU y memoria. Por ejemplo, si tu capacidad de procesamiento es de hasta 2 GBps, selecciona un tipo de máquina n1-standard-1. Si tu capacidad de procesamiento supera los 2 GBps, selecciona un tipo de máquina e2-standard-2. El tipo e2-standard-2 es una configuración rentable para aumentar la eficiencia.

Tipo de arquitectura

Instancias sin alta disponibilidad (sin alta disponibilidad)

Implementa una sola VM con el sistema operativo que elijas. Para aumentar la resiliencia, puedes usar un grupo de instancias administrado (MIG) con una sola VM. Si tu VM falla, un MIG repara de forma automática la instancia con errores y vuelve a crearla. Para obtener más información, consulta Grupos de instancias.

Instancias con alta disponibilidad (HA)

Configura un MIG con dos VM, cada una en una región diferente (si corresponde) o en una zona diferente. Para crear el MIG, debes tener una plantilla de instancias que el grupo pueda usar. El MIG se crea detrás de un balanceador de cargas interno de capa 4 mediante una dirección IP interna de siguiente salto.

¿Qué sigue?

- Obtén más información sobre cómo crear una configuración de conectividad privada.