랜섬웨어 동향: 2023년 공개적이고 합법적인 도구를 활용한 랜섬웨어 공격 급증!!

Mandiant

* 본 아티클의 원문은 2024년 6월 4일 Google Cloud 블로그(영문)에 게재되었습니다.

작성자: Bavi Sadayappan, Zach Riddle, Jordan Nuce, Joshua Shilko, Jeremy Kennelly

요약

-

2023년 랜섬웨어 활동 증가: 데이터 유출 사이트 게시물이 급격히 증가한 것과 맨디언트가 수행한 랜섬웨어 조사 건수가 늘어난 것을 기준으로 볼 때 2023년 한 해 랜섬웨어 활동은 전년 대비 증가하였습니다.

-

새로운 랜섬웨어 패밀리와 변종의 등장: 2023년 맨디언트는 50개 이상의 새로운 랜섬웨어 패밀리와 변종을 관찰하였는데, 이 중 1/3은 이전에 식별한 랜섬웨어 패밀리의 변종이었습니다.

-

합법적인 도구 사용: 공격자들은 여전히 상업적으로 이용할 수 있는 합법적인 도구를 이용해 랜섬웨어를 배포하였습니다. 반면에 Cobalt Strike BEACON 사용은 감소하였습니다.

-

빠른 배포: 2023년 발생한 사건 중 1/3은 공격자가 처음 접근한 후 48시간 이내에 랜섬웨어 배포가 이루어졌습니다. 전체 사건 중 76%가 근무 시간 외에 배포가 되었고, 대부분은 이른 아침에 이루어졌습니다.

-

맨디언트의 권장 사항: 맨디언트는 "랜섬웨어 보호 및 격리 전략: 인프라, 아이덴티티, 정체성, 엔드포인트 강화 및 보호에 대한 가이드" 백서를 통해 랜섬웨어 위협에 대응하는 방법을 제시하였습니다.

서론

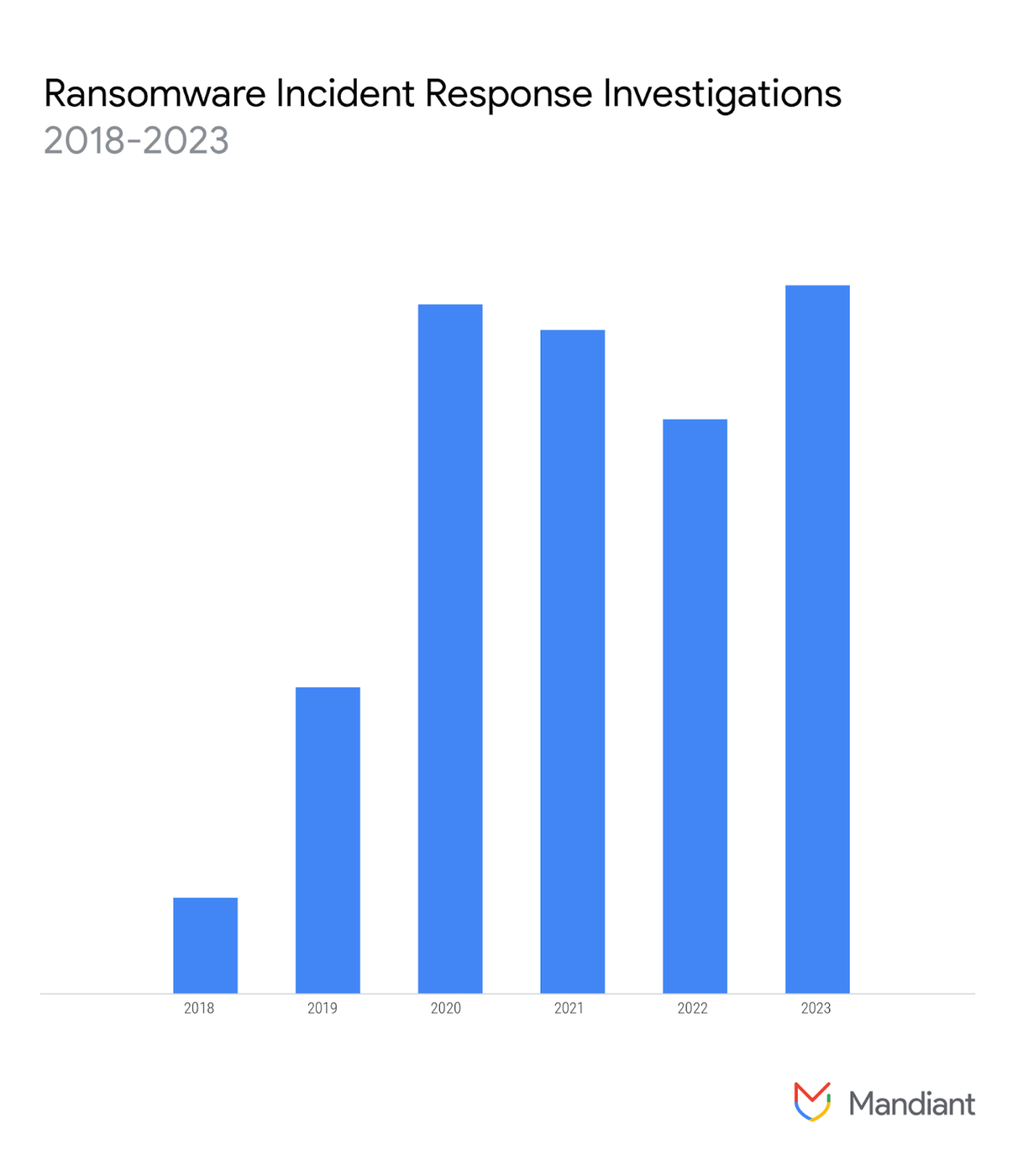

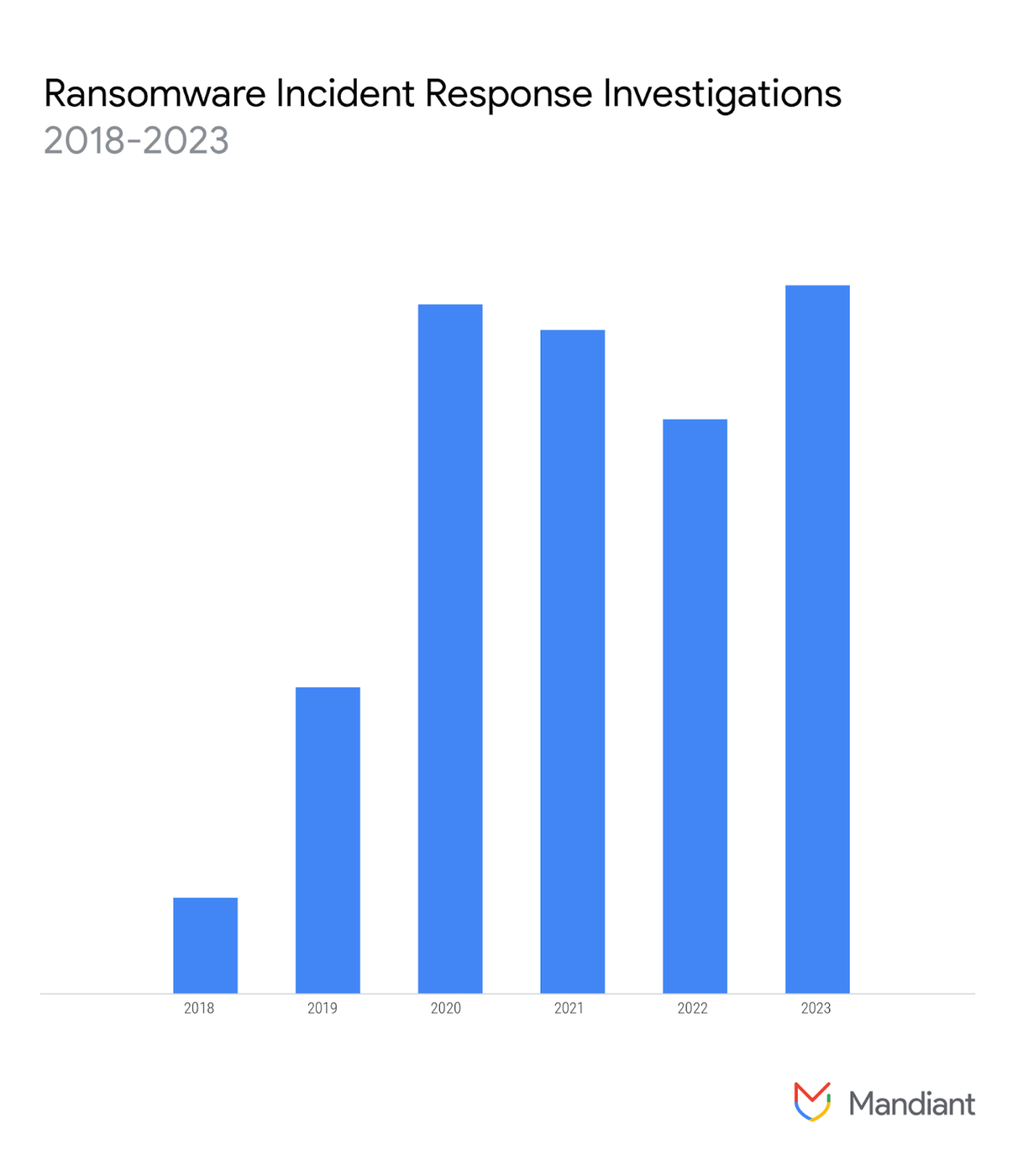

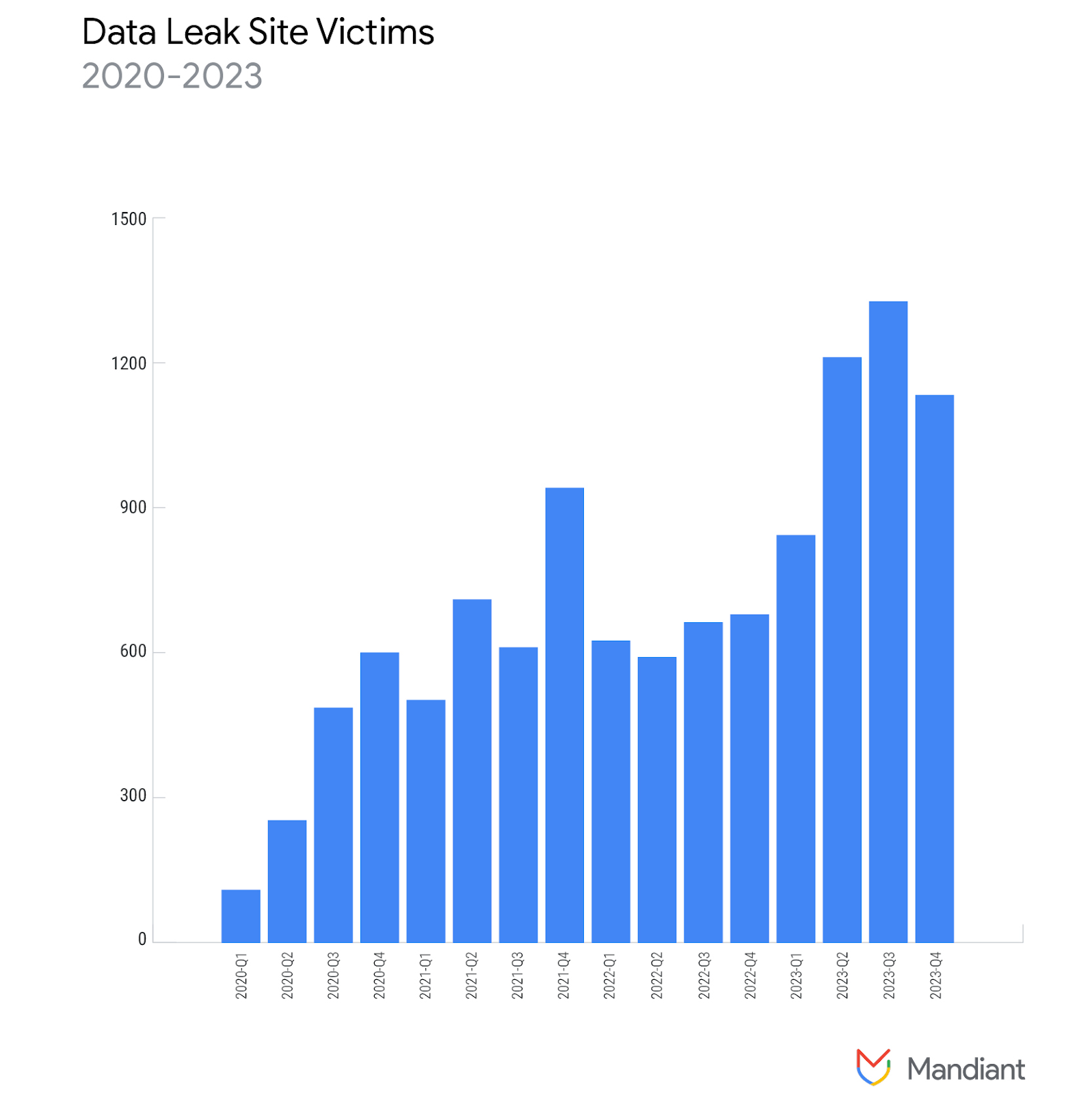

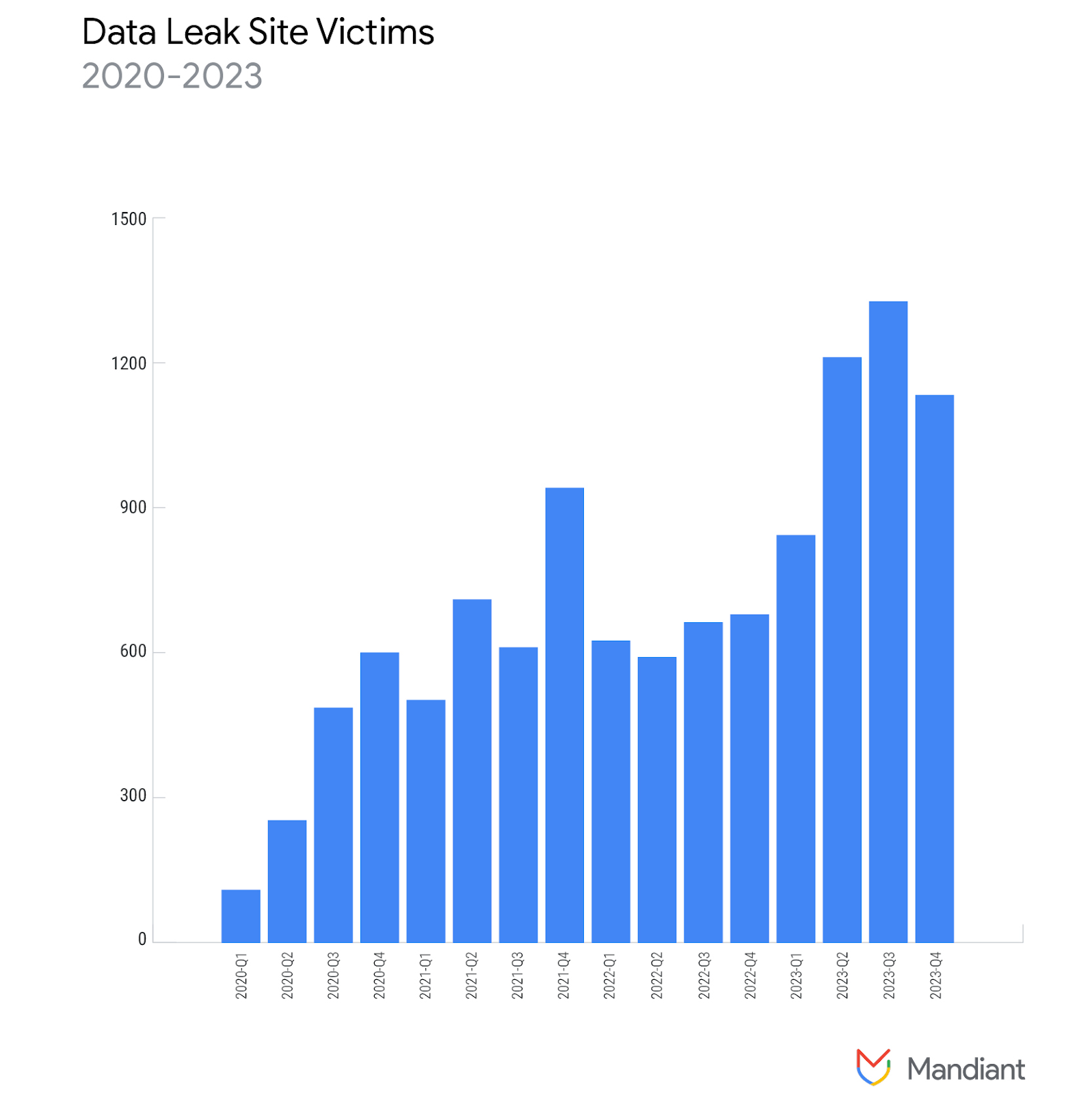

랜섬웨어 공격은 다른 사이버 범죄에 비해 수익성이 높아 공격자들 사이에 인기가 높습니다. 맨디언트는 2022년과 비교해 2023년에 랜섬웨어 활동이 증가한 것을 확인했습니다. 일례로 데이터 유출 사이트(DLS) 게시물은 75% 증가했으며, 맨디언트가 조사한 랜섬웨어 사건 건수도 2023년 전년 대비 20% 이상 증가했습니다(그림 1). 또한, 2023년에 랜섬웨어 공격자에게 지불한 피해 금액이 10억 달러를 넘었다는 보고도 있습니다.

이러한 결과는 2022년 한 해 동안 잠시 랜섬웨어 공격이 줄어든 것이 예외적인 현상이란 것을 보여줍니다. 2022년 공격이 줄어든 것은 러시아의 우크라이나 침공과 CONTI 채팅 유출 같은 요인 때문으로 보입니다. 2023년 다시 공격이 급증하는 이유는 크게 세 가지입니다. 하나는 2020년의 혼란기를 극복한 사이버 범죄자들이 조직을 재정비하고 다시 활동한 채비를 한 것입니다. 다른 하나는 새로운 해커들의 등장입니다. 마지막은 과거에 활발하게 활동했던 랜섬웨어 서비스(Ransomware as a Service, 이하 RaaS) 제공자들이 새로운 서비스를 대거 선보인 것입니다.

본 포스팅의 내용은 2023년 랜섬웨어 사건에서 맨디언트가 관찰한 랜섬웨어 운영 환경과 일반적인 전술, 기법, 절차(TTP)를 다룹니다. 맨디언트의 TTP 분석은 주로 사건 대응 과정에서 수집한 데이터를 기반으로 합니다. 따라서 2023년에 전 세계적으로 진행된 공격의 일부를 반영한 것이라 보면 됩니다. 대부분의 사건은 네트워크 침입 후 랜섬웨어를 설치하는 방식으로 진행되었으며, 많은 경우 데이터 갈취 관련 협박이 함께 이루어졌습니다. 피해를 본 조직은 아프리카, 아시아 태평양, 유럽, 라틴 아메리카 및 카리브해, 중동, 북미 등 여러 지역에 걸쳐 있으며 거의 모든 산업 분야에 영향을 미쳤습니다.

그림 1. 2018~2023년 랜섬웨어 사건 대응 조사 추이

2023년 랜섬웨어 현황

랜섬웨어는 여전히 전 세계 모든 지역과 산업에 큰 위협입니다. 2023년에는 110개 이상의 국가에서 피해 사례가 보고되었습니다. 기존 RaaS 서비스와 새로운 RaaS 서비스의 등장으로 공격의 진입 장벽은 나날이 낮아지고 있습니다. 2023년에 데이터 유출 사이트(DLS)에 올라온 피해 사례는 2022년 대비 75% 증가했는데, 이는 랜섬웨어 공격이 활발히 이루어지고 있음을 잘 보여줍니다. 기본적인 RaaS 운영 방식은 크게 변하지 않았지만, 일부 공격자는 피해 기업에 대한 압박을 강화하거나 몸값을 받기 위해 새로운 방법을 동원했습니다.

-

ALPHV 공격자들은 2023년 중반 피해 기업 데이터를 검색할 수 있는 사이트를 만들고, 갈취한 데이터에 더 쉽게 접근할 수 있도록 DLS용 API를 공개했습니다.

-

2023년 11월, ALPHV/BlackCat 관련 공격자들은 미국 증권거래위원회(SEC)에 피해 기업인 MeridianLink를 고소했다고 주장했습니다. 고소 이유는 사이버 공격을 받았음에도 MeridianLink가 데이터 유출을 공개하지 않았다는 것입니다.

-

2023년에는 랜섬웨어 공격을 받은 의료 기관의 환자들을 표적으로 몸값 협박을 하는 사례도 다수 보고되었습니다. 이러한 전략에는 환자 거주지에 경찰 충돌을 유도하는 "스와팅(swatting)" 공격과 환자 개인정보를 유출하겠다는 협박 등이 포함됩니다.

-

Trigona와 Kuiper 같은 새로운 RaaS 서비스는 Monero 등 여러 암호화폐를 몸값으로 받습니다. 특히 Kuiper 공격자들은 비트코인으로 몸값을 지불하면 20% 추가 부담금을 요구하는 것으로 보아 Monero를 선호하는 것으로 보입니다. 이는 공격자들이 자신의 행적을 감추기 위해 더 교묘한 방법을 사용하고 있다는 것을 의미합니다.

데이터 유출 사이트

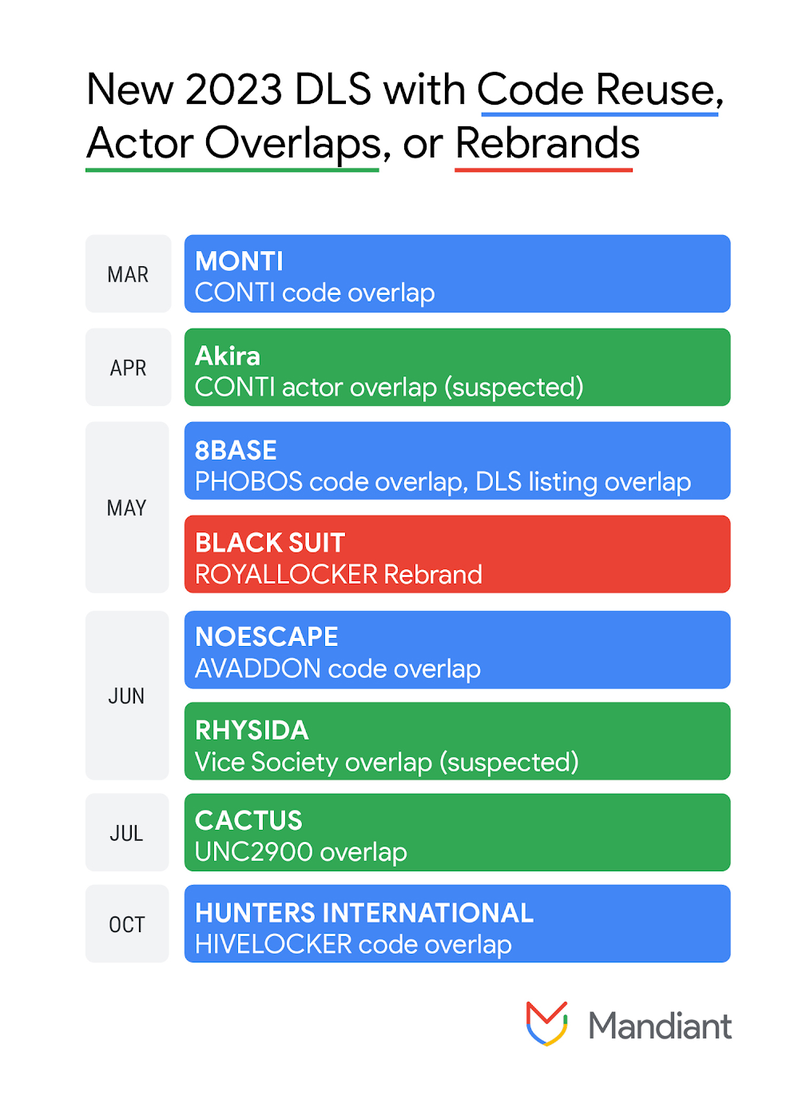

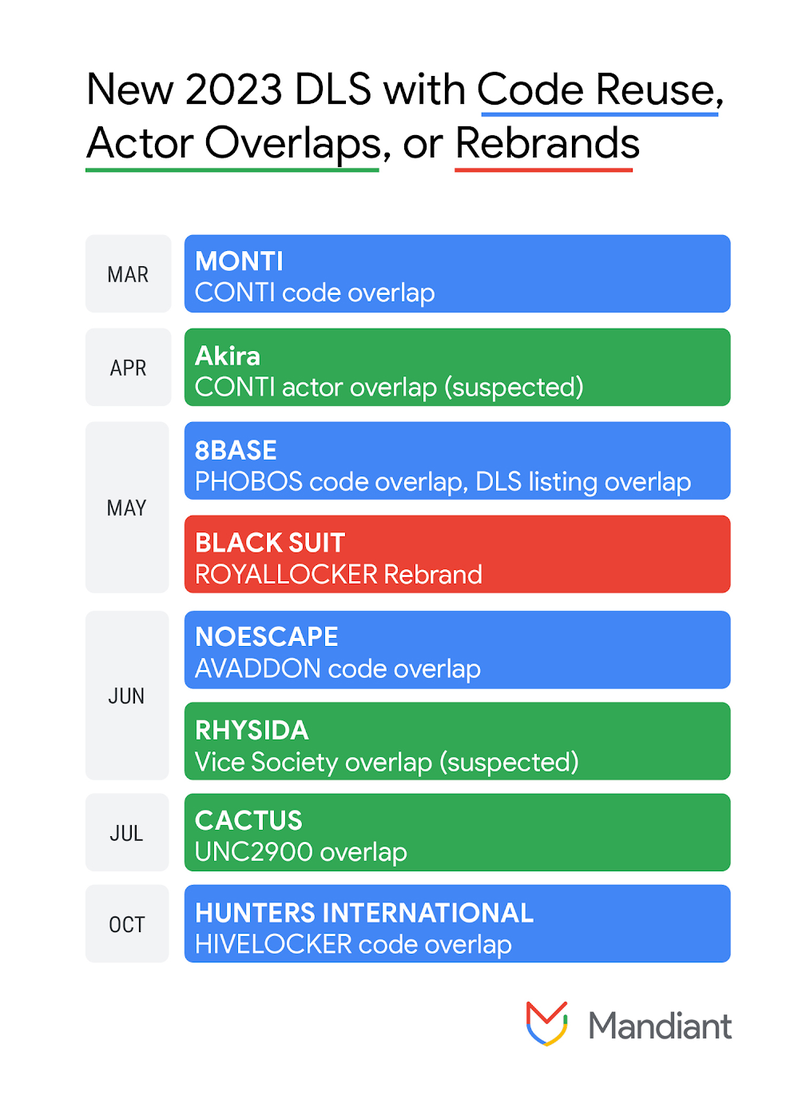

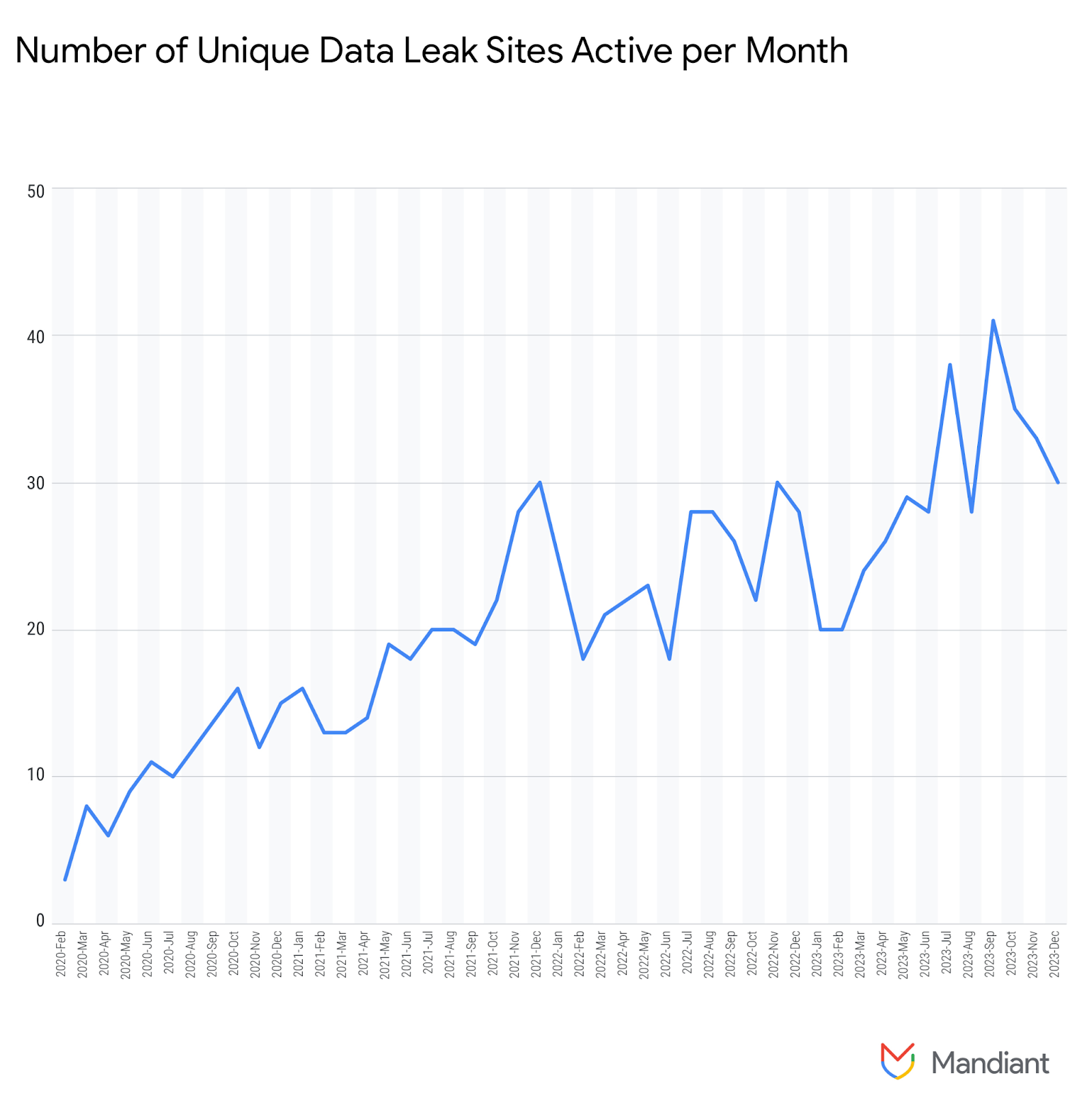

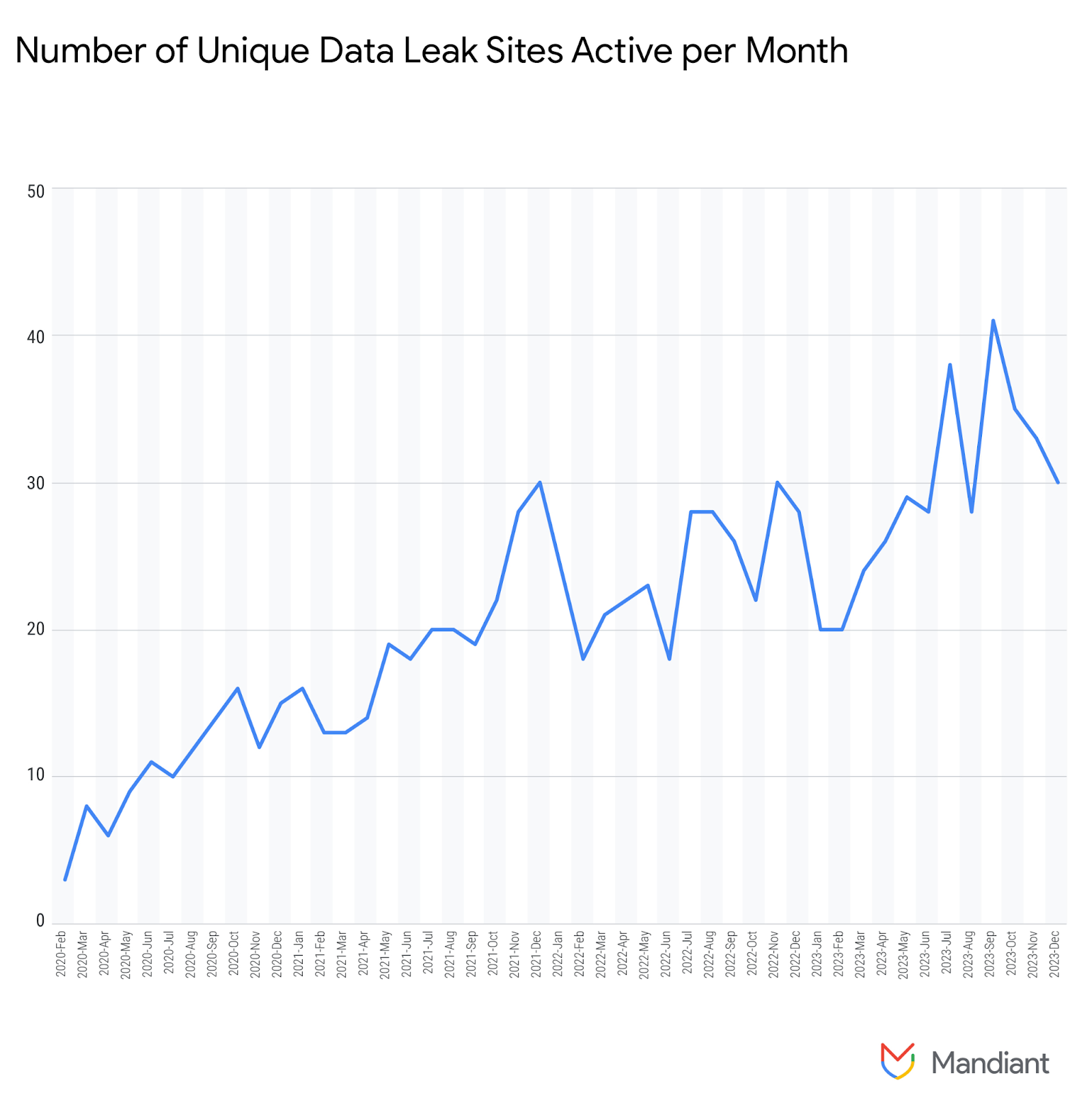

2023년은 2020년 1분기부터 DLS를 추적한 이래 가장 많은 게시물이 등록된 해였습니다. 2023년 3분기에는 1,300개 이상의 게시물이 등록되어 분기 기록을 깼습니다. 다른 지표들도 2022년과 비교해 랜섬웨어 활동이 증가를 뒷받침하는데, 게시물이 있는 고유 사이트가 15% 증가하고, 새로운 DLS도 30% 이상 증가했습니다.

2023년 게시물의 약 30%는 ROYALLOCKER.BLACKSUIT, RHYSIDA, REDBIKE(Akira) 등 다양한 랜섬웨어 패밀리와 관련된 새로운 DLS에서 나왔습니다. 주목할 만한 점은 많은 신규 DLS와 관찰된 랜섬웨어 패밀리 간의 중복이 거의 없다는 것입니다. 이는 새로 확인된 DLS의 일부는 기존 공격자들이 새로운 제휴를 맺거나 기존 서비스를 개선한 것일 가능성이 높습니다.

그림 2. 데이터 유출 사이트 피해자(2020~2023)

그림 3: 코드 재사용, 행위자 중복 또는 이름을 바꾼 2023년 신규 DLS

그림 4: 매달 활성 상태이 고유 데이터 유출 사이트 수

새로운 랜섬웨어 패밀리 증가 추세

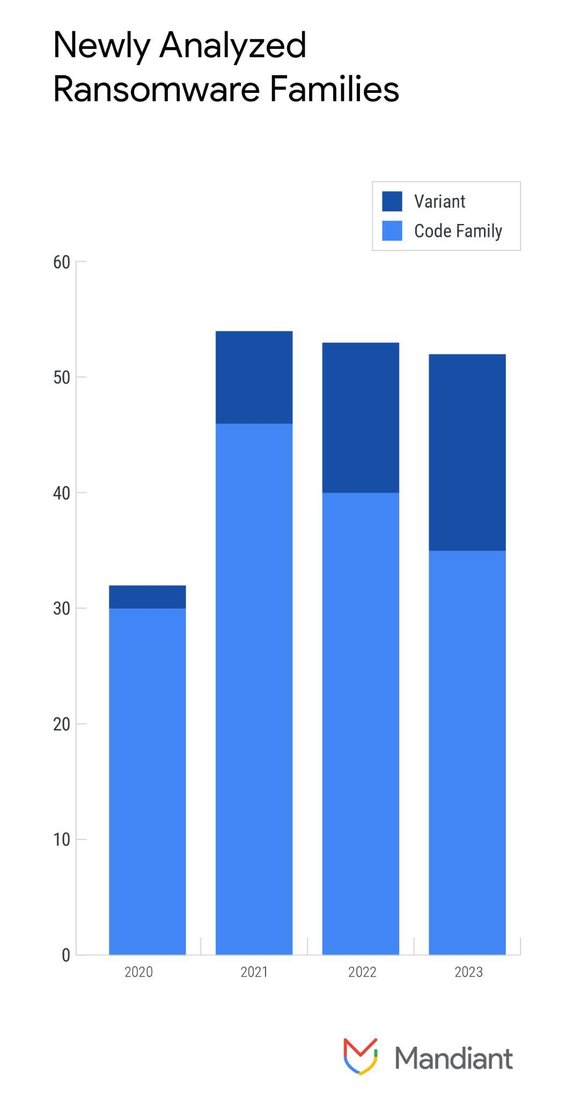

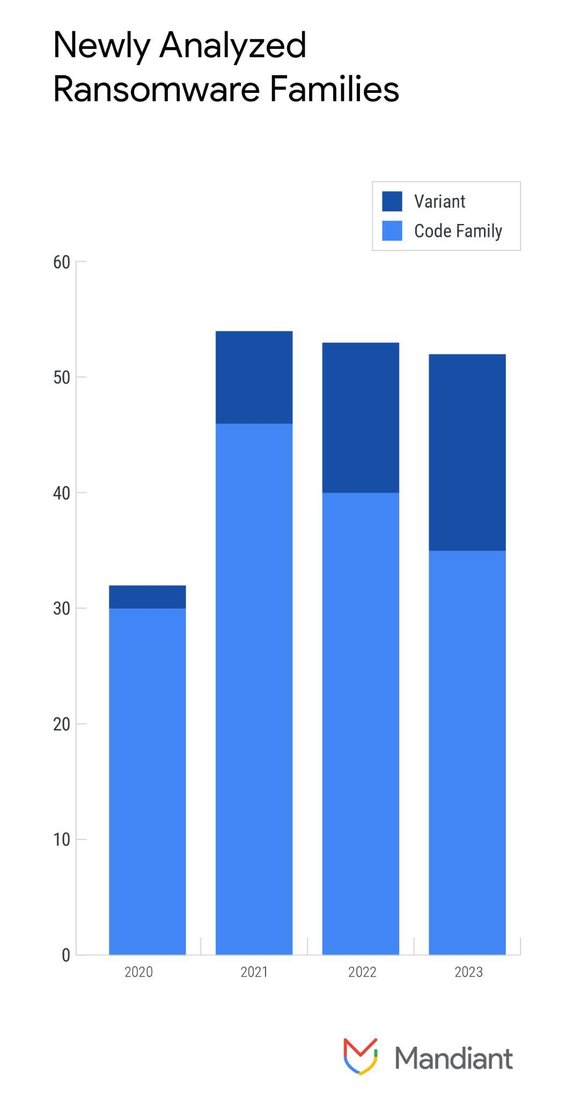

맨디언트는 2023년에 50개 이상의 새로운 랜섬웨어 패밀리와 변종을 발견하였습니다. 이는 2021년, 2022년과 비슷한 수치입니다. 차이가 있다면 2023년에는 새로운 변종 비율이 더 높다는 것입니다. 2023년 발견한 새로운 패밀리 중 약 1/3은 기본 랜섬웨어 패밀리의 변종이었습니다(그림 5). 이는 공격자들이 새로운 랜섬웨어를 만드는 것보다 기존 패밀리를 업데이트하는 데 더 큰 노력을 기울이고 있다는 것을 의미할 수 있습니다.

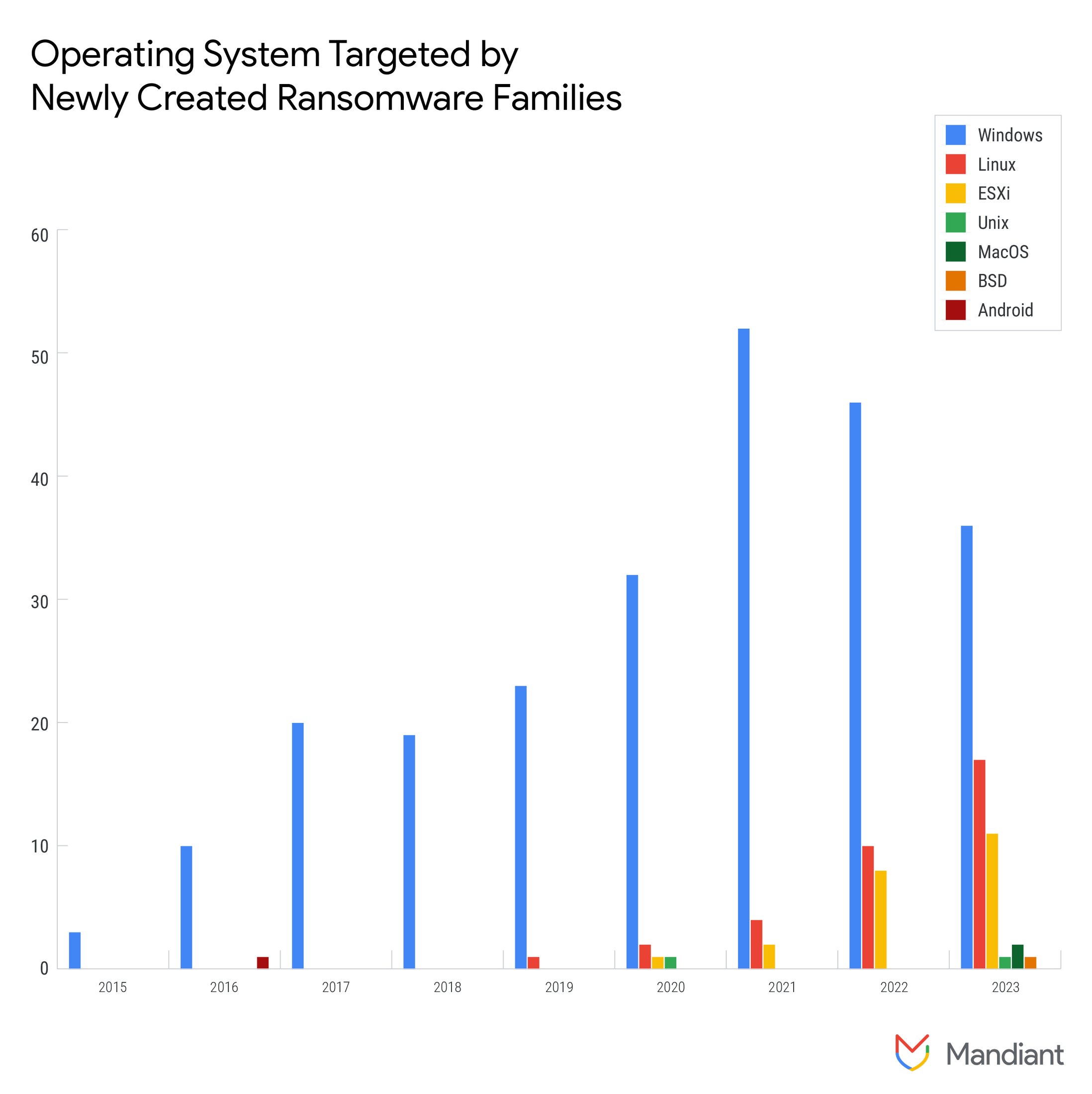

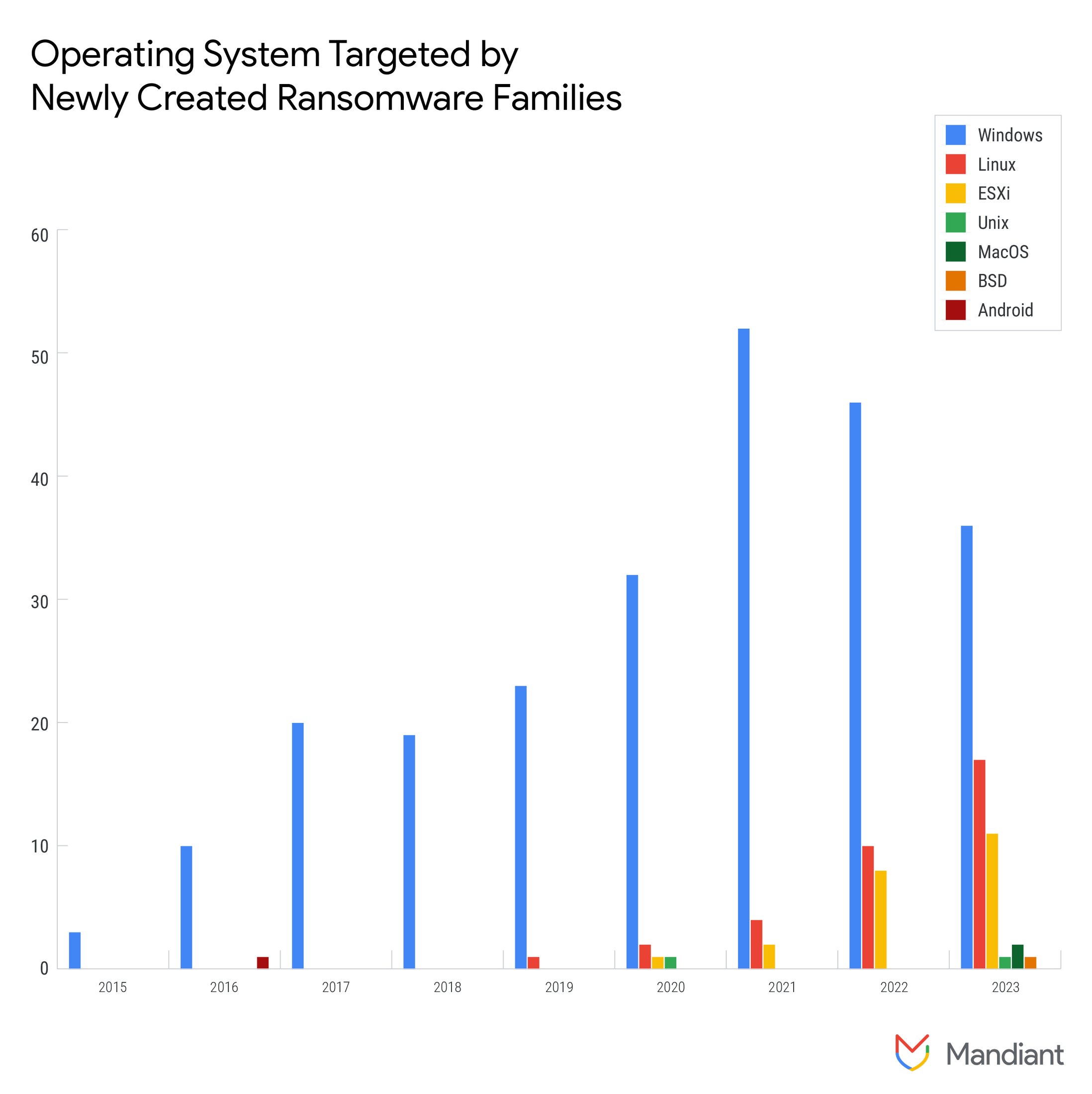

또한, 2021년 이후 리눅스와 ESXi 시스템을 암호화하는 랜섬웨어 패밀리와 변종 비율이 증가하였는데, 이 추세는 2023년에도 이어졌습니다(그림 6). 윈도우용 변종이 존재하는 경우 다른 시스템을 겨냥한 새로운 변종이 등장하였는데, 기존 윈도우용을 다른 플랫폼용으로 다시 설계한 변종의 비율은 70%에 이릅니다. 그리고 약 11%는 이름만 바꾼(rebrand) 사례였습니다. 공격자들은 공격 범위를 넓히고 피해를 키우고 몸값을 더 많이 요구하기 위해 새로운 유형의 시스템으로 공격 대상을 넓혀가고 있는 것으로 보입니다.

그림 5: 새로운 랜섬웨어 코드 패밀리 등장 추이

그림 6: 운영체제별 랜섬웨어 분포

랜섬웨어 공격 시간대 변화

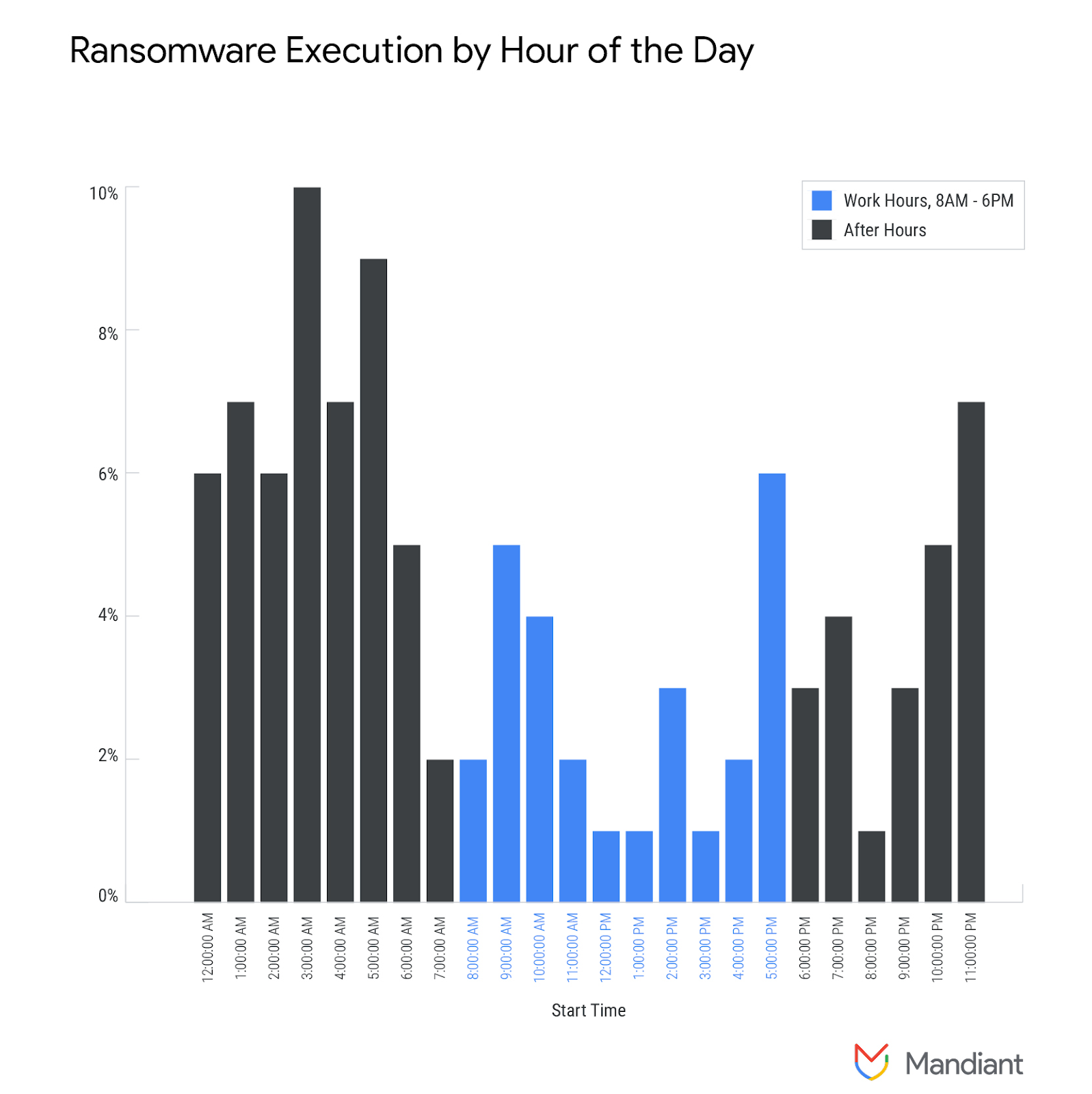

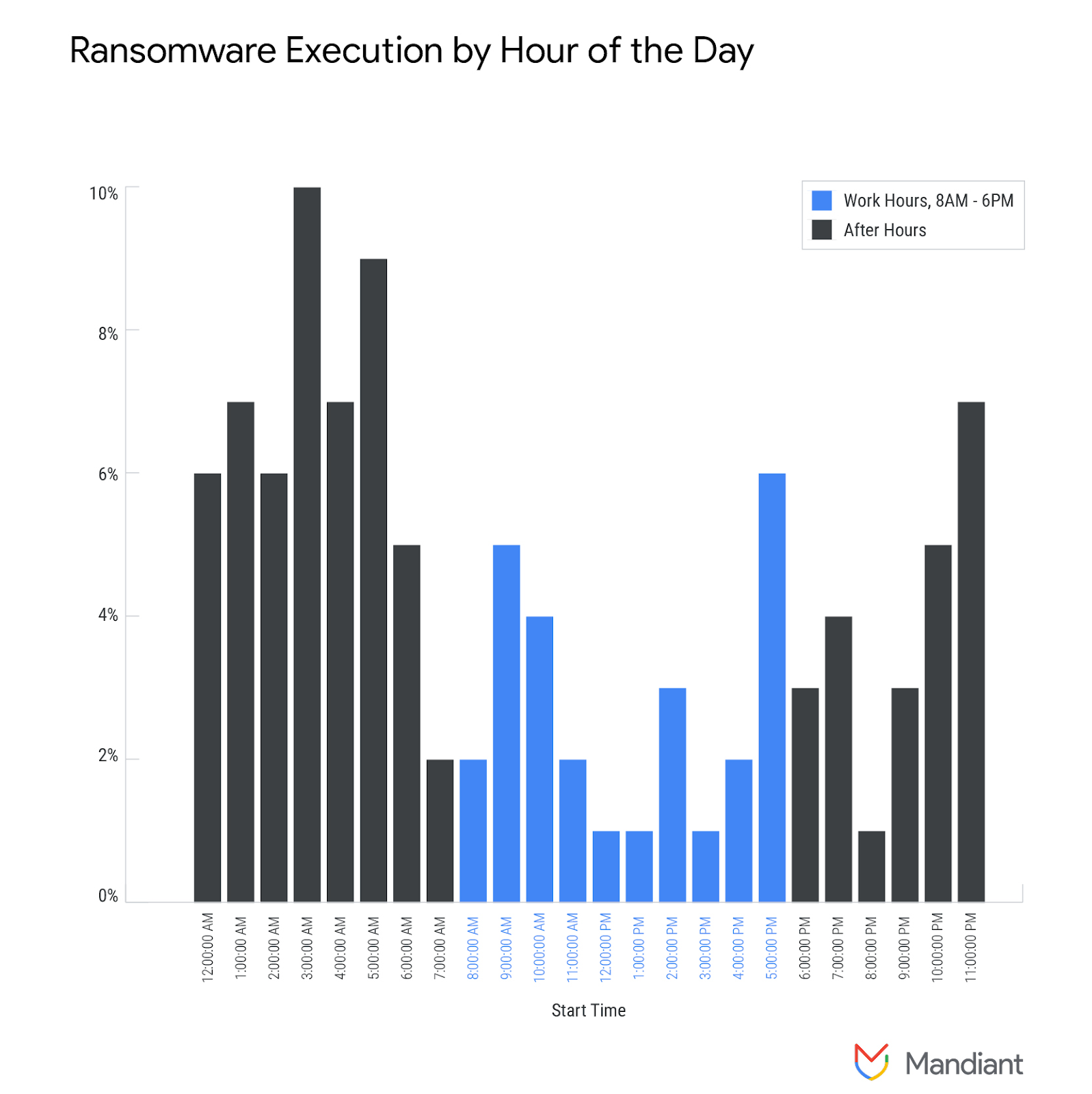

예전에는 랜섬웨어 공격이 주로 주말이나 근무 시간에 이루어졌습니다. 그러던 것이 2023년에는 패턴이 조금 달라졌습니다. 2023년에도 공격 중 75%는 근무 시간에 발생했지만, 2021년과 2022년과 비교해 보면 비중이 감소한 것입니다. 또한, 예전처럼 특정 요일을 노리기보다 여러 요일에 고르게 공격 시간대가 분포되어 있었습니다.

그림 7: 시간대별 랜섬웨어 실행

랜섬웨어 배포 시간 간격 변화

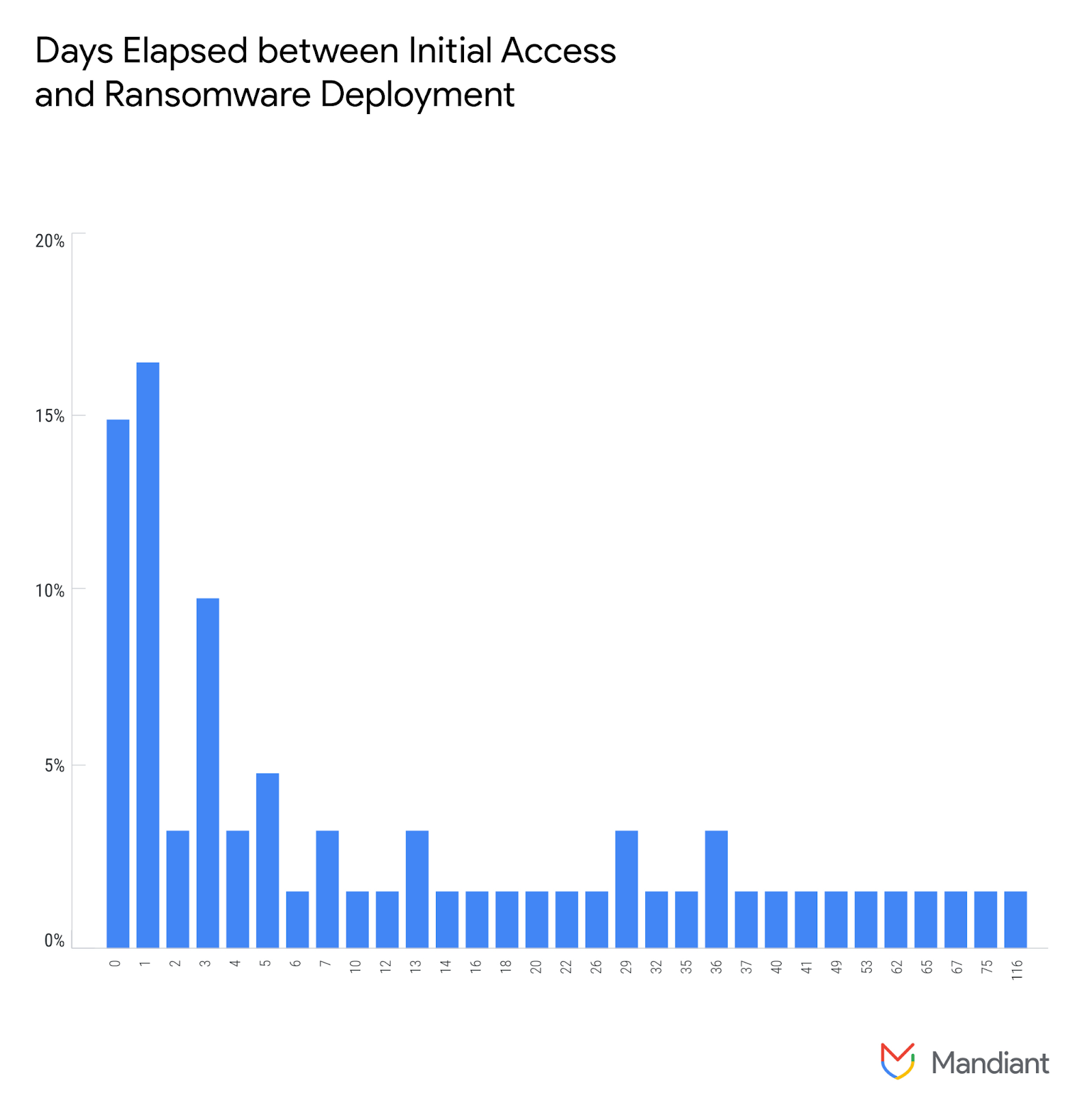

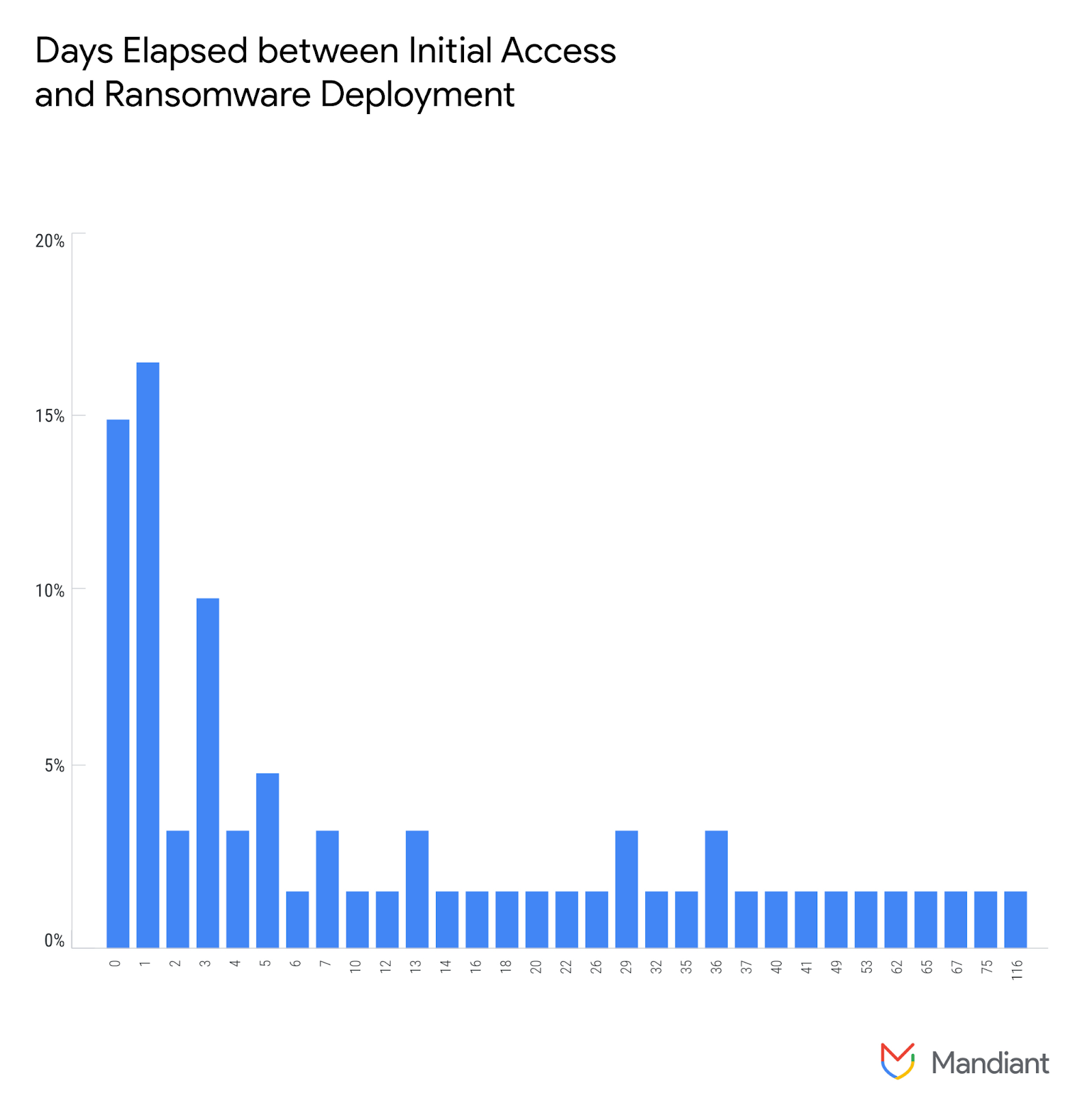

2023년 랜섬웨어 공격 시간대를 분석해 보니 초기 침투와 랜섬웨어 배포 사이의 시간 간격에 변화가 있었습니다. 자세히 보자면 2022년 평균 5일이던 것이 2023년 6일로 약간 늘었습니다. 하지만 최근 몇 년간 이 시간은 전반적으로 짧아지고 있습니다. 2017년에서 2019년 사이는 평균 21일이었습니다. 이 시간 간격은 2020년 3.5일로 급격히 줄었고, 2021년에는 다시 7일로 늘었습니다. 데이터 절도와 갈취가 포함된 사건은 단순히 랜섬웨어 배포만 이루어진 사건보다 시간이 더 오래 걸립니다. 2023년에는 데이터 절도 갈취 사건이 약 59%였습니다. 이는 202년 51%보다 증가한 수치입니다. 이 차이는 2023년 랜섬웨어 배포 시간이 2022년보다 늘어난 이유 중 하나로 볼 수 있습니다.

-

2023년에는 초기 접근과 랜섬웨어 배포 사이의 시간이 0부터 116일까지 다양했습니다(그림 8).

-

약 15%의 사건에서 랜섬웨어는 초기 접근 후 하루 이내에 배포되었으며, 거의 1/3에 해당하는 사건에서 초기 접근 후 48시간 이내에 배포가 실행되었습니다.

-

관찰한 사건의 77% 이상에서 랜섬웨어는 초기 접근 후 30일 이내에 배포되었으며, 54%는 첫 주 안에 배포되었습니다.

-

2023년 일어난 사건의 약 59%는 데이터 절도가 포함된 것으로 확인되었거나 의심됩니다. 데이터 절도가 포함된 사건의 초기 접근과 랜섬웨어 배포 사이의 중간 시간은 6.11일이었고, 데이터 절도가 없는 사건의 중간 시간은 1.76일이었습니다.

-

2022년의 경우 데이터 절도 여부에 따른 차이가 더 컸습니다. 데이터 절도가 포함된 경우 중간 시간은 9일이었고, 데이터 절도가 없는 경우 1일이었습니다. 이는 공격자들이 데이터 절도에 더 효율적으로 대응하고 있음을 시사합니다.

그림 8: 초기 접근과 랜섬웨어 배포 사이의 경과 일수

관찰한 전술, 기법, 절차(TTP)

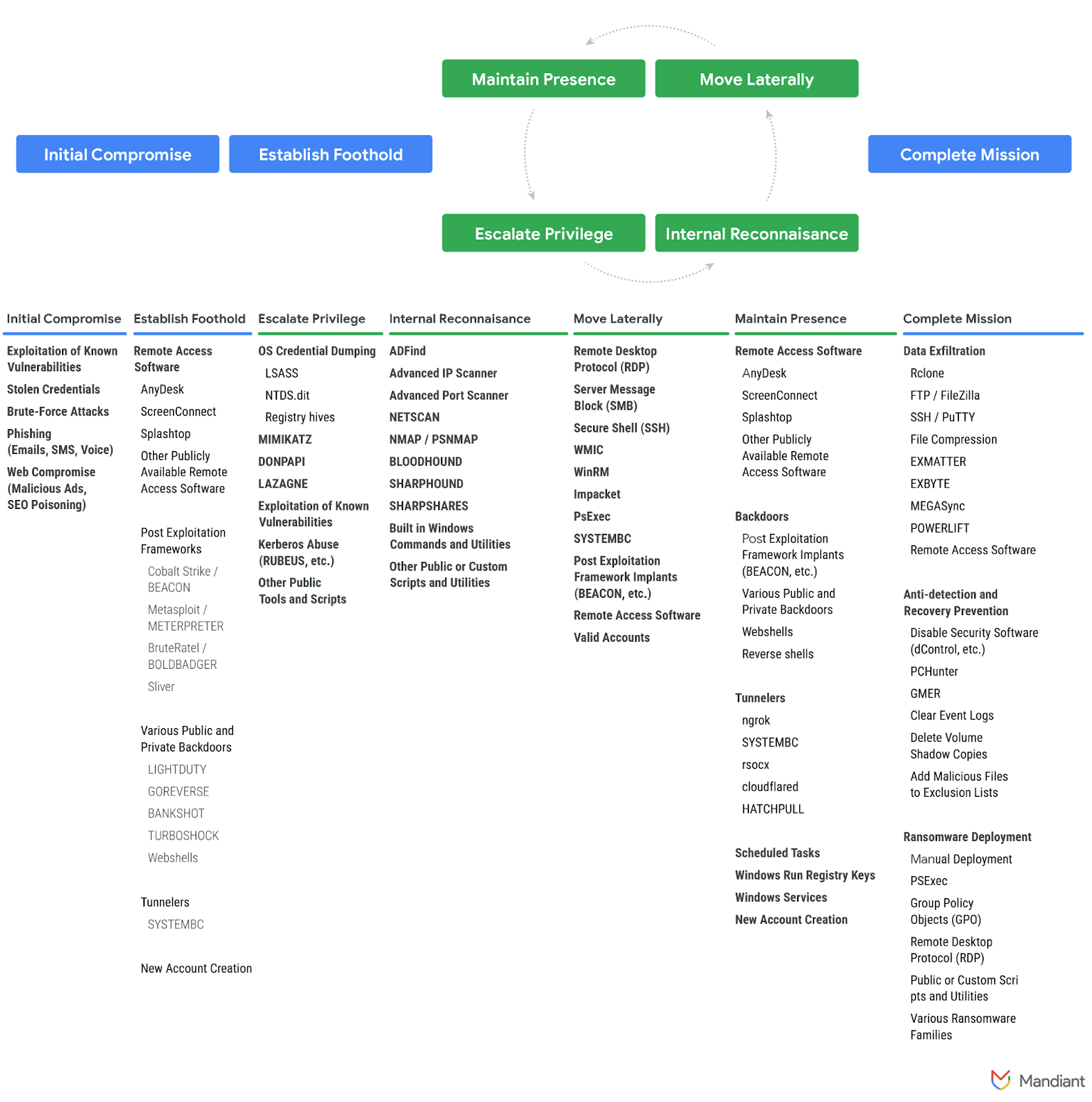

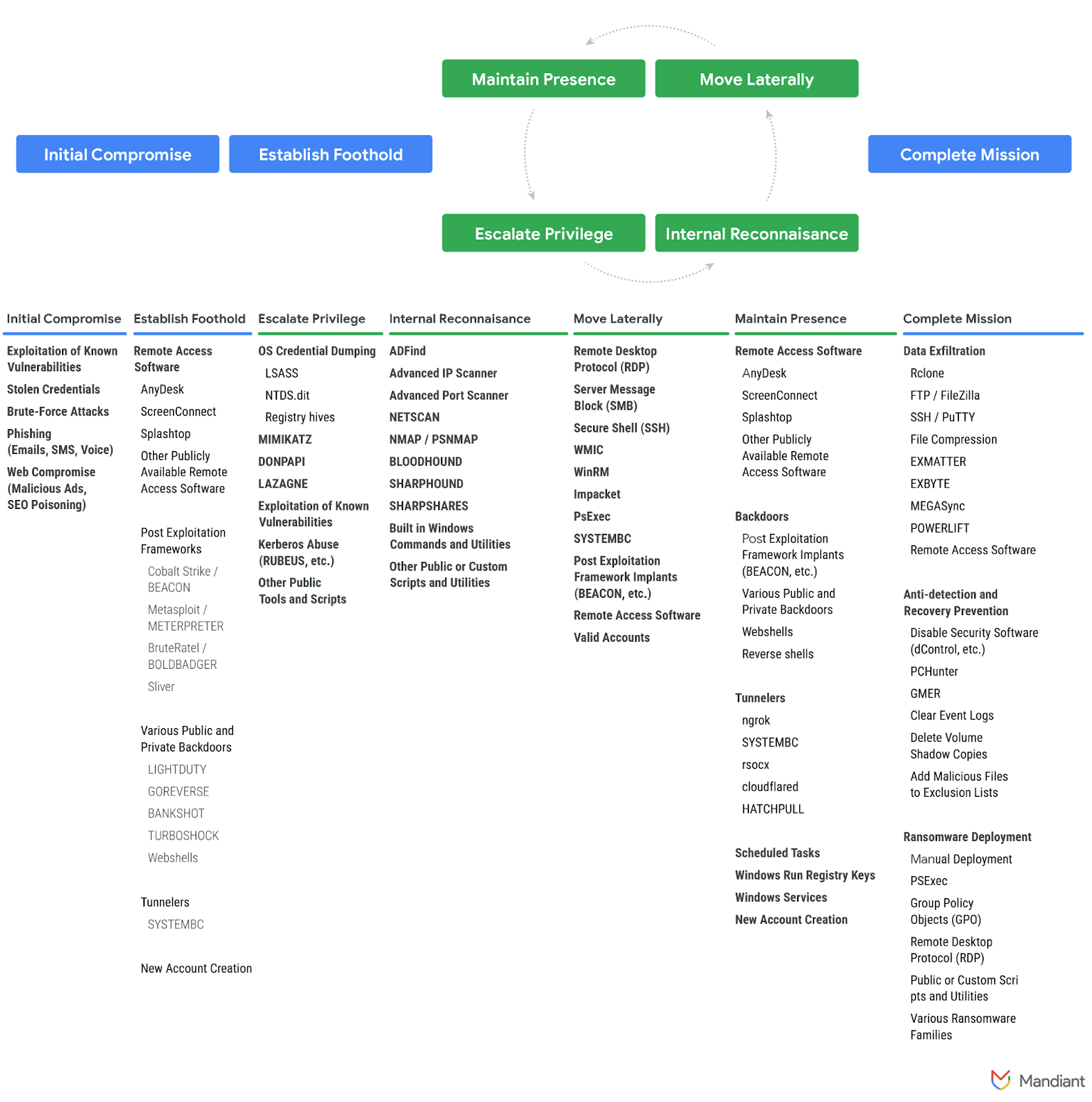

맨디언트가 2023년 랜섬웨어 조사 중에 관찰한 공격자들이 사용하는 TTP를 공격 수명 주기 모델을 기준으로 살펴보겠습니다(그림 9).

그림 9: 최근 관찰한 랜섬웨어 사건과 관련된 공격 수명 주기

초기 접근

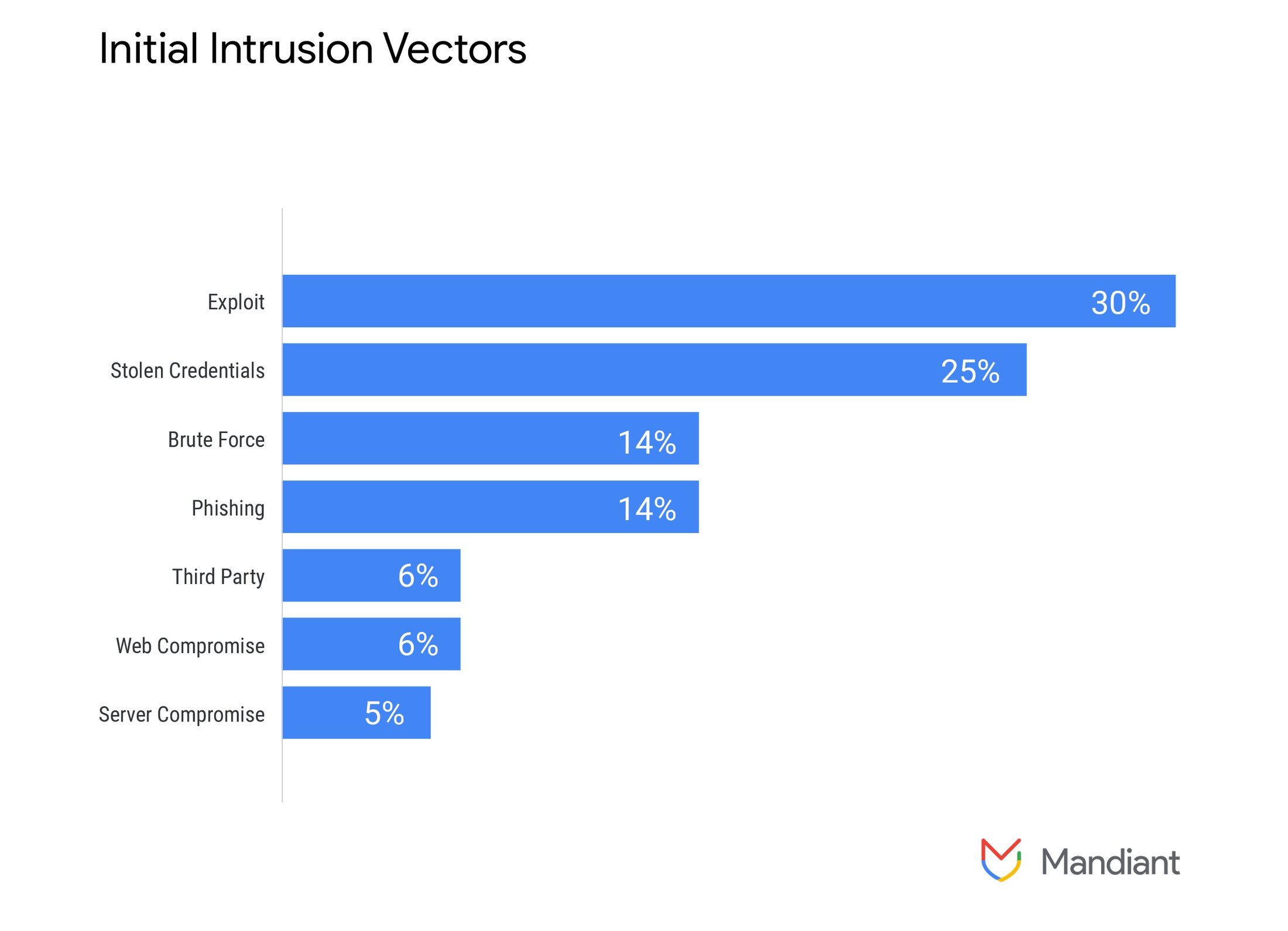

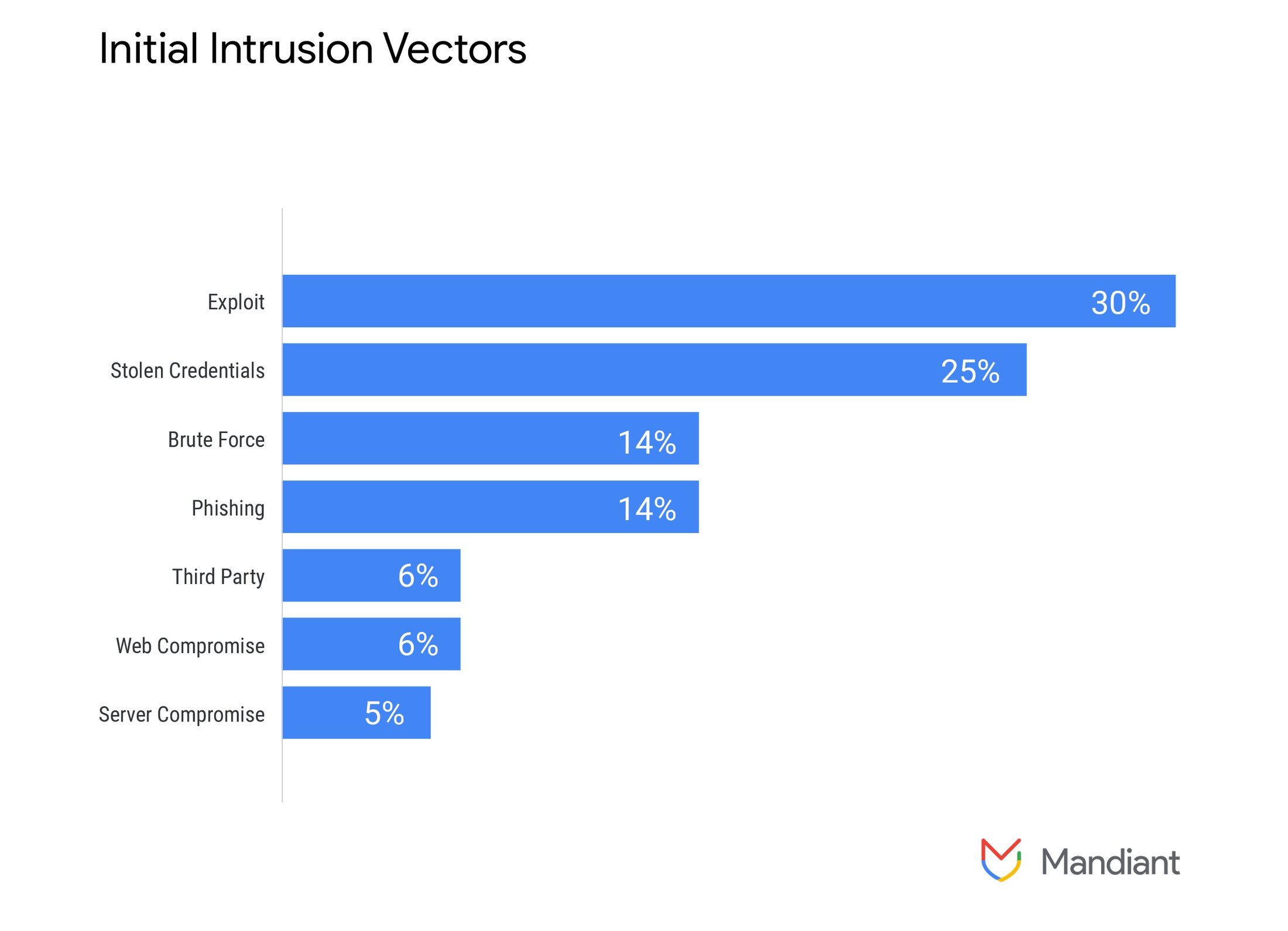

2023년 가장 일반적인 초기 접근 방법은 도난당한 자격 증명 사용과 공개된 인프라의 취약점 악용이었습니다(그림 11). 여러 사건에서 네트워크 침입의 첫 증거는 공격자가 합법적인 자격 증명이나 무차별 공격을 통해 피해자의 가상 사설망(VPN)에 접근한 것이었습니다. 2023년에는 무차별 공격이 2022년보다 약간 증가했습니다.

-

도난당한 자격 증명: 공격자는 약 40%의 사건에서 도난당한 합법적인 자격 증명을 사용해 피해자의 환경에 접근했습니다. 대부분의 경우 피해자의 기업 VPN 인프라에 접근하였습니다. 사건의 약 25%에서 도난당한 자격 증명이 사용되었습니다. 공격자는 언드그라운드 포럼(underground forum)에서 이러한 자격 증명을 얻었을 가능성이 높으며, 특히 인포스틸러를 통해 얻은 로그를 판매하는 경우가 많았습니다.

-

무차별 공격: 약 14%의 사건에서 무차별 공격이 사용되었습니다. 이는 2022년의 8%에서 증가한 수치로, 공격자는 간단하거나 일반적인 비밀번호를 가진 계정에 성공적으로 로그인했습니다.

-

취약점 악용: 공개된 시스템의 취약점을 악용하는 것은 여전히 일반적인 초기 접근 방식이었는데, 2023년에는 20202년보다 약간 증가했습니다(표 2). 2023년의 경우 사건의 약 30%에서 취약점을 악용한 초기 접근이 발생했습니다. 여러 공격자는 CVE-2023_4966(CtrixBleed)을 악용하여 Citrix NetScaler 사용자 세션을 탈취하고 AGENDA.RUST, ALPHV, and LOCKBIT 등의 랜섬웨어를 배포하였습니다. 취약점을 악용한 사건에서는 알려진 취약점에 대한 공개된 익스플로잇이나 개념 증명(Poc) 코드를 사용했습니다. 한 사례에서는 2017년 Liferay Portal의 취약점을 악용한 공격자가 있었습니다. 일부 랜섬웨어 공격 사례에서 취약점 악용을 통한 초기 접근 후 5분 이내에 랜섬웨어가 배포되는 것을 확인했습니다. 이는 공격자가 자동화된 도구를 사용해 대규모 공격을 수행하고 있다는 것을 시사합니다. 맨디언트는 공격자가 제로데이 취약점을 사용한 사례를 직접 관찰하지 않았지만, 공개 보고서에 따르면 최소 세 가지 제로데이 취약점(CVE-2023-28252, CVE-2023-20269, and CVE-2023-24880)이 랜섬웨어 배포에 사용되었습니다. FIN11은 파일 전송 시스템의 제로데이 취약점을 악용하여 데이터 탈취 작전을 수행했습니다.

-

피싱: 초기 접근 벡터가 확인된 사건의 약 14%에서 이메일, SMS, 음성 피싱이 사용되었습니다. QAKBOT 캠페인은 여러 BASTA 사건에서 초기 접근 벡터로 사용되었습니다. QAKBOT 페이로드는 ZIP 및 OneNote 파일을 통해 이메일 스팸 캠페인으로 배포되었습니다. 2023년 UNC3944는 SMS 피싱과 사회 공학 기법을 활용해 자격 증명을 확보하고, 피해 조직의 헬프데스크 직원으로 가장해 비밀번호와 다중 인증(MFA) 구성을 재설정하려고 시도했습니다.

-

웹 기반 악성 소프트웨어 배포: UNC4696은 인기 소프트웨어인 WinSCP와 Advanced IP Scanner 관련 악성 광고를 활용하여 피해자가 악성 설치 프로그램을 다운로드하도록 유도했고, 이는 BEACON 또는 파이썬 기반 백도어로 이어졌습니다. UNC4696은 이를 통해 ALPHV를 배포했습니다.

2023년 동안 맨디언트는 다른 위협 행위자로부터 초기 접근을 얻어 랜섬웨어 배포를 용이하게 하는 사례를 계속 관찰했습니다. 이러한 초기 침입은 주로 저명한 악성 소프트웨어 배포 위협 클러스터를 통해 이루어졌습니다.

-

UNC4393은 BASTA 랜섬웨어 작전에서 UNC2500 및 UNC2633의 QAKBOT 캠페인을 통해 얻은 초기 접근을 활용했습니다. 2023년 8월 QAKBOT이 제거된 후 UNC2500이 BARKGATE를 배포하는 사례가 관찰되었으며, 이는 UNC4393의 BASTA 랜섬웨어 작전으로 이어졌습니다.

-

다른 주목할 만한 배포 위협 클러스터로는 UNC2565의 GOOTLOADER, UNC2824의 URSNIF, UNC3525의 SMOKELOADER가 있습니다.

그림 10. 초기 침입 벡터

표 1. 초기 침입 벡터 설명

거점 확보

공격자는 합법적인 원격 접근 도구, 공격 프레임워크, 터널링 도구, 유효한 자격 증명을 조합하여 피해자 환경 내에서 거점을 마련합니다.

-

BEACON: 2023년 랜섬웨어 사건의 약 10%에서 사용된 가장 흔한 공격 프레임워크입니다. 다른 프레임워크로 BOLDBADGER와 METASPLOIT이 소수의 랜섬웨어 사건에서 관찰되었습니다. 예를 들어 한 LOCKBIT.BLACK 침입에서는 공격자가 BOLDBADGER를 사용했습니다.

-

원격 관리 도구: 공격자는 거점 확보를 유지하며, 데이터를 유출하기 위해 ScreenConnect, Splashtop, Atera, Anydesk 같은 원격 관리 도구를 사용했습니다.

-

RDP 및 VPN 자격 증명: 공격자는 손상된 RDP 및 VPN 사용자 자격 증명을 사용하여 거점을 확보했습니다. 이는 초기 접근을 위해 손상된 자격 증명을 사용하는 경향과 일치하며, 공격자들은 유효한 자격 증명을 사용해 RDP를 통해 네트워크를 이동했습니다. 또한, 이 과정에서 새로운 사용자 계정을 생성하기도 했습니다.

-

MFA 구성 변경: UNC3944는 여러 사건에서 초기 침투 후 거점을 유지하기 위해 MFA 구성을 변경했습니다. 한 사건에서는 새로운 MFA 장치를 추가해 계정을 손상시켰습니다.

-

웹 쉘 사용 증가: 웹 쉘 사용이 증가했으며, 특히 Atlassian 취약점을 악용하여 Java 기반 웹 쉘을 배포한 UNC4721 캠페인에서 CONTI 랜섬웨어로 이어졌습니다.

-

백도어 배포: 일부 공격자는 LIGHTDUTY, GOREVERSE, BANKSHOT 같은 백도어를 배포하여 랜섬웨어 배포로 이어지는 사건도 있었습니다.

지속성 유지

공격자들은 합법적인 원격 액세스 도구, BEACON, 다양한 터널링 도구 및 프록시 악성 소프트웨어를 사용하여 피해자 환경에서 지속성을 확보하였습니다. 일부 경우에는 내장된 윈도우 지속성 메커니즘을 사용하거나 새로운 계정을 생성하거나 기존 계정의 비밀번호를 변경했습니다.

-

BEACON 사용 감소: 공격자들이 BEACON을 사용하는 빈도가 줄어들고 있습니다. 2023년에는 이 단계에서 BEACON을 사용한 랜섬웨어 사건이 14%에 불과했습니다. 이는 2022년 37%, 2021년 50%와 비교해 많이 감소한 수치입니다.

-

다른 C2 프레임워크 사용 제한: METASPLOIT 같은 다른 C2 프레임워크 사용은 제한적이었습니다. 예를 들어 NOESCAPE 사건에서는 SLIVER가 사용되었습니다. CACTUS 사건에서는 Metasploit과 Meterpreter SSH 리버스 쉘이 사용되었습니다.

-

합법적인 원격 액세스 소프트웨어 사용: 공격자들은 ScreenConnect, Splashtop, Atera, Anydesk 같은 합법적인 원격 액세스 소프트웨어를 사용해 지속적인 접근을 유지했습니다. 사건의 35% 이상에서 원격 액세스 유틸리티가 사용되었습니다.

-

커스텀 백도어 및 악성 소프트웨어 사용: 일부 공격자는 TURBOSHOCK 백도어 같은 커스텀 백도어와 악성 소프트웨어를 사용하기도 했습니다.

-

SSH 터널 및 리버스 쉘 사용: BitVise SSH 클라이언트를 사용하는 등 SSH 터널과 리버스 쉘을 활용하였습니다. CACTUS 공격자는 15분마다 리버스 쉘을 실행하는 배치 파일 스크립트를 사용했습니다. LOCKBIT.BLACK 사건에서는 OpenSSH 서버와 아웃바운드 SSH 연결을 설정했습니다.

-

터널러 사용: SYSTEMBC, Cloudflared, RSOCX, NGROK 같은 터널러를 사용하여 지속적인 접근을 유지했습니다. 약 18%의 침입에서 이러한 도구들이 사용되었습니다.

-

새 사용자 계정 생성: 약 17%의 사건에서 공격자들은 새로운 사용자 계정을 생성했으며, 이들 중 다수는 높은 권한을 가진 계정이었습니다.

-

윈도우 지속성 메커니즘 사용: 예약 작업, 서비스 설치, 레지스트리 기반 지속성 등 내장된 윈도우 지속성 메커니즘을 사용하여 다양한 악성 소프트웨어와 스크립트를 유지했습니다. SYSTEMBC.V2 및 SYSTEMBC.POWERSHELL 같은 악성 소프트웨어가 예입니다.

표 3. 지속성을 유지하기 위해 사용된 합법적인 액세스 도구

권한 상승

공격자들은 주로 유효한 자격 증명을 획득하여 피해자 환경에서 권한을 상승하였습니다. 가장 많이 사용한 도구는 MIMIKATZ였으며, 여러 도구와 전술을 결합하여 사용했습니다. 사용된 다른 자격 증명 탈취 도구로는 CLEANBLUFF, LAZAGNE, NANODUMP 및 다양한 공개 도구와 스크립트가 있습니다. 또한, 공격자들은 취약점 악용, DPAPI, kerberoasting 공격 등의 방법으로 권한 상승을 하였습니다.

-

MIMIKATZ 사용: 여러 사건에서 공격자들은 MIMIKATZ를 사용하여 관리자 권한 자격 증명을 얻었습니다. MIMIKATZ는 윈도우 보안 감사 도구로 암호 해시를 훔치고 메모리에서 평문 암호를 추출할 수 있습니다.

-

Isass.exe 덤프: 여러 사건에서 공격자들은 lsass.exe(Local Security Authority Subsystem Service)를 덤프하여 메모리에 저장된 자격 증명을 얻으려 했습니다. NANODUMP를 사용해 LSASS 프로세스의 메모리 미니덤프를 얻는 경우도 있었습니다. 추가 자격 증명을 얻기 위해 액티브 디렉토리 데이터베이스와 다양한 레지스트리 하이브를 추출하기도 했습니다.

-

kerberoasting 공격: PowerShell, RUBEUS, Invoke-Kerberoast PowerShell cmdlet 같은 공개 도구를 사용해 자격 증명에 접근했습니다.

-

취약점 악용: 여러 랜섬웨어 사건에서 윈도우 취약점(CVE-2022-24521)을 악용했습니다.

-

- ALPHV 랜섬웨어: CLEANBLUFF를 사용해 Windows의 취약점(CVE-2022-24521)을 악용했습니다.

- LOCKBIT 랜섬웨어: CVE-2022-24521 또는 CVE-2021-43226을 악용했습니다.

- BASTA 랜섬웨어: CVE-2023-28252를 악용해 BEACON을 배포했습니다.

- LOCKBIT.BLACK 및 LOCKBIT.UNIX: CVE-2023-3539를 악용했습니다.

- WHITERABBIT 랜섬웨어: CVE-2023-3519를 악용해 권한 있는 자격 증명에 접근했습니다.

-

공개 도구 사용: 유효한 자격 증명을 얻거나 추가 계정에 로그인하기 위해 여러 공개 도구를 사용했습니다.

-

- LAZAGNE: AGENDA.RUST, GLOBEIMPOSTER, MALLOX, MEDUSEALOCKER.V2, PHOBOS 공격자들이 사용했습니다.

- Veeam-Get-Creds.ps1: ALPHV.LINUX, ALPHV.SPHYNX, RAGNARLOCKER, STALEDONUT 공격자들이 사용했습니다.

- 무차별 공격: ALPHV.LINUX, ALPHV.SPHYNX, LOCKBIT, MEDUSALOCKER.V2 공격자들이 추가 시스템에 접근하기 위해 무차별 공격을 수행했습니다. 예를 들어, MEDUSALOCKER.V2 침입에서는 NLBRUTE 도구를 사용했습니다.

- DONPAPI: 여러 랜섬웨어 관련 침입에서 DPAPI로 보호된 자격 증명을 수집하기 위해 사용했습니다.

- LOCKBIT.V2: LAZAGNE, MIMIKATZ, gosecretsdump, EFSPOTATO 같은 도구를 사용했습니다.

-

ESXi 서버 추가: REDBIKE.LINUX 랜섬웨어 사건에서는 ESXi 서버를 피해자 도메인에 추가하여 도메인 계정으로 로그인할 수 있도록 했습니다.

-

PLAYCRYPT 랜섬웨어 배포: MIMIKATZ를 사용하고 작업 관리자를 통해 LSASS를 덤프했으며, 액티브 디렉토리 데이터베이스 ntds.dit를 복구했습니다. 또한, NTML 해시와 가격 증명을 회수하기 위해 Internal Monologue를 사용했습니다.

내부 정찰

랜섬웨어 공격자들은 사건 중 내부 정찰을 위해 윈도우 유틸리티와 공개적으로 사용할 수 있는 합법적인 도구를 자주 사용합니다. 여러 사건에서 공격자들은 SharePoint 드라이브, 문서, 이메일 등 내부 자원을 검색하여 자신들의 작전을 지원할 수 있는 정보를 찾았습니다.

-

약 50%의 사건에서 공격자들은 네트워크 정찰을 위해 Advanced IP Scanner, Softperfect Network Scanner, Advanced Port Scanner 같은 도구를 사용했습니다. 한 MALLOX 사건에서는 공격자들이 Softperfect Network Scanner, Advanced IP Scanner, IPConfig를 사용하고 12개의 엔드포인트에서 파일과 폴더를 수동으로 탐색했습니다.

-

BLACKBYTE 사건에서는 vSphere 웹 콘솔을 사용하여 여러 vSphere 객체 정보를 얻고 네트워크 공유 디렉토리를 탐색했습니다. LOCKBIT 사건에서는 Veeam 백업 소프트웨어와 여러 ESXi 호스트의 정보를 수집하기 위해 웹 기반 관리 인터페이스를 사용했습니다. UNC3944는 Azure 관리 인터페이스를 사용하여 사용자 및 역할 할당 목록을 다운로드했습니다.

-

공격자들은 OneDrive와 SharePoint 같은 내부 시스템을 탐색하여 비밀번호나 다른 공격 단계를 지원할 수 있는 정보를 찾았습니다. 한 사례에서는 SharePoint에서 "ransomware"라는 단어를 검색하여 랜섬웨어 보호 메커니즘이나 사이버 보험/회사 정책을 찾으려 했을 가능성이 있습니다.

-

ROYALLOCKER 사건에서는 특정 이메일 주소를 찾기 위해 Exchange 공개 폴더를 검색하고 "Compliance Search" cmdlet을 수행했습니다.

-

공격자들은 피해자 인프라와 호스트 정보를 수집하기 위해 whoami, net, nltest, ipconfig, ping 같은 윈도우 명령어와 파워쉘 명령어를 자주 사용했습니다.

-

GHOSTCERT, SHARPSHARES, SHARPHOUND 같은 도구를 사용하여 네트워크 공유, 도메인 컴퓨터, 도메인 사용자 목록을 작성했습니다. PLAYCRYPT 공격에서는 AdFind와 RSAT의 액티브 디렉토리 파워쉘 모듈을 사용해 도메인 컴퓨터를 나열했습니다.

-

일부 공격자들은 NAS 드라이브 정보를 수집했습니다. ALPHV 침입에서는 QNAP Qfinder Pro를 사용하여 NAS에 저장된 파일을 관리했습니다. BABLOCK 사건에서는 Synology NAS에 접근하여 데이터를 절도하거나 암호화 대상으로 삼았습니다.

측면 이동

측면 이동은 주로 손상된 계정과 공격자가 생성한 계정의 유효한 자격 증명을 사용하여 RDP, SSH, SMB와 같은 프로토콜을 결합해 이루어졌습니다. 많은 사건에서 여러 명령어, 소프트웨어, 도구, 유틸리티를 조합해 사용했습니다. 2022년에 비해 측면 이동 방법이 덜 빈번하게 사용되었으며, 특히 BEACON을 사용한 측면 이동이 줄어들었습니다.

-

여러 사건에서 공격자들은 유효한 자격 증명과 손상된 자격 증명을 사용해 윈도우 RDP와 SMB 프로토콜을 통해 네트워크를 이동했습니다. 제한된 관리자 모드를 활성화하여 MFA를 우회하기도 했습니다.

-

파일을 전송하고 실행하는 데 PxExec를 자주 사용했습니다. 예를 들어 ALPHV 랜섬웨어 사건에서는 PsExec를 사용해 여러 시스템에서 RDP를 활성화하거나 BEACON을 배포했습니다.

-

랜섬웨어 사건에서 SSH를 사용해 측면 이동을 자주 수행했으며, 주로 ESXi 서버에 접근하기 위해 사용했습니다. PuTTY, Bitvise, MobaXterm 같은 유틸리티가 사용되었습니다.

-

Impacket의 smbexec 유틸리티를 사용해 측면 이동을 수행했습니다. 예를 들어 ALPHV 랜섬웨어 침입에서는 Impacket의 smbexec를 사용해 "Admin"이라는 새로운 로컬 관리자 계정을 생성하고 이를 다른 호스트의 로컬 관리자 그룹에 추가했습니다.

-

SPLASHTOP 및 SCREENCONNECT 같은 원격 관리 소프트웨어를 활용해 추가 내부 시스템에 접근했습니다.

-

NGROK, RSOCX 같은 터널링 도구를 사용해 측면 이동을 수행했습니다. 예를 들어 ROYALLOCKER와 ALPHV.LINUX 랜섬웨어 배포에서 이러한 도구가 사용되었습니다.

-

SYSTEMBC.POWERSHELL 악성 소프트웨어를 사용해 측면 이동을 수행했습니다.

임무 완수

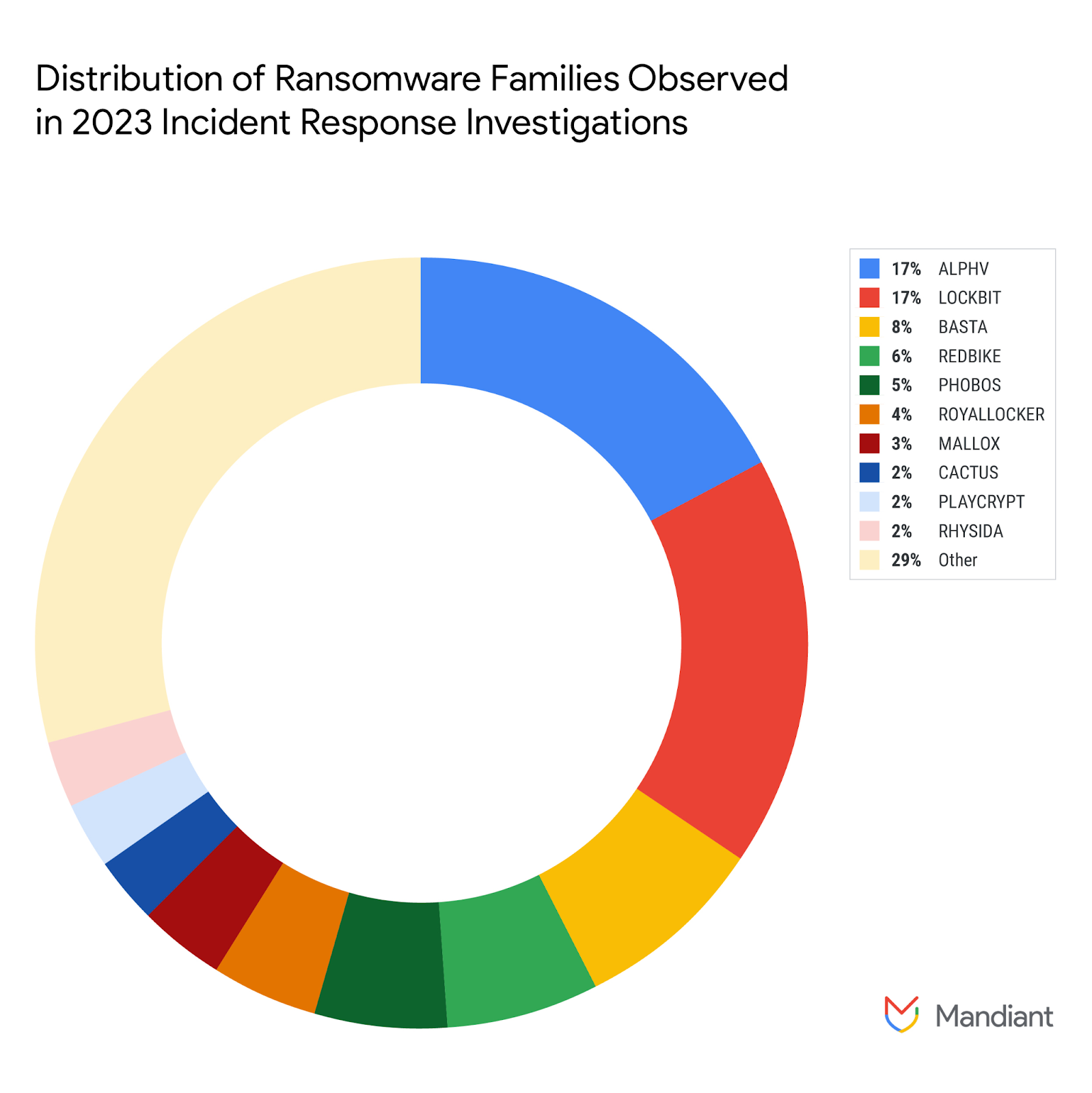

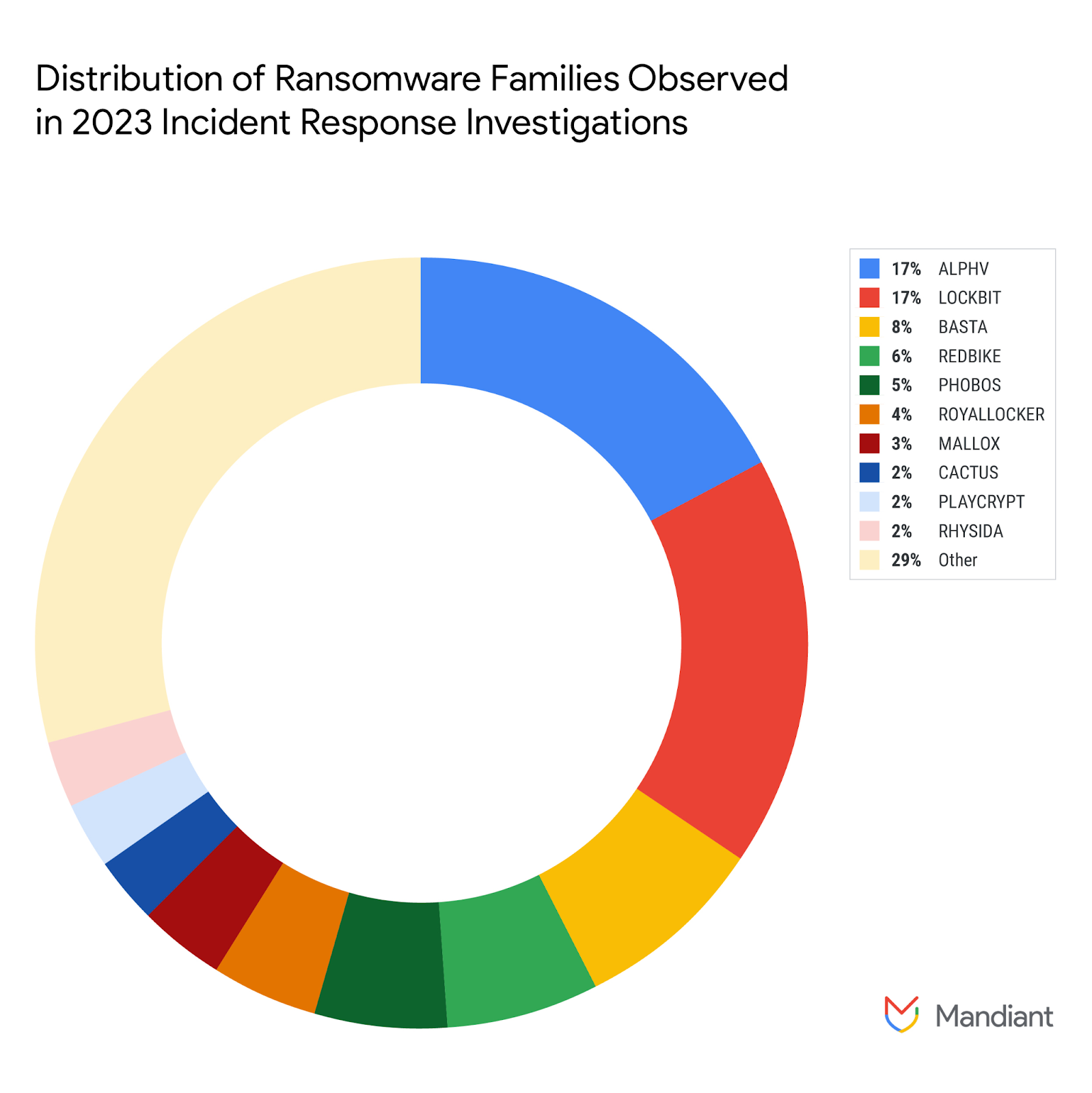

랜섬웨어 운영자들은 데이터 절도를 포함한 다면적인 갈취 작전을 수행하여 협상에서 유리한 위치를 확보합니다. 맨디언트의 2023년 사건 대응에 따르면 ALPHV(ALPHV, ALPHV.LINUX, ALPHV.SPHYNX)와 LOCKBIT(LOCKBIT.BLACK, LOCKBIT.V2, LOCKBIT.UNIX)가 가장 빈번하게 발견한 랜섬웨어 패밀리였으며, 그다음으로 BASTA, REDBIKE, PHOBOS가 뒤를 이었습니다. 이는 2022년 관찰 결과와 일치하며, 2023년 초에 중단된 HIVELOCKER를 제외하고 ALPHV, LOCKBIT, BASTA가 자주 관찰된 랜섬웨어 패밀리였습니다.

그림 11. 2023년 사건에서 관찰된 랜섬웨어 패밀리 분포

표 4: 맨디언트의 2023년 사건 대응 조사에서 관찰된 랜섬웨어 패밀리

데이터 유출

랜섬웨어 사건에서 데이터가 도난당한 것으로 알려지거나 의심되는 경우 공격자들은 일반적인 전략을 사용해 데이터를 식별, 준비, 유출합니다. 맨디언트는 다음과 같은 방법을 자주 관찰하였습니다.

-

Rclone 및 MEGASync 같은 합법적인 동기화 도구

-

내장된 도구나 WinRar, 7Zip의 포터블 버전을 사용해 파일 압축

-

FTP 클라이언트로 Filezilla나 WinSCP 사용

-

단순한 키워드 검색으로 탈취할 파일 식별

데이터 유출 관련 주요 관찰 내용은 다음과 같습니다.

-

공격자들은 민감한 파일을 찾기 위해 키워드 검색을 사용합니다. 키워드는 사업 운영, 금융 문서, 회계, 비밀 유지 계약서, 기밀 정보, 자격 증명 등에 관련된 것입니다.

-

공격자들은 맞춤형 데이터 유출 도구를 사용합니다. 예를 들어 LOCKBIT.BLACK과 함께 EXMATTER을 사용하거나 BLACKBYTE 랜섬웨어와 함께 EXBYTE를 사용한 경우가 있습니다. POWERLIFT를 사용해 금융 및 기밀 정보를 유출한 사례도 있었습니다.

-

공격자들은 일반적으로 공개된 도구와 유틸리티를 사용해 데이터를 유출합니다. 여기에는 원격 관리 소프트웨어를 통한 파일 전송, 클라우드 파일 저장소로 직접 업로드, 이메일 전달 규칙 생성이 포함됩니다.

-

약 30%의 데이터 도난 사건에서 Rclone이 사용되었습니다. 이는 상업용 클라우드 파일 저장소 서비스와 공격자 제어 인프라로 데이터를 유출하는 데 사용되었습니다. MEGASync와 restic도 유사한 방식으로 사용되었습니다.

-

대부분의 데이터 유출 사례에서 Filezilla 또는 WinSCP가 사용되었습니다. PuTTY나 Sola-PuTTY도 일부 사례에서 사용되었습니다.

-

ALPHV 사건에서는 랜섬웨어 배포 후 며칠 후에 모든 수신 이메일을 숨은 참조로 외부 이메일 주소로 보내는 전송 규칙을 생성했습니다. 이는 추가적인 민감한 정보를 유출하거나 사고 대응 복구 노력을 추적하려는 시도일 수 있습니다.

랜섬웨어 배포

공격자들은 피해자 환경에 랜섬웨어를 배포하기 위해 다양한 전술을 사용합니다. 가장 흔한 방법은 RDP나 SSH를 통해 호스트에 접근하여 수동으로 랜섬웨어를 실행하거나 PsExec 유틸리티를 사용하는 것입니다. PsExec는 분석된 랜섬웨어 침입의 약 40%에서 사용되었습니다.

-

초기 랜섬웨어 페이로드를 전달하는 방법은 종종 식별되지 않지만, 주로 설치된 원격 관리 소프트웨어(RMM)를 통해 업로드하거나, 공격자가 제어하는 SFTP 서버나 공용 파일 공유 사이트에서 다운로드하는 방법이 있습니다.

-

공격자들은 주로 파워쉘이나 배치 스크립트를 사용하여 랜섬웨어를 배포하고 실행하였습니다. 이 스크립트는 예약 작업, 그룹 정책(GPO), 또는 PsExec와 함께 사용됩니다. 이러한 스크립트는 탐지되거나 포렌식으로 복구되지 않을 수 있습니다. 파워쉘 사용의 경우 다양한 방식으로 랜섬웨어 실행에 사용되었습니다. 예를 들어 REDBIKE는 활성 파워쉘 세션에서 수동으로 실행되었고, CRYTOX는 다른 실행 중인 프로세스에 주입되었습니다. MALLOX는 로더 시퀀스를 시작하여 랜섬웨어 페이로드로 이어졌으며, RHYSIDA는 PxExec를 사용해 네트워크의 호스트에서 실행되었습니다. 예약 작업은 랜섬웨어 실행을 관리하는 가장 일반적인 지속성 메커니즘입니다. 하지만 일부의 경우 Bitsadmin 작업과 레지스트리 Run 키와 같은 다른 방법도 사용되었습니다. 이는 각각 BASTA 랜섬웨어를 배포하는 데 사용되었습니다.

-

2023년 동안 발생한 랜섬웨어 침입의 약 20%에서 공격자들은 SSH, RDP 또는 원격 관리 도구를 통해 로그인하여 수동으로 랜섬웨어를 실행했습니다. 수동 실행은 특히 ESXi 또는 Hyper-V 같은 가상화 하이퍼바이저가 암호화 대상으로 지정된 경우 많이 발생했습니다. 맨디언트는 ALPHV, BLACKBYTE, RHYSIDA, LOCKBIT을 배포하는 공격자들이 ESXi 하이퍼바이저에서 수동으로 랜섬웨어를 실행한 사례를 관찰했습니다. 한 사례에서는 여러 Hyper-V 서버에서 수동으로 ALPHV를 배포한 후 그룹 정책을 사용하여 랜섬웨어를 배포했습니다. 한편, LOKILOCKER, REDBIKE, STOP, MEDUSALOCKER, GLOBEIMPOSTER, AGENDA, BASTA, ALPHV, WHITERABBIT, LOCKBIT, PLAYCRYPT을 배포하는 공격자들이 일부 또는 모든 호스트에서 수동으로 랜섬웨어를 실행한 사례도 관찰되었습니다. 주목할 만한 한 사례에서 공격자는 LOCKBIT을 배포하기 전, 네트워크 방어를 테스트하기 위해 배치 스크립트를 통한 자동 배포 30분 전에 수동으로 랜섬웨어를 실행했습니다.

탐지 및 회피 전술

공격자들은 랜섬웨어 배포 전 다양한 수단을 통해 보안 시스템을 무력화하고, 공격 후에도 피해자가 복구하기 어렵게 방해하는 복잡한 전술을 사용합니다. 이런 활동에는 백업 비활성화 및 삭제, 보안 소프트웨어 비활성화, 로그 삭제, 파일 암호화를 방해할 수 있는 프로세스 및 서비스 중지가 포함됩니다.

-

공격자들은 Windows Defender 및 다른 엔드포인트 보안 소프트웨어를 비활성화하거나 조작하기 위해 다양한 방법을 사용했습니다. 공격자들은 PrivacySexy, dControl, IObit Unlocker 같은 공개 도구로 엔드포인트 보안 소프트웨어를 조작했습니다. 간단한 배치 스크립트, 파워쉘 명령어 및 스크립트, Set-MpPreference 파워쉘 cmdlet을 사용하여 엔드포인트 보안 소프트웨어를 비활성화하거나 조작했습니다. 관리 소프트웨어를 조작해 악성 파일을 엔드포인트 보안 예외 목록에 추가하거나, 그룹 정책 객체(GPO) 및 마이크로소프트 Intune 구성을 변경하여 엔드포인트 보안 소프트웨어를 비활성화했습니다.

-

포렌식 분석과 복구를 방해하기 위해 로컬 윈도우 이벤트 로그를 지우거나 시스템에서 볼륨 쉐도우 복사본을 삭제하여 포렌식 분석과 랜섬웨어 복구 노력을 방해했습니다. 이러한 전술은 거의 모든 주요 랜섬웨어에서 관찰되었습니다. 관찰된 랜섬웨어 패밀리에는 PHOBOS, CACTUS, RHYSIDA, BASTA, TRUECRYPT, LOCKBIT, ALPHV, PLAYCRYPT, MALLOX, BABUK, BABLOCK, REDBIKE, AGENDA 등이 포함됩니다.

도구 사용 현황

2023년 동안 랜섬웨어 공격자들은 다양한 도구를 사용했습니다. 이는 공격에 참여하는 팀과 개인의 다양성 때문으로 보입니다. 도구 사용 경향을 분석해 보면 다음과 같은 몇 가지 주요 변화와 패턴을 알 수 있습니다. 결과를 요약하자면 2023년에는 랜섬웨어 공격에서 원격 관리 도구가 많이 증가하였고, BEACON 사용이 줄어드는 경향이 있었고, 일반적인 도구들도 여전히 많이 사용되고 있었고, 새로운 원격 관리 도구 사용도 관찰할 수 있었습니다.

-

랜섬웨어 작전에서 BEACON 사용이 줄었습니다. 대신 SLIVER 및 BOLDBADGER 같은 다른 도구나 합법적인 원격 액세스 도구가 더 많이 사용되었습니다. 2023년에는 BEACON이 약 20%의 침입에서만 사용되었으며, 이는 2022년 40%, 2021년의 60%와 비교할 때 크게 줄어든 수치입니다.

-

원격 관리 도구 사용이 증가했습니다. 2022년에는 침입의 약 23%에서 사용됐지만 2023년에는 약 41%의 침입에서 사용되었습니다. 특히 AnyDesk 사용 비율이 두 배로 증가했습니다. 2023년에는 14개의 서로 다른 원격 관리 도구가 사용되었는데, 이는 2022년의 두 배입니다. 새로 관찰된 도구로는 RustDesk, LevelRMM, eHorus가 있습니다. 사건의 15% 이상에서 두 개 이상의 원격 관리 유틸리티가 사용되었는데, 이는 2022년 대비 3% 증가한 수치입니다.

-

RaaS 작전에서는 맞춤형 데이터 유출 도구를 제공하지만, 실제로 사용된 경우는 드물었습니다. 2023년에는 EXBYTE, POWERLIFT, EXMATTER 같은 도구가 소수의 침입에서 사용되었습니다.

-

일반적인 도구들이 2022년과 비슷한 비율로 사용되었습니다. 여기에는 네트워크 스캐너, PsExec, Rclone이 포함됩니다. 인기 있는 스캐너로는 SoftPerfect Network Scanner, Advanced IP Scanner, Advanced Port Scanner가 있으며, 모든 랜섬웨어 사건의 절반 정도에서 사용되었습니다. PsExxec는 약 40%가 침입에서 사용되었으며, Rclone은 약 20%의 사건에서 사용되었습니다.

전망

2022년의 랜섬웨어 활동 감소는 일시적인 현상이었습니다. 여러 지표에 따르면 2023년과 2024년 초에 랜섬웨어 활동이 다시 증가하고 있습니다. 2022년에는 CONTI 채팅 유출과 러시아의 우크라이나 침공 등으로 인해 공격자들이 조직을 재정비하고 새로운 파트너십을 형성하는 데 시간을 보냈습니다. 2023년 말과 2024년 초에는 ALPHV와 LOCKBIT이라는 두 주요 RaaS 그룹에 대한 법 집행 조치가 있었습니다. 이러한 영향은 아직 완전히 파악되지 않았지만, 단기적으로 영향을 미쳤습니다. 예를 들어 ALPHV는 2024년 1분기에는 데이터 유출 사이트(DLS)에서 상위 3위에 들지 못했습니다.

2024년에는 20개 이상의 새로운 DLS가 등장했으며, 이 추세가 계속된다면 2024년의 새로운 DLS 수는 2023년을 초과할 것입니다. 일부 새로운 DLS는 제휴사를 모집하고 있습니다. 새로운 랜섬웨어 공격 조직들은 과거 활동을 중단한 다른 조직의 파트너들을 새로운 공격 파트너로 끌어들이려고 하는 것입니다. 이런 움직임은 LOCKBIT RaaS에서는 'LockBitSupp'이라는 인물이 최근 기소된 후 나타나고 있는 현상입니다. 이전에도 공격자들은 여러 랜섬웨어 패밀리를 동시에 사용해 RaaS 제공 중단에 대비하는 모습을 보여준 적이 있습니다. 여러 사례를 종합해 볼 때 공격자들은 예기치 못한 상황에도 대비할 수 있는 회복력이 있다고 볼 수 있습니다.

공격자들은 데이터에 더 쉽게 접근할 수 있도록 하거나 병원을 위협하는 등 극도로 공격적인 갈취 전술을 실험하고 있습니다. 하지만 침입 중에 사용되는 전술, 기법, 절차(TTP)는 일관되게 유지하고 있습니다. 가령 초기 접근을 위해 취약점을 악용하는 예가 많습니다. 또한, 합법적인 도구에 대한 의존도가 증가하고 있습니다. 이는 공격자들이 탐지 시스템을 피하고 맞춤형 도구 개발에 드는 시간을 절약할 수 있게 합니다.

정리하자면 2023년과 2024년 초 랜섬웨어 활동이 다시 증가하고 있으며, 새로운 DLS의 등장은 이러한 추세를 뒷받침합니다. 공격자들은 여전히 합법적인 도구를 활용하고 있으며, 이는 탐지 시스템을 피하고 자원을 절약하는 데 도움이 됩니다. 랜섬웨어 작전의 이러한 경향은 시간이 지나도 계속될 가능성이 있습니다.

부록

MITRE ATT&CK 매핑

다음 내용은 2023년 맨디언트가 관찰한 랜섬웨어 사건과 관련이 있습니다. 일반적으로 관찰한 기술은 굵게 강조하였습니다.

- T1583 Acquire Infrastructure

- T1583.001 Domains

- T1583.003 Virtual Private Server

- T1583.008 Malvertising

- T1584 Compromise Infrastructure

- T1587 Develop Capabilities

- T1587.002 Code Signing Certificates

- T1587.003 Digital Certificates

- T1588 Obtain Capabilities

- T1588.001 Malware

- T1588.002 Tool

- T1588.005 Exploits

- T1588.004 Digital Certificates

- T1608 Stage Capabilities

- T1608.001 Upload Malware

- T1608.002 Upload Tool

- T1608.003 Install Digital Certificate

- T1608.006 SEO Poisoning

- T1650 Acquire Access

Initial Access

- T1078 Valid Accounts

- T1078.004 Cloud Accounts

- T1133 External Remote Services

- T1189 Drive-by Compromise

- T1190 Exploit Public-Facing Application

- T1566 Phishing

- T1566.001 Spearphishing Attachment

- T1566.002 Spearphishing Link

- T1566.004 Spearphishing Voice

Execution

- T1047 Windows Management Instrumentation

- T1053 Scheduled Task/Job

- T1053.003 Cron

- T1053.005 Scheduled Task

- T1059 Command and Scripting Interpreter

- T1059.001 PowerShell

- T1059.003 Windows Command Shell

- T1059.004 Unix Shell

- T1059.005 Visual Basic

- T1059.006 Python

- T1569.002 Service Execution

- T1204 User Execution

Persistence

- T1037 Boot or Logon Initialization Scripts

- T1053 Scheduled Task/Job

- T1053.003 Cron

- T1053.005 Scheduled Task

- T1078 Valid Accounts

- T1078.002 Domain Accounts

- T1078.003 Local Accounts

- T1078.004 Cloud Accounts

- T1098 Account Manipulation

- T1098.004 SSH Authorized Keys

- T1098.005 Device Registration

- T1133 External Remote Services

- T1136 Create Account

- T1136.001 Local Account

- T1136.002 Domain Account

- T1505 Server Software Component

- T1505.003 Web Shell

- T1543 Create or Modify System Process

- T1543.002 Systemd Service

- T1543.003 Windows Service

- T1546 Event Triggered Execution

- T1546.003 Windows Management Instrumentation Event Subscription

- T1546.012 Image File Execution Options Injection

- T1547 Boot or Logon Autostart Execution

- T1547.001 Registry Run Keys / Startup Folder

- T1547.004 Winlogon Helper DLL

- T1547.009 Shortcut Modification

- T1556 Modify Authentication Process

- T1556.006 Multi-Factor Authentication

- T1574 Hijack Execution Flow

- T1574.011 Services Registry Permissions Weakness

Privilege Escalation

- T1037 Boot or Logon Initialization Scripts

- T1053 Scheduled Task/Job

- T1053.003 Cron

- T1053.005 Scheduled Task

- T1055 Process Injection

- T1068 Exploitation for Privilege Escalation

- T1078 Valid Accounts

- T1078.002 Domain Accounts

- T1078.004 Cloud Accounts

- T1134 Access Token Manipulation

- T1134.001 Token Impersonation/Theft

- T1484 Domain Policy Modification

- T1484.001 Group Policy Modification

- T1543 Create or Modify System Process

- T1543.002 Systemd Service

- T1543.003 Windows Service

- T1546 Event Triggered Execution

- T1546.003 Windows Management Instrumentation Event Subscription

- T1546.012 Image File Execution Options Injection

- T1547 Boot or Logon Autostart Execution

- T1547.001 Registry Run Keys / Startup Folder

- T1547.004 Winlogon Helper DLL

- T1547.009 Shortcut Modification

- T1548 Abuse Elevation Control Mechanism

- T1548.002 Bypass User Account Control

- T1574 Hijack Execution Flow

- T1574.011 Services Registry Permissions Weakness

Defense Evasion

- T1006 Direct Volume Access

- T1027 Obfuscated Files or Information

- T1027.001 Binary Padding

- T1027.002 Software Packing

- T1027.004 Compile After Delivery

- T1027.008 Stripped Payloads

- T1027.009 Embedded Payloads

- T1027.010 Command Obfuscation

- T1036 Masquerading

- T1036.001 Invalid Code Signature

- T1036.005 Match Legitimate Name or Location

- T1055 Process Injection

- T1070 Indicator Removal

- T1070.001 Clear Windows Event Logs

- T1070.004 File Deletion

- T1070.005 Network Share Connection Removal

- T1070.006 Timestomp

- T1070.007 Clear Network Connection History and Configurations

- T1070.008 Clear Mailbox Data

- T1070.009 Clear Persistence

- T1078 Valid Accounts

- T1078.002 Domain Accounts

- T1078.003 Local Accounts

- T1078.004 Cloud Accounts

- T1112 Modify Registry

- T1127 Trusted Developer Utilities Proxy Execution

- T1127.001 MSBuild

- T1134 Access Token Manipulation

- T1134.001 Token Impersonation/Theft

- T1140 Deobfuscate/Decode Files or Information

- T1202 Indirect Command Execution

- T1207 Rogue Domain Controller

- T1218 System Binary Proxy Execution

- T1218.001 Compiled HTML File

- T1218.005 Mshta

- T1218.007 Msiexec

- T1218.010 Regsvr32

- T1218.011 Rundll32

- T1218.014 MMC

- T1222 File and Directory Permissions Modification

- T1222.001 Windows File and Directory Permissions Modification

- T1222.002 Linux and Mac File and Directory Permissions Modification

- T1484 Domain Policy Modification

- T1484.001 Group Policy Modification

- T1548 Abuse Elevation Control Mechanism

- T1548.002 Bypass User Account Control

- T1550 Use Alternate Authentication Material

- T1550.002 Pass the Hash

- T1553 Subvert Trust Controls

- T1553.002 Code Signing

- T1553.005 Mark-of-the-Web Bypass

- T1556 Modify Authentication Process

- T1556.002 Password Filter DLL

- T1556.003 Pluggable Authentication Modules

- T1556.006 Multi-Factor Authentication

- T1562 Impair Defenses

- T1562.001 Disable or Modify Tools

- T1562.002 Disable Windows Event Logging

- T1562.004 Disable or Modify System Firewall

- T1562.010 Downgrade Attack

- T1564 Hide Artifacts

- T1564.001 Hidden Files and Directories

- T1564.003 Hidden Window

- T1564.010 Process Argument Spoofing

- T1574 Hijack Execution Flow

- T1574.011 Services Registry Permissions Weakness

Credential Access

- T1003 OS Credential Dumping

- T1003.001 LSASS Memory

- T1003.002 Security Account Manager

- T1003.003 NTDS

- T1003.006 DCSync

- T1003.008 /etc/passwd and /etc/shadow

- T1110 Brute Force

- T1110.001 Password Guessing

- T1110.002 Password Cracking

- T1110.004 Credential Stuffing

- T1111 Multi-Factor Authentication Interception

- T1187 Forced Authentication

- T1539 Steal Web Session Cookie

- T1552 Unsecured Credentials

- T1552.001 Credentials In Files

- T1552.002 Credentials in Registry

- T1552.003 Bash History

- T1552.004 Private Keys

- T1555 Credentials from Password Stores

- T1555.003 Credentials from Web Browsers

- T1555.004 Windows Credential Manager

- T1555.005 Password Managers

- T1556 Modify Authentication Process

- T1556.002 Password Filter DLL

- T1556.003 Pluggable Authentication Modules

- T1556.006 Multi-Factor Authentication

- T1558 Steal or Forge Kerberos Tickets

- T1558.003 Kerberoasting

- T1621 Multi-Factor Authentication Request Generation

Discovery

- T1007 System Service Discovery

- T1012 Query Registry

- T1016 System Network Configuration Discovery

- T1016.001 Internet Connection Discovery

- T1018 Remote System Discovery

- T1033 System Owner/User Discovery

- T1046 Network Service Discovery

- T1049 System Network Connections Discovery

- T1057 Process Discovery

- T1069 Permission Groups Discovery

- T1069.001 Local Groups

- T1069.002 Domain Groups

- T1069.003 Cloud Groups

- T1082 System Information Discovery

- T1083 File and Directory Discovery

- T1087 Account Discovery

- T1087.001 Local Account

- T1087.002 Domain Account

- T1087.004 Cloud Account

- T1135 Network Share Discovery

- T1201 Password Policy Discovery

- T1482 Domain Trust Discovery

- T1518 Software Discovery

- T1518.001 Security Software Discovery

- T1615 Group Policy Discovery

Lateral Movement

- T1021 Remote Services

- T1021.001 Remote Desktop Protocol

- T1021.002 SMB/Windows Admin Shares

- T1021.004 SSH

- T1021.005 VNC

- T1021.006 Windows Remote Management

- T1021.007 Cloud Services

- T1219 Remote Access Software

- T1550 Use Alternate Authentication Material

- T1550.002 Pass the Hash

- T1563 Remote Service Session Hijacking

- T1563.002 RDP Hijacking

- T1570 Lateral Tool Transfer

Collection

- T1005 Data from Local System

- T1039 Data from Network Shared Drive

- T1074 Data Staged

- T1074.001 Local Data Staging

- T1114 Email Collection

- T1114.001 Local Email Collection

- T1115 Clipboard Data

- T1119 Automated Collection

- T1213 Data from Information Repositories

- T1213.002 Sharepoint

- T1213.003 Code Repositories

- T1560 Archive Collected Data

- T1560.001 Archive via Utility

- T1602 Data from Configuration Repository

- T1602.002 Network Device Configuration Dump

Command and Control

- T1071 Application Layer Protocol

- T1071.001 Web Protocols

- T1071.002 File Transfer Protocols

- T1071.004 DNS

- T1090 Proxy

- T1090.003 Multi-hop Proxy

- T1095 Non-Application Layer Protocol

- T1105 Ingress Tool Transfer

- T1219 Remote Access Software

- T1571 Non-Standard Port

- T1572 Protocol Tunneling

- T1573 Encrypted Channel

- T1573.002 Asymmetric Cryptography

Exfiltration

- T1020 Automated Exfiltration

- T1041 Exfiltration Over C2 Channel

- T1048 Exfiltration Over Alternative Protocol

- T1567 Exfiltration Over Web Service

- T1567.002 Exfiltration to Cloud Storage

Impact

- T1485 Data Destruction

- T1486 Data Encrypted for Impact

- T1489 Service Stop

- T1490 Inhibit System Recovery

- T1491 Defacement

- T1491.001 Internal Defacement

- T1491.002 External Defacement

- T1529 System Shutdown/Reboot

- T1531 Account Access Removal

- T1657 Financial Theft