유럽까지 침투? 북한 IT 인력의 그림자 확장 포착

Google Threat Intelligence Group

Google Threat Intelligence

Visibility and context on the threats that matter most.

Contact Us & Get a Demo2024년 9월, 북한(조선민주주의인민공화국) IT 인력의 위협을 개괄한 보고서 발표 이후, 그들의 작전 범위와 규모는 지속적으로 확대되었습니다. 이들은 합법적인 원격 근무자로 위장하여 기업에 침투하고 정권의 수익을 창출합니다. 이는 북한 IT 인력을 고용한 조직을 간첩 행위, 데이터 유출 및 운영 중단 위험에 처하게 합니다.

협력사들과 함께 Google 위협 분석 그룹(GTIG)은 유럽에서 활발한 작전 활동이 증가했음을 확인했으며, 이는 미국을 넘어 위협이 확장되었음을 입증합니다. 이러한 성장은 강화된 공갈 캠페인과 기업 가상화 인프라 내에서 작전을 수행하는 방식으로의 전환과 같은 진화하는 전술과 함께 나타납니다.

전진하는 위협: 유럽을 중심으로 전 세계로 확장하는 북한 IT 인력

이제 여러 국가에서 활동하는 북한 IT 인력은 명실상부한 글로벌 위협으로 자리매김했습니다. 미국이 여전히 주요 표적이지만, 지난 몇 달 동안 북한 IT 인력은 미국 내에서 고용을 구하고 유지하는 데 어려움을 겪었습니다. 이는 공공 보고서, 미국 법무부의 기소, 그리고 취업 자격 확인의 어려움 등을 통해 해당 위협에 대한 인식이 높아졌기 때문일 가능성이 큽니다. 이러한 요인들이 IT 인력 작전의 글로벌 확산을 촉진했으며, 특히 유럽에 집중하는 경향을 보이고 있습니다.

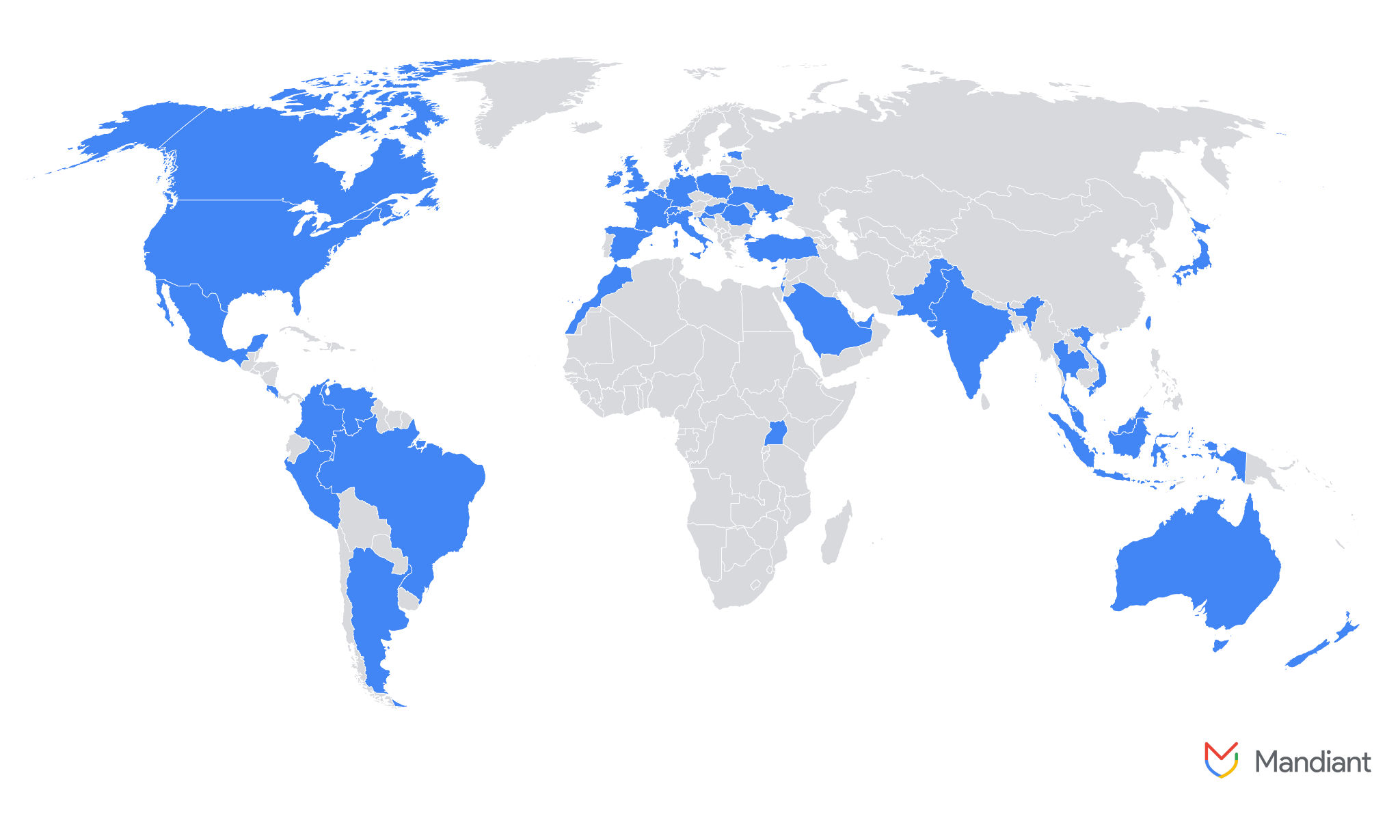

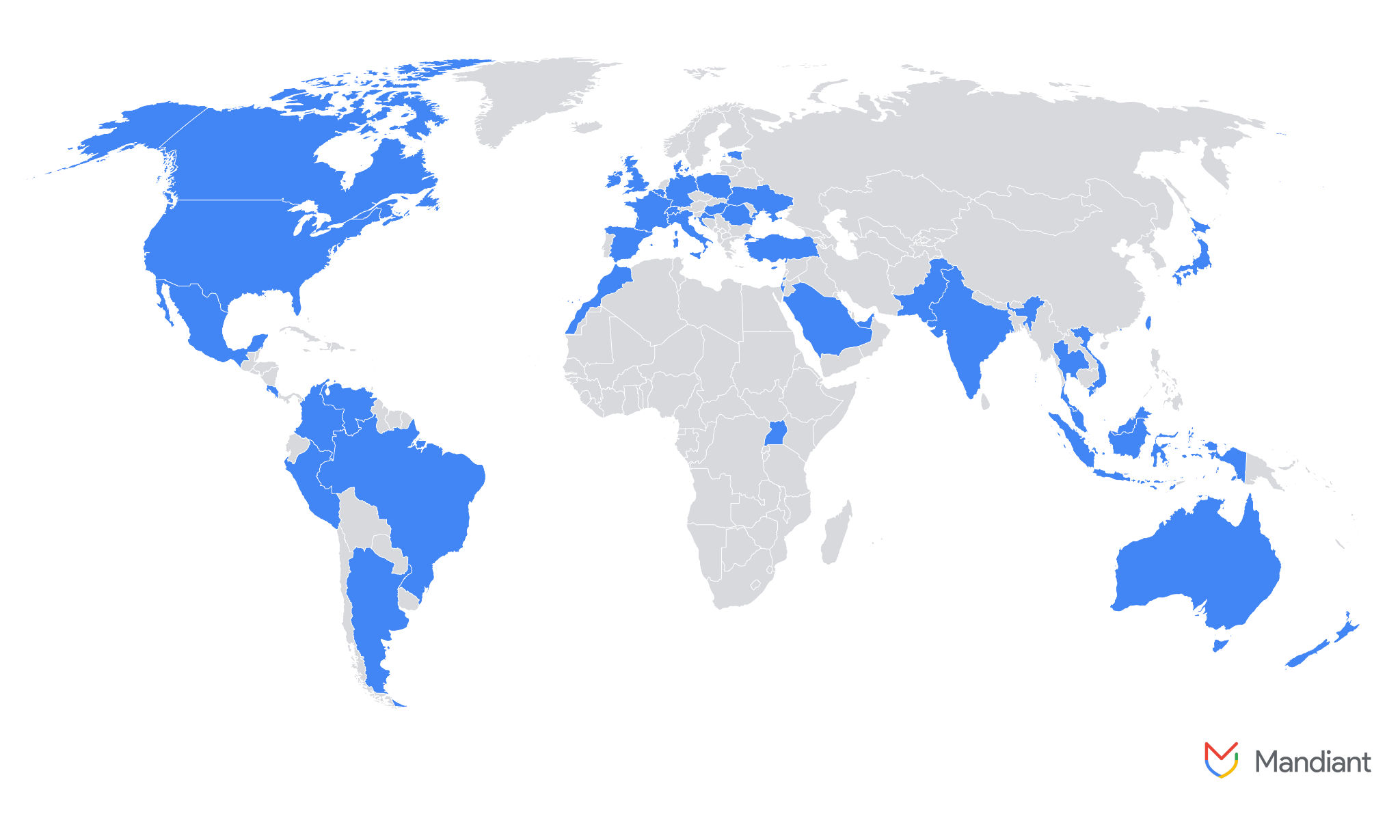

그림 1: 북한 IT 인력의 영향을 받은 국가 목록

유럽 내 IT 인력 활동

2024년 말, 한 명의 북한 IT 인력이 유럽과 미국 전역에서 최소 12개의 페르소나를 운영했습니다. 이 IT 인력은 특히 방위 산업 기반 및 정부 부문 내 여러 유럽 조직에 적극적으로 취업을 시도했습니다. 이 개인은 허위 추천서를 제공하고, 채용 담당자와 친밀한 관계를 구축하며, 자신이 통제하는 추가 페르소나를 사용하여 자신의 신뢰성을 보증하는 패턴을 보였습니다.

별도의 추가 조사에서는 독일과 포르투갈에서 취업을 시도하는 다른 IT 인력 페르소나와 유럽 구직 웹사이트 및 인적 자본 관리 플랫폼의 사용자 계정 로그인 자격 증명도 발견되었습니다.

GTIG는 또한 북한 IT 인력이 영국에서 수행한 다양한 프로젝트 포트폴리오를 관찰했습니다. 이러한 프로젝트에는 웹 개발, 봇 개발, 콘텐츠 관리 시스템(CMS) 개발 및 블록체인 기술이 포함되어 있어 전통적인 웹 개발부터 고급 블록체인 및 AI 애플리케이션에 이르기까지 광범위한 기술 전문성을 보여줍니다.

확인된 특정 프로젝트는 다음과 같습니다.

-

Next.js, React, CosmosSDK 및 Golang을 사용한 Nodexa 토큰 호스팅 계획 플랫폼 개발과 Next.js, Tailwind CSS, MongoDB 및 Node.js를 사용한 구직 마켓플레이스 제작.

-

추가 블록체인 관련 프로젝트에는 Solana 및 Anchor/Rust 스마트 계약 개발과 MERN 스택 및 Solana를 사용하여 구축된 블록체인 구직 마켓플레이스가 포함.

-

Next.js 및 Tailwind CSS를 사용하여 페이지를 추가하여 기존 웹사이트에 기여.

-

Electron, Next.js, AI 및 블록체인 기술을 활용한 인공 지능(AI) 웹 애플리케이션 개발.

이러한 직책을 확보하기 위한 노력의 일환으로 북한 IT 인력은 이탈리아, 일본, 말레이시아, 싱가포르, 우크라이나, 미국 및 베트남을 포함한 다양한 국가의 국적을 허위로 주장하는 기만적인 전술을 사용했습니다. 사용된 신원은 실제 및 허위 페르소나의 조합이었습니다.

유럽의 IT 인력은 Upwork, Telegram 및 Freelancer를 포함한 다양한 온라인 플랫폼을 통해 모집되었습니다. 서비스에 대한 지불은 암호화폐, TransferWise 서비스 및 Payoneer를 통해 이루어졌으며, 이는 자금의 출처와 목적지를 모호하게 만드는 방법의 사용을 강조합니다.

유럽 작전 지원 조력자

IT 인력이 취업을 돕고, 신원 확인을 우회하며, 사기성 자금을 수령하는 데 사용하는 조력자들도 유럽에서 발견되었습니다. 한 사건에서는 북한 IT 인력이 미국과 영국 모두에 있는 조력자를 이용한 사례가 있었습니다. 특히 뉴욕에서 사용될 예정이었던 회사 노트북이 런던에서 작동 중인 것으로 확인되어 복잡한 물류망을 시사했습니다.

용의 조력자가 사용한 인프라에 대한 조사에서도 유럽에 대한 높은 관심이 드러났습니다. 발견된 자료에는 세르비아 베오그라드 대학교 학위와 슬로바키아 거주지를 기재한 이력서를 포함한 허위 페르소나와 유럽 구직 사이트 탐색 지침이 포함되어 있었습니다. 또한 위조 여권 전문 브로커의 연락처 정보도 발견되어 사기성 신분증 획득을 위한 조직적인 노력을 시사했습니다. 한 문서에는 통신 중 세르비아 시간대를 사용하는 것을 포함하여 세르비아에서 취업을 구하는 방법에 대한 구체적인 지침이 제공되었습니다.

고조되는 갈취활동

글로벌 확장과 함께 북한 IT 인력은 전술도 진화시키고 있습니다. 여러 출처의 데이터를 기반으로 GTIG는 2024년 10월 말 이후 IT 인력이 공갈 시도 건수를 늘리고 더 큰 조직을 대상으로 삼고 있다고 평가합니다.

이러한 사건에서 최근 해고된 IT 인력은 이전 고용주의 민감한 데이터를 유출하거나 경쟁업체에 제공하겠다고 위협했습니다. 이 데이터에는 내부 프로젝트의 독점 데이터 및 소스 코드가 포함되었습니다.

공갈 캠페인의 증가는 북한 IT 인력에 대한 미국의 강화된 법 집행 활동(단속 및 기소 포함)과 동시에 발생했습니다. 이는 이러한 노동자들에 대한 압력이 수입원을 유지하기 위해 보다 공격적인 조치를 채택하도록 몰아넣고 있다는 잠재적인 연관성을 시사합니다.

이전에는 해고된 직원이 다른 페르소나에 대한 추천서를 제공하여 회사에 재고용되도록 시도할 수 있었습니다. 직원들이 자신의 실제 신분이 발각되어 해고되었다고 의심했을 가능성이 있으며, 이 경우 재고용 시도는 불가능했을 것입니다.

가상 작업 공간: BYOD가 IT 인력 위험 초래

일부 회사는 회사 노트북 배포를 피하기 위해 직원들이 가상 머신을 통해 회사 시스템에 액세스할 수 있도록 하는 BYOD(Bring Your Own Device) 정책을 운영합니다. 모니터링할 수 있는 회사 노트북과 달리 BYOD 정책 하에서 작동하는 개인 장치에는 기존의 보안 및 로깅 도구가 부족하여 활동을 추적하고 잠재적인 위협을 식별하기 어려울 수 있습니다. 이러한 기존 보안 조치의 부재는 회사 노트북 배송 주소 및 엔드포인트 소프트웨어 인벤토리에서 파생된 것과 같은 IT 인력과 관련된 일반적인 증거 흔적이 없음을 의미합니다. 이 모든 것이 탐지되지 않은 악의적인 활동의 위험을 증가시킵니다.

GTIG는 IT 인력이 BYOD 환경을 자신들의 계획에 유리한 잠재적 기회로 인식했으며, 2025년 1월 현재 IT 인력이 이러한 시나리오에서 고용주를 대상으로 작전을 수행하고 있다고 믿습니다.

결론

글로벌 확장, 공갈 전술 및 가상화된 인프라 사용은 모두 북한 IT 인력이 사용하는 적응 가능한 전략을 강조합니다. 미국 내 위협에 대한 인식이 높아짐에 따라 그들은 운영 민첩성을 향상시키기 위해 사기성 페르소나의 글로벌 생태계를 구축했습니다. 영국에서 조력자가 발견된 것과 함께 이는 지속적인 운영을 가능하게 하는 글로벌 인프라 및 지원 네트워크의 빠른 형성을 시사합니다.

자세한 완화 및 탐지 전략은 이전 북한 IT 인력 보고서를 참조하십시오.