프록시 네트워크의 대혼란: 세상에 '집 같은' 안전한 곳은 없다!

Google Threat Intelligence Group

Google Threat Intelligence

Visibility and context on the threats that matter most.

Contact Us & Get a Demo해당 블로그의 원문은 2026년 1월 29일 Google Cloud 블로그(영문)에 게재되었습니다.

서론

이번 주, 구글과 파트너들은 세계 최대 규모의 주거용 프록시 네트워크 중 하나로 판단되는 IPIDEA 프록시 네트워크를 교란하기 위한 조치를 취했습니다. IPIDEA의 프록시 인프라는 다양한 악성 행위자들이 악용하는, 디지털 생태계에서 잘 알려지지 않은 구성 요소입니다.

구글 위협 분석 그룹(GTIG)이 다른 팀들과의 파트너십을 통해 주도한 이번 교란 작전은 세 가지 주요 활동을 포함합니다.

-

기기를 제어하고 이를 통해 프록시 트래픽을 전송하는 데 사용된 도메인을 폐쇄하기 위한 법적 조치를 취했습니다.

-

발견된 IPIDEA 소프트웨어 개발 키트(SDK) 및 프록시 소프트웨어에 대한 기술 정보를 플랫폼 제공업체, 법 집행 기관, 연구 기업과 공유하여 생태계 전반의 인식과 대응을 촉진했습니다. 여러 모바일 및 데스크톱 플랫폼 개발자에게 제공되는 이 SDK들은 사용자 모르게 기기를 IPIDEA 네트워크에 등록시킵니다. 이러한 SDK에 대한 공동 대응을 추진함으로써 디지털 생태계 전반의 사용자를 보호하고 네트워크 확장 능력을 제한하는 데 도움이 됩니다.

-

광범위한 디지털 생태계의 안전을 지키기 위한 이러한 노력은 인증된 기기의 안드로이드 사용자를 보호하기 위해 저희가 제공하는 기존 보호 조치를 더욱 강화합니다. 저희는 안드로이드에 내장된 보안 기능인 Google Play 프로텍트가 IPIDEA SDK를 포함하는 것으로 알려진 애플리케이션에 대해 자동으로 사용자에게 경고하고 이를 제거하며, 향후 설치 시도 또한 차단하도록 조치했습니다.

저희는 이번 조치가 IPIDEA의 프록시 네트워크와 사업 운영에 상당한 타격을 주었으며, 프록시 운영자가 사용할 수 있는 기기의 수를 수백만 대 줄였다고 믿습니다. 프록시 운영자들은 리셀러 계약을 통해 기기 풀을 공유하기 때문에, 이번 조치가 관련된 다른 업체들에도 연쇄적인 영향을 미쳤을 것으로 봅니다.

주거용 프록시가 야기하는 어지러울 정도로 다양한 악성 행위

다른 유형의 프록시와 대조적으로, 주거용 프록시 네트워크는 인터넷 서비스 제공업체(ISP)가 소유하고 일반 가정이나 소규모 사업장에 서비스를 제공하는 데 사용되는 IP 주소를 통해 트래픽을 라우팅할 수 있는 기능을 판매합니다. 공격자들은 전 세계에 흩어져 있는 수많은 소비자 기기를 통해 트래픽을 전송함으로써, 이러한 IP 주소를 탈취하여 자신들의 악성 활동을 숨길 수 있습니다. 이는 네트워크 방어 담당자가 악성 활동을 탐지하고 차단하는 데 상당한 어려움을 야기합니다.

견고한 주거용 프록시 네트워크를 운영하기 위해서는 수백만 개의 주거용 IP 주소를 확보하여 고객에게 판매해야 합니다. 특히 미국, 캐나다, 유럽과 같은 국가의 IP 주소는 더욱 선호됩니다. 이를 위해 주거용 프록시 네트워크 운영자들은 소비자 기기에서 코드를 실행하여 해당 기기들을 네트워크의 *출구 노드(exit node)*로 등록시켜야 합니다. 이 기기들에는 프록시 소프트웨어가 미리 설치되어 있거나, 사용자가 자신도 모르게 프록시 코드가 내장된 트로이 목마화된 애플리케이션을 다운로드할 때 프록시 네트워크에 가입됩니다. 일부 사용자는 '남는 대역폭으로 수익을 창출'할 수 있다는 말에 현혹되어 의도적으로 이 소프트웨어를 설치하기도 합니다. 기기가 프록시 네트워크에 연결되면, 프록시 제공업체는 감염된 기기의 네트워크 대역폭(과 IP 주소 사용 권한)에 대한 접근 권한을 고객에게 판매합니다.

주거용 프록시 운영자들은 종종 프록시가 프라이버시와 표현의 자유에 기여한다고 내세우지만, 구글 위협 분석 그룹(GTIG)의 연구에 따르면 이러한 프록시는 압도적으로 악성 행위자들에 의해 악용되고 있습니다. IPIDEA는 여러 봇넷을 조장하는 역할로 악명이 높습니다. IPIDEA의 소프트웨어 개발 키트는 봇넷에 기기를 추가하는 데 핵심적인 역할을 했으며, 그들의 프록시 소프트웨어는 악성 행위자들이 봇넷을 제어하는 데 사용되었습니다. 여기에는 작년에 저희가 법적 조치를 취했던 BadBox2.0 봇넷과 최근의 Aisuru 및 Kimwolf 봇넷이 포함됩니다. 또한 저희는 IPIDEA가 수많은 스파이 활동, 범죄, 정보 작전 위협 행위자들에게 활용되는 것을 관찰하고 있습니다. 2026년 1월의 단 7일 동안, GTIG는 저희가 추적하는 550개 이상의 개별 위협 그룹이 중국, 북한, 이란, 러시아 그룹을 포함하여 자신들의 활동을 숨기기 위해 IPIDEA 출구 노드로 추적되는 IP 주소를 활용하는 것을 관찰했습니다. 이러한 활동에는 피해자의 SaaS 환경, 사내 인프라 접근 및 패스워드 스프레이 공격이 포함되었습니다. 저희 연구 결과, 리셀러 및 파트너십 계약으로 인해 주거용 프록시 네트워크 출구 노드 간에 상당한 중복이 있음을 발견했으며, 이는 명확한 수량화와 책임 소재 파악을 어렵게 만듭니다.

뿐만 아니라, 주거용 프록시는 출구 노드로 네트워크에 연결된 소비자들에게도 위험을 초래합니다. 이 사용자들은 알게 모르게 자신의 IP 주소와 기기를 해킹 및 기타 무단 활동을 위한 발판으로 제공하게 되며, 이로 인해 의심스러운 사용자로 분류되거나 제공업체로부터 차단될 수 있습니다. 프록시 애플리케이션은 또한 소비자의 기기와 홈 네트워크에 보안 취약점을 야기합니다. 사용자의 기기가 출구 노드가 되면, 사용자가 제어하지 않는 네트워크 트래픽이 해당 기기를 통과하게 됩니다. 이는 악성 행위자가 같은 네트워크에 있는 사용자의 개인 기기에 접근하여 사실상 보안 취약점을 인터넷에 노출시킬 수 있음을 의미합니다. GTIG가 이러한 애플리케이션을 분석한 결과, IPIDEA 프록시는 출구 노드 기기를 통해 트래픽을 라우팅할 뿐만 아니라, 기기를 손상시키기 위해 트래픽을 해당 기기로 보내기도 했다는 사실을 확인했습니다. 프록시 제공업체는 모르는 일이라고 주장하거나 통보 시 이러한 보안 허점을 막을 수도 있지만, 의도적으로 불투명하게 만든 소유 구조, 리셀러 계약, 다양한 애플리케이션 때문에 집행과 검증이 어렵습니다.

IPIDEA 프록시 네트워크

저희가 주거용 프록시 네트워크를 분석한 결과, 많은 유명 주거용 프록시 브랜드들이 서로 관련이 있을 뿐만 아니라, IPIDEA의 배후에 있는 동일한 행위자들에 의해 통제되고 있음을 발견했습니다. 여기에는 표면적으로는 독립적으로 보이는 다음과 같은 프록시 및 VPN 브랜드들이 포함됩니다.

-

360 Proxy (360proxy\.com)

-

922 Proxy (922proxy\.com)

-

ABC Proxy (abcproxy\.com)

-

Cherry Proxy (cherryproxy\.com)

-

Door VPN (doorvpn\.com)

-

Galleon VPN (galleonvpn\.com)

-

IP 2 World (ip2world\.com)

-

Ipidea (ipidea\.io)

-

Luna Proxy (lunaproxy\.com)

-

PIA S5 Proxy (piaproxy\.com)

-

PY Proxy (pyproxy\.com)

-

Radish VPN (radishvpn\.com)

-

Tab Proxy (tabproxy\.com)

이러한 브랜드를 통제하는 동일한 행위자들은 주거용 프록시를 위한 소프트웨어 개발 키트(SDK)와 관련된 여러 도메인도 통제하고 있습니다. 이 SDK들은 독립 실행형 애플리케이션으로 설치되거나 실행되도록 만들어진 것이 아니라, 기존 애플리케이션에 내장되도록 만들어졌습니다. 운영자들은 이 키트를 개발자가 자신의 애플리케이션으로 수익을 창출하는 방법으로 홍보하며, 안드로이드, 윈도우, iOS, WebOS 호환성을 제공합니다. 개발자가 이 SDK를 자신의 앱에 통합하면, 일반적으로 다운로드 건당으로 IPIDEA로부터 대금을 지급받습니다.

그림 1: IPIDEA 프록시 네트워크의 일부인 PacketSDK의 광고

애플리케이션에 SDK가 내장되면, 해당 애플리케이션의 주요 기능과 더불어 기기가 프록시 네트워크의 출구 노드로 작동하게 됩니다. 이러한 SDK는 모든 주거용 프록시 네트워크의 핵심입니다. SDK가 내장되는 소프트웨어는 네트워크 운영자에게 건전한 주거용 프록시 네트워크를 유지하는 데 필요한 수백만 대의 기기를 제공하기 때문입니다.

많은 주거용 프록시 제공업체들이 IP 주소를 윤리적인 방식으로 확보한다고 주장하지만, 저희 분석 결과 이러한 주장은 종종 부정확하거나 과장된 것으로 나타났습니다. 저희 조사에서 분석한 악성 애플리케이션 중 상당수는 기기가 IPIDEA 프록시 네트워크에 등록된다는 사실을 공개하지 않았습니다. 연구자들은 이전에 TV 셋톱박스와 같이 인증되지 않은 비브랜드 안드로이드 오픈 소스 프로젝트 기기에서 숨겨진 주거용 프록시 페이로드를 발견하기도 했습니다.

다음 SDK들은 IPIDEA 프록시 네트워크를 제어하는 동일한 행위자들에 의해 통제됩니다.

-

Castar SDK (castarsdk\.com)

-

Earn SDK (earnsdk\.io)

-

Hex SDK (hexsdk\.com)

-

Packet SDK (packetsdk\.com)

명령 및 제어 인프라

저희는 SDK 코드가 내장된 소프트웨어와 독립형 SDK 파일에 대해 정적 및 동적 분석을 수행하여 프록시 출구 노드를 관리하고 이를 통해 트래픽을 라우팅하는 데 사용되는 명령 및 제어(C2) 인프라를 식별했습니다. 분석 결과, EarnSDK, PacketSDK, CastarSDK, HexSDK는 C2 인프라뿐만 아니라 코드 구조에서도 상당한 중복을 보이는 것으로 나타났습니다.

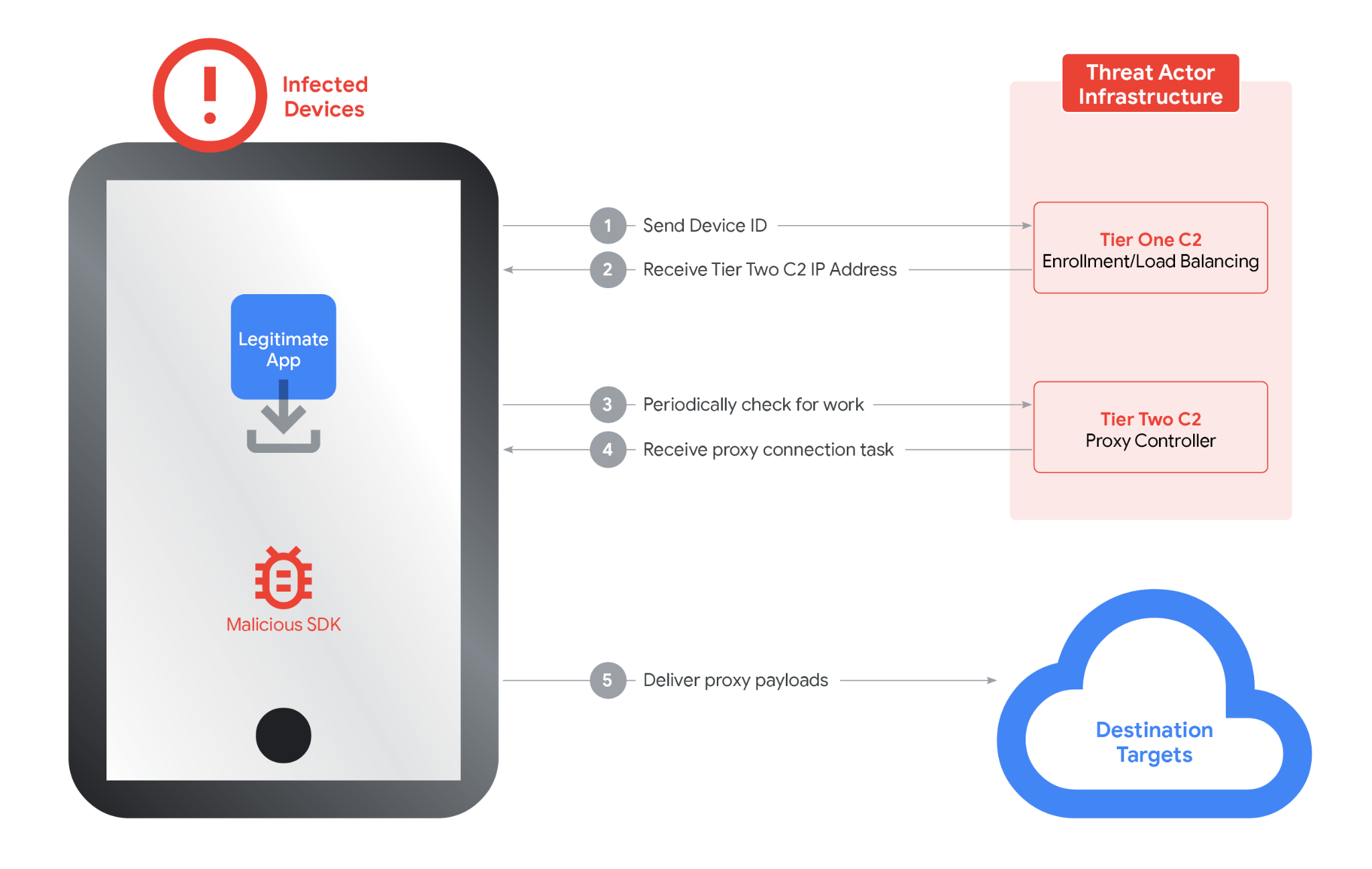

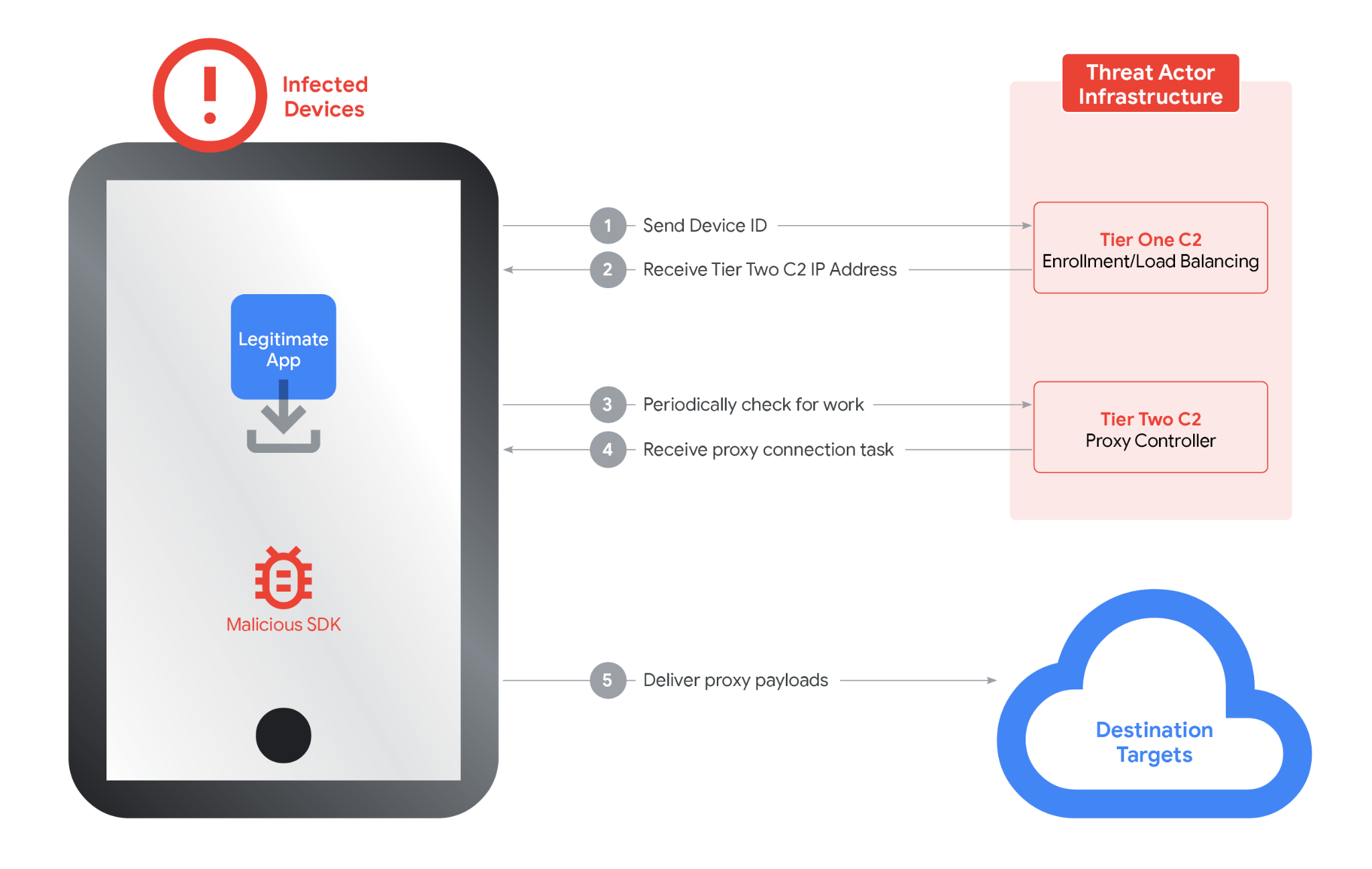

개요

인프라 모델은 두 가지 계층으로 구성된 시스템입니다.

-

1단계 계층(Tier One): 시작 시 기기는 연결할 도메인 세트 중에서 하나를 선택합니다. 기기는 일부 진단 정보를 1단계 서버로 전송하고, 연결할 2단계 노드 세트를 포함하는 데이터 페이로드를 다시 받습니다.

-

2단계 계층(Tier Two): 애플리케이션은 IP 주소와 직접 통신하여 프록시 작업을 주기적으로 폴링합니다. 프록시 작업을 수신하면 2단계 IP 주소에 대한 새로운 전용 연결을 설정하고 수신하는 페이로드를 프록시 처리하기 시작합니다.

그림 2: 2단계 명령 및 제어(C2) 시스템

1단계 C2 트래픽 (Tier One C2 Traffic)

기기 진단 정보는 도메인 및 SDK에 따라 HTTP GET 쿼리 문자열 매개변수 또는 HTTP POST 본문으로 전송될 수 있습니다. 전송되는 페이로드에는 key 매개변수가 포함되는데, 이는 기기 등록에 대한 대가를 누가 받을지 결정하는 데 사용되는 고객 식별자일 수 있습니다.

os=android&v=1.0.8&sn=993AE4FE78B879239BDC14DFBC0963CD&tag=OnePlus8Pro%23*%2311%23*%2330%23*%23QKR1.191246.002%23*%23OnePlus&key=cskfg9TAn9Jent&n=tlaunch그림 3: 1단계 서버로 전송된 기기 정보 샘플

1단계 서버로부터의 응답에는 일부 타이밍 정보와 함께, 이 기기가 작업을 할당받기 위해 주기적으로 폴링(polling)해야 하는 2단계 서버의 IP 주소들이 포함됩니다.

{"code":200,"data":{"schedule":24,"thread":150,"heartbeat":20,"ip":[redacted],"info":"US","node":[{"net_type":"t","connect":"49.51.68.143:1000","proxy":"49.51.68.143:2000"},{"net_type":"t","connect":"45.78.214.188:800","proxy":"45.78.214.188:799"}]}그림 4: 1단계 서버로부터 받은 응답 샘플

2단계 C2 트래픽 (Tier Two C2 Traffic)

2단계 서버는 connect와 proxy 쌍으로 전송됩니다. 저희가 분석한 모든 경우, 이 쌍은 도메인이 아닌 IP 주소였습니다. 분석 결과, 이 쌍은 동일한 IP 주소에 포트만 다른 형태였습니다. connect 포트는 새로운 프록시 작업을 주기적으로 폴링(polling)하는 데 사용됩니다. 이 과정은 인코딩된 JSON 페이로드가 포함된 TCP 패킷을 전송하여 이루어집니다.

{"name": "0c855f87a7574b28df383eca5084fcdc", "o": "eDwSokuyOuMHcF10", "os": "windows"}그림 5: 2단계 연결 포트로 전송된 인코딩된 JSON 샘플

2단계 서버에 기기로 라우팅할 트래픽이 있을 경우, 서버는 프록시 처리할 FQDN(정규화된 도메인 이름)과 연결 ID를 함께 응답으로 보냅니다.

www.google.com:443&c8eb024c053f82831f2738bd48afc256그림 6: 2단계 서버의 프록시 작업 할당 샘플

그러면 기기는 동일한 2단계 서버의 proxy 포트에 연결하고, 데이터 페이로드를 수신할 준비가 되었음을 나타내는 연결 ID를 전송합니다.

8a9bd7e7a806b2cc606b7a1d8f495662|ok그림 7: 기기에서 2단계 프록시 포트로 전송된 데이터 샘플

그러면 2단계 서버는 즉시 프록시 처리할 데이터 페이로드를 전송합니다. 기기는 TCP 데이터 페이로드를 추출하여 지정된 FQDN(정규화된 도메인 이름)에 대한 소켓 연결을 설정하고, 페이로드를 수정 없이 목적지로 전송합니다.

인프라의 중복성

각 SDK는 고유한 1단계 도메인 세트를 가지고 있습니다. 이는 주로 독립형 SDK 파일을 분석한 결과입니다.

PacketSDK

-

http://{random}.api-seed.packetsdk\.xyz -

http://{random}.api-seed.packetsdk\.net -

http://{random}.api-seed.packetsdk\.io

CastarSDK

-

dispatch1.hexsdk\.com -

cfe47df26c8eaf0a7c136b50c703e173\.com -

8b21a945159f23b740c836eb50953818\.com -

31d58c226fc5a0aa976e13ca9ecebcc8\.com

HexSDK

Hex SDK 웹사이트에서 파일을 다운로드하라는 요청은 castarsdk\.com으로 리디렉션됩니다. 두 SDK는 완전히 동일합니다.

EarnSDK

안드로이드용 EarnSDK JAR 패키지는 분석된 다른 SDK 브랜드와 강력한 중복성을 가집니다. 초기에 공개된 샘플에는 다음과 같은 1단계 C2 도메인이 포함되어 있었습니다.

-

holadns\.com -

martianinc\.co -

okamiboss\.com

주목할 점은, 이 도메인들이 BadBox2.0 봇넷의 일부로 관찰되었으며 저희의 이전 소송에서 싱크홀 처리되었다는 것입니다. 이 도메인들과 다른 서명들을 기반으로 추가 분석을 진행하여, 1단계 C2 도메인으로 사용된 몇몇 추가 도메인을 식별했습니다.

-

v46wd6uramzkmeeo\.in -

6b86b273ff34fce1\.online -

0aa0cf0637d66c0d\.com -

aa86a52a98162b7d\.com -

442fe7151fb1e9b5\.com -

BdRV7WlBszfOTkqF\.uk

2단계 노드

다양한 악성코드 샘플과 SDK를 분석한 결과, 단일한 공유 2단계 서버 풀을 발견했습니다. 이 글을 쓰는 시점에는 약 7,400개의 2단계 서버가 있었습니다. 2단계 노드의 수는 매일 변동하며, 이는 수요 기반 확장 시스템과 일치합니다. 이 서버들은 미국을 포함하여 전 세계 곳곳에 호스팅되어 있습니다. 이는 서로 다른 브랜드 이름과 1단계 도메인에도 불구하고, 다양한 SDK들이 사실상 동일한 인프라를 통해 기기를 관리하고 트래픽을 프록시 처리하고 있음을 나타냅니다.

출구 노드의 공동 소싱

트로이 목마화된 소프트웨어 배포

IPIDEA 행위자들은 또한 무료 가상 사설망(VPN) 서비스를 제공하는 도메인들을 통제합니다. 이 애플리케이션들은 VPN 기능을 제공하는 것처럼 보이지만, Hex 또는 Packet SDK를 포함시켜 기기를 IPIDEA 프록시 네트워크의 출구 노드로 가입시킵니다. 이는 최종 사용자에게 명확한 고지 없이 이루어지며, 애플리케이션의 주요 기능도 아닙니다.

-

Galleon VPN (galleonvpn\.com)

-

Radish VPN (radishvpn\.com)

-

Aman VPN (서비스 중단)

트로이 목마화된 윈도우 바이너리

저희는 동적 분석에서 최소 하나의 1단계 도메인에 대한 DNS 요청이 기록된 총 3,075개의 고유한 윈도우 PE 파일 해시를 식별했습니다. 이 해시 중 다수는 수익화된 프록시 출구 노드 소프트웨어인 PacketShare를 위한 것이었습니다. 또한 저희 분석에서는 OneDriveSync 및 Windows Update로 위장한 애플리케이션도 발견되었습니다. 이러한 트로이 목마화된 윈도우 애플리케이션은 IPIDEA 행위자들이 직접 배포하지 않았습니다.

안드로이드 애플리케이션 분석

저희는 여러 다운로드 소스에서 1단계 C2 도메인에 연결하는 코드가 포함된 600개 이상의 애플리케이션을 식별했습니다. 이 앱들은 대부분 기능적으로는 무해했지만(예: 유틸리티, 게임, 콘텐츠), IPIDEA 프록시 동작을 가능하게 하는 수익화 SDK를 활용했습니다.

조치 사항

이번 주 저희는 IPIDEA 인프라를 최대한 포괄적으로 해체하기 위해 여러 조치를 취했습니다.

기기 보호

저희는 악성 행위자들이 기기를 제어하고 트래픽을 프록시 처리하는 데 사용한 C2 도메인을 폐쇄하기 위한 법적 조치를 취했습니다. 이는 근원지에서부터 인프라를 교란함으로써 소비자 기기와 홈 네트워크를 보호합니다.

안드로이드 생태계를 보호하기 위해, 저희는 트로이 목마화 소프트웨어에 대한 플랫폼 정책을 시행하여, Google Play 서비스가 설치된 인증된 안드로이드 기기에서 Google Play 프로텍트가 IPIDEA 소프트웨어 개발 키트(SDK)를 포함하는 것으로 알려진 애플리케이션에 대해 자동으로 사용자에게 경고하고 이를 제거하며, 향후 설치 시도 또한 차단하도록 조치했습니다.

IPIDEA의 배포 제한

저희는 IPIDEA의 다양한 브랜드에 걸쳐 프록시 소프트웨어 및 소프트웨어 개발 키트를 포함한 제품을 홍보하는 데 사용된 도메인을 폐쇄하기 위한 법적 조치를 취했습니다.

업계 파트너와의 협력

저희는 업계 파트너들이 조치를 취할 수 있도록 저희의 조사 결과를 공유했습니다. 저희는 Spur 및 Lumen의 Black Lotus Labs를 포함한 다른 기업들과 긴밀히 협력하여 주거용 프록시 네트워크의 범위와 규모, 그리고 이들이 종종 가능하게 하는 악성 행위를 이해하기 위해 노력했습니다. 또한 Cloudflare와 협력하여 IPIDEA의 도메인 확인(resolution)을 방해함으로써, 감염된 기기를 제어하고 제품을 홍보하는 능력을 저해했습니다.

행동 촉구

저희는 이번 조치가 최대 주거용 프록시 제공업체 중 하나에 심각한 타격을 주었다고 믿지만, 이 산업은 빠르게 확장되고 있는 것으로 보이며 제공업체 간에 상당한 중복이 존재합니다. 저희의 조사에서 알 수 있듯이, 주거용 프록시 시장은 전 세계적인 스파이 활동과 사이버 범죄에 은신처를 제공하기 위해 소비자의 대역폭을 탈취하는, 기만을 바탕으로 번성하는 "회색 시장(gray market)"이 되었습니다. 이러한 기술의 위험성을 해결하기 위해 더 많은 노력이 필요합니다.

소비자 역량 강화 및 보호

주거용 프록시는 소비자에 대한 위험이 충분히 연구되지 않은 영역이며, 인식을 높이기 위해 더 많은 노력이 필요합니다. 소비자들은 "사용하지 않는 대역폭"이나 "인터넷 공유"의 대가로 금전적 보상을 제공하는 애플리케이션을 매우 경계해야 합니다. 이러한 애플리케이션은 불법 프록시 네트워크가 성장하는 주요 경로이며, 기기의 홈 네트워크에 보안 취약점을 야기할 수 있습니다. 저희는 사용자들이 공식 앱 스토어를 이용하고, 서드파티 VPN 및 프록시의 권한을 검토하며, Google Play 프로텍트와 같은 내장된 보안 기능이 활성화되어 있는지 확인할 것을 강력히 권고합니다.

소비자들은 셋톱박스와 같은 커넥티드 기기를 구매할 때, 신뢰할 수 있는 제조업체의 제품인지 확인해야 합니다. 예를 들어, 기기가 공식 Android TV OS로 제작되었고 Play 프로텍트 인증을 받았는지 확인하는 데 도움이 되도록, 저희 Android TV 웹사이트는 최신 파트너 목록을 제공합니다. 또한 이 단계를 통해 사용자의 안드로이드 기기가 Play 프로텍트 인증을 받았는지 확인할 수 있습니다.

프록시 제공업체의 책임 및 정책 개혁

주거용 프록시 제공업체들은 합법적인 사업을 가장하여 번성해왔습니다. 일부 제공업체는 실제로 윤리적으로 행동하고 소비자의 명확한 동의 하에만 기기를 등록시킬 수도 있지만, "윤리적 소싱"에 대한 모든 주장은 투명하고 감사 가능한 사용자 동의 증거로 뒷받침되어야 합니다. 마찬가지로, 앱 개발자들은 자신이 통합하는 수익화 SDK를 면밀히 검토해야 할 책임이 있습니다.

업계 협력

저희는 모바일 플랫폼, ISP, 그리고 다른 기술 플랫폼들이 불법 프록시 네트워크를 식별하고 그 피해를 제한하기 위해 지속적으로 정보를 공유하고 모범 사례를 구현할 것을 권장합니다.

Indicators of Compromise (IOCs)

To assist the wider community in hunting and identifying activity outlined in this blog post, we have included a comprehensive list of indicators of compromise (IOCs) in this blog post, and in a GTI Collection for registered users.