APT45: 북한의 디지털 군사 조직

Mandiant

* 해당 블로그의 원문은 2024년 7월 26일 Google Cloud 블로그(영문)에 게재되었습니다.

Written by: Taylor Long, Jeff Johnson, Alice Revelli, Fred Plan, Michael Barnhart

요약

- APT45는 2009년부터 활동해 온 북한의 사이버 공격 조직입니다. 이 공격 그룹은 다양한 해킹 기술을 사용하고, 맞춤형 악성 코드로 보안 시스템을 우회하는 방법을 아는 중간 수준의 정교함을 갖춘 것으로 평가합니다. 활동 초기에는 주로 정찰에 집중했지만, 점차 금전적 이익을 목표로 한 공격을 늘려가고 있습니다.

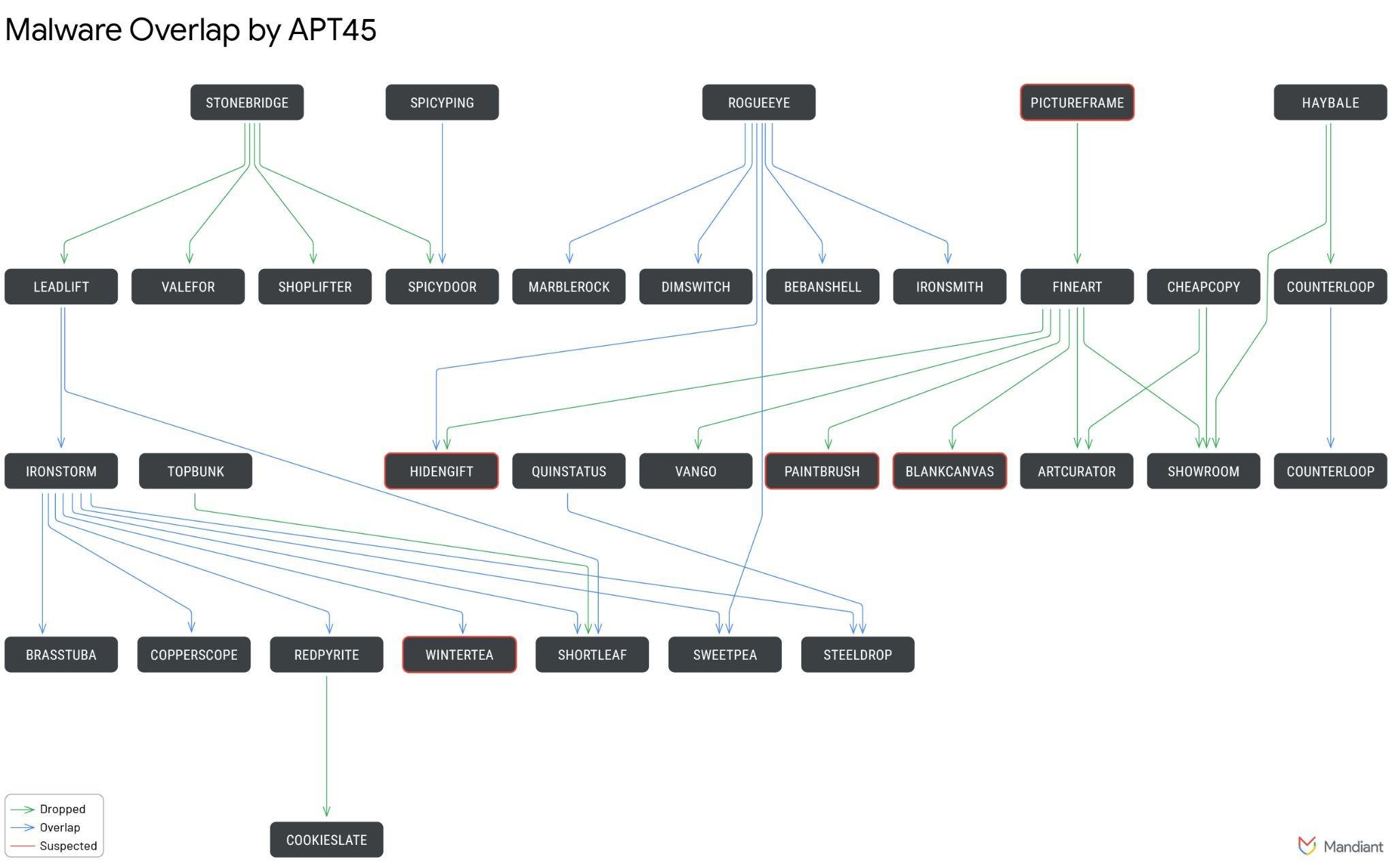

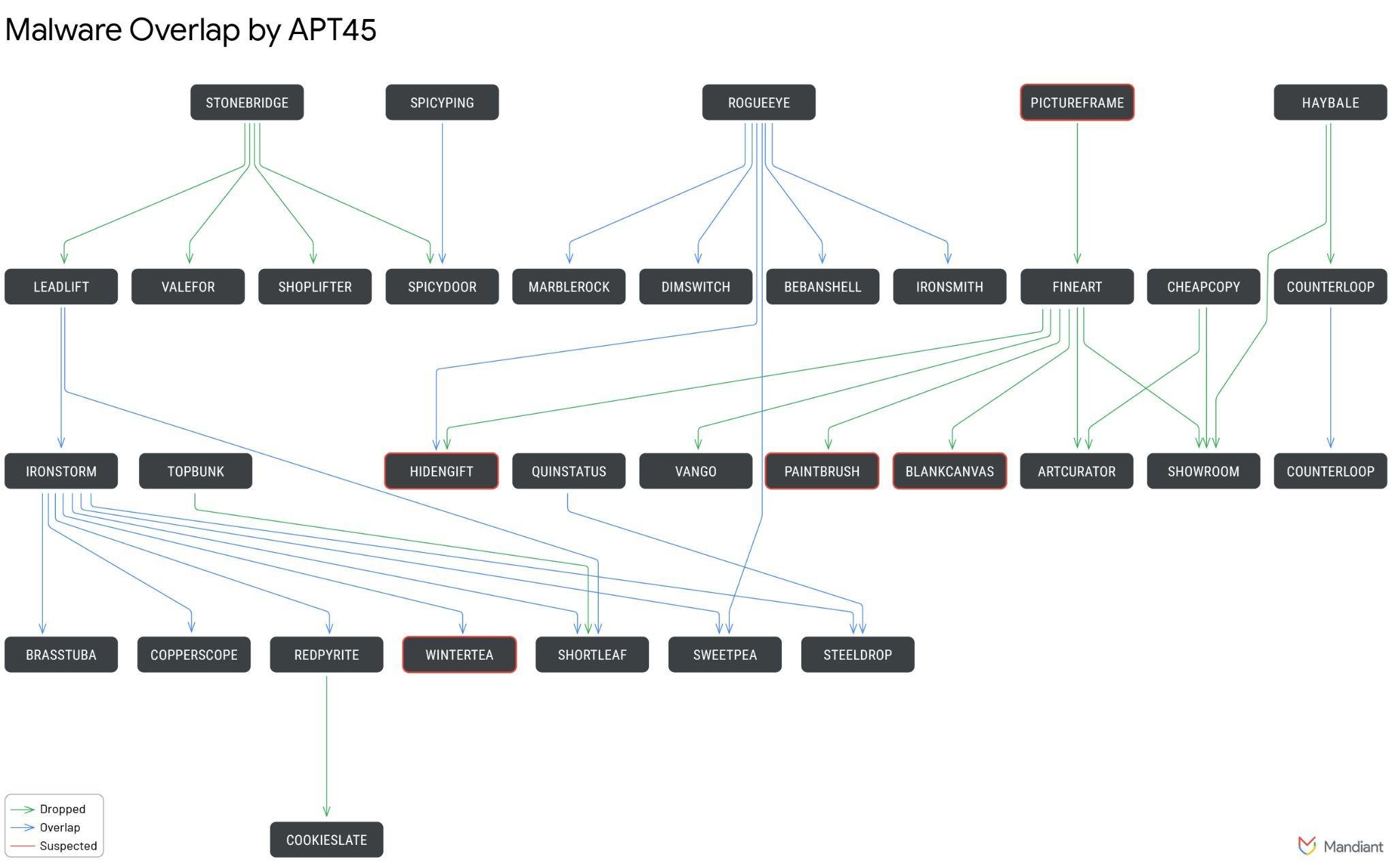

- APT45와 이와 관련된 다른 활동 그룹들은 다른 북한 사이버 조직인 TEMP.Hermit와 APT43과 다른 악성 코드 계보를 가지고 있습니다. 참고로 악성 코드 계보란 특정 악성 코드의 기원, 개발 과정, 변형의 등장 등을 포괄하는 개념으로 악성 코드 패밀리라고 표현하기도 합니다.

- 북한의 다른 사이버 조직 중 APT45는 중요 인프라를 가장 많이 노린 것으로 관찰되었습니다.

개요

맨디언트(Mandiant)는 APT45가 북한 정부의 지원을 받는 중간 수준의 정교함을 갖춘 사이버 공격 조직이라 보고 평가합니다. 2009년 이후 APT45는 북한 정부의 정치적 이해관계에 따라 다양한 사이버 공격을 수행하였습니다. 초기에는 정부 기관과 방위 산업을 대상으로 한 스파이 활동에 집중했지만, 이후 금융 분야를 노리는 등 금전적 이익을 추가하는 쪽으로 공격을 확장하였습니다. 또한, 랜섬웨어 개발에도 관여한 것으로 보입니다.

코로나19 초기 여러 북한 연계 조직들이 의료 및 제약 분야를 노렸습니다. APT45는 다른 조직들보다 이 분야에 대한 공격을 더 오래 이어갔는데, 관련 정보 수집 임무를 계속한 것으로 보입니다. 또한, APT45는 핵 관련 기관을 공격해 북한 정부의 정책 목표 달성을 지원하는 역할도 해왔습니다.

목표 변화와 작전 대상 확장

다른 북한 연계 공격 그룹과 마찬가지로 APT45는 북한 정부의 정책 변화에 맞춰 활동 방향을 바꾸어 왔습니다. 공개된 악성 코드 샘플 분석에 따르면 이 공격 그룹은 2009년부터 활동을 하였습니다. 2017년부터는 정부 기관과 방위 산업에 집중한 것으로 관찰되었습니다. 2019년에는 핵 관련 분야를 노렸는데, 이는 북한 정부의 핵 문제와 에너지에 대한 관심과 일치합니다. 또한, 이 공격 그룹은 재정적인 목적의 공격도 감행하였습니다. 돈을 버는 것이 현재 주요 임무인지는 분명하지 않습니다. 다만 이 공격 그룹이 랜섬웨어에 관심이 큰 것으로 보아 다른 북한의 공격자들과 차별화된다고 볼 수 있습니다. 정리하자면 APT45의 활동 영역 확장을 쭉 따라가다 보면 북한 정부의 경제난과 기술력 부족을 극복하고 군사적 목표를 달성하려는 북한 정부의 의도가 담겨 있다는 것을 알 수 있습니다.

금융

다른 북한 연계 해커들처럼 APT45의 표적에는 금융 부문이 포함됩니다. 2016년 APT45는 RIFLE을 활용하여 한국 금융 기관을 공격한 것으로 추정됩니다. 직접적인 공격은 최소 2021년까지 지속되었으며, 이 그룹은 남아시아 은행을 대상으로 스피어 피싱을 시도한 것으로 확인되었습니다.

중요 인프라

2019년 APT45는 인도의 쿠단쿨람 원자력 발전소 같은 핵 연구 시설과 원자력 발전소를 직접 노렸습니다. 이는 북학이 주도한 사이버 작전이 중요 인프라를 목표로 삼은 몇 안 되는 사례 중 하나로 꼽힙니다.

국내 문제 해결을 위한 기술 탈취

한편, 북한은 국내 산업 발전의 어려움을 극복하기 위해 기술 탈취에도 적극적으로 나서고 있습니다. 2019년 9월 APT45는 다국적 기업의 농업 과학 부서를 목표로 잡았습니다. 이는 코로나19로 인한 국경 봉쇄로 악화한 북한의 농업 생산 문제 해결을 위한 것으로 보입니다. 첨단 농업 관련 기술 관련 정보를 손에 넣어 식량 문제를 해결하고자 한 것으로 추정합니다.

APT45 외에도 북한이 지원하는 여러 공격 그룹이 코로나19 시기에 의료 및 제약 분야에 집중했습니다. 이는 코로나19 치료제, 백신, 의료 기술 확보를 위한 것으로 보이며, 2023년까지도 이 분야에 대한 관심이 이어지고 있습니다.

랜섬웨어 활용

맨디언트는 APT45로 추정하지만 확인할 수 없는 몇 가지 활동을 특정 위협 행위자 집단으로 묶어 추적 중입니다. 공개 보고서에 따르면 현재 맨디언트가 추적 중인 위협 행위자 집단들은 랜섬웨어를 사용해 작전 자금을 조달하거나 정권을 위한 수익 창출에 나섰을 가능성이 있어 보입니다. 맨디언트는 APT45가 랜섬웨어를 사용했는지 확인할 수 없지만, 이들은 다양한 방식으로 자금을 모았습니다.

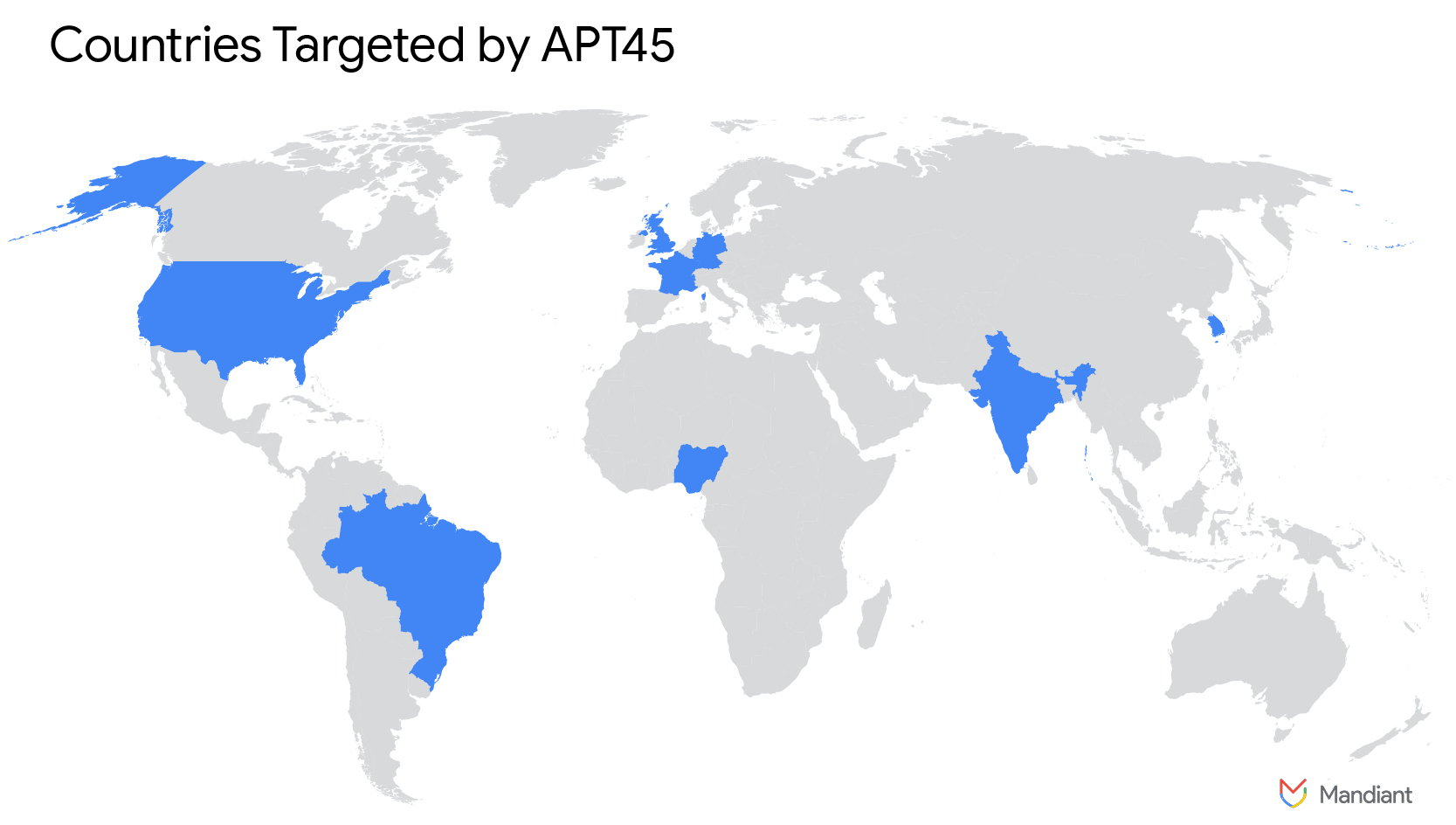

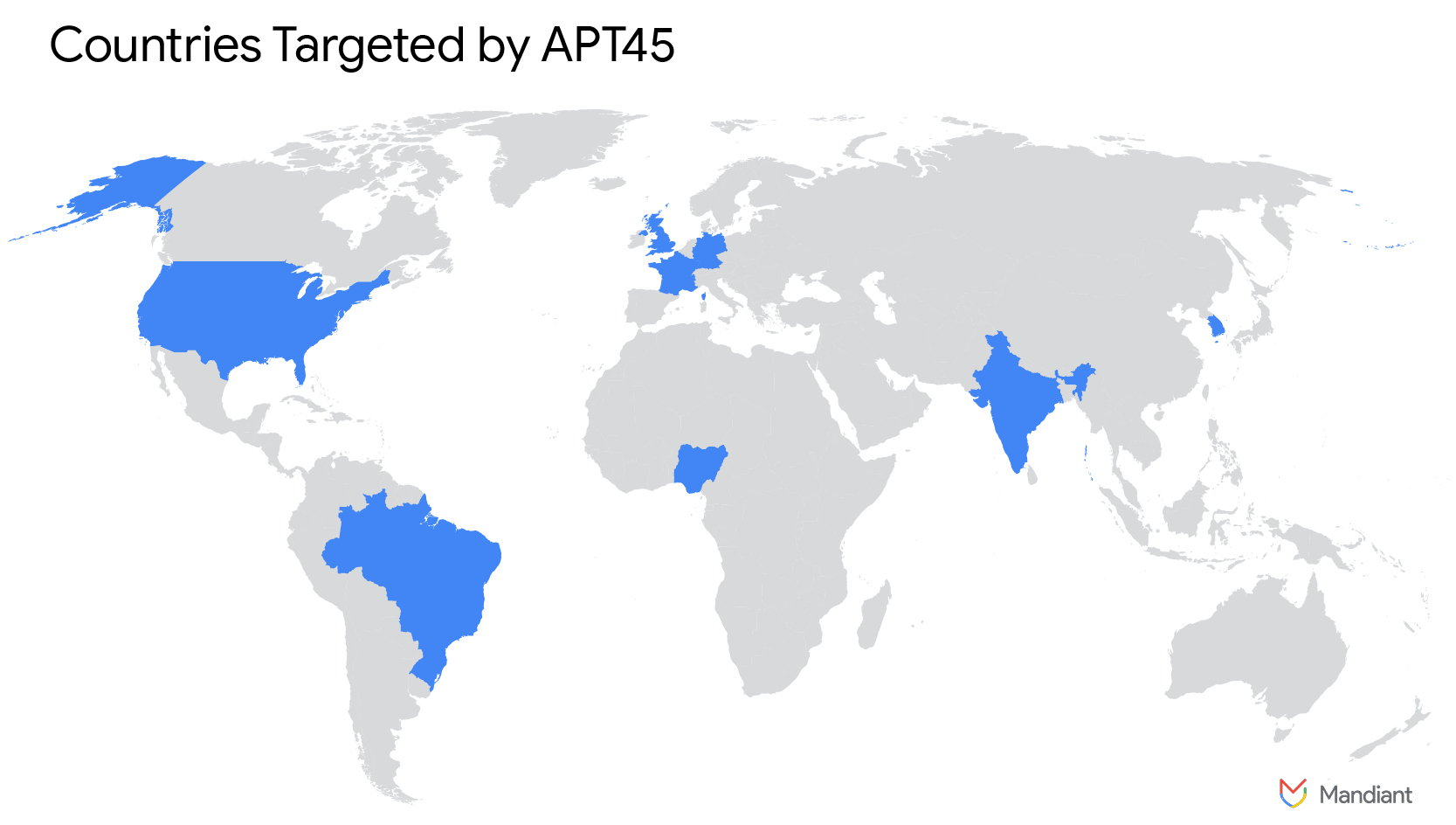

그림 1. APT45가 노린 국가들

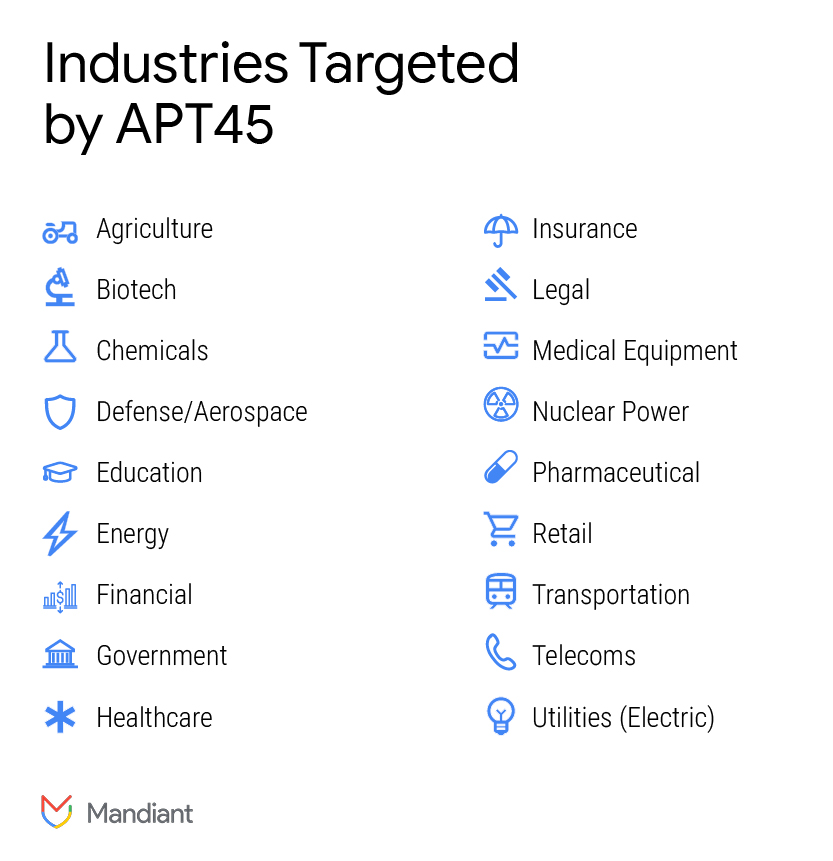

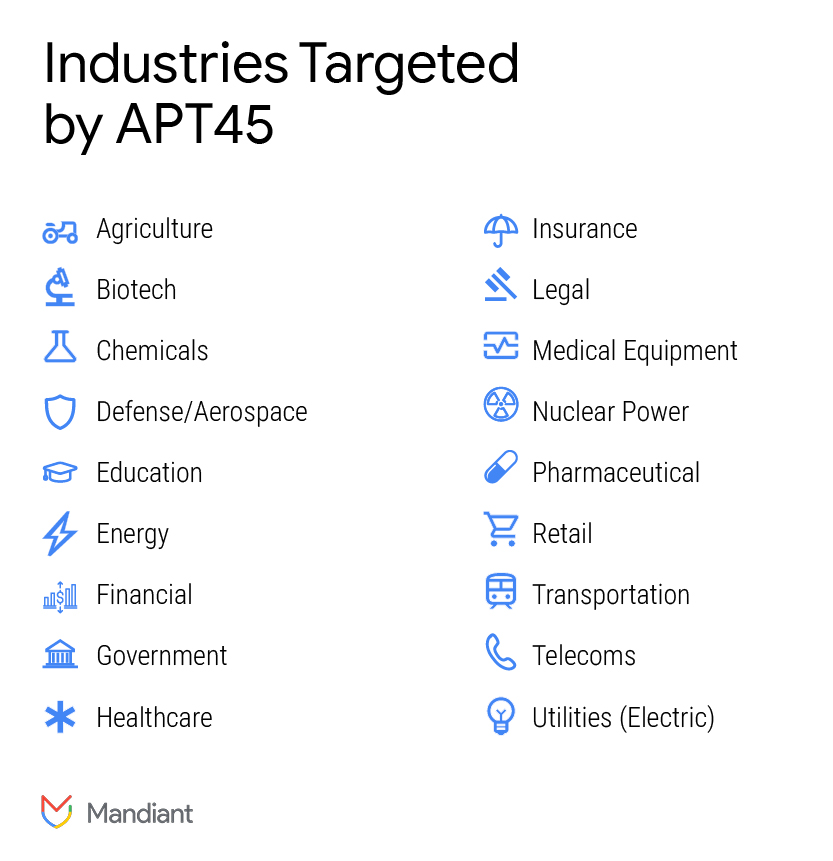

그림 2. APT45가 노린 산업

그림 3. 악성 코드 중복

다른 작전과의 연관성

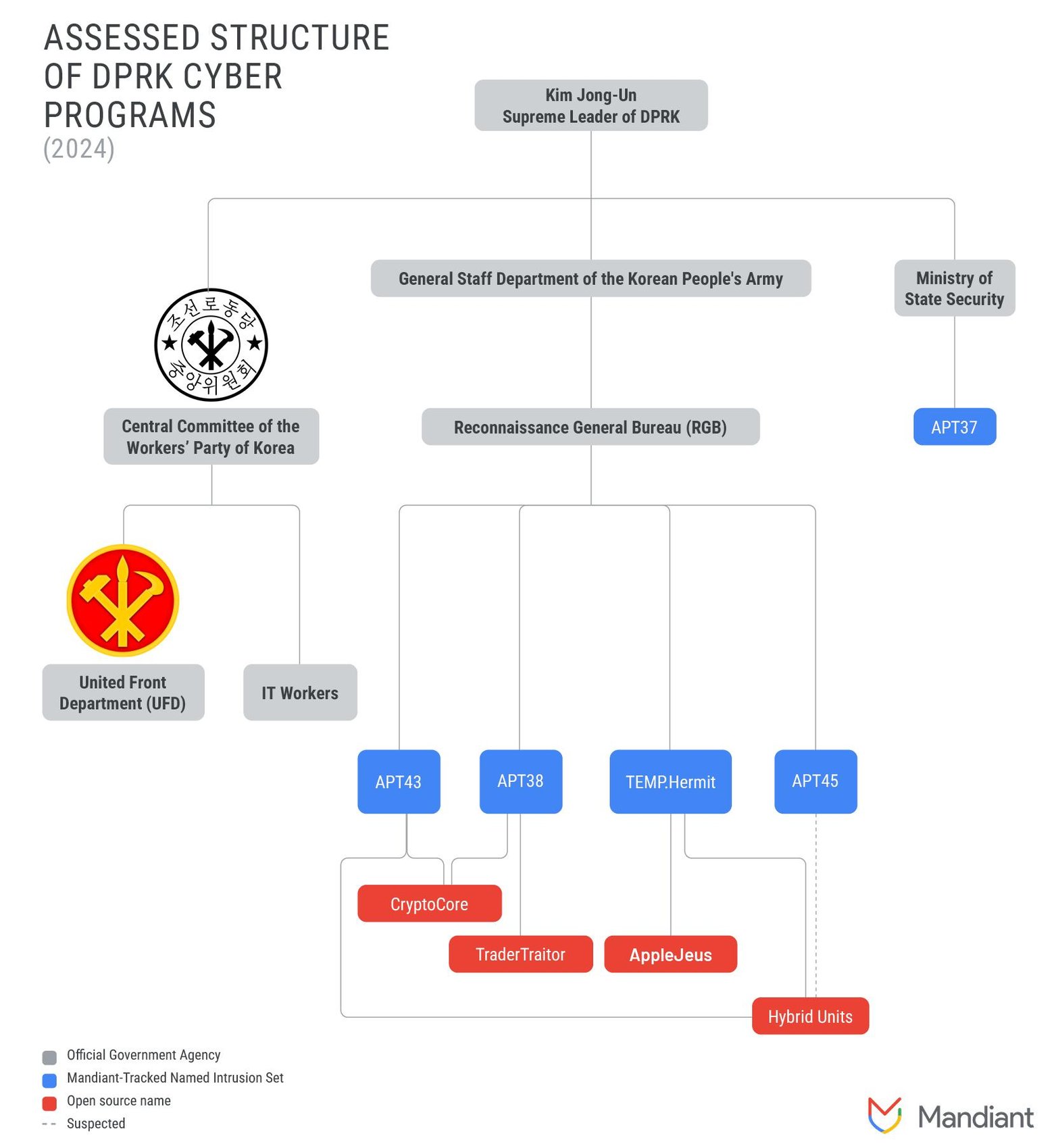

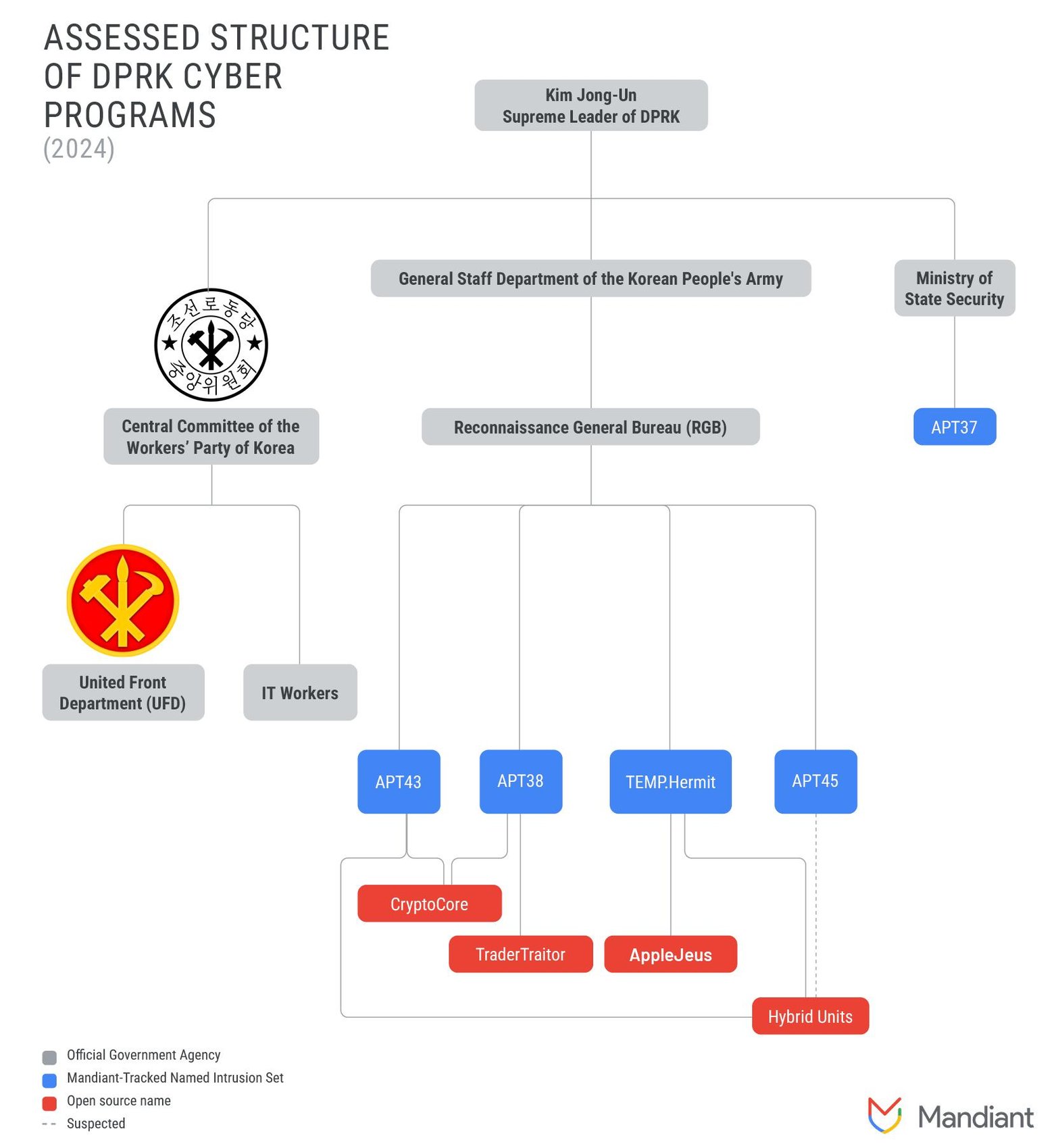

맨디언트는 APT45가 북한 정부의 지원을 받아 사이버 공격을 수행하는 조직이라는 점을 높은 확신을 두고 평가합니다. 또한, APT45가 북한 정찰총국(RGB)에 속한 조직일 가능성도 있다고 보고 있습니다. APT45의 공격 활동은 "Andariel", "Onyx Sleet", "Stonefly", "Silent Chollima"라는 이름으로 공개된 바 있으며 "Lazarus Group"과도 연관되어 있습니다.

그림 4. 2024년 북한 사이버 작전의 구조

전망

APT45는 북한에서 가장 오래 활동해 온 공격 조직 중 하나입니다. 이 공격 그룹의 활동은 북한 정권의 지정학적 우선순위를 반영합니다. 초기에는 정부 기관과 방위 산업을 대상으로 사이버 스파이 활동을 하였으나, 이후 의료와 농업 분야로 활동 범위를 넓혔습니다.

북한의 사이버 공격은 정보 수집과 동시에 금전적 이익을 추구하는 특징을 보입니다. APT45도 이런 경향을 따르는 것으로 예상합니다. 북한이 사이버 공격을 국가의 주요 역량으로 활용함에 따라 APT45를 비롯한 북한의 사이버 공격 그룹들은 북한 지도부의 변화하는 정책 우선순위에 따라 활동할 것으로 예상됩니다.

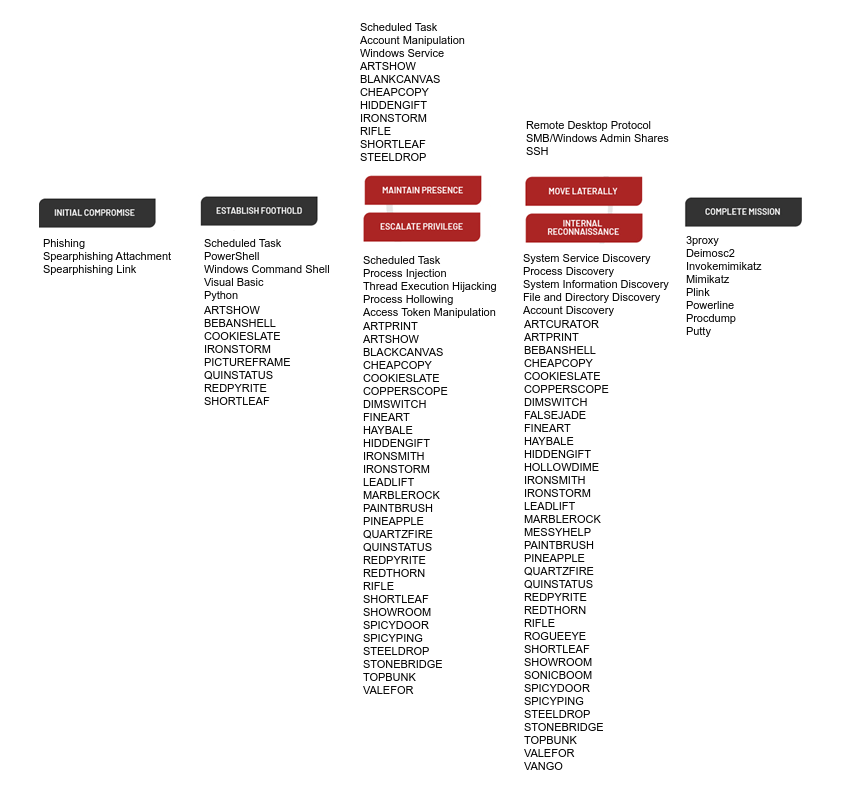

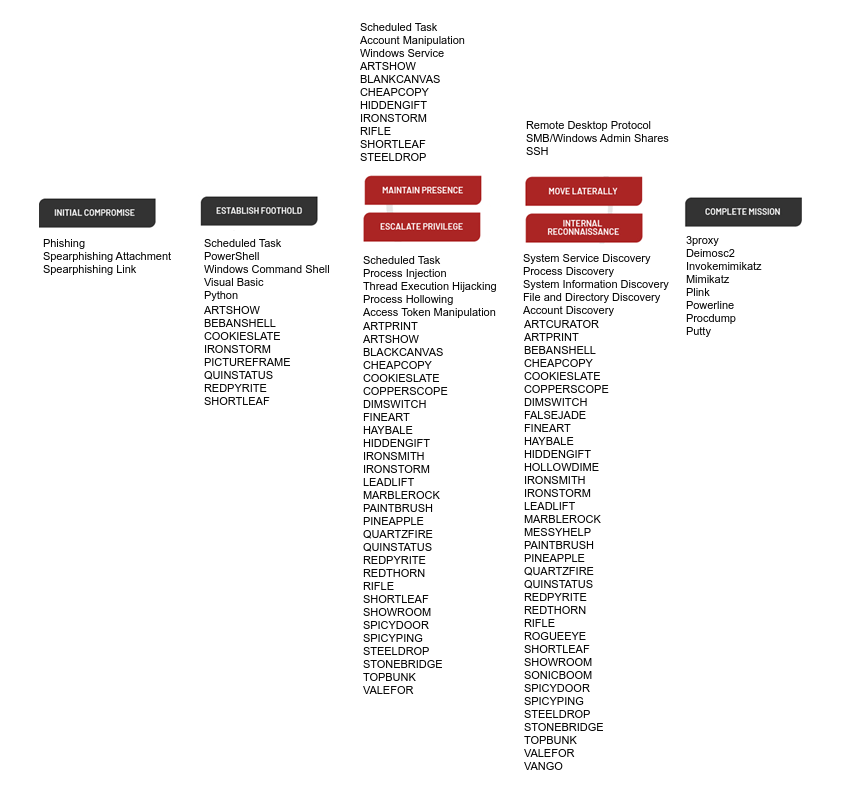

기술 부록: 공격 라이프사이클

그림 5: 공격 라이프사이클

기술 부록: APT45 침해 지표

GTI 등록된 사용자는 이제 APT45 관련 침해 지표를 포함하는 GTI 컬렉션을 이용할 수 있습니다.