2024년 제로데이 위협 돌아보기: 주요 동향 분석 및 향후 전망

Google Threat Intelligence Group

Google Threat Intelligence

Visibility and context on the threats that matter most.

Contact Us & Get a Demo* 해당 블로그의 원문은 2025년 4월 29일 Google Cloud 블로그(영문)에 게재되었습니다.

작성자: Casey Charrier, James Sadowski, Clement Lecigne, Vlad Stolyarov

핵심 요약

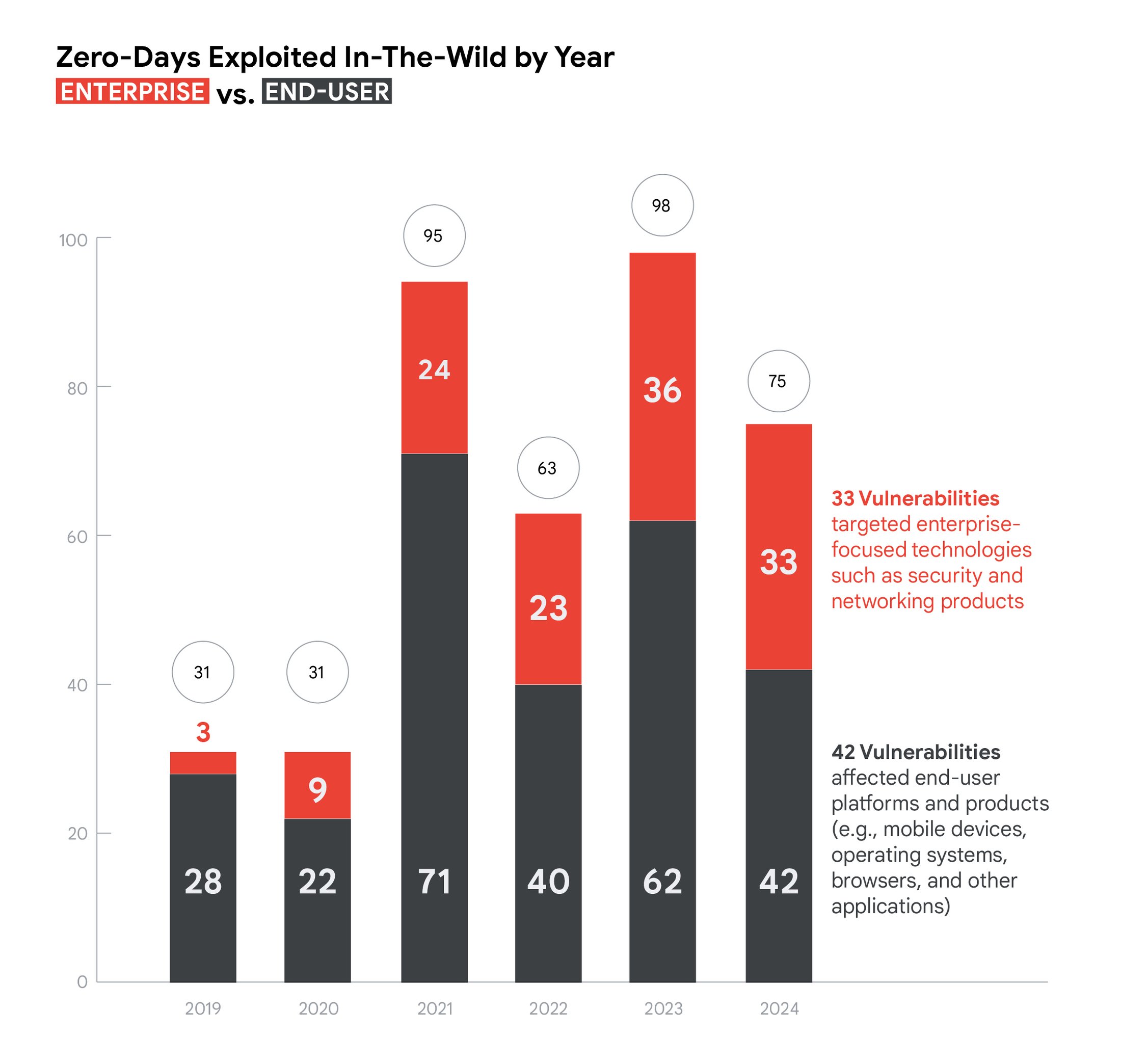

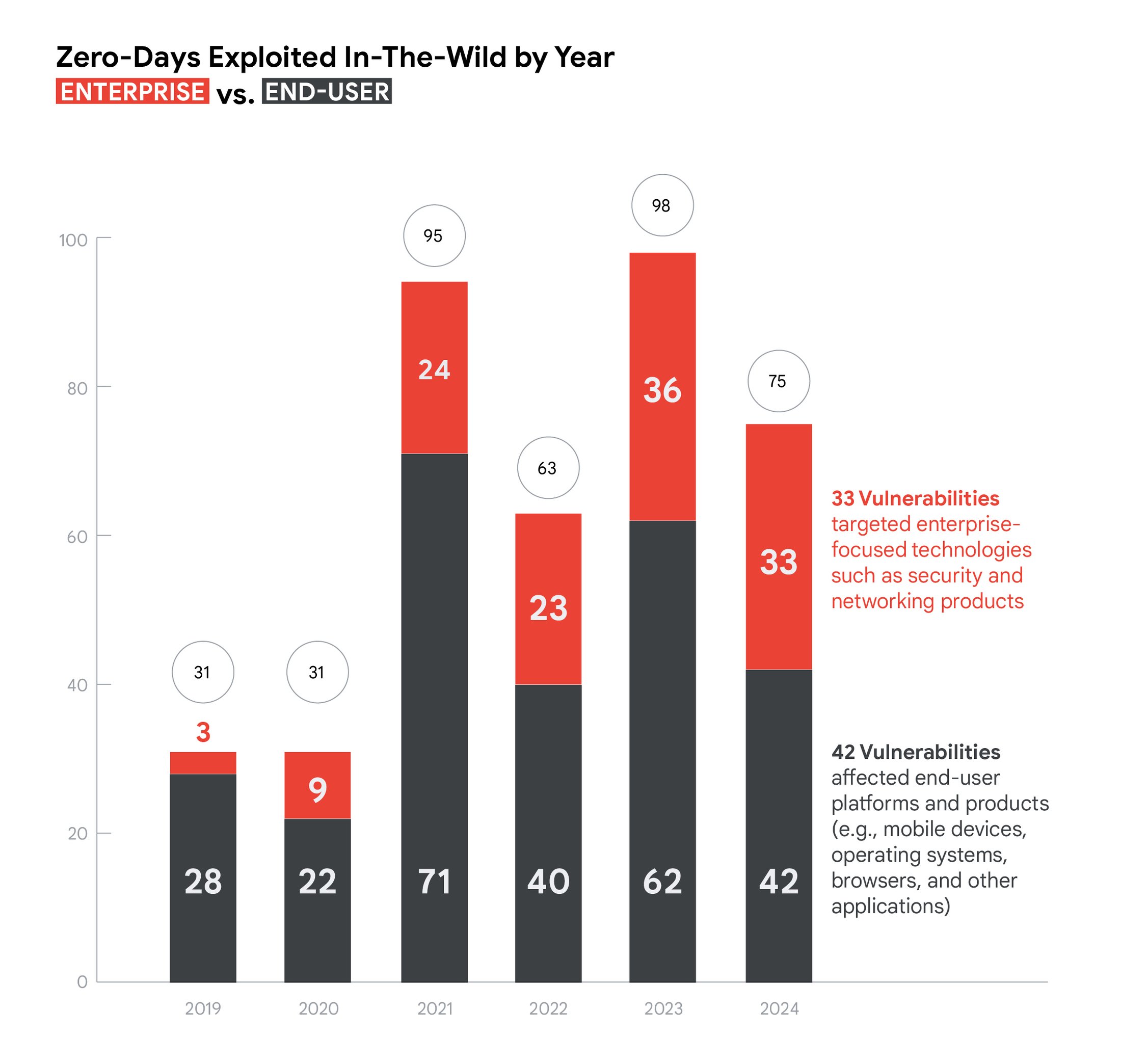

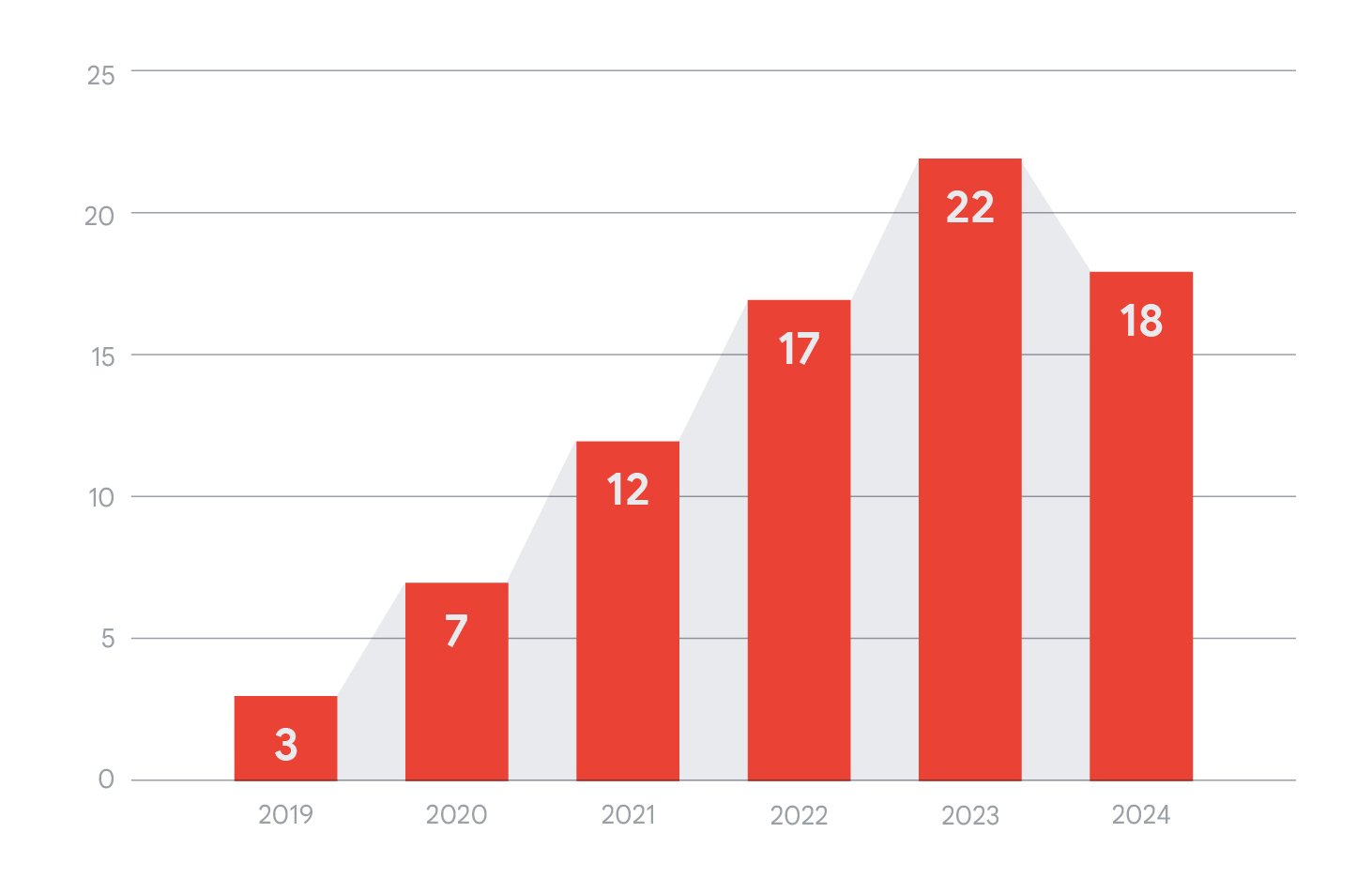

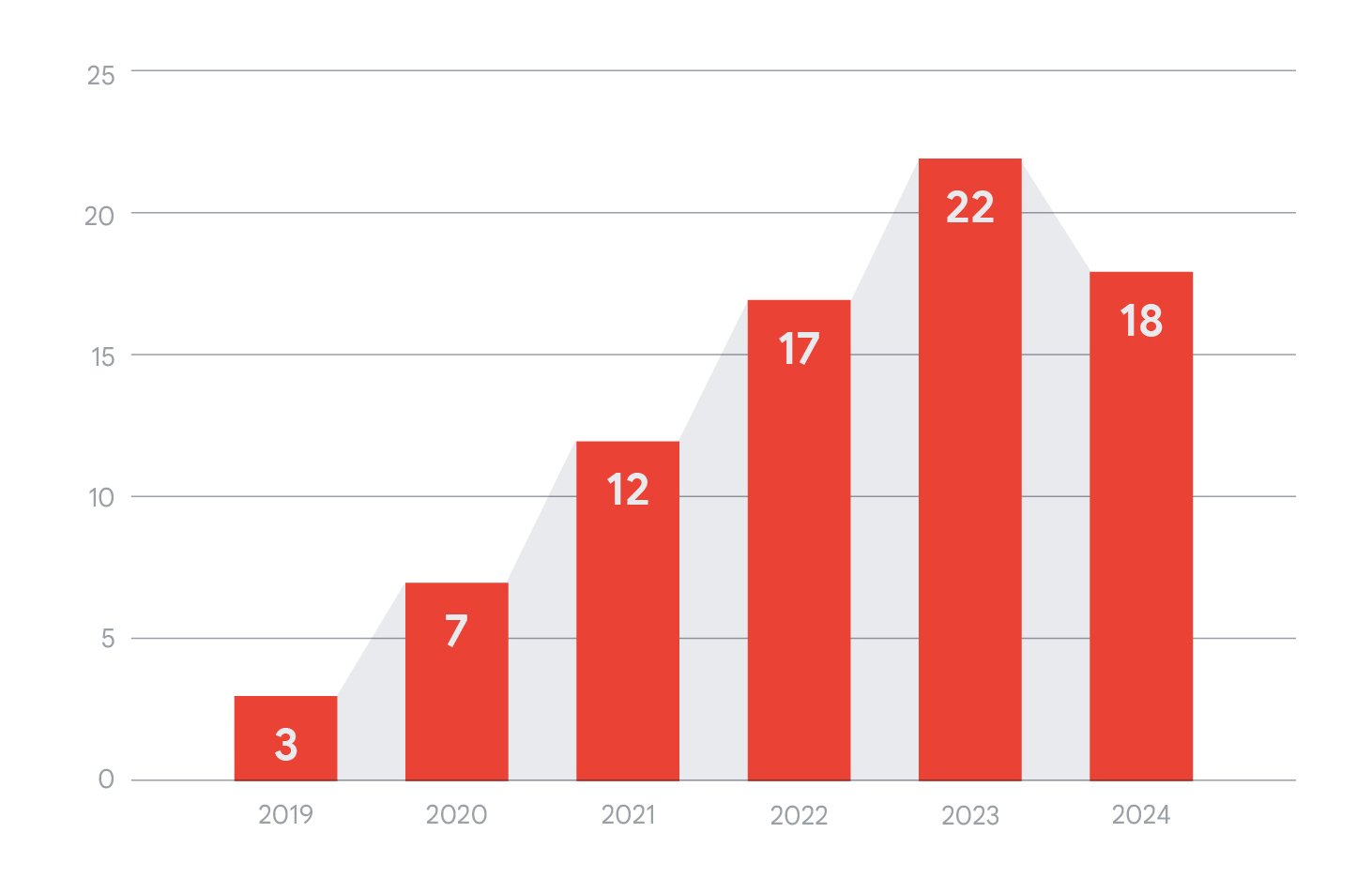

구글 위협 인텔리전스 그룹(GTIG)은 2024년에 실제 공격에 악용된 제로데이 취약점 75건을 추적했습니다. 이는 2023년에 식별된 98건에 비해 감소한 수치이지만, 2022년의 63건보다는 여전히 증가한 것입니다. 저희는 검토된 취약점들을 최종 사용자 플랫폼 및 제품(예: 모바일 기기, 운영 체제, 브라우저)과 기업 중심 기술(예: 보안 소프트웨어 및 어플라이언스)으로 크게 두 가지 범주로 나누었습니다.

공급업체들은 일부 제로데이 악용을 더 어렵게 만드는 개선 사항들을 지속적으로 추진하고 있으며, 이는 여러 범주에서 발견되는 취약점 수의 감소와 과거 인기 있었던 공격 대상에 대한 관찰된 공격의 감소로 입증됩니다. 동시에, 상업용 감시 공급업체(CSV)들은 운영 보안 관행을 강화하고 있는 것으로 보이며, 이는 잠재적으로 공격 출처 파악 및 탐지 감소로 이어질 수 있습니다.

이러한 기업별 기술이 최종 사용자 기술에 비해 전체 악용 사례에서 차지하는 비율은 여전히 작지만, 제로데이 악용이 더 많고 다양한 기업별 기술을 대상으로 하는 것을 확인하고 있습니다. 과거에는 인기 있는 최종 사용자 기술 및 해당 사용자들에 대한 악용에 초점이 맞춰졌으나, 기업 중심 제품을 대상으로 하는 공격이 증가하는 추세로 전환됨에 따라, 향후 제로데이 악용 시도를 줄이기 위해서는 더 광범위하고 다양한 공급업체들이 선제적인 보안 조치를 강화해야 할 것입니다.

범위

이 보고서에서 구글 위협 인텔리전스 그룹(GTIG)이 2024년 제로데이 공격(exploitation)에 대해 파악한 내용을 기술했습니다. 공격 대상이 된 공급업체와 악용된 제품이 어떻게 위협 행위자의 목표와 변화하는 공격 방식을 반영하는 트렌드를 형성하는지 알려드립니다. 그리고 2024년에 발생한 몇 가지 제로데이 공격 사례를 면밀히 검토하여, 공격자들이 대상 제품의 취약점을 악용하기 위해 기존의 기술과 새로운 기술을 어떻게 사용하는지 보여줍니다. 다음 내용은 GTIG가 수행한 독자적인 연구를 활용하며, 침해 사고 조사 결과 및 신뢰할 수 있는 공개 출처의 보고서를 종합한 것입니다. 다만, 모든 출처의 보고서를 저희가 독립적으로 확인할 수는 없었습니다. 이 분야의 연구는 한번으로 끝난 것이 아니라 디지털 포렌식 조사를 통해 과거 사건들이 지속적으로 발견됨에 따라 수치는 조정될 수 있습니다. 여기에 제시된 수치는 현재 데이터에 대한 GTIG의 최선의 이해를 기반으로 합니다.

GTIG는 제로데이를 ‘패치가 공개적으로 제공되기 전에 실제 환경에서 악의적으로 공격당한 취약점’으로 정의합니다. 또한 이 보고서에서 관찰하고 논의하는 동향은 탐지되고 공개된 제로데이에 기반합니다.. 결과적으로, 저희의 분석은 GTIG가 추적한 공격을 나타내지만, 모든 제로데이 공격을 반영하지는 않을 수 있습니다.

핵심 사항

-

제로데이 공격(exploitation)이 점진적으로 계속 증가하고 있습니다. 2024년에 공격에 악용된 75개의 제로데이 취약점은 지난 4년간 나타난 패턴을 따릅니다. 연도별 수치에는 변동이 있었지만, 평균 추세선은 제로데이 공격률이 느리지만 꾸준한 속도로 계속 증가하고 있음을 나타냅니다.

-

기업 중심 기술 대상 공격이 계속 확대되고 있습니다. GTIG는 2024년 한 해 동안 적들이 기업별 기술을 악용하는 사례가 계속 증가하는 것을 관찰했습니다. 2023년에는 제로데이 취약점의 37%가 기업용 제품을 대상으로 했으나, 2024년에는 이 수치가 44%로 급증했습니다. 이는 주로 보안 및 네트워킹 소프트웨어와 어플라이언스에 대한 공격 증가에 기인합니다.

-

공격자들이 보안 및 네트워킹 제품에 대한 집중도를 높이고 있습니다. 2024년 보안 소프트웨어 및 어플라이언스의 제로데이 취약점은 가치가 높은 공격 대상이었습니다. 저희는 20건의 보안 및 네트워킹 취약점을 식별했으며, 이는 모든 기업용 기술 제로데이 공격의 60% 이상을 차지했습니다. 최종 사용자 기술과 비교할 때 이러한 제품에 대한 공격은 더 효과적이고 효율적으로 광범위한 시스템 및 네트워크 침해로 이어질 수 있으며, 저희는 적들이 이러한 기술에 대한 집중도를 계속 높일 것으로 예상합니다.

-

공급업체들이 판도를 바꾸고 있습니다. 공급업체들의 악용 완화 기술 투자가 위협 행위자들이 성공을 거둘 수 있는 영역에 명확한 영향을 미치고 있습니다. 브라우저 및 모바일 운영 체제와 같이 과거에 인기 있었던 일부 공격 대상에서 제로데이 공격이 눈에 띄게 감소하는 것을 보고 있습니다.

-

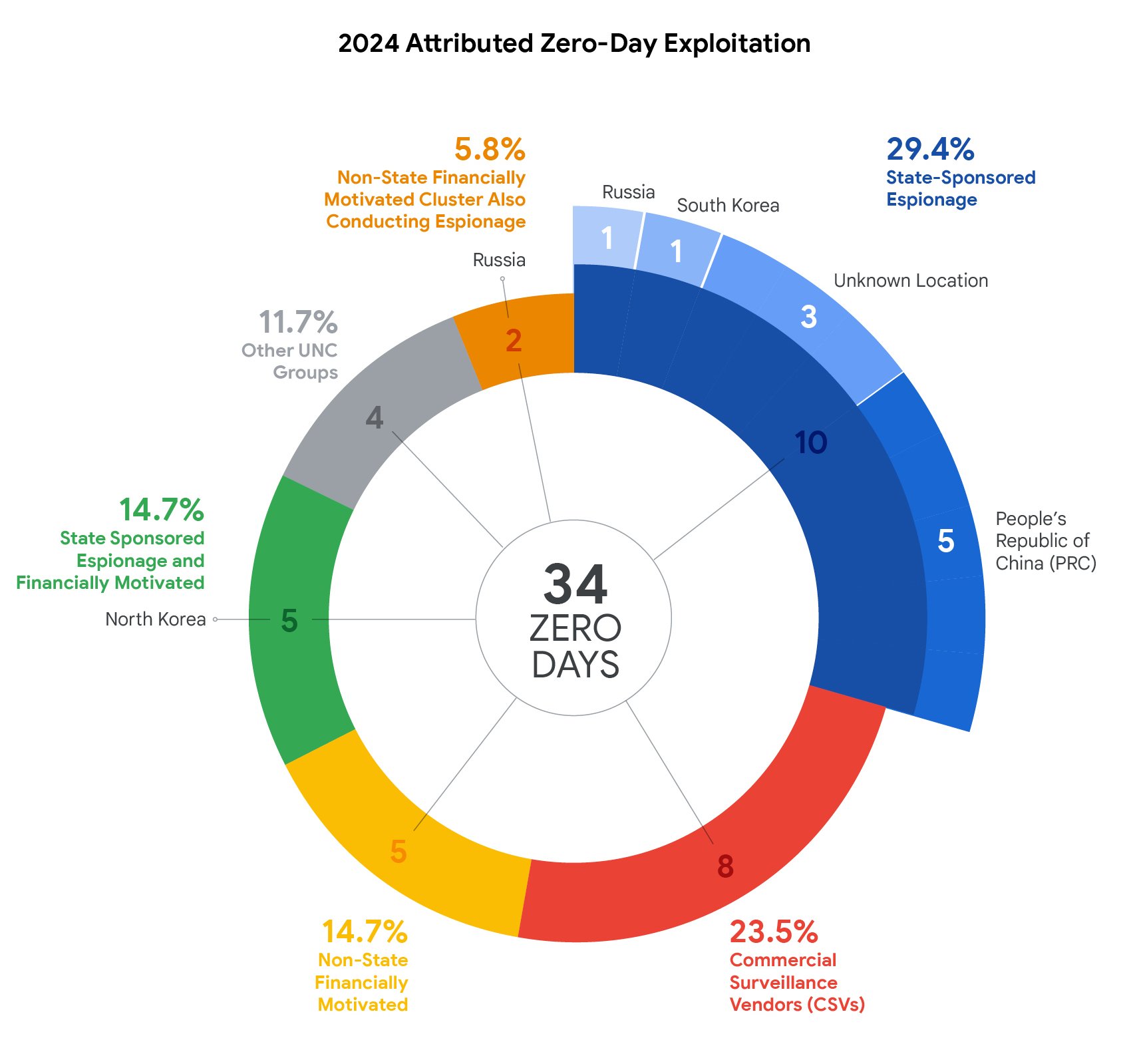

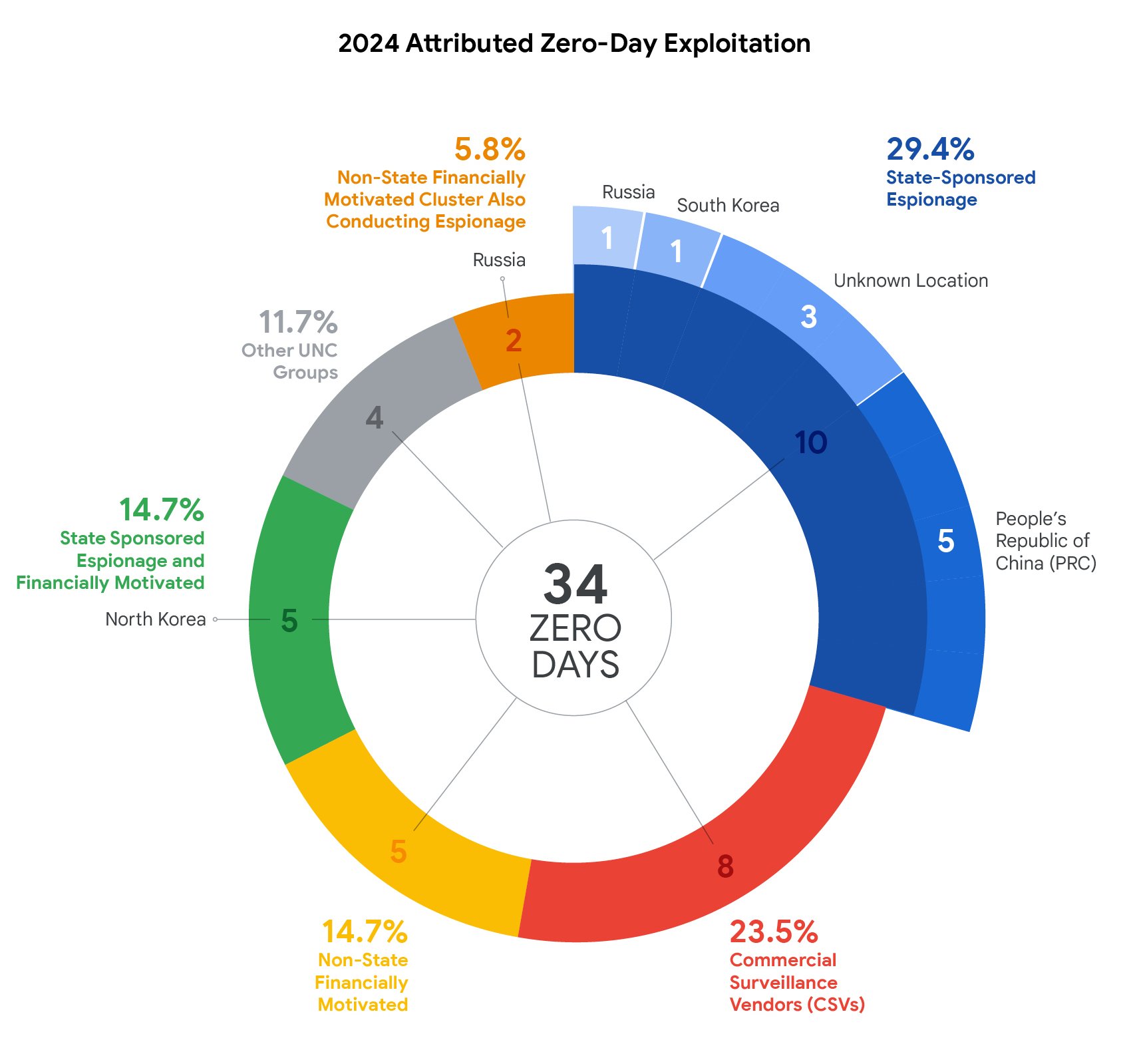

사이버 스파이 활동을 수행하는 행위자들이 여전히 제로데이 공격의 주된 배후로 지목되고 있습니다. 정부 지원 그룹과 상업용 감시 공급업체(CSV) 고객을 합쳐, 사이버 스파이 작전을 수행하는 행위자들이 2024년에 저희가 출처를 특정할 수 있었던 취약점의 50% 이상을 차지했습니다. 중화인민공화국(PRC)의 지원을 받는 그룹은 5개의 제로데이를 악용했고, CSV 고객들은 8개를 악용하여 제로데이 공격에서 계속해서 주도적인 역할을 하고 있습니다. 사상 처음으로, 저희는 중화인민공화국 지원 그룹과 동일한 수(5개)의 2024년 제로데이 공격을 스파이 활동과 금전적 동기의 작전을 혼합하는 북한 행위자들의 소행으로 분석했습니다.

수치로 살펴보기

GTIG는 2024년에 공개된, 실제 공격에 악용된 제로데이 취약점 75건을 추적했습니다. 이 수치는 지난 4년간 저희가 관찰해 온 통합적인 상승 추세와 일치하는 것으로 보입니다. 2021년 초기의 급증 이후, 연간 수치에 변동은 있었지만 2021년 및 그 이전 수준의 낮은 수치로 돌아가지는 않았습니다.

제로데이 공격 발견에는 여러 요인이 관련되어 있지만, 탐지 능력의 지속적인 개선 및 보편화와 더불어 더욱 빈번해진 공개 발표로 인해 2021년 이전에 관찰된 것보다 더 많은 수의 제로데이 공격이 탐지되는 결과를 가져왔다는 점에 주목합니다.

그림 1: 연도별 제로데이 현황

2024년에 추적된 제로데이 중 44%(33개 취약점)가 기업용 기술에 영향을 미쳤으며, 이는 이전 어느 해보다 높은 수치로 작년에 관찰했던 성장과 추세를 이어가고 있습니다. 나머지 42개의 제로데이 취약점은 최종 사용자 기술을 대상으로 했습니다.

2024년, 기업 대상 공격은 확대되고 브라우저 및 모바일 공격은 감소

최종 사용자 플랫폼 및 제품

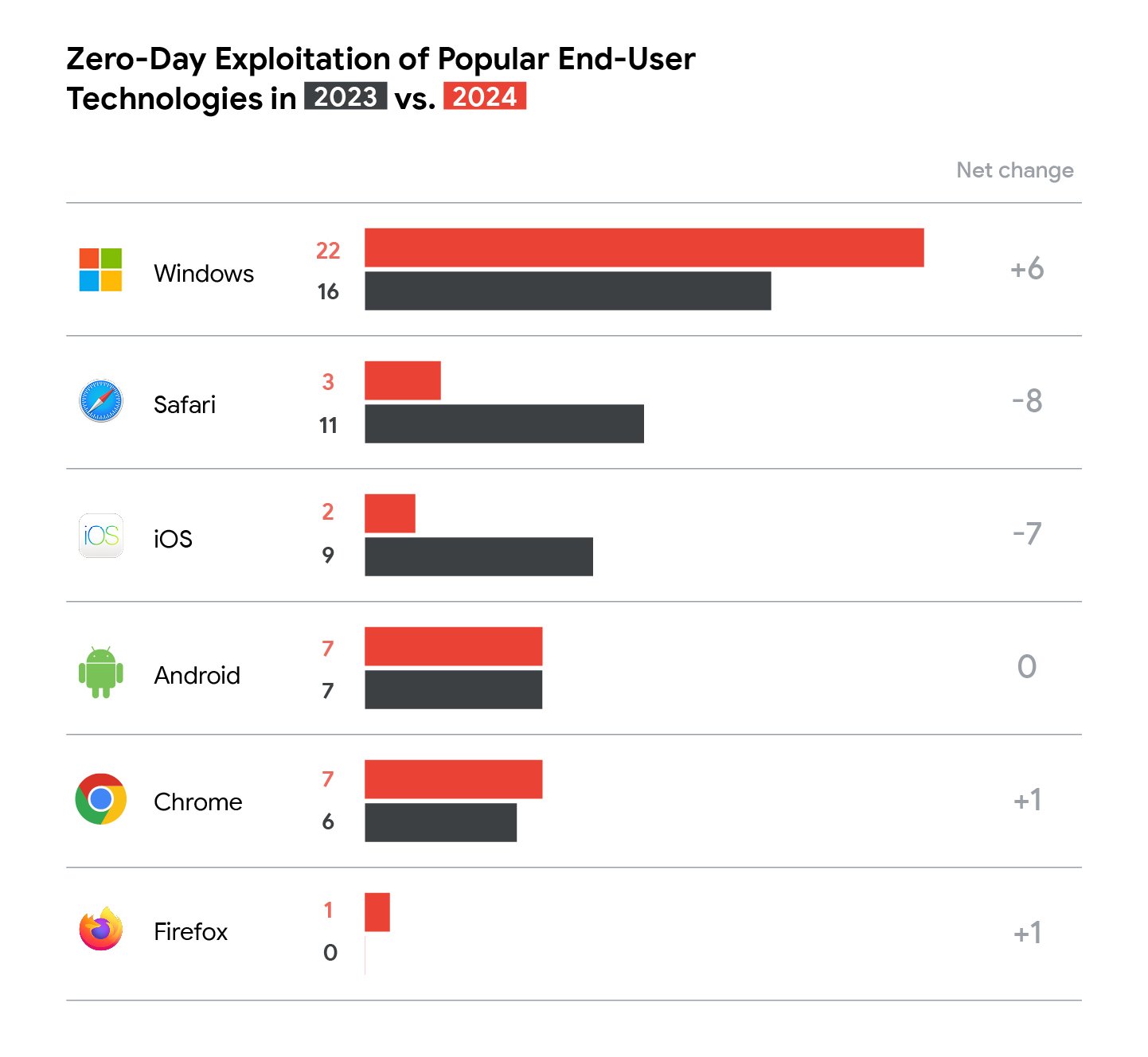

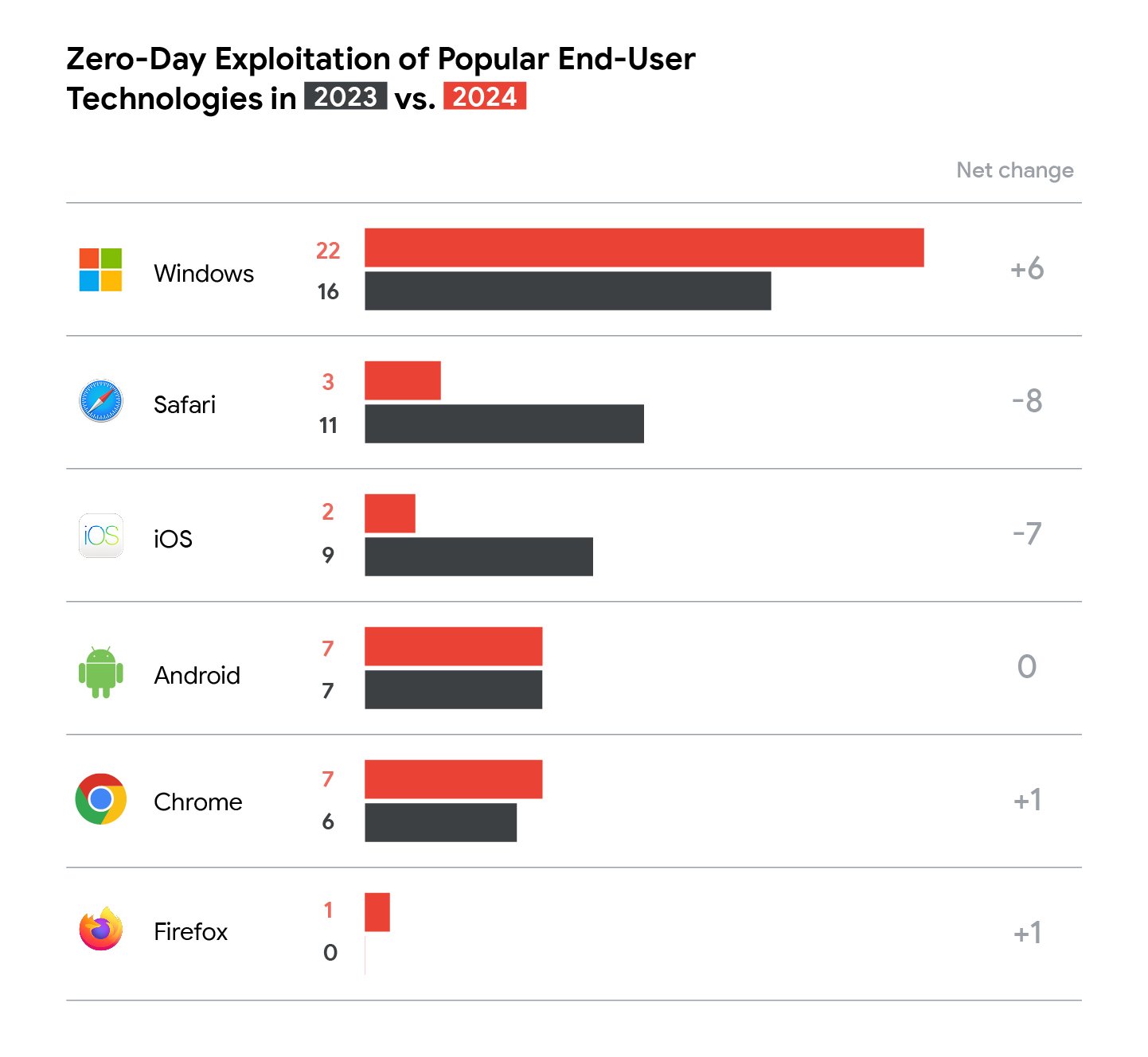

2024년에 추적된 제로데이 중 56%(42건)가 최종 사용자 플랫폼 및 제품을 대상으로 했으며, 저희는 이를 개인이 일상생활에서 사용하는 기기 및 소프트웨어로 정의합니다. (기업에서도 이러한 제품을 자주 사용한다는 점은 인지하고 있습니다.) 이 범주의 모든 취약점은 브라우저, 모바일 기기 및 데스크톱 운영 체제를 공격하는 데 사용되었습니다.

-

브라우저 및 모바일 기기에 대한 제로데이 공격(exploitation)이 급격히 감소하여, 작년에 관찰된 수치에 비해 브라우저는 약 1/3, 모바일 기기는 약 절반으로 줄었습니다 (브라우저: 17건 → 11건, 모바일: 17건 → 9건).

-

2024년 브라우저 제로데이 공격의 주요 대상은 크롬(Chrome)이었으며, 이는 수십억 명의 사용자를 보유한 브라우저의 인기를 반영하는 것으로 보입니다.

-

여러 제로데이 취약점으로 구성된 공격 체인(exploit chain)은 거의 독점적으로(약 90%) 모바일 기기를 대상으로 계속 사용되고 있습니다.

-

안드로이드(Android) 기기에서는 서드파티(third-party) 구성 요소가 계속해서 공격에 악용되고 있으며, 이는 작년 분석에서 논의했던 추세입니다. 2023년에는 안드로이드 기기에서 악용된 제로데이 7건 중 5건이 서드파티 구성 요소의 결함이었습니다. 2024년에는 안드로이드에서 악용된 제로데이 7건 중 3건이 서드파티 구성 요소에서 발견되었습니다. 서드파티 구성 요소는 공격자가 안드로이드 생태계 전반의 다양한 제조사 및 모델의 기기를 손상시킬 수 있게 하므로, 공격 개발에 있어 수익성 높은 표적으로 인식될 가능성이 높습니다.

-

2024년에는 데스크톱 운영 체제(OS)에 영향을 미치는 제로데이 취약점의 총 수가 증가했으며(2024년 22건 대 2023년 17건), 이는 OS가 계속해서 매우 큰 공격 대상임을 나타냅니다. 비율적 증가는 더욱 커서, 2023년 전체 제로데이 공격에서 OS 취약점이 차지하는 비중은 17%에 불과했지만 2024년에는 거의 30%에 달했습니다.

-

마이크로소프트 윈도우(Microsoft Windows)에 대한 공격은 2022년 13건, 2023년 16건에서 2024년 22건으로 계속 증가했습니다. 윈도우가 가정 및 업무 환경 모두에서 계속해서 인기 있는 선택지로 남아있는 한, 위협 행위자들에게 제로데이 및 N데이(즉, 패치가 배포된 후 악용되는 취약점) 공격 모두에서 인기 있는 표적으로 남을 것으로 예상합니다.

그림 2: 2023년 및 2024년 최종 사용자 제품의 제로데이 현황

기업용 기술 공격 동향: 더 넓어진 공격 표면과 높아진 집중도

2024년, 저희 구글 위협 인텔리전스 그룹(GTIG)은 기업용 소프트웨어 및 어플라이언스에서 총 33건의 제로데이 공격을 확인했습니다. 여기서 기업용 제품이란 주로 회사나 업무 환경에서 활용되는 기술을 의미하는데요. 이 수치는 2023년에 발생했던 36건의 취약점보다는 약간 줄어든 것이지만, 전체 제로데이 중 기업 대상 취약점이 차지하는 비율은 2023년 37%에서 2024년 44%로 오히려 상승했습니다. 특히 기업을 대상으로 한 제로데이 33건 중 20건이 보안 및 네트워크 제품을 겨냥했는데, 이는 2023년 같은 분야에서 관찰된 18건보다 소폭 증가한 수치이며, 해당 연도 전체 제로데이 대비 비율로는 9% 증가한 결과입니다.

공격 대상이 되는 기업용 제품의 종류는 보안 및 네트워킹 제품 전반으로 계속해서 넓어지고 있습니다. 2024년에 주목할 만한 공격 대상으로는 Ivanti Cloud Services Appliance, Palo Alto Networks PAN-OS, Cisco Adaptive Security Appliance, Ivanti Connect Secure VPN 등이 있었습니다. 보안 및 네트워크 도구와 장비는 광범위한 시스템과 장치를 연결하도록 설계되었고, 해당 제품 및 서비스 관리에 높은 권한이 필요하기 때문에 기업 네트워크에 효율적으로 침투하려는 공격자들에게 매우 매력적인 표적이 됩니다. 안타깝게도 엔드포인트 탐지 및 대응(EDR) 도구는 일반적으로 이러한 특수 장비에서 제대로 작동하지 않아 모니터링 기능에 한계가 있습니다. 게다가, 이런 시스템들은 공격 체인(exploit chain) 없이도 단일 취약점만으로 원격 코드 실행이나 권한 상승 같은 치명적인 결과를 초래할 수 있어 개별 취약점의 파괴력이 매우 큽니다.

지난 몇 년 동안 저희는 공격 대상이 된 기업용 솔루션 공급업체(enterprise vendor)의 수가 전반적으로 증가하는 것을 추적해왔습니다. 2024년에는 18개의 서로 다른 기업용 솔루션 공급업체가 제로데이 공격의 대상이 된 것을 확인했습니다. 이 수치는 2023년에 관찰된 22개보다는 약간 적지만, 그 이전의 다른 해들보다는 여전히 높은 수준입니다. 특히 2024년에 공격 대상이 된 전체 공급업체 총 20개 중 18개가 기업용 솔루션 공급업체였다는 점은 주목할 만합니다. 이는 2023년(전체 23개 중 22개가 기업용)에 이어, 공격자들이 기업용 솔루션 공급업체에 매우 높은 비율로 집중하고 있음을 명확히 보여줍니다.

그림 3: 공격 대상이 된 고유 기업용 솔루션 공급업체 수

2024년 기업용 기기에서 발생한 제로데이 공격의 비율은, 공격자들이 더 넓은 접근 권한을 얻을 수 있으면서도 탐지될 기회는 적은 제품들을 의도적으로 노리고 있다는 최근의 경향을 다시 한번 확인시켜 줍니다.

공급업체별 악용 현황

2024년 다수의 제로데이 취약점 공격을 받은 공급업체는 일반적으로 빅테크(마이크로소프트, 구글, 애플)와 보안 및 네트워크 중심 제품을 공급하는 업체, 이 두 가지 범주로 나뉘었습니다. 예상대로 빅테크 기업이 상위 두 자리를 차지했으며, 마이크로소프트가 26건, 구글이 11건을 기록했습니다. 애플은 올해 5건의 제로데이 공격만 탐지되어 가장 자주 악용된 공급업체 중 4위로 밀려났습니다. 아이반티(Ivanti)는 7건의 제로데이 공격으로 세 번째로 많이 표적이 되었는데, 이는 공격자들이 네트워킹 및 보안 제품에 점점 더 집중하고 있음을 반영합니다. 아이반티가 상위 3위 안에 든 것은 보안 공급업체가 인기 있는 최종 사용자 기술 중심 공급업체보다 더 자주 표적이 되었다는 새롭고 중요한 변화를 보여줍니다. 다음 섹션에서는 중국 정부의 지원을 받는 것으로 추정되는 공격 그룹(PRC-backed exploitation)이 어떻게 보안 및 네트워크 기술에 크게 집중했는지 논의하며, 이는 아이반티를 대상으로 한 공격 증가의 한 가지 원인이기도 합니다.

공격 대상이 되는 공급업체와 제품은 공격자의 목표와 역량에 따라 달라지므로, 이러한 악용 사례가 반드시 특정 공급업체의 보안 태세나 소프트웨어 개발 프로세스를 반영하는 것은 아니라는 점에 유의해야 합니다.

공급업체별 제로데이 공격 현황

위협 행위자들은 주로 원격 코드 실행(remote code execution) 및 권한 상승(elevating privileges)을 목적으로 제로데이 취약점을 계속해서 활용했습니다. 2024년, 이러한 결과(원격 코드 실행 및 권한 상승)는 추적된 전체 제로데이 공격의 절반 이상(42건)을 차지했습니다.

세 가지 유형의 취약점이 가장 자주 악용되었습니다. Use-after-free 취약점은 수년 동안 높은 빈도로 발생해 왔으며, 2024년에는 8건이 확인되었습니다. 이 유형의 취약점은 하드웨어, 로우레벨(low-level) 소프트웨어, 운영 체제, 브라우저 등 다양한 대상에서 발견됩니다. 명령어 삽입(command injection) 취약점(OS 명령어 삽입 포함, 역시 8건)과 크로스 사이트 스크립팅(XSS) 취약점(6건) 또한 2024년에 자주 악용되었습니다. 코드 삽입(code injection) 및 명령어 삽입 취약점은 거의 전적으로 네트워킹 및 보안 소프트웨어와 어플라이언스를 대상으로 관찰되었으며, 이는 더 큰 시스템과 네트워크에 대한 제어권을 얻기 위해 이러한 취약점을 사용하려는 의도를 보여줍니다. XSS 취약점은 메일 서버, 기업용 소프트웨어, 브라우저 및 OS 등 다양한 제품을 대상으로 사용되었습니다.

이 세 가지 취약점 유형은 모두 소프트웨어 개발 오류에서 비롯되며, 발생을 방지하기 위해서는 더 높은 프로그래밍 표준을 충족해야 합니다. 코드 검토(code review), 레거시(legacy) 코드베이스 업데이트, 최신 라이브러리 활용 등을 포함하되 이에 국한되지 않는 안전하고 예방적인 코딩 관행은 생산 일정에 지장을 주는 것처럼 보일 수 있습니다. 그러나 패치(patch)는 적절한 의도와 노력이 있다면 이러한 보안 노출(security exposure)이 애초에 방지될 수 있다는 가능성을 증명하며, 궁극적으로 제품이나 코드베이스를 적절히 유지보수하는 데 드는 전반적인 노력을 줄여줍니다.

제로데이 공격의 주체는 누구인가

그림 4: 2024년 출처가 확인된 제로데이 공격 현황

제로데이 취약점은 피해자 시스템 및 네트워크에 대한 은밀한 접근을 가능하게 하므로, 위협 행위자들에게 계속해서 매우 탐나는 능력으로 여겨집니다. GTIG는 2024년에 다양한 제품에서 제로데이를 악용하는 다양한 위협 행위자들을 추적했으며, 이는 공격 대상 플랫폼과 공격 행위자 모두에서 제로데이 공격이 다양화되었다는 저희의 이전 관찰과 일치합니다. 2024년에 저희가 식별한 총 75건의 제로데이 취약점 중 절반에 약간 못 미치는 34건의 공격 출처를 특정할 수 있었습니다. 위협 행위자의 소행으로 특정할 수 있었던 공격의 비율은 2023년 제로데이 분석 결과보다 약간 감소했지만, 2022년에 저희가 출처를 특정했던 약 30%보다는 여전히 상당히 높습니다. 이는 플랫폼의 악용 완화 기술 투자가 제로데이 공격을 더 어렵게 만들고 있다는 저희의 이전 관찰을 뒷받침하는 동시에, 보안 커뮤니티 또한 해당 활동을 식별하고 위협 행위자를 특정하는 능력을 점진적으로 향상시키고 있음을 보여줍니다.

이전 몇 년간 관찰된 추세와 일관되게, 저희는 가장 많은 양의 제로데이 공격을 전통적인 스파이 활동 행위자들의 소행으로 분석했으며, 이는 출처가 확인된 전체 공격의 거의 53%(18개 취약점)에 해당합니다. 이 18건 중, 저희는 10건의 제로데이 공격을 국가 지원 위협 그룹의 소행으로, 8건을 상업용 감시 공급업체(CSV)의 소행으로 분석했습니다.

상업용 감시 공급업체(CSV), 제로데이 공격 접근성 지속 확대

여전히 정부 지원 행위자들이 제로데이 공격(exploitation)에서 주요 역할을 계속할 것으로 예상하지만, 이제는 상업용 감시 공급업체(CSV)도 상당한 규모의 제로데이 공격에 기여하고 있습니다. CSV의 소행으로 분석된 제로데이의 총 건수와 비율은 2023년에서 2024년 사이 감소했지만 (이는 부분적으로 그들이 운영 보안 관행을 강화한 데 따른 결과로 보임), 2024년의 건수는 여전히 2022년 및 그 이전 연도들의 건수보다 상당히 높습니다. 이들의 역할은 제로데이 공격 환경의 확장과 이들 공급업체가 이제 다른 행위자들에게 제공하는 제로데이 공격에 대한 접근성 증가를 더욱 명확히 보여줍니다.

2024년, 저희는 포렌식(forensic) 공급업체가 개발한, 기기에 대한 물리적 접근이 필요한 제로데이를 사용하는 다수의 공격 체인(exploitation chain)을 관찰했습니다 (CVE-2024-53104, CVE-2024-32896, CVE-2024-29745, CVE-2024-29748). 이러한 버그들은 공격자가 맞춤형 악성 USB 장치를 사용하여 대상 모바일 기기의 잠금을 해제할 수 있도록 합니다. 예를 들어, GTIG와 국제앰네스티 보안 연구소(Amnesty International's Security Lab)는 포렌식 회사인 셀레브라이트(Cellebrite)가 개발하고 세르비아 보안 당국이 세르비아 학생 운동가의 안드로이드폰에 사용한 공격 체인에서 CVE-2024-53104를 발견하고 보고했습니다. GTIG는 안드로이드(Android) 팀과 협력하여 2025년 2월 안드로이드 보안 게시판을 통해 이러한 취약점들을 패치했습니다.

중국 정부 지원 공격, 여전히 지속적

2024년에도 중국 정부 지원 위협 그룹(PRC threat groups)은 가장 꾸준하게 제로데이를 개발하고 사용하는 정부 지원 스파이 활동 주체였습니다. 저희는 전통적인 스파이 활동 관련 제로데이 공격의 거의 30%(5개 취약점)를 중국 그룹의 소행으로 분석했으며, 여기에는 GTIG가 광범위하게 보고했던 UNC5221에 의한 아이반티(Ivanti) 어플라이언스의 제로데이 취약점 공격(CVE-2023-46805 및 CVE-2024-21887)이 포함됩니다. 이 캠페인 동안 UNC5221은 여러 제로데이 취약점을 연쇄적으로 사용했으며, 이는 명백한 목표 달성을 위해 자원 투자를 아끼지 않는 이들 행위자의 의지를 보여줍니다. 저희가 중국 그룹의 소행으로 분석한 5개 취약점 공격은 전적으로 보안 및 네트워킹 기술에 집중되었습니다. 이는 저희가 몇 년 동안 중국 그룹의 모든 작전에서 관찰해 온 추세가 지속되고 있음을 보여주며, 단지 제로데이 공격에만 국한된 현상은 아닙니다.

북한 행위자들, 금전적 동기와 스파이 활동 목적의 제로데이 공격 혼용

2012년 제로데이 공격 추적을 시작한 이래 처음으로, 2024년 북한 국가 지원 행위자들이 중국 정부 지원 그룹과 함께 가장 많은 수(5개 취약점)의 제로데이 공격을 감행한 것으로 분석되었습니다. 북한 그룹들은 공격 대상 범위, 전술·기술·절차(TTP), 그리고 다양한 침투 세트가 다른 활동 그룹의 작전을 지원하고 전통적인 스파이 활동과 정권 자금 조달 시도를 혼합하는 방식을 보여주는 도구 사용에서 중첩되는 것으로 악명 높습니다. 2024년 제로데이 공격에 대한 이러한 집중은 이들 행위자들이 이 능력에 대한 초점을 상당히 높였음을 나타냅니다. 북한 위협 행위자들은 크롬(Chrome)에서 2개의 제로데이 취약점과 윈도우(Windows) 제품에서 3개의 취약점을 악용했습니다.

- 2024년 10월, APT37이 마이크로소프트(Microsoft) 제품의 제로데이 취약점을 악용했다는 사실이 공개적으로 보고되었습니다. 보도에 따르면, 이 위협 행위자들은 광고주를 손상시켜 한국 사용자들에게 악성 광고를 노출시켰으며, 이를 통해 CVE-2024-38178의 제로클릭(zero-click) 실행을 유발하여 악성코드를 유포했습니다. 보고된 바와 같이 이 그룹의 CVE-2024-38178 악용 사실을 아직 확증하지는 못했지만, 과거 APT37이 악성코드 유포를 위해 인터넷 익스플로러(Internet Explorer) 제로데이를 악용한 사례를 관찰한 바 있습니다.

- 또한 북한 위협 행위자들은 커널 수준 접근 권한을 얻고 보안 도구를 무력화하기 위해 윈도우 앱로커(Windows AppLocker) 드라이버의 제로데이 취약점(CVE-2024-21338)을 악용한 것으로 보고되었습니다. 이 기술은 합법적이고 신뢰할 수 있지만 취약점이 있는, 이미 설치된 드라이버를 악용하여 커널 수준 보호를 우회하며, 위협 행위자에게 EDR 시스템을 우회하고 완화할 수 있는 효과적인 수단을 제공합니다.

비국가 행위자들의 공격 활동

2024년, 저희는 출처가 확인된 제로데이의 거의 15%(5개 취약점)를 비국가적 금전 동기 그룹과 연결했으며, 여기에는 FIN11 클러스터로 의심되는 그룹이 데이터 탈취 및 갈취를 목적으로 다수의 클리오(Cleo) 매니지드 파일 전송 제품의 제로데이 취약점(CVE-2024-55956)을 악용한 사례가 포함됩니다. 이는 지난 4년 중 3번째 해(2021년, 2023년, 2024년)로, FIN11 또는 관련 클러스터가 작전 중 제로데이 취약점을 악용한 것이며, 거의 전적으로 파일 전송 제품에서 발생했습니다. 제로데이를 악용하는 다른 다양한 금전 동기 위협 행위자들과 달리, FIN11은 지속적으로 자원을 투입하고 여러 다른 공급업체의 이러한 취약점을 식별하거나 확보하여 악용하는 전문성을 보여주었습니다.

2024년에는 추가로 2개의 제로데이를 혼합된 동기를 가진 비국가 그룹의 소행으로 분석했으며, 이들은 일부 작전에서는 금전적 동기의 활동을, 다른 작전에서는 스파이 활동을 수행합니다. 두 개의 취약점(CVE-2024-9680 및 CVE-2024-49039, 다음 섹션에서 자세히 설명)은 CIGAR(UNC4895로도 추적되거나 공개적으로 RomCom으로 보고됨)에 의해 제로데이로 악용되었습니다. 이 그룹은 우크라이나 및 유럽 정부와 국방 기관에 대한 매우 구체적인 표적 공격 관찰 등을 근거로, 러시아 정부를 대신하여 스파이 활동과 함께 금전적 동기의 작전을 수행한 것으로 보입니다.

제로데이 집중 분석: CVE-2024-44308, CVE-2024-44309, CVE-2024-49039 - GTIG 연구원들이 발견한 제로데이 심층 탐구

집중 분석 #1: 웹킷(Webkit)을 이용한 쿠키 탈취

2024년 11월 12일, GTIG는 https://online.da.mfa.gov[.]ua/wp-content/plugins/contact-form-7/includes/js/index.js?ver=5.4 에 삽입된 잠재적 악성 자바스크립트(JavaScript) 코드를 탐지했습니다. 이 자바스크립트는 우크라이나 외교 아카데미 웹사이트(online.da.mfa.gov.ua)의 메인 페이지에서 직접 로드되었습니다. 추가 분석 결과, 해당 자바스크립트 코드는 인텔(Intel) 하드웨어에서 실행되는 MacOS 사용자를 특정 대상으로 하는 웹킷(WebKit) 공격 체인(exploit chain)임을 발견했습니다.

이 공격은 논리적 JIT(Just-In-Time) 오류를 악용하는 웹킷 원격 코드 실행(RCE) 취약점(CVE-2024-44308)과 그 뒤를 잇는 데이터 격리 우회(data isolation bypass) 취약점(CVE-2024-44309)으로 구성되었습니다. 이 RCE 취약점은 공개적으로 문서화된 간단하고 오래된 JavaScriptCore 공격 기법을 사용했으며, 구체적으로 다음과 같습니다.

-

취약점을 사용하여

addrof/fakeobj프리미티브(primitive) 설정 -

StructureID유출 -

임의 읽기/쓰기 권한 획득을 위한 가짜

TypedArray구축 -

JIT 컴파일을 통해 셸코드(shellcode)를 쓰고 실행할 수 있는 RWX 메모리 매핑 확보

셸코드는 일련의 포인터와 vtable을 순회하여 WebCookieJar::cookieRequestHeaderFieldValue 함수의 첫 번째 firstPartyForCookies 매개변수를 비워둔 채 호출함으로써, 위협 행위자가 cookieRequestHeaderFieldValue 함수의 세 번째 매개변수로 전달된 임의 웹사이트의 쿠키에 접근할 수 있도록 했습니다.

이 공격의 최종 목표는 사용자의 쿠키를 수집하여 login.microsoftonline.com에 접근하는 것입니다. 수집된 쿠키 값은 https://online.da.mfa.gov.ua/gotcookie? 로 전송되는 GET 요청에 직접 추가되었습니다.

위협 행위자들이 사용자 인증 정보를 수집하기 위해 브라우저 내에 머무르는 것을 본 것은 이번이 처음이 아닙니다. 2021년 3월, 한 표적 캠페인에서는 iOS의 웹킷 제로데이를 사용하여 동일 출처 정책(Same-Origin-Policy) 보호 기능을 무력화하고 여러 인기 웹사이트에서 인증 쿠키를 수집했습니다. 2024년 8월, 다양한 몽골 웹사이트의 워터링 홀(watering hole) 공격에서는 크롬 및 사파리(Safari)의 N데이(n-day) 공격을 사용하여 사용자 인증 정보를 유출했습니다.

왜 전체 체인 공격(full-chain exploit)을 배포하는 대신 이러한 축약된 접근 방식을 취했는지는 불분명하지만, 저희는 다음과 같은 몇 가지 가능성을 확인했습니다.

-

위협 행위자가 전체 체인 공격에 필요한 모든 요소를 확보하지 못했을 수 있습니다. 이 경우, 공격은 애플 실리콘(Apple Silicon) 기기 사용자를 대상으로 하는 데 필요한 포인터 인증 코드(PAC) 우회 기술이 없었기 때문에 MacIntel 플랫폼만을 대상으로 했을 가능성이 높습니다. 데이터 격리 우회를 위한 임의 호출을 하려면 PAC 우회가 필요합니다.

-

전체 체인 공격의 비용이 너무 비쌌을 수 있으며, 특히 비교적 대규모로 사용될 예정인 경우 더욱 그렇습니다. 이는 특히 워터링 홀 공격에 해당하는데, 탐지될 가능성이 높아 결과적으로 제로데이 취약점과 공격 코드가 빠르게 소진될 수 있습니다.

-

인증 정보 탈취만으로도 작전 수행 및 정보 수집 목적을 달성하기에 충분했을 수 있습니다.

이러한 경향은 브라우저 환경을 넘어 서드파티 모바일 애플리케이션(예: 메시징 애플리케이션)이 표적이 되고, 위협 행위자들이 대상 애플리케이션 내에서만 접근 가능한 정보를 탈취하는 경우에도 관찰됩니다.

집중 분석 #2: CIGAR 그룹의 로컬 권한 상승 공격

CIGAR의 브라우저 공격 체인(Exploit Chain)

2024년 10월 초, GTIG는 CIGAR 그룹이 사용하는 파이어폭스(Firefox) 및 토르(Tor) 브라우저용 완전 무기화된 공격 체인(exploit chain)을 독자적으로 발견했습니다. CIGAR는 금전적 동기와 스파이 활동 동기를 모두 가진 위협 그룹으로, 종종 동시에 두 가지 유형의 캠페인을 병행하는 것으로 평가됩니다. 2023년, 저희는 CIGAR가 우크라이나 세계 총회(Ukrainian World Congress) 및 NATO 정상회의 참석자들을 대상으로 하는 스파이 캠페인의 일환으로 마이크로소프트 오피스(Microsoft Office)의 공격 체인(CVE-2023-36884)을 활용하는 것을 관찰했습니다. 그러나 2024년 10월 캠페인에서는 파이어폭스 공격 사용이 이 그룹의 금전적 동기와 더 부합하는 것으로 보입니다.

ESET의 분석 결과와 대체로 일치한 저희 분석에 따르면, 사용된 브라우저 RCE는 애니메이션 타임라인(Animation timeline)의 Use-after-free 취약점입니다. CVE-2024-9680으로 알려진 이 취약점은 GTIG가 발견했을 당시 N데이(n-day)였습니다.

추가 분석을 통해, NT/SYSTEM으로의 로컬 권한 상승에도 사용된 내장된 샌드박스 탈출(sandbox escape)이 새로 발견된 취약점을 악용하고 있음을 확인했습니다. 저희는 이 취약점을 모질라(Mozilla)와 마이크로소프트(Microsoft)에 보고했으며, 이후 CVE-2024-49039가 할당되었습니다.

권한 상승 심층 공략: 낮은 무결성에서 SYSTEM까지

파이어폭스는 보안 샌드박싱을 사용하여 추가적인 보안 경계를 도입하고, 콘텐츠 프로세스에서 악성 코드가 실행될 경우 그 영향을 완화합니다. 따라서 호스트에서 코드를 실행하려면 추가적인 샌드박스 탈출이 필요합니다.

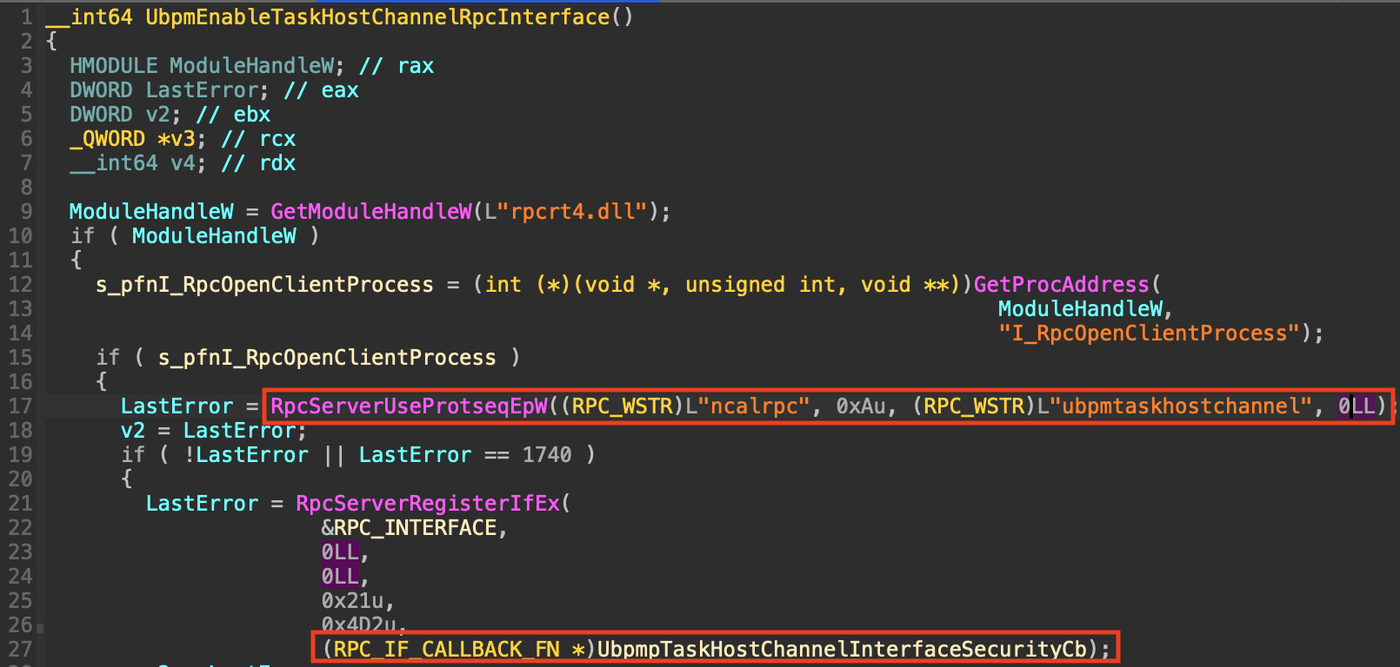

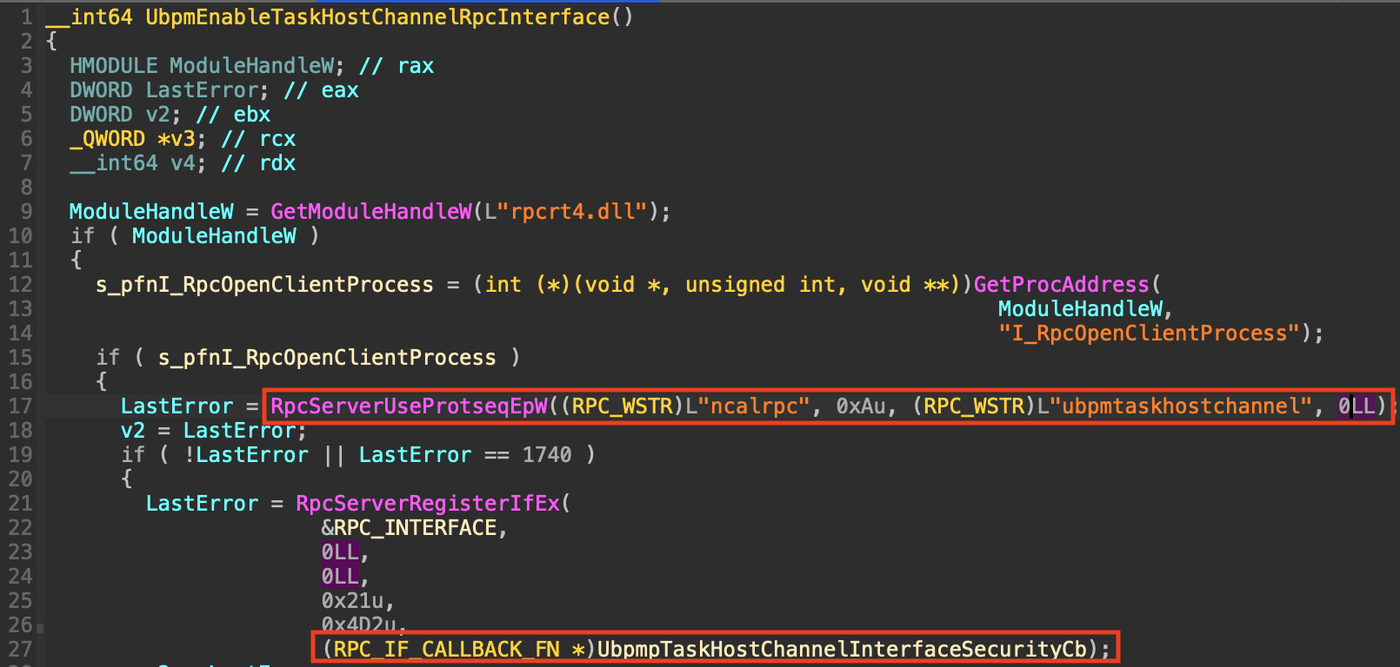

실제 공격(in-the-wild)에서 사용된 CVE-2024-49039 공격 코드에는 C:\etalon\PocLowIL\@Output\PocLowIL.pdb라는 PDB 문자열이 포함되어 있었으며, 샌드박스 탈출과 권한 상승을 모두 달성할 수 있었습니다. 이 공격은 낮은 무결성 수준(Low Integrity Level, IL)에서 시스템(SYSTEM) 권한으로 상승시키기 위해 두 가지 개별적인 문제를 악용했습니다. 첫 번째 문제는 ubpm.dll에 생성된 '덜 안전한 엔드포인트(less-secure endpoint)'인 ubpmtaskhostchannel을 통해 일반적으로 샌드박스 처리된 파이어폭스 콘텐츠 프로세스에서는 접근할 수 없는 WPTaskScheduler RPC 인터페이스(UUID: {33d84484-3626-47ee-8c6f-e7e98b113be1})에 접근할 수 있도록 했습니다. 두 번째 문제는 WPTaskScheduler.dll RPC 서버의 불충분한 접근 제어 목록(ACL) 검사에서 비롯되었으며, 이로 인해 권한 없는 사용자가 시스템(SYSTEM) 권한으로 예약된 작업을 생성하고 실행할 수 있었습니다.

"Windows RPC 서버 보안 방법 및 그렇지 않은 방법(How to secure a Windows RPC Server, and how not to.)"에 자세히 설명된 바와 같이, RPC 서버를 보호하는 세 가지 방법이 있으며, WPTaskScheduler에서는 이 세 가지 방법이 모두 활용되었습니다.

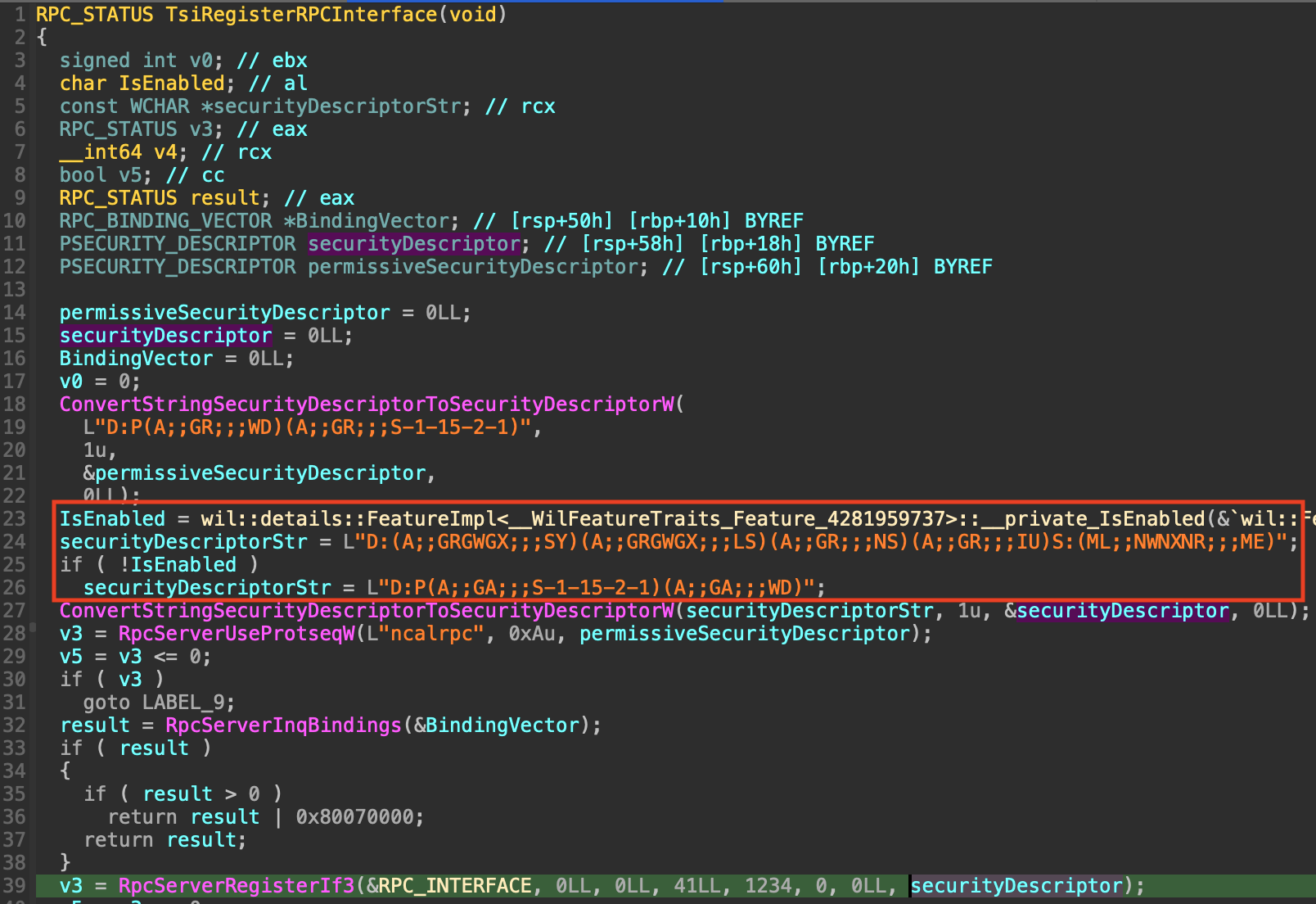

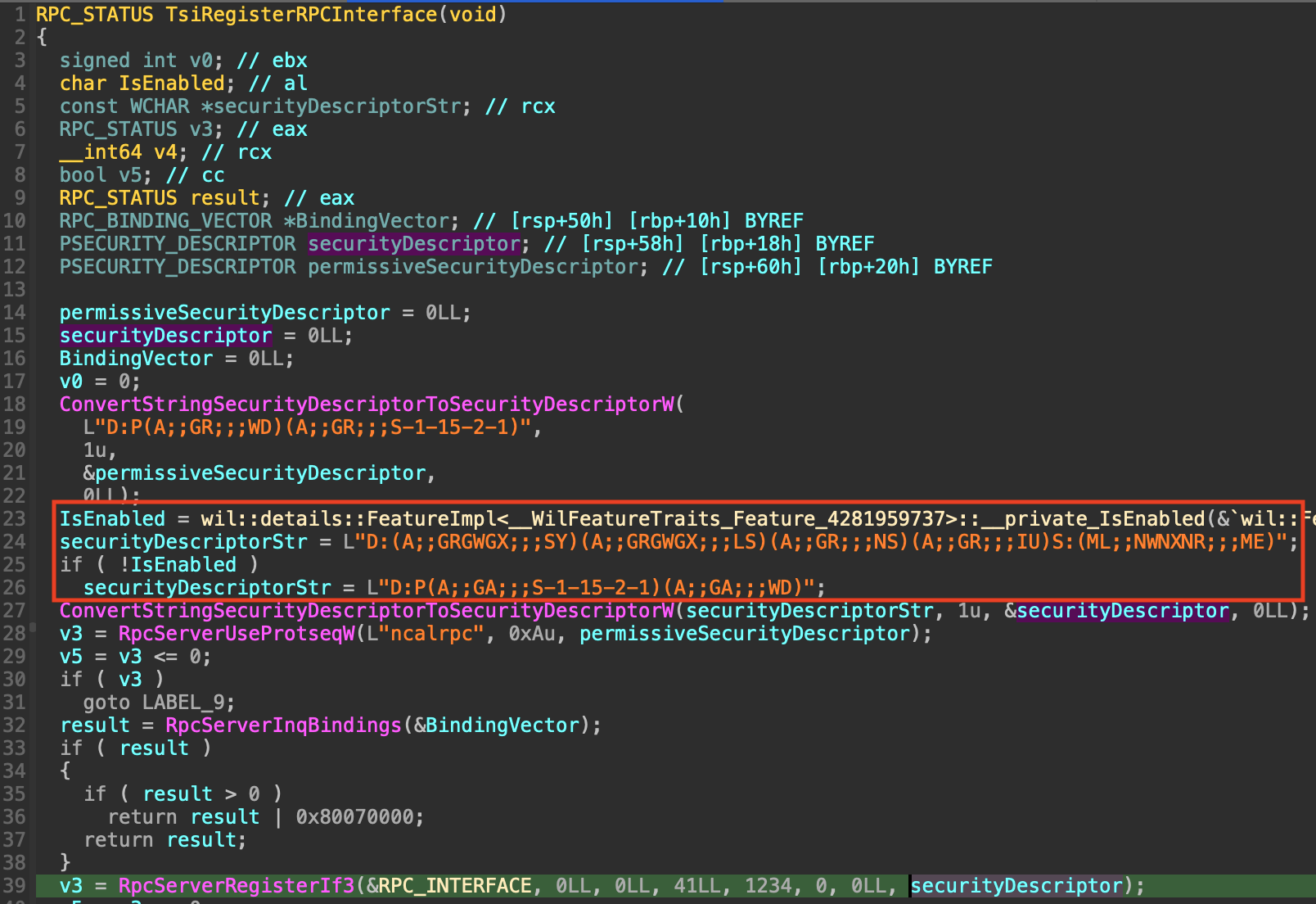

1. 엔드포인트 보안: WPTaskScheduler::TsiRegisterRPCInterface에서 RpcServerUseProtseq의 세 번째 인수는 NULL이 아닌 보안 설명자(SD)입니다.

- 이 SD는 파이어폭스 "콘텐츠(Content)" 프로세스가 WPTaskScheduler RPC 엔드포인트에 접근하는 것을 방지해야 합니다. 그러나 잘 알려지지 않은 RPC의 "기능" 중 하나는 RPC 엔드포인트가 다중화된다는 점입니다. 즉, 동일한 프로세스에 덜 안전한 엔드포인트가 있는 경우, (더 허용적인 ACL을 가진) 다른 엔드포인트에서 간접적으로 인터페이스에 접근할 수 있습니다. 이것이 바로 이 공격이 하는 방식입니다.

WPTaskScheduler.dll이 설정하는 ALPC 포트를 사용하여 RPC에 접근하는 대신,upbmtaskhostchannel을 통해 간접적으로 인터페이스를 확인합니다.ubpm.dll은 인터페이스를 초기화할 때 NULL 보안 설명자를 사용하며, 대신 ACL 검사를 위해UbpmpTaskHostChannelInterfaceSecurityCb콜백에 의존합니다.

그림 5: ubpm.dll::UbpmEnableTaskHostChannelRpcInterface에서 "ubpmtaskhostchannel" RPC 엔드포인트 생성 시 사용된 NULL 보안 설명자로, WPTaskScheduler 인터페이스에 대한 덜 안전한 엔드포인트를 노출함

2. 인터페이스 보안: 동일한 WPTaskScheduler::TsiRegisterRPCInterface 함수에서, 지나치게 허용적인 보안 설명자가 RpcServerRegisterIf3의 인수로 사용되었습니다. 아래 목록에서 볼 수 있듯이, CVE-2024-49039 패치는 더 제한적인 SD를 도입하여 이 문제를 해결했습니다.

그림 6: 패치된 WPTaskScheduler.dll은 RPC 인터페이스 등록 시 더 제한적인 보안 설명자를 도입함

3. 임시 보안(Ad-hoc Security): WPTaskScheduler.dll::CallerHasAccess에 구현되어 있으며, 예약된 작업을 활성화하거나 실행하기 전에 호출됩니다. 이 함수는 호출하는 사용자가 자신이 생성한 작업을 실행하려고 하는지 또는 접근할 수 있어야 하는 작업을 실행하려고 하는지 확인하지만, 권한 없는 사용자로부터 시작된 호출을 방지하기 위한 추가 검사는 수행하지 않습니다.

CVE-2024-49039는 인터페이스에 더 제한적인 ACL을 적용하여 이 문제를 해결합니다. 그러나 "1. 엔드포인트 보안"에서 설명된 덜 안전한 엔드포인트 문제는 여전히 남아 있으며, 제한된 토큰 프로세스는 여전히 해당 엔드포인트에 접근할 수 있습니다.

동일한 공격을 사용한 미확인 행위자

CIGAR 외에도, 저희는 CVE-2024-49039가 아직 제로데이였을 때, 정확히 동일한 공격(페이로드는 달랐지만)을 사용하는 또 다른, 아마도 금전적 동기의 그룹을 발견했습니다. 이 행위자는 합법적이지만 손상된 암호화폐 뉴스 웹사이트에 워터링 홀(watering hole) 공격을 사용했으며, 이 웹사이트는 동일한 CVE-2024-9680 및 CVE-2024-49039 공격 코드를 호스팅하는 공격자 제어 도메인으로 리디렉션했습니다.

전망 및 시사점

제로데이 공격에 대한 방어는 계속해서 전략과 우선순위 결정의 경쟁이 되고 있습니다. 제로데이 취약점 확보가 점점 더 쉬워지고 있을 뿐만 아니라, 새로운 유형의 기술에서 사용처를 찾는 공격자들로 인해 경험이 적은 공급업체들은 어려움을 겪을 수 있습니다. 과거에는 조직이 개인적 또는 조직적 위협과 공격 표면(attack surface)을 기반으로 패치 프로세스의 우선순위를 정해야 했지만, 이제는 주요 공급업체의 완화 노력에서 얻은 교훈과 함께 더 광범위한 추세를 통해 보다 구체적인 접근 방식을 알 수 있습니다.

제로데이 취약점은 은밀성, 지속성 및 탐지 회피 기회를 제공하므로 위협 행위자들에게 계속해서 매력적인 대상으로 남을 것으로 예상합니다. 공급업체의 보안 태세 개선과 특정 과거 인기 제품(특히 모바일 및 브라우저) 관련 수치 감소 추세를 관찰했지만, 제로데이 공격은 꾸준히 계속 증가할 것으로 예상합니다. 일상적으로 사용되는 운영 체제와 브라우저의 보편성을 고려할 때, 빅테크 공급업체는 지속적으로 높은 관심의 대상이며, 이러한 추세는 계속될 것으로 예상합니다. 기업용 소프트웨어 및 어플라이언스에 대한 제로데이 공격은 계속 증가할 가능성이 높지만, 휴대폰과 브라우저 또한 거의 확실하게 인기 있는 공격 대상으로 남을 것입니다. 빅테크 기업들은 이전에도 제로데이 공격의 피해자였으며 앞으로도 계속 표적이 될 것입니다. 이러한 경험은 더 안전한 제품을 만들고 책임 있는 방식으로 취약점을 탐지하는 데 필요한 자원과 더불어, 대기업이 제로데이를 더 관리하기 쉬운 문제로 접근할 수 있게 합니다.

새롭게 표적이 되거나 공격 대상이 되는 기업용 제품의 확산 추세에 있는 제품을 보유한 공급업체의 경우, 이러한 제품에 대한 성공적인 공격이 일반적인 보호 메커니즘을 어떻게 우회할 수 있는지 고려하여 보안 관행과 절차를 발전시켜야 합니다. 성공적인 공격을 방지하는 것은 이러한 공급업체들이 적절하고 안전한 코딩 관행을 시행할 수 있는 능력에 크게 좌우될 것입니다. 시간이 지나도 동일한 유형의 취약점이 계속해서 악용되는 것을 보면, 공격자들이 어떤 약점을 찾고 어떤 약점을 악용하는 것이 가장 유익하다고 생각하는지에 대한 패턴을 알 수 있습니다. 유사한 문제의 지속적인 존재와 악용은 제로데이를 더 쉽게 만듭니다. 즉, 위협 행위자들은 무엇을 찾아야 하는지, 그리고 악용 가능한 약점이 어디에 가장 만연해 있는지 알고 있습니다.

공급업체는 이러한 위협 활동의 변화를 고려하고, 단일 제품에 대한 공격이 돌이킬 수 없는 손상을 야기할 수 있는 구성 및 아키텍처 결정의 격차를 해결해야 합니다. 이는 특히 관리자 접근 권한을 갖거나 시스템 및 네트워크 전반에 광범위한 영향력을 미치는 매우 가치 있는 도구의 경우 더욱 그렇습니다. 최소 권한 접근 및 네트워크 세분화와 같은 제로 트러스트(zero-trust) 기본 원칙을 포함하여, 모범 사례는 아키텍처가 보여주어야 할 보안 표준의 최소 기준을 계속해서 제시합니다. 가능한 한 신속하게 무단 접근을 제한하고 종료하기 위해 지속적인 모니터링이 이루어져야 하며, 공급업체는 현재 EDR 기능이 부족한 기술(예: 다수의 보안 및 네트워킹 제품)에 대해 EDR 기능을 고려해야 합니다. GTIG는 오늘날의 제로데이 위협 환경에 대응하기 위해 철저한 위협 표면 인식과 그에 따른 실사(due diligence)를 권고합니다. 제로데이 공격은 궁극적으로 공급업체의 결정과 위협 행위자의 목표 및 추구를 막아낼 수 있는 능력에 의해 좌우될 것입니다.