[Cloud Armor 시리즈 3] Cloud Armor 의 보안 이벤트 확인하기

Jinhyun Lee (이진현)

Customer Engineer, Network Specialist

Cloud Armor 시리즈는 총 3부로 첫번째 ‘Cloud Armor 정책의 종류와 이해’ 와 두번째 ‘Cloud Armor 의 보안 규칙 사용하기’ 에 이어 마지막인 ‘Cloud Armor 의 보안 이벤트 확인하기’ 입니다.

보안 위협으로부터 Google Cloud 환경을 보호하기 위해 Google Cloud Armor 서비스를 사용하여 보안 정책을 설정 하고 (참고 : ‘Cloud Armor 정책의 종류와 이해’ ), 보안 규칙을 적용하였다면 (참고 : ‘Cloud Armor 의 보안 규칙 사용하기’), 이제 마지막으로 Cloud Armor 에 의해 탐지된 이벤트 정보와 가시성을 확보하는 3가지 방법을 알아 보도록 하겠습니다.

Cloud Logging

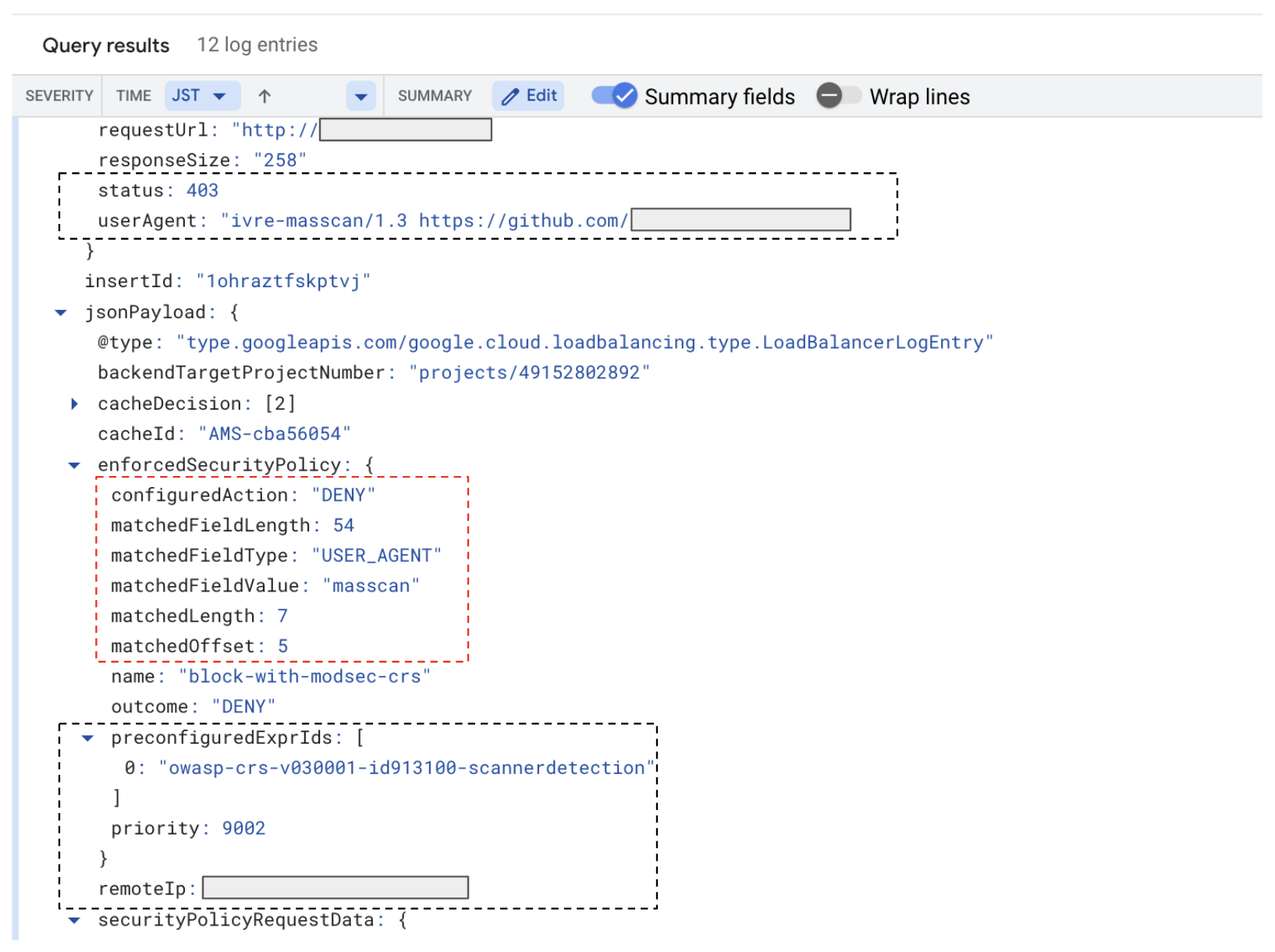

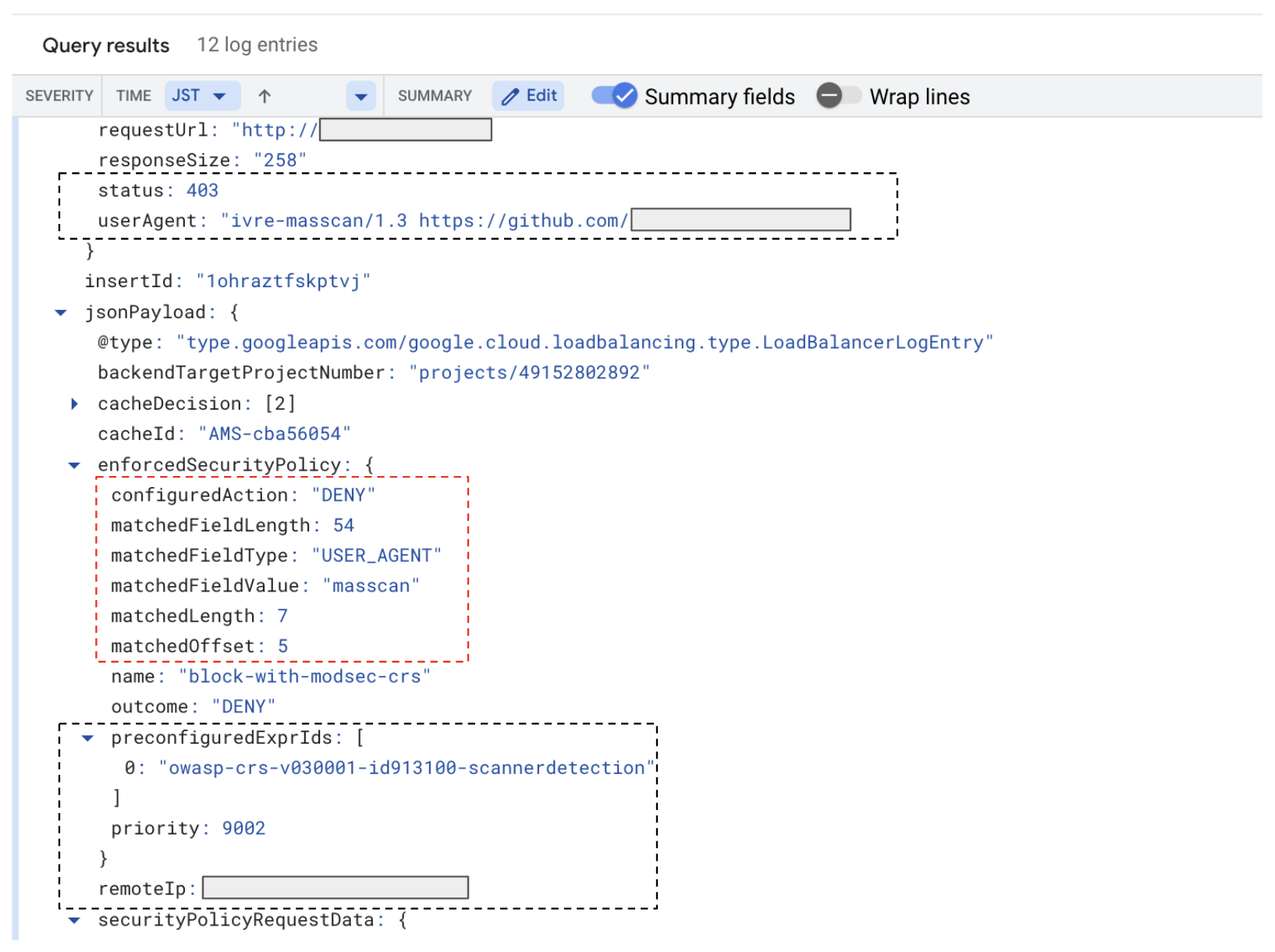

Cloud Armor 에 의해 탐지되고 차단되는 실시간 개별 로그는 아래와 ‘그림1’ 과 같이 Google Cloud 가 제공하는 Cloud Logging 에서 확인할 수 있습니다. 전체 로그 정보에서 다음과 같은 쿼리 예문을 적용하여 이벤트를 필터링 할 수 있습니다.

그림1. Cloud Logging 에서 확인하는 Cloud Armor 의 이벤트 로그

이벤트 로그를 통해 공격자 정보와 더불어 트래픽 유형 및 Cloud Armor 에서 적용 된 정책의 정보를 함께 확인할 수 있습니다. ‘그림1’ 의 경우 Preconfigured WAF 정책에 의해 특정 클라이언트의 요청에 대해 HTTP 403 응답을 회신하며 접속이 차단 되었음을 확인할 수 있습니다.

Cloud Armor 보안 정책에 대한 로그 레벨의 기본값은 ‘Normal’ 입니다. 만약 아래 설정을 이용하여 ‘Verbose’ 로 레벨을 설정하면 좀 더 다양한 트래픽의 필드 값과 탐지 근거 정보를 로그에서 제공하므로, 사용자는 보다 상세한 가시성을 확보할 수 있습니다. (Link)

‘그림1’ 의 붉은 색 박스에 표시되는 로그의 필드값이 ‘Verbose’ 레벨에서 제공되는 정보이며 특정 User-agent 를 사용하는 클라이언트의 요청이 위협으로 판단되었음을 확인할 수 있습니다.

Cloud Monitoring

Cloud Armor 의 가시성을 확보하는 두번째 방법으로 Google Cloud 가 제공하는 Cloud Monitoring 서비스를 사용하는 것입니다.

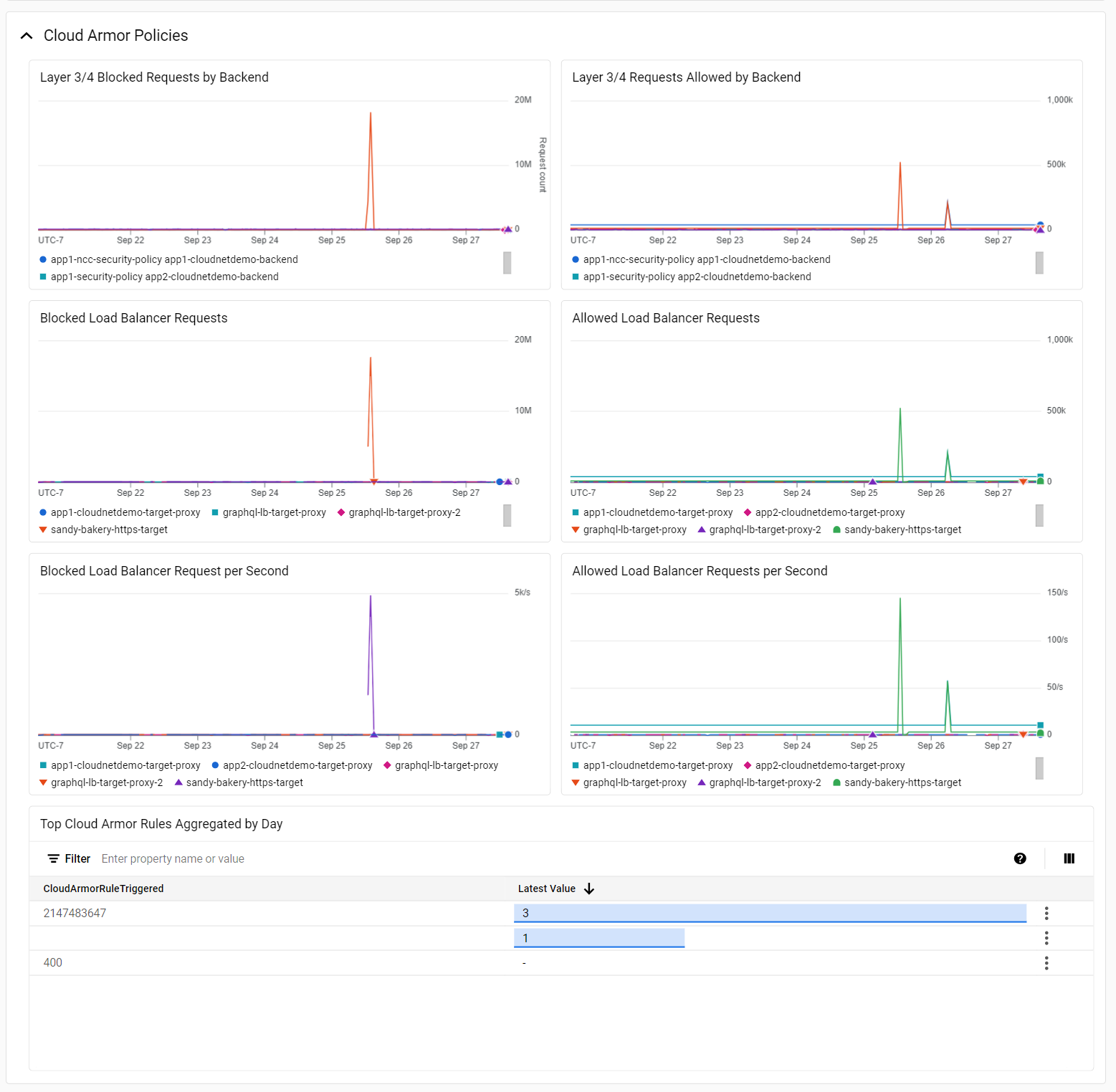

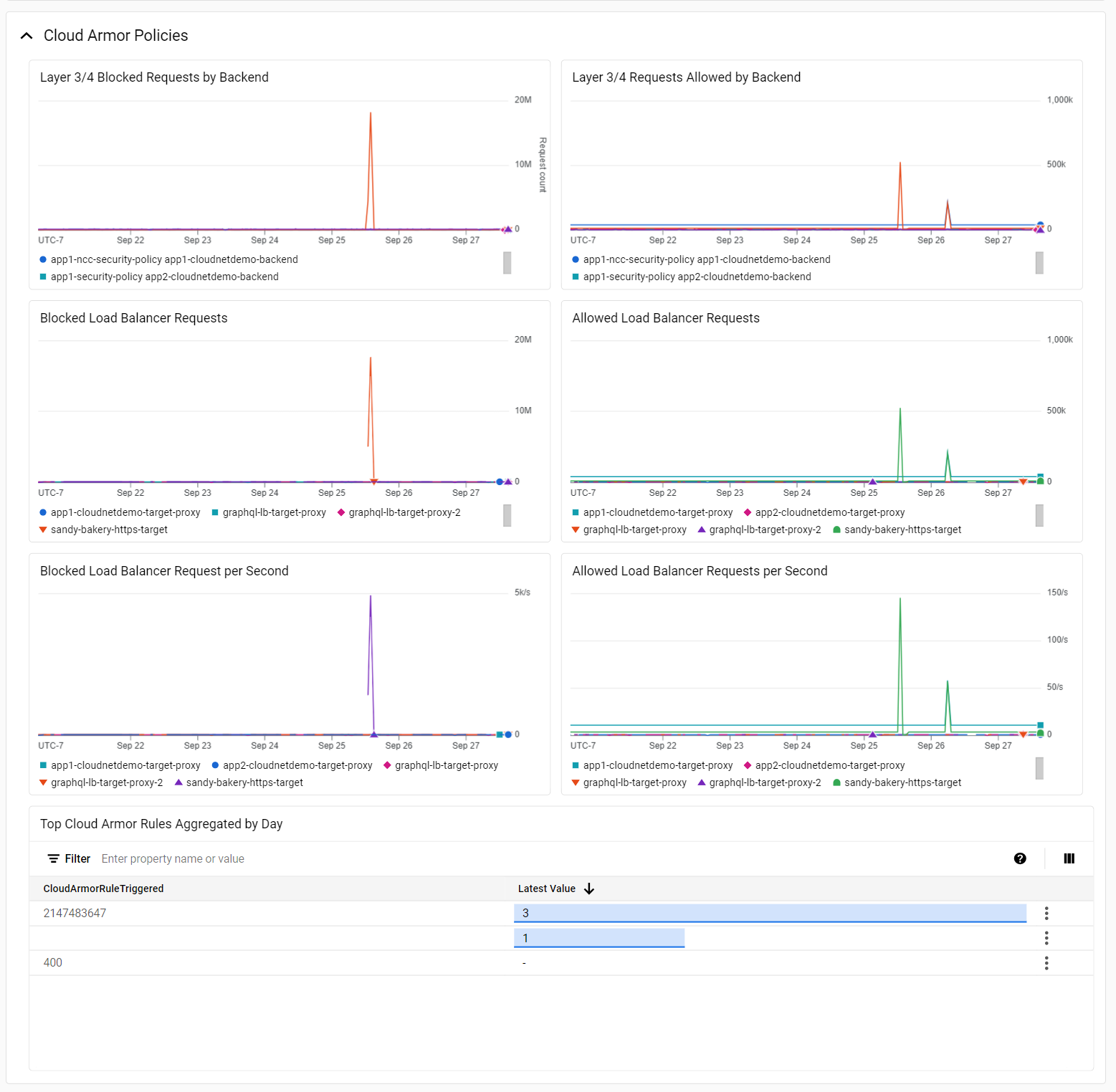

Cloud Monitoring 은 ‘Network Security Policies’ 라는 이름의 기본 대시보드를 제공합니다. 별도의 설정이나 대시보드 생성을 하지 않아도 정상적인 트래픽과 Cloud Armor 에 의해 차단되는 위협 트래픽 현황을 그래프로 확인할 수 있으며, 사용자가 손쉽게 Alert 를 생성할 수 있도록 기능을 제공하고 있습니다.

Cloud Logging 에서 제공되는 이벤트 로그의 다양한 필드 값과 텔레메트리를 활용하여 커스텀 대시보드를 생성하여 보다 공격 상황에 대한 상세한 가시성을 한눈에 확인할 수 있도록 구현할 수도 있습니다. 아래 ‘그림2’ 는 로그 기반의 메트릭을 활용한 커스텀 대시보드 생성의 예제입니다.

그림2. Cloud Logging 의 이벤트 정보를 활용한 Cloud Monitoring 의 커스텀 대시보드

Security Command Center

Security Command Center 는 공격에 노출되는 영역을 평가하여 보안 상태를 강화하고, 자산 인벤토리, 잘못된 설정이나 구성, 보안 취약점 등의 정보를 분석하여 위협을 식별하고 문제를 해결할 수 있도록 하는 Google Cloud 의 보안 서비스입니다.

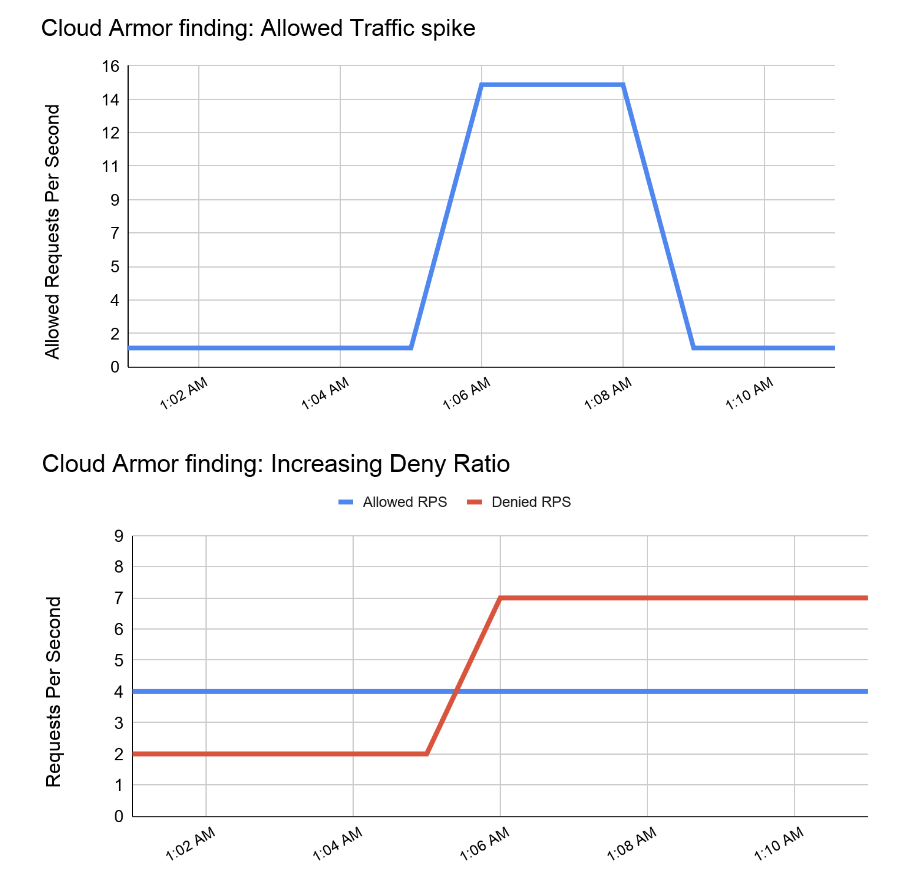

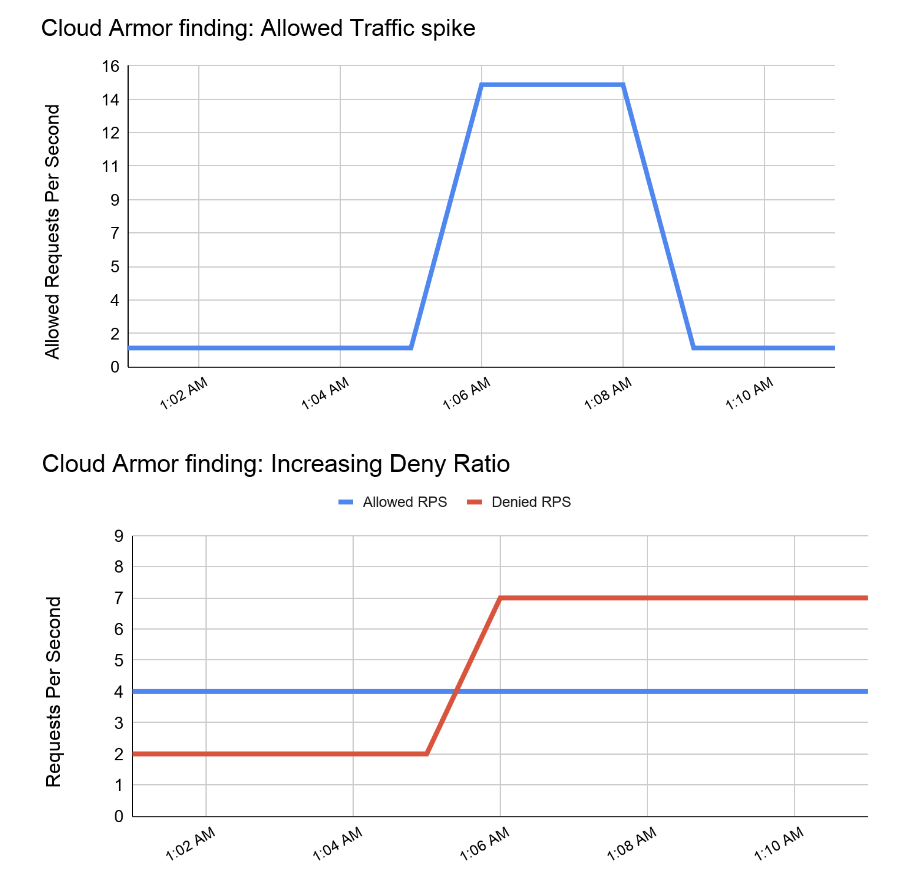

Cloud Armor 와 Security Command Center 와의 자동화된 연동을 이용하여 위협에 대한 가시성을 확인할 수 있으며, ‘Findings (발견 항목)’ 이라는 기능을 통해 다음 3가지 가시성 정보를 확보할 수 있습니다.

- Allowed Traffic Spike - 평상시 대비 급증하는 트래픽 현황

- Increasing Deny Ratio - Cloud Armor 에 의해 차단되는 트래픽의 급증 현황

- Adaptive Protection Alert - Application (L7) DDoS 공격 현황

그림3. Security Command Center 가 제공하는 Cloud Armor 가시성

외부 시스템과의 연동

실제 운영 환경은 다양한 제품과 서비스가 함께 사용되고 있으며, 이에 대한 통합 이벤트 수집과 분석을 위해 대표적으로 SIEM (Security Information and Event Management) 과 같은 제품이 요구 되기도 합니다. 타 시스템과의 연동을 통한 이벤트 분석에 대한 디자인과 설정은 ‘해당 링크' 를 통해 확인하실 수 있습니다.

마치며

지금까지 Cloud Armor 서비스와 정책에 대한 이해와 보안 정책 설정의 방법, 그리고 마지막으로 이벤트 확인에 대한 부분까지 총 3부로 진행 하였습니다.

지난 2023년 8월, Google 은 역사상 가장 대규모로 발생 된 DDoS 공격의 표적이 되었으나 Cloud Armor 를 이용하여 공격 탐지 및 차단을 성공적으로 수행 하였습니다. (출처 : Google Cloud mitigated largest DDoS attack, peaking above 398 million rps)

이러한 기술과 경험을 바탕으로 Cloud Armor 는 DDoS 공격 및 다양한 애플리케이션 위협으로부터 기업의 인프라를 안전하게 보호할 수 있는 Google Cloud 의 서비스 입니다.