보안 및 IT 리더들이 말하는 과도한 위협과 데이터 문제, 해결 방법은?

Jayce Nichols

Director, Intelligence Solutions

해당 블로그의 원문은 2025년 7월 29일 Google Cloud 블로그(영문)에 게재되었습니다.

과도한 양의 위협과 데이터, 그리고 숙련된 위협 분석가 부족 현상이 결합되면서, 많은 보안 및 IT 리더들은 자신의 조직이 사이버 공격에 취약하며 수동적인 상태에 머물러 있다고 느끼고 있습니다.

이는 Google Cloud의 의뢰로 Forrester Consulting이 8개국, 12개 산업에 걸쳐 1,500명 이상의 IT 및 사이버 보안 리더를 대상으로 위협 인텔리전스 관행을 조사한 새로운 Threat Intelligence Benchmark에 따른 것입니다.

설문 응답자 대다수는 위협 인텔리전스를 운영에 활용하는 것이 여전히 큰 과제라고 답했습니다.

연구는 다음과 같이 밝혔습니다. "수많은 [위협 인텔리전스] 피드는 효율성을 높이기보다는 오히려 보안 팀을 데이터로 압도하여 유용한 인사이트를 추출하거나 위협에 우선순위를 정하고 대응하기 어렵게 만듭니다. 보안 팀은 관련 위협에 대한 가시성, AI 기반의 대규모 상관관계 분석, 그리고 실행 가능한 인사이트를 활용할 숙련된 수비자가 필요합니다. 이는 수동적인 보안 태세에서 능동적인 보안 태세로 전환하는 것을 가능하게 합니다."

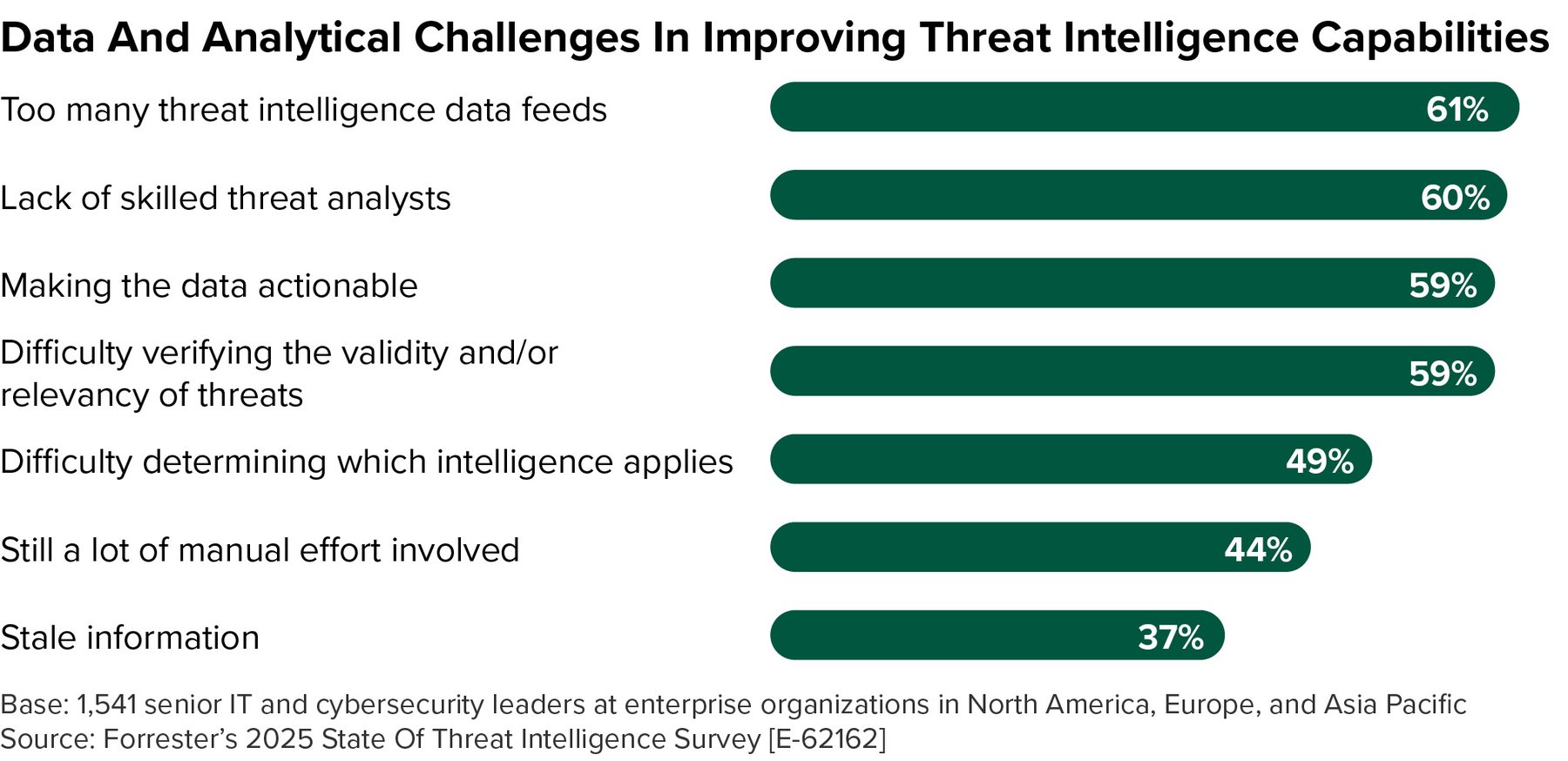

위협 인텔리전스 역량을 개선하는 데 있어 조직이 직면하는 데이터 및 분석 관련 과제.

오늘날 조직들은 복합적이고 다면적인 문제에 직면해 있습니다. 위협 인텔리전스를 효과적으로 해석하고 이에 따라 행동할 수 있는 분석가 수는 부족한 반면, 원시 인텔리전스를 제공하는 데이터 피드는 너무 많기 때문입니다. 이로 인해 많은 보안 및 IT 리더들은 건초 더미 속의 중요한 바늘을 놓치고 있다고 우려하며, 결국 실제 사이버 공격에 대한 조치를 취하는 것이 더 어려워지고 있습니다.

응답자의 82%가 감당하기 힘든 양의 경보와 데이터 때문에 중요한 위협을 놓칠까 봐 우려하는 것으로 나타났습니다.

저희는 위협 인텔리전스를 보안 워크플로우와 도구에 직접 내장하는 것이 핵심이라고 믿습니다. 이를 통해 위협 인텔리전스에 빠르고 효과적으로 접근하고 분석할 수 있습니다. AI는 이러한 통합에 중요한 역할을 합니다. 가공되지 않은 데이터를 통합하고, 반복적인 작업을 관리하며, 분석가들의 업무 부담을 줄여 그들이 중요한 의사 결정에 집중할 수 있도록 돕습니다.

설문 조사 핵심 요약

-

조직은 위협 인텔리전스를 중요하게 여깁니다.: 응답 조직의 80% 이상이 이미 8가지 주요 사용 사례에서 위협 인텔리전스를 활용하고 있거나, 활용할 계획을 가지고 있습니다..

-

위협 인텔리전스 역량 강화는 여전히 어렵습니다.: 위협 인텔리전스를 실행에 옮기는 데 가장 큰 어려움으로는 '너무 많은 데이터 피드'(61%), '분석가 부족'(60%), '명확한 조치를 도출하기 어려움'(59%), '유효한 위협을 판단하기 어려움'(59%)이 꼽혔습니다. 응답자의 82%가 방대한 경보와 데이터 양 때문에 중요한 위협을 놓칠까 봐 우려한다고 답했습니다.

-

조직의 사각지대가 존재합니다.: 응답자의 80%는 고위 경영진이 조직에 대한 위협을 과소평가하고 있다고 말했습니다. 66%는 관련 팀과 위협 인텔리전스를 공유하는 데 어려움을 겪고 있다고 응답했습니다.

-

수동적인 대응 모드에 머물러 있습니다.: 너무 많은 데이터로 인해 보안 팀은 위협의 우선순위를 정하는 데 어려움을 겪고 있으며, 이는 심각한 보안 공백으로 이어집니다. 결과적으로, 응답자의 86%는 조직이 위협 환경에 대한 이해를 개선해야 한다고 답했습니다. 85%는 조직이 새롭게 떠오르는 중요한 위협에 더 많은 시간과 에너지를 집중해야 한다고 말했습니다. 72%는 위협에 대해 주로 수동적으로 대응하고 있다고 응답했습니다.

-

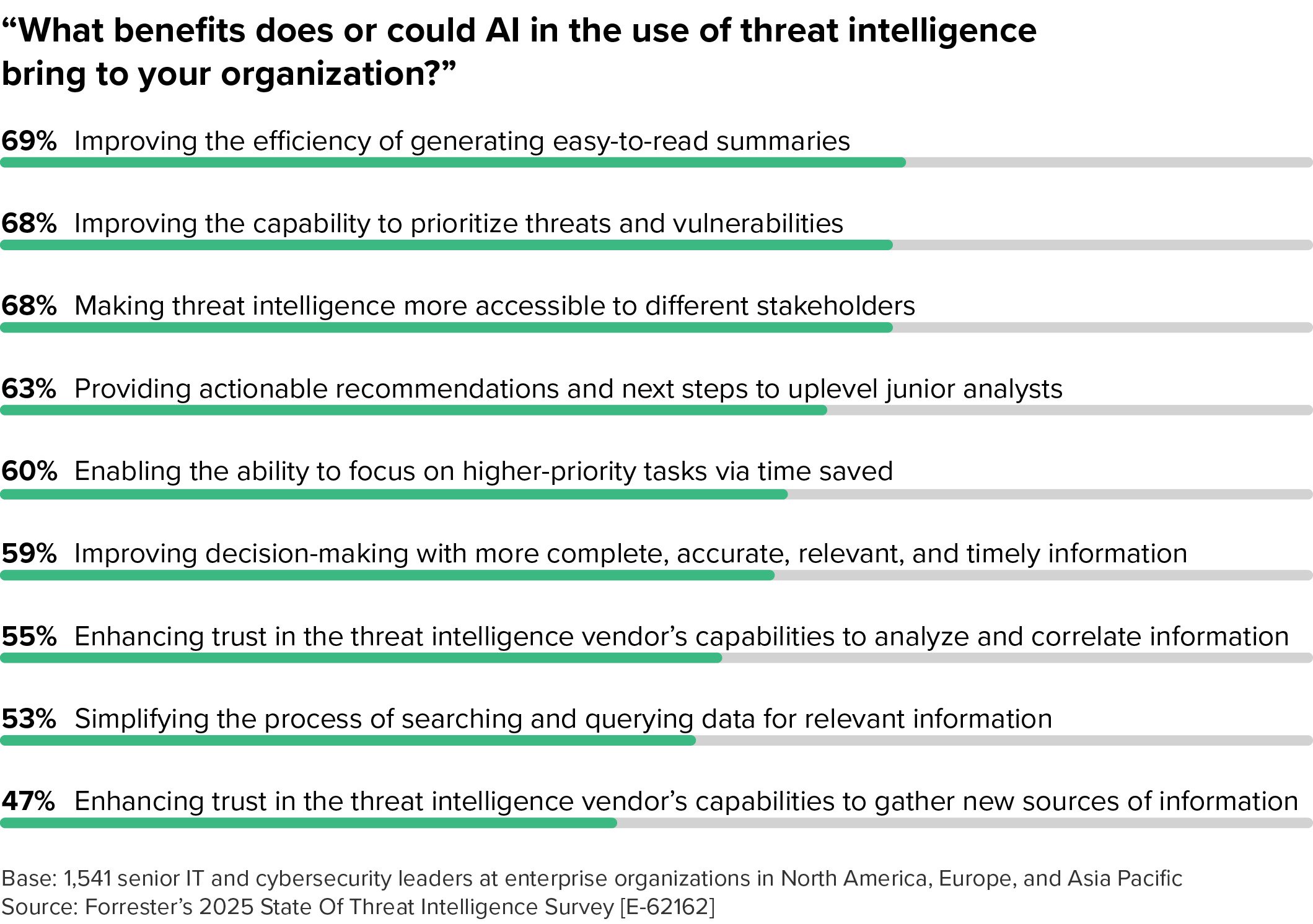

AI가 방어력을 향상시킵니다.: 응답자의 86%는 위협 인텔리전스 활용 능력을 개선하기 위해 AI를 "반드시" 사용해야 한다고 답했습니다. 위협 인텔리전스에 AI를 사용하는 가장 큰 이점으로는 '읽기 쉬운 요약 생성' 기능을 통한 효율성 향상이 가장 자주 언급되었습니다(69%).

조직들은 요약, 우선순위 지정, 커뮤니케이션 등 다양한 방법으로 AI를 활용하고 있습니다.

위협 인텔리전스 벤치마크 연구는 이 문제가 얼마나 복잡한지 강조하지만, 저희는 자원이 부족한 조직이라도 위협 인텔리전스를 최대한 활용할 수 있는 방법을 알고 있습니다. 고객 및 더 넓은 위협 인텔리전스 커뮤니티와의 협력을 통해, 조직이 이미 위협 인텔리전스에 할당한 자원을 극대화할 수 있는 방법을 제안합니다.

위협 인텔리전스를 더 효과적으로 운영에 활용하는 방법

Google Cloud는 보안 및 IT 리더들이 위협 인텔리전스를 포괄적인 다층 방어의 일부로 보안 환경에 통합해야 한다고 강력하게 주장합니다. 위협 인텔리전스의 원시 데이터는 공격을 예방, 탐지, 대응하는 데 사용될 수 있으며, 조직 전반의 더 넓은 전략적 의사 결정에 정보를 제공하는 데도 사용될 수 있습니다.

다음은 시작에 도움이 될 수 있는 4가지 전술적 단계입니다.

1단계: 중요도가 높은 인텔리전스 요구사항 식별

보안 팀은 위협 인텔리전스를 전략적 도구로 사용하여 조직과 가장 관련성이 높은 위협에 집중해야 합니다. 이는 조직의 사이버 위협 프로파일(잠재적 사이버 위협을 식별, 분석, 우선순위화하는 구조화된 방법)을 형성하는 데 매우 중요하며, 가장 중요한 위협으로부터 더 잘 보호하는 데 도움이 됩니다.

-

최고 가치 자산 정의(Define your crown jewels): 가장 중요한 자산, 데이터, 비즈니스 기능을 식별하고, 침해 시의 영향을 계산하세요. 이는 우선순위 인텔리전스 요구사항(Priority Intelligence Requirements, PIR)에 직접적으로 정보를 제공합니다.

-

공격자 파악(Know your adversaries): 여러분의 IT 환경 및 속한 산업을 가장 표적으로 삼을 가능성이 높은 위협 행위자를 정확히 찾아내세요. 그들의 일반적인 전술, 기술, 절차(TTPs)를 연구하세요. 이 그룹들과 그들의 침투 방법에 관련된 인텔리전스에 집중하세요.

-

피드백 루프 구축(Establish a feedback loop): 인시던트 대응(IR) 및 보안 관제 센터(SOC) 팀에게 최근 사고를 예방, 탐지, 더 빠르게 대응하는 데 도움이 될 수 있었던 위협 인텔리전스가 무엇인지 정기적으로 물어보세요. 그들의 답변을 사용해 PIR을 개선할 수 있습니다.

-

보안이 조직을 어떻게 지원하는지 이해(Understand how security enables the organization): 강력한 위협 인텔리전스 분석을 개발하는 것은 더 스마트하고 빠른 의사 결정을 지원하는 것입니다. 보안은 위험을 최소화하면서 조직이 목표를 달성하도록 지원하는 데 중점을 두고, 리더십 및 다른 팀들과 긴밀한 파트너가 되어야 합니다.

2단계: 전술적 위협 인텔리전스 파이프라인 구축

사이버 보안에서 효율성은 핵심입니다. 목표는 위협 인텔리전스를 출처에서 조치까지 가능한 한 빨리 전달하는 것입니다.

-

중앙 집중식 집계: 위협 인텔리전스 플랫폼(Threat Intelligence Platform, TIP)을 구현하고 기존의 보안 정보 및 이벤트 관리(SIEM) 기능을 사용하여 모든 출처(OSINT, 상용 피드, ISAC, 다크 웹 모니터링)의 위협 인텔리전스를 수집, 정규화, 중복 제거하세요.

-

자동화된 정보 강화: 들어오는 지표(IP, 도메인, 해시)를 지리적 위치, 평판 점수, 관련 위협 행위자와 같은 맥락 정보로 자동으로 강화하세요. 도구들이 힘든 작업을 처리하도록 해야 합니다.

-

우선순위 지정 엔진: 분석가들이 수천 개의 경보를 수동으로 분류하게 하는 대신, PIR에 대한 관련성과 심각도를 기반으로 인텔리전스의 점수를 매기고 우선순위를 지정하는 규칙을 TIP 및 SIEM에 개발하세요.

-

제어 기능과의 직접 통합: 관련성이 높고 신뢰도가 높은 지표와 탐지 규칙을 방화벽 및 프록시, 엔드포인트 및 확장 탐지 및 대응(EDR 및 XDR), 침입 탐지 및 방지 시스템(IDS 및 IPS), 그리고 SIEM 시스템에 직접 푸시하세요.

3단계: 보안 팀 역량 강화

IT 및 보안 전문가들이 사용하는 위협 인텔리전스가 유용하다고 느끼게 할 수 있는 두 가지 중요한 방법은 분석가들을 반복적인 업무에서 해방시키고, 교육 및 도구에 집중하는 것입니다.

-

분석가 집중: SOC 및 IR 분석가들을 데이터 수집 및 기본적인 상관관계 분석에서 해방시키세요. 그들의 시간은 선제적인 위협 탐색, 경보 맥락화, 맞춤형 탐지 개발, 인시던트 대응 강화에 더 잘 사용될 수 있습니다.

-

교육 및 전문성: 설문 응답자의 79%는 외부 위협 인텔리전스 제공업체가 “초급 직원의 역량을 높이거나 위협 인텔리전스(CTI) 분석가를 팀에 내장하는” 데 도움을 주어야 한다고 말했습니다. 분석가들에게 더 인텔리전스 중심적인 접근 방식으로 전환하고, 조직에 맞춤화된 위협 인텔리전스 전문성을 제공하는 데 초점을 맞춘 교육을 제공하세요.

4단계: 지속적인 측정 및 적응

위협 인텔리전스 운영 활용은 일회성 프로젝트가 아닌 지속적인 주기입니다.

-

핵심 지표: 다음 핵심 위협 인텔리전스 지표를 추적하고, 각각에 대해 다음 질문을 던지세요.

-

탐지 평균 시간(MTTD) 및 대응 평균 시간(MTTR) 단축: 위협 인텔리전스가 위협을 더 빠르게 탐지하고 대응하는 데 도움이 되는가?

-

경보 충실도: 위협 인텔리전스로 인해 더 나은 맥락화된 경보를 받아 오탐(false positives)이 줄어들었는가?

-

차단된 위협: 위협 인텔리전스 피드를 받은 시스템에 의해 선제적으로 차단된 위협은 얼마나 되는가?

-

탐색 성공: 인텔리전스 중심의 위협 탐색을 통해 얼마나 많은 새로운 위협이 식별되었는가?

-

-

정기 검토: PIR, 위협 인텔리전스 출처, 통합 효과에 대한 월별 또는 분기별 검토를 통해 위협 인텔리전스 전략을 최신 상태로 유지할 수 있습니다.

-

인시던트 기반 개선: 모든 중요한 인시던트 이후에는, 위협 인텔리전스가 인시던트 대응에 기여한 부분에 대해 특별히 교훈을 얻는 세션을 진행하세요.

Google Threat Intelligence가 어떻게 도움이 될 수 있는가

To learn more about the state of threat intelligence and how your organization can use threat intelligence more effectively, you can download Threat Intelligence Benchmark: Stop Reacting; Start Anticipating here.

데이터 과부하에 대한 우려에도 불구하고, 설문 응답자의 80%는 위협 인텔리전스 제공업체가 폭넓고 깊이 있는 정보 출처를 제공해야 한다고 말했습니다. 보안 팀은 사용 가능한 인텔리전스에 대한 전체론적인 시각을 가지고 있다는 확신을 가져야 합니다.

고급 AI로 강화된 Google Threat Intelligence는 위협에 대한 독보적인 가시성을 제공하여, 전 세계 보안 팀에 상세하고 시기적절한 위협 인텔리전스를 제공할 수 있게 합니다. 이는 Mandiant의 최전선 전문성, VirusTotal 커뮤니티의 글로벌 범위, 그리고 Google만이 제공할 수 있는 폭넓은 가시성을 결합합니다.

저희의 Advanced Intelligence Access 및 Essential Intelligence Access 프로그램은 조직에 내장형 및 맞춤형 인텔리전스 전문가에 대한 접근뿐만 아니라, 위협 데이터에 대한 조기 접근을 제공합니다. Mandiant Academy는 보안 전문가를 위한 교육 과정을 제공하며, 전술적 방어 및 전반적인 보안 태세를 개선하기 위해 위협 인텔리전스를 가장 잘 소비하고 적용하는 방법에 중점을 둔 많은 과정이 포함되어 있습니다.

위협 인텔리전스의 현황과 조직이 위협 인텔리전스를 더 효과적으로 사용하는 방법에 대해 더 자세히 알아보려면, Threat Intelligence Benchmark: Stop Reacting; Start Anticipating here을 여기에서 다운로드할 수 있습니다.