Google, 고객 관리형 암호화 키 서비스를 통해 클라우드 HSM을 Google Workspace 클라이언트 측 암호화에 통합

Amit Bapat

Product Manager, Google Cloud Security

Johney Burke

Senior Product Manager, Google Workspace

해당 블로그의 원문은 2025년 8월 19일 Google Cloud 블로그(영문)에 게재되었습니다.

정부, 국방, 금융 서비스, 의료 등 고도의 규제가 적용되는 분야의 조직들은 민감한 데이터를 보호하기 위해 엄격한 기준을 충족해야 합니다. Google Workspace 클라이언트 측 암호화(Client-Side encryption, CSE)는 고객 데이터의 기밀성을 유지하고, 고객이 데이터의 유일한 관리자가 될 수 있도록 하는 독점적인 개인정보 보호 기능으로, 엄격한 규제 준수를 지원합니다.

Google Workspace 클라이언트 측 암호화(CSE)는 Google Workspace가 기본적으로 제공하는 암호화 외에 파일, 이메일, 회의, 이벤트 등 조직의 데이터에 또 다른 암호화 계층을 추가합니다. 특히 민감하고 규제가 적용되는 데이터를 저장하는 조직에 다음과 같은 이점을 제공할 수 있습니다.

-

기밀성: 민감한 지적 재산, 의료 기록, 금융 데이터를 다루는 조직을 위한 기밀성을 보장합니다.

-

규정 준수 지원: ITAR 및 EAR 요구 사항이 있는 고도의 규제 산업 내 조직의 규정 준수를 지원합니다.

-

데이터 주권: 특정 지리적 위치나 국가 경계 내와 같이 정의된 경계 내에 보관할 수 있는 암호화 키를 사용하여 데이터 제어를 증명해야 하는 조직에 데이터 주권을 제공합니다.

고도의 규제가 적용되는 조직들이 암호화 키 서비스 의무를 충족하도록 지원하기 위해, 이제 Google은 Google Workspace 클라이언트 측 암호화(CSE) 고객을 대상으로 Cloud HSM for Google Workspace (CHGWS)를 제공하여, Google Cloud의 최고 수준 규정 준수 등급을 Workspace 클라이언트 측 암호화(CSE) 고객에게도 확장합니다. Cloud HSM은 FIPS 140-2 Level 3를 준수하는 HSM(하드웨어 보안 모듈)에 하드웨어 기반 키를 저장하여 클라우드 규모로 운영되는, 가용성과 확장성이 뛰어난 완전 관리형 키 관리 서비스입니다.

현재 미국에서 이용 가능하며, 향후 몇 달 내에 전 세계적으로 출시될 CHGWS는 설정 및 유지가 간편한 정액 요금제를 제공합니다.

규제 의무를 충족하기 위한 Cloud HSM 활용

Cloud HSM은 가장 엄격한 보안 및 규제 의무가 적용되는 클라우드 워크로드를 지원하도록 설계되었으며, FedRAMP High, DISA IL5, ITAR, SOC 1/2/3, PCI DSS를 포함한 다양한 규제 및 인증에 대해 포괄적인 감사를 거치고 준수 요건을 달성했습니다.

Google Workspace용 Cloud HSM 보안 태세의 핵심은 FIPS 140-2 Level 3 인증을 받은 Marvell LiquidSecurity HSM에 의존한다는 점입니다. 특히, 이 서비스는 펌웨어 버전 3.4 build 09를 실행하는 CNL3560-NFBE-2.0-G 및 CNL3560-NFBE-3.0-G 모델을 사용합니다. 이 인증 수준은 암호화 모듈이 하드웨어 및 소프트웨어 구성 요소에 대한 최고 수준의 보안 기준을 충족했음을 나타내므로 매우 중요합니다.

이처럼 광범위한 인증 목록은 고도의 규제 시장 부문에 속한 고객에게 최고 수준의 규제 및 규정 준수 프레임워크에 따라 키 관리 및 데이터 보호 요구 사항이 충족된다는 확신할 수 있습니다.

광범위한 규정 준수 강조는 이들 조직이 직면한 부담을 완화하고, 법적 및 감사 요건을 충족하면서 암호화 키를 자신 있게 배포 및 관리할 수 있도록 지원합니다.

Google Cloud는 보안 및 규정 준수가 가장 중요하다고 생각하는 한편, 고객에게 고가용성 및 확장성이 매우 중요함을 인식하고 있습니다. CHGWS는 고가용성 및 표준 규정 준수를 지원하는 클라이언트 측 암호화(CSE) 키 서비스를 몇 분 안에 신속하게 배포할 수 있게 하여 이러한 요구를 충족하도록 돕습니다.

신속한 배포 기능과 내재된 고가용성은 중요한 암호화 서비스에 항상 접근할 수 있도록 보장하여 운영 중단을 최소화합니다.

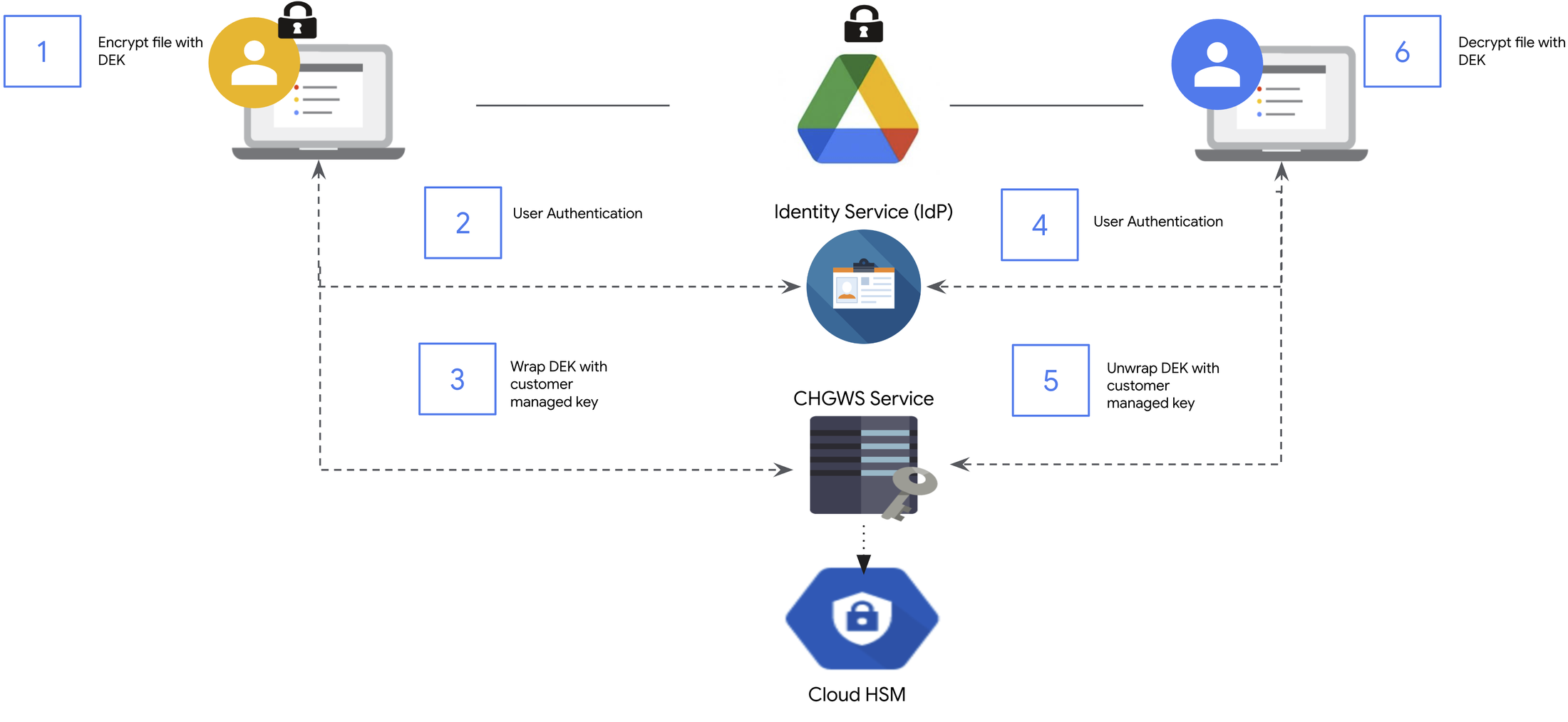

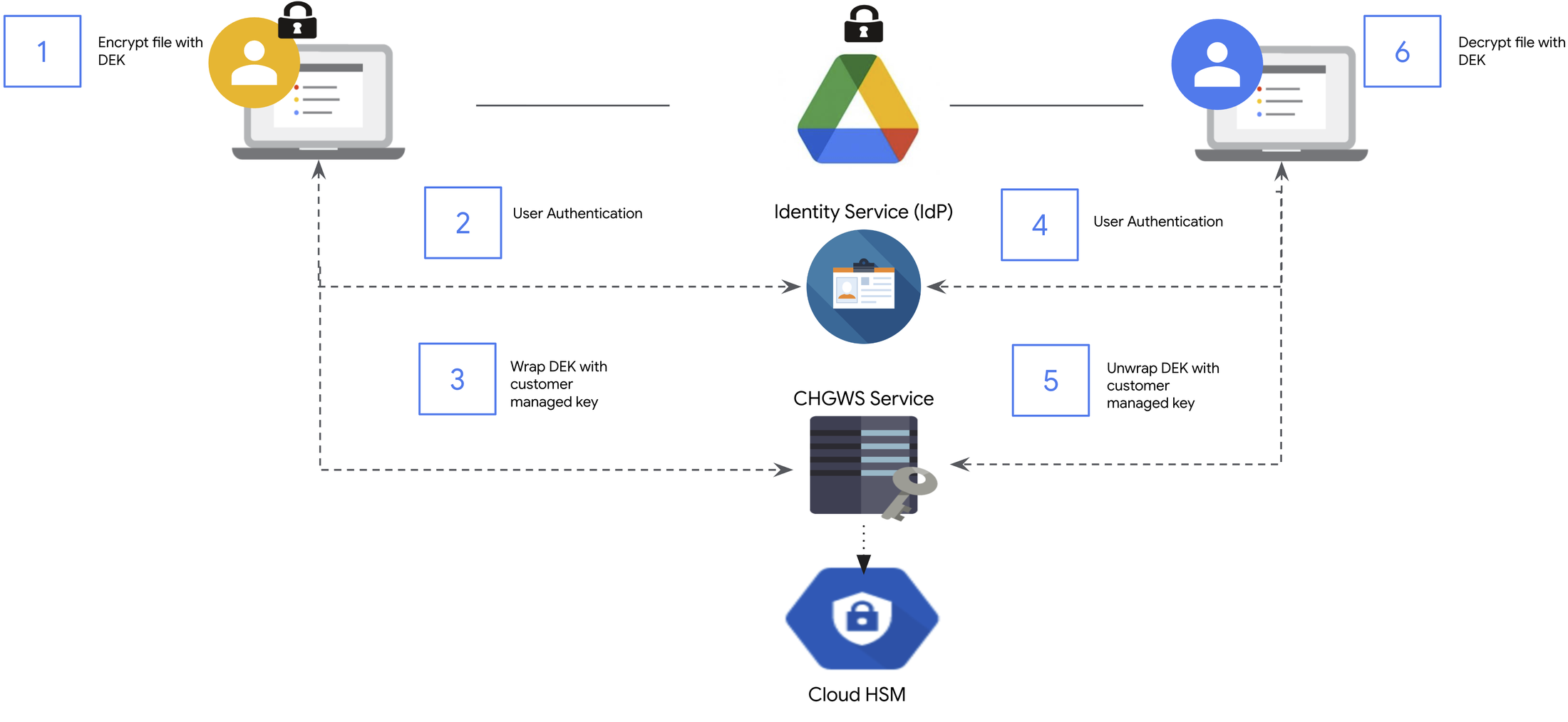

Google Workspace용 Cloud HSM 작동 방식

CHGWS는 Google Workspace 클라이언트 측 암호화(CSE)의 개인정보 보호 및 규정 준수를 강화합니다. 데이터는 종단간 암호화되며, 접근 권한이 있는 사용자만 복호화할 수 있습니다.

데이터 암호화

Step 1: 사용자가 Google Workspace에서 콘텐츠를 생성하면, 클라이언트 측 암호화(CSE) 라이브러리가 DEK(데이터 암호화 키)를 생성하여 CHGWS 서비스로 전송합니다.

Step 2: CHGWS 서비스는 고객이 관리하는 ID 공급자와 Google Cloud IAM을 사용하여 사용자의 신원을 확인합니다

Step 3: CHGWS 서비스는 Cloud HSM에 저장된 CMEK(고객 관리형 암호화 키)를 사용하여 DEK를 암호화하고, 암호화된 DEK를 다시 보냅니다. 그러면 클라이언트 측 암호화(CSE) 라이브러리는 DEK를 사용하여 콘텐츠를 암호화하고, 암호화된 DEK는 콘텐츠와 함께 저장됩니다.

암호화된 데이터 읽기

사용자가 암호화된 콘텐츠에 접근하려고 하면 프로세스는 역순으로 진행됩니다.

Step 4: 먼저 클라이언트 측 암호화(CSE) 라이브러리는 콘텐츠와 함께 저장된 암호화된 DEK를 CHGWS 서비스로 보냅니다. CHGWS 서비스는 고객이 관리하는 ID 공급자를 사용하여 사용자의 신원을 확인합니다.

Step 5: CHGWS 서비스는 Cloud HSM에 저장된 CMEK를 사용하여 DEK를 복호화하고 다시 보냅니다.

Step 6: 클라이언트 측 암호화(CSE) 라이브러리는 복호화된 DEK를 사용하여 콘텐츠를 복호화합니다.

CMEK를 사용한 모든 암호화 및 복호화 작업은 항상 HSM 내에서 수행됩니다. 고객이 암호화 키와 데이터 접근에 대한 완전한 통제권을 유지하도록 보장하기 위해, CMEK는 HSM 보호 경계를 벗어나지 않습니다

Cloud Logging을 사용한 감사 로그 생성: 모든 Google Cloud 서비스와 마찬가지로, Cloud HSM 서비스는 Google Cloud 리소스 내 관리 활동 및 접근을 기록하는 감사 로그를 작성합니다. 감사 로그는 온프레미스 환경과 동일한 수준의 투명성을 가지고 Google Cloud 리소스에서 "누가, 무엇을, 어디서, 언제 했는지"에 대한 질문에 답하는 데 도움을 줍니다. 이는 당사의 포괄적인 Access Transparency 서비스의 일부입니다.

감사 로그를 활성화하면 보안, 감사, 규정 준수 담당자들이 Google Cloud 데이터 및 시스템의 잠재적 취약점이나 외부 데이터 오용을 모니터링하는 데 도움이 될 수 있습니다. KMS 감사 로깅에 대한 자세한 내용은 여기에서 확인할 수 있습니다.

리전 가용성 및 SLA

당사의 Cloud HSM 서비스는 암호화 및 복호화 작업에 대해 99.95%의 가동 시간을 제공합니다. 자세한 내용은 Cloud Key Management Service 및 Cloud HSM SLA를 검토하시기 바랍니다. 시작하려면 온보딩 지침을 참조하세요.