ソフトウェア定義コミュニティ クラウド - 「行政機関向けクラウド」への新しいアプローチ

Google Cloud Japan Team

※この投稿は米国時間 2021 年 12 月 10 日に、Google Cloud blog に投稿されたものの抄訳です。

Google は、長きにわたり公的機関のイノベーションに深く寄与し、医療、金融サービス、通信などの規制市場のイノベーションにも同様に深く関わってきました。行政機関と行政系のサプライ チェーンのお客様に Google Cloud をより容易に導入していただくために、セキュリティとコンプライアンスのサービスと機能を大幅に強化したのは記憶に新しいところです。具体的には、コンプライアンスと主権に関する要件を満たすための新たなアプローチであるソフトウェア定義コミュニティ クラウドが、Assured Workloads プロダクトに実装されました。

コミュニティ クラウドとは

コミュニティ クラウドは NIST SP 800-145 により、次のように定められています。

共通の懸念事項(ミッションとセキュリティの要件、ポリシーとコンプライアンス面での考慮事項など)を抱える組織が提供し、特定の消費者コミュニティが独占的に利用するためのクラウド インフラストラクチャが配備されている。これは、コミュニティ内の 1 つ以上の組織、サードパーティ、あるいは組織とサードパーティの組み合わせによって所有、管理、運用され、オンプレミス環境とオフプレミス環境のいずれかに配置されます。

このアプローチは数十年にわたり利用され、次のようなメリットを提供しています。

コミュニティのメンバーに同じセキュリティ制御のセットを適用できる

リソースへの物理的または論理的アクセスを制限しつつ、市民権や認可の制御といった属性をサポートできる

コミュニティ クラウドのデータセンターの所在地に基づいて、データ ローカリゼーションとデータ主権に関する要件をサポートできる

コミュニティ クラウドを包囲する境界型セキュリティ モデルが明確に定義されている

従来のコミュニティ クラウドの実装に関する課題

コミュニティ クラウドの定義と目的は適切でも、このクラウドを導入しているお客様独自の目的や、必要とされる重要なトレードオフへの適応がうまくいかないことがあります。

これまでの多くのコミュニティ クラウドは、セキュリティ境界を確立する主な手段として、物理的な分離を使用してきました。このアプローチはシンプルさと分離の面ではメリットがありますが、デメリットもあります。境界型セキュリティ モデル(別称「キャッスル ウォールモデル」)では、セキュリティ、管理性、コンプライアンスの面で大きな進歩が生まれることはあまりありません。境界型モデルを主たる保護モードとして採用することの欠点は業界全体で認識済みで、その欠点を補うゼロトラスト アーキテクチャなどの別のアプローチの導入が加速しています。この問題はコンプライアンスにも当てはまります。物理的境界(従来の「行政機関向けクラウド」など)と結びついているモデルでは、コンプライアンスの制御も境界で行われているとの前提から、内部での制御がなおざりになり、それが重大なセキュリティ問題に発展する可能性があります。Google は、物理的なコミュニティ クラウド作成の経験をもとに、上記のメリットと併せてスケーラブルで持続性に優れたコンプライアンスを実装できる新しい方法を模索してきました。

ソフトウェア定義コミュニティ クラウド

サーバーの仮想化や、スイッチング / ルーティング ハードウェアを一元的に制御するソフトウェア定義ネットワーキングと同様に、ソフトウェア定義コミュニティ クラウドは、コミュニティ クラウドのメリットを最新のアーキテクチャで提供できるよう設計されています。Google Cloud のアプローチは、従来のアプローチのように物理的インフラストラクチャの厳しい制約なしに、優れたセキュリティとコンプライアンスを確実に実現します。

ソフトウェア定義コミュニティ クラウドを提供するための Google Cloud のアプローチは、「Assured Workloads」と総称されるテクノロジーの組み合わせにより実装されています。Assured Workloads によって Google Cloud では以下を実現します。

ミッション、セキュリティ、コンプライアンスの各要件とポリシーを共有するコミュニティを定義する。

他のプロジェクトとコミュニティのプロジェクトを分離する。

構成変更をポリシーで管理、監査することで、コミュニティ境界への機能の追加と削除を行う。

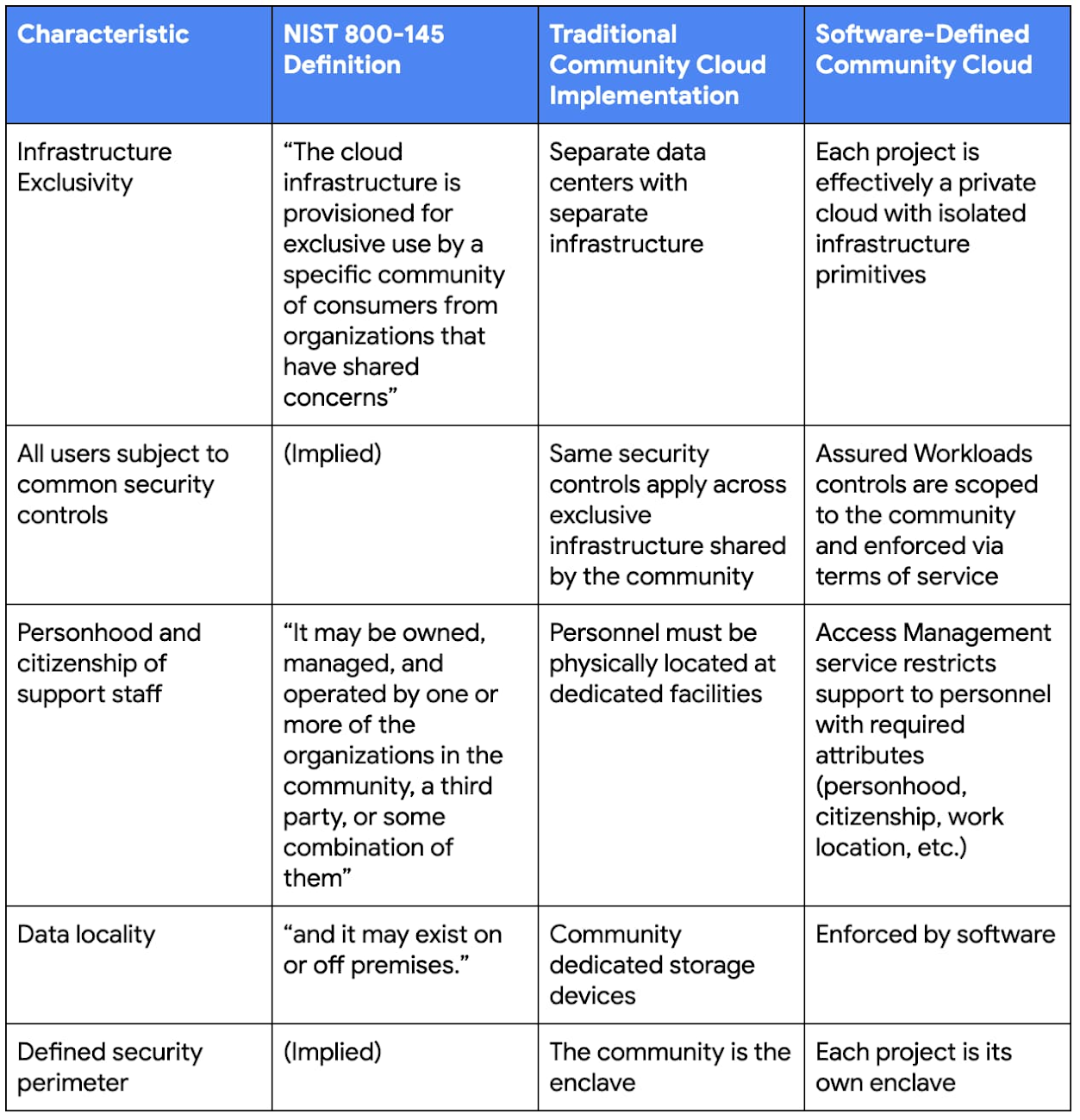

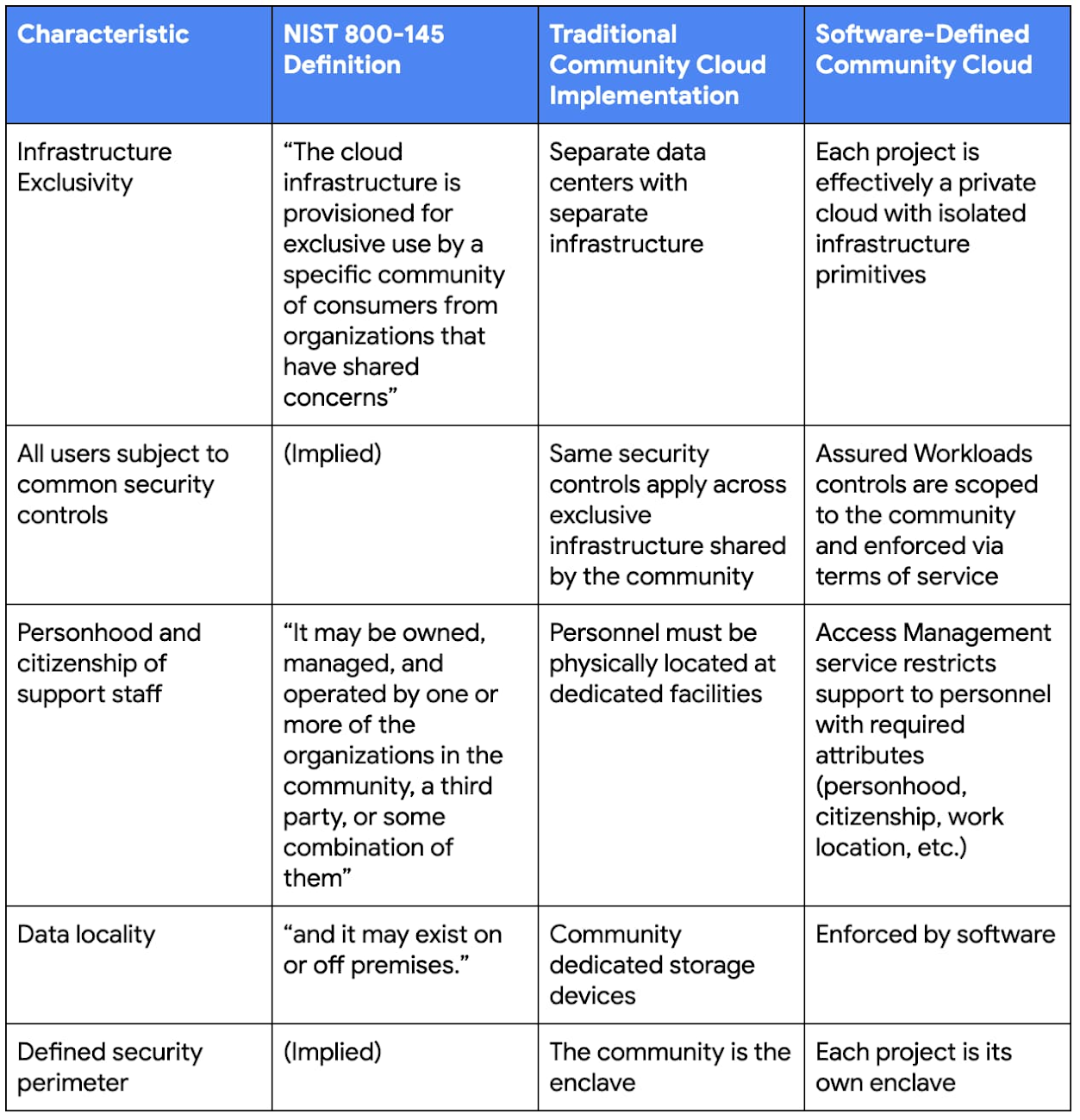

このソフトウェア定義アプローチにより、さまざまなメリットがもたらされます。最初に、コミュニティ クラウドの特徴を、従来型の実装とソフトウェア定義の実装に当てはめて考えてみましょう。

新しいタイプの「行政機関向けクラウド」としてのソフトウェア定義コミュニティ クラウド

Google Cloud Platform(GCP)では、プロジェクトはそれぞれ分離しており、「インフラストラクチャ プリミティブ」という論理グループで構成されています。このインフラストラクチャ プリミティブとは、GCP のキャパシティ、つまり仮想マシン(VM)、永続ディスク(PD)、ストレージ バケットなどの最小単位です。プロジェクトは、任意のリージョンやゾーンにあるインフラストラクチャ プリミティブを割り当てることができる「グローバル リソース」なのです。

すべてのプロジェクトは、デフォルトで他のお客様のプロジェクトと分離されています。ハイパーバイザなどの下位リソース、Google Cloud Storage(GCS)を基盤とする分散ブロックストア内のブロック、その他のコンポーネントは、論理的、暗号的に分離を適用するリソース抽象化を使用して分離されます。

プライベート クラウドのデプロイモデルは、NIST SP 800-145 に次のように記述されています。

クラウド インフラストラクチャが、複数の消費者(ビジネス ユニットなど)を擁する単一組織で独占的に使用できるよう、用意されている。これは、組織、サードパーティ、あるいは組織とサードパーティの組み合わせによって所有、管理、運用され、オンプレミス環境とオフプレミス環境のいずれかに配置されます。

プロジェクトが GCP 内で作成されると、このプロジェクトに割り当てられるインフラストラクチャ プリミティブのスコープ(有効な範囲)は、そのプロジェクト内のみとなります。インフラストラクチャ プリミティブのこの範囲設定により、プロジェクトごとに「エンクレーブ(保護領域)」が作成されます。

データ所在地に関する制約、サポート担当者の属性、コミュニティに共通するセキュリティ制御を Assured Workloads で設定し、このプライベート クラウドにあるプロジェクトごとのエンクレーブに適用したものが、ソフトウェア定義コミュニティ クラウドになります。

ソフトウェア定義コミュニティ クラウドのメリット

Google Cloud のアプローチは、セキュリティ要件とコンプライアンス要件を満たすだけでなく、複数のメリットをもたらします。新しいハードウェア、新しいサービス、既存のサービスの改善が、従来のコミュニティ クラウドよりも速く利用できるようになります。新しいクラウド テクノロジーがオンボーディングされ、利用可能になるプロセスも高速化します。コミュニティで使用できるインフラストラクチャのスケールによって、このモデル全体の効率化が改善されることで、可用性とパフォーマンスの向上が実現します。セキュリティ強化のスケーリングも実装もより迅速に行えます。

今後について

Google Cloud では、お客様がソフトウェア定義コミュニティ クラウド内で作成、運用できる機能の開発を引き続き進めていきます。現在提供されている Assured Workloads の機能の詳細についてはこちらをご覧ください。

- シニア プロダクト マネージャー Christopher Johnson

- カスタマー エンジニア Jason Callaway