IT 業界の予測: セキュリティ運用ワークロードの大半が自動化される

Google Cloud Japan Team

※この投稿は米国時間 2022 年 12 月 10 日に、Google Cloud blog に投稿されたものの抄訳です。

編集者注: この投稿は Google Cloud のエキスパートが IT 業界の今後を予測しているシリーズの一部です。今後数年間の IT 業界の変化について予測した内容の一覧をご覧ください。

予測: 2025 年までに、セキュリティ運用ワークフローの 90% が自動化され、コードとして管理されるようになる

最新のテクノロジー環境において、セキュリティ リスクを効果的に管理するための資金、リソース、スキルや、幅広い用途に対応できるソリューションが不足しているという問題があります。組織は、デジタル トランスフォーメーションを早急に進めるなかで、どのアラートやセキュリティ分野に優先的に対応すべきか判断に迷っています。こうした課題は、データ量の指数関数的増加や、アラート疲れ、費用、全体的な複雑さの増大といった要因によってさらに深刻化しています。この問題に対処するために、組織はデベロッパーによる予防策推進、マネージド サービスおよびクラウドネイティブ機能の活用、デフォルトで優れたセキュリティを提供するプロダクトやソリューションの導入、運用におけるセキュリティ エンジニアリングへのシフトを模索しており、大規模なリスク管理を目指しています。

従来型のセキュリティ運用、つまり、検出から対応までのワークフローは、多大な労力を必要とするという欠点があります。まず、膨大な数のイベントがあるのに対し、それらすべてに対応できるだけのスタッフがいません。また、従来型のツールの存在と、セキュリティ エンジニアリングに求められる要件の高さがあいまって、最新のテクノロジー環境における脅威に効果的に対処できるスケーラブルなソリューションを構築するのが難しくなってきています。結果として、現在、サイバーセキュリティの人材は 70 万人以上不足しています。この数は今後も増加するとみられ、決して埋まることはないでしょう。1

今後、イベントの検出および対応作業は、9 対 1 の割合で自動化と手作業に分かれていくものと予測されています。これにより、セキュリティ運用チームは重要度の高いセキュリティ業務、たとえば、脅威のリサーチ、脅威インテリジェンスの運用化、プロアクティブな脅威ハンティング、可視性の向上、アラート トリアージの成熟化、レスポンスの自動化、そして最も重要な点である、セキュリティ運用知識のシフトレフトといった作業に集中できるようになります。特に最後に挙げた点は、デベロッパーとの関係を深め、インフラストラクチャ全体で予防的セキュリティを推進することにつながります。

Google Cloud ではこのビジョンを実現するため、自律型のセキュリティ運用(ASO)フレームワークを開発しました。これは、人材、プロセス、テクノロジーのモダナイズを目指した全体的かつ今までにないアプローチであり、組織は Google が脅威管理に使用しているクラウドスケールのエンジニアリング アプローチを使用できるようになります。Google Cloud が大きく力を入れている Chronicle Security Operations、VirusTotal、Mandiant などのテクノロジーも、このフレームワークを基盤としています。

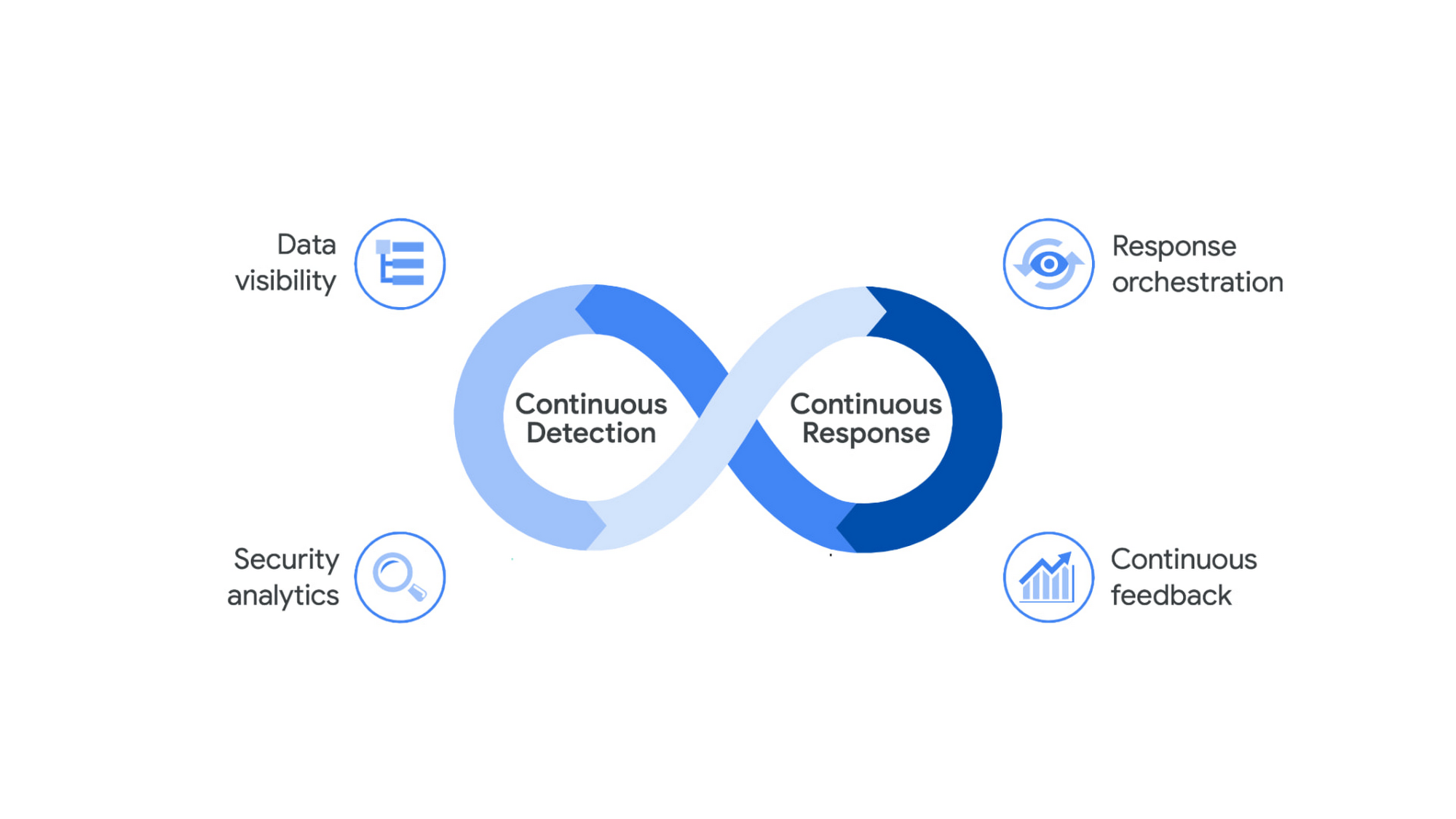

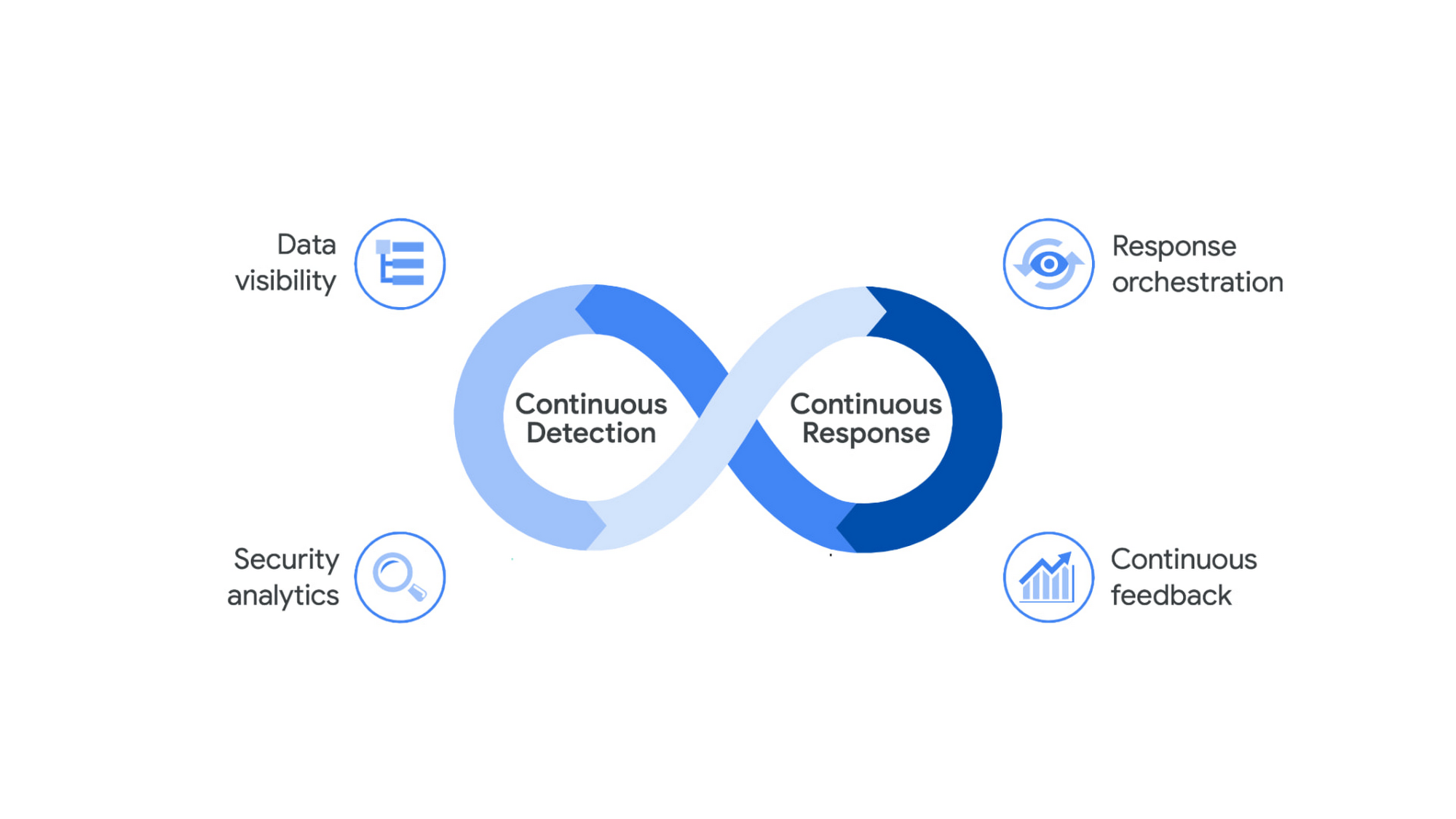

ASO は、CD / CR(継続的な検出および対応)を基軸としたモデルであり、従来型のセキュリティ運用チームが組み立てライン方式の脅威管理から離れ、アジャイルな運用モデルに移行することを支援するものです。移行後のモデルでは、検出および対応の主要項目において連続的なフィードバック ループを確立することにより、組織のセキュリティ機能の客観的かつ継続的な改善を目指しています。このモデルは、セキュリティに対する Google Cloud 独自のアプローチに加え、DevOps、SRE、検出エンジニアリング、アジャイルなどの方法論に大きく基づいています。

CD / CR モデルの例としては、以下のようなものがあります。

セキュリティ運用に API ファーストのアプローチを導入する。Chronicle Security Operations では、全体的に API の開発を重視し、可視性のインスタンス化から、セキュリティ分析機能の開発およびデプロイ、対応自動化ハンドブックの作成、ダッシュボードのデプロイ、KPI のトラッキングまで、組織が脅威管理へのアプローチをコード化できるようにしています。

セキュリティ分析をコードとしてデプロイする。Google Cloud では、Chronicle Security Operations のキュレートされた組み込みの検出機能や Security Command Center のネイティブな脅威検出機能の開発に取り組む一方で、Community Security Analytics のリポジトリを提供し、コミュニティにおけるセキュリティ分析機能の共同開発を促進しています。こうした分析機能は、Google Cloud の Chronicle やその他の分析ツールにコードとしてデプロイすることが可能です。

組織において、セキュリティ運用チームが自律的に機能するようにし、ビジネスが直面する脅威全体にわたってスケールできるようにするためには、デベロッパーが利用しやすい CD / CR のような最新ワークフローの導入が不可欠です。そうすることで、余裕が生まれて、特に緊急性の高い脅威に優先的に取り組めるようになります。

Google Cloud のセキュリティ運用自動化に対するアプローチについて詳しくは、ホワイト ペーパー「Autonomic Security Operations: 10X transformation of Security Operations Center(自律型のセキュリティ運用: セキュリティ運用センターの 10X 変換)」をお読みになるとともに、最近の ASO ウェビナーをご覧ください。

- 自律型セキュリティ オペレーション担当グローバル責任者 Iman Ghanizada