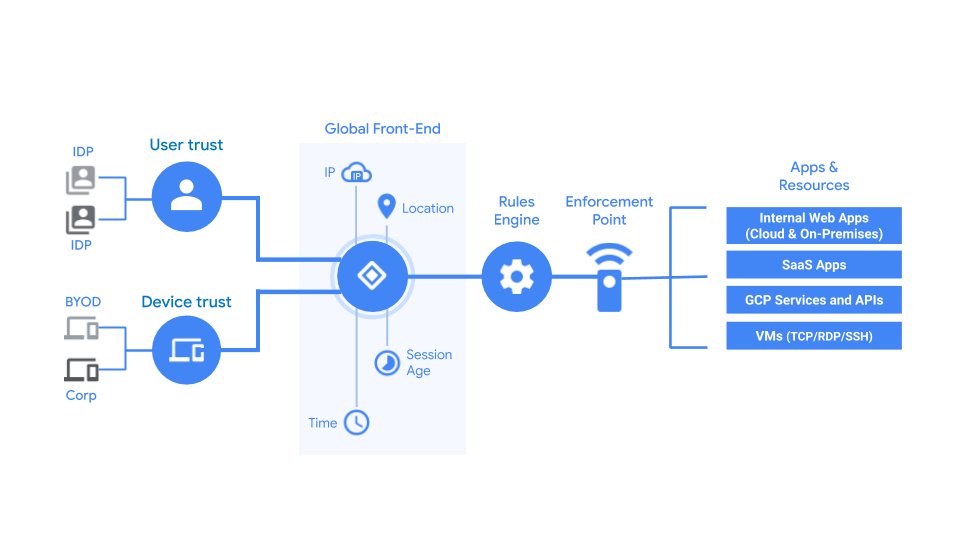

Basado en el modelo de seguridad BeyondCorp, BeyondCorp Enterprise es un enfoque que usa una variedad de ofertas de Google Cloud para aplicar el control de acceso detallado según la identidad de un usuario y el contexto de la solicitud.

Por ejemplo, según la configuración de la política, tu app o recurso sensible puede realizar las siguientes acciones:

- Otorgar acceso a todos los empleados si usan un dispositivo corporativo de confianza de tu red corporativa

- Otorgar acceso a los empleados que estén en el grupo Acceso remoto si utilizan un dispositivo empresarial de confianza con una contraseña segura y un parche actualizado desde cualquier red

- Otorga a los administradores acceso a Google Cloud Console (a través de la IU o la API) solo si provienen de una red corporativa.

- Otorgar a los desarrolladores acceso SSH a máquinas virtuales

Cuándo usar BeyondCorp Enterprise

Usa BeyondCorp Enterprise cuando quieras establecer un control de acceso detallado basado en una amplia variedad de atributos y condiciones, incluido qué dispositivo se utiliza y desde qué dirección IP. Hacer que tus recursos corporativos sean contextuales mejora tu posición de seguridad.

También puedes aplicar BeyondCorp Enterprise a las aplicaciones de Google Workspace. Para obtener más información sobre la implementación de BeyondCorp Enterprise con Google Workspace, consulta la descripción general de Google Workspace.

Cómo funciona BeyondCorp Enterprise

La implementación de BeyondCorp Enterprise impone un modelo de confianza cero. Nadie puede acceder a sus recursos, a menos que cumplan con todas las reglas y condiciones. En lugar de proteger tus recursos a nivel de la red, los controles de acceso se colocan en dispositivos y usuarios individuales.

IAP es la base de BeyondCorp Enterprise, lo que te permite otorgar acceso a tus aplicaciones y recursos de HTTPS. Una vez que proteges tus aplicaciones y recursos detrás de IAP, tu organización puede extender de forma gradual BeyondCorp Enterprise a medida que se necesitan reglas más completas. Los recursos extendidos de BeyondCorp Enterprise pueden limitar el acceso en función de propiedades, como los atributos del dispositivo del usuario, la hora del día y la ruta de solicitud.

BeyondCorp Enterprise aprovecha cuatro ofertas de Google Cloud para funcionar:

Identity-Aware Proxy (IAP): Un servicio que permite que los empleados accedan a apps y recursos corporativos desde redes no confiables sin el uso de una VPN.

Administración de identidades y accesos (IAM): Es el servicio de autorización y administración de identidades de Google Cloud.

Access Context Manager: Un motor de reglas que habilita el control de acceso detallado.

Verificación de extremos: Una extensión de Google Chrome que recopila detalles del dispositivo del usuario.

Recopila información de los dispositivos

La verificación de extremos recopila información del dispositivo del empleado, incluido el estado de encriptación, el SO y los detalles del usuario. Una vez habilitada a través de la Consola del administrador de Google, puedes implementar la extensión de Verificación de extremos de Chrome en dispositivos corporativos. Los empleados también pueden instalarlo en sus dispositivos personales administrados. Esta extensión recopila y, además, informa la información del dispositivo y se sincroniza de forma constante con Google Workspace. El resultado final es un inventario de todos los dispositivos corporativos y personales que acceden a tus recursos corporativos.

Limita el acceso

A través de Access Context Manager, se crean niveles de acceso para definir reglas de acceso. Los niveles de acceso aplicados a tus recursos con las condiciones de IAM aplican un control de acceso detallado según una variedad de atributos.

Los niveles de acceso restringen el acceso según los siguientes atributos:

Cuando creas un nivel de acceso basado en el dispositivo, Access Context Manager hace referencia al inventario de dispositivos creados por Endpoint Verification. Por ejemplo, un nivel de acceso puede restringir el acceso solo a los empleados que usan dispositivos encriptados. Junto con las condiciones de IAM, puedes hacer que este nivel de acceso sea más detallado si también restringes el acceso a la hora entre las 9:00 a.m. y las 5:00 p.m.

Protege recursos con IAP

IAP une todo, lo que te permite aplicar condiciones de IAM en los recursos de Google Cloud. IAP te permite establecer una capa de autorización central para los recursos de Google Cloud a los que se accede mediante tráfico HTTPS y SSH/TCP. Con IAP, puedes establecer un modelo de control de acceso a nivel de recursos en lugar de usar firewalls a nivel de red. Una vez protegidos, tus recursos están disponibles para cualquier empleado, desde cualquier dispositivo y con cualquier red que cumpla con las reglas de acceso y las condiciones.

Aplica condiciones de IAM

Las condiciones de IAM te permiten definir y aplicar el control de acceso condicional basado en atributos para los recursos de Google Cloud.

Con las condiciones de IAM, puedes optar por otorgar permisos a los principales solo si se cumplen las condiciones configuradas. Las condiciones de IAM pueden limitar el acceso con una variedad de atributos, incluidos los niveles de acceso.

Las condiciones se especifican en las vinculaciones de funciones de la política de IAM de un recurso. Cuando existe una condición, la función solo se otorga si la expresión de condición se evalúa como true. Cada expresión de condición se define como un conjunto de declaraciones lógicas que te permiten especificar uno o varios atributos para verificar.

¿Qué sigue?

- Comienza a usar BeyondCorp Enterprise con la quickstart.

- Obtén más información sobre lo siguiente:

- Protege las aplicaciones de Google Workspace con BeyondCorp Enterprise.