Présentation de GKE Identity Service

GKE Identity Service est un service d'authentification qui vous permet d'exploiter vos solutions existantes pour l'authentification dans plusieurs environnements GKE Enterprise. Les utilisateurs peuvent se connecter à vos clusters GKE depuis la ligne de commande ou depuis la console Google Cloud, en se servant de votre fournisseur d'identité existant.

Si vous utilisez ou souhaitez utiliser des ID Google pour la connexion à vos clusters GKE plutôt qu'un fournisseur OIDC ou LDAP, consultez la page Se connecter à des clusters enregistrés avec la passerelle Connect.

Fournisseurs d'identité acceptés

GKE Identity Service accepte les fournisseurs d'identité qui utilisent les protocoles suivants :

- OpenID Connect (OIDC). Nous fournissons des instructions spécifiques pour la configuration de certains fournisseurs OpenID populaires, y compris Microsoft, mais vous pouvez choisir n'importe quel fournisseur utilisant une mise en œuvre OIDC.

- Protocole LDAP (Lightweight Directory Access Protocol) Vous pouvez utiliser GKE Identity Service pour l'authentification à l'aide du protocole LDAP avec Active Directory ou un serveur LDAP.

- Security Assertion Markup Language (SAML) Vous pouvez utiliser GKE Identity Service pour vous authentifier à l'aide de SAML.

Types de cluster compatibles

| Protocole | GKE sur VMware | GKE sur Bare Metal | GKE sur AWS | GKE sur Azure | Clusters associés à EKS | GKE |

|---|---|---|---|---|---|---|

| OIDC | ||||||

| LDAP | ||||||

| SAML |

Les autres types de clusters associés ne sont pas compatibles avec GKE Identity Service.

Fonctionnement

GKE Identity Service permet aux utilisateurs de votre entreprise de se connecter aux clusters configurés en se servant de leur nom d'utilisateur et de leur mot de passe habituels. Le fonctionnement exact de la procédure d'authentification dépend du type de fournisseur d'identité utilisé.

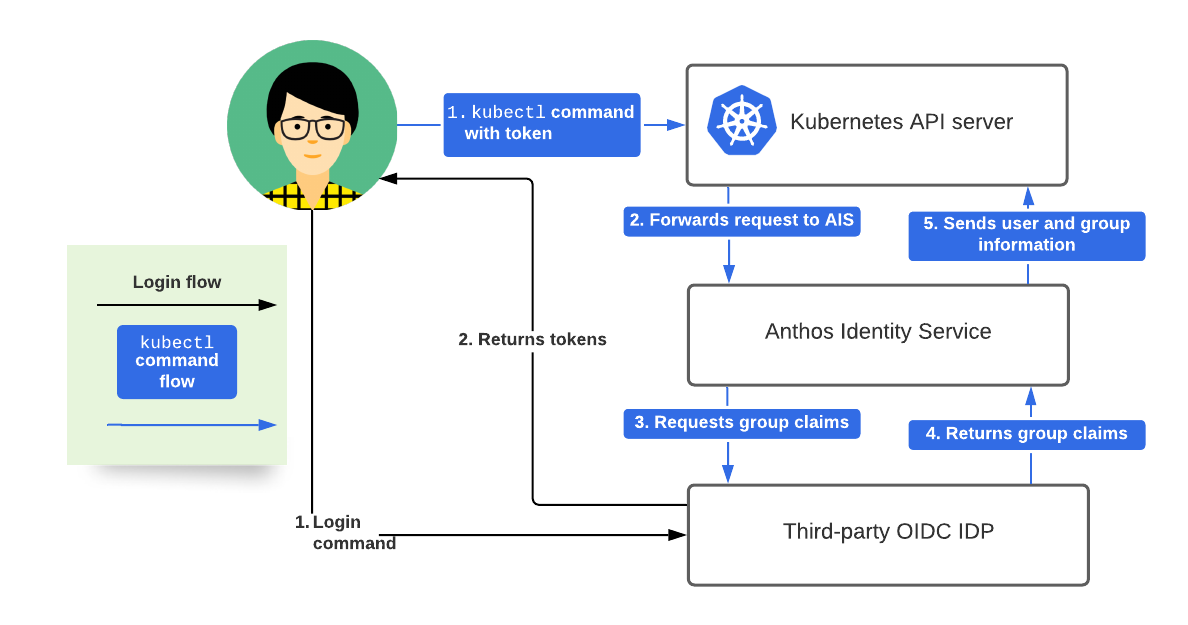

OIDC

Avec les fournisseurs OIDC, GKE Identity Service est enregistré en tant qu'application cliente pour le fournisseur d'identité, puis configuré pour chacun des clusters par l'administrateur du cluster concerné.

Lorsqu'un utilisateur souhaite se connecter à un cluster à partir de la ligne de commande, il doit d'abord exécuter une commande gcloud anthos auth login et saisir ses informations de connexion pour le fournisseur d'identité. Cette opération permet de récupérer un jeton d'identité auprès du fournisseur. Le jeton est ajouté au fichier kubeconfig de l'utilisateur et est utilisé lorsque des requêtes sont envoyées au cluster avec kubectl. Le serveur d'API Kubernetes utilise ensuite GKE Identity Service pour valider le jeton d'ID et autoriser (ou refuser) l'accès au cluster. GKE Identity Service peut également récupérer les informations sur l'appartenance à un groupe de sécurité auprès du fournisseur d'identité.

Les administrateurs de cluster peuvent ajouter un contrôle des accès plus précis à l'aide du contrôle des accès basé sur les rôles Kubernetes (RBAC), si nécessaire.

Les utilisateurs peuvent également se connecter à l'aide d'OIDC depuis la console Google Cloud. Dans ce cas, ils sont dirigés vers l'UI du fournisseur d'identité pour fournir leurs informations de connexion, avant de revenir à la console Google Cloud pour continuer à afficher et à gérer les ressources du cluster.

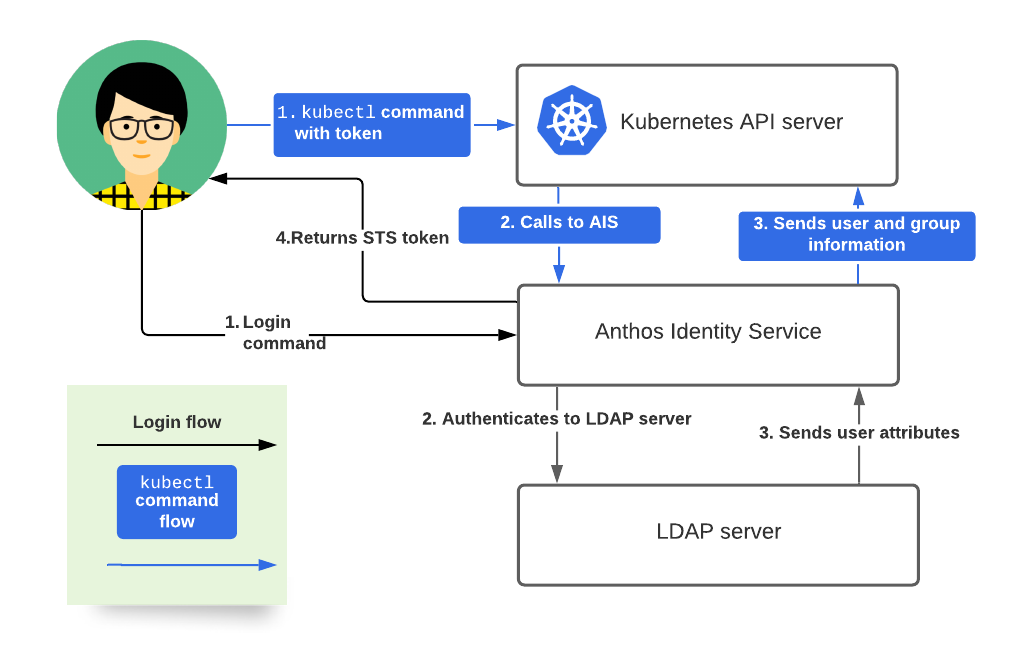

LDAP

Avec les fournisseurs LDAP, GKE Identity Service est configuré pour chaque cluster par l'administrateur du cluster, qui fournit également les identifiants du client LDAP pour Anthos Identity Service.

Lorsqu'un utilisateur souhaite se connecter à un cluster à partir de la ligne de commande, il doit d'abord exécuter une commande gcloud anthos auth login et saisir ses informations de connexion pour le fournisseur d'identité. La requête est transmise à GKE Identity Service, qui interroge le serveur LDAP et renvoie les attributs utilisateur sous la forme d'un jeton de courte durée (STS). Ainsi, les identifiants LDAP de l'utilisateur n'ont pas besoin d'être stockés en texte brut. Le jeton est ajouté au fichier kubeconfig de l'utilisateur et est utilisé lorsque des requêtes sont envoyées au cluster avec kubectl. Le serveur d'API Kubernetes utilise ensuite GKE Identity Service pour obtenir des informations sur l'utilisateur et le groupe à partir du jeton, et autoriser (ou refuser) l'accès au cluster. La durée de vie par défaut du jeton est d'une heure. Lorsque celui-ci expire, l'utilisateur doit se reconnecter.

Les administrateurs de cluster peuvent ajouter un contrôle des accès plus précis à l'aide du contrôle des accès basé sur les rôles Kubernetes (RBAC), si nécessaire.

Options de configuration

Selon le type de cluster et l'environnement, les administrateurs de cluster peuvent configurer GKE Identity Service sur chaque cluster individuellement ou au niveau du parc du projet.

Configuration par cluster

Vous pouvez configurer GKE Identity Service individuellement pour chaque cluster pour les clusters Anthos sur site (VMware et Bare Metal), sur AWS et sur Azure. Pour plus d'informations, consultez les guides suivants :

Configuration OIDC

- Configurer des fournisseurs OIDC pour GKE Identity Service

- Configurer des clusters pour GKE Identity Service avec OIDC

- Configurer l'accès des utilisateurs pour Anthos Identity Service

Configuration LDAP

- Configurer des fournisseurs LDAP pour GKE Identity Service

- Configurer des clusters pour GKE Identity Service avec LDAP

- Configurer l'accès des utilisateurs pour Anthos Identity Service

Configuration SAML

- Configurer des fournisseurs SAML pour GKE Identity Service

- Configurer des clusters pour GKE Identity Service avec SAML

- Configurer l'accès des utilisateurs pour GKE Identity Service via un autre processus d'authentification

Configuration au niveau du parc

Un parc dans Google Cloud est un groupe logique de clusters qui vous permet d'activer des fonctionnalités et de mettre à jour la configuration sur ces clusters. Pour les types de clusters compatibles, vous pouvez configurer GKE Identity Service pour les clusters dans le parc de votre projet. La configuration au niveau du parc vous permet d'appliquer de manière centralisée la configuration de l'authentification à plusieurs clusters, où la configuration est gérée par Google Cloud.

Les types de clusters suivants sont compatibles avec la configuration au niveau du parc :

- GKE sur VMware, version 1.8.2 ou ultérieure

- GKE sur Bare Metal, version 1.8.3 ou ultérieure

- GKE sur Azure

- GKE sur AWS exécutant Kubernetes 1.21 ou version ultérieure

- Clusters GKE sur Google Cloud avec le service de gestion des identités pour GKE activé

Le type de cluster et l'environnement suivants sont compatibles avec la configuration au niveau du parc, en tant que fonctionnalité pré-DG :

- Clusters associés à Amazon Elastic Kubernetes Service (Amazon EKS)

Pour en savoir plus sur la configuration, consultez la section suivante :

Étape suivante

- Si vous êtes administrateur de plate-forme ou administrateur de cluster et que vous souhaitez configurer des clusters pour utiliser GKE Identity Service, suivez les guides de configuration pertinents (voir ci-dessus).

- Si vous êtes un développeur ou un autre utilisateur de cluster et que vous souhaitez accéder aux clusters GKE à l'aide de votre identité existante, consultez la page Accéder aux clusters à l'aide d'Anthos Identity Service.