Halaman ini berlaku untuk Apigee dan Apigee Hybrid.

Lihat dokumentasi

Apigee Edge.

![]()

Untuk portal terintegrasi, Anda dapat menentukan penyedia identitas untuk mendukung jenis autentikasi yang ditentukan dalam tabel berikut.

| Authentication type | Deskripsi |

|---|---|

| Bawaan | Mewajibkan pengguna meneruskan kredensial mereka (nama pengguna dan sandi) ke portal terintegrasi untuk autentikasi. Saat Anda membuat portal baru, penyedia identitas bawaan akan dikonfigurasi dan diaktifkan. Untuk memahami pengalaman login dari perspektif pengguna, lihat Login ke portal menggunakan kredensial pengguna (penyedia bawaan). |

| SAML (Pratinjau) | Security Assertion Markup Language (SAML) adalah protokol standar untuk lingkungan single sign-on (SSO). Autentikasi SSO menggunakan SAML memungkinkan pengguna login ke portal terintegrasi Apigee Anda tanpa harus membuat akun baru. Pengguna login menggunakan kredensial akun yang dikelola secara terpusat. Untuk memahami pengalaman login dari perspektif pengguna, lihat Login ke portal menggunakan autentikasi SAML (Pratinjau). |

Manfaat autentikasi SAML untuk portal terintegrasi

Mengonfigurasi SAML sebagai penyedia identitas untuk portal terintegrasi memberikan manfaat berikut:

- Siapkan program developer Anda sekali saja dan gunakan kembali di beberapa portal terintegrasi. Pilih program developer saat membuat portal terintegrasi. Perbarui atau ubah program developer dengan mudah seiring berkembangnya persyaratan.

- Mengambil kontrol penuh atas pengelolaan pengguna Hubungkan server SAML perusahaan Anda ke portal terintegrasi. Saat pengguna keluar dari organisasi Anda dan aksesnya dihentikan secara terpusat, mereka tidak akan dapat lagi melakukan autentikasi dengan layanan SSO Anda untuk menggunakan portal terintegrasi.

Mengonfigurasi penyedia identitas bawaan

Konfigurasi penyedia identitas bawaan, seperti yang dijelaskan di bagian berikut.

Mengakses halaman Penyedia Identitas Bawaan

Untuk mengakses penyedia identitas bawaan:

Buka halaman Portals.

UI Konsol Cloud

Di konsol Apigee di Cloud, buka halaman Distribution > Portals.

Buka PortalUI Klasik

Pilih Publikasikan > Portal di panel navigasi samping untuk menampilkan daftar portal.

Klik baris portal yang ingin Anda lihat penyedia identitasnya.

Klik Akun.

Klik tab Authentication.

Di bagian Penyedia identitas, klik jenis penyedia Bawaan.

Konfigurasi penyedia identitas bawaan, seperti yang dijelaskan di bagian berikut:

Mengaktifkan penyedia identitas bawaan

Untuk mengaktifkan penyedia identitas bawaan:

- Akses halaman Penyedia Identitas Bawaan.

Buka editor.

UI Konsol Cloud

Klik Edit.

UI Klasik

Klik

di bagian Konfigurasi Penyedia.

di bagian Konfigurasi Penyedia.Centang kotak Diaktifkan untuk mengaktifkan penyedia identitas. Untuk menonaktifkan penyedia identitas bawaan, hapus centang pada kotak.

Klik Simpan.

Membatasi pendaftaran portal menurut alamat email atau domain

Membatasi pendaftaran portal dengan mengidentifikasi alamat email individu

(developer@some-company.com) atau domain email (some-company.com, tanpa

@ di depannya) yang dapat membuat akun di portal Anda.

Untuk mencocokkan semua subdomain bertingkat, tambahkan string karakter pengganti *. ke domain atau subdomain. Misalnya, *.example.com akan cocok dengan test@example.com,

test@dev.example.com, dan sebagainya.

Jika dibiarkan kosong, alamat email apa pun dapat digunakan untuk mendaftar di portal.

Untuk membatasi pendaftaran portal menurut alamat email atau domain:

- Akses halaman Penyedia Identitas Bawaan.

Tambahkan satu atau beberapa alamat email.

UI Konsol Cloud

- Klik Edit.

- Klik + Tambahkan email.

- Masukkan alamat email atau domain email yang ingin Anda izinkan untuk mendaftar dan login ke portal.

- Tambahkan entri lainnya sesuai kebutuhan.

- Untuk menghapus entri, klik Hapus di samping entri.

UI Klasik

- Klik

di bagian Konfigurasi Penyedia.

di bagian Konfigurasi Penyedia. - Di bagian Pembatasan akun, masukkan alamat email atau domain email yang ingin Anda izinkan untuk mendaftar dan login ke portal di kotak teks, lalu klik +.

- Tambahkan entri lainnya sesuai kebutuhan.

- Untuk menghapus entri, klik x di samping entri.

Klik Simpan.

Mengonfigurasi notifikasi email

Untuk penyedia bawaan, Anda dapat mengaktifkan dan mengonfigurasi notifikasi email berikut:

| Notifikasi email | Penerima | Pemicu | Deskripsi |

|---|---|---|---|

| Notifikasi Akun | Penyedia API | Pengguna portal membuat akun baru | Jika Anda mengonfigurasi portal agar memerlukan aktivasi akun pengguna secara manual, Anda harus mengaktifkan akun pengguna secara manual sebelum pengguna portal dapat login. |

| Verifikasi Akun | Pengguna portal | Pengguna portal membuat akun baru | Menyediakan link aman untuk memverifikasi pembuatan akun. Masa berlaku link akan berakhir dalam 10 menit. |

Saat mengonfigurasi notifikasi email:

- Gunakan tag HTML untuk memformat teks. Pastikan untuk mengirim email uji coba guna memvalidasi bahwa formatnya muncul seperti yang diharapkan.

Anda dapat menyisipkan satu atau beberapa variabel berikut yang akan diganti saat notifikasi email dikirim.

Variabel Deskripsi {{firstName}}Nama depan {{lastName}}Nama belakang {{email}}Alamat email {{siteurl}}Link ke portal live {{verifylink}}Link yang digunakan untuk verifikasi akun

Untuk mengonfigurasi notifikasi email:

- Akses halaman Penyedia Identitas Bawaan.

Konfigurasi notifikasi email.

UI Konsol Cloud

Klik Edit.

UI Klasik

Untuk mengonfigurasi notifikasi email yang dikirim ke:

- Penyedia API untuk aktivasi akun pengguna baru, klik

di bagian Account Notify.

di bagian Account Notify. - Pengguna portal untuk memverifikasi identitas mereka, klik

di bagian Verifikasi Akun.

di bagian Verifikasi Akun.

- Penyedia API untuk aktivasi akun pengguna baru, klik

Edit kolom Subjek dan Isi.

Klik Simpan.

Mengonfigurasi penyedia identitas SAML (Pratinjau)

Konfigurasi penyedia identitas SAML, seperti yang dijelaskan di bagian berikut.

Mengakses halaman Penyedia Identitas SAML

Untuk mengakses penyedia identitas SAML:

Buka halaman Portals.

UI Konsol Cloud

Di konsol Apigee di Cloud, buka halaman Distribution > Portals.

Buka PortalUI Klasik

Pilih Publikasikan > Portal di panel navigasi samping untuk menampilkan daftar portal.

Klik baris portal yang ingin Anda lihat penyedia identitasnya.

Klik Akun.

Klik tab Authentication.

Di bagian Identity providers, klik jenis penyedia SAML.

Konfigurasi penyedia identitas SAML, seperti yang dijelaskan di bagian berikut:

Mengaktifkan penyedia identitas SAML

Untuk mengaktifkan penyedia identitas SAML:

- Akses halaman SAML Identity Provider.

Buka editor.

UI Konsol Cloud

Klik Edit.

UI Klasik

Klik

di bagian Konfigurasi Penyedia.

di bagian Konfigurasi Penyedia.Centang kotak Diaktifkan untuk mengaktifkan penyedia identitas.

Untuk menonaktifkan penyedia identitas SAML, hapus centang pada kotak.

Klik Simpan.

Jika Anda telah mengonfigurasi domain kustom, lihat Menggunakan domain kustom dengan penyedia identitas SAML.

Mengonfigurasi setelan SAML

Untuk mengonfigurasi setelan SAML:

- Akses halaman SAML Identity Provider.

Buka editor.

UI Konsol Cloud

Klik Edit.

UI Klasik

Klik

di bagian SAML Configuration.

di bagian SAML Configuration.Klik Salin di samping URL metadata SP.

Konfigurasi penyedia identitas SAML Anda menggunakan informasi dalam file metadata penyedia layanan (SP).

Untuk beberapa penyedia identitas SAML, Anda hanya akan diminta untuk memasukkan URL metadata. Untuk IdP lainnya, Anda harus mengekstrak informasi tertentu dari file metadata dan memasukkannya ke dalam formulir.

Dalam kasus terakhir, tempel URL ke browser untuk mendownload file metadata SP dan ekstrak informasi yang diperlukan. Misalnya, ID entitas atau URL login dapat diekstrak dari elemen berikut dalam file metadata SP:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Konfigurasi setelan SAML untuk penyedia identitas.

Di bagian SAML Settings, edit nilai berikut yang diperoleh dari file metadata penyedia identitas SAML Anda:

Setelan SAML Deskripsi URL login URL tempat pengguna dialihkan untuk login ke penyedia identitas SAML.

Misalnya:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL Keluar URL tempat pengguna dialihkan untuk logout dari penyedia identitas SAML. Biarkan kolom ini kosong jika:

- Penyedia identitas SAML Anda tidak menyediakan URL logout

- Anda tidak ingin pengguna logout dari penyedia identitas SAML Anda saat mereka logout dari portal terintegrasi

- Anda ingin mengaktifkan domain kustom (lihat masalah umum)

ID entitas IDP ID unik untuk penyedia identitas SAML.

Misalnya:http://www.okta.com/exkhgdyponHIp97po0h7Klik Simpan.

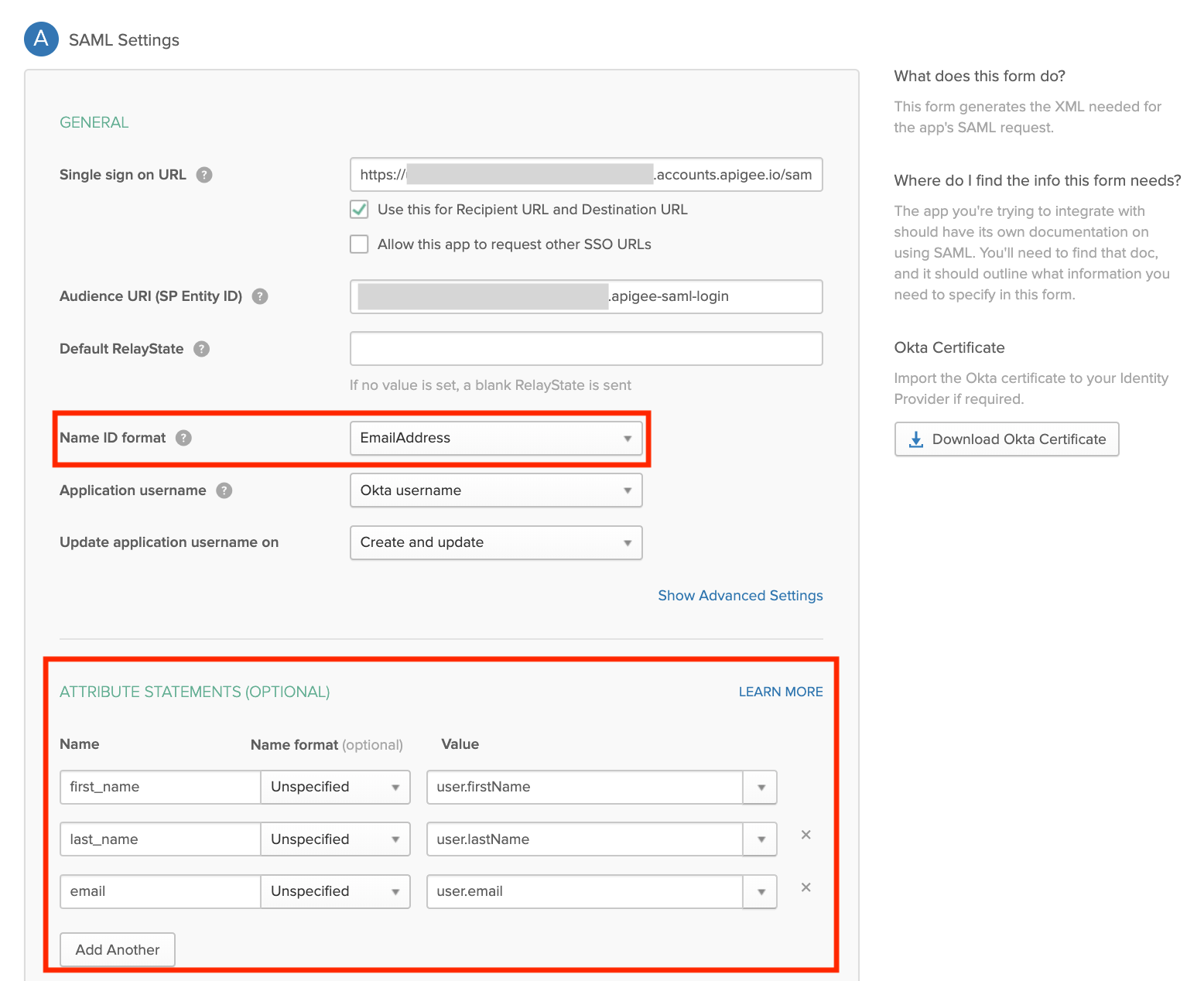

Mengonfigurasi atribut pengguna kustom untuk penyedia identitas SAML

Untuk memastikan pemetaan yang tepat antara penyedia identitas SAML dan akun pengguna portal, sebaiknya buat dan konfigurasi atribut pengguna kustom yang ditentukan dalam tabel berikut untuk penyedia identitas SAML Anda. Tetapkan nilai setiap atribut kustom ke atribut pengguna yang sesuai yang ditentukan oleh penyedia identitas SAML Anda (misalnya, Okta).

| Atribut khusus | Contoh (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

Berikut ini cara mengonfigurasi atribut pengguna kustom dan atribut NameID menggunakan Okta sebagai penyedia identitas SAML pihak ketiga Anda.

Menggunakan domain kustom dengan penyedia identitas SAML

Setelah mengonfigurasi dan mengaktifkan penyedia identitas SAML, Anda dapat mengonfigurasi domain kustom (seperti, developers.example.com), seperti yang dijelaskan dalam Menyesuaikan domain Anda.

Penting untuk menyinkronkan setelan konfigurasi antara domain kustom dan penyedia identitas SAML. Jika setelan konfigurasi tidak disinkronkan, Anda mungkin mengalami masalah selama otorisasi. Misalnya, permintaan otorisasi yang dikirim ke penyedia identitas SAML mungkin memiliki AssertionConsumerServiceURL yang tidak ditentukan menggunakan domain kustom.

Untuk menyelaraskan setelan konfigurasi antara domain kustom dan penyedia identitas SAML:

Jika Anda mengonfigurasi atau memperbarui domain kustom setelah mengaktifkan dan mengonfigurasi penyedia identitas SAML, simpan konfigurasi domain kustom dan pastikan domain tersebut diaktifkan. Tunggu sekitar 30 menit hingga cache tidak valid, lalu konfigurasi ulang penyedia identitas SAML Anda menggunakan informasi yang diperbarui dalam file metadata penyedia layanan (SP), seperti yang dijelaskan dalam Mengonfigurasi setelan SAML. Anda akan melihat domain kustom di Metadata SP.

Jika Anda mengonfigurasi domain kustom sebelum mengonfigurasi dan mengaktifkan penyedia identitas SAML, Anda harus mereset domain kustom (dijelaskan di bawah) untuk memastikan penyedia identitas SAML dikonfigurasi dengan benar.

Jika Anda perlu mereset (menonaktifkan dan mengaktifkan kembali) penyedia identitas SAML, seperti yang dijelaskan dalam Mengaktifkan penyedia identitas SAML, Anda juga harus Mereset domain kustom (dijelaskan di bawah).

Mereset domain kustom

Untuk mereset (menonaktifkan dan mengaktifkan) domain kustom:

Buka halaman Portals.

UI Konsol Cloud

Di konsol Apigee di Cloud, buka halaman Distribution > Portals.

Buka PortalUI Klasik

Pilih Publikasikan > Portal di panel navigasi samping untuk menampilkan daftar portal.

Klik portal Anda.

Klik Setelan.

Klik tab Domains.

Klik Nonaktifkan untuk menonaktifkan domain kustom.

Klik Aktifkan untuk mengaktifkan domain kustom.

Untuk mengetahui informasi selengkapnya, lihat Menyesuaikan domain Anda.

Mengupload sertifikat baru

Untuk mengupload sertifikat baru:

Download sertifikat dari penyedia identitas SAML Anda.

Buka editor.

UI Konsol Cloud

Klik Edit.

UI Klasik

Klik

di bagian Sertifikat.

di bagian Sertifikat.Klik Browse, lalu pilih sertifikat di direktori lokal Anda.

Klik Open untuk mengupload sertifikat baru. Kolom informasi Sertifikat diperbarui untuk mencerminkan sertifikat yang dipilih.

Pastikan sertifikat valid dan masa berlakunya belum habis.

Klik Simpan.

Mengonversi sertifikat x509 ke format PEM

Jika mendownload sertifikat x509, Anda harus mengonversinya ke format PEM.

Untuk mengonversi sertifikat x509 ke format PEM:

- Salin konten

ds:X509Certificate elementdari file metadata penyedia identitas SAML dan tempelkan ke editor teks favorit Anda. - Tambahkan baris berikut di bagian atas file:

-----BEGIN CERTIFICATE----- - Tambahkan baris berikut di bagian bawah file:

-----END CERTIFICATE----- - Simpan file menggunakan ekstensi

.pem.

Berikut adalah contoh isi file PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----